Configurando o Cisco VPN 3000 Concentrator com o Microsoft RADIUS

Contents

Introdução

O Microsoft Internet Authentication Server (IAS) e o Microsoft Commercial Internet System (MCIS 2.0) estão disponíveis no momento. O servidor Microsoft RADIUS é conveniente porque usa o Ative Diretory no Controlador de Domínio Primário para seu banco de dados de usuário. Você não precisa mais manter um banco de dados separado. Ele também suporta criptografia de 40 bits e 128 bits para conexões VPN PPTP (Point-to-Point Tunneling Protocol). Consulte a documentação Microsoft Checklist: Configuring IAS for dial-up and VPN access![]() para obter mais informações.

para obter mais informações.

Pré-requisitos

Requisitos

Não existem requisitos específicos para este documento.

Componentes Utilizados

Este documento não se restringe a versões de software e hardware específicas.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Instalar e Configurar o Servidor RADIUS no Windows 2000 e Windows 2003

Instalar o servidor RADIUS

Se você não tiver o servidor RADIUS (IAS) já instalado, execute estas etapas para instalar o. Se você já tiver o servidor RADIUS instalado, continue com as etapas de configuração.

-

Insira o CD do Windows Server e inicie o programa de instalação.

-

Clique em Instalar Componentes Suplementares e, em seguida, clique em Adicionar/Remover Componentes do Windows.

-

Em Components (Componentes), clique em Networking Services (mas não marque ou desmarque a caixa de seleção) e clique em Details.

-

Marque Internet Authentication Service e clique em OK.

-

Clique em Next.

Configurar o Microsoft Windows 2000 Server com IAS

Conclua estas etapas para configurar o servidor RADIUS (IAS) e iniciar o serviço para disponibilizá-lo para autenticar usuários no VPN Concentrator.

-

Escolha Start > Programs > Administrative Tools > Internet Authentication Service.

-

Clique com o botão direito do mouse em Internet Authentication Service e clique em Properties no submenu exibido.

-

Vá até a guia RADIUS para examinar as configurações de portas.

Se a autenticação RADIUS e as portas UDP (User Datagram Protocol) de contabilização RADIUS diferirem dos valores padrão fornecidos (1812 e 1645 para autenticação, 1813 e 1646 para contabilização) em Authentication and Accounting, digite suas configurações de porta. Clique em OK quando terminar.

Observação: não altere as portas padrão. Separe as portas usando vírgulas para usar várias configurações de porta para solicitações de autenticação ou contabilização.

-

Clique com o botão direito do mouse em Clients e escolha New Client para adicionar o VPN Concentrator como um cliente de autenticação, autorização e contabilização (AAA) ao servidor RADIUS (IAS).

Observação: se a redundância for configurada entre dois Cisco VPN 3000 Concentrators, o Cisco VPN 3000 Concentrator de backup também deverá ser adicionado ao servidor RADIUS como um cliente RADIUS.

-

Insira um nome amigável e selecione Protocol Radius.

-

Defina o VPN Concentrator com um endereço IP ou nome DNS na próxima janela.

-

Escolha Cisco na barra de rolagem Cliente-Fornecedor.

-

Insira um segredo compartilhado.

Observação: você deve se lembrar do segredo exato que usa. Você precisa destas informações para configurar o VPN Concentrator.

-

Clique em Finish.

-

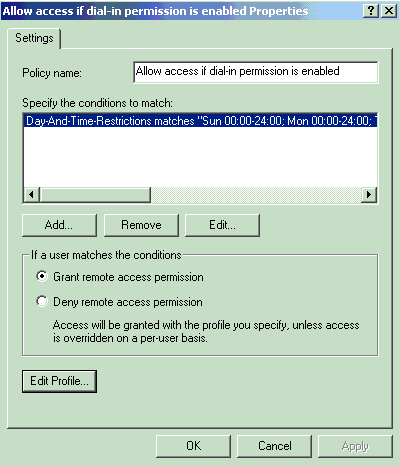

Clique duas vezes em Remote Access Policies e clique duas vezes na política que aparece no lado direito da janela.

Observação: após a instalação do IAS, uma política de acesso remoto já deverá existir.

No Windows 2000, a autorização é concedida com base nas propriedades de discagem de uma conta de usuário e nas políticas de acesso remoto. As políticas de acesso remoto são um conjunto de condições e configurações de conexão que dão aos administradores de rede mais flexibilidade na autorização de tentativas de conexão. O serviço de Roteamento e Acesso Remoto do Windows 2000 e o IAS do Windows 2000 usam políticas de acesso remoto para determinar se aceitam ou rejeitam tentativas de conexão. Em ambos os casos, as políticas de acesso remoto são armazenadas localmente. Consulte a documentação do IAS do Windows 2000 para obter mais informações sobre como as tentativas de conexão são processadas.

-

Escolha Grant remote access permission e clique em Edit Profile para configurar as propriedades de discagem.

-

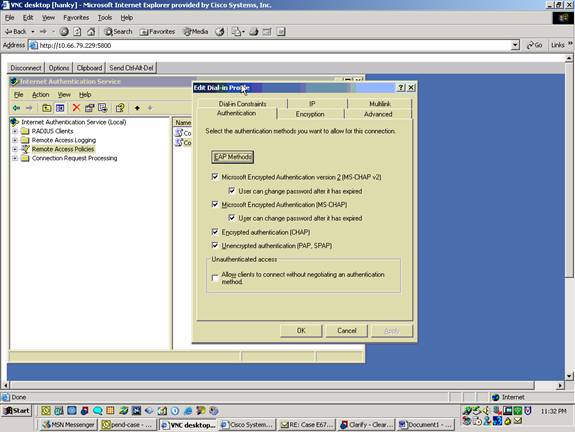

Selecione o protocolo a ser usado para autenticação na guia Autenticação. Marque Microsoft Encrypted Authentication version 2 e desmarque todos os outros protocolos de autenticação.

Observação: as configurações neste perfil de discagem devem corresponder às configurações no VPN 3000 Concentrator e no cliente de discagem. Neste exemplo, a autenticação MS-CHAPv2 sem criptografia PTP é usada.

-

Na guia Encryption (Criptografia), marque No Encryption only (Sem criptografia).

-

Clique em OK para fechar o perfil de discagem e clique em OK para fechar a janela da política de acesso remoto.

-

Clique com o botão direito do mouse em Internet Authentication Service e clique em Start Service na árvore do console.

Observação: Você também pode usar essa função para interromper o serviço.

-

Conclua estas etapas para modificar os usuários para permitir a conexão.

-

Escolha Console > Add/Remove Snap-in.

-

Clique em Adicionar e escolha Snap-in de usuários e grupos locais.

-

Clique em Add.

-

Certifique-se de selecionar Computador Local

-

Clique em Finish e em OK.

-

-

Expanda Usuário e grupos locais e clique na pasta Usuários no painel esquerdo. No painel direito, clique duas vezes no usuário (VPN User) que deseja permitir acesso.

-

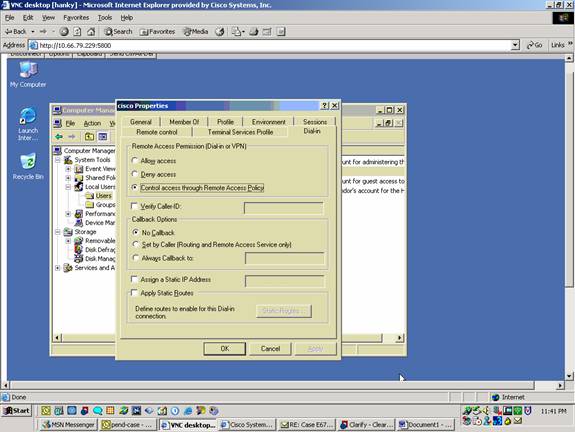

Vá até a guia Dial-in e escolha Allow Access em Remote Access Permission (Dial-in ou VPN).

-

Clique em Aplicar e em OK para concluir a ação. Você pode fechar a janela Gerenciamento da Console e salvar a sessão, se desejar.

Os usuários que você modificou agora podem acessar o VPN Concentrator com o VPN Client. Lembre-se de que o servidor IAS autentica somente as informações do usuário. O VPN Concentrator ainda faz a autenticação do grupo.

Configurar o Microsoft Windows 2003 Server com IAS

Conclua estas etapas para configurar o servidor Microsoft Windows 2003 com IAS.

Observação: essas etapas supõem que o IAS já esteja instalado na máquina local. Caso contrário, adicione-o por meio de Painel de controle > Adicionar ou remover programas.

-

Selecione Administrative Tools > Internet Authentication Service e clique com o botão direito do mouse em RADIUS Client para adicionar um novo cliente RADIUS. Depois de digitar as informações do cliente, clique em OK.

-

Insira um nome amigável.

-

Defina o VPN Concentrator com um endereço IP ou nome DNS na próxima janela.

-

Escolha Cisco na barra de rolagem Cliente-Fornecedor.

-

Insira um segredo compartilhado.

Observação: você deve se lembrar do segredo exato que usa. Você precisa destas informações para configurar o VPN Concentrator.

-

Clique em OK para concluir.

-

Vá para Remote Access Policies, clique com o botão direito do mouse em Connections to Other Access Servers e escolha Properties.

-

Escolha Grant remote access permission e clique em Edit Profile para configurar as propriedades de discagem.

-

Selecione o protocolo a ser usado para autenticação na guia Autenticação. Marque Microsoft Encrypted Authentication version 2 e desmarque todos os outros protocolos de autenticação.

Observação: as configurações neste perfil de discagem devem corresponder às configurações no VPN 3000 Concentrator e no cliente de discagem. Neste exemplo, a autenticação MS-CHAPv2 sem criptografia PTP é usada.

-

Na guia Encryption (Criptografia), marque No Encryption only (Sem criptografia).

-

Clique em OK quando terminar.

-

Clique com o botão direito do mouse em Internet Authentication Service e clique em Start Service na árvore do console.

Observação: Você também pode usar essa função para interromper o serviço.

-

Selecione Administrative Tools > Computer Management > System Tools > Local Users and Groups, clique com o botão direito do mouse em Users e escolha New Users para adicionar um usuário na conta do computador local.

-

Adicione o usuário com a senha "vpnpassword" da Cisco e verifique as informações deste perfil.

-

Na guia Geral, certifique-se de que a opção para Senha nunca expirada esteja selecionada em vez da opção para Usuário deve alterar senha.

-

Na guia Discar, escolha a opção Permitir acesso (ou deixe a configuração padrão Controlar acesso por meio da Política de acesso remoto).

Clique em OK quando terminar.

-

Configurar o Cisco VPN 3000 Concentrator para autenticação RADIUS

Conclua estas etapas para configurar o Cisco VPN 3000 Concentrator para autenticação RADIUS.

-

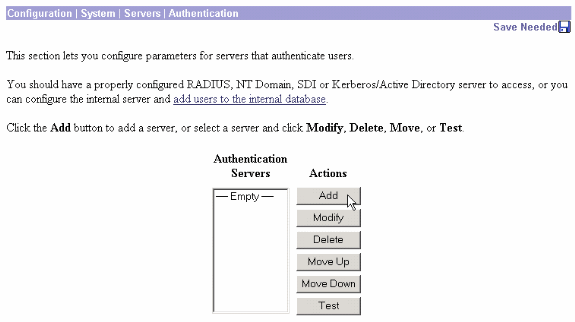

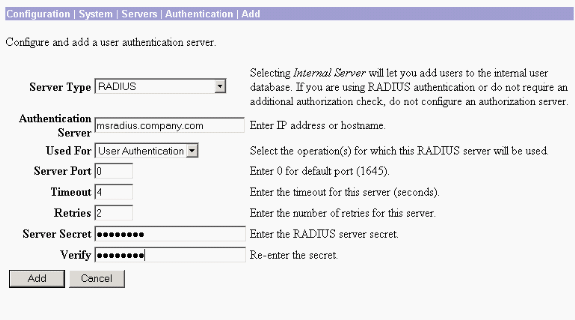

Conecte-se ao VPN Concentrator com seu navegador da Web e escolha Configuration > System > Servers > Authentication no menu do quadro esquerdo.

-

Clique em Add e defina essas configurações.

-

Tipo de servidor = RADIUS

-

Servidor de autenticação = endereço IP ou nome de host do seu servidor RADIUS (IAS)

-

Porta do servidor = 0 (0=padrão=1645)

-

Segredo do servidor = o mesmo da etapa 8 na seção Configurar o servidor RADIUS

-

-

Clique em Add para adicionar as alterações à configuração atual.

-

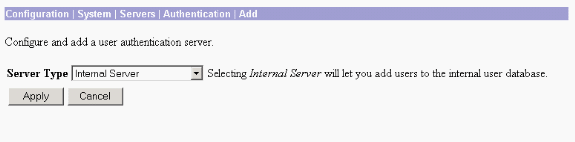

Clique em Adicionar, escolha Servidor interno para Tipo de servidor e clique em Aplicar.

Isso será necessário mais tarde para configurar um grupo IPsec (Você só precisa de Tipo de servidor = Servidor interno).

-

Configure o VPN Concentrator para usuários de PPTP ou para usuários de VPN Client.

-

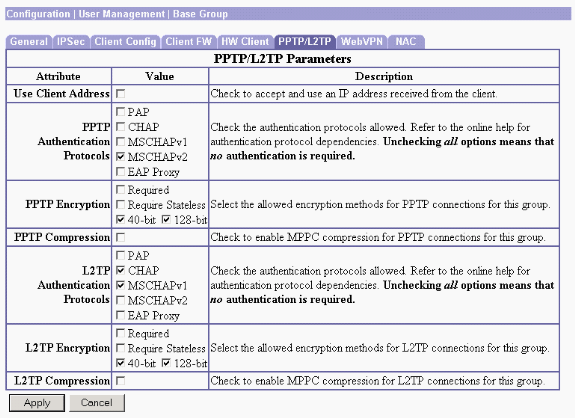

Escolha Configuration > User Management > Base Group e clique na guia PPTP/L2TP.

-

Escolha MSCHAPv2 e desmarque outros protocolos de autenticação na seção PPTP Authentication Protocols.

-

Clique em Apply na parte inferior da página para adicionar as alterações à configuração atual.

Agora, quando os usuários PPTP se conectam, eles são autenticados pelo servidor RADIUS (IAS).

PPTP

Conclua estas etapas para configurar o para usuários PPTP.

-

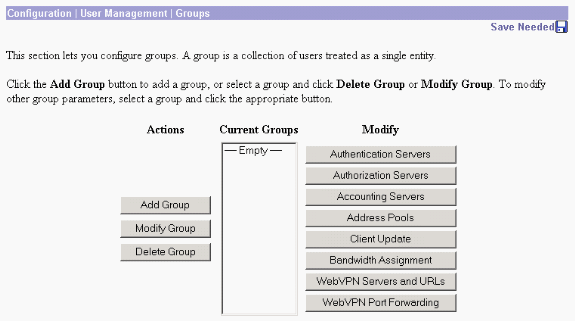

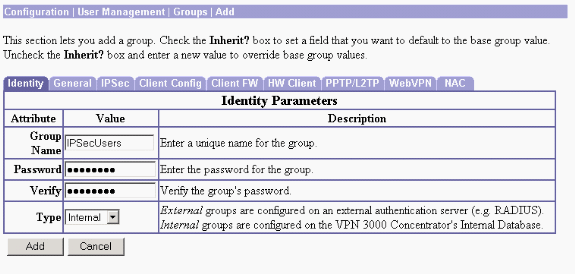

Escolha Configuration > User Management > Groups e clique em Add para adicionar um novo grupo.

-

Digite um nome de grupo (por exemplo, IPsecUsers) e uma senha.

Essa senha é usada como a chave pré-compartilhada para a negociação do túnel.

-

Vá até a guia IPSec e defina Authentication como RADIUS.

Isso permite que os clientes IPsec sejam autenticados através do servidor de autenticação RADIUS.

-

Clique em Add na parte inferior da página para adicionar as alterações à configuração atual.

Agora, quando os clientes IPsec se conectam e usam o grupo que você configurou, eles são autenticados pelo servidor RADIUS.

Cliente de VPN

Conclua estas etapas para configurar usuários do VPN Client.

-

Verificar

No momento, não há procedimento de verificação disponível para esta configuração.

Troubleshooting

Falha na autenticação do WebVPN

Estas seções fornecem informações que você pode usar para solucionar problemas da sua configuração.

-

Problema: Os usuários do WebVPN não conseguem se autenticar no servidor RADIUS, mas podem se autenticar com êxito no banco de dados local do VPN Concentrator. Eles recebem erros como "Falha de login" e esta mensagem.

Causa: esses tipos de problemas geralmente ocorrem quando qualquer banco de dados diferente do banco de dados interno do Concentrador é usado. Os usuários do WebVPN atingem o grupo base quando se conectam pela primeira vez ao concentrador e devem usar o método de autenticação padrão. Frequentemente, esse método é definido como o banco de dados interno do concentrador e não é um RADIUS configurado ou outro servidor.

Solução: quando um usuário do WebVPN se autentica, o Concentrador verifica a lista de servidores definida em Configuration > System > Servers > Authentication e usa o principal. Certifique-se de mover o servidor com o qual deseja que os usuários do WebVPN se autentiquem para o início desta lista. Por exemplo, se o RADIUS for o método de autenticação, você precisará mover o servidor RADIUS para o início da lista para enviar a autenticação para ele.

Observação: o fato de os usuários do WebVPN atingirem inicialmente o grupo base não significa que eles estejam confinados ao grupo base. Grupos WebVPN adicionais podem ser configurados no concentrador, e usuários podem ser atribuídos a eles pelo servidor RADIUS com a população do atributo 25 com OU=groupname . Consulte Locking Users into a VPN 3000 Concentrator Group Using a RADIUS Server para obter uma explicação mais detalhada.

A autenticação do usuário falha no Ative Diretory

No servidor do Ative Diretory, na guia Conta das Propriedades do Usuário do usuário com falha, você pode ver esta caixa de seleção:

[x] Não exigir pré-autenticação

Se essa caixa de seleção estiver desmarcada, marque-a e tente se autenticar novamente com esse usuário.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

25-Feb-2002 |

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback