CX Agent — overzichtshandleiding v3.1

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

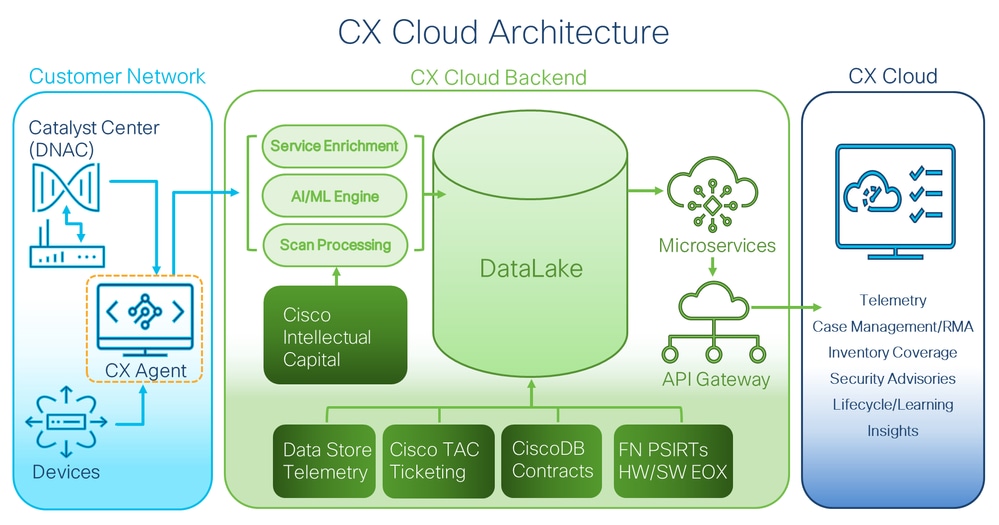

In dit document wordt de Customer Experience (CX) Agent van Cisco beschreven. Cisco's CX Agent is een zeer schaalbaar platform dat telemetriegegevens van netwerkapparaten van klanten verzamelt om bruikbare inzichten voor klanten te leveren. CX Agent maakt de transformatie mogelijk van actieve actieve configuratiegegevens naar proactieve en voorspellende inzichten die worden weergegeven in CX Cloud (waaronder Success Tracks, Smart Net Total Care (SNTC) en Business Critical Services (BCS) of Lifecycle Services (LCS) aanbiedingen).

Deze gids is alleen bedoeld voor CX Cloud- en partnerbeheerders. Gebruikers met Super User Admin (SUA)- en Admin-rollen hebben de nodige machtigingen om de acties uit te voeren die in deze handleiding worden beschreven.

Deze handleiding is specifiek voor CX Agent v3.1.5 Raadpleeg de pagina Cisco CX Agent voor toegang tot eerdere versies.

Opmerking: Afbeeldingen in deze handleiding zijn alleen bedoeld als referentie. De werkelijke inhoud kan variëren.

Voorwaarden

CX Agent wordt uitgevoerd als een virtuele machine (VM) en kan worden gedownload als een Open Virtual Appliance (OVA) of een Virtual Hard Disk (VHD).

Implementatievereisten

- Een van de volgende hypervisors is vereist voor een nieuwe installatie:

- VMware ESXi v5.5 of hoger

- Oracle Virtual Box v5.2.30 of hoger

- Windows Hypervisor versie 2012 tot 2022 en versie 2025

- De configuraties in de volgende tabel zijn vereist voor de implementatie van VM:

|

Type CX Agent-implementatie |

Aantal CPU-kernen |

RAM |

harde schijf |

*Maximale hoeveelheid assets direct |

Ondersteunde hypervisors |

|

Kleine eicel |

8C |

16 GB |

200GB |

10,000 |

VMware ESXi, Oracle VirtualBox en Windows Hyper-V |

|

middelgrote eicel |

16 quater |

32 GB |

600GB |

20,000 |

VMware ESXi, Windows Hyper-V |

|

Grote eicel |

32C |

64 GB |

1200GB |

50,000 |

VMware ESXi, Windows Hyper-V |

*Naast het aansluiten van 20 niet-clusters van het Cisco Catalyst Center (Catalyst Center) of 10 Catalyst Center-clusters voor elke CX Cloud Agent-instantie.

- Voor klanten die aangewezen Amerikaanse datacenters gebruiken als de primaire gegevensregio voor het opslaan van CX Cloud-gegevens, moet de CX Agent verbinding kunnen maken met de servers die hier worden weergegeven, met behulp van de volledig gekwalificeerde domeinnaam (FQDN) en met behulp van HTTPS op TCP-poort 443:

- FQDN: agent.us.csco.cloud

- FQDN: ng.acs.agent.us.csco.cloud

- Voor klanten die aangewezen datacenters in Europa gebruiken als de primaire gegevensregio om CX Cloud-gegevens op te slaan: de CX Agent moet verbinding kunnen maken met beide hier getoonde servers, met behulp van de FQDN en met behulp van HTTPS op TCP-poort 443:

- FQDN: agent.us.csco.cloud

- FQDN: agent.emea.csco.cloud

- FQDN: ng.acs.agent.emea.csco.cloud

- Voor klanten die aangewezen datacenters in Azië-Pacific gebruiken als de primaire gegevensregio om CX Cloud-gegevens op te slaan: de CX Agent moet verbinding kunnen maken met beide hier getoonde servers, met behulp van de FQDN en met behulp van HTTPS op TCP-poort 443:

- FQDN: agent.us.csco.cloud

- FQDN: agent.apjc.csco.cloud

- FQDN: ng.acs.agent.apjc.csco.cloud

- Voor klanten die aangewezen datacenters in Europa en Azië-Pacific als hun primaire gegevensregio gebruiken, is connectiviteit met FQDN: agent.us.csco.cloud alleen vereist voor het registreren van de CX Cloud Agent bij CX Cloud tijdens de eerste installatie. Nadat de CX Cloud Agent succesvol is geregistreerd bij CX Cloud, is deze verbinding niet langer vereist.

- Voor lokaal beheer van de CX Cloud Agent moet poort 22 toegankelijk zijn.

- Voor klanten die RADKit gebruiken met behulp van de FQDN en HTTPS op TCP-poort 443:

- US FQDN: radkit.us.csco.cloud

- EMEA FQDN: radkit.emea.csco.cloud

- APJC FQDN: radkit.apjc.csco.cloud

- Om RADKit in staat te stellen uitvoer aan een serviceverzoek toe te voegen, moet de FQDN cxd.cisco.com toegankelijk zijn voor de CX Agent.

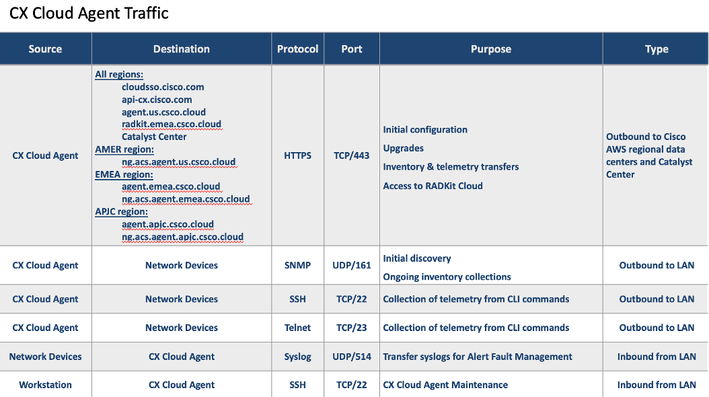

- De volgende tabel bevat een overzicht van de poorten en protocollen die moeten worden geopend en ingeschakeld om CX Cloud Agent correct te laten functioneren:

*Niet verplicht, tenzij RADKit wordt gebruikt.bron

Bestemming

Protocol

Port

Doel

Type

CX Cloud Agent

Alle regio's:

-

agent.us.csco.cloud

- katalysatorcentrum

AMER-regio:

- ng.acs.agent.us.csco.cloud

- radkit.us.csco.cloud*

EMEA-regio:

- Agent.emea.csco.cloud

- ng.acs.agent.emea.csco.cloud

- Radkit.emea.csco.cloud*

APJC-regio:

- Agent.apjc.csco.cloud

- ng.acs.agent.apjc.csco.cloud

- Radkit.apjc.csco.cloud*

HTTPS

TCP/443

- Initiële configuratie

- Upgrades

- Inventarisatie- en telemetrietransfers

- Toegang tot RADKit Cloud

Uitgaand naar Cisco AWS regionale datacenters en Catalyst Center

CX Cloud Agent

Netwerkapparaten

SNMP

UDP/161

- Eerste ontdekking

- Lopende inventarisverzamelingen

Uitgaand naar LAN

CX Cloud Agent

Netwerkapparaten

SSH

TCP/22

Verzameling van telemetriegegevens van CLI-opdrachten

Uitgaand naar LAN

CX Cloud Agent

Netwerkapparaten

Telnet

TCP/23

Verzameling van telemetrie van CLI-opdrachten

Uitgaand naar LAN

Netwerkapparaten

CX Cloud Agent

Syslog

UDP/514

Overdrachtssyslogs voor waarschuwingsfoutbeheer

Inkomende vanuit LAN

werkstation

CX Cloud Agent

SSH

TCP/22

CX Cloud Agent-onderhoud

Inkomende vanuit LAN

-

Opmerkingen:

- Een IP wordt automatisch gedetecteerd als het Dynamic Host Configuration Protocol (DHCP) is ingeschakeld in de VM-omgeving; anders moet een gratis IPv4-adres, subnetmasker, standaard Gateway-IP-adres en het IP-adres van de Domain Name Service (DNS)-server beschikbaar zijn.

- Alleen IPv4 wordt ondersteund.

- De gecertificeerde versies van Single Node en High Availability (HA) Cluster Catalyst Center zijn 2.1.2.x tot 2.2.3.x, 2.3.3.x, 2.3.5.x, 2.3.7.x en Catalyst Center Virtual Appliance.

- Als het netwerk SSL-interceptie heeft, vermeld dan het IP-adres van de CX Agent.

- Voor alle direct verbonden middelen is SSH-prioriteitsniveau 15 vereist.

- Gebruik alleen de opgegeven hostnamen; statische IP-adressen mogen niet worden gebruikt.

Toegang tot kritieke domeinen

Om het CX Cloud-traject te starten, hebben gebruikers toegang tot de volgende domeinen nodig. Gebruik alleen de opgegeven hostnamen; gebruik geen statische IP-adressen.

Domeinen die specifiek zijn voor het CX Cloud Portal

|

Belangrijkste domeinen |

Andere domeinen |

|

csco.cloud |

cloudfront.net |

|

split.io |

eum-appdynamics.com |

|

appdynamics.com |

|

|

tiqcdn.com |

|

|

jquery.com |

Domeinen die specifiek zijn voor CX Agent VM

|

AMERIKA |

EMEA |

APJC |

|

agent.us.csco.cloud |

agent.us.csco.cloud |

agent.us.csco.cloud |

|

ng.acs.agent.us.csco.cloud |

Agent.emea.csco.cloud |

Agent.apjc.csco.cloud |

|

ng.acs.agent.emea.csco.cloud |

ng.acs.agent.apjc.csco.cloud |

Opmerking: de uitgaande toegang moet zijn toegestaan met omleiding ingeschakeld op poort 443 voor de opgegeven FQDN's.

Ondersteunde versies van Catalyst Center

Ondersteunde versies met één node en HA Cluster Catalyst Center zijn 2.1.2.x tot 2.2.3.x, 2.3.3.x, 2.3.5.x, 2.3.7.x en Catalyst Center Virtual Appliance and Catalyst Center Virtual Appliance.

Ondersteunde browsers

Voor de beste ervaring op Cisco.com wordt de nieuwste officiële release van deze browsers aanbevolen:

- Google Chrome

- Microsoft Edge

- Mozilla Firefox

Lijst met ondersteunde producten

Als u de lijst met producten wilt bekijken die door CX Agent worden ondersteund, raadpleegt u de lijst met ondersteunde producten.

Upgraden/installeren van CX Agent v3.1.5

- Bestaande klanten die een upgrade uitvoeren naar de nieuwe versie, verwijzen naar Upgrading CX Agent v3.1.5

- Nieuwe klanten die een nieuwe flexibele installatie van OVA v3.1 implementeren, moeten verwijzen naar CX Agent toevoegen.

Bestaande VM's upgraden naar grote en middelgrote configuratie

Klanten kunnen hun bestaande VM-configuratie upgraden naar medium of large met behulp van flexibele OVA-opties op basis van hun netwerkgrootte en complexiteit.

Als u de bestaande VM-configuratie wilt upgraden van kleine naar middelgrote of grote, raadpleegt u het gedeelte CX Agent-VM's upgraden naar middelgrote en grote configuratie.

Upgraden naar CX Agent v3.1.5

Bestaande klanten kunnen upgraden naar de nieuwste versie door automatische upgrades in te schakelen of door ervoor te kiezen handmatig te upgraden vanaf hun bestaande versie.

Opmerking: Afbeeldingen in deze handleiding zijn alleen bedoeld als referentie. De werkelijke inhoud kan variëren.

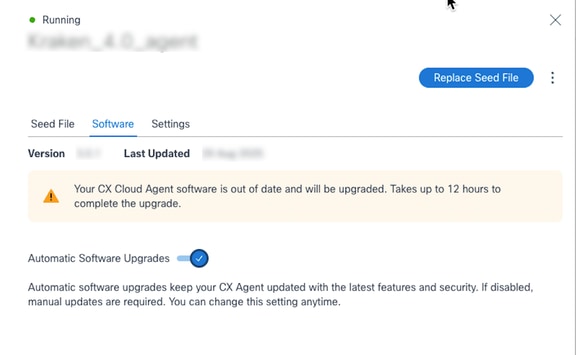

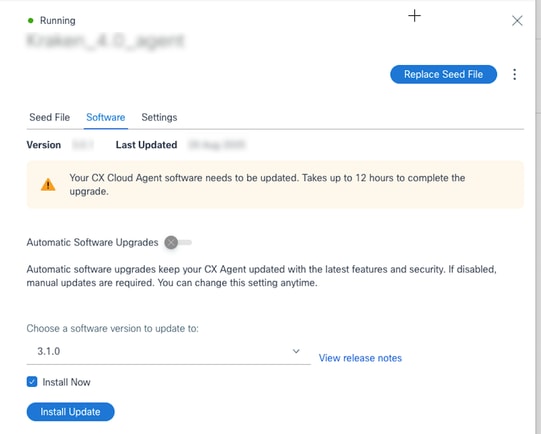

Automatische upgrades

Klanten kunnen de schakelaar Automatische software-upgrades inschakelen om ervoor te zorgen dat hun systeem wordt bijgewerkt wanneer nieuwe versies worden uitgebracht. Deze optie is standaard ingeschakeld voor nieuwe installaties, maar kan op elk moment worden gewijzigd om af te stemmen op het bedrijfsbeleid of om upgrades te plannen tijdens geplande onderhoudsvensters.

Opmerking: de automatische upgrades zijn standaard uitgeschakeld voor bestaande CX Agent-instantie(s), maar gebruikers kunnen deze op elk moment inschakelen.

Handmatige upgrades

Klanten die liever geen automatische upgrades gebruiken en geen automatische software-upgrades hebben ingeschakeld, kunnen ervoor kiezen handmatig te upgraden. CX Agent ondersteunt een directe upgrade naar v3.1.5.

U installeert de CX Agent-upgrade v3.1.5 als volgt vanuit CX Cloud:

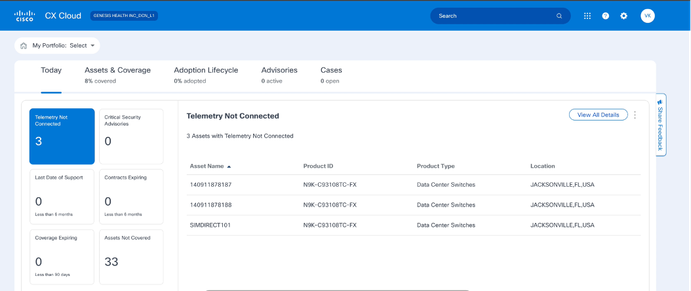

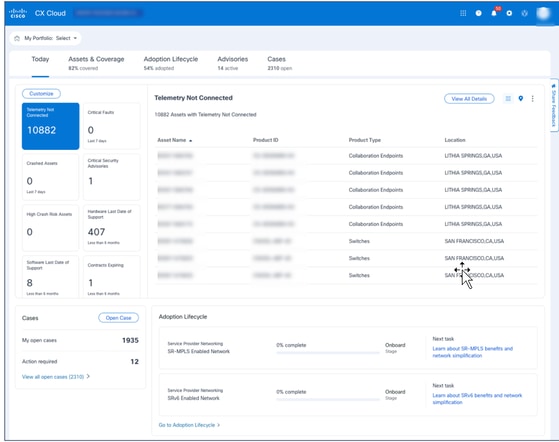

- Meld u aan bij CX Cloud. De pagina Home wordt weergegeven.

CX Cloud-startpagina

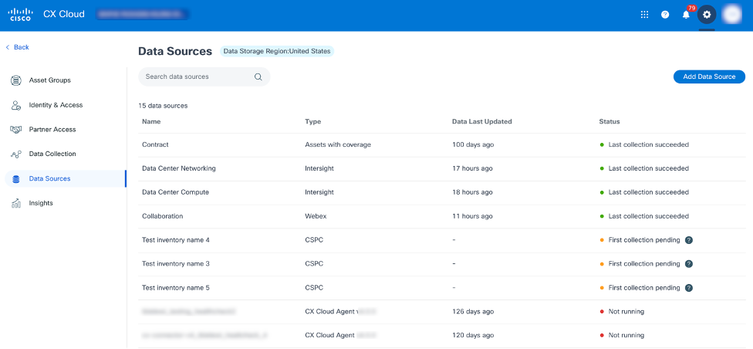

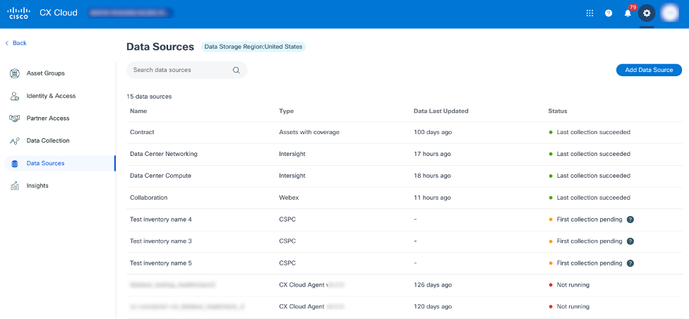

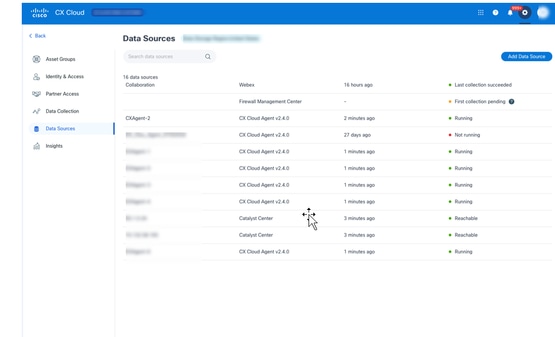

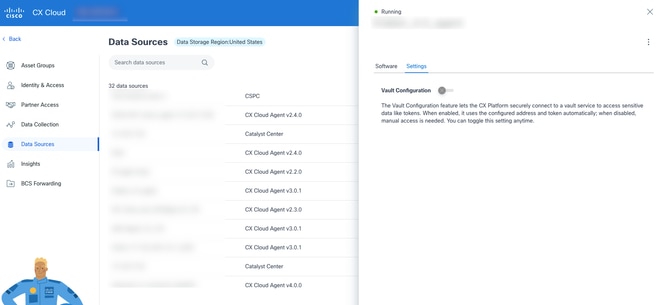

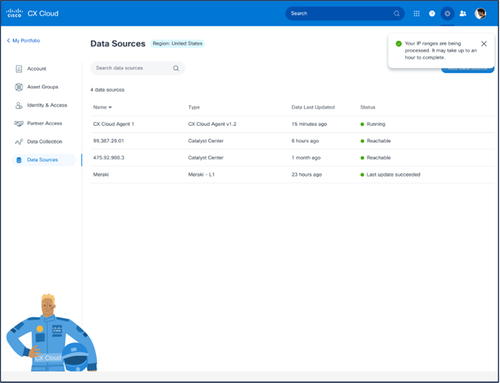

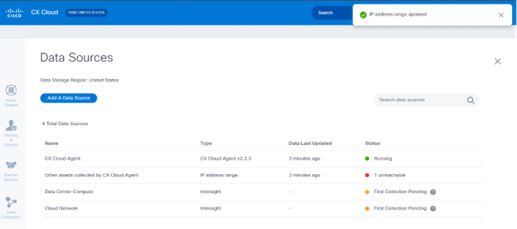

CX Cloud-startpagina - Selecteer het pictogram Beheercentrum. Het venster Gegevensbronnen wordt geopend.

Databronnen

Databronnen - Klik op een CX Agent-gegevensbron. Het venster Details van de CX Agent wordt geopend.

Versie installeren

Versie installeren - Klik op het tabblad Software.

- Klik op Versie installeren.

CX-agent toevoegen

Klanten kunnen maximaal 20 CX Agent-instanties toevoegen in CX Cloud.

Een CX Agent toevoegen:

- Meld u aan bij CX Cloud. De pagina Home wordt weergegeven.

CX Cloud-startpagina

CX Cloud-startpagina

- Selecteer het pictogram Beheercentrum. Het venster Gegevensbronnen wordt geopend.

Databronnen

Databronnen

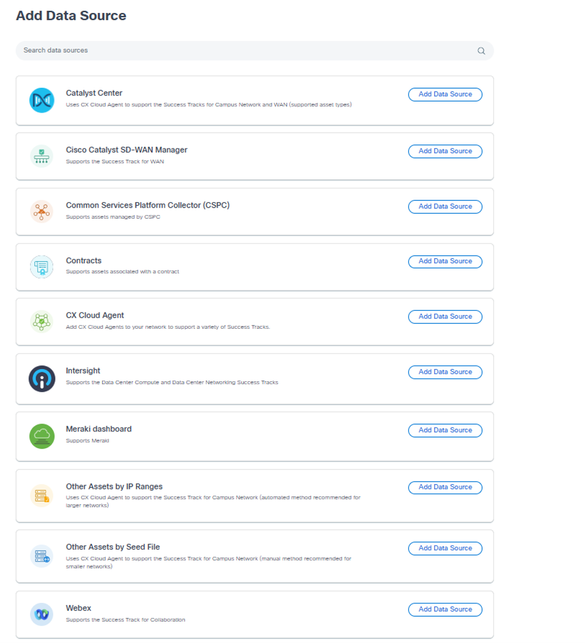

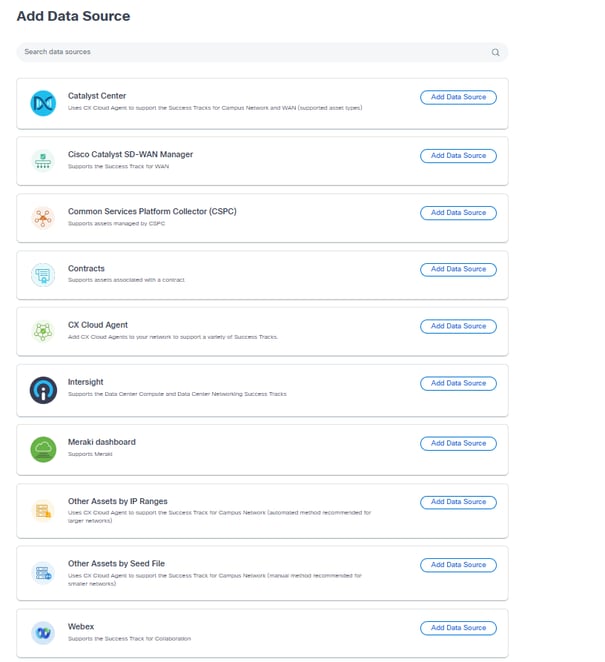

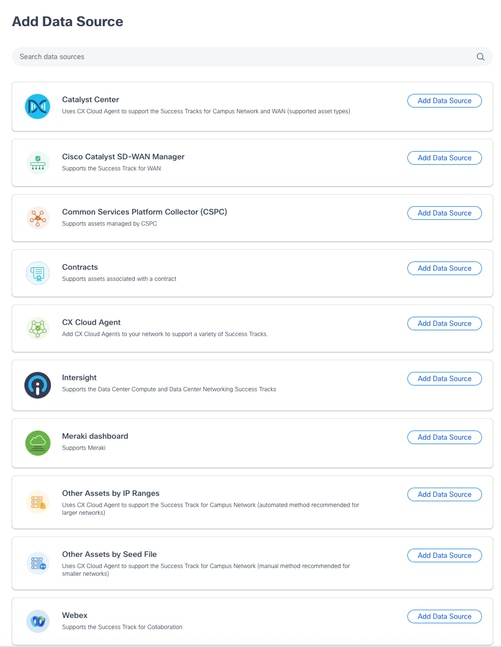

- Klik op Gegevensbron toevoegen. De pagina Gegevensbron toevoegen wordt geopend.

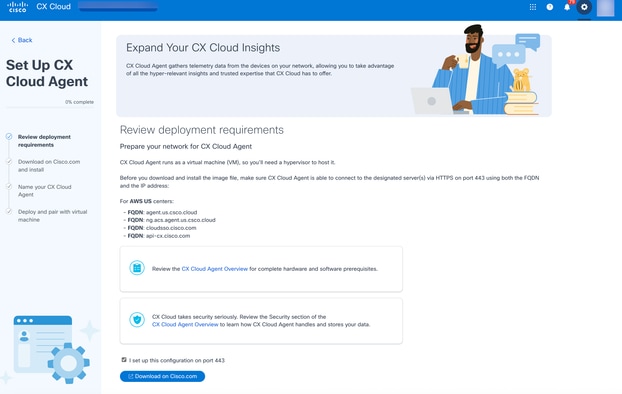

- Klik op Gegevensbron toevoegen vanuit de optie CX Cloud Agent. Het venster CX Agent instellen wordt geopend.

CX-agent toevoegen

CX-agent toevoegen

- Controleer de sectie Implementatievereisten en selecteer het selectievakje Ik heb deze configuratie ingesteld op poort 443.

- Klik op Cisco.com. Het venster Software downloaden wordt geopend op een ander tabblad.

- Download het bestand "CX Agent v3.1.5 OVA".

Opmerking: na de implementatie van de VM wordt een koppelingscode gegenereerd die vereist is om de installatie van de CX Agent te voltooien.

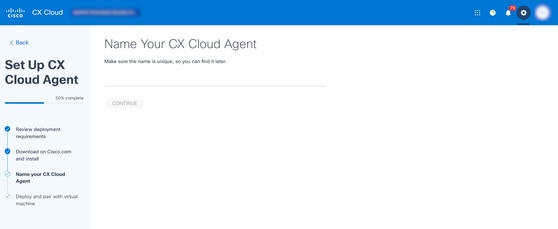

- Voer de naam van de CX Agent in het veld Naam van uw CX Cloud Agent in.

Naam CX Agent

Naam CX Agent

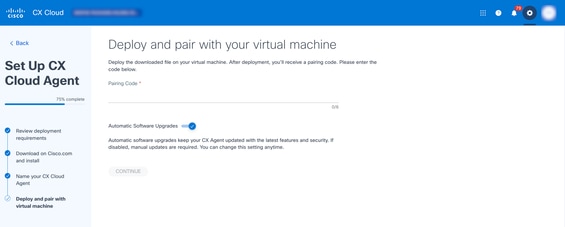

9. Klik op Doorgaan. Het venster Implementeren en koppelen met uw virtuele machine wordt geopend.

Koppelingscode

Koppelingscode

10. Voer de koppelingscode in die u na de implementatie van de VM hebt ontvangen.

11. Klik op Doorgaan. De voortgang van de registratie wordt weergegeven, gevolgd door een bevestigingsbericht.

Opmerking: Herhaal de bovenstaande stappen om extra CX Agent-instanties als gegevensbron toe te voegen.

CX Agent configureren voor BCS/LCS

De nieuwe Converged Collection-functie van Cisco stroomlijnt de CX Agent v3.1-configuratie voor BCS/LCS en vereenvoudigt de klantervaring.

Klanten van BCS/LCS kunnen de CX Cloud Community bezoeken om meer te weten te komen over onboarding van gebruikers en andere gerelateerde informatie.

Opmerking: deze configuratie is specifiek voor Cisco Support Engineers die verantwoordelijk zijn voor Collector-instellingen voor BCS/LCS-klanten.

Voorwaarden

Supporttechnici met SUA (Super User Administrator) en beheerderstoegang kunnen alleen CX Agent-configuratie voor BCS/LCS uitvoeren.

CX Agent configureren

Als u CX Agent for BCS/LCS wilt configureren, neemt u contact op met de BCS/LCS Technical Consulting Engineer die u hebt toegewezen.

RADKit-mogelijkheden configureren

CX Agent v3.1.5 biedt een optionele RADKit-configuratie die is ontworpen om extern beheer en probleemoplossing van Cisco-apparaten in CX Cloud te verbeteren. Wanneer ingeschakeld, kunnen geautoriseerde gebruikers veilig bewerkingen uitvoeren zoals het vastleggen van gegevens, configuratie en software-upgrades op afstand. Deze instellingen kunnen op elk moment worden in- of uitgeschakeld op basis van de operationele vereisten van de klant.

Raadpleeg Cisco RADKit voor uitgebreide informatie over RADKit.

RADKit-client integreren via CLI

Als u de RADKit-clientservice wilt integreren, maakt u een beheerdersaccount aan en schrijft u de service in door de volgende stappen uit te voeren:

Opmerking: voor de volgende stappen is root-toegang tot de VM van de CX Agent vereist.

- Open de terminal en Secure Shell (SSH) in een VM met behulp van de juiste referenties, bijvoorbeeld:

SSH your_username@your_vm_ip

- Voer de volgende opdracht uit om netwerkconnectiviteit in te schakelen:

Kubectl Get Netpol deny-from-other-namespaces -o YAML > /home/cxcadmin/deny-from-other-namespaces.yaml

Kubectl Netpol deny-from-other-namespaces verwijderen

- Stuur op het lokale systeem een POST-verzoek naar het beheerderseindpunt om een beheerdersaccount aan te maken. De verzoekende instantie moet het volgende omvatten:

- admin_name (vereist): De gebruikersnaam voor de beheerdersaccount

- e-mail (optioneel): het e-mailadres voor de beheerdersaccount

- full_name (optioneel): De volledige naam van de beheerder

- beschrijving (optioneel): een beschrijving van de beheerdersaccount

In het volgende voorbeeld wordt getoond hoe u dit verzoek kunt verzenden met cURL:

curl -X POST \

http://<your_vm_ip>:30100/radikitmanager/v1/createAdmin \

-H "Content-Type: application/json" \

-d '{

"admin_name": "admin_user123",

"e-mail": "admin@example.com",

"full_name": "Admin User",

"Beschrijving": "Administratoraccount voor het beheer van het systeem"

}"

Nadat een beheerdersaccount is gemaakt, wordt op de server een bevestigingsbericht weergegeven dat aangeeft dat de beheerdersaccount met succes is gemaakt. Dit antwoord bevat ook een tijdelijk wachtwoord dat moet worden gewijzigd bij de eerste aanmelding. Als de beheerdersaccount echter al bestaat, retourneert de server een 400-statuscode met het bericht "Admin al gemaakt".

- Open de webbrowser en navigeer naar de RADKit web UI: https://<your_vm_ip>:30101/.

- Meld u aan met de gebruikersnaam van de beheerder (admin_name) en het tijdelijke wachtwoord dat in het antwoord wordt gegeven.

Opmerking: bij de eerste aanmelding wordt gebruikers gevraagd het wachtwoord te wijzigen. Volg de instructies op het scherm om een nieuw wachtwoord in te stellen.

- Voer de RADKit-client uit op het lokale systeem om de service in te schrijven.

- Genereer na verificatie een eenmalig wachtwoord door de volgende opdracht uit te voeren:

grant_service_otp()

- Stuur op het lokale systeem een POST-verzoek naar het beheerderseindpunt om de service in te schrijven. De verzoekende instantie moet het volgende omvatten:

- OTP (vereist): De eenmalige wachtwoordstring

In het volgende voorbeeld wordt getoond hoe u dit verzoek kunt verzenden met cURL:

curl -X POST \

http://<your_vm_ip>:30100/radikitmanager/v1/enrollService \

-H "Content-Type: application/json" \

-d '{

"one_time_password": "PROD:1234-1234-1234"

}"

Na succesvolle inschrijving wordt een bevestigingsbericht weergegeven en kunnen gebruikers de RADKit-service beheren met behulp van een beheerdersaccount.

Voer de volgende opdracht uit om de netwerkconnectiviteit uit te schakelen:

Kubectl Apply -f /home/cxcadmin/deny-from-other-namespaces.yaml

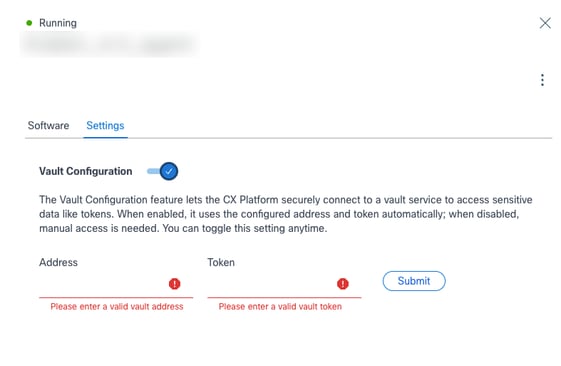

Vault configureren voor bestaande CX-agents

Met de optionele Vault-configuratiefunctie kan CX Cloud veilig verbinding maken met een vaultservice voor toegang tot gevoelige gegevens, zoals tokens en inventarislijsten, met behulp van de nieuwste referenties. Als deze optie is ingeschakeld, gebruikt CX Cloud automatisch het geconfigureerde adres en token. Deze instelling kan op elk moment worden in- of uitgeschakeld. Op dit moment wordt alleen de vaultconfiguratie van HashiCorp ondersteund.

De vault kan worden geconfigureerd via CLI.

CX Agent integreren met HashiCorp Vault via CLI

In dit gedeelte wordt de procedure beschreven voor het configureren van de verbinding tussen de Cisco CX Agent en een HashiCorp Vault-exemplaar. Deze integratie maakt veilige opslag en het ophalen van apparaatreferenties mogelijk, waardoor de algehele beveiligingshouding wordt verbeterd.

Voorwaarden

- cxcroot-toegang tot CX Agent-VM

Opmerking: er moet een ondersteuningscase worden geopend om toegang te krijgen tot de cxroot- en rootgebruikers.

- Een actieve en toegankelijke vaultinstantie

Integratie met HashiCorp Vault

- Voer de volgende opdracht uit om vaultintegratie in te schakelen:

CXCLI Agent Vault aan

- Voer de volgende opdracht uit om vaultintegratie uit te schakelen:

CXCLI Agent-vault uit

- Voer de volgende opdracht uit om de huidige status van de vault-integratie te controleren:

CXCLI Agent-vaultstatus

HashiCorp Vault-integratie mogelijk maken

Vault-integratie inschakelen:

- Meld u aan bij de CX Agent via SSH met behulp van de cxcroot-gebruikersaccount om toegang te krijgen tot de CX Agent.

- Switch naar de hoofdgebruiker om de rechten te verhogen door de volgende opdracht uit te voeren:

sudo su

3. Voer de volgende opdracht uit om de huidige status voor vault-integratie te controleren:

root@cxcloudagent: /home/cxcroot# cxcli Agent-vaultstatus

Vaultintegratie uitgeschakeld

4. Voer de volgende opdracht uit om vaultintegratie in te schakelen:

CXCLI Agent Vault aan

5. Werk de volgende velden bij:

- vaultadres

- Vault-roottoken

6. Controleer de status van de integratie met vault om te controleren. Het antwoordbericht moet bevestigen dat de integratie is ingeschakeld:

root@cxcloudagent: /home/cxcroot# cxcli Agent vault on

Voer het adres van de HashiCorp Vault in:

Voer HashiCorp Vault-token in:

Vault-integratie ingeschakeld root@cxcloudagent: /home/cxcroot#

HashiCorp Vault-integratie uitschakelen

Toegang krijgen tot de CX Agent:

- Meld u aan bij de CX Agent via SSH met behulp van de gebruikersaccount van cxcroot.

- Switch naar de hoofdgebruiker om de rechten te verhogen door de volgende opdracht uit te voeren:

sudo su

3. Voer de volgende opdracht uit om HashiCorp Vault Integration uit te schakelen:

root@cxcloudagent: /home/cxcroot# cxcli Agent Vault uit

Vaultintegratie uitgeschakeld

root@cxcloudagent: /home/cxcroot# |

Schema HashiCorp Vault-apparaatreferenties

Schema Vault-referenties: raadpleeg het bestand "Vault-referenties" voor gedetailleerde informatie over beschikbare opties en ondersteunde velden voor apparaatreferenties.

Voorbeeld: Het volgende is een voorbeeld van een JSON-referentie op basis van het schema:

{

"targetIp": "5.0.1.*",

"credentials": {

"snmpv3": {

"user": "cisco",

"authPassword": "*******",

"authAlgorithm": "MD5",

"privacyPassword": "*******",

"privacyAlgorithm": "AES-256"

},

"telnet": {

"user": "cisco",

"password": "*******",

"enableUser": "cisco",

"enablePassword": "*******"

}

}

}Opmerking: gebruikers kunnen meerdere protocollen opgeven in één JSON-bestand met aanmeldingsgegevens. Vermijd echter het opnemen van dubbele protocollen uit dezelfde familie (neem bijvoorbeeld niet zowel SNMPv2c als SNMPv3 op in hetzelfde aanmeldbestand).

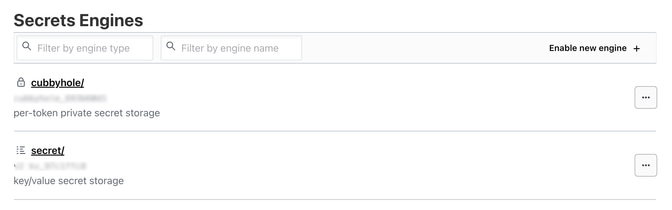

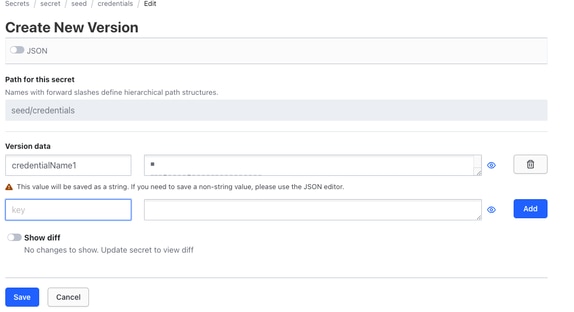

Apparaatreferenties configureren in HashiCorp Vault (eerste keer)

- Meld u aan bij een Vault-instantie.

Secret

Secret

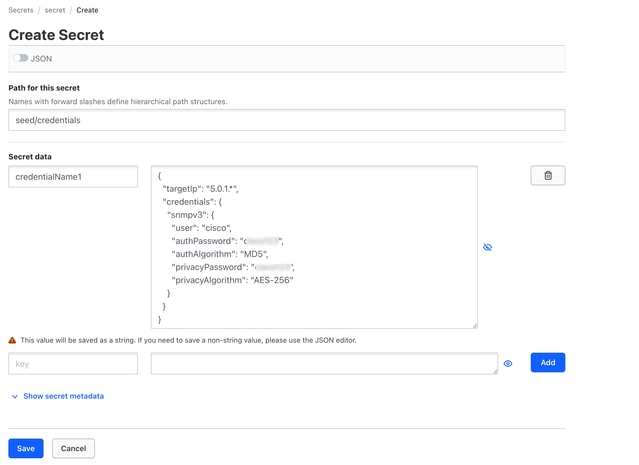

- Maak een nieuwe sleutel-waarde geheim met behulp van het volgende pad: geheim/zaad/referenties.

- Kies de sleutel-waarde geheime opslag engine (geheim/geheim).

Sleutelwaardegeheim

Sleutelwaardegeheim

- Klik op Geheim maken. Het venster Create Secret wordt geopend.

cliëntgeheim

cliëntgeheim

5. Werk de volgende velden bij:

- Pad voor geheim: zaad/referenties

- Geheime gegevens: verzameling van sleutel - waarde geheimen

- sleutel: aangepaste unieke aanmeldnaam

- waarde: referenties JSON

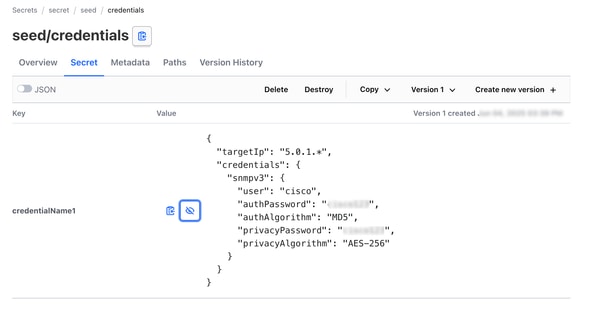

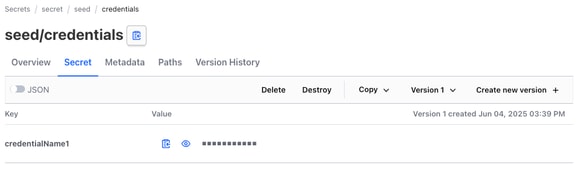

6. Klik op Opslaan. Het geheim moet nu worden opgeslagen in de HashiCorp Vault.

geloofsbrieven

geloofsbrieven

Meer referenties toevoegen aan HashiCorp Vault

- Log in bij een HashiCorp-vaultinstantie.

Credentials toevoegen

Credentials toevoegen

- Navigeer naar de reeds aangemaakte "Secret/seed/credentials".

Versie maken

Versie maken

3. Klik op Nieuwe versie maken.

4. Voeg nieuwe geheimen toe door zo nodig een aantal sleutelwaardeparen te verstrekken.

5. Klik op Opslaan.

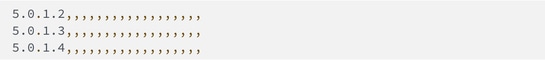

CX Cloud Seed-bestand met standaard referenties

- Vereenvoudig het zaadbestand: wanneer u referenties gebruikt die zijn geconfigureerd via de Hashicorp-vault, vereenvoudigt u het zaadbestand door gevoelige informatie weg te laten

- Alleen IP-adres of hostnaam opgeven: gebruikers kunnen alleen het IP-adres of de hostnaam in het zaadbestand opgeven, waardoor andere velden leeg blijven

IP- of hostnaam

IP- of hostnaam

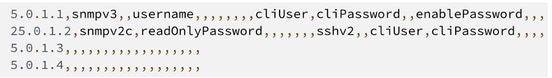

- Gebruik zowel HashiCorp-vault als Seed File-referenties: Geef referenties op voor sommige apparaten in het Seed File terwijl u vertrouwt op de vault om referenties voor andere apparaten te beheren

IP- of hostnaam

IP- of hostnaam

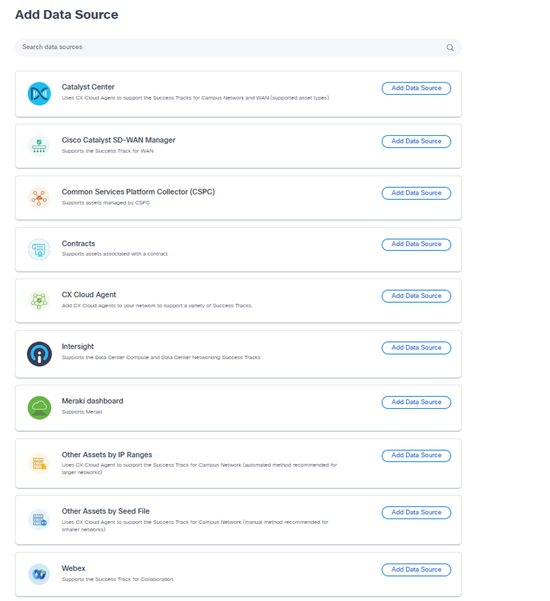

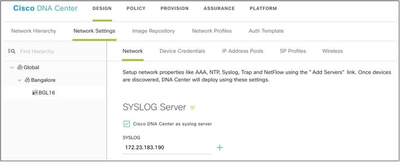

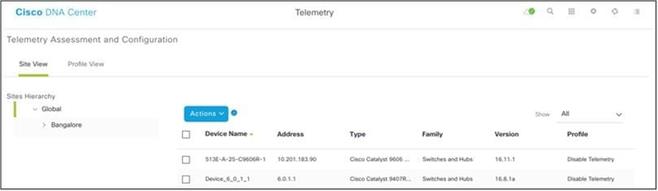

Catalyst Center toevoegen als gegevensbron

Gebruikers met de rol Super Administrator User kunnen de Catalyst Center-gegevensbron toevoegen.

Catalyst Center toevoegen als gegevensbron:

- Selecteer het pictogram Beheercentrum. Het venster Gegevensbronnen wordt geopend.

- Klik op Gegevensbron toevoegen. De pagina Gegevensbron toevoegen wordt weergegeven.

katalysatorcentrum

katalysatorcentrum

- Klik op Gegevensbron toevoegen vanuit de optie Catalyst Center.

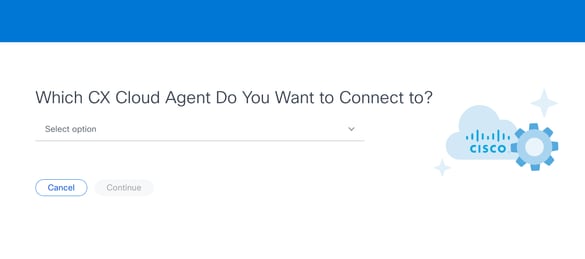

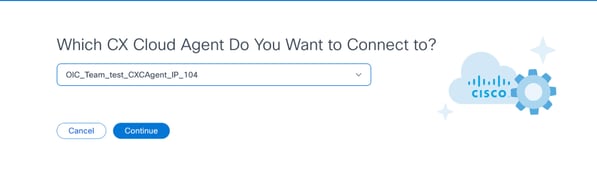

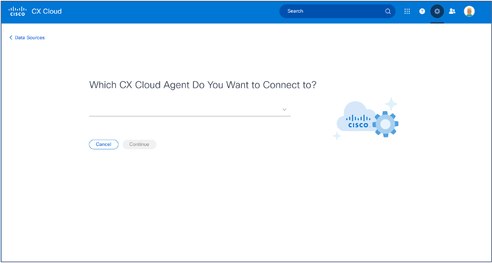

Selecteer CX Agent

Selecteer CX Agent

- Selecteer de CX Agent in de vervolgkeuzelijst Welke CX Agent wilt u verbinden met.

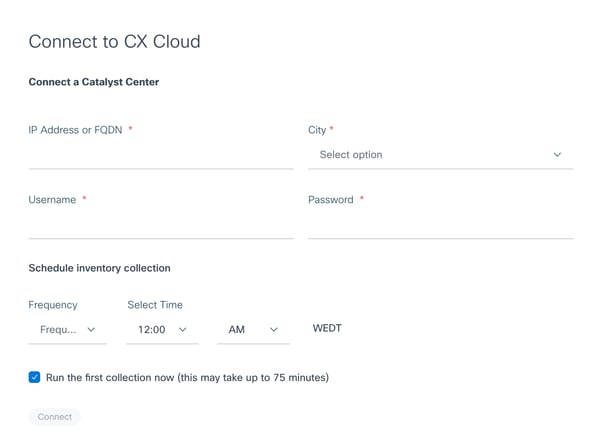

- Klik op Continue (Doorgaan). Het venster Verbinding maken met CX Cloud wordt geopend.

frequentie

frequentie

- Voer de volgende gegevens in:

- Virtueel IP-adres of FQDN (d.w.z. IP-adres Catalyst Center)

- Plaats (locatie Catalyst Center)

- Username

- wachtwoord

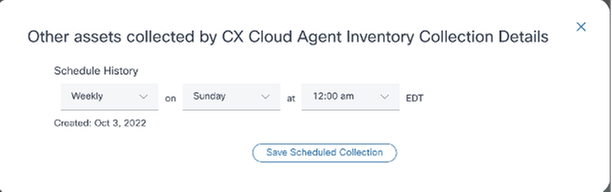

- Frequentie en Tijd selecteren om aan te geven hoe vaak de CX Agent netwerkscans moet uitvoeren in de secties Inventarisverzameling plannen

Opmerking: Schakel het selectievakje De eerste verzameling nu uitvoeren in om de verzameling nu uit te voeren.

- Klik op Verbinden. Er wordt een bevestiging weergegeven met het IP-adres van het Catalyst Center.

BCS/LCS-gegevensbronnen toevoegen

Waarschuwing: SolarWinds®, Evolved Programmable Network Manager (EPNM) en Application Policy Infrastructure Controller (APIC) gegevensbronnen zijn alleen voor BCS-forwarding assets en zijn uitsluitend beschikbaar voor geselecteerde BCS/LCS-klanten.

SolarWinds® toevoegen

Opmerking: Als u de SolarWinds®-gegevensbron moet toevoegen, neemt u contact op met Cisco Support voor hulp.

Geselecteerde BCS/LCS-klanten kunnen nu de CX Agent-mogelijkheid gebruiken om extern te integreren met SolarWinds®, wat zorgt voor meer transparantie, verbeterde beheerbaarheid en een verbeterde gebruikerservaring door meer automatisering. De CX Agent verzamelt inventaris- en andere vereiste gegevens om verschillende rapporten te genereren die consistent zijn in termen van formaat, gegevensvolledigheid en gegevensnauwkeurigheid voor actuele rapporten die zijn gegenereerd door Operational Insights Collector CX Agent ondersteunt integratie met SolarWinds® door een BCS / LCS-klant toe te staan OIC te vervangen door CX Agent voor het verzamelen van gegevens van SolarWinds®.

De CX Agent moet vóór de eerste verzameling worden geconfigureerd in BCS Forwarding; anders blijven bestanden onverwerkt. Raadpleeg de sectie CX Agent configureren voor BCS of LCS voor meer informatie over de configuratie van BCS-doorstuurprogramma's.

Opmerkingen:

- Meerdere collecties van dezelfde SolarWinds®-instantie overschrijven eerdere bestanden (latere uploads hebben voorrang).

- Meerdere bronnen worden ondersteund, maar elke SolarWinds®-instantie moet een uniek IP- en toestelnummer hebben.

EPNM toevoegen

Geselecteerde BCS/LCS-klanten kunnen nu de CX Agent-mogelijkheid gebruiken om extern te integreren met Evolved Programmable Network Manager (EPNM). De CX Agent verzamelt inventarisgegevens en andere vereiste gegevens om verschillende rapporten te genereren die consistent zijn in termen van formaat, volledigheid van gegevens en nauwkeurigheid van gegevens voor actuele rapporten die door OIC zijn gegenereerd.

APIC toevoegen

Geselecteerde BCS/LCS-klanten kunnen nu gebruikmaken van de CX Agent-mogelijkheid om extern te integreren met Application Policy Infrastructure Controller (APIC). De CX Agent verzamelt inventarisgegevens en andere vereiste gegevens om verschillende rapporten te genereren die consistent zijn in termen van formaat, volledigheid van gegevens en nauwkeurigheid van gegevens voor actuele rapporten die door OIC zijn gegenereerd.

Andere activa toevoegen als gegevensbronnen

De telemetriecollectie is uitgebreid naar apparaten die niet door het Catalyst Center worden beheerd, waardoor gebruikers telemetrie-afgeleide inzichten en analyses kunnen bekijken en gebruiken voor een breder scala aan apparaten. Na de eerste installatie van CX Agent kunnen gebruikers CX Agent configureren om verbinding te maken met 20 extra Catalyst Centers binnen de infrastructuur die door CX Cloud wordt bewaakt.

Gebruikers kunnen apparaten identificeren die moeten worden geïntegreerd in CX Cloud door dergelijke apparaten uniek te identificeren met behulp van een seed-bestand of door een IP-bereik op te geven, dat moet worden gescand door CX Agent. Beide benaderingen vertrouwen op Simple Network Management Protocol (SNMP) voor het doel van ontdekking en op Secure Shell (SSH) voor connectiviteit. Deze moeten correct worden geconfigureerd om een succesvolle telemetrieverzameling mogelijk te maken.

Als u andere elementen als gegevensbronnen wilt toevoegen, gebruikt u een van de volgende opties:

- Een seed-bestand uploaden met een seed-bestandssjabloon

- Een IP-adresbereik opgeven

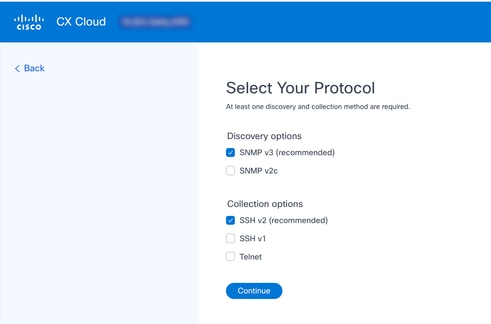

Opsporingsprotocollen

Zowel op seed-bestanden gebaseerde directe apparaatdetectie als op IP-bereik gebaseerde detectie vertrouwen op SNMP als het detectieprotocol. Er bestaan verschillende versies van SNMP, maar CX Agent ondersteunt SNMPv2c en SNMPv3 en beide of beide versies kunnen worden geconfigureerd. Dezelfde informatie, die hieronder in alle details wordt beschreven, moet door de gebruiker worden verstrekt om de configuratie te voltooien en connectiviteit tussen het door SNMP beheerde apparaat en SNMP-servicebeheer mogelijk te maken.

SNMPv2c en SNMPv3 verschillen op het gebied van beveiliging en configuratiemodel op afstand. SNMPV3 maakt gebruik van een verbeterd cryptografisch beveiligingssysteem dat SHA-codering ondersteunt om berichten te verifiëren en hun privacy te waarborgen. Het wordt aanbevolen om SNMPv3 te gebruiken op alle openbare en internetgerichte netwerken om te beschermen tegen beveiligingsrisico's en bedreigingen. Op CX Cloud wordt de voorkeur gegeven aan het configureren van SNMPv3 en niet van SNMPv2c, behalve voor oudere oudere oudere apparaten die geen ingebouwde ondersteuning voor SNMPv3 hebben. Als beide versies van SNMP door de gebruiker zijn geconfigureerd, probeert de CX Agent standaard met elk apparaat te communiceren via SNMPv3 en keert deze terug naar SNMPv2c als de communicatie niet succesvol kan worden onderhandeld.

Connectiviteitsprotocollen

Als onderdeel van de instelling voor directe apparaatconnectiviteit moeten gebruikers details opgeven van het apparaatconnectiviteitsprotocol: SSH (of, als alternatief, Telnet). SSHv2 moet worden gebruikt, behalve in gevallen waarin afzonderlijke legacy-assets niet de juiste ingebouwde ondersteuning bieden. Het SSHv1-protocol bevat fundamentele kwetsbaarheden. Afwezige extra beveiliging, telemetriegegevens en de onderliggende activa kunnen worden aangetast als gevolg van deze kwetsbaarheden bij het vertrouwen op SSHv1. Telnet is ook onzeker. Inloggegevens (bijv. gebruikersnamen en wachtwoorden) die via Telnet worden ingediend, zijn niet gecodeerd en kunnen daarom worden aangetast, zonder aanvullende beveiliging.

Beperkingen voor telemetrieverwerking voor apparaten

De volgende beperkingen gelden bij het verwerken van telemetriegegevens voor apparaten:

- Sommige apparaten worden mogelijk weergegeven als bereikbaar in het verzameloverzicht, maar zijn niet zichtbaar op de pagina CX Cloud Assets.

- Als een apparaat uit het seed-bestand of de verzameling van het IP-bereik ook deel uitmaakt van de Catalyst Center-inventaris, wordt het apparaat slechts eenmaal gerapporteerd voor de vermelding Catalyst Center. De respectievelijke apparaten binnen het seed-bestand of het IP-bereik worden overgeslagen om duplicatie te voorkomen.

- Cisco IP-telefoons worden niet ondersteund in CX Cloud voor gegevensverzameling door CX Agent. Als gevolg hiervan worden Cisco IP-telefoons niet weergegeven in de lijst met bedrijfsmiddelen.

Andere elementen toevoegen met behulp van een zaadbestand

Een Seed File is een .csv-bestand waarin elke regel een systeemgegevensrecord vertegenwoordigt. In een seed-bestand komt elke seed-bestandsrecord overeen met een uniek apparaat waarvan telemetrie door CX Agent moet worden verzameld. Alle fout- of informatieberichten voor elk apparaatitem uit het zaadbestand dat wordt geïmporteerd, worden vastgelegd als onderdeel van taaklogboekgegevens. Alle apparaten in een seed-bestand worden beschouwd als beheerde apparaten, zelfs als de apparaten niet bereikbaar zijn op het moment van de eerste configuratie. In het geval dat een nieuw seed-bestand wordt geüpload om een vorige te vervangen, wordt de datum van de laatste upload weergegeven in CX Cloud.

CX Agent zal proberen verbinding te maken met de apparaten, maar kan mogelijk niet elk apparaat verwerken om weer te geven op de Assets-pagina's in gevallen waarin het niet in staat is om de PID's of serienummers te bepalen.

Elke rij in het zaadbestand die begint met een puntkomma wordt genegeerd. De koprij in het seed-bestand begint met een puntkomma en kan worden bewaard zoals is (aanbevolen optie) of verwijderd tijdens het maken van het seed-bestand van de klant.

Gebruikers kunnen een Common Services Platform Collector (CSPC) Seed File uploaden op dezelfde manier als een standaard CX Cloud Seed File, en alle vereiste herformattering wordt beheerd in de CX Cloud.

Voor CX Agent v3.1.5 en hoger kunnen klanten Seed Files uploaden in de CSPC- of CX-indeling; alleen het CX-formaat Seed File wordt ondersteund voor eerdere CX Agent-versies.

Het is belangrijk dat het formaat van het voorbeeldzaadbestand, inclusief kolomkoppen, op geen enkele manier wordt gewijzigd.

In de volgende tabel worden alle benodigde kolommen voor zaadbestanden en de gegevens die in elke kolom moeten worden opgenomen, weergegeven.

|

zaadbestandskolom |

Kolomkop / -id |

Doel van de column |

|

A |

IP-adres of hostnaam |

Geef een geldig, uniek IP-adres of hostnaam van het apparaat op. |

|

B |

SNMP-protocolversie |

Het SNMP-protocol is vereist door CX Agent en wordt gebruikt voor apparaatdetectie binnen het klantennetwerk. Waarden kunnen snmpv2c of snmpv3 zijn, maar snmpv3 wordt aanbevolen vanwege beveiligingsoverwegingen. |

|

C |

snmpRo: Verplicht als col#=3 is geselecteerd als 'snmpv2c' |

Als de oudere variant van SNMPv2 is geselecteerd voor een specifiek apparaat, moeten de referenties voor snmpRO (alleen-lezen) voor de SNMP-verzameling van het apparaat worden opgegeven. Anders kan de vermelding leeg zijn. |

|

D |

snmpv3UserName: Verplicht als col#=3 is geselecteerd als 'snmpv3' |

Als SNMPv3 is geselecteerd om met een specifiek apparaat te communiceren, moet de betreffende aanmeldingsgebruikersnaam worden opgegeven. |

|

E |

snmpv3AuthAlgorithm: waarden kunnen MD5 of SHA zijn |

Het SNMPv3-protocol maakt verificatie mogelijk via het Message Digest (MD5) of het Secure Hash Algorithm (SHA). Als het apparaat is geconfigureerd met beveiligde verificatie, moet het bijbehorende Auth-algoritme worden opgegeven.

Opmerking: MD5 wordt als onveilig beschouwd en SHA kan worden gebruikt op alle apparaten die het ondersteunen. |

|

F |

snmpv3AuthPassword: wachtwoord |

Als op het apparaat een MD5- of SHA-cryptografisch algoritme is geconfigureerd, moet het desbetreffende verificatiewachtwoord worden opgegeven voor toegang tot het apparaat. |

|

G |

snmpv3PrivAlgoritme: waarden kunnen DES, 3DES, AES-128, AES-192, AES-256 zijn |

Als het apparaat is geconfigureerd met het SNMPv3-privacyalgoritme (dit algoritme wordt gebruikt om de respons te coderen), moet het respectieve algoritme worden opgegeven.

Opmerking: 56-bits sleutels die worden gebruikt door de Data Encryption Standard (DES) worden als te kort beschouwd om cryptografische beveiliging te bieden en dat de Triple Data Encryption Standard (3DES) kan worden gebruikt op alle apparaten die deze ondersteunen. |

|

H |

snmpv3PrivPassword: wachtwoord |

Als het privacyalgoritme SNMPv3 op het apparaat is geconfigureerd, moet het bijbehorende privacywachtwoord worden opgegeven voor de verbinding met het apparaat. |

|

I |

snmpv3EngineId: engineID, unieke ID voor apparaat, specificeer engine-ID indien handmatig geconfigureerd op apparaat |

De SNMPv3 EngineID is een unieke ID die elk apparaat vertegenwoordigt. Deze engine-ID wordt als referentie verzonden tijdens het verzamelen van de SNMP-datasets door CX Agent. Als de klant de EngineID handmatig configureert, moet de betreffende EngineID worden opgegeven. |

|

J |

cliProtocol: waarden kunnen 'telnet', 'sshv1', 'sshv2' zijn. Als leeg kan instellen op 'sshv2' standaard |

De Command Line Interface (CLI) is bedoeld om rechtstreeks met het apparaat te communiceren. CX Agent gebruikt dit protocol voor CLI-verzameling voor een specifiek apparaat. Deze CLI-gegevensverzameling wordt gebruikt voor Assets en andere Insights Reporting binnen CX Cloud. SSHv2 wordt aanbevolen; bij afwezigheid van andere netwerkbeveiligingsmaatregelen bieden SSHv1- en Telnet-protocollen op zich geen adequate transportbeveiliging. |

|

K |

cliPort: CLI-protocolpoortnummer |

Als een CLI-protocol is geselecteerd, moet het bijbehorende poortnummer worden opgegeven. Bijvoorbeeld 22 voor SSH en 23 voor telnet. |

|

L |

cliUser: CLI-gebruikersnaam (CLI-gebruikersnaam/wachtwoord of BEIDE kan worden opgegeven, MAAR beide kolommen (col#=12 en col#=13) kunnen niet leeg zijn.) |

De desbetreffende CLI-gebruikersnaam van het apparaat moet worden opgegeven. Dit wordt gebruikt door CX Cloud Agent op het moment dat verbinding wordt gemaakt met het apparaat tijdens het verzamelen van CLI. |

|

M |

cliPassword: CLI-gebruikerswachtwoord (CLI-gebruikersnaam/wachtwoord of BEIDE kan worden opgegeven, MAAR beide kolommen (col#=12 en col#=13) kunnen niet leeg zijn.) |

Het CLI-wachtwoord van het apparaat moet worden opgegeven. Dit wordt gebruikt door CX Agent op het moment dat verbinding wordt gemaakt met het apparaat tijdens het verzamelen van de CLI. |

|

N |

cliEnableUser |

Als enable is geconfigureerd op het apparaat, moet de waarde enableUsername van het apparaat worden opgegeven. |

|

O |

cliEnablePassword |

Als enable is geconfigureerd op het apparaat, moet de waarde enablePassword van het apparaat worden opgegeven. |

|

P |

Toekomstige ondersteuning (geen invoer vereist) |

Gereserveerd voor toekomstig gebruik |

|

Q |

Toekomstige ondersteuning (geen invoer vereist) |

Gereserveerd voor toekomstig gebruik |

|

R |

Toekomstige ondersteuning (geen invoer vereist) |

Gereserveerd voor toekomstig gebruik |

|

S |

Toekomstige ondersteuning (geen invoer vereist) |

Gereserveerd voor toekomstig gebruik |

Andere elementen toevoegen met behulp van een nieuw zaadbestand

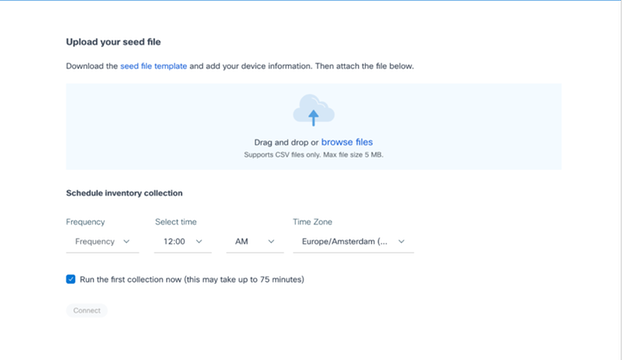

U kunt als volgt andere elementen toevoegen met een nieuw zaadbestand:

- Klik op Gegevensbron toevoegen in het venster Beheercentrum > Gegevensbronnen.

Andere activa per zaadbestand

Andere activa per zaadbestand - Klik op Gegevensbron toevoegen vanuit de optie Andere elementen per zaaibestand.

Selecteer CX Agent

Selecteer CX Agent

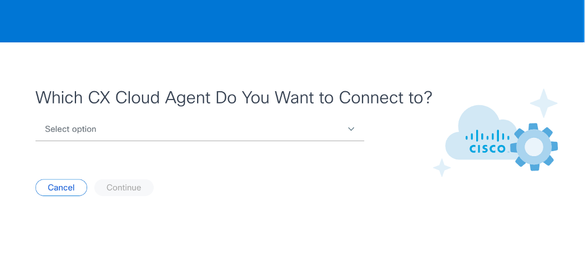

- Selecteer de CX Agent in de vervolgkeuzelijst Welke CX Cloud Agent wilt u verbinden met.

- Klik op Continue (Doorgaan). De pagina Zaadbestand uploaden wordt weergegeven.

Seed-bestand uploaden

Seed-bestand uploaden - Klik op de hyperlinked seed-bestandssjabloon om de sjabloon te downloaden.

- Voer handmatig gegevens in of importeer deze in het bestand. Als de sjabloon is voltooid, slaat u deze op als een .csv-bestand om het bestand in CX Agent te importeren.

- Sleep of klik op Bladeren door bestanden om het CSV-bestand te uploaden.

- Zodra het bestand is geüpload, klikt u op Doorgaan. De pagina Planningsverzameling wordt weergegeven.

Planningsverzameling

Planningsverzameling - Klik op het pictogram Bewerken. De pagina Verzamelschema instellen wordt weergegeven.

Verzamelschema instellen

Verzamelschema instellen - Selecteer een optie uit de volgende vervolgkeuzelijsten:

- frequentie

- tijd

- dag

- Schakel het selectievakje De eerste verzameling nu uitvoeren in om de verzameling uit te voeren.

Opmerking: Voordat de eerste configuratie van CX Cloud is voltooid, moet CX Cloud Agent de eerste telemetrieverzameling uitvoeren door het zaadbestand te verwerken en een verbinding tot stand te brengen met alle geïdentificeerde apparaten. Het verzamelen kan op aanvraag worden gestart of worden uitgevoerd volgens een schema dat hier is gedefinieerd. Gebruikers kunnen de eerste telemetrieverbinding uitvoeren door het selectievakje Nu de eerste verzameling uitvoeren in te schakelen. Afhankelijk van het aantal vermeldingen dat in het zaadbestand is opgegeven en andere factoren, kan dit proces een aanzienlijke hoeveelheid tijd in beslag nemen.

- Klik op Continue (Doorgaan). De pagina Planningsverzameling wordt opnieuw weergegeven.

- Klik op Indienen. Het venster Gegevensbronnen wordt geopend met een bevestigingsbericht.

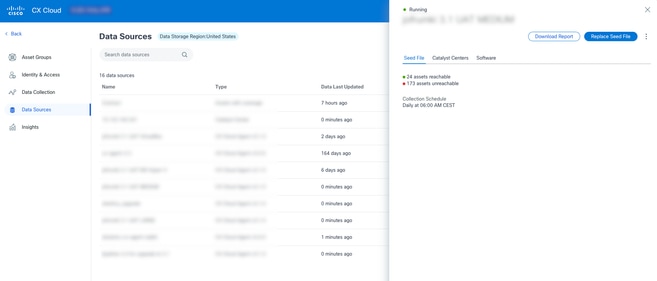

Andere elementen toevoegen met behulp van een aangepast zaadbestand

Apparaten toevoegen, wijzigen of verwijderen met het huidige zaadbestand:

- Open het eerder gemaakte seed-bestand, breng de vereiste wijzigingen aan en sla het bestand op.

Opmerking: Als u elementen aan het seed-bestand wilt toevoegen, voegt u deze elementen toe aan het eerder gemaakte seed-bestand en laadt u het bestand opnieuw. Dit is nodig omdat het uploaden van een nieuw seed-bestand het huidige seed-bestand vervangt. Alleen het laatst geüploade seed-bestand wordt gebruikt voor detectie en verzameling.

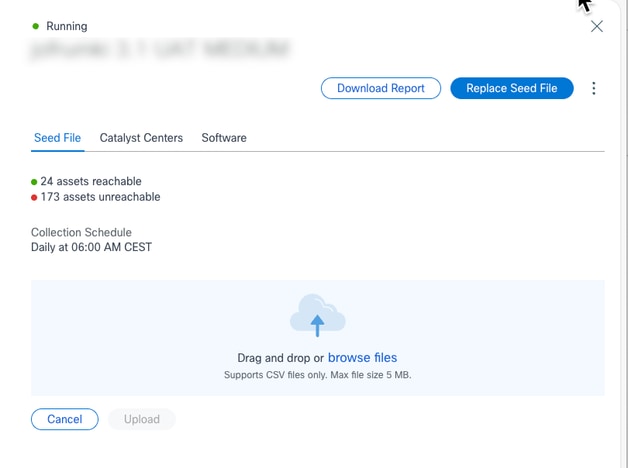

- Klik op de pagina Gegevensbronnen op de CX Agent-gegevensbron waarvoor een bijgewerkt seed-bestand nodig is. Het venster Details van de CX Agent wordt geopend.

zaadbestand

zaadbestand - Klik op Seed File vervangen.

Zaadbestand vervangen

Zaadbestand vervangen - Sleep of klik op bladeren door bestanden om het aangepaste zaadbestand te uploaden.

- Klik op Uploaden.

Standaardreferenties voor het zaadbestand

CX Agent elimineert de noodzaak om gevoelige wachtwoorden direct in het Seed File op te nemen. Dit verhoogt de veiligheid door de blootstelling aan vertrouwelijke informatie te verminderen en een belangrijk probleem van de klant aan te pakken. Raadpleeg Vault configureren voor bestaande CX-agents voor informatie over het inschakelen van deze functie.

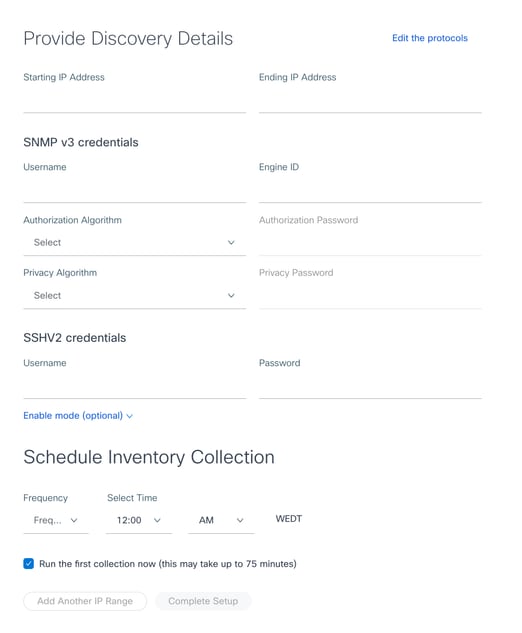

Andere elementen toevoegen met behulp van IP-bereiken

IP-bereiken stellen gebruikers in staat om hardware-assets te identificeren en vervolgens telemetrie van die apparaten te verzamelen op basis van IP-adressen. De apparaten voor telemetrieverzameling kunnen uniek worden geïdentificeerd door een IP-bereik op netwerkniveau op te geven, dat kan worden gescand door CX Agent met behulp van het SNMP-protocol. Als het IP-bereik wordt gekozen om een direct verbonden apparaat te identificeren, kunnen de IP-adressen waarnaar wordt verwezen zo beperkend mogelijk zijn, terwijl dekking voor alle vereiste middelen mogelijk is.

- Specifieke IP's kunnen worden verstrekt of jokertekens kunnen worden gebruikt om octetten van een IP te vervangen om een bereik te maken.

- Als een specifiek IP-adres niet is opgenomen in het IP-bereik dat tijdens de installatie is geïdentificeerd, probeert CX Agent niet te communiceren met een apparaat dat een dergelijk IP-adres heeft, noch verzamelt het telemetrie van een dergelijk apparaat.

- Door *.*.*.* in te voeren, kan CX Agent de door de gebruiker opgegeven referenties gebruiken voor elk IP-adres. Bijvoorbeeld: 172.16.*.* Hiermee kunnen de referenties worden gebruikt voor alle apparaten in het subnet 172.16.0.0/16.

- Als er wijzigingen zijn in het netwerk of de geïnstalleerde basis (IB), kan het IP-bereik worden gewijzigd. Zie het gedeelte IP-bereiken bewerken

CX Agent probeert verbinding te maken met de apparaten, maar kan deze mogelijk niet allemaal verwerken om weer te geven in de weergave Activa in gevallen waarin het niet in staat is om de PID's of serienummers te bepalen.

Opmerkingen:

Als u op IP-adresbereik bewerken klikt, wordt on-demand apparaatdetectie gestart. Wanneer een nieuw apparaat wordt toegevoegd of verwijderd (binnen of buiten) aan een opgegeven IP-bereik, moet de klant altijd op IP-adresbereik bewerken klikken (zie het gedeelte IP-bereiken bewerken) en de stappen uitvoeren die vereist zijn voor het starten van de on-demand apparaatdetectie om een nieuw toegevoegd apparaat op te nemen in de inventaris van de CX Agent-verzameling.

Voor het toevoegen van apparaten met een IP-bereik moeten gebruikers alle toepasselijke referenties opgeven via de configuratie-UI. De zichtbare velden zijn afhankelijk van de protocollen die in de vorige vensters zijn geselecteerd. Als er meerdere selecties zijn gemaakt voor hetzelfde protocol, bijvoorbeeld door zowel SNMPv2c als SNMPv3 te selecteren of door zowel SSHv2 als SSHv1 te selecteren, onderhandelt CX Agent automatisch over de protocolselectie op basis van de mogelijkheden van de afzonderlijke apparaten.

Bij het verbinden van apparaten met behulp van IP-adressen moet de klant ervoor zorgen dat alle relevante protocollen in het IP-bereik, samen met SSH-versies en Telnet-referenties, geldig zijn of dat de verbindingen mislukken.

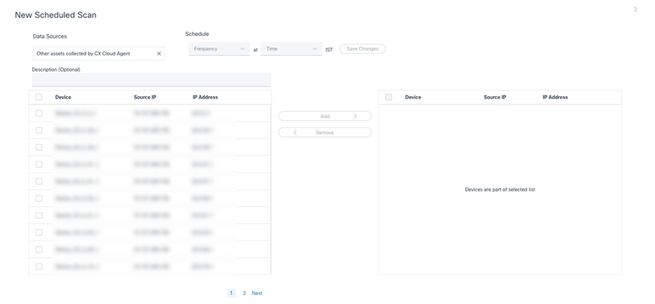

Andere activa toevoegen per IP-bereik

U kunt als volgt apparaten toevoegen die gebruikmaken van het IP-bereik:

- Selecteer het pictogram Beheercentrum. Het venster Gegevensbronnen wordt geopend.

- Klik op Gegevensbron toevoegen in het venster Beheercentrum > Gegevensbronnen.

Overige activa naar IP-bereik

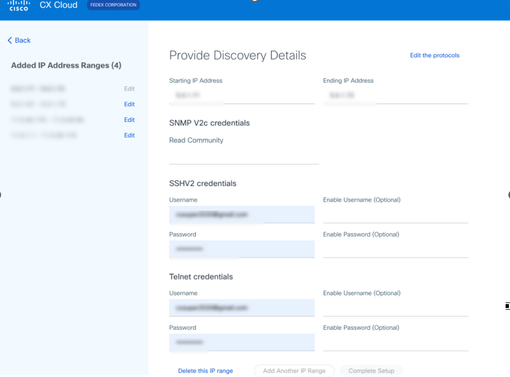

Overige activa naar IP-bereik - Klik op Gegevensbron toevoegen in de optie Andere elementen per IP-bereik. De pagina Detectiedetails opgeven wordt weergegeven.

Detectiedetails opgeven

Detectiedetails opgeven - Voer een IP-adres voor het begin en een IP-adres voor het einde in.

- Voer de vereiste gegevens in de secties SNMP en CLI-referenties in.

- Selecteer in de sectie Voorraadverzameling plannen opties uit de volgende vervolgkeuzelijsten.

- frequentie

- tijd

- dag

- Schakel het selectievakje De eerste verzameling nu uitvoeren in om de verzameling uit te voeren.

- Schakel desgewenst het selectievakje IP-bereik automatisch herontdekken vóór verzameling in om automatisch herontdekken van IP-bereiken in te schakelen.

- Klik op Installatie voltooien. Een bevestiging wordt weergegeven bij een geslaagde implementatie.

bevestigingsbericht

bevestigingsbericht

IP-bereiken bewerken

Een IP-bereik bewerken:

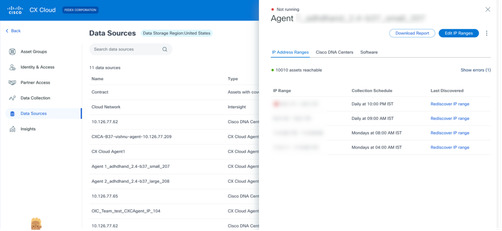

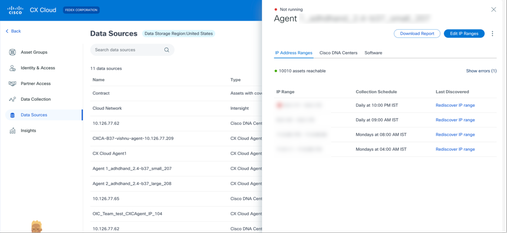

- Navigeer naar het venster Gegevensbronnen.

- Klik op de CX Agent waarvoor het IP-bereik moet worden bewerkt in Gegevensbronnen. Het venster Details wordt geopend.

Venster Details IP-bereik

Venster Details IP-bereik - Klik op IP-adresbereik bewerken.

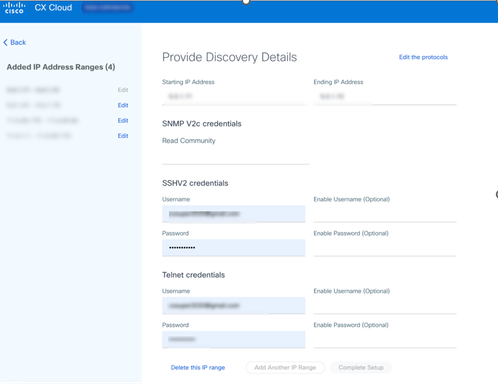

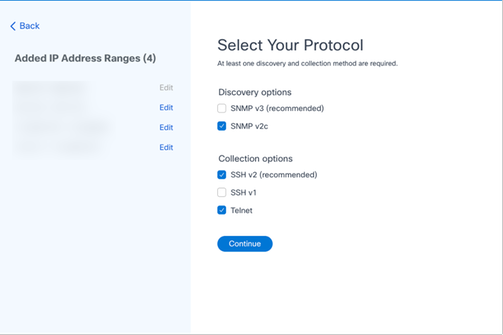

- Klik op Protocollen bewerken. Het venster Selecteer uw protocol wordt geopend.

Selecteer het protocol

Selecteer het protocol - Schakel de juiste selectievakjes in om de toepasselijke protocollen te kiezen en klik op Doorgaan om terug te gaan naar het venster Detectiedetails opgeven.

Detectiedetails opgeven

Detectiedetails opgeven

6. Bewerk de gewenste gegevens en klik op Volledige installatie. Het venster Gegevensbronnen wordt geopend met een bericht waarin de toevoeging van nieuw toegevoegde IP-adresbereik(en) wordt bevestigd.

Opmerking: in dit bevestigingsbericht wordt niet geverifieerd of apparaten binnen het gewijzigde bereik bereikbaar zijn of dat hun referenties worden geaccepteerd. Deze bevestiging vindt plaats wanneer de klant het detectieproces start.

Bevestiging

Bevestiging

IP-bereiken verwijderen

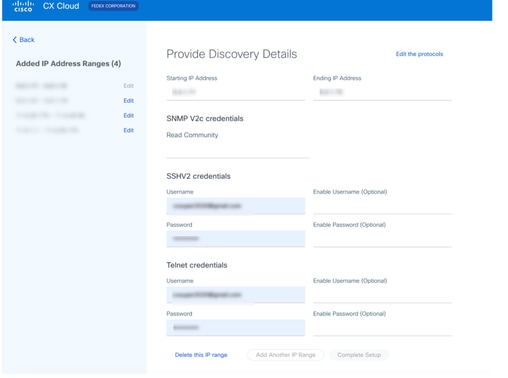

U verwijdert als volgt een IP-bereik:

- Navigeer naar het venster Gegevensbronnen.

- Selecteer de betreffende CX Agent met het IP-bereik dat moet worden verwijderd. Het venster Details wordt geopend.

IP-bereiken bewerken

IP-bereiken bewerken - Klik op IP-bereiken bewerken. Het venster Detectiedetails opgeven wordt geopend.

IP-bereiken verwijderen

IP-bereiken verwijderen

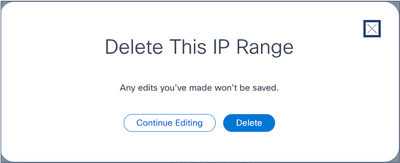

- Klik op de koppeling Dit IP-bereik verwijderen. Het bevestigingsbericht wordt weergegeven.

Bericht voor verwijderen van bevestiging

Bericht voor verwijderen van bevestiging - Klik op Verwijderen.

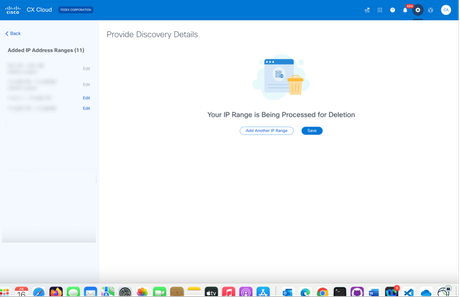

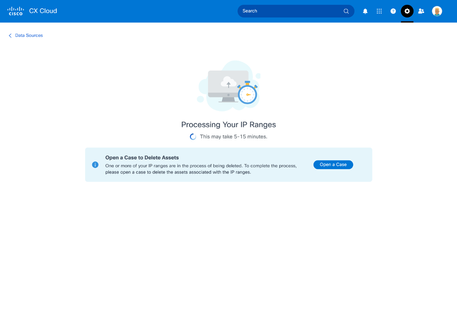

- Klik op Save (Opslaan). Het verwerkingsbericht wordt weergegeven.

IP-bereiken verwijderen

IP-bereiken verwijderen

Na voltooiing wordt het venster Gegevensbronnen geopend en wordt een bevestigingsbericht weergegeven.

Informatie over apparaten die zijn ontdekt op meerdere controllers

Als het Catalyst Center en de IP-bereiken of seed-bestanden zich op dezelfde CX Agent bevinden, is het mogelijk dat sommige apparaten kunnen worden ontdekt door zowel het Cisco Catalyst Center als de directe apparaatverbinding met CX Agent, waardoor dubbele gegevens van die apparaten worden verzameld. Om te voorkomen dat dubbele gegevens worden verzameld en dat slechts één controller de apparaten beheert, moet een prioriteit worden bepaald waarvoor CX Agent de apparaten beheert.

- Als een apparaat eerst wordt ontdekt door Cisco Catalyst Center en vervolgens wordt herontdekt door middel van een directe apparaatverbinding (met behulp van een seed-bestand of een IP-bereik), heeft Cisco Catalyst Center voorrang bij het besturen van het apparaat.

Opmerking: CDP (Cisco Discovery Protocol) en LLDP (Link Layer Discovery Protocol) zijn niet opgenomen in het deduplicatieproces.

- Als een apparaat eerst wordt ontdekt door een directe apparaatverbinding met CX Agent en vervolgens wordt herontdekt door Cisco Catalyst Center, heeft Cisco Catalyst Center voorrang bij het besturen van het apparaat.

Andere middelen toevoegen met behulp van CDP of LLDP

CDP en LLDP zijn netwerkprotocollen waarmee apparaten automatisch informatie over direct verbonden apparaten in het netwerk kunnen detecteren. Wanneer detectie is ingeschakeld via CDP of LLDP, communiceert de CX Agent met netwerkapparaten om gedetailleerde informatie te verzamelen over naburige apparaten, zoals apparaattype, IP-adres en connectiviteitsgegevens, zonder dat handmatige invoer of voorconfiguratie vereist is. Met dit geautomatiseerde proces kan de CX Agent nieuwe apparaten dynamisch identificeren en aan de inventaris toevoegen wanneer ze op het netwerk worden gedetecteerd, zodat de apparaatlijst actueel blijft, zelfs wanneer het netwerk evolueert. Fouten of berichten met betrekking tot apparaatdetectie via CDP of LLDP worden vastgelegd als onderdeel van de taaklogboekgegevens in CX Cloud. Het gebruik van CDP of LLDP voor apparaatdetectie vereenvoudigt netwerkbeheer, vermindert handmatige inspanningen en helpt bij het bijhouden van een nauwkeurige en actuele inventaris van alle aangesloten apparaten.

Andere elementen toevoegen met CDP of LLDP:

- Selecteer het pictogram Beheercentrum. Het venster Gegevensbronnen wordt geopend.

- Klik op Gegevensbron toevoegen. De pagina Gegevensbron toevoegen wordt weergegeven.

Overige activa volgens CDP/LLDP

Overige activa volgens CDP/LLDP - Klik op Gegevensbron toevoegen in de optie Andere elementen op basis van CDP/LLDP. De pagina Met welke CX Cloud Agent wilt u verbinding maken? wordt weergegeven.

Met welke CX-agent wilt u verbinding maken?

Met welke CX-agent wilt u verbinding maken? - Selecteer een optie in de vervolgkeuzelijst.

- Klik op Continue (Doorgaan). De pagina CDP/LLDP-referenties invoeren wordt weergegeven.

CDP/LLDP-referenties invoeren

CDP/LLDP-referenties invoeren - Schakel het selectievakje Cisco Discovery Protocol (CDP) of Link Layer Discovery Protocol (LLDP) in.

- Voer een IP-adres en hoptelling in (met andere woorden, het aantal hop dat het ontdekkingsproces moet doorlopen).

- Selecteer in de sectie Discovery Credentials de optie SNMP v3 of SNMP v2 in de vervolgkeuzelijst Protocol.

- Voer SNMP-referenties in.

- Selecteer in de sectie Inloggegevens verzamelen de optie SSH v2 (aanbevolen) in de vervolgkeuzelijst Protocol.

- Voer een gebruikersnaam en wachtwoord in.

- Klik op Continue (Doorgaan). De pagina Verzamelschema instellen wordt weergegeven.

Verzamelschema instellen

Verzamelschema instellen - Selecteer opties uit de volgende vervolgkeuzelijsten:

- frequentie

- tijd

- dag

- Schakel het selectievakje De eerste verzameling nu uitvoeren in.

- Klik op Continue (Doorgaan).

Verzamelschema instellen voortgezet

Verzamelschema instellen voortgezet - Selecteer opties uit de volgende vervolgkeuzelijsten:

- incassotijd

- AM/PM

- Inzameldatum

- Klik op Continue (Doorgaan). Zodra de gegevensbron is toegevoegd, wordt een bevestiging weergegeven.

CDP- of LLDP-gegevens bewerken

CDP- of LLDP-gegevens bewerken:

- Navigeer naar het venster Gegevensbronnen.

- Klik op de CX Agent waarvoor het detailvenster van de CX Agent moet worden weergegeven.

CX Agent-detailvenster

CX Agent-detailvenster - Klik op Inloggegevens bewerken. De pagina Aanmeldingsgegevens voor automatische detectie bewerken wordt weergegeven.

Credentials voor automatisch opsporen bewerken

Credentials voor automatisch opsporen bewerken - Maak de gewenste bewerkingen.

- Klik op Wijzigingen opslaan.

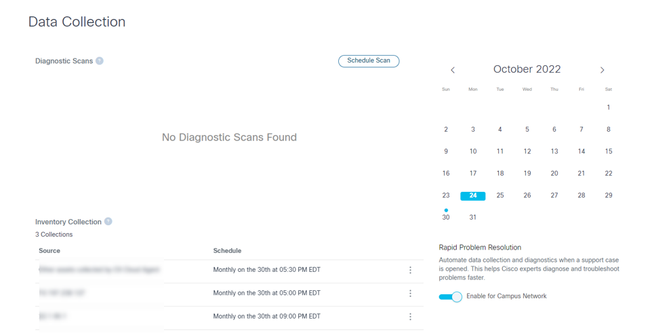

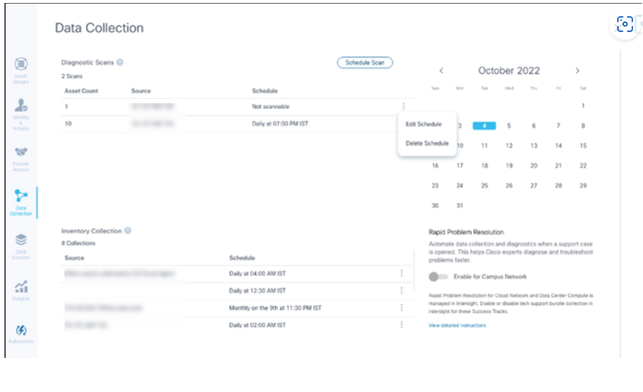

Diagnostische scans plannen

Opmerking: voor het plannen van scans is een contracttype Handtekening (CX L2) vereist.

Klanten kunnen diagnostische scans in CX Cloud plannen voor geschikte Succestracks en hun gedekte apparaten om de Prioriteitsfouten in Adviesrapporten te vullen.

Opmerking: Cisco raadt aan diagnostische scans te plannen of on-demand scans te starten met een tussenpoos van ten minste 6-7 uur, zodat ze elkaar niet overlappen. Het gelijktijdig uitvoeren van meerdere diagnostische scans kan het scanproces vertragen en mogelijk leiden tot scanfouten.

Zo plant u diagnostische scans:

- Klik op de pagina Home op het pictogram Instellingen (versnelling).

- Selecteer op de pagina Gegevensbronnen de optie Gegevensverzameling in het linkerdeelvenster.

- Klik op Scan plannen.

Scans plannen

Scans plannen

- Configureer een schema voor deze scan.

Scanschema configureren

Scanschema configureren - Selecteer in de lijst Apparaten alle apparaten voor de scan en klik op Toevoegen.

Planningsscan

Planningsscan - Klik op Wijzigingen opslaan wanneer de planning is voltooid.

De diagnostische scans en de schema's voor de inventarisverzameling kunnen worden bewerkt en verwijderd van de pagina Gegevensverzameling.

Gegevensverzameling met planningsopties Bewerken en Verwijderen

Gegevensverzameling met planningsopties Bewerken en Verwijderen

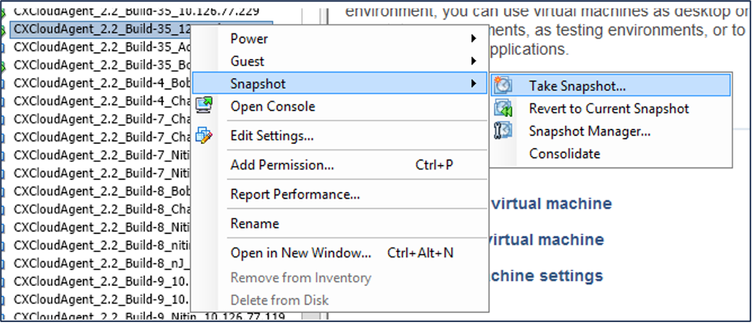

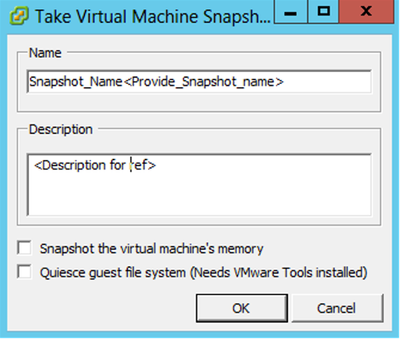

CX Agent-VM's upgraden naar middelgrote en grote configuraties

Als de VM's eenmaal zijn bijgewerkt, is het niet mogelijk om:

- Downscale van een grote of middelgrote naar een kleine configuratie

- Downscale van een grote naar een middelgrote configuratie

- Upgrade van een middelgrote naar een grote configuratie

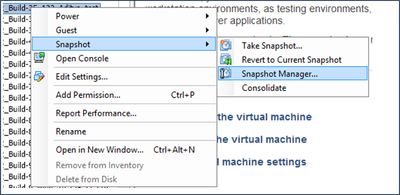

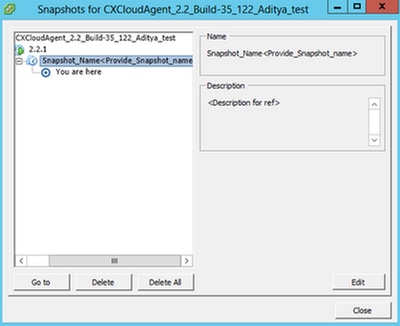

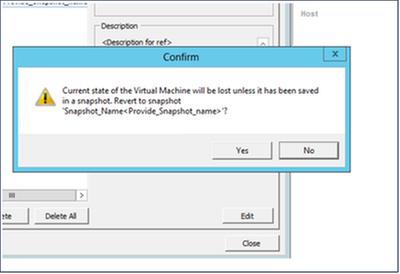

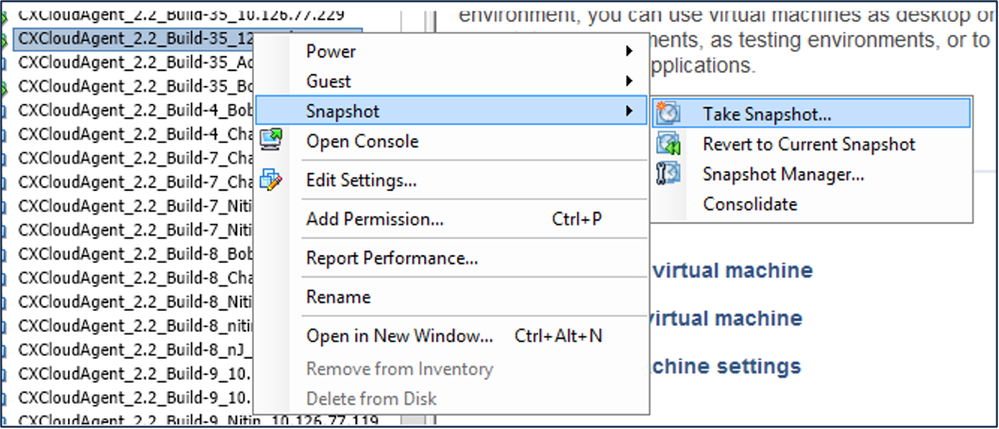

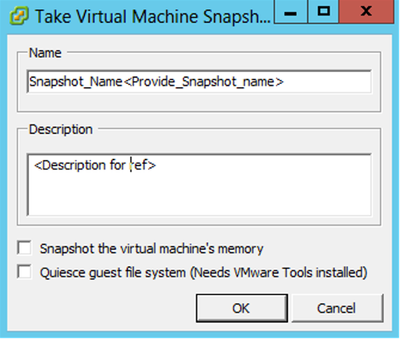

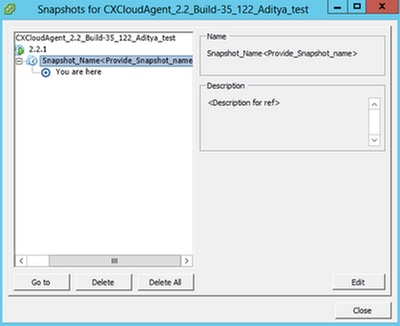

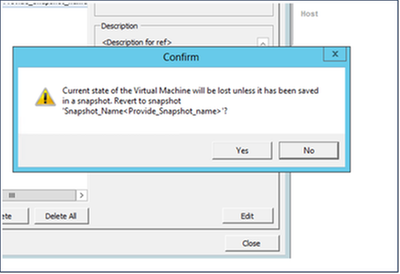

Voordat de VM wordt geüpgraded, raadt Cisco aan een momentopname te maken met het oog op herstel in geval van een storing. Zie Back-up maken en de CX Cloud VM herstellen voor meer informatie.

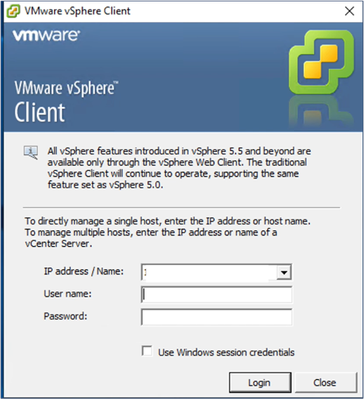

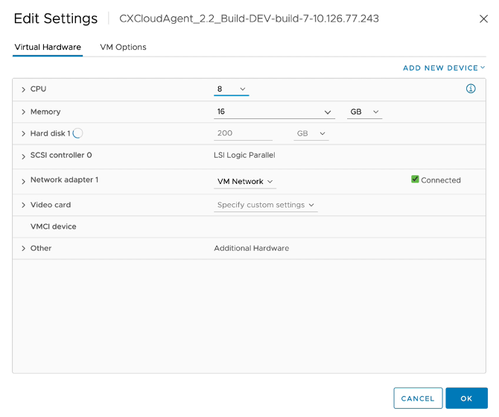

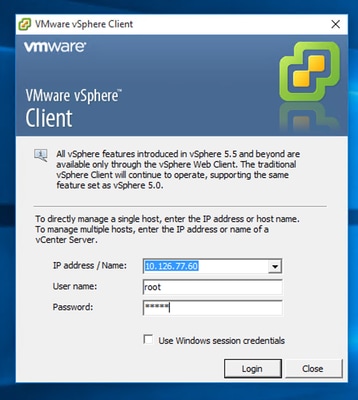

Opnieuw configureren met VMware vSphere Thick Client

De VM-configuratie upgraden met bestaande VMware vSphere Thick Client:

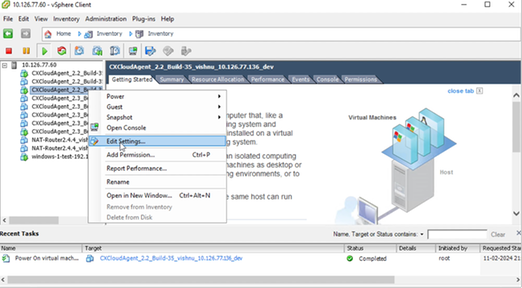

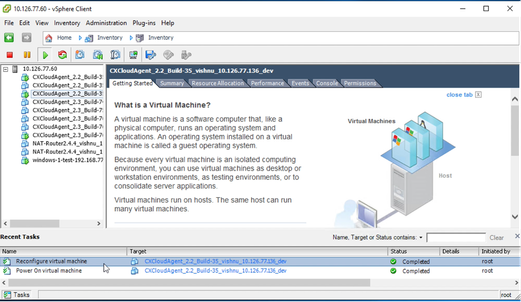

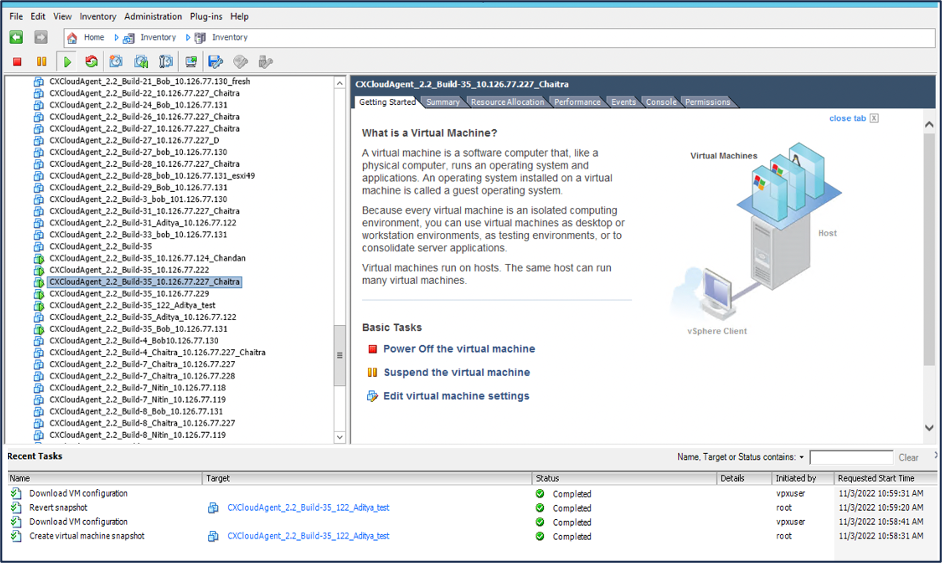

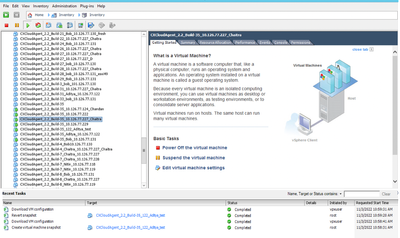

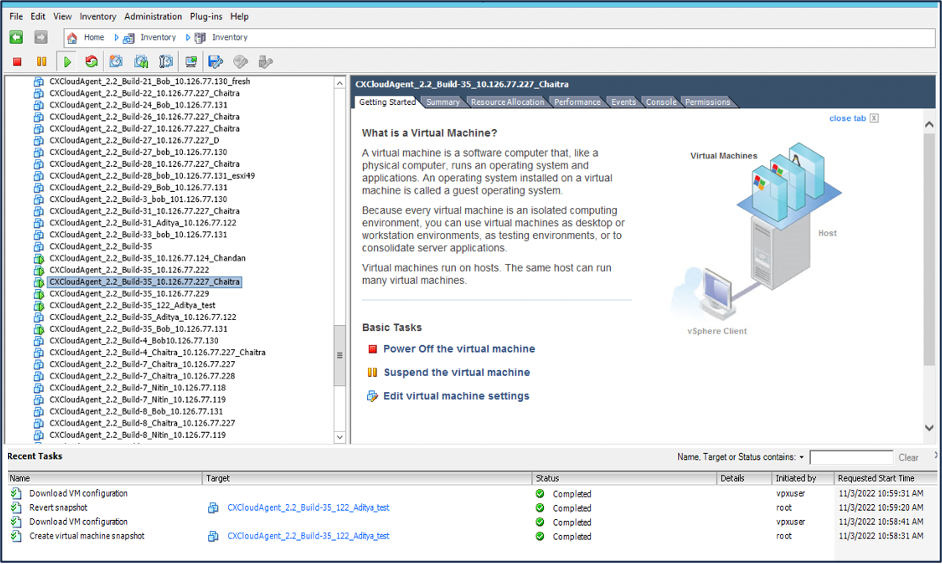

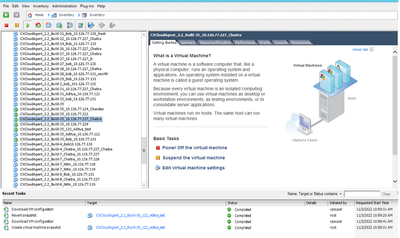

vSphere Client

vSphere Client

- Log in bij de VMware vSphere-client. Op de pagina Home wordt een lijst met VM's weergegeven.

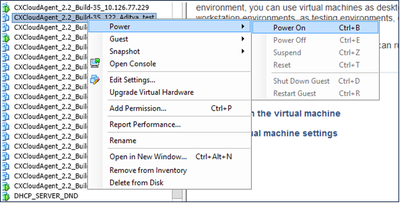

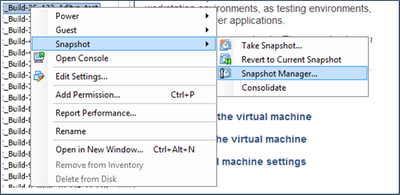

Instellingen bewerken

Instellingen bewerken - Klik met de rechtermuisknop op de doel-VM en selecteer Instellingen bewerken in het menu. Het venster Eigenschappen van VM wordt geopend.

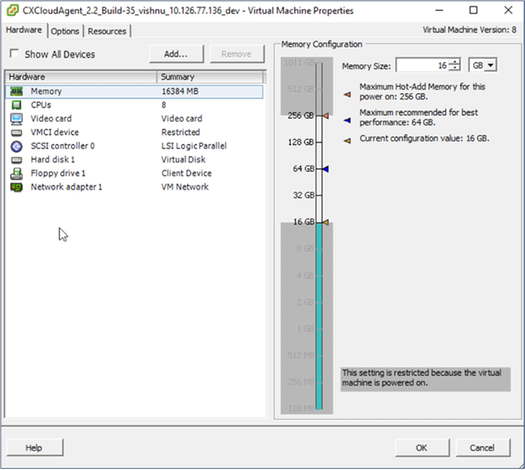

VM-eigenschappen

VM-eigenschappen - Werk de waarden voor de grootte van het geheugen bij zoals opgegeven:

Gemiddeld: 32 GB (32.768 MB)

Groot: 64 GB (65536 MB) - Selecteer CPU's en werk de waarden bij zoals opgegeven:

Medium: 16 kernen (8 sockets *2 kernen/sockets)

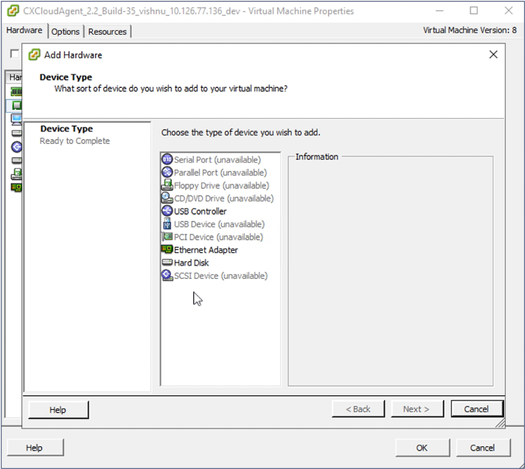

Groot: 32 kernen (16 sockets *2 kernen/sockets) - Klik op Add (Toevoegen). Het venster Hardware toevoegen wordt geopend.

Type medisch hulpmiddel

Type medisch hulpmiddel - Selecteer de vaste schijf als apparaattype.

- Klik op Next (Volgende).

Schijf selecteren

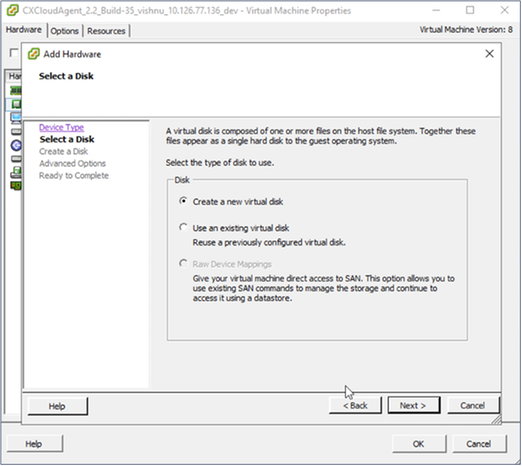

Schijf selecteren - Selecteer het keuzerondje Een nieuwe virtuele schijf maken en klik op Volgende.

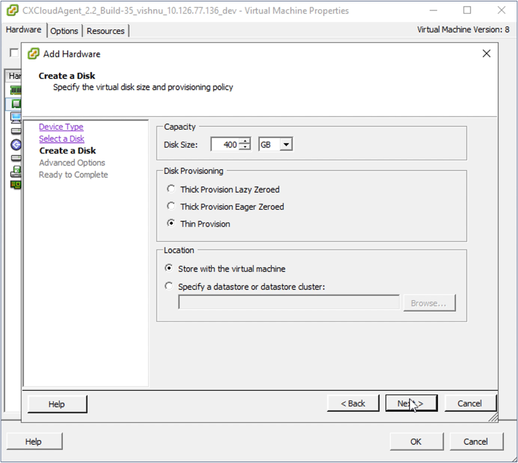

Schijf maken

Schijf maken - Update de capaciteit > Schijfgrootte zoals opgegeven:

Klein tot middelgroot: 400 GB, (begingrootte 200 GB, totale ruimte oplopend tot 600 GB)

Klein tot groot: 1.000 GB, (oorspronkelijke grootte 200 GB, totale ruimte oplopend tot 1.200 GB) - Selecteer het keuzerondje Thin Provision voor schijfprovisioning.

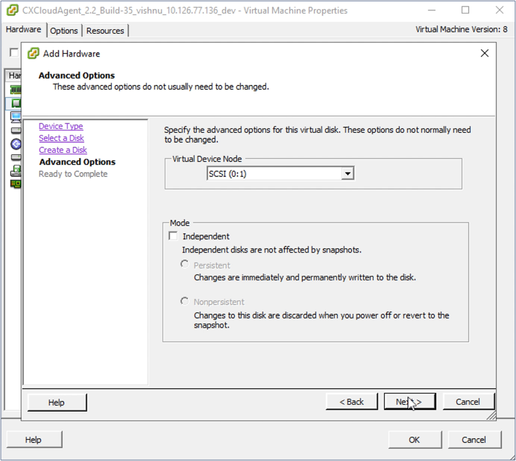

- Klik op Next (Volgende). Het venster Geavanceerde opties wordt weergegeven.

Geavanceerde opties

Geavanceerde opties - Breng geen wijzigingen aan. Klik op Volgende om door te gaan.

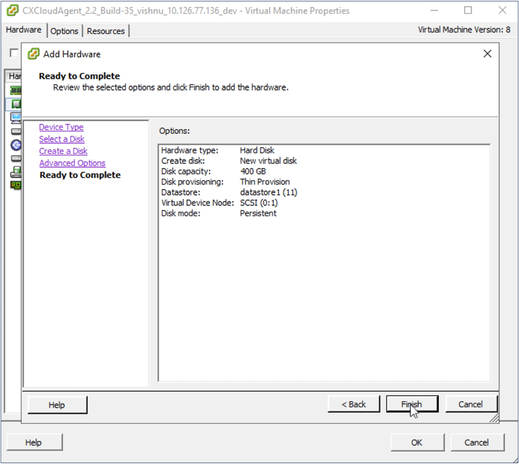

Klaar om te voltooien

Klaar om te voltooien - Klik op Finish (Voltooien).

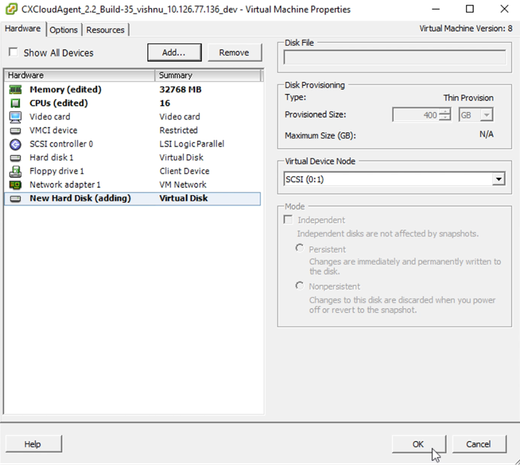

hardware

hardware - Klik op OK om de configuratie te voltooien. De voltooide herconfiguratie wordt weergegeven in het deelvenster Recente taken.

Recente taken

Recente taken

Opmerking: het voltooien van configuratiewijzigingen duurt ongeveer vijf minuten.

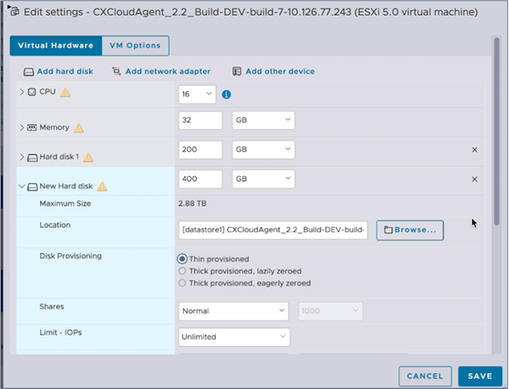

Herconfigureren met behulp van webclient ESXi v6.0

VM-configuraties bijwerken met Web Client ESXi v6.0:

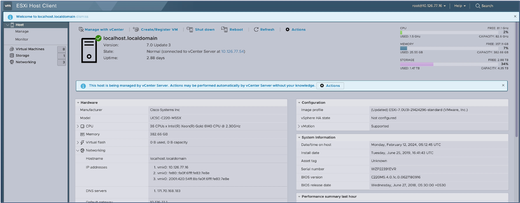

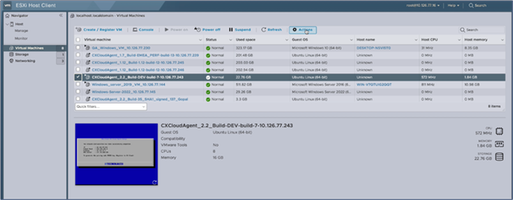

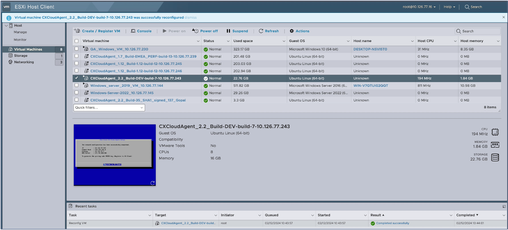

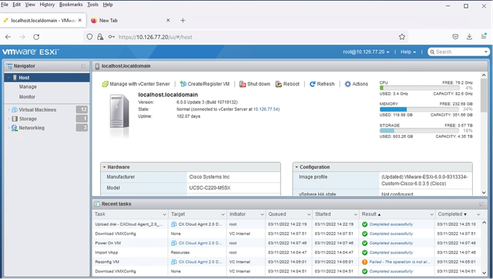

ESXi-client

ESXi-client

- Meld u aan bij de VMware ESXi-client. De pagina Home wordt weergegeven.

ESXi-startpagina

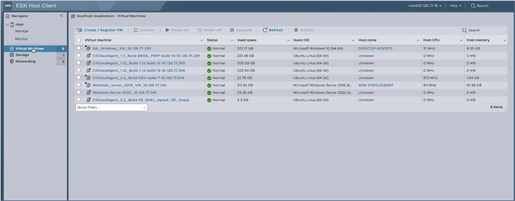

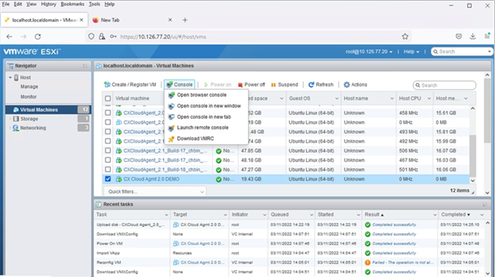

ESXi-startpagina - Klik op Virtuele machine om een lijst met VM's weer te geven.

Lijst met VM's

Lijst met VM's - Selecteer de doel-VM.

Doel-VM

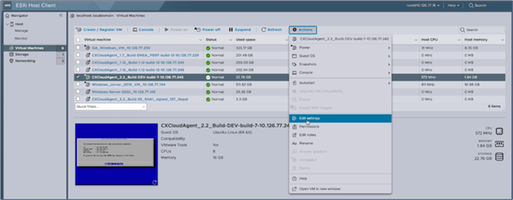

Doel-VM - Klik op Acties en selecteer Instellingen bewerken. Het venster Instellingen bewerken wordt geopend.

Acties

Acties Instellingen bewerken

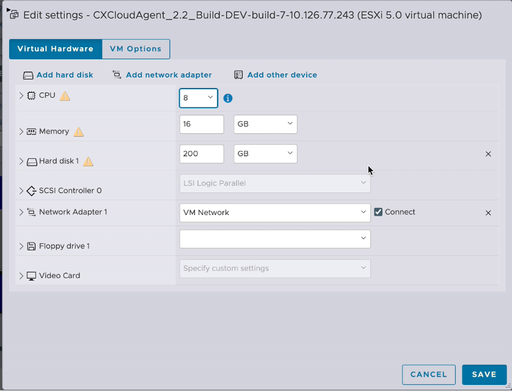

Instellingen bewerken - Werk de CPU-waarde bij zoals opgegeven:

Medium: 16 kernen (8 sockets *2 kernen/sockets)

Groot: 32 kernen (16 sockets *2 kernen/sockets) - Werk de waarde Memory bij zoals opgegeven:

Gemiddeld: 32 GB

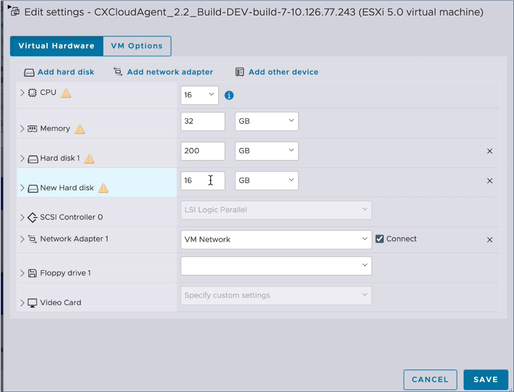

Groot: 64 GB - Klik op Harde schijf toevoegen > Nieuwe standaardschijf. De nieuwe vermelding voor de vaste schijf wordt weergegeven in het venster Instellingen bewerken.

Instellingen bewerken

Instellingen bewerken - Nieuwe waarden vaste schijf bijwerken zoals opgegeven:

Klein tot middelgroot: 400 GB, (begingrootte 200 GB, totale ruimte oplopend tot 600 GB)

Klein tot groot: 1.000 GB, (oorspronkelijke grootte 200 GB, totale ruimte oplopend tot 1.200 GB) - Klik op de pijl om Nieuwe vaste schijf uit te vouwen. De eigenschappen worden weergegeven.

Instellingen bewerken

Instellingen bewerken - Selecteer het keuzerondje Thin provisioned.

- Klik op Opslaan om de configuratie te voltooien. De configuratie-update wordt weergegeven in de recente taken.

Recente taken

Recente taken

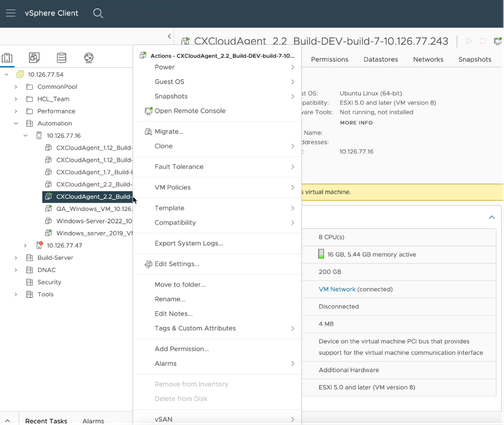

Configureren met Web Client vCenter

De VM-configuraties bijwerken met behulp van Web Client vCenter:

vCenter

vCenter

- Meld u aan bij vCenter. De pagina Home wordt weergegeven.

Lijst met VM's

Lijst met VM's - Klik met de rechtermuisknop op de doel-VM en selecteer Instellingen bewerken in het menu. Het venster Instellingen bewerken wordt geopend.

Instellingen bewerken

Instellingen bewerken - De CPU-waarden bijwerken zoals opgegeven:

Medium: 16 kernen (8 sockets *2 kernen/sockets)

Groot: 32 kernen (16 sockets *2 kernen/sockets) - Werk de opgegeven geheugenwaarden bij:

Gemiddeld: 32 GB

Groot: 64 GB Instellingen bewerken

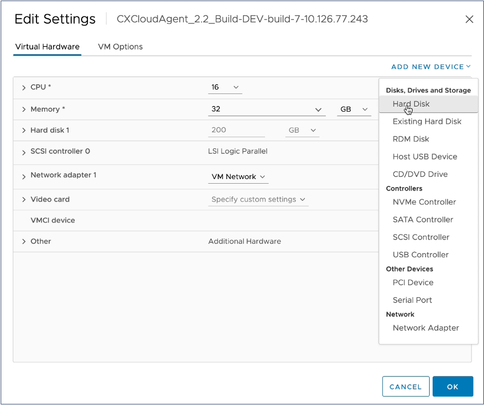

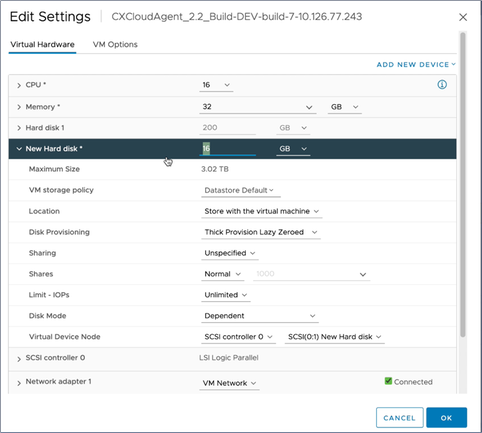

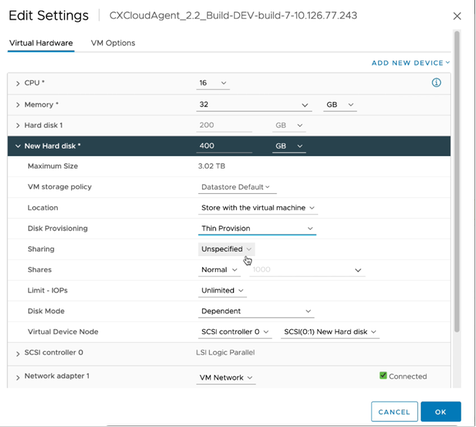

Instellingen bewerken - Klik op Nieuw apparaat toevoegen en selecteer Harde schijf. De vermelding Nieuwe vaste schijf is toegevoegd.

Instellingen bewerken

Instellingen bewerken - Update nieuw geheugen op de vaste schijf zoals opgegeven:

Klein tot middelgroot: 400 GB, (begingrootte 200 GB, totale ruimte oplopend tot 600 GB)

Klein tot groot: 1.000 GB, (oorspronkelijke grootte 200 GB, totale ruimte oplopend tot 1.200 GB) Instellingen bewerken

Instellingen bewerken - Selecteer Thin Provision in de vervolgkeuzelijst Disk Provisioning.

- Klik op OK om de upgrade te voltooien.

Implementatie en netwerkconfiguratie

Selecteer een van deze opties om de CX Agent te implementeren:

- VMware vSphere/vCenter Thick Client ESXi 5.5/6.0

- Installatie van VMware vSphere/vCenter Web Client ESXi 6.0 of Web Client vCenter

- Oracle VirtualBox 7.0.12

- Installatie van Microsoft Hyper-V

OVA-implementatie

Installatie van Thick Client ESXi 5.5/6.0

Deze client maakt de implementatie van CX Agent OVA mogelijk door gebruik te maken van de vSphere thick client.

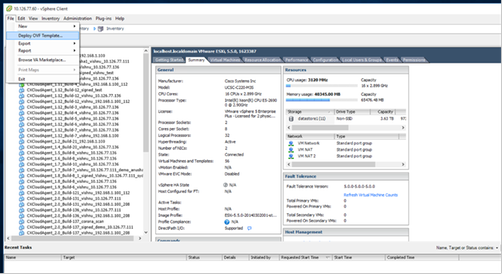

- Nadat u het image hebt gedownload, start u de VMware vSphere-client en logt u in.

Inloggen

Inloggen - Selecteer in het menu Bestand > OVF-sjabloon implementeren.

vSphere Client

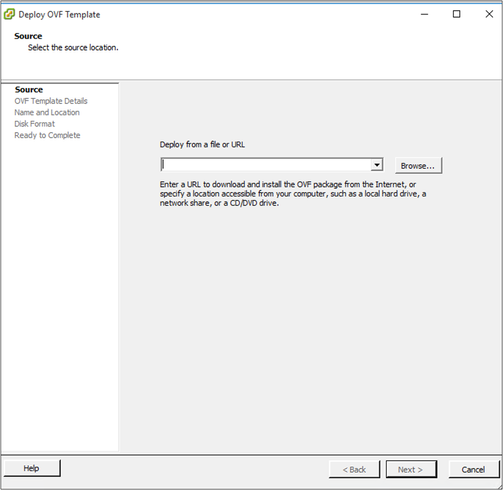

vSphere Client - Blader om het OVA-bestand te selecteren en klik op Volgende.

OVA-pad

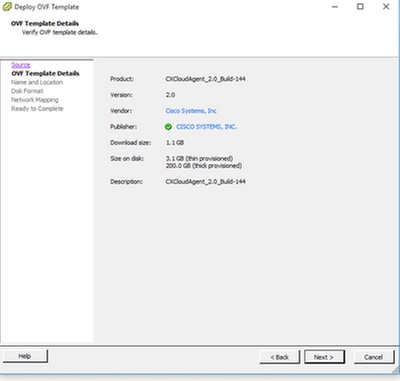

OVA-pad - Controleer de OVF-gegevens en klik op Volgende.

Gegevens van sjabloon

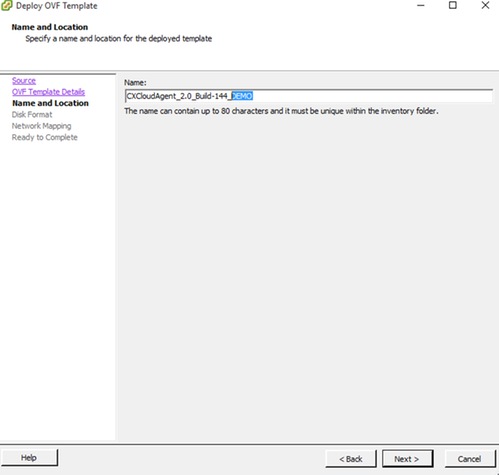

Gegevens van sjabloon - Voer een unieke naam in en klik op Volgende.

Naam en locatie

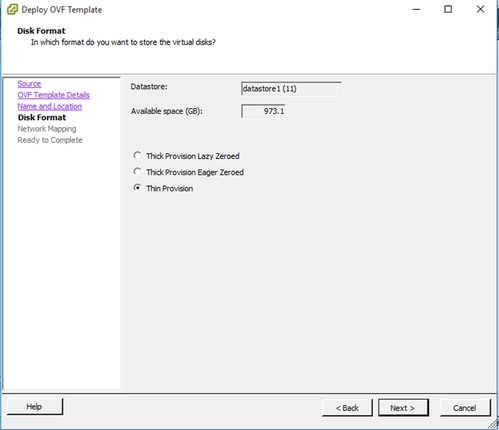

Naam en locatie - Selecteer een schijfindeling en klik op Volgende (Thin Provision wordt aanbevolen).

Schijfindeling

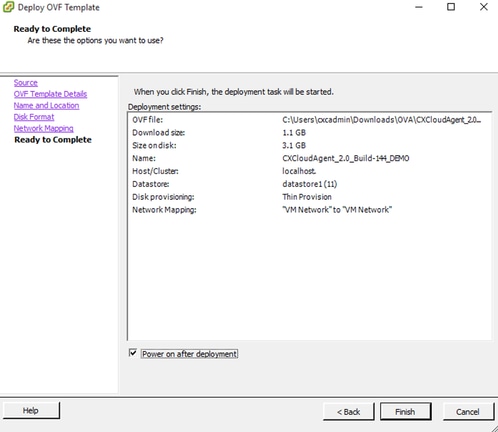

Schijfindeling - Schakel het selectievakje Inschakelen na implementatie in en klik op Sluiten.

Klaar om te voltooien

Klaar om te voltooien

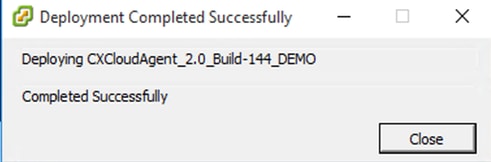

De implementatie kan enkele minuten in beslag nemen. Bevestiging wordt weergegeven na succesvolle implementatie.

Implementatie voltooid

Implementatie voltooid - Selecteer de geïmplementeerde VM, open de console en ga naar Netwerkconfiguratie om verder te gaan met de volgende stappen.

Installatie van Web Client ESXi 6.0

Deze client implementeert CX Cloud OVA door gebruik te maken van het vSphere-web.

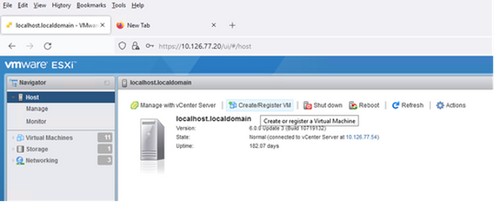

- Meld u aan bij de VMware UI met de ESXi-/hypervisorreferenties die worden gebruikt voor de implementatie van de VM.

Inloggen bij VMware ESXi

Inloggen bij VMware ESXi - Selecteer Virtuele machine > VM maken/registreren.

VM maken

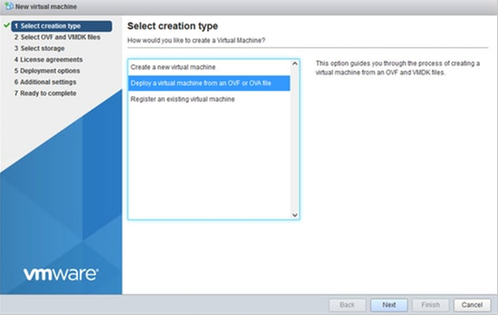

VM maken - Selecteer Deploy a virtual machine from an OVF or OVA file (Een virtuele machine implementeren via een OVF- of OVA-bestand) en klik op Next (Volgende).

Selecteer het aanmaaktype

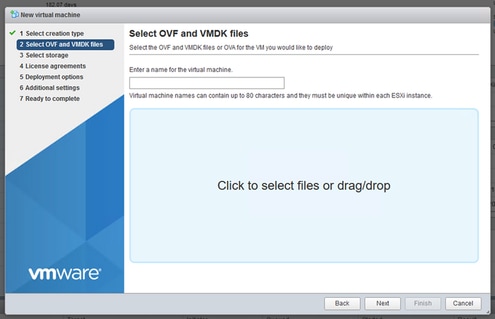

Selecteer het aanmaaktype - Voer de naam van de VM in, blader om het bestand te selecteren of sleep het gedownloade OVA-bestand.

- Klik op Next (Volgende).

OVA selecteren

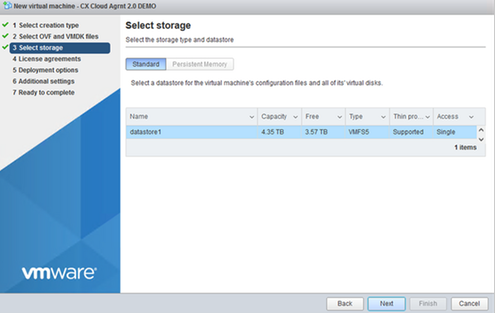

OVA selecteren - Selecteer Standard voor de opslag en klik op Next (Volgende).

Opslag selecteren

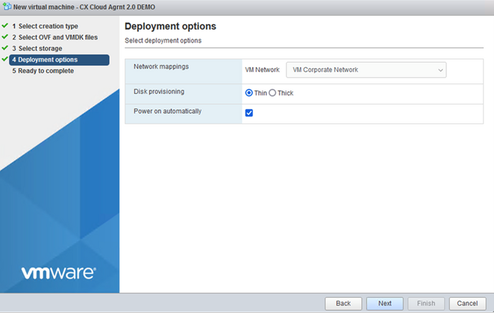

Opslag selecteren - Selecteer de juiste opties voor implementatie en klik op Volgende.

Implementatieopties

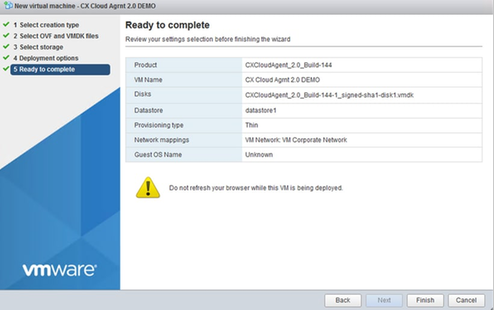

Implementatieopties - Controleer de instellingen en klik op Finish (Voltooien).

Klaar om te voltooien

Klaar om te voltooien Succesvol voltooid

Succesvol voltooid - Selecteer de VM die zojuist is geïmplementeerd en selecteer Console > Browserconsole openen.

console

console - Navigeer naar Netwerkconfiguratie om verder te gaan met de volgende stappen.

Installatie van Web Client vCenter

Deze client maakt de implementatie van CX Agent OVA mogelijk met behulp van het Web Client vCenter.

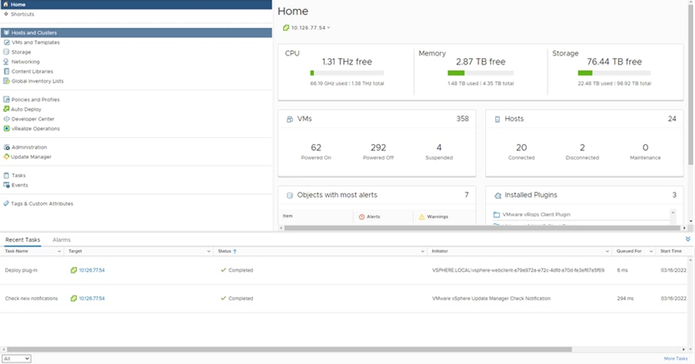

- Meld u aan bij vCenter Client met ESXi/hypervisorreferenties.

Startpagina

Startpagina - Klik op de pagina Home op Hosts en clusters.

Hosts en clusters

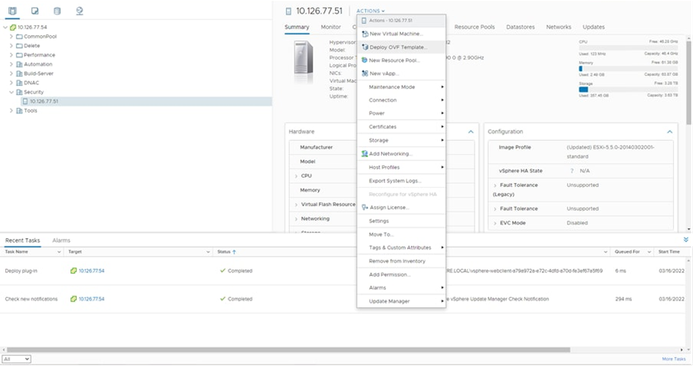

Hosts en clusters - Selecteer de VM.en klik op Actie > OVF-sjabloon implementeren.

OVF implementeren

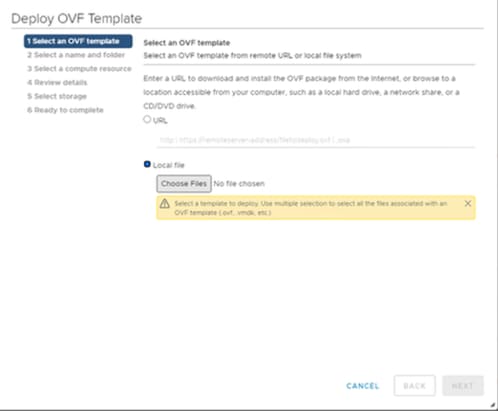

OVF implementeren - Voeg de URL direct toe of blader om het OVA-bestand te selecteren.

- Klik op Next (Volgende).

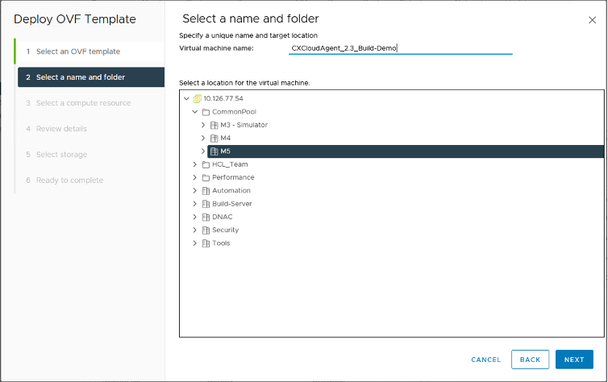

Naam en map

Naam en map - Voer een unieke naam in en blader indien nodig naar de locatie.

- Klik op Next (Volgende).

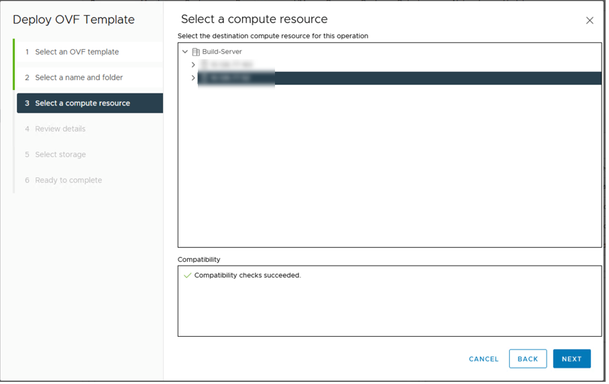

Selecteer berekeningsbron

Selecteer berekeningsbron - Selecteer een computerbron en klik op Volgende.

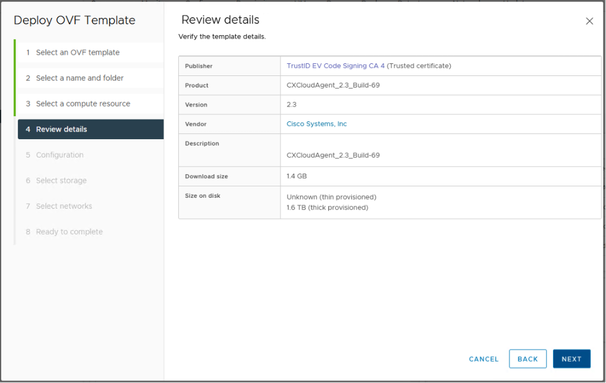

Gegevens controleren

Gegevens controleren - Controleer de gegevens en klik op Next (Volgende).

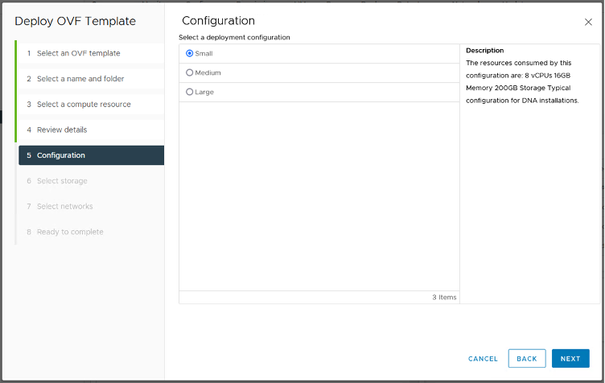

Configuratie

Configuratie - Selecteer de implementatie-configuratie en klik op Volgende.

Configuratie

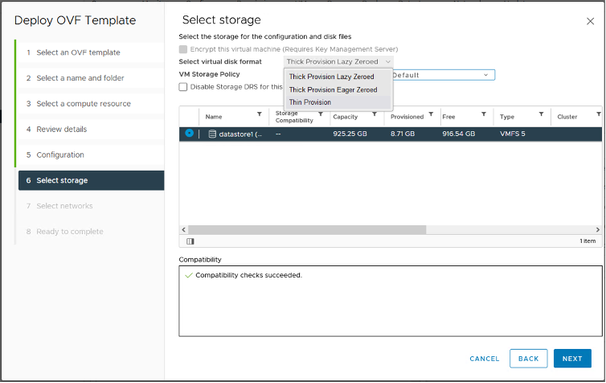

Configuratie - Selecteer Opslag > Virtuele schijfindeling selecteren in de vervolgkeuzelijst en klik op Volgende.

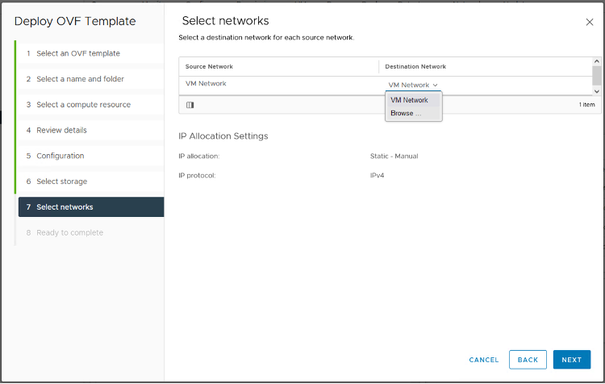

Netwerken selecteren

Netwerken selecteren - Maak de juiste selecties in de Netwerken selecteren en klik op Volgende.

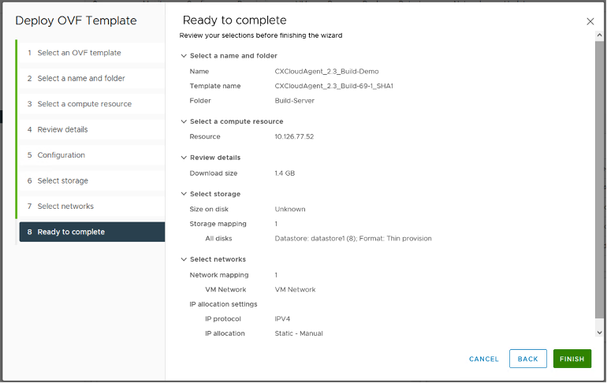

Klaar om te voltooien

Klaar om te voltooien - Controleer selecties en klik op Voltooien. De pagina Home wordt weergegeven.

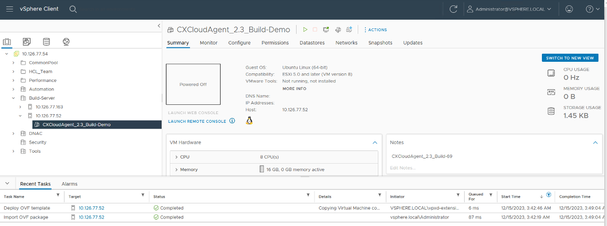

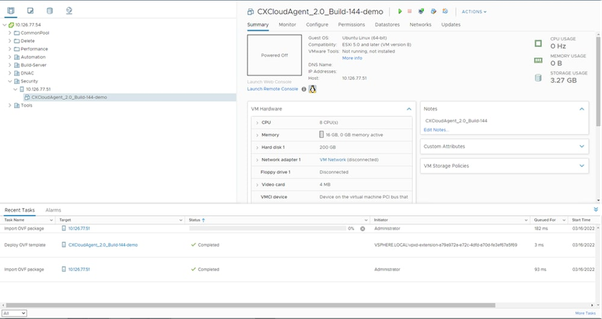

VM toegevoegd

VM toegevoegd - Klik op de nieuw toegevoegde VM om de status te bekijken.

VM toegevoegd

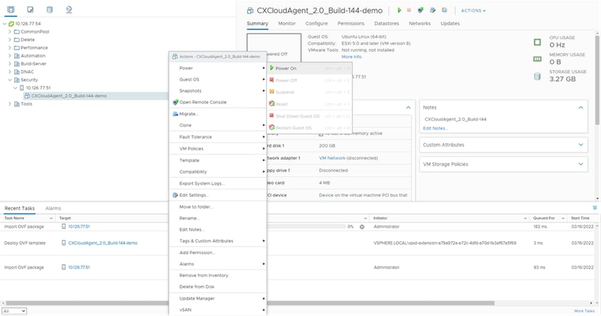

VM toegevoegd - Nadat u de VM hebt geïnstalleerd, schakelt u deze in en opent u de console.

Console openen

Console openen - Navigeer naar Netwerkconfiguratie om verder te gaan met de volgende stappen.

Installatie van Oracle VirtualBox 7.0.12

Deze client implementeert CX Agent OVA via de Oracle Virtual Box.

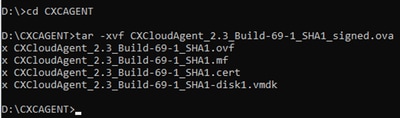

- Download de CXCloudAgent_3.1 OVA in het Windows-vak naar elke map.

- Blader naar de map met de opdrachtregelinterface.

- Pak het OVA-bestand uit met de opdracht tar -xvf D:\CXCloudAgent_3.1_Build-xx.ova.

OVA-bestand uitpakken

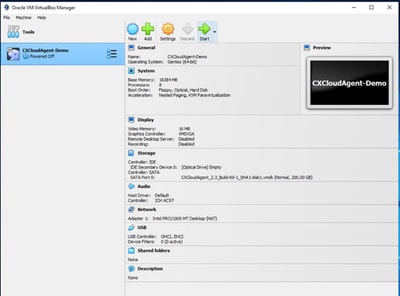

OVA-bestand uitpakken - Open de Oracle VM UI.

Oracle VM

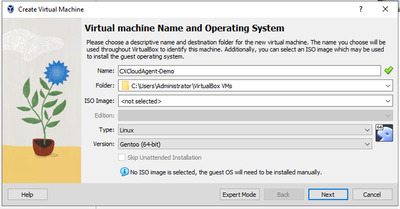

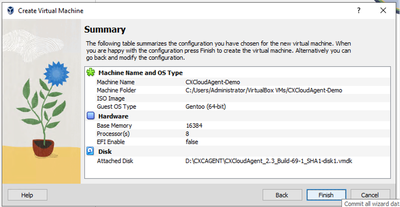

Oracle VM - Selecteer in het menu Systeem>Nieuw. Het venster Virtuele machine maken wordt geopend.

Virtuele machine maken

Virtuele machine maken - Voer de volgende gegevens in het venster Naam van virtuele machine en besturingssysteem in.

Naam: VM-naam

Map: locatie waar VM-gegevens moeten worden opgeslagen

ISO-afbeelding: geen

Type: Linux

Versie: Gentoo (64bit) - Klik op Next (Volgende). Het venster Hardware wordt geopend.

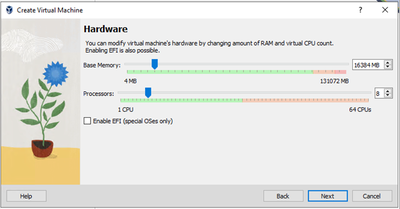

hardware

hardware - Voer het basisgeheugen (16.384 MB) en de processors (8 CPU) in en klik op Volgende. Het venster Virtuele vaste schijf wordt geopend.

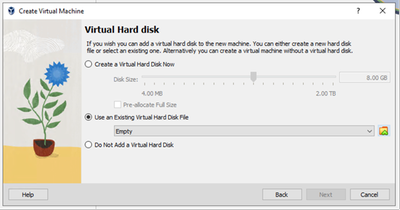

Virtuele harde schijf

Virtuele harde schijf - Selecteer het keuzerondje Gebruik een bestaand virtueel bestand op de vaste schijf en selecteer het pictogram Bladeren. Het venster Harde schijf selecteren wordt geopend.

Harde-schijfkiezer

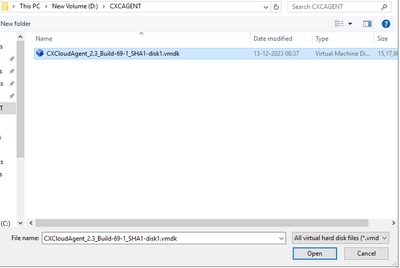

Harde-schijfkiezer - Blader naar de OVA-map en selecteer het VMDK-bestand.

OVA-map

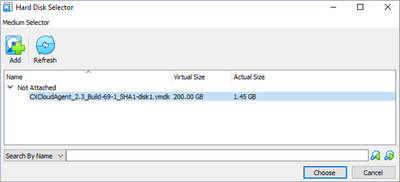

OVA-map - Klik op Openen. Het bestand wordt weergegeven in het venster Hardwareschijfkiezer.

Harde-schijfkiezer

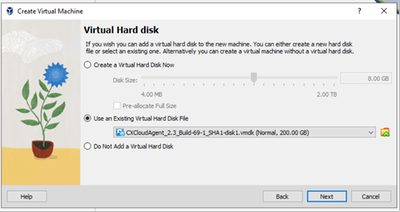

Harde-schijfkiezer - Klik op Kiezen. Het venster Virtuele vaste schijf wordt geopend. Bevestig dat de weergegeven optie is geselecteerd.

Bestand selecteren

Bestand selecteren - Klik op Next (Volgende). Het venster Overzicht wordt geopend.

Samenvatting

Samenvatting - Klik op Finish (Voltooien).

VM-console opstarten

VM-console opstarten - Selecteer de geïmplementeerde VM en klik op Start. De VM wordt ingeschakeld en het consolescherm wordt weergegeven voor de installatie.

Console openen

Console openen - Navigeer naar Netwerkconfiguratie om verder te gaan met de volgende stappen.

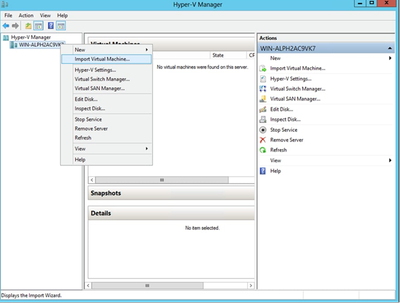

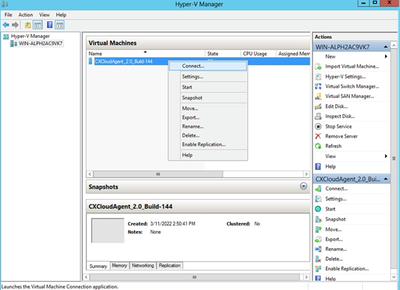

Installatie van Microsoft Hyper-V

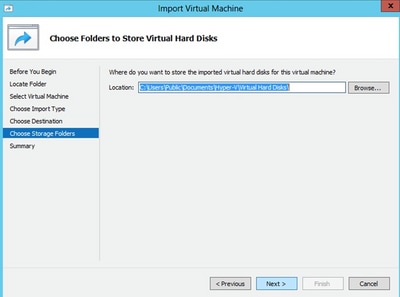

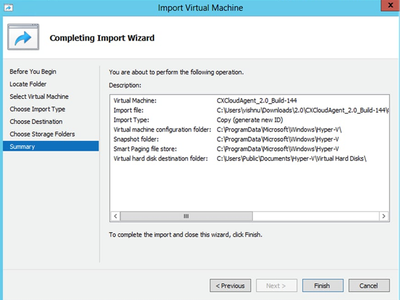

Deze client implementeert de virtuele schijf van CX Agent via de installatie van Microsoft Hyper-V.

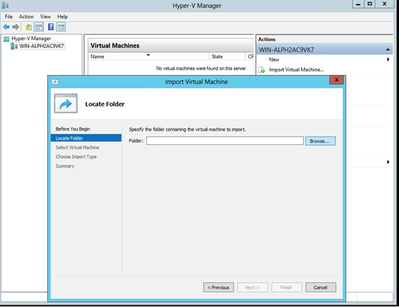

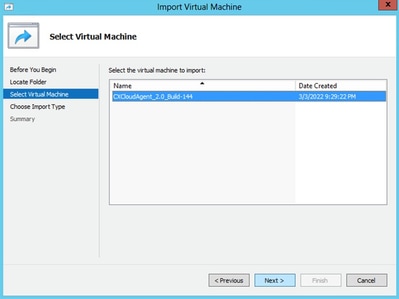

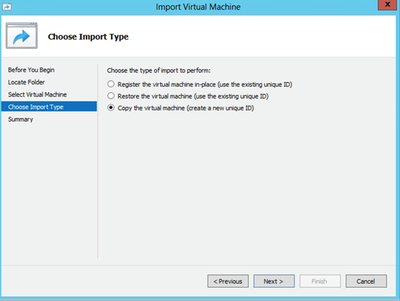

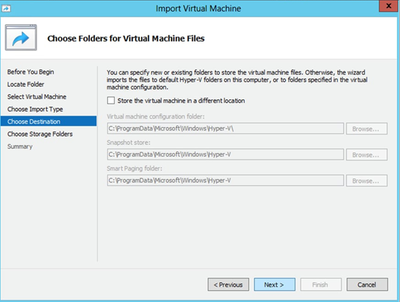

- Meld u aan bij Hyper-V Manager.

Hyper-V Manager

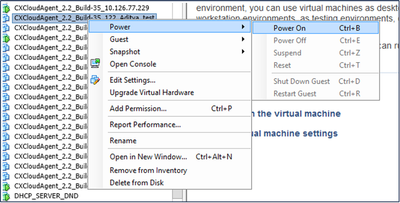

Hyper-V Manager - Klik met de rechtermuisknop op de doel-VM om het menu te openen.

- Kies Nieuw > Virtuele machine. De wizard Nieuwe virtuele machine – Voordat u begint met pagina wordt weergegeven.

Wizard Nieuwe virtuele machine

Wizard Nieuwe virtuele machine - Klik op Next (Volgende). De wizard Nieuwe virtuele machine – Naam en locatie opgeven wordt weergegeven.

Naam en locatie

Naam en locatie - Voer de naam en locatie in.

- Klik op Next (Volgende). De wizard Nieuwe virtuele machine – Generatiepagina opgeven wordt weergegeven.

Generatie opgeven

Generatie opgeven - Klik op het keuzerondje Generatie 1.

- Klik op Next (Volgende). De wizard Nieuwe virtuele machine – Geheugen toewijzen wordt weergegeven.

geheugen

geheugen - Voer de gewenste hoeveelheid RAM in het veld Opstartgeheugen in.

- 16 GB voor kleine implementatie

- 32 GB voor middelgrote implementatie

- 64 GB voor grote implementatie

Opmerkingen:

- Voor CX Agent moet het minimaal toegewezen geheugen ten minste 16 GB zijn.

- Het selectievakje Dynamisch geheugen gebruiken voor deze virtuele machine mag niet worden ingeschakeld.

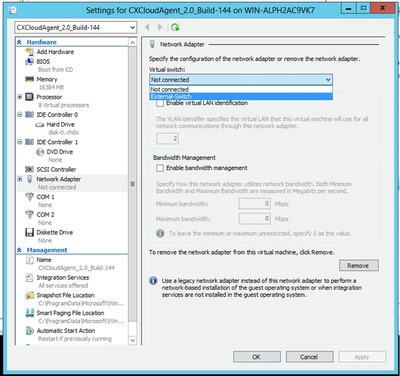

- Klik op Next (Volgende). De wizard Nieuwe virtuele machine – Netwerkpagina configureren wordt weergegeven.

Networking

Networking - Kies in de vervolgkeuzelijst Verbinding een virtuele switch voor netwerkconnectiviteit.

- Klik op Next (Volgende). De wizard Nieuwe virtuele machine – Verbinding maken met virtuele harde schijf wordt weergegeven.

Opmerking: "Een bestaande virtuele schijf gebruiken" is standaard geselecteerd. Breng geen wijzigingen aan.

Virtuele harde schijf aansluiten

Virtuele harde schijf aansluiten - Bekijk het overzicht en klik op Voltooien.

Processorinstellingen

De processorinstellingen controleren:

- Klik met de rechtermuisknop op de nieuw gemaakte VM (zoals weergegeven in de sectie hierboven). Het menu wordt weergegeven.

VM-instellingen

VM-instellingen - Kies Instellingen.

- Klik op Processor in het deelvenster Hardware.

- Werk het veld Aantal virtuele processors als volgt bij:

- Kleine implementatie: 8

- Gemiddelde implementatie: 16

- Grote inzet: minimaal 32

- Klik op Apply (Toepassen).

- Klik op OK.

- Opslaginstellingen bijwerken als u een middelgrote of grote implementatie van CX Agent maakt. Om bij te werken:

- Klik op VM-instellingen.

SCSI-controller

SCSI-controller - Klik op het gedeelte SCSI-controller.

- Klik op Toevoegen met de optie Harde schijf geselecteerd.

harde schijf

harde schijf - Klik op Nieuw in Media. Er wordt een nieuwe wizard voor de virtuele harde schijf geopend.

Wizard Nieuwe vaste schijf

Wizard Nieuwe vaste schijf - Klik op Next (Volgende). De pagina Schijfopmaak kiezen wordt weergegeven.

Schijfindeling kiezen

Schijfindeling kiezen - Klik op het keuzerondje VHDX om de schijfindeling te selecteren.

- Klik op Next (Volgende). De pagina Kies schijftype wordt weergegeven.

C Schijftype kiezen

Schijftype kiezen - Klik op het keuzerondje Dynamisch uitvouwen.

- Klik op Next (Volgende). De pagina Naam en locatie opgeven wordt weergegeven.

Naam en locatie opgeven

Naam en locatie opgeven - Voer de schijfnaam en locatie in.

- Klik op Next (Volgende). De pagina Schijf configureren wordt weergegeven.

Schijf configureren

Schijf configureren - Voer de grootte van de nieuwe schijf in zoals hieronder wordt aanbevolen:

- Gemiddelde implementatie: 400 GB

- Grote implementatie: 1.000 GB

- Klik op Finish (Voltooien). Hyper-V VM is klaar voor gebruik en kan worden gestart.

- Klik op VM-instellingen.

- Raadpleeg Netwerkconfiguratie om door te gaan met de volgende stappen.

Microsoft Hyper-V Image Signature Validation

Om de integriteit en authenticiteit van Microsoft Hyper-V-images te waarborgen, wordt handtekeningvalidatie uitgevoerd als onderdeel van het beveiligingsproces.

Voorwaarden

- Mogelijkheid om OpenSSL-opdrachten uit te voeren via Command Line Interface

- Mogelijkheid om grep-opdrachten uit te voeren via Command Line Interface

- Cisco levert image voor verificatie van handtekening

- Cisco ondertekende x.509-eindentiteitscertificaat met een openbare sleutel die wordt gebruikt voor handtekeningverificatie; dit certificaat wordt uitgegeven door een Cisco Subordinate CA, die wordt vertrouwd door de Cisco Root CA

- Handtekening gegenereerd voor de afbeelding

- Handtekeningsverificatieprogramma vereist om de certificaatketen en -handtekening van de 3-tier x.509 te verifiëren; de certificaatketen wordt eerst gevalideerd, inclusief het certificaat van de eindentiteit en bekende subCA- en rootCA-certificaten, waarna de subCA en rootCA worden gelezen uit een opgegeven lokale directory of worden gedownload van de PKI-website; het geauthenticeerde certificaat van de eindentiteit wordt gebruikt om de handtekening te verifiëren

Pakket voor verificatie van handtekening uitvoeren

Klanten kunnen controleren of het gedownloade Cisco ZIP-archief is ondertekend met een Cisco-releasecertificaat. Voer de opdrachten in de onderstaande voorbeelden uit om handtekeningen te verifiëren.

Opmerking: zorg ervoor dat in de onderstaande voorbeeldopdrachten naar de juiste kenmerken wordt verwezen.

Opdracht 1 (sha512-handtekening, Cisco rootCA & subCA gedownload van PKI-website voorbeeld):

./cisco_x509_verify_release.py3 -e CX_COLLECTOR_HYPER_REL_CERT.pem -i CXCloudAgent_Build-348_SHA1.vhdx_RELEASE_signed.zip -s CXCloudAgent_3.1_Build-348_SHA1.vhdx_RELEASE_signed.zip.signature -v dgst --algo sha512 --failExpiredCerts

opdrachtuitvoer

<mogelijke foutmeldingen, sommige met UNSAFE_LEGACY_RENEGOTIATION_DISABLED-codewoord>

Het ophalen van rootCA-certificaat van https://www.cisco.com/security/pki/certs/csirca4096.cer ...

Met succes opgehaald en geverifieerd csirca4096.cer.

SubCA-certificaat ophalen van https://www.cisco.com/security/pki/certs/cgsisca4096.cer ...

Met succes opgehaald en geverifieerd cgsisca4096.cer.

Met succes geverifieerde root-, subca- en end-entity-certificaatketen.

Met succes een publieke sleutel opgehaald van CX_COLLECTOR_HYPER_REL_CERT.pem.

De handtekening van CXCloudAgent_3.1_Build-348_SHA1.vhdx_RELEASE_signed.zip is geverifieerd met behulp van CX_COLLECTOR_HYPER_REL_CERT.pem

Command 2 (sha512-handtekening, Cisco Virtual UEFI rootCA & subCA opgehaald van Cisco PKI-website voorbeeld):

./cisco_x509_verify_release.py3 -e CX_COLLECTOR_HYPER_REL_CERT.pem -i CXCloudAgent_3.1_Build-348_SHA1.vhdx_RELEASE_signed.zip -s CXCloudAgent_3.1_Build-348_SHA1.vhdx_RELEASE_signed.zip.signature -v dgst --algo sha512 –failExpiredCerts

opdrachtuitvoer

<mogelijke foutmeldingen, sommige met UNSAFE_LEGACY_RENEGOTIATION_DISABLED-codewoord>

CA-certificaat ophalen van https://www.cisco.com/security/pki/certs/vuefirca.cer ...

Met succes opgehaald en geverifieerd vuefirca.cer.

SubCA-certificaat ophalen van https://www.cisco.com/security/pki/certs/vuefiscav2.cer ...

Met succes opgehaald en geverifieerd vuefiscav2.cer.

Met succes geverifieerde root-, subca- en end-entity-certificaatketen.

Met succes een publieke sleutel opgehaald van CX_COLLECTOR_HYPER_REL_CERT.pem.

De handtekening van CXCloudAgent_3.1_Build-348_SHA1.vhdx_RELEASE_signed.zip is geverifieerd met behulp van CX_COLLECTOR_HYPER_REL_CERT.pem

Opdracht 3 (voorbeeld lokale Cisco rootCA en subCA)

./cisco_x509_verify_release.py3 -e CX_COLLECTOR_HYPER_REL_CERT.pem -i CXCloudAgent_3.1_Build-348_SHA1.vhdx_RELEASE_signed.zip -s CXCloudAgent_3.1_Build-348_SHA1.vhdx_RELEASE_signed.zip.signature -c /cert/store -v dgst --algo sha512 –failExpiredCerts

opdrachtuitvoer

Lokaal geleverd rootCA-certificaat gebruiken /cert/store/vuefirca.cer

Lokaal geleverd subCA-certificaat gebruiken /cert/store/vuefiscav2.cer

Met succes geverifieerde root-, subca- en end-entity-certificaatketen.

Met succes een publieke sleutel opgehaald van CX_COLLECTOR_HYPER_REL_CERT.pem.

De handtekening van CXCloudAgent_3.1_Build-348_SHA1.vhdx_RELEASE_signed.zip is geverifieerd met behulp van CX_COLLECTOR_HYPER_REL_CERT.pem

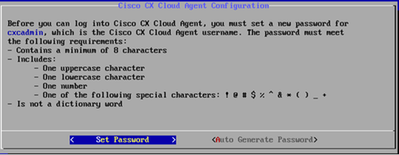

Netwerkconfiguratie

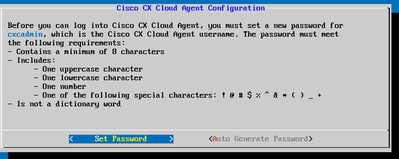

U stelt als volgt het CX Cloud Agent-wachtwoord in voor de gebruikersnaam van de cxcadmin:

Wachtwoord instellen

Wachtwoord instellen

- Klik op Wachtwoord instellen om een nieuw wachtwoord voor cxcadmin toe te voegen OF klik op Wachtwoord automatisch genereren om een nieuw wachtwoord op te halen.

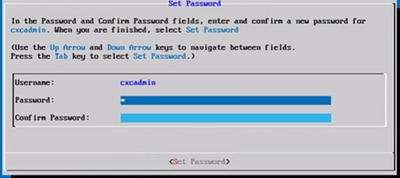

Nieuw wachtwoord

Nieuw wachtwoord - Als Set Password (Wachtwoord instellen) is geselecteerd, voer dan het wachtwoord voor cxcadmin in en bevestig dit. Klik op Set Password (Wachtwoord instellen) en ga naar stap 3.

OF

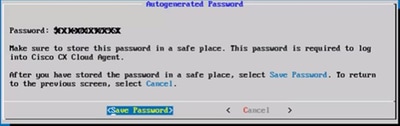

Als Wachtwoord automatisch genereren is geselecteerd, kopieert u het gegenereerde wachtwoord en slaat u het op voor toekomstig gebruik. Klik op Save Password (Wachtwoord opslaan) en ga naar stap 4.

Automatisch gegenereerd wachtwoord

Automatisch gegenereerd wachtwoord Wachtwoord opslaan

Wachtwoord opslaan - Klik op Save Password (Wachtwoord opslaan) om het voor verificatie te gebruiken.

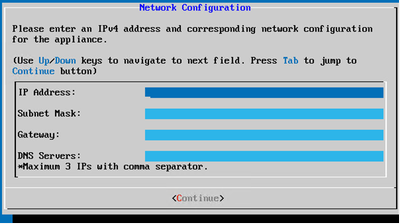

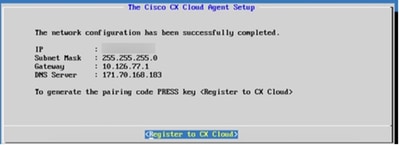

Netwerkconfiguratie

Netwerkconfiguratie - Voer het IP-adres, het subnetmasker, de gateway en de DNS-server in en klik op Doorgaan.

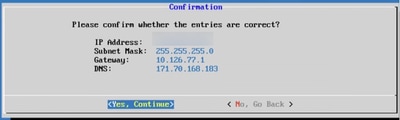

Bevestiging

Bevestiging - Bevestig de vermeldingen en klik op Yes, Continue (Ja, doorgaan).

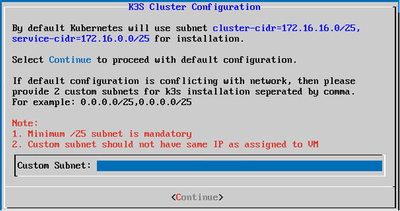

Aangepast subnet

Aangepast subnet - Voer het aangepaste subnet-IP in voor de K3S-clusterconfiguratie (selecteer een ander aangepast subnet als het standaardsubnet van een klant in strijd is met het netwerkapparaat van de klant).

- Klik op Continue (Doorgaan).

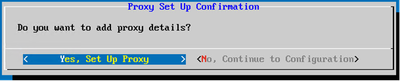

Proxyconfiguratie

Proxyconfiguratie - Klik op Ja, Proxy instellen om de proxygegevens in te stellen of klik op Nee, Ga naar Configuratie om direct door te gaan naar stap 11.

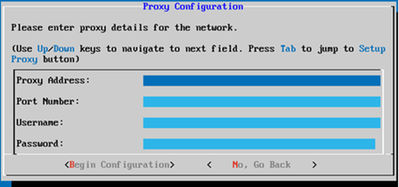

Proxyconfiguratie

Proxyconfiguratie - Vul de velden voor proxy-adres, poortnummer, gebruikersnaam en wachtwoord in.

- Klik op Begin Configuration (Configuratie beginnen).

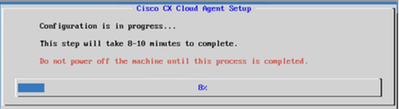

CX Cloud Agent instellen

CX Cloud Agent instellen Configuratie CX Cloud Agent

Configuratie CX Cloud Agent - Klik op Continue (Doorgaan).

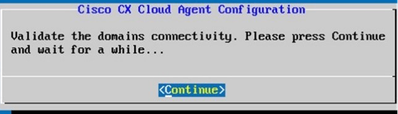

Configuratie gaat door

Configuratie gaat door - Klik op Doorgaan om verder te gaan met de configuratie voor een succesvol bereik van het domein. De configuratie kan enkele minuten in beslag nemen.

Opmerking: als de domeinen niet kunnen worden bereikt, moet de klant de bereikbaarheid van het domein herstellen door wijzigingen aan te brengen in de firewall om ervoor te zorgen dat de domeinen bereikbaar zijn. Klik op Opnieuw controleren zodra het probleem met de bereikbaarheid van domeinen is opgelost.

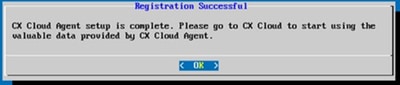

Registreren bij CX Cloud

Registreren bij CX Cloud - Klik op Registreren bij CX Cloud om koppelingscode te verkrijgen.