CX Cloud Agent - Overzicht v2.0

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

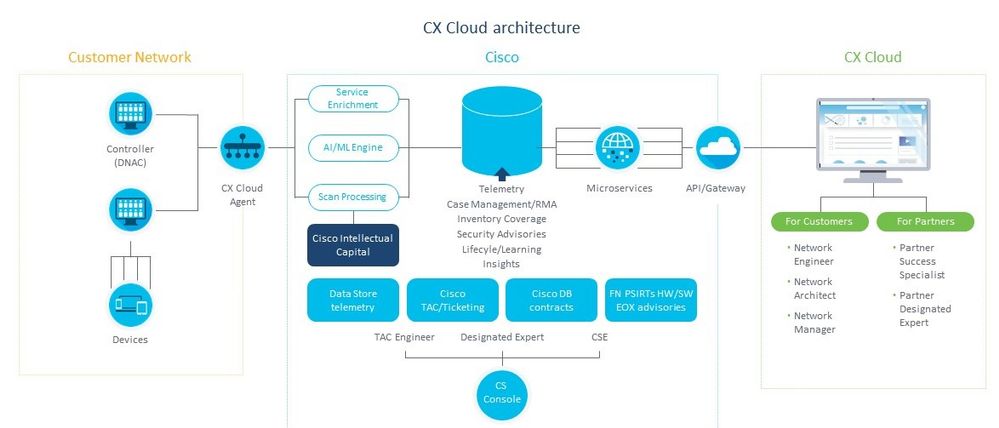

Dit document beschrijft Cisco CX Cloud Agent; een modulair on-premise softwareplatform met lichtgewicht gecontaineriseerde microservicemogelijkheden.

Achtergrondinformatie

De mogelijkheden van de Cisco Customer Experience (CX) Cloud Agent kunnen worden geïnstalleerd, geconfigureerd en beheerd op locatie van de klant vanuit de cloud. CX Cloud Agent versnelt het genereren van inkomsten met nieuwe aanbiedingen, schalen mogelijkheden en helpt bij het ontwikkelen van next-generation services op basis van big data, analyses, automatisering, machine learning / kunstmatige intelligentie (ML / AI) en streaming.

Opmerking: deze handleiding is bedoeld voor CX Cloud Agent v2.0-gebruikers. Raadpleeg de Cisco CX Cloud Agent voor andere gerelateerde informatie.

Architectuur van CX Cloud Agent

Architectuur van CX Cloud Agent

Architectuur van CX Cloud Agent

Opmerking: Afbeeldingen (en de inhoud in) in deze handleiding zijn alleen bedoeld als referentie. De werkelijke inhoud kan variëren.

Voorwaarden

CX Cloud Agent werkt als een Virtual Machine (VM) en kan worden gedownload als een Open Virtual Appliance (OVA) of een virtuele harde schijf (VHD).

Vereisten voor implementatie:

- Een van deze hypervisors:

- VMWare ESXi versie 5.5 of hoger

- Oracle VirtualBox 5.2.30

- Windows Hypervisor versie 2012 tot 2016

- De hypervisor kan een VM hosten waarvoor het volgende is vereist:

- CPU met 8 cores

- 16 GB geheugen/RAM

- 200 GB schijfruimte

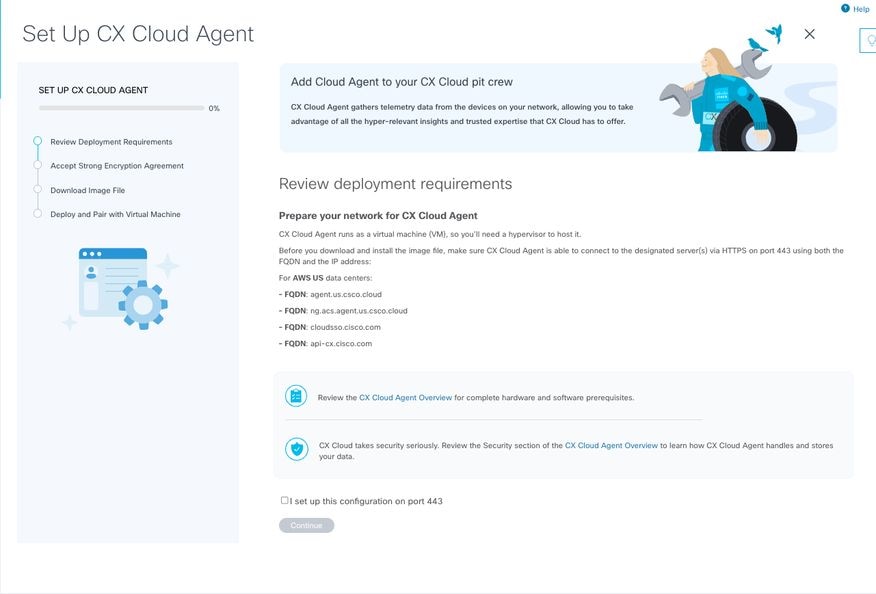

- Voor klanten die aangewezen Cisco US-datacenters gebruiken als de primaire gegevensregio voor het opslaan van CX Cloud-gegevens:

De CX Cloud Agent moet verbinding kunnen maken met de servers die hier worden weergegeven, met behulp van de FQDN en met behulp van HTTPS op TCP-poort 443:

FQDN: agent.us.csco.cloud

FQDN: ng.acs.agent.us.csco.cloud

FQDN: cloudsso.cisco.com

FQDN: api-cx.cisco.com - Voor klanten die aangewezen Cisco Europe-datacenters gebruiken als de primaire gegevensregio voor de opslag van CX Cloud-gegevens:

De CX Cloud Agent moet verbinding kunnen maken met beide servers die hier worden weergegeven, met behulp van de FQDN en met behulp van HTTPS op TCP-poort 443:

FQDN: agent.us.csco.cloud

FQDN: agent.emea.csco.cloud

FQDN: ng.acs.agent.emea.csco.cloud

FQDN: cloudsso.cisco.com

FQDN: api-cx.cisco.com - Voor klanten die aangewezen datacenters van Cisco Asia Pacific gebruiken als de primaire gegevensregio voor de opslag van CX Cloud-gegevens:

De CX Cloud Agent moet verbinding kunnen maken met beide servers die hier worden weergegeven, met behulp van de FQDN en met behulp van HTTPS op TCP-poort 443:

FQDN: agent.us.csco.cloud

FQDN: agent.apjc.csco.cloud

FQDN: ng.acs.agent.apjc.csco.cloud

FQDN: cloudsso.cisco.com

FQDN: api-cx.cisco.com

- Voor klanten die de aangewezen Cisco Europe- en Cisco Asia Pacific-datacenters gebruiken als hun primaire gegevensregio, is connectiviteit met FQDN: agent.us.csco.cloud alleen vereist voor het registreren van de CX Cloud Agent bij CX Cloud tijdens de eerste installatie. Nadat de CX Cloud Agent succesvol is geregistreerd bij CX Cloud, is deze verbinding niet langer vereist.

- Voor lokaal beheer van de CX Cloud Agent moet poort 22 toegankelijk zijn.

Andere opmerkingen over CX Cloud Agent:

- Een IP wordt automatisch gedetecteerd als Dynamic Host Configuration Protocol (DHCP) is ingeschakeld in de VM-omgeving. Anders moeten een gratis IPv4-adres, subnetmasker, standaard Gateway-IP-adres en DNS-server-IP-adres beschikbaar zijn.

- Alleen IPv4 wordt ondersteund en niet IPv6.

- De gecertificeerde Single Node en High Availability (HA) Cluster Cisco Digital Network Architecture (DNA) Center-versies van 1.2.8 tot 1.3.3.9 en 2.1.2.0 tot 2.2.3.5 zijn vereist.

- Als het netwerk SSL-interceptie heeft, vermeld dan het IP-adres van de CX Cloud Agent.

Toegang tot kritieke domeinen

Om de CX Cloud-reis te starten, hebben gebruikers toegang tot deze domeinen nodig.

|

Belangrijkste domeinen |

Andere domeinen |

|

cisco.com |

mixpanel.com |

|

csco.cloud |

cloudfront.net |

|

split.io |

eum-appdynamics.com |

|

appdynamics.com |

|

|

tiqcdn.com |

|

|

jquery.com |

Domeinen specifiek voor regio:

|

AMERIKA |

EMEA |

APJC |

|

cloudsso.cisco.com |

cloudsso.cisco.com |

cloudsso.cisco.com |

|

api-cx.cisco.com |

api-cx.cisco.com |

api-cx.cisco.com |

|

agent.us.csco.cloud |

agent.us.csco.cloud |

agent.us.csco.cloud |

|

ng.acs.agent.us.csco.cloud |

Agent.emea.csco.cloud |

agent.apjc.csco.cloud |

|

ng.acs.agent.emea.csco.cloud |

ng.acs.agent.apjc.csco.cloud |

Vereisten voor een upgrade naar CX Cloud Agent v2.0

Aan de vereisten in dit gedeelte moet worden voldaan voordat u de upgrade naar CX Cloud Agent v2.0 uitvoert.

- Zorg ervoor dat CX Cloud Agent v1.12.x en hoger is geïnstalleerd voordat de upgrade wordt gestart.

- Voer de volgende stappen uit om de domeinnaamserver te configureren als deze nog niet is geconfigureerd:

- Meld u aan bij de CLI-console (Command Line Interface) van de CX Cloud Agent Virtual Machine.

- Voer de opdracht cxcli agent configureDNS uit.

- Voer het DNS IP-adres in.

- Klik op de knop .

Exit

- Zorg ervoor dat het netwerk van de klant de domeinnamen in Critical Domain Access toestaat om de herregistratie van de Cloud Agent tijdens de migratie te voltooien. CX Cloud Agent moet deze domeinen kunnen bereiken en ook de domeinen moeten oplosbaar zijn vanaf de DNS-server. Neem contact op met het netwerkteam als een domein onbereikbaar is.

- Maak een VM-momentopname van Cloud Agent voordat u de v2.0-upgrade start (juiste toegang vereist).

Opmerking: Versies vóór 1.10 moeten eerst naar v1.10 upgraden, vervolgens door stapsgewijze upgrades naar v1.12.x en vervolgens naar v2.0. Gebruikers kunnen upgraden vanuit beheerinstellingen > gegevensbronnen in het CX Cloud-portaal. Klik hier View Update om de upgrade te voltooien.

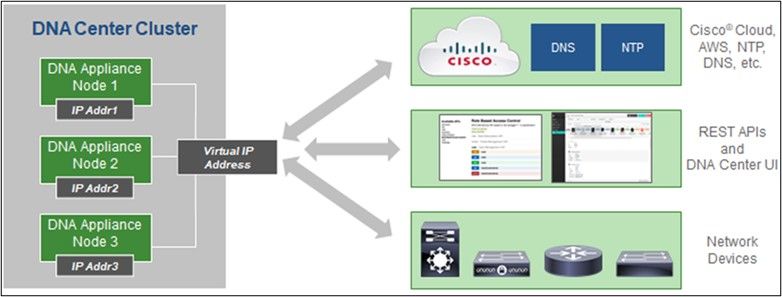

Aan deze voorwaarden moet worden voldaan voor een succesvolle installatie:

- Lijst van DNAC's en hun referenties

- DNAC-gebruiker met toegang tot beheerder of waarnemer

- Virtueel IP-adres of Standalone/fysiek IP-adres voor DNAC-cluster

- Succesvolle bereikbaarheid tussen Cloud Agent en DNAC

- DNAC moet minimaal 1 (één) beheerd apparaat hebben

Gecertificeerde versies van Cisco DNA Center

Versies van gecertificeerde enkele knooppunten en HA Cluster Cisco DNA Center zijn 1.2.8 t/m 1.3.3.9 en 2.1.2.0 t/m 2.2.3.5.

Multi-Node HA Cluster Cisco DNA Center

Multi-Node HA Cluster Cisco DNA Center

Multi-Node HA Cluster Cisco DNA Center

Ondersteunde browsers

Voor de beste ervaring op Cisco.com raden we de nieuwste officiële release van deze browsers aan:

- Google Chrome

- Microsoft Edge

- Mozilla Firefox

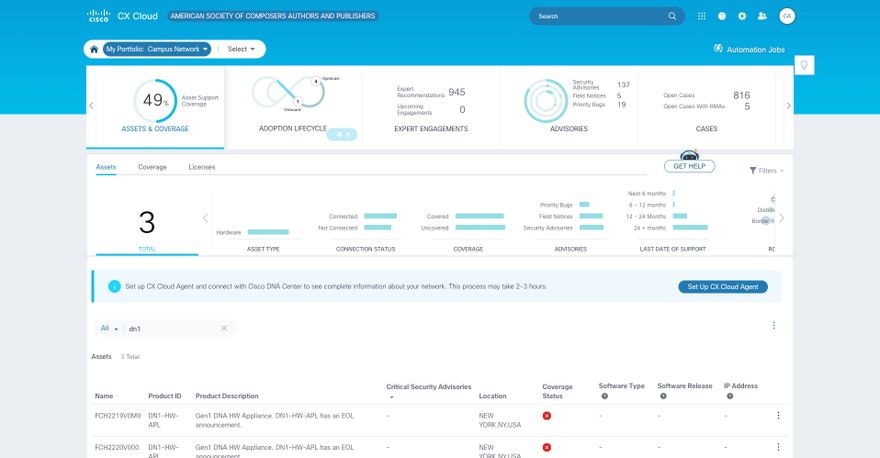

CX Cloud Agent implementeren

U implementeert CX Cloud Agent als volgt:

- Klik op cx.cisco.com om in te loggen bij CX Cloud.

- Selecteer

Campus Networken navigeer naarASSETS & COVERAGEtegel. Startpagina

Startpagina - Klik op CX Cloud Agent instellen in de banner. Het venster CX Cloud Agent instellen - Implementatievereisten controleren wordt geopend.

Implementatievereisten controleren

Implementatievereisten controleren - Lees de vereisten in Implementatievereisten controleren en schakel het selectievakje in voor Ik heb deze configuratie ingesteld op poort 443.

Opmerking: Afbeeldingen (en de inhoud in) in deze handleiding zijn alleen bedoeld als referentie. De werkelijke inhoud kan variëren.

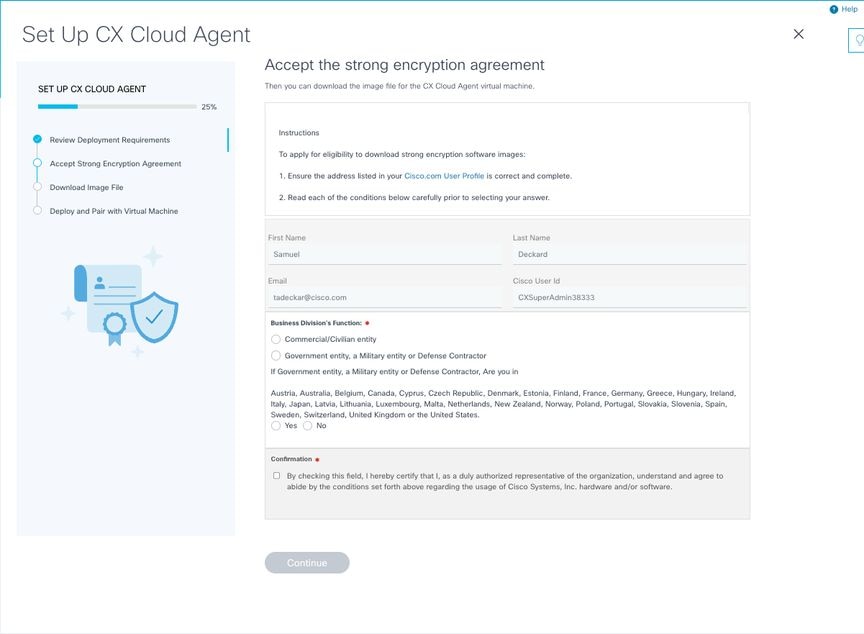

5. Klik op Doorgaan. Het venster CX Cloud Agent instellen - Akkoord met sterke coderingsovereenkomst wordt geopend.

Encryptieovereenkomst

Encryptieovereenkomst

6. Controleer de vooraf ingevulde gegevens in de velden Voornaam, Achternaam, E-mail en Gebruikersnaam CCO.

7. Selecteer de juiste Business division’s function.

8. Schakel het Confirmation selectievakje in om akkoord te gaan met de gebruiksvoorwaarden.

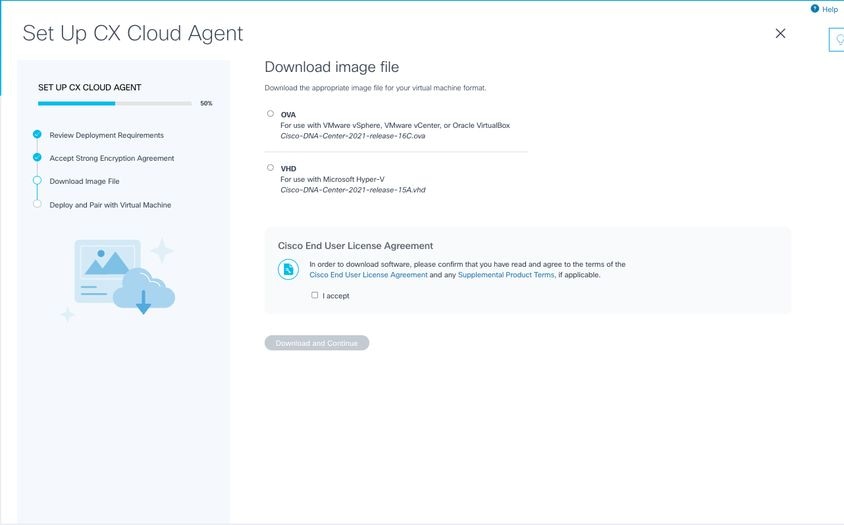

9. Klik op Doorgaan. Het venster CX Cloud Agent instellen - afbeeldingsbestand downloaden wordt geopend.

Image downloaden

Image downloaden

10. Selecteer de juiste bestandsindeling voor het downloaden van het afbeeldingsbestand dat vereist is voor de installatie.

11. Schakel het selectievakje Ik ga akkoord in om akkoord te gaan met de Cisco-licentieovereenkomst voor eindgebruikers.

12. Klik op Downloaden en doorgaan. Het venster CX Cloud Agent instellen - implementeren en koppelen met uw virtuele machine wordt geopend.

13. Raadpleeg Netwerkconfiguratie voor installatie van OVA en ga door naar de volgende sectie om de CX Cloud Agent te installeren.

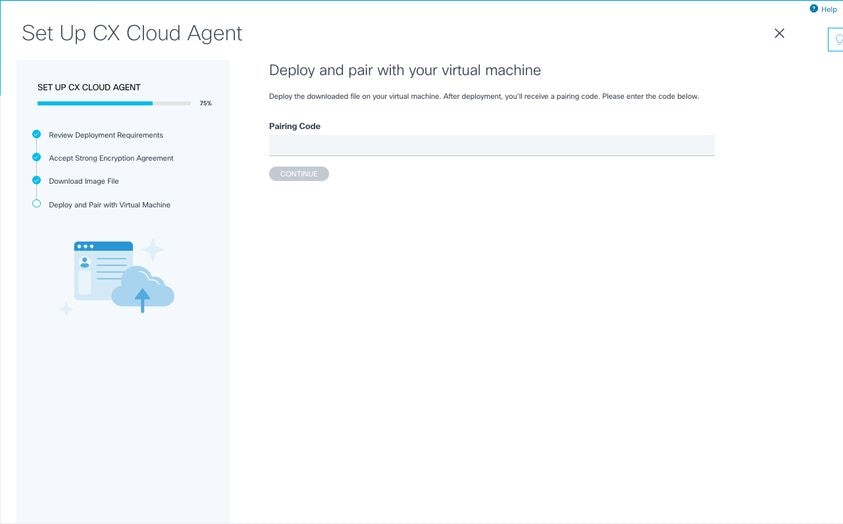

CX Cloud Agent verbinden met CX Cloud

- Voer de koppelingscode in die is opgegeven in het dialoogvenster console of de opdrachtregelinterface (CLI).

Koppelingscode

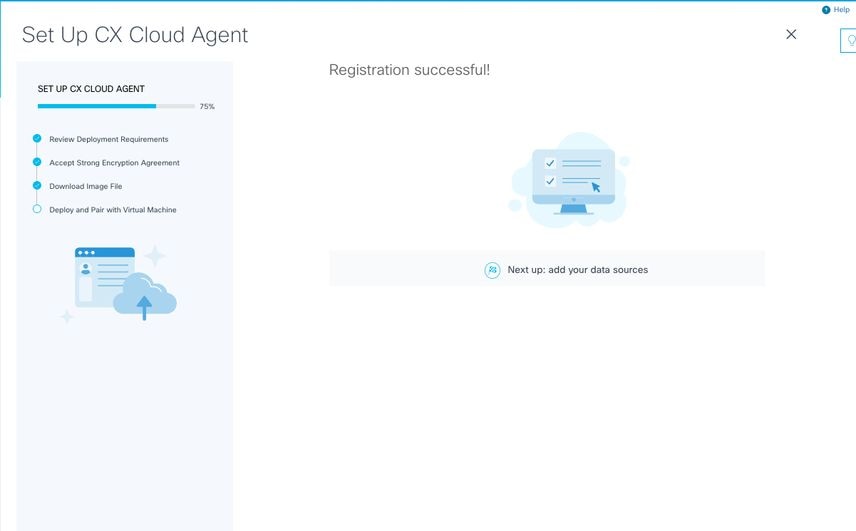

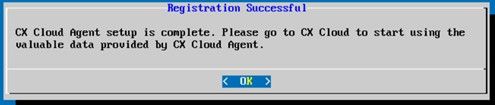

Koppelingscode - Klik op Doorgaan om de CX Cloud Agent te registreren. Het venster CX Cloud Agent instellen - Registratie succesvol wordt gedurende enkele seconden weergegeven voordat u automatisch navigeert naar het venster Verbinding met CX Cloud configureren

Inschrijving geslaagd

Inschrijving geslaagd

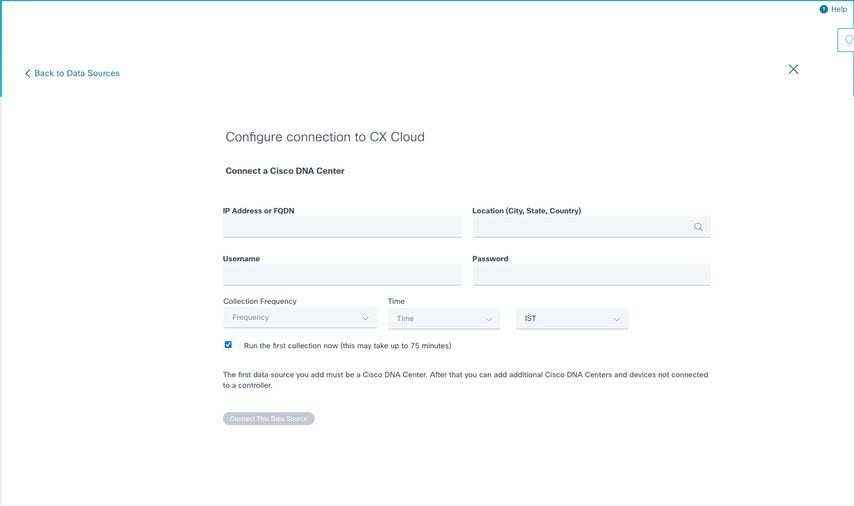

Verbinding configureren

Verbinding configureren

3. Voer gegevens in en klik op Deze gegevensbron verbinden. Het bevestigingsbericht "Succesvol verbonden" wordt weergegeven.

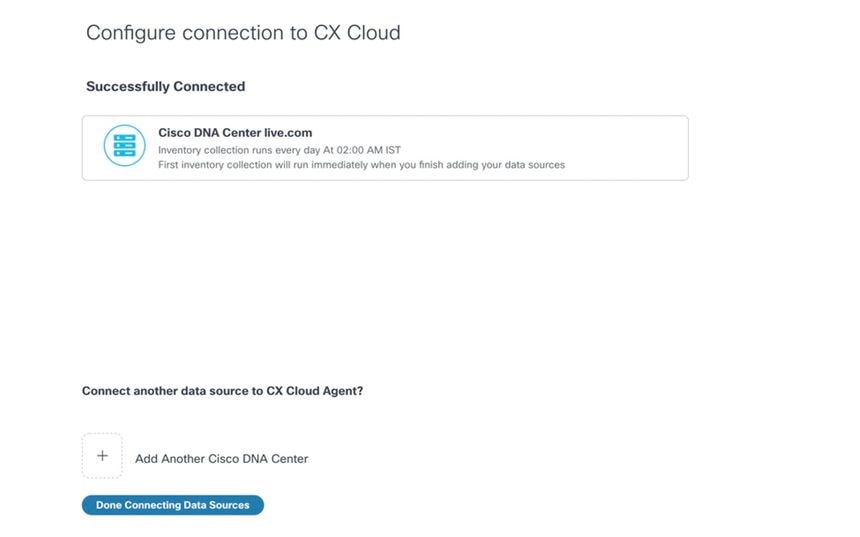

DNAC succesvol toegevoegd

DNAC succesvol toegevoegd

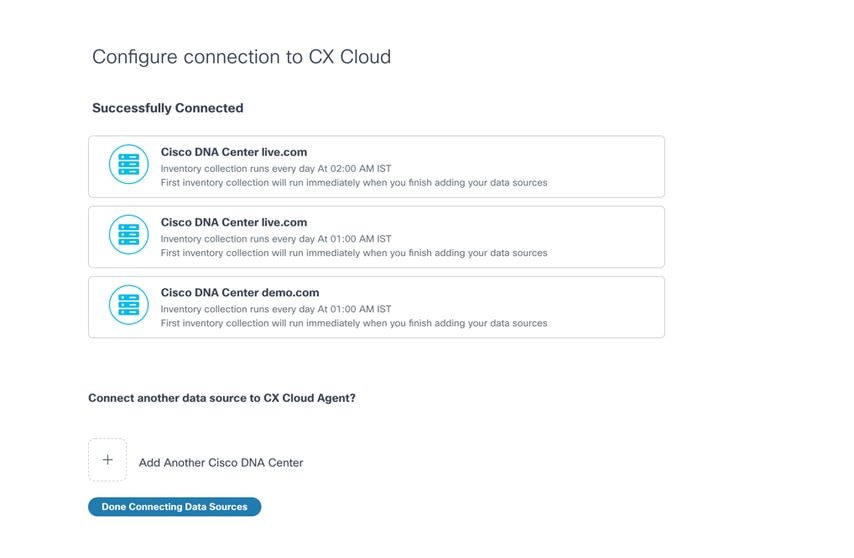

Opmerking: klik Add Another Cisco DNA Centerom meerdere DNAC's toe te voegen.

Meerdere DNAC's toegevoegd

Meerdere DNAC's toegevoegd

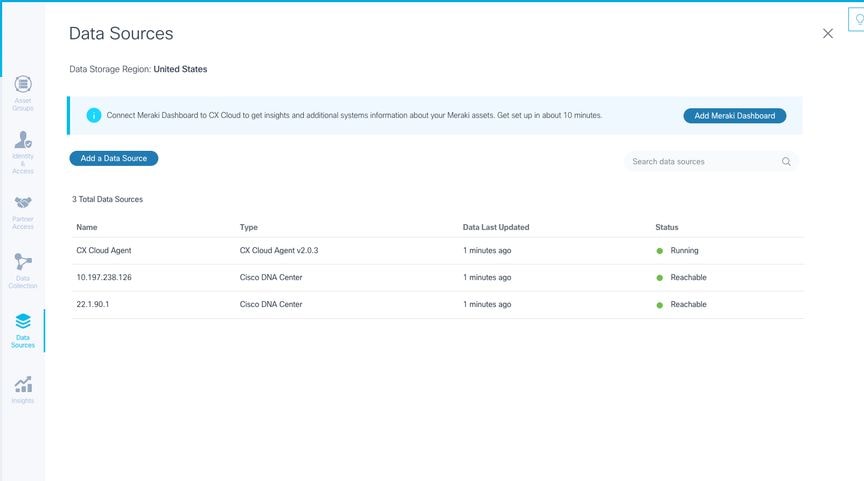

4. Klik op Gereed voor het verbinden van gegevensbronnen. Het venster Gegevensbronnen wordt geopend.

Databronnen

Databronnen

Implementatie en netwerkconfiguratie

U kunt een van de volgende opties selecteren om de CX Cloud Agent te implementeren:

- Lees verder bij Thick Client als u VMware vSphere/vCenter Thick Client ESXi 5.5/6.0 kiest

- Lees verder bij Web Client of vCenter als u VMware vSphere/vCenter Web Client ESXi 6.0 kiest

- Lees verder bij Oracle VM als u Oracle VirtualBox 5.2.30 kiest

- Lees verder bij Hyper-V als u Microsoft Hyper-V kiest

OVA-implementatie

Installatie van Thick Client ESXi 5.5/6.0

Deze client maakt de implementatie van CX Cloud Agent OVA mogelijk door gebruik te maken van de vSphere thick client.

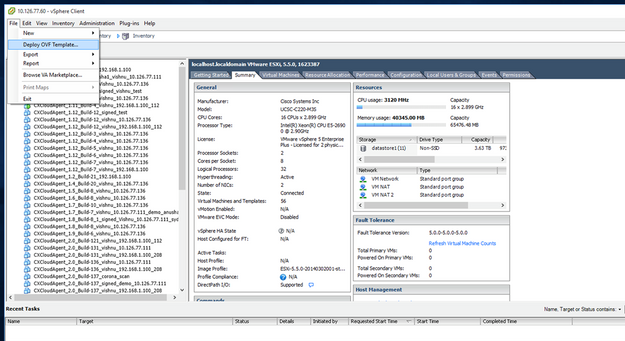

- Nadat u het image hebt gedownload, start u de VMware vSphere-client en logt u in.

Inloggen - Navigeer naar

File > Deploy OVF Template.

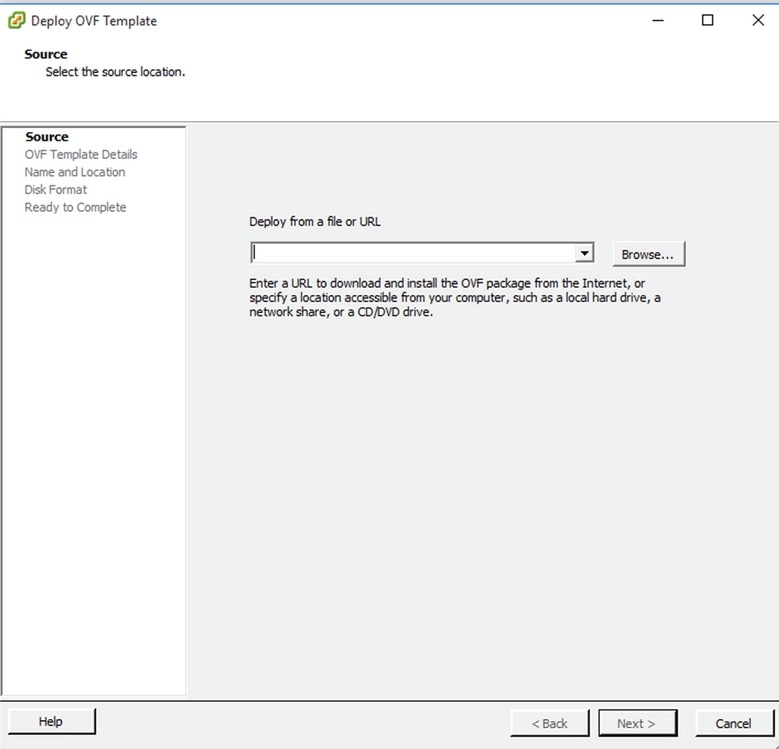

vSphere Client - Blader om het OVA-bestand te selecteren en klik op

Next.

OVA-pad - Controleer de

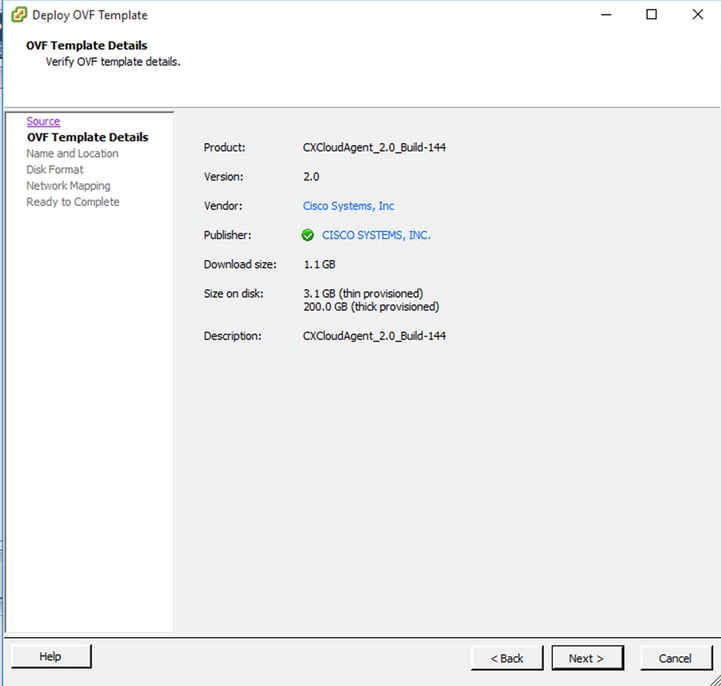

OVF Detailsen klikNextop.

Gegevens van sjabloon - Typ een

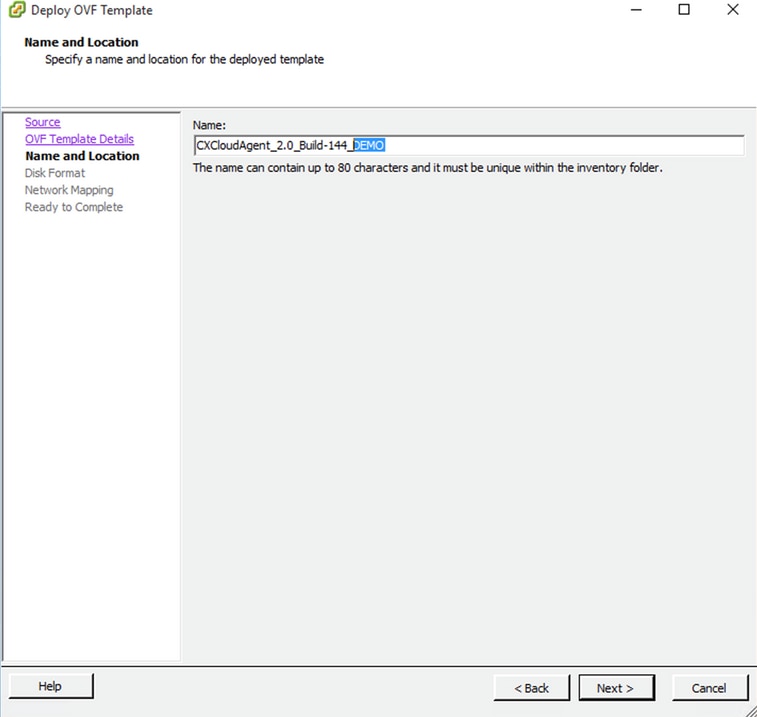

Unique Nameen klik opNext.

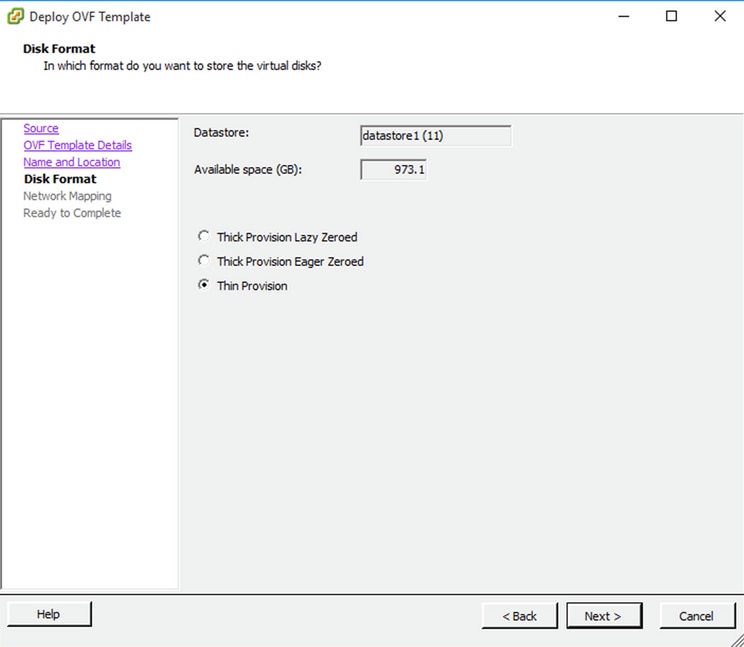

Naam en locatie - Selecteer een optie

Disk Formaten klik opNext(Thin Provision wordt aanbevolen).

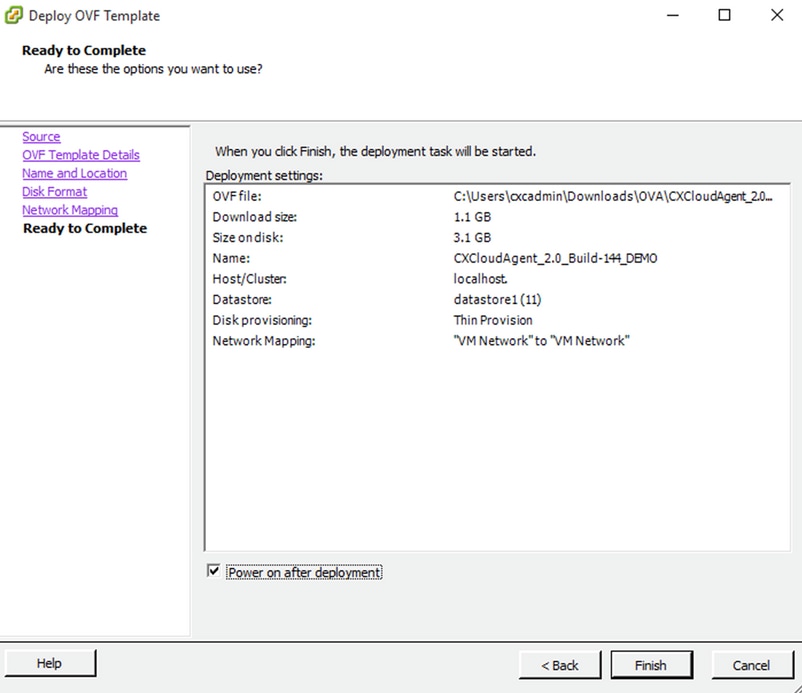

Schijfindeling - Schakel het

Power on after deploymentselectievakje in en klik opFinish.

Klaar om te voltooien

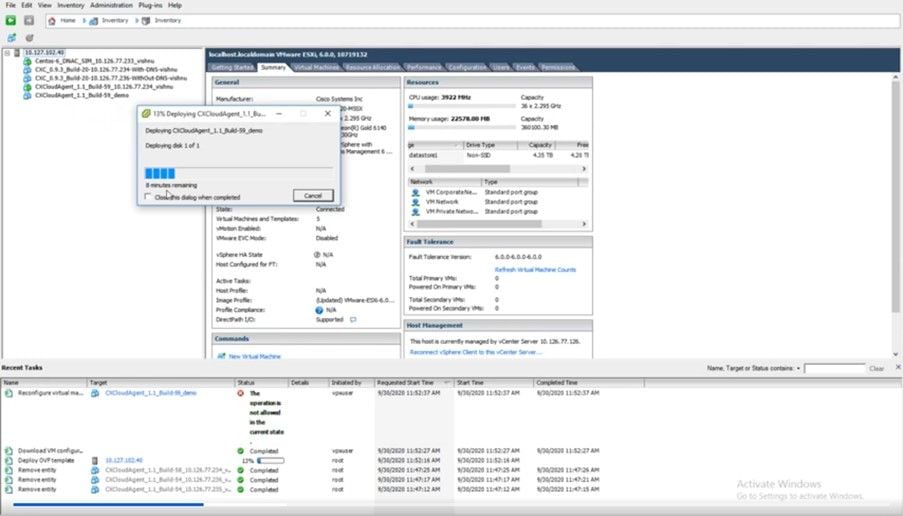

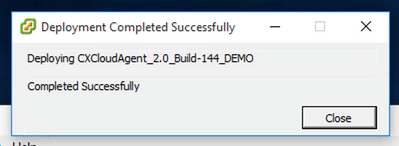

De implementatie kan enkele minuten in beslag nemen. Wacht totdat een bericht over de succesvolle voltooiing wordt getoond.

Implementatie wordt uitgevoerd

Implementatie is voltooid - Selecteer de VM die zojuist is geïmplementeerd, open de console en ga naar Netwerkconfiguratie.

Installatie van Web Client ESXi 6.0

Deze client implementeert CX Cloud Agent OVA door gebruik te maken van het web van vSphere.

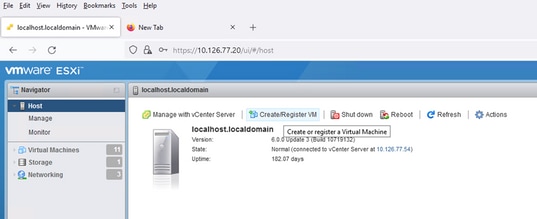

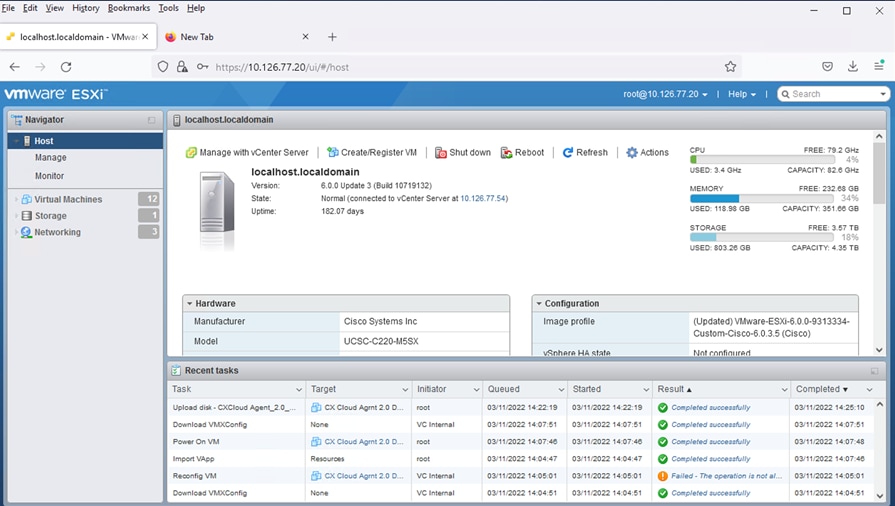

- Meld u aan bij de VMware UI met de ESXi/hypervisorreferenties die worden gebruikt voor de implementatie van de VM.

Inloggen bij VMware ESXi - Selecteren

Virtual Machine > Create / Register VM.

VM maken

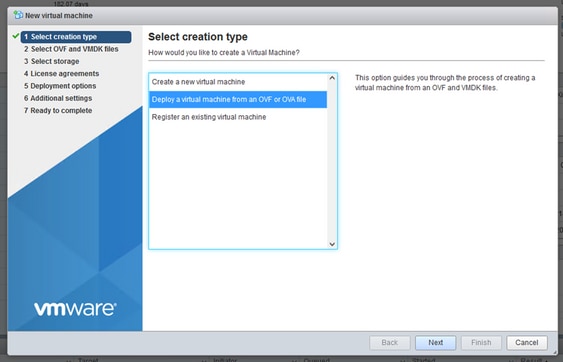

OVA-implementatie - Selecteer

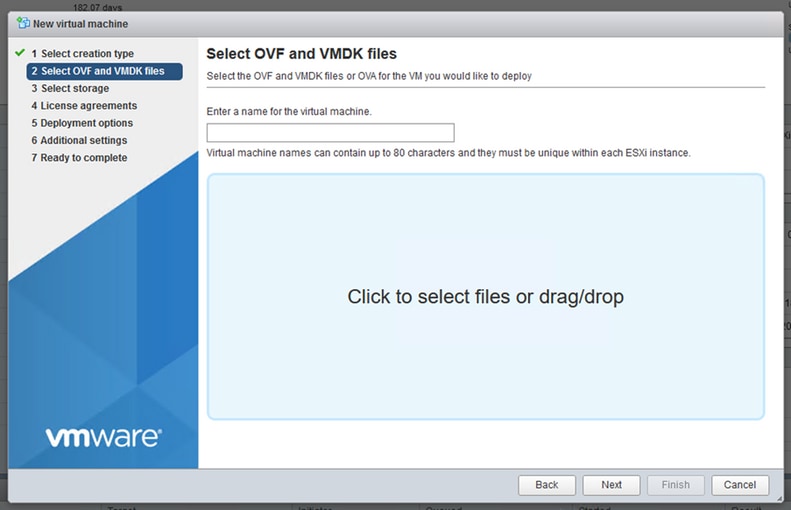

Deploy a virtual machine from an OVF or OVA fileen klikNextop. - Voer de naam van de VM in, blader om het bestand te selecteren of sleep het gedownloade OVA-bestand.

- Klik op de knop .

Next

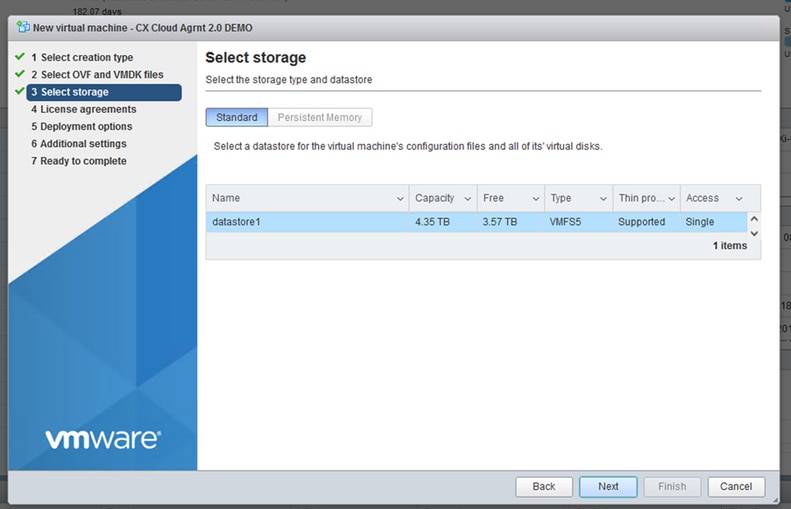

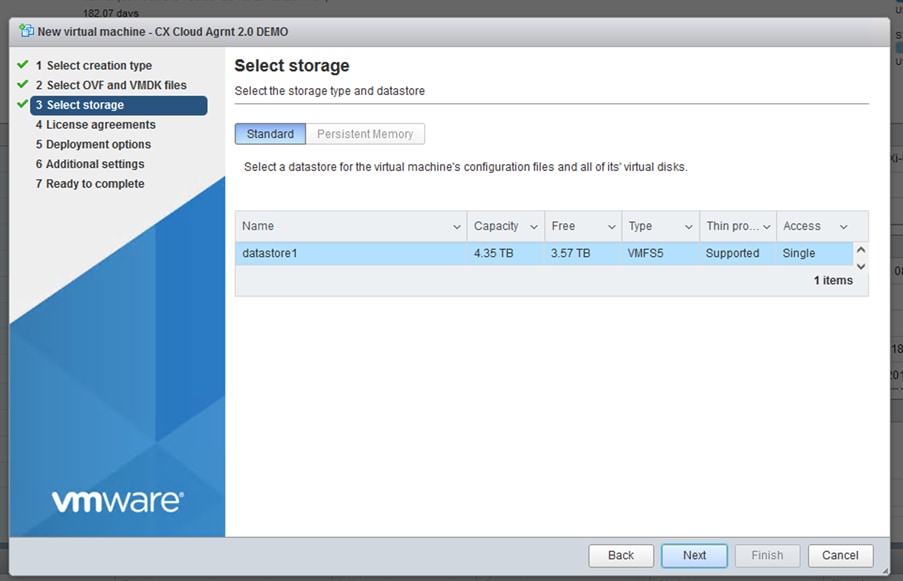

OVA selecteren - Selecteer

Standard Storageen klikNextop.

Opslag selecteren

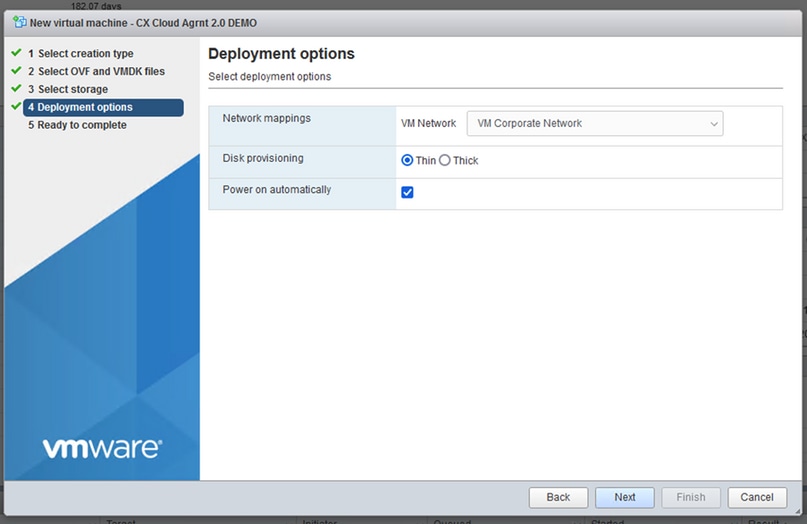

Implementatieopties - Selecteer de juiste implementatieopties en klik op

Next.

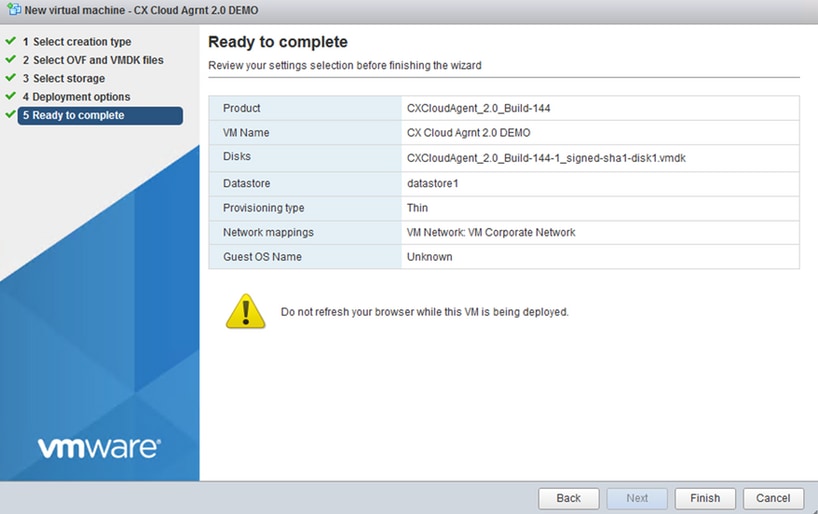

Klaar om te voltooien

Succesvol voltooid - Controleer de instellingen en klik op

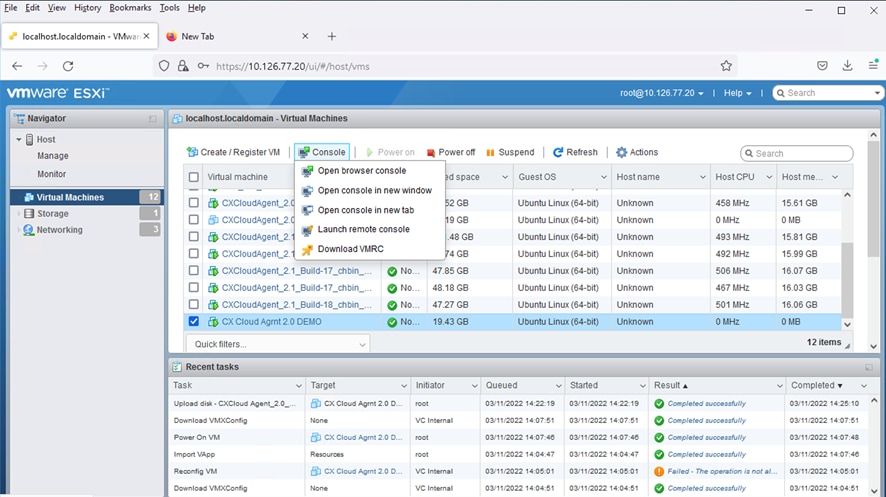

Finish. - Selecteer de VM die zojuist is geïmplementeerd en selecteer

Console > Open browser console.

Console openen - Ga naar Netwerkconfiguratie.

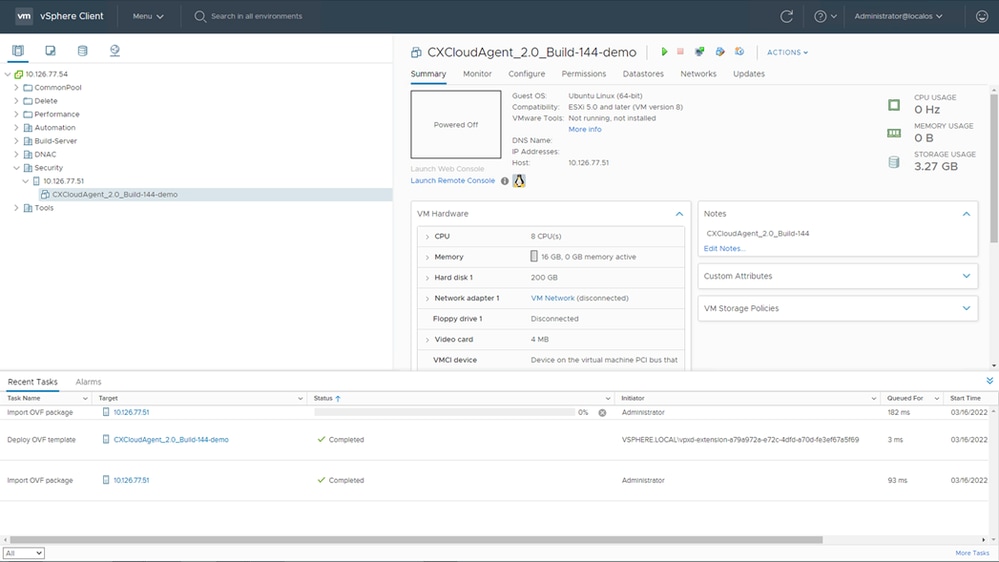

Installatie van Web Client vCenter

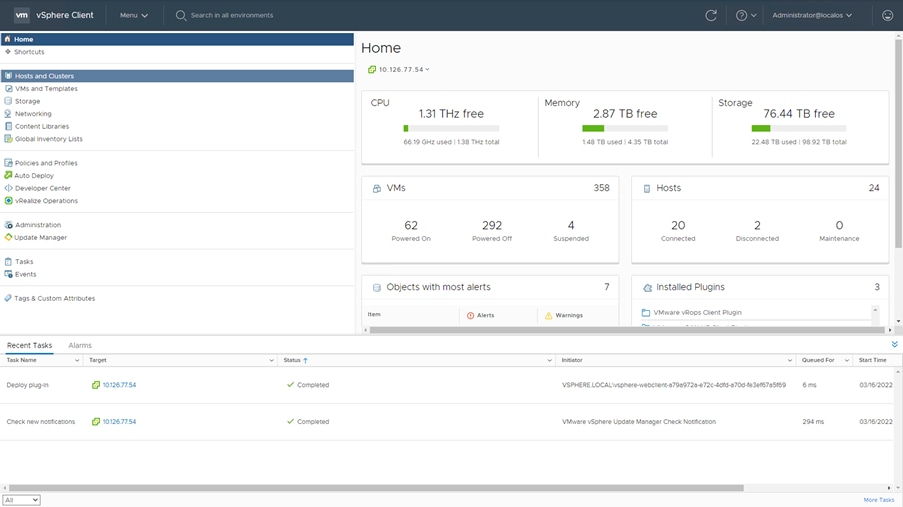

- Meld u aan bij de vCenter-client met de referenties van ESXi/hypervisor.

Inloggen

Startscherm - Klik op de pagina Home

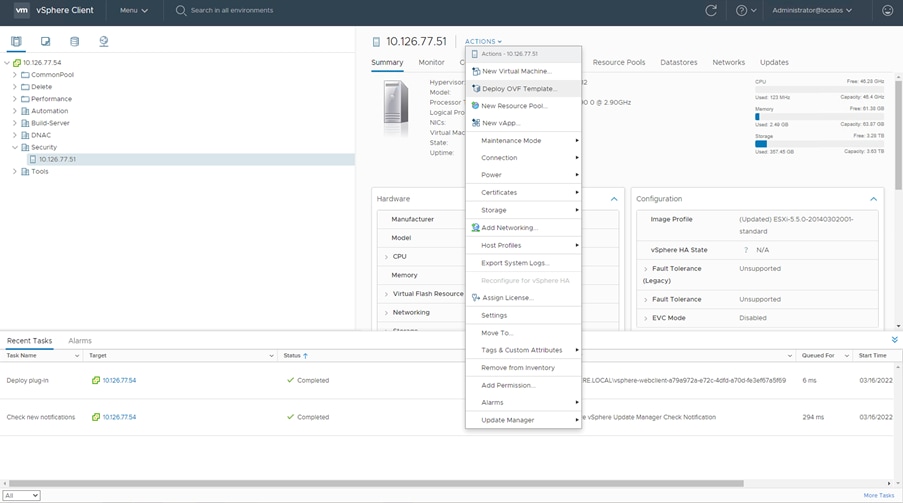

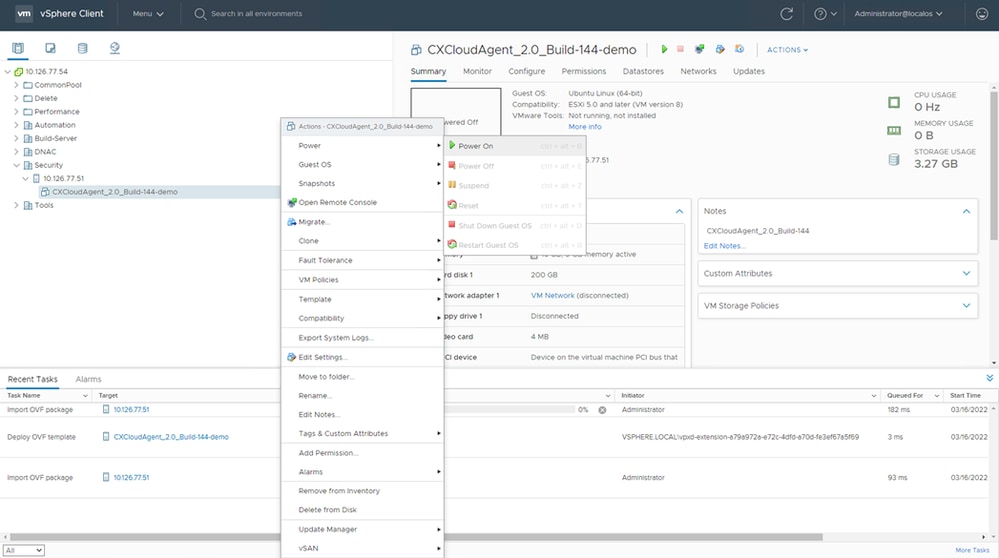

Hosts and Clusters. - Selecteer de VM en klik op

Action > Deploy OVF Template.

Acties

Sjabloon selecteren - Voeg de URL direct toe of blader om het OVA-bestand te selecteren en klik op

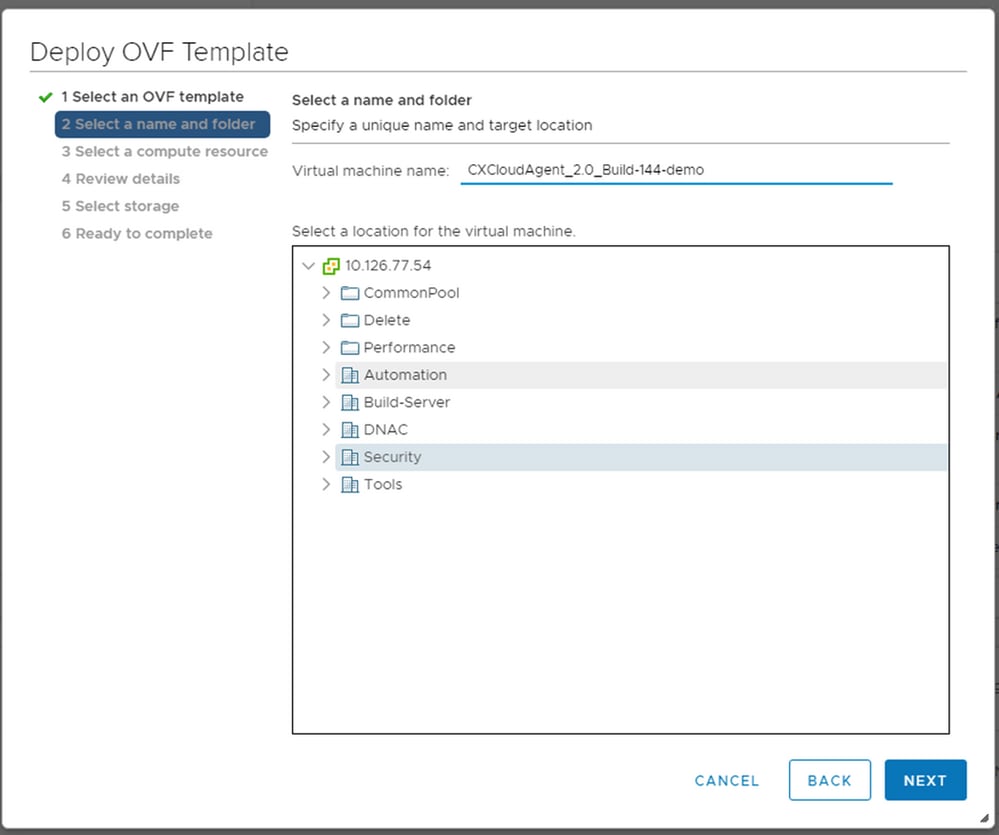

Next. - Voer een unieke naam in en blader indien nodig naar de locatie.

- Klik op de knop .

Next

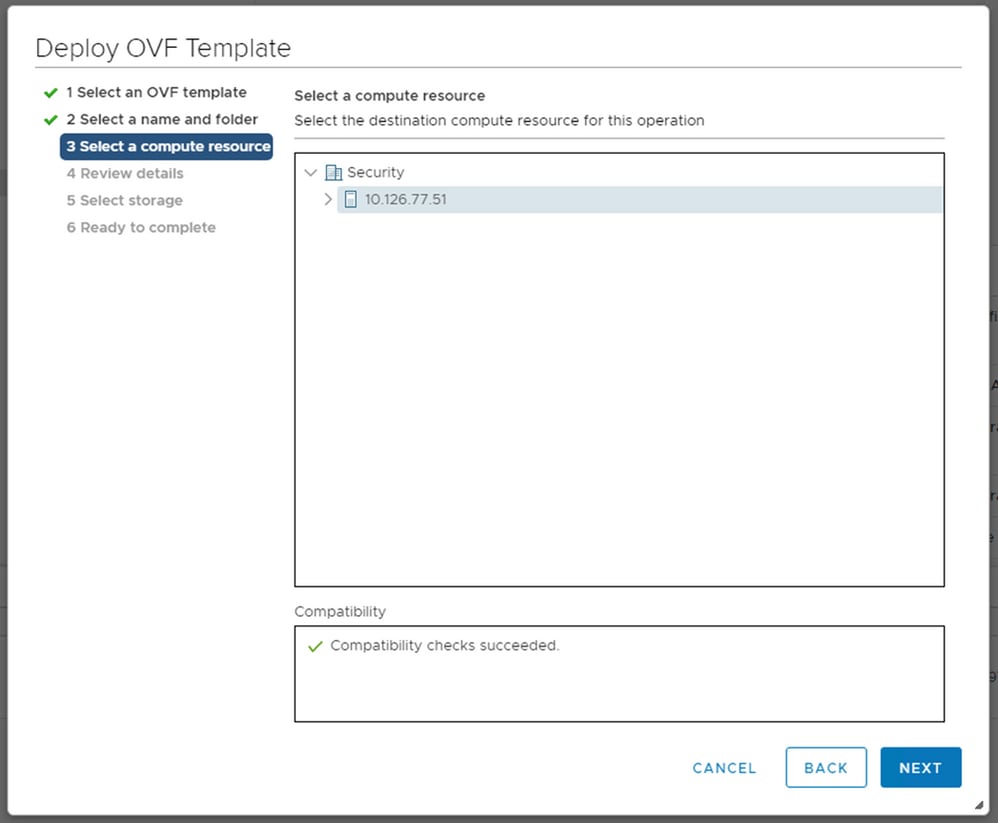

Naam en map - Selecteer compute resource en klik op

Next.

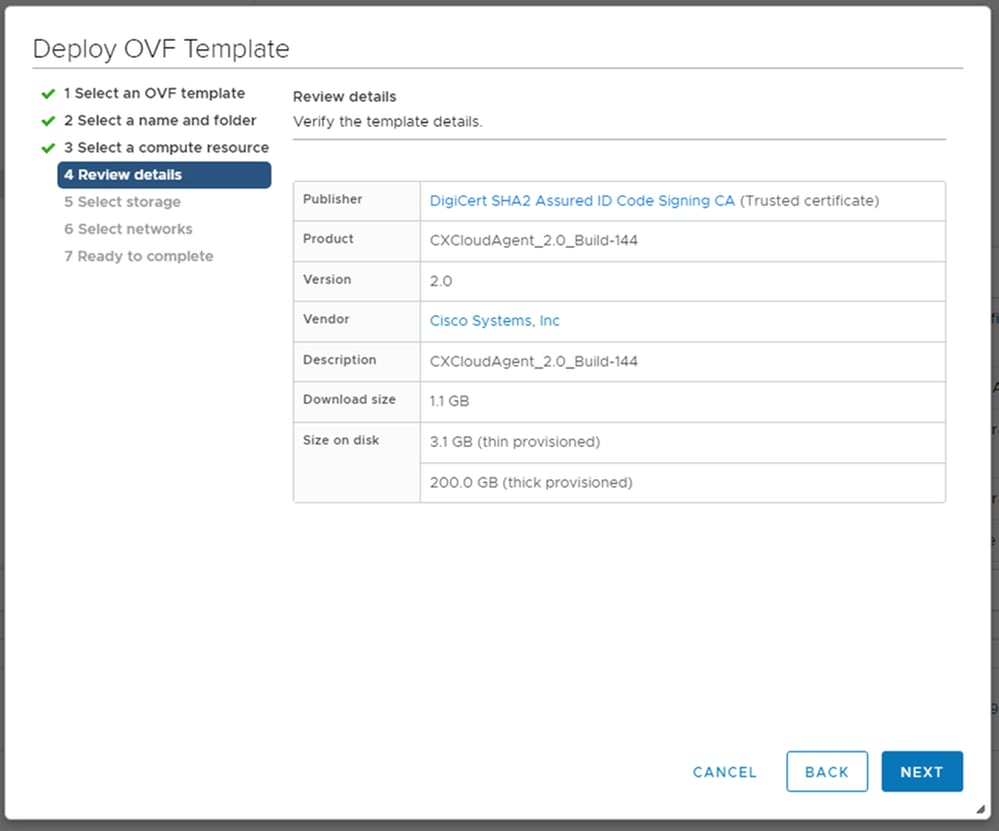

Selecteer Compute Resource - Bekijk de details en klik op

Next.

Gegevens controleren - Selecteer de virtuele-schijfindeling en klik op

Next.

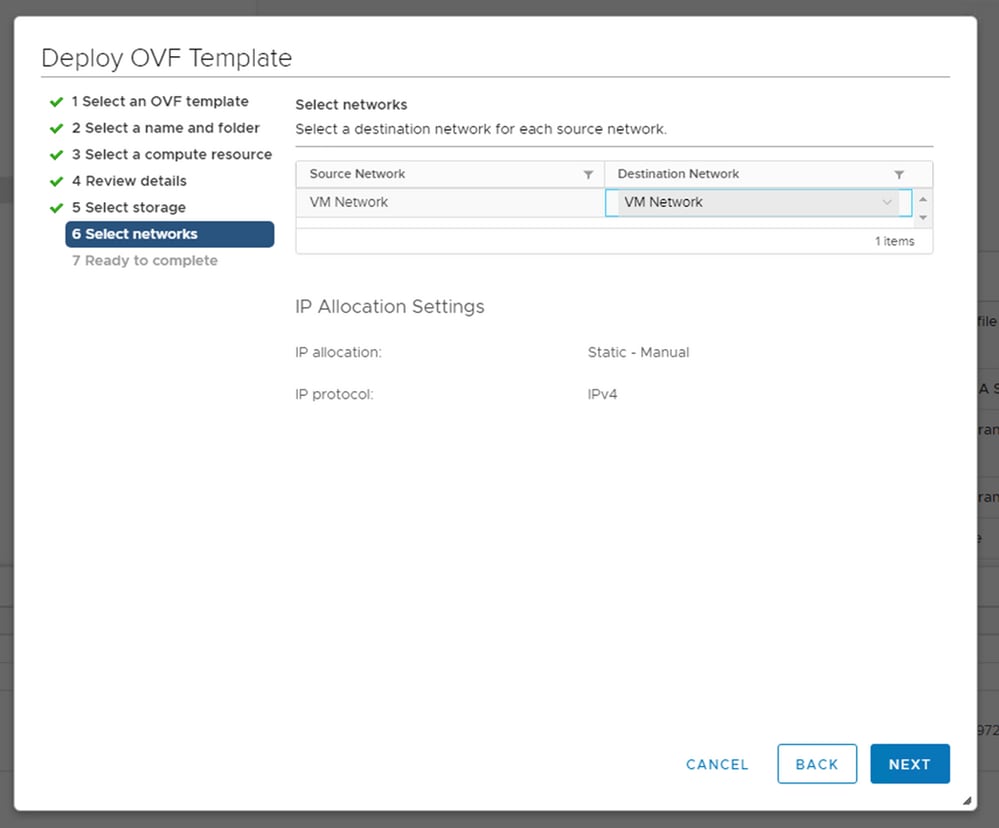

Opslag selecteren - Klik op de knop .

Next

Netwerken selecteren - Klik op de knop .

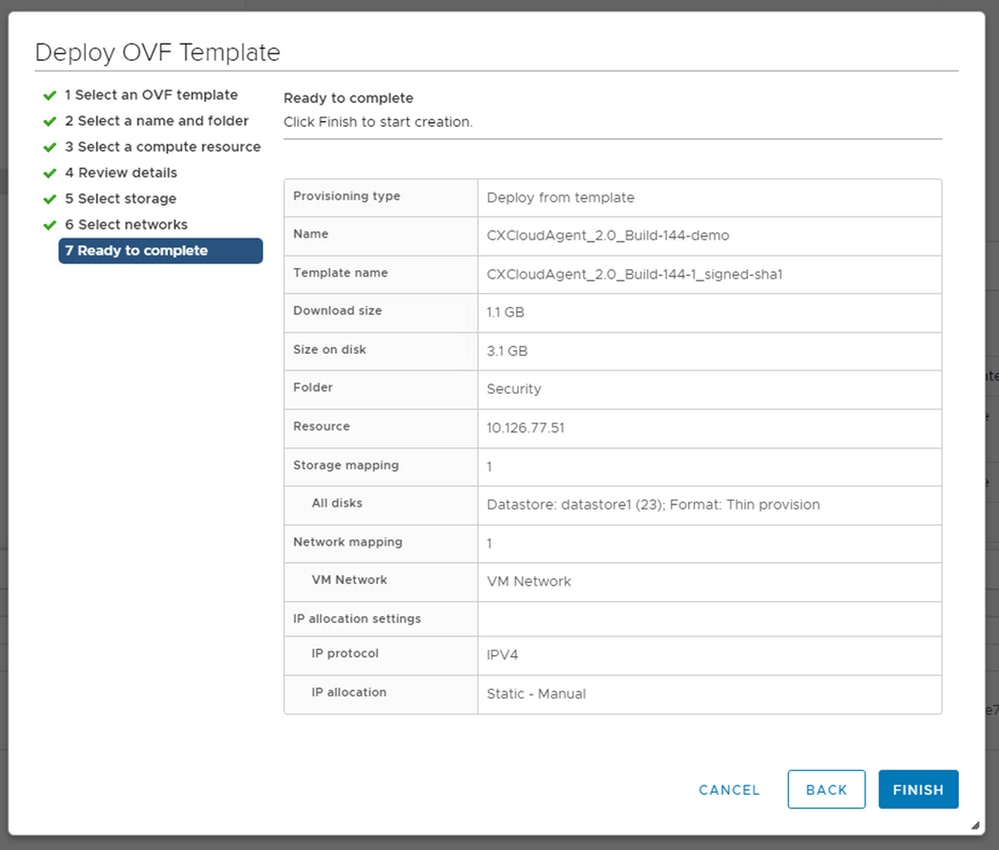

Finish

Klaar om te voltooien - Er is een nieuwe VM toegevoegd. Klik op de naam om de status te bekijken.

VM toegevoegd - Nadat u de VM hebt geïnstalleerd, schakelt u deze in en opent u de console.

Console openen - Ga naar Netwerkconfiguratie.

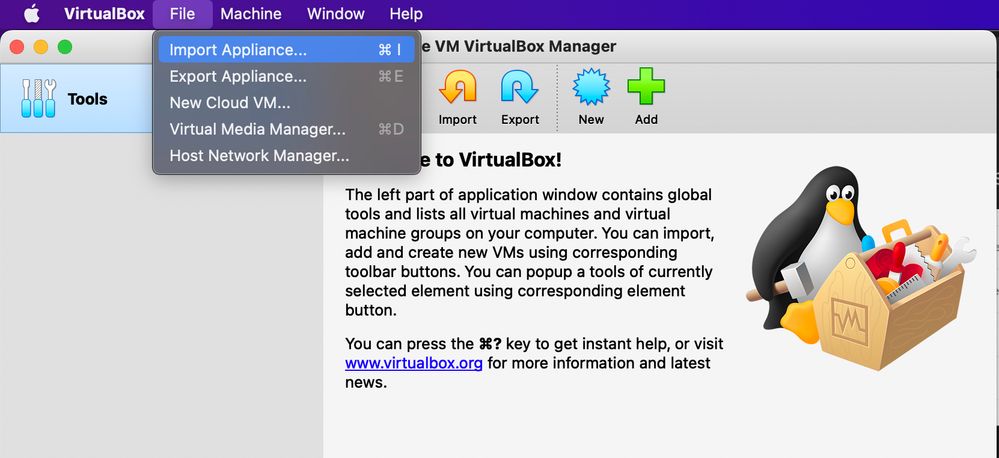

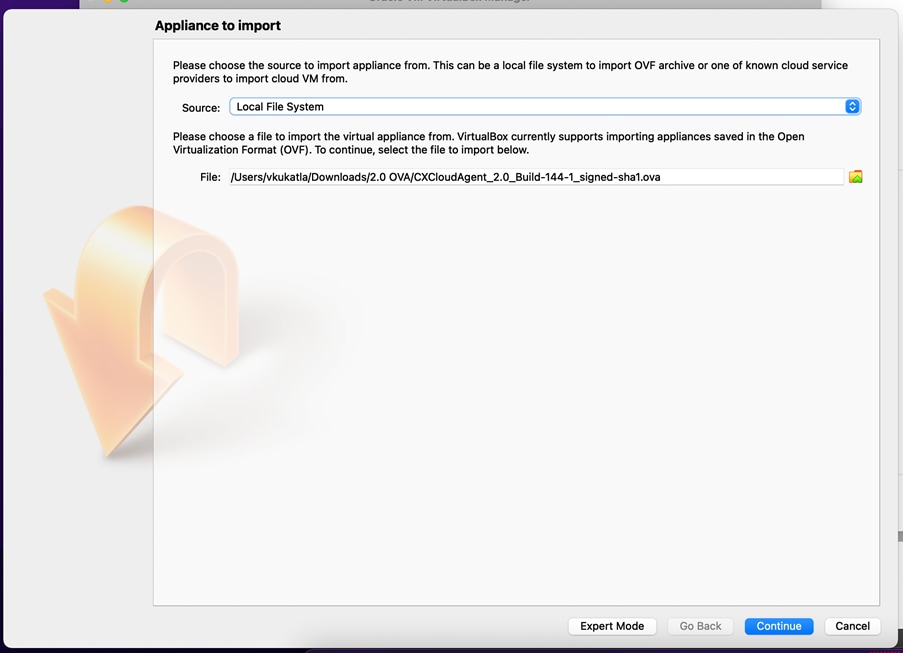

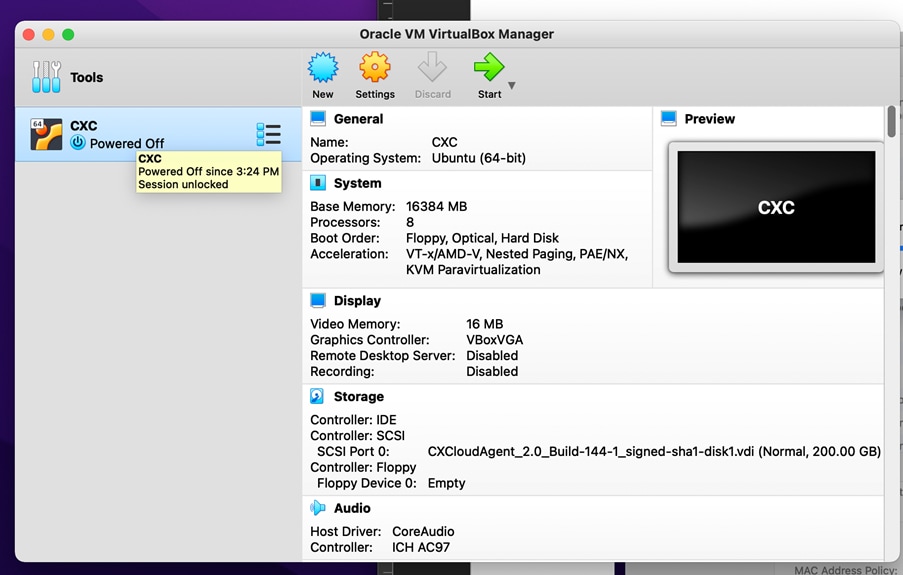

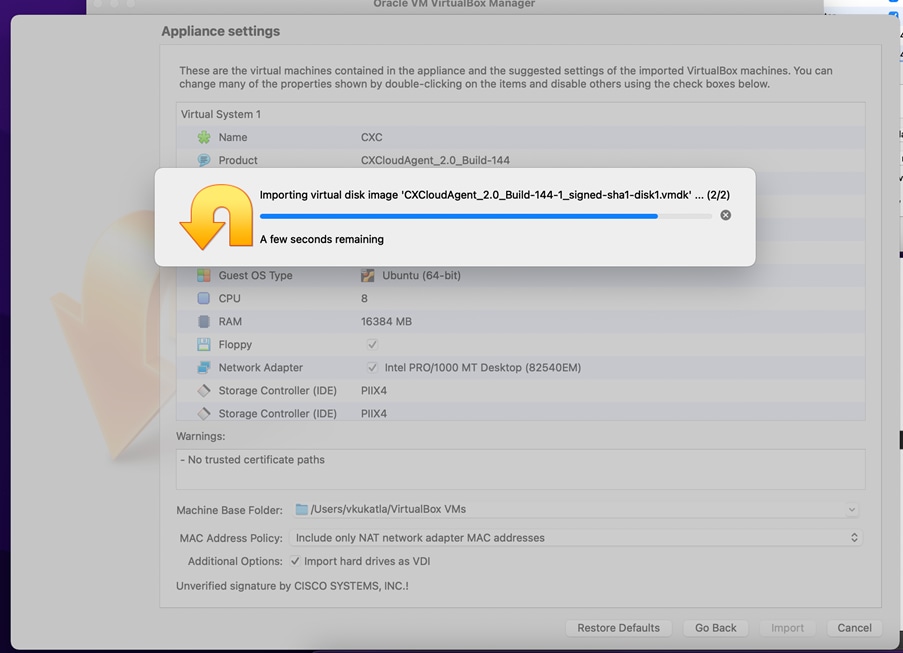

Installatie van Oracle VirtualBox 5.2.30

Deze client implementeert CX Cloud Agent OVA via de Oracle Virtual Box.

Oracle VM

- Open de Oracle VM UI en selecteer

File>Import Appliance. - Blader om het OVA-bestand te importeren.

Bestand selecteren - Klik op de knop .

Import

Bestand importeren - Selecteer de VM die u zojuist hebt geïmplementeerd en klik op

Start.

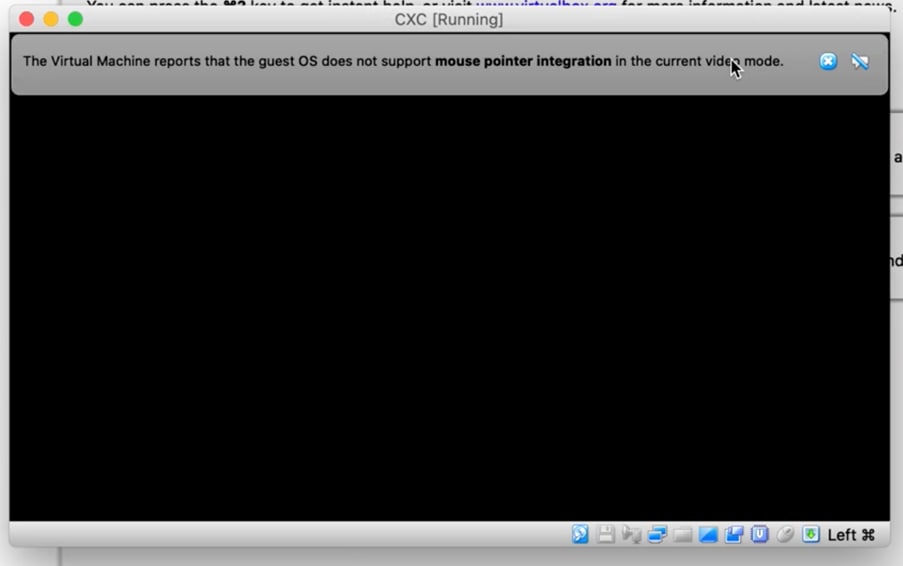

VM-console opstarten

Importeren wordt uitgevoerd - Schakel de VM in. De console wordt weergegeven.

Console openen - Ga naar Netwerkconfiguratie.

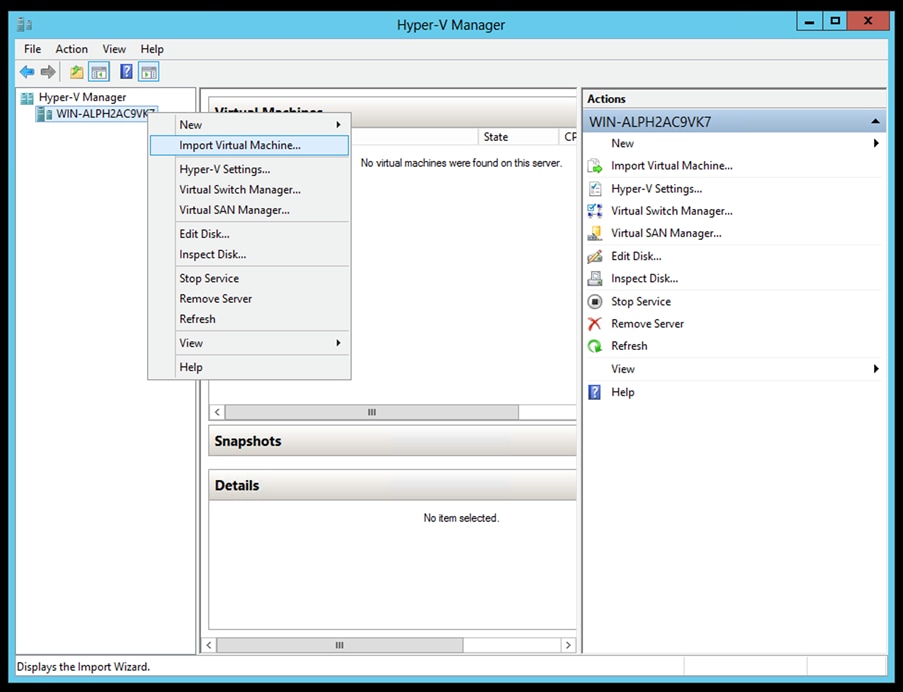

Installatie van Microsoft Hyper-V

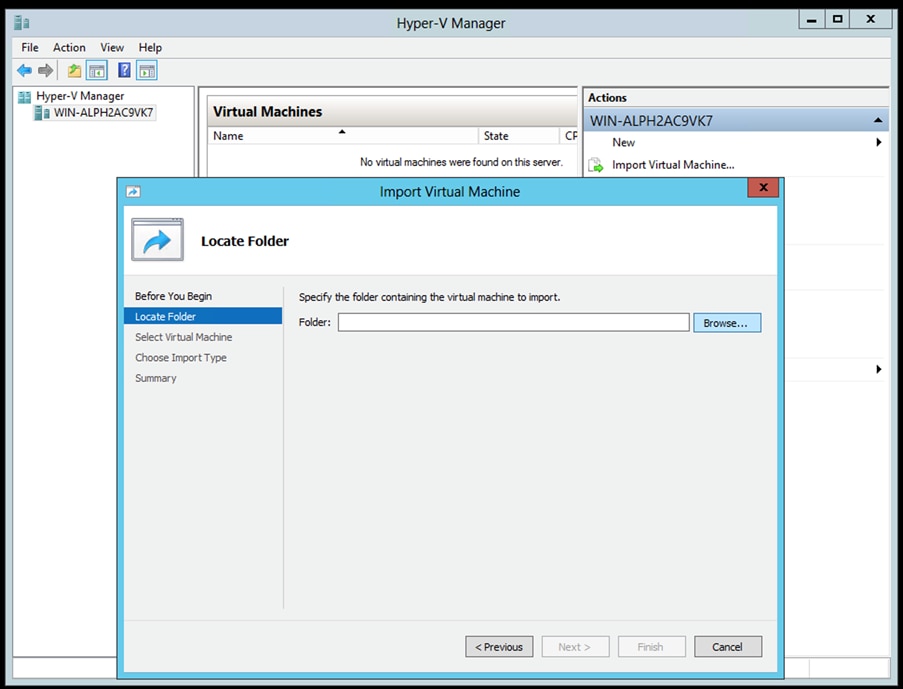

- Selecteren

Import Virtual Machine.

Hyper-V Manager - Blader en selecteer de downloadmap.

- Klik op de knop .

Next

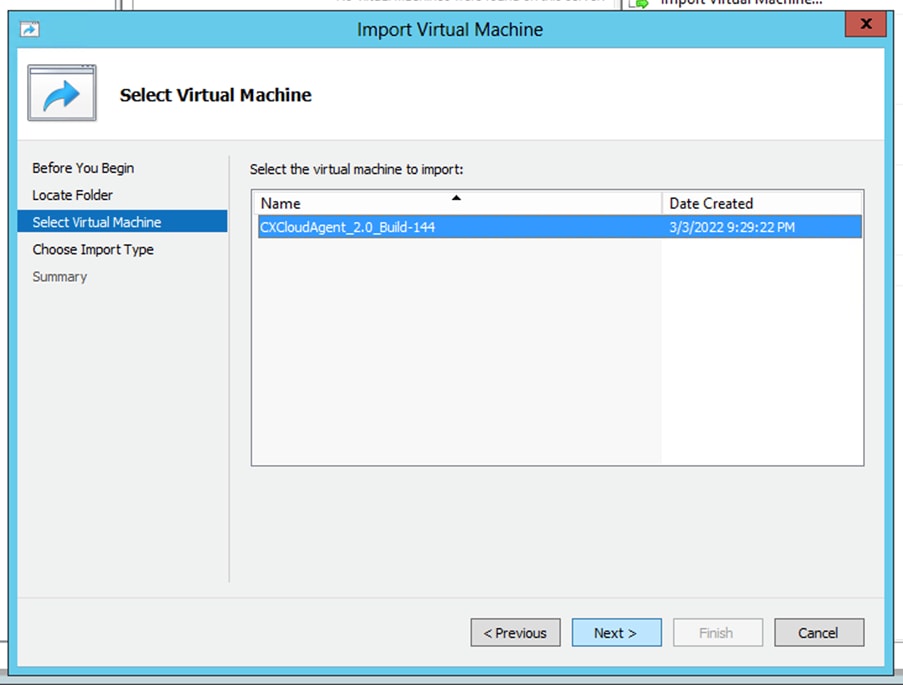

Map om naar te importeren - Selecteer de VM en klik op

Next.

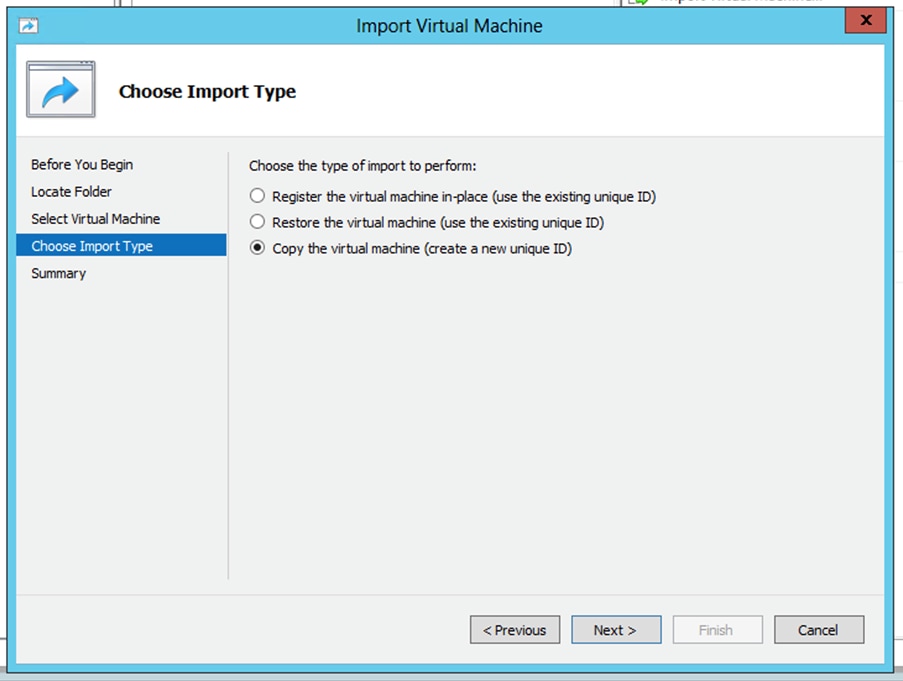

VM selecteren - Selecteer het

Copy the virtual machine (create a new unique ID)keuzerondje en klikNextop.

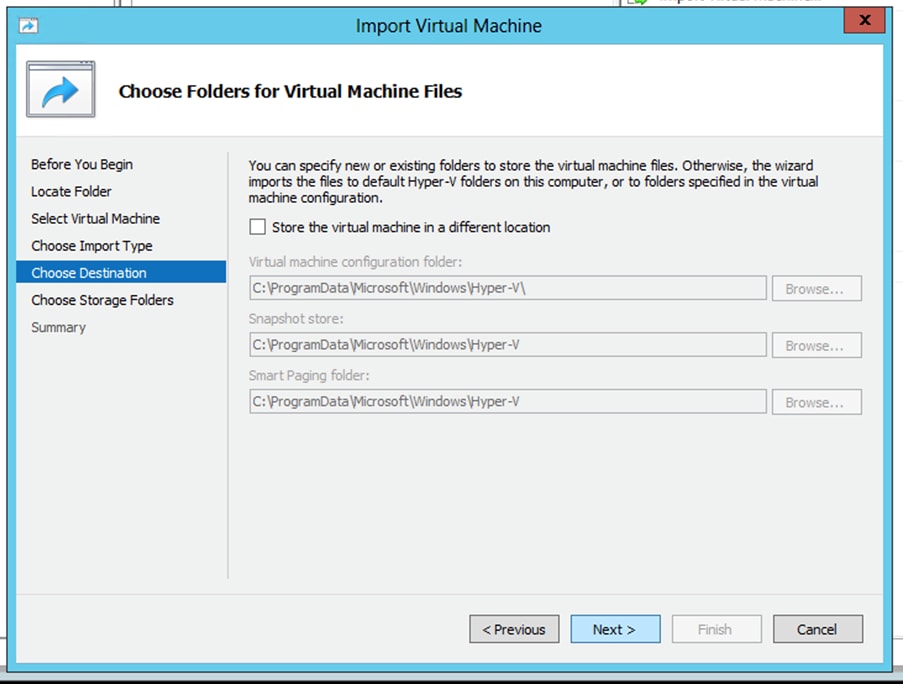

Importtype - Blader om de map voor VM-bestanden te selecteren. Het wordt aanbevolen standaardpaden te gebruiken.

- Klik op de knop .

Next

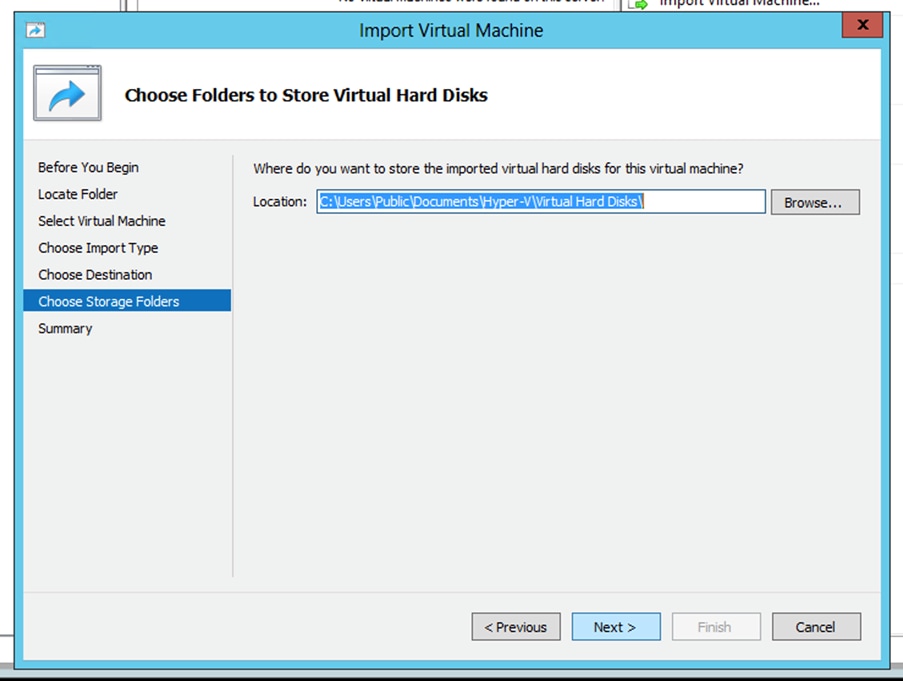

Map kiezen - Blader en selecteer de map om de harde schijf van de VM op te slaan. Het wordt aanbevolen standaardpaden te gebruiken.

- Klik op de knop .

Next

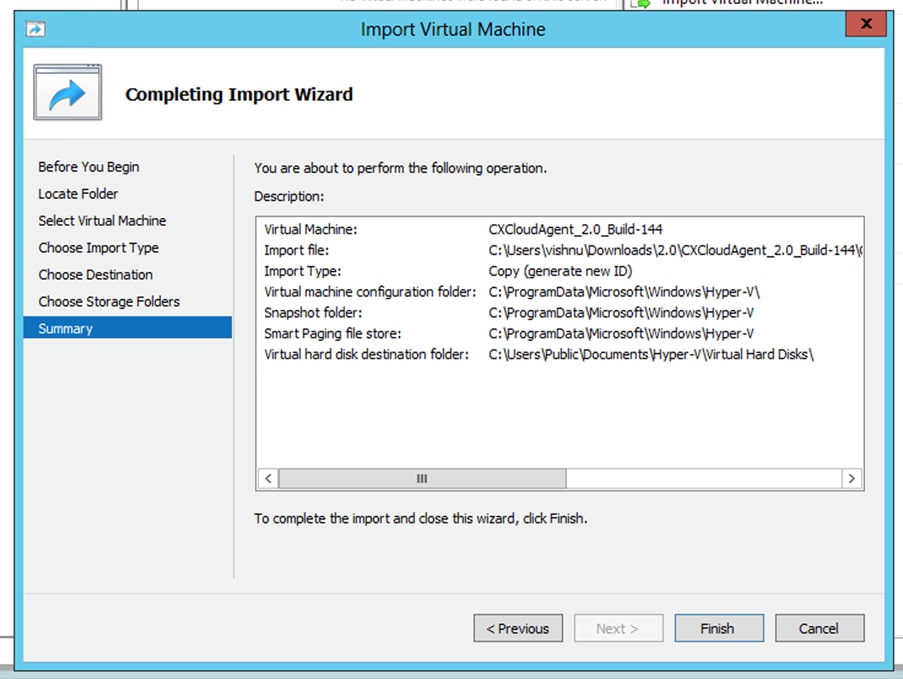

Map voor opslaan van virtuele harde schijven - Het VM-overzicht wordt weergegeven. Controleer alle ingangen en klik op

Finish.

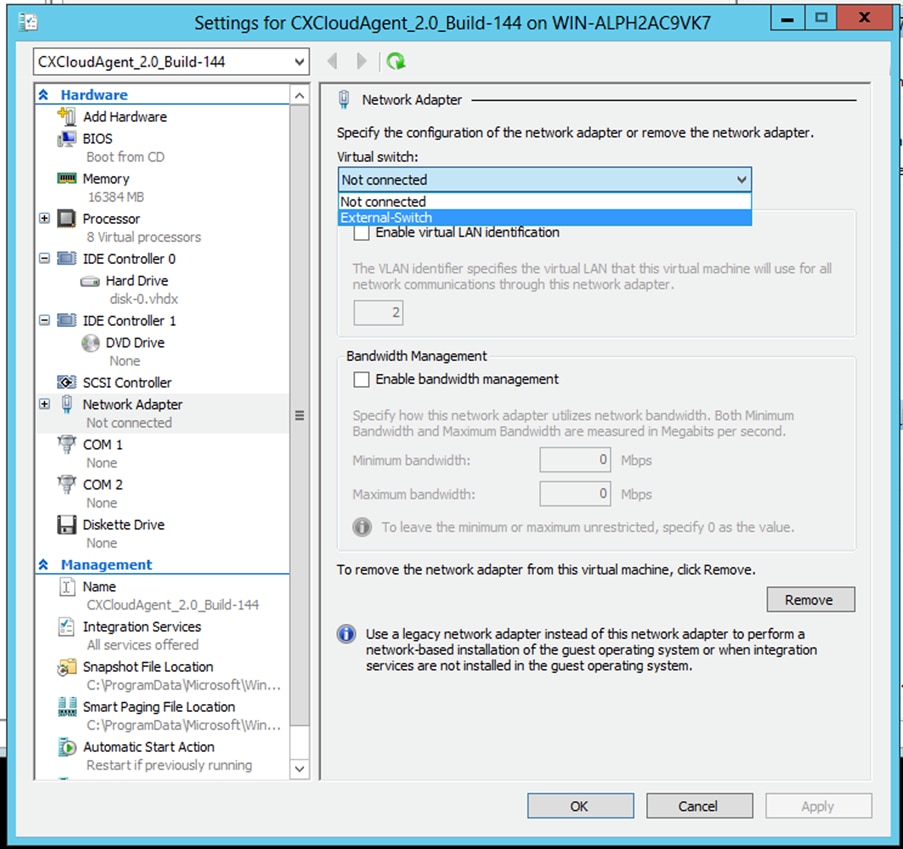

Samenvatting - Nadat het importeren is voltooid, wordt een nieuwe VM gemaakt op Hyper-V. Open de VM-instelling.

- Selecteer de netwerkadapter in het linkerdeelvenster en kies de beschikbare adapter

Virtual Switchin de vervolgkeuzelijst.

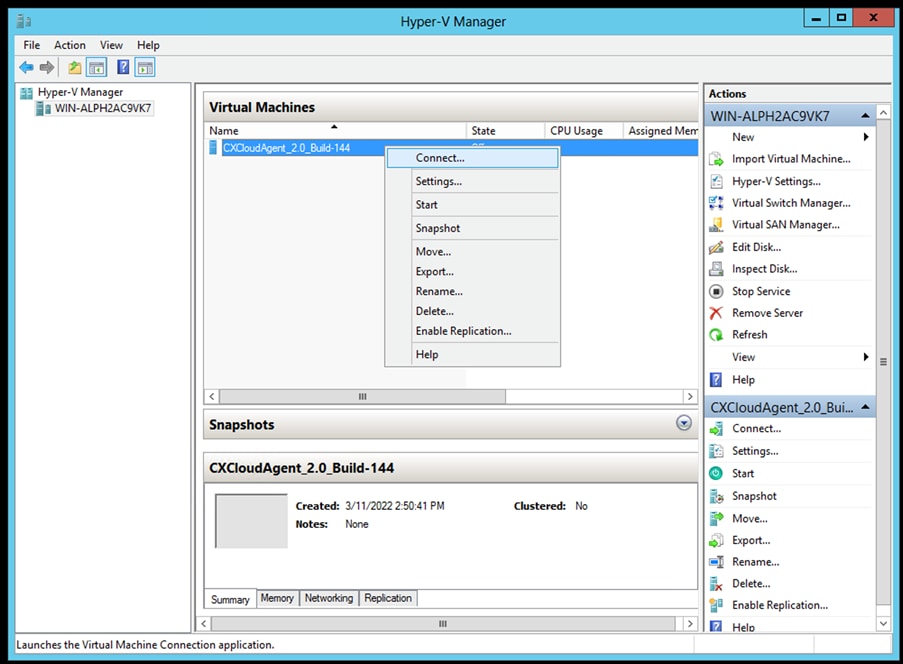

Virtuele switch - Selecteer deze optie

Connectom de VM te starten.

VM wordt gestart - Ga naar Netwerkconfiguratie.

Netwerkconfiguratie

VM-console

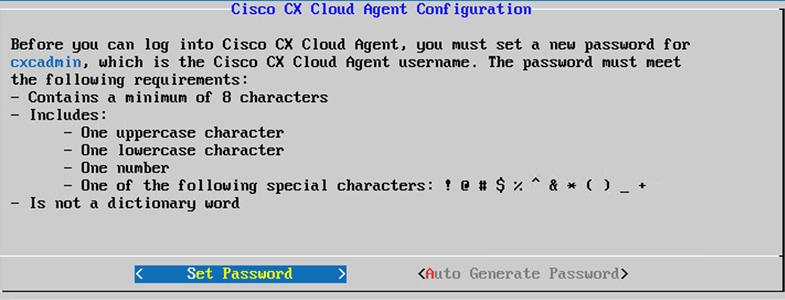

- Klik

Set Passwordom een nieuw wachtwoord voor cxcadmin toe te voegen OF klikAuto Generate Passwordom een nieuw wachtwoord op te halen.

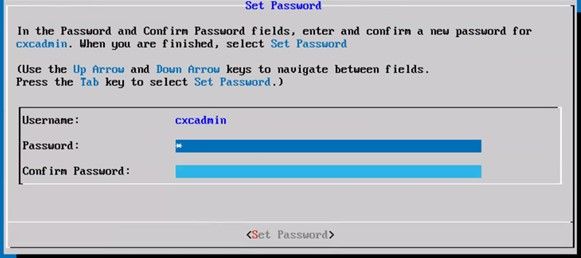

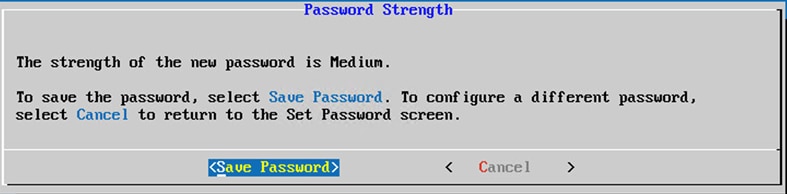

Wachtwoord instellen - Als

Set Passwordcxcadmin is geselecteerd, voert u het wachtwoord voor cxcadmin in en bevestigt u dit. KlikSet Passworden ga naar stap 3.

Nieuw wachtwoord

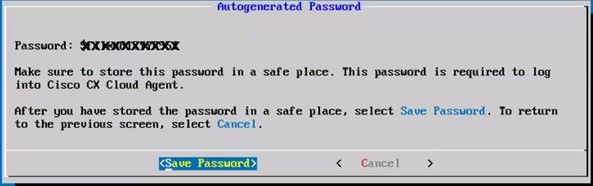

OF Als

Auto Generate Passwordis geselecteerd, kopieert u het gegenereerde wachtwoord en slaat u het op voor toekomstig gebruik. KlikSave Passworden ga naar stap 4.

Automatisch gegenereerd wachtwoord - Klik om deze

Save Passwordte gebruiken voor verificatie.

Wachtwoord opslaan - Voer de

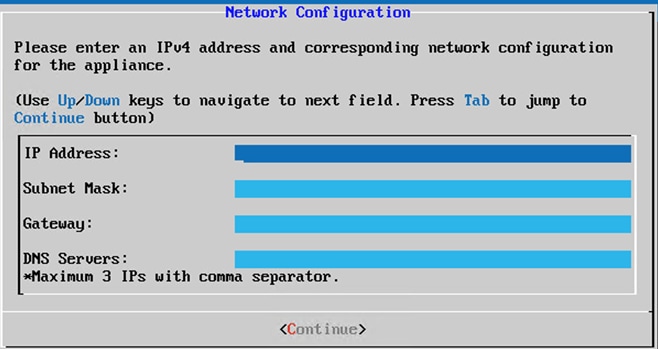

IP Address,Subnet Mask,Gatewayen inDNS Serveren klik opContinue.

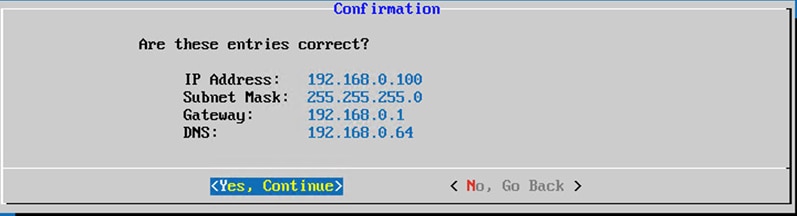

Netwerkconfiguratie - Bevestig de ingevoerde gegevens en klik

Yes,opContinue.

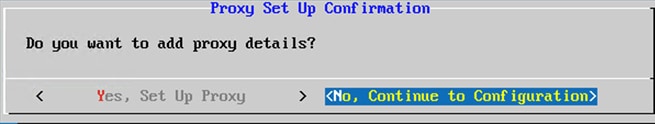

Bevestiging - Als u de proxygegevens wilt instellen, klikt

Yes,uSet Up Proxyof klikt uNo, Continue to Configurationom de configuratie te voltooien en gaat u naar stap 8.

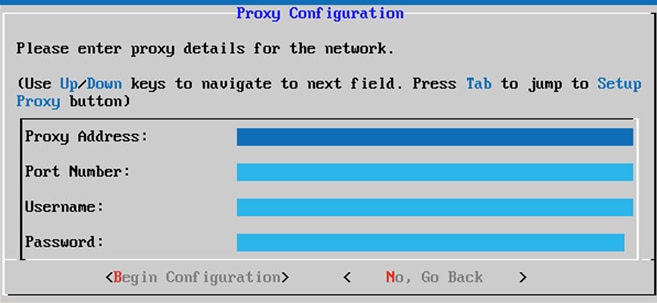

Proxy-instelling - Voer de

Proxy Address,Port NumberenUsernameenPassword.

Proxyconfiguratie - Klik op de knop .

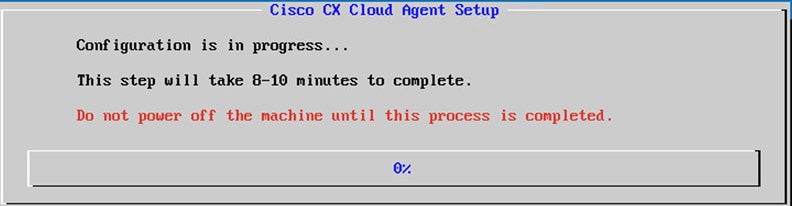

Begin ConfigurationDe configuratie kan enkele minuten in beslag nemen.

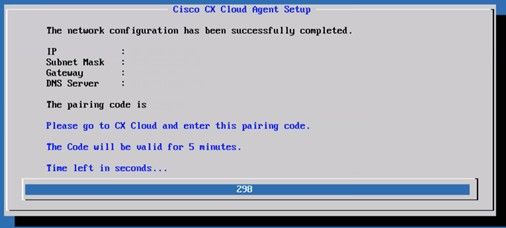

Configuratie is bezig - Kopieer het

Pairing Codebestand en keer terug naar CX Cloud om door te gaan met de installatie.

Koppelingscode

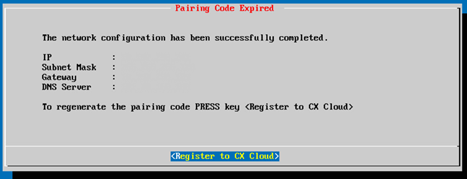

10. Als de verbindingscode verloopt, klikt u Register to CX Cloud om de code opnieuw te verkrijgen.

Code verlopen

11. Klik OKerop.

Registratie geslaagd

12. Ga terug naar de sectie CX Cloud Agent verbinden met CX Cloud en voer de vermelde stappen uit.

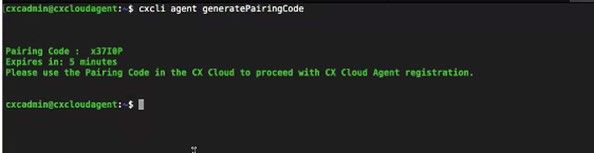

Alternatieve benadering voor het genereren van koppelingscode met behulp van CLI

Gebruikers kunnen ook een koppelingscode genereren met behulp van CLI-opties.

Om een koppelingscode te genereren door het gebruik van CLI:

- Meld u aan bij de Cloud Agent via SSH met behulp van de cxcadmin-gebruikersreferenties.

- Genereer de koppelingscode met behulp van de opdracht cxcli agent GeneratePairingCode.

Koppelingscode genereren via opdrachtregelinterface - Kopieer het

Pairing Codebestand en keer terug naar CX Cloud om door te gaan met de installatie. Zie Verbinding maken met klantportaal voor meer informatie.

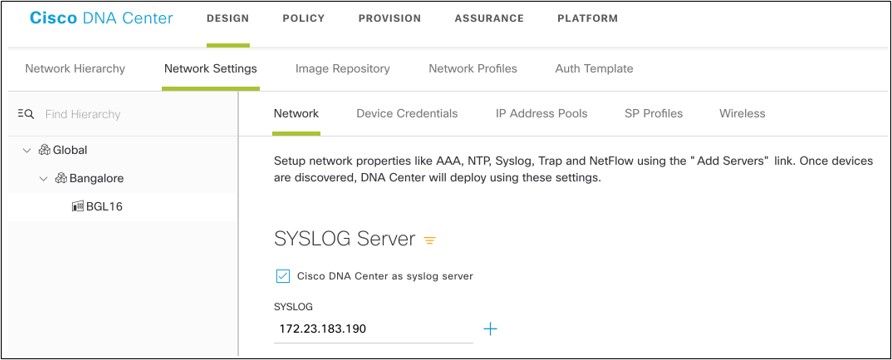

Configureer Cisco DNA Center om Syslog door te sturen naar CX Cloud Agent

Voorwaarde

Ondersteunde Cisco DNA Center-versies zijn van 1.2.8 tot 1.3.3.9 en van 2.1.2.0 tot 2.2.3.5.

Instelling voor doorsturen van syslog-berichten configureren

Voer de volgende stappen uit om Syslog Forwarding naar CX Cloud Agent in Cisco DNA Center te configureren met behulp van de gebruikersinterface:

- Start Cisco DNA Center.

- Ga naar

Design>Network Settings>Network. - Voeg voor elke site het IP-adres van de CX Cloud Agent toe als de syslog-server.

Syslog-server

Opmerkingen:

- Na de configuratie worden alle apparaten die aan die site zijn gekoppeld, geconfigureerd om syslog met een kritiek niveau naar CX Cloud Agent te verzenden.

- Apparaten moeten worden gekoppeld aan een site voor het inschakelen van de syslog doorsturen van het apparaat naar CX Cloud Agent.

- Wanneer een syslog-serverinstelling wordt bijgewerkt, worden alle apparaten die aan die site zijn gekoppeld, automatisch ingesteld op het standaard kritieke niveau.

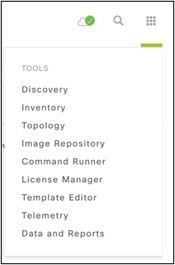

Syslog-instellingen op informatieniveau inschakelen

Voer de volgende stappen uit om het niveau Syslog-informatie zichtbaar te maken:

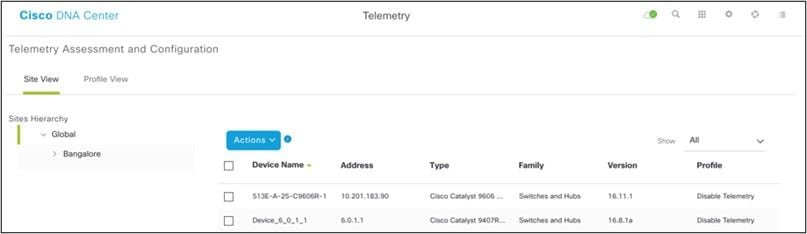

- Navigeer naar

Tools>Telemetry.

Menu Extra

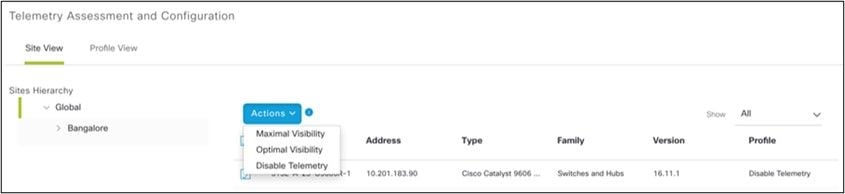

2. Selecteer en vouw de site uit Site View en selecteer een site in de sitehiërarchie.

Siteweergave

3. Selecteer de gewenste site en selecteer alle apparaten met behulp van het selectievakje Device name.

4. Selecteer in de vervolgkeuzelijst Actions Optimal Visibility.

Acties

Beveiliging

CX Cloud Agent verzekert de klant van end-to-end beveiliging. De verbinding tussen CX Cloud en CX Cloud Agent is versleuteld. De Secure Socket Shell (SSH) van CX Cloud Agent ondersteunt 11 verschillende cijfers.

Fysieke security

Implementeer CX Cloud Agent OVA-image in een beveiligd VMware-serverbedrijf. De OVA wordt veilig gedeeld via het Software Download Center van Cisco. Voor de bootloader (modus met één gebruiker) wordt een willekeurig uniek wachtwoord ingesteld. De gebruikers moeten de Veelgestelde vragen raadplegen om dit wachtwoord voor de bootloader (modus met één gebruiker) in te stellen.

Gebruikerstoegang

CX Cloud-gebruikers kunnen alleen verificatie krijgen en toegang krijgen tot de Cloud Agent API's.

Account security

Bij implementatie wordt de cxcadmin-gebruikersaccount aangemaakt. Gebruikers worden gedwongen om een wachtwoord in te stellen tijdens de eerste configuratie. cxcadmin gebruikers/referenties worden gebruikt om toegang te krijgen tot zowel de CX Cloud Agent API's en om het toestel via SSH te verbinden.

De cxcadmin-gebruiker heeft beperkte toegang met de minste rechten. Het cxcadmin-wachtwoord houdt zich aan het beveiligingsbeleid en is one-way hashed met een vervaltermijn van 90 dagen. De cxcadmin-gebruiker kan een cxcroot-gebruiker maken met behulp van het hulpprogramma met de naam remote account. De gebruiker cxcroot kan root-bevoegdheden verkrijgen. De wachtwoordgroep verloopt over twee dagen.

Netwerk security

De CX Cloud Agent VM kan worden geopend met behulp van ssh met cxcadmin gebruikersreferenties. De inkomende poorten zijn beperkt tot 22 (ssh), 514 (syslog).

Verificatie

Wachtwoordgebaseerde authenticatie: Toestel onderhoudt één gebruiker - 'cxcadmin' waarmee de gebruiker zich kan authenticeren en communiceren met de CX Cloud Agent.

- Acties met root-bevoegdheden op de applicatie via ssh

CxCadmin-gebruiker kan cxcroot-gebruiker maken met behulp van een hulpprogramma met de naam RemoteAccount. Dit hulpprogramma geeft een RSA/ECB/PKCS1v1_5-gecodeerd wachtwoord weer dat alleen kan worden gedecodeerd vanaf het SWIM-portaal (https://swims.cisco.com/abraxas/decrypt). Alleen geautoriseerd personeel heeft toegang tot dit portaal. cxcroot-gebruiker kan root-rechten krijgen met dit gedecodeerde wachtwoord. De wachtwoordzin is slechts twee dagen geldig. cxcadmin-gebruiker moet het account opnieuw aanmaken en het wachtwoord ophalen van de SWIM-portal nadat het wachtwoord is verlopen.

Versterking

Het CX Cloud Agent-apparaat voldoet aan de CIS-normen voor harding.

Data security

De applicatie CX Cloud Agent slaat geen persoonsgegevens van de klant op.

De toepassing voor inloggegevens voor het apparaat (die als één van de pods wordt uitgevoerd) slaat versleutelde serverreferenties van Cisco DNA Center op in een veilige database. De door Cisco DNA Center verzamelde data worden op geen enkele vorm opgeslagen in de applicatie. De verzamelde data worden kort nadat de verzameling is voltooid naar de back-end geüpload en de data worden gewist uit de agent.

Gegevensoverdracht

Het registratiepakket bevat het vereiste unieke X.509-apparaatcertificaat en de sleutels om een veilige verbinding met Iot Core tot stand te brengen. Met behulp van die agent wordt een beveiligde verbinding tot stand gebracht met behulp van MQTT via TLS v1.2

Logboeken en monitoring

De logboeken bevatten geen enkele vorm van gevoelige informatie. Controlelogboeken leggen alle beveiligingsgevoelige handelingen vast die op het CX Cloud Agent-toestel worden uitgevoerd.

Security overzicht

|

Security functies |

Beschrijving |

|

Bootloader-wachtwoord |

Voor de bootloader (modus met één gebruiker) wordt een willekeurig uniek wachtwoord ingesteld. De gebruiker moet de Veelgestelde vragen raadplegen om het wachtwoord voor de bootloader (modus met één gebruiker) in te stellen. |

|

Gebruikerstoegang |

SSH:

|

|

Gebruikersaccounts |

|

|

Wachtwoordbeleid voor cxcadmin |

|

|

Wachtwoordbeleid voor cxcroot |

|

|

Wachtwoordbeleid voor inloggen via ssh |

|

|

Poorten |

Open inkomende poorten: 514 (syslog) en 22 (ssh) |

|

Data security |

Er worden geen klantgegevens opgeslagen. Er worden geen apparaatgegevens opgeslagen. Inloggegevens voor de Cisco DNA Center-server worden versleuteld opgeslagen in de database. |

Veelgestelde vragen

CX Cloud Agent

Implementatie

V - Kan de gebruiker met de optie ‘Re-installְ’ (Opnieuw installeren) de nieuwe Cloud Agent implementeren met een nieuw IP-adres?

A - Ja

Q - Wat zijn de beschikbare bestandsformaten voor installatie?

A - OVA en VHD

V - In welke omgeving kan de installatie worden geïmplementeerd?

A - OVA

VMWare ESXi versie 5.5 of hoger

Oracle Virtual Box 5.2.30 of later

VHD

Windows Hypervisor 2012-2016

V - Kan CX Cloud Agent het IP-adres detecteren in een DHCP-omgeving?

A - Ja, in een DHCP-omgeving vindt IP-adrestoewijzing plaats tijdens de IP-configuratie. Verwachte wijziging van het IP-adres voor CX Cloud Agent in de toekomst wordt echter niet ondersteund. Bovendien wordt de klant aanbevolen om het IP-adres voor de Cloud Agent in de DHCP-omgeving te reserveren.

V - Ondersteunt CX Cloud Agent zowel IPv4- als IPv6-configuraties?

A - Nee, alleen IPV4 wordt ondersteund.

V - Wordt het IP-adres gevalideerd tijdens de IP-configuratie?

A - Ja, de syntaxis van het IP-adres en de toewijzing van het dubbele IP-adres zijn gevalideerd.

V - Wat is de geschatte tijd die nodig is voor de OVA-implementatie en IP-configuratie?

A - De duur van de OVA-implementatie hangt af van de snelheid van het netwerk bij het kopiëren van de data. De IP-configuratie duurt ongeveer 8-10 minuten, inclusief Kubernetes en het maken van containers.

V - Zijn er beperkingen ten aanzien van het type hardware?

A - De hostmachine waarop OVA wordt geïmplementeerd, moet voldoen aan de vereisten die zijn opgegeven als onderdeel van de configuratie van het CX-portaal. De CX Cloud Agent is getest met VMware/Virtual box op een hardware met Intel Xeon E5-processors met een vCPU/CPU-verhouding van 2:1. Als een minder krachtige processor CPU of een grotere verhouding wordt gebruikt, kunnen de prestaties verslechteren.

V - Kunnen we altijd de koppelingscode genereren?

A - Nee, de koppelingscode kan alleen worden gegenereerd als de Cloud Agent niet is geregistreerd.

V - Wat zijn de bandbreedtevereisten tussen DNAC's (voor maximaal 10 clusters of 20 niet-clusters) en Agent?

A - De bandbreedte is geen beperking wanneer de Agent en DNAC zich in dezelfde LAN/WAN-netwerk in de klantomgeving bevinden. De minimaal vereiste netwerkbandbreedte is 2,7 Mbits/sec voor inventarisverzamelingen van 5000 apparaten +13000 toegangspunten voor een Agent-naar-DNAC-verbinding. Als syslogs worden verzameld voor L2-inzichten, is de minimaal vereiste bandbreedte 3,5 Mbits/sec voor 5000 apparaten +13000 toegangspunten voor inventaris, 5000 apparaten syslogs en 2000 apparaten voor scans - allemaal parallel vanuit Agent.

Releases en patches

V - Wat zijn de verschillende versies die voor de upgrade van CX Cloud Agent worden vermeld?

A - Hier wordt de set weergegeven van de vrijgegeven versies van CX Cloud Agent die worden vermeld:

- A.x.0 (waarbij x de meest recente belangrijke functierelease is, bijvoorbeeld: 1.3.0)

- A.x.y (waarbij A.x.0 verplicht is en een incrementele upgrade moet worden gestart, x is de nieuwste versie van de belangrijkste productiefunctie en y is de nieuwste upgradepatch die live is, bijvoorbeeld: 1.3.1).

- A.x.y-z (waarbij A.x.0 verplicht is en een incrementele upgrade moet worden gestart, x de nieuwste versie van de belangrijkste productiefunctie is, en y de nieuwste upgradepatch is die live is, en z de spot-patch die een onmiddellijke oplossing is voor een zeer korte tijdspanne, bijvoorbeeld: 1.3.1-1)

waarbij A een langlopende release is, verspreid over een periode van 3-5 jaar.

V - Waar vindt u de laatst uitgebrachte CX Cloud Agent-versie en hoe kunt u de bestaande CX Cloud Agent upgraden?

A - Ga naar Admin Settings > Data Sources. Klik op de knop View Update en voer de instructies uit die op het scherm worden gedeeld.

Verificatie en proxyconfiguratie

V - Wat is de standaardgebruiker van CX Cloud Agent?

A - cxcadmin

V - Hoe wordt het wachtwoord voor de standaardgebruiker ingesteld?

A - Het wachtwoord wordt ingesteld tijdens de netwerkconfiguratie.

V - Is er een optie beschikbaar om het wachtwoord na day-0 opnieuw in te stellen?

A - De agent heeft geen specifieke optie om het wachtwoord opnieuw in te stellen, maar u kunt de die Linux-opdrachten gebruiken om het wachtwoord voor cxcadmin opnieuw in te stellen.

V - Wat zijn de wachtwoordbeleidsregels om CX Cloud Agent te configureren?

A - De wachtwoordbeleidsregels zijn:

- Maximale wachtwoordduur is 90 dagen.

- Minimale wachtwoordlengte is 8 tekens.

- Maximale wachtwoordlengte is 127 tekens.

- Er moet ten minste één hoofdletter en één kleine letter worden verstrekt.

- () {} Moet ten minste één speciaal teken bevatten (bijvoorbeeld!$%^&*ư_+|~-=\\\\[]:";'<>?,/).

- Deze tekens zijn niet toegestaan

- Speciale 8-bits tekens (bijvoorbeeld £, Á ë, ô, Ñ, ¿, ß)

- Spaties

- Het wachtwoord mag niet het laatst gebruikte wachtwoord van 10 zijn.

- Mag geen reguliere expressie bevatten d.w.z.

- Mogen niet deze woorden of afgeleiden daarvan bevatten: cisco, sanjose en sanfran

V - Hoe wordt het wachtwoord voor Grub ingesteld?

A - Voer de volgende stappen uit om het Grub-wachtwoord in te stellen:

- Start ssh met gebruiker cxcroot en geef het token op [neem contact op met het ondersteuningsteam voor het cxcroot-token].

- Voer sudo su uit en geef hetzelfde token op.

- Voer de opdracht grub-mkpasswd-pbkdf2 uit en stel het Grub-wachtwoord in. Hash van het verstrekte wachtwoord worden afgedrukt, kopieer de inhoud.

- Voer vi uit op het bestand /etc/grub.d/00_header. Navigeer naar het einde van het bestand en vervang de hash-uitvoer voorafgaand aan de inhoud password_pbkdf2 root ***** met de verkregen hash voor het wachtwoord dat u in stap 3 hebt gekregen

- Sla het bestand op met de opdracht :wq!

- Voer de opdracht update-grub uit.

Q - Wat is de vervaldatum voor het wachtwoord van cxcadmine?

A - Het wachtwoord verloopt na 90 dagen.

V - Schakelt het systeem de account uit na opeenvolgende mislukte inlogpogingen?

A - Ja, de account wordt uitgeschakeld na 5 opeenvolgende mislukte pogingen. De wachttijd bedraagt 30 minuten.

V - Hoe kan ik het wachtwoord genereren?

A - Voer deze stappen uit,

- Start ssh en log in als gebruiker cxcadmin

- Voer de opdracht remote account cleanup -f uit

- Voer de opdracht externe account maken

V - Steunt de proxyhost zowel hostnaam als IP-adres?

A - Ja, maar om de hostnaam te gebruiken, moet de gebruiker de DNS-IP opgeven tijdens de netwerkconfiguratie.

Secure Shell SSH

V - Welke coderingen worden ondersteund door ssh?

A - chacha20-poly1305@openssh.com, aes256-gcm@openssh.com, aes128-gcm@openssh.com, aes256-ctr, aes192-ctr, aes128-ctr

V - Hoe kan ik inloggen bij de console?

A - Gebruik deze stappen om in te loggen:

- Log in als gebruiker cxcadmin.

- Geef het cxcadmin-wachtwoord op.

V - Worden de ssh-logins vastgelegd?

A - Ja, ze zijn geregistreerd als onderdeel van de var/logs/audit/audit.log.

V - Wat is de time-outduur van niet-actieve sessies?

Een SSH-sessie time-out vindt plaats als de Cloud Agent vijf (5) minuten inactief is.

Poorten en services

V - Welke poorten worden standaard open gehouden op de CX Cloud Agent?

A - Deze poorten zijn beschikbaar:

Outbound port: De geïmplementeerde CX Cloud Agent kan verbinding maken met Cisco-backend zoals aangegeven in de tabel op HTTPS-poort 443 of via een proxy om gegevens naar Cisco te verzenden. De geïmplementeerde CX Cloud Agent kan verbinding maken met Cisco DNA Center op HTTPS-poort 443.

.

|

AMERIKA |

EMEA |

APJC |

|

cloudsso.cisco.com |

cloudsso.cisco.com |

cloudsso.cisco.com |

|

api-cx.cisco.com |

api-cx.cisco.com |

api-cx.cisco.com |

|

agent.us.csco.cloud |

Agent.emea.csco.cloud |

agent.apjc.csco.cloud |

|

ng.acs.agent.us.csco.cloud |

ng.acs.agent.emea.csco.cloud |

ng.acs.agent.apjc.csco.cloud |

Opmerking: naast de vermelde domeinen moet, wanneer klanten van EMEA of APJC de Cloud Agent opnieuw installeren, het domein agent.us.csco.cloud worden toegestaan in de firewall van de klant.

Het domein agent.us.csco.cloud is niet langer nodig na succesvolle herinstallatie.

Opmerking: Zorg ervoor dat retourverkeer is toegestaan op poort 443.

Inbound portVoor lokaal beheer van de CX Cloud Agent moeten 514 (Syslog) en 22 (ssh) toegankelijk zijn. De klant moet poort 443 in zijn firewall toestaan om gegevens van CX Cloud te ontvangen.

Verbinding van CX Cloud Agent met Cisco DNA Center

V - Wat is het doel en de relatie van Cisco DNA Center met CX Cloud Agent?

A - Cisco DNA Center is de Cloud Agent die de netwerkapparaten van de klant beheert. CX Cloud Agent verzamelt de inventarisgegevens van de apparaten via het geconfigureerde Cisco DNA Center en uploadt de inventarisgegevens die in CX Cloud beschikbaar zijn als ‘Asset View’ (Weergave van middelen).

V - Waar kan de gebruiker de gegevens van Cisco DNA Center aan CX Cloud Agent verstrekken?

A - Tijdens de installatie van de Day 0 - CX Cloud Agent kan de gebruiker de details van het Cisco DNA Center toevoegen via het CX Cloud-portaal. Bovendien kunnen gebruikers tijdens dag N-bewerkingen extra DNA-centra toevoegen vanuit Admin Settings > Data source.

V - Hoeveel Cisco DNA Centers kunnen worden toegevoegd?

A - 10 Cisco DNAC-clusters.of 20 DNAC-non-clusters.

V - Welke rol kan de gebruiker van het Cisco DNA Center spelen?

A - De gebruikersrol kan admin of observerzijn.

V – Hoe kunnen de wijzigingen in CX Agent worden weergegeven als gevolg van wijzigingen in de referenties van het verbonden DNA-centrum?

A - Voer deze opdrachten uit vanaf de CX Cloud Agent-console:

cxcli agent modifyController

Neem contact op met ondersteuning voor eventuele problemen tijdens het bijwerken van de DNAC-referenties.

V - Hoe worden de gegevens van Cisco DNA Center opgeslagen in CX Cloud Agent?

A - De inloggegevens van Cisco DNA Center worden versleuteld met AES-256 en opgeslagen in de CX Cloud Agent-database. De CX Cloud Agent-database wordt beschermd met een beveiligde gebruikers-ID en wachtwoord.

V - Welke codering wordt gebruikt bij het openen van de Cisco DNA Center API van CX Cloud Agent?

A - HTTPS over TLS 1.2 wordt gebruikt voor de communicatie tussen Cisco DNA Center en CX Cloud Agent.

V - Welke bewerkingen worden uitgevoerd door CX Cloud Agent op de geïntegreerde Cisco DNA Center Cloud Agent?

A - CX Cloud Agent verzamelt gegevens die Cisco DNA Center heeft over de netwerkapparaten en gebruikt de opdrachtregelinterface van Cisco DNA Center om met eindapparaten te praten en CLI-opdrachten uit te voeren (opdracht tonen). Er worden geen opdrachten voor configuratiewijzigingen uitgevoerd

V - Welke standaardgegevens worden verzameld van Cisco DNA Center en geüpload naar het back-end?

A -

- Netwerkentiteit

- Modules

- show version

- Config

- Informatie over apparaat-image

- Tags

V - Welke aanvullende gegevens worden verzameld van Cisco DNA Center en geüpload naar het Cisco-back-end?

A - U vindt alle informatie hier.

V - Hoe worden de inventarisgegevens naar het back-end geüpload?

A - CX Cloud Agent uploadt de gegevens via het TLS 1.2-protocol naar de Cisco-server die als back-end fungeert.

Q - Met welke frequentie wordt de inventaris geüpload?

- De verzameling wordt geactiveerd volgens het door de gebruiker gedefinieerde schema en wordt geüpload naar de Cisco-backend.

Q - Kan de gebruiker de verzameling van de inventaris opnieuw plannen?

A - Ja, er is een optie beschikbaar om de planningsinformatie van te wijzigen Admin Settings> Data Sources.

V - Wanneer vindt een time-out van de verbinding tussen Cisco DNA Center en de Cloud Agent plaats?

A - Time-outs zijn dienovereenkomstig gecategoriseerd:

- Bij eerste verbinding is de time-out maximaal 300 seconden. Als niet binnen maximaal 5 minuten verbinding wordt gemaakt tussen Cisco DNA Center en de Cloud Agent wordt de verbinding beëindigd.

- Voor terugkerende, typische of updates: reactietime-out is 1800 seconden. Als de respons niet binnen 30 minuten wordt ontvangen of niet kan worden gelezen, wordt de verbinding beëindigd.

Diagnostische scan van CX Cloud Agent

V - Welke opdrachten worden op het apparaat uitgevoerd om te scannen?

A - Opdrachten die moeten worden uitgevoerd op het apparaat voor de scan worden dynamisch bepaald tijdens het scanproces. De reeks opdrachten kan in de loop van de tijd veranderen, zelfs voor hetzelfde apparaat (en niet in de controle van Diagnostic Scan).

V - Waar worden de scanresultaten opgeslagen en geprofileerd?

A - De gescande resultaten worden opgeslagen en geprofileerd in het Cisco-back-end.

V - Worden de duplicaten (op hostnaam of IP) in Cisco DNA Center toegevoegd aan diagnostische scan wanneer de bron van Cisco DNA Center is aangesloten?

A - Nee, duplicaten worden gefilterd en alleen de unieke apparaten worden geëxtraheerd.

V - Wat gebeurt er als een van de opdrachtscans mislukt?

A - De apparaatscan is volledig gestopt en is gemarkeerd als mislukt.

Systeemlogboeken van CX Cloud Agent

V - Welke gezondheidsinformatie wordt naar de CX Cloud verzonden?

A - Toepassingslogboeken, status van de pod, Cisco DNA-Center-gegevens, auditlogboeken, systeemgegevens en hardwaregegevens.

V - Welke systeemgegevens en hardwaregegevens worden verzameld?

A - Voorbeeldoutput:

system_details":{

"OS_Details":{

"containerRuntimeVersion":"docker://19.3.12",

"kernelVersion":"5.4.0-47-generic",

"kubeProxyVersion":"v1.15.12",

"kubeletVersion":"v1.15.12",

"machineID":"81edd7df1c1145e7bcc1ab4fe778615f",

"operatingSystem":"linux",

"osImage":"Ubuntu 20.04.1 LTS",

"systemUUID":"42002151-4131-2ad8-4443-8682911bdadb"

}

"hardware_details":{

"total_cpu":"8",

"CPU_Utilization":"12,5%",

"total_memory":"16007MB",

"free_memory":"9994MB",

"hdd_size":"214G",

"free_hdd_size":"202G"

}

}

}

V - Hoe wordt de statusgegevens naar het back-end verzonden?

A - Met CX Cloud Agent streamt de gezondheidsdienst (servicability) de gegevens naar de Cisco-backend.

V - Wat is het CX Cloud Agent-beleid voor het bewaren van het logboek met statusgegevens in het back-end?

A - Het logboek met statusgegevens van de CX Cloud Agent wordt 120 dagen in het back-end bewaard.

V - Welke typen uploads zijn er beschikbaar?

A - Drie soorten uploads beschikbaar,

- Voorraad uploaden

- Syslog-upload

- Agent Health-upload: 3 dingen als onderdeel van het uploaden van de gezondheid

- Gezondheidszorg – elke 5 minuten

- Podlog – elke 1 uur

- Controlelogboek – elke 1 uur

Probleemoplossing

Probleem: geen toegang tot het geconfigureerde IP-adres.

Oplossing: voer ssh uit met geconfigureerde IP. Als de verbinding vervalt, is de mogelijke reden IP-misconfiguratie. Installeer in dit geval opnieuw door een geldig IP-adres te configureren. Dit kan worden gedaan via een portal met de optie voor opnieuw installeren op de Admin Setting pagina.

Probleem: hoe kunt u controleren of de services actief zijn na de registratie?

Oplossing: Voer de opdracht uit die hier wordt weergegeven en controleer of de pods actief zijn.

- ssh naar het geconfigureerde IP-adres als cxcadmin.

- Geef het wachtwoord op.

- Voer de opdracht kubectl get pods uit.

De pods kunnen in elke staat zijn, zoals uitvoeren, initialiseren of container maken, maar na 20 minuten moeten de pods in actieve staat zijn.

Als de status niet wordt uitgevoerd of Pod wordt geïnitialiseerd, controleert u de pod-beschrijving met de opdracht die hier wordt weergegeven

Kubectl Beschrijf POD <Podname>

De uitvoer bevat de informatie over de pod-status.

Probleem: Hoe kan ik controleren of SSL Interceptor is uitgeschakeld bij Customer Proxy?

Oplossing: voer de opdracht curl uit die hier wordt weergegeven om de sectie servercertificaat te controleren. Het antwoord bevat de certificaatgegevens van de concsoweb-server.

curl -v --header 'Authorization: Basic xxxxxx' https://concsoweb-prd.cisco.com/

* Servercertificaat:

* Onderwerp: C=VS; ST=Californië; L=San Jose; O=Cisco Systems, Inc.; CN=concsoweb-prd.cisco.com

* startdatum: 16 feb 11:55:11 2021 GMT

* vervaldatum: 16 feb 12:05:00 2022 GMT

* subjectAltName: host "concsoweb-prd.cisco.com" komt overeen met cert "concsoweb-prd.cisco.com"

* Uitgever: C=US; O=HydrantID (Avalanche Cloud Corporation); CN=HydrantID SSL CA G3

* SSL-certificaat controleren OK.

> GET / HTTP/1.1

Probleem: Kubectl-opdrachten zijn mislukt en de fout wordt weergegeven als "De verbinding met de server X.X.X.X:6443 is geweigerd - hebt u de juiste host of poort opgegeven"

Oplossing:

- Controleer op beschikbaarheid van middelen. [voorbeeld: CPU, geheugen]

- Wacht tot de Kubernetes-service start

Probleem: hoe u de details van een verzamelfout voor een opdracht / apparaat kunt krijgen

Oplossing:

- Voer

kubectl get podsuit en ontvang de naam van de verzamelpod. - Voer

kubectl logsde opdracht/apparaatspecifieke details uit.

Probleem: opdracht kubectl werkt niet met fout "[authentication.go:64] Kan het verzoek niet verifiëren vanwege een fout: [x509: certificaat is verlopen of is nog niet geldig, x509: certificaat is verlopen of is nog niet geldig]"

Oplossing: voer de opdrachten uit die hier worden weergegeven als cxcroot-gebruiker

RM /var/lib/rancher/k3s/server/tls/dynamic-cert.json

Systemctl-herstart K3S

Kubectl --insecure-skip-tls-verify=true delete secret -n kube-system K3S-serving

Systemctl-herstart K3S

Antwoorden bij fouten bij verzameling

De oorzaak van fouten bij verzameling kan een beperking van/probleem met de toegevoegde controller of apparaten in de controller zijn.

De tabel die hier wordt weergegeven, bevat het foutfragment voor gebruiksgevallen dat tijdens het verzamelproces onder de microservice Collection wordt weergegeven.

| Use case | Logboekfragment in verzamelmicroservice |

|---|---|

|

Het gevraagde apparaat is niet vindbaar in Cisco DNA Center |

|

|

Het gevraagde apparaat is niet bereikbaar via Cisco DNA Center |

|

|

Het gevraagde apparaat is niet bereikbaar via Cisco DNA Center |

|

|

De gevraagde opdracht is niet beschikbaar in het apparaat |

|

|

Als het gevraagde apparaat geen SSHv2 heeft en Cisco DNA Center probeert het apparaat te verbinden met SSHv2 |

|

|

De opdracht is uitgeschakeld in de verzamelmicroservice |

|

|

De Command Runner-taak is mislukt en de taak-URL wordt niet door Cisco DNA Center geretourneerd |

|

|

De Command Runner-taak wordt niet gemaakt in Cisco DNA Center |

|

|

De verzamelmicroservice ontvangt geen respons op een Command Runner-aanvraag van Cisco DNA Center |

|

|

Cisco DNA Center heeft de taak niet binnen de opgegeven time-out voltooid (5 minuten per opdracht in de verzamelmicroservice) |

|

|

De Command Runner-taak mislukt en de bestands-ID voor de door Cisco DNA Center verzonden taak is leeg |

|

|

De Command Runner-taak mislukt en de tag van de bestands-ID wordt niet door Cisco DNA Center geretourneerd |

|

|

Het apparaat komt niet in aanmerking voor uitvoering van een Command Runner-taak |

|

|

Command Runner is uitgeschakeld voor de gebruiker |

|

Antwoorden bij fouten in diagnostische scan

De fout en de oorzaak ervan kunnen worden achterhaald via een van de vermelde componenten

Wanneer de gebruiker een scan van het portaal initieert, wordt deze soms weergegeven als "Mislukt: interne serverfout"

De oorzaak van het probleem kan een van de genoemde componenten zijn

- Controlepunt

- Gateway voor netwerkdata

- verbindingsstuk

- Diagnostische scan

- CX Cloud Agent-microservice [apparaatbeheer, verzameling]

- Cisco DNA Center

- APIX

- Mashery

- PingAccess

- IRONBANK

- IRONBANK GW

- Big Data Broker (BDB)

Om de logs te bekijken:

- Log in op de CX Cloud Agent-console

- ssh met gebruiker cxcadmin en voer het wachtwoord in

- Voer deze opdracht uit:

kubectl get pods - Verkrijgen van de pod naam van de collectie, connector en onderhoudbaarheid.

- De logboeken van de verzameling, de connector en de onderhoudbaarheid controleren

- Voer deze opdracht uit:

kubectl logs - Voer deze opdracht uit:

kubectl logs - Voer deze opdracht uit:

kubectl logs

In de tabel die hier wordt weergegeven, wordt het foutfragment weergegeven dat wordt weergegeven onder Microservice- en servicabiliteitmicroservicelogboeken voor verzameling dat optreedt als gevolg van de problemen/beperkingen met de componenten.

| Use case | Logboekfragment in verzamelmicroservice |

|---|---|

|

Het apparaat kan worden bereikt en ondersteund, maar de opdrachten die op dat apparaat moeten worden uitgevoerd, staan op de microservice Collection |

|

|

Het te scannen apparaat is niet beschikbaar. Dit kan gebeuren wanneer er een synchronisatieprobleem is tussen de componenten, zoals portal, diagnostische scan, CX-component en Cisco DNA Center. |

|

|

Het te scannen apparaat is bezet (in een scenario), waarbij hetzelfde apparaat deel uitmaakt van een andere taak en er geen parallelle aanvragen van Cisco DNA Center voor het apparaat worden verwerkt. |

|

|

Het apparaat wordt niet ondersteund voor scans. |

|

|

Als het apparaat dat geprobeerd is te scannen niet bereikbaar is |

|

|

Cisco DNA Center is niet bereikbaar via de Cloud Agent, of de verzamelmicroservice van de Cloud Agent ontvangt geen respons op een Command Runner-verzoek van Cisco DNA Center. |

|

| Use case | Logboekfragment Control Point Agent-microservice |

|---|---|

|

In de scanaanvraag ontbreken planningsgegevens. |

|

|

In de scanaanvraag ontbreken apparaatgegevens. |

|

|

De verbinding tussen de Control Point Agent en connectiviteit is verbroken. |

|

|

Het gevraagde scanapparaat is niet beschikbaar in diagnostische scans |

|

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

7.0 |

22-Mar-2022

|

Versie 2.0 |

6.0 |

21-Oct-2021

|

Kleine updates |

5.0 |

08-Oct-2021

|

Kleine formatteringsupdates |

4.0 |

08-Oct-2021

|

Kleine opmaak updates. |

3.0 |

28-Sep-2021

|

Kleine wijzigingen in opmaak |

2.0 |

22-Sep-2021

|

Eerste vrijgave |

1.0 |

05-Aug-2021

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback