Device Manager에서 디바이스 구성 방법

설치 마법사를 완료하고 나면 작동 중인 디바이스에 몇 가지 기본 정책이 갖추어져 있어야 합니다.

-

외부 및 내부 인터페이스. 다른 데이터 인터페이스는 구성되지 않습니다.

-

(Firepower 4100/9300) 데이터 인터페이스가 사전 구성되어 있지 않습니다.

-

(ISA 3000) 브리지 그룹에는 2개의 내부 인터페이스와 2개의 외부 인터페이스가 있습니다. 설정을 완료하려면 BVI1의 IP 주소를 수동으로 설정해야 합니다.

-

(Firepower 4100/9300 제외) 내부 및 외부 인터페이스용 보안 영역.

-

(Firepower 4100/9300 제외) 내부에서 외부로 이동하는 모든 트래픽을 신뢰하는 액세스 규칙. ISA 3000에는 내부에서 외부로, 외부에서 내부로 이동하는 모든 트래픽을 허용하는 액세스 규칙이 있습니다.

-

(Firepower 4100/9300 및 ISA 3000 제외) 내부에서 외부로 이동하는 모든 트래픽을 외부 인터페이스의 IP 주소에 있는 고유한 포트로 변환하는 인터페이스 NAT 규칙.

-

(Firepower 4100/9300 및 ISA 3000 제외) 내부 인터페이스에서 실행 중인 DHCP 서버.

다음 단계에서는 구성하려는 추가적인 기능에 대한 개요가 제공됩니다. 각 단계에 대한 자세한 내용을 보려면 페이지에서 도움말 버튼(?)을 클릭하십시오.

프로시저

| 단계 1 |

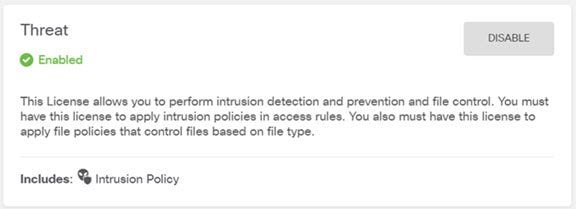

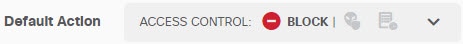

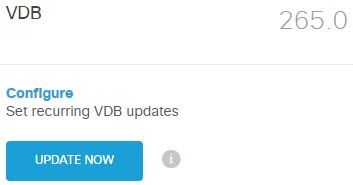

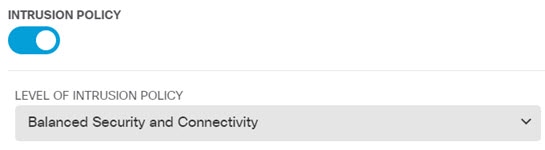

디바이스를 선택한 다음, Smart License(스마트 라이선스) 그룹에서 View Configuration(컨피그레이션 보기)을 클릭합니다. 사용하려는 각 선택 라이선스(위협, 악성코드, URL)에서 활성화를 클릭합니다. 설치 시 디바이스를 등록한 경우, 원하는 RA VPN 라이선스를 활성화할 수도 있습니다. 필요 여부가 확실하지 않은 경우 각 라이선스에 대한 설명을 읽어보십시오. 등록하지 않은 경우에는 이 페이지에서 등록할 수 있습니다. Register Device(디바이스 등록)를 클릭하고 지침을 따릅니다. 평가 라이선스가 만료되기 전에 등록하십시오. 예를 들어 Secure Firewall Threat Defense IPS 라이선스를 활성화하면 다음과 같습니다.  |

| 단계 2 |

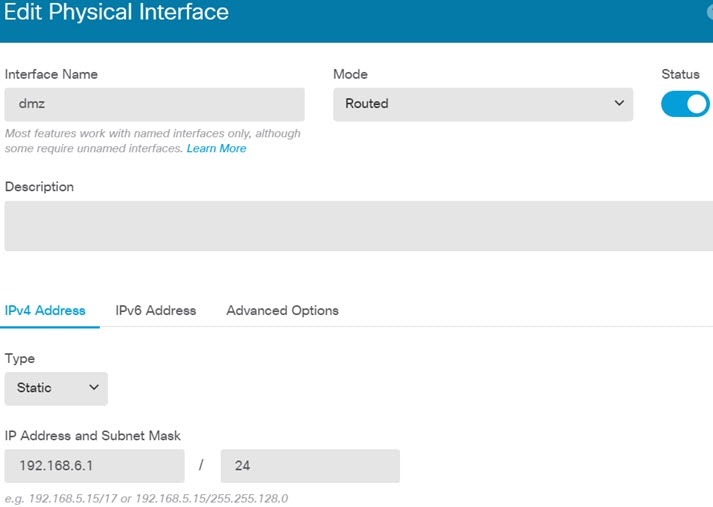

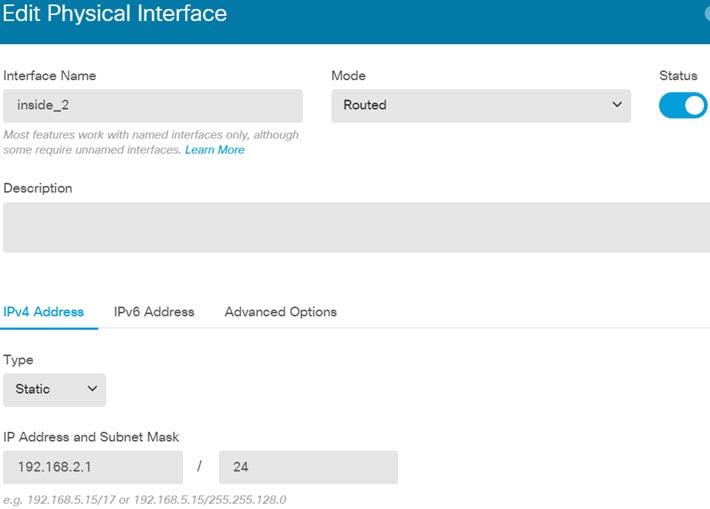

다른 인터페이스에 유선으로 연결한 경우 디바이스를 선택하고 Interfaces(인터페이스) 요약의 링크를 클릭한 다음, 인터페이스 유형을 클릭하여 인터페이스 목록을 확인합니다.

각 인터페이스의 편집 아이콘( 다음 예에서는 인터페이스를 웹 서버와 같이 공개적으로 액세스할 수 있는 자산을 배치하는 DMZ("Demilitarized Zone(비무장지대)")로 사용되도록 구성합니다. 완료되면 Save(저장)를 클릭합니다.  |

| 단계 3 |

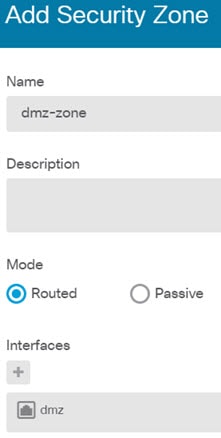

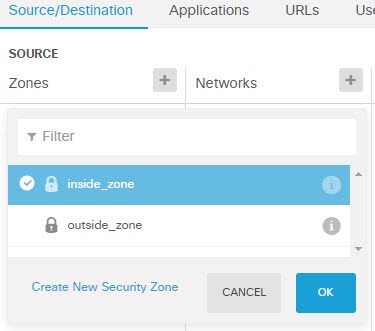

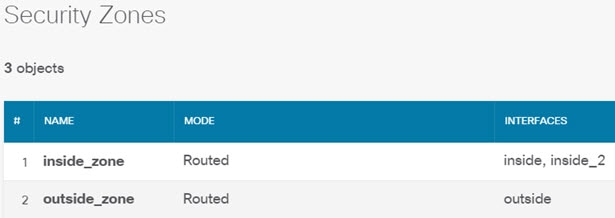

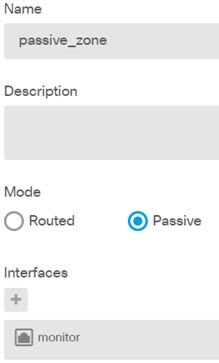

새로운 인터페이스를 구성한 경우 목차에서 Objects(개체)를 선택한 다음 Security Zones(보안 영역)를 선택합니다. 새로운 영역을 적절히 편집하거나 생성합니다. 정책은 인터페이스가 아니라 보안 영역을 기반으로 구성하기 때문에 각 인터페이스는 하나의 영역에 속해 있어야 합니다. 인터페이스를 구성할 때는 영역에 인터페이스를 배치할 수 없으므로 새 인터페이스를 생성하거나 기존 인터페이스의 용도를 변경한 후에는 항상 영역 개체를 편집해야 합니다. 다음 예에는 dmz 인터페이스에서 새 dmz-zone을 생성하는 방법이 나와 있습니다.  |

| 단계 4 |

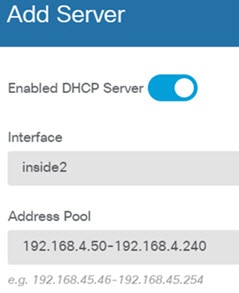

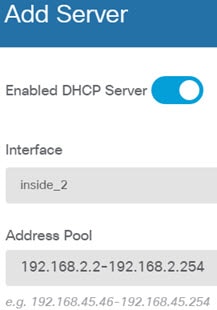

내부 클라이언트가 DHCP를 사용하여 디바이스에서 IP 주소를 얻게 하려는 경우, 디바이스를 선택한 후 를 선택합니다. DHCP Servers(DHCP 서버) 탭을 선택합니다. 내부 인터페이스에 이미 DHCP 서버가 구성되어 있지만 주소 풀을 편집하거나 삭제할 수도 있습니다. 다른 내부 인터페이스를 구성한 경우, 이러한 인터페이스에서 DHCP 서버를 설정하는 것은 매우 일반적입니다. +를 클릭하여 각 내부 인터페이스에 서버 및 주소 풀을 구성합니다. 또한, Configuration(컨피그레이션) 탭에서 클라이언트에게 제공된 WINS 및 DNS 목록을 조정할 수 있습니다. 다음 예에는 주소 풀이 192.168.4.50-192.168.4.240인 inside2 인터페이스에서 DHCP 서버를 설정하는 방법이 나와 있습니다.  |

| 단계 5 |

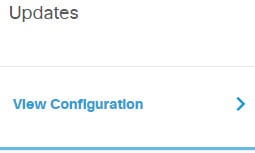

디바이스를 선택한 후 Routing(라우팅) 그룹에서 View Configuration(컨피그레이션 보기)을 클릭하고 기본 경로를 구성합니다. 기본 경로는 일반적으로 외부 인터페이스 외에 있는 업스트림 또는 ISP 라우터를 가리킵니다. 기본 IPv4 경로는 any-ipv4(0.0.0.0/0)용인 반면, 기본 IPv6 경로는 any-ipv6(::0/0)용입니다. 사용하는 각 IP 버전에 대해 경로를 생성합니다. DHCP를 사용하여 외부 인터페이스에 대한 주소를 얻으려는 경우, 필요한 기본 경로가 이미 있을 수도 있습니다. 이 페이지에서 정의하는 경로는 데이터 인터페이스 전용입니다. 이러한 경로는 관리 인터페이스에 영향을 주지 않습니다. 에서 관리 게이트웨이를 설정합니다. 다음 예에는 IPv4의 기본 경로가 나와 있습니다. 이 예에서 isp-gateway는 ISP 게이트웨이의 IP 주소(ISP에서 주소를 획득해야 함)를 식별하는 네트워크 개체입니다. 이 개체는 Gateway(게이트웨이) 드롭다운 목록의 아래쪽에서 Create New Network(새 네트워크 생성)를 클릭하여 생성할 수 있습니다.  |

| 단계 6 |

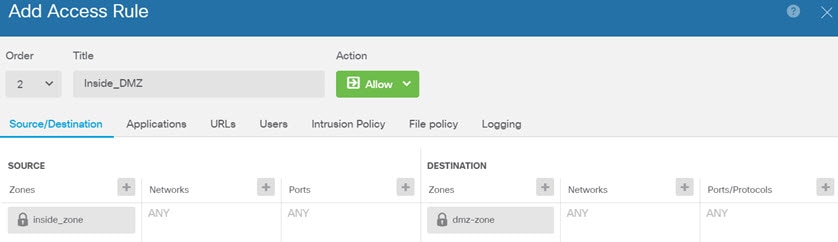

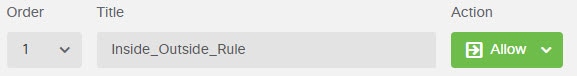

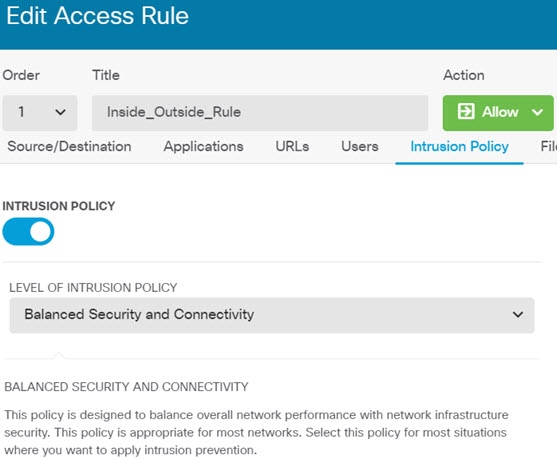

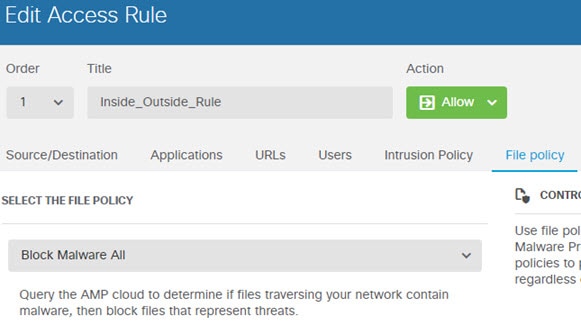

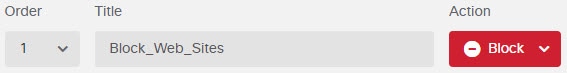

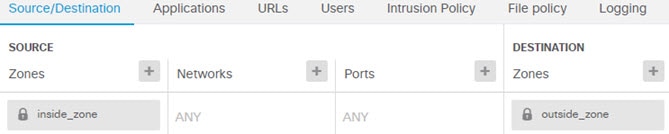

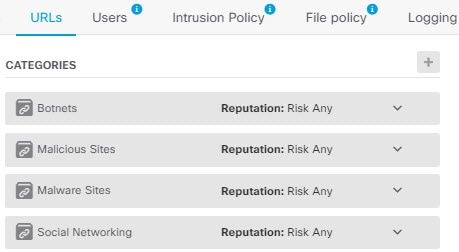

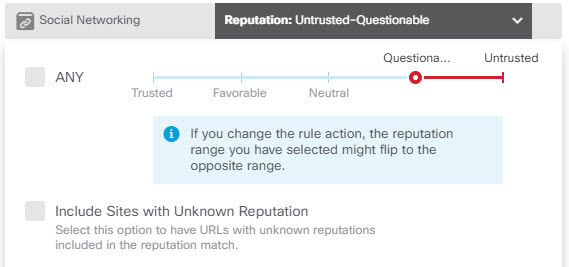

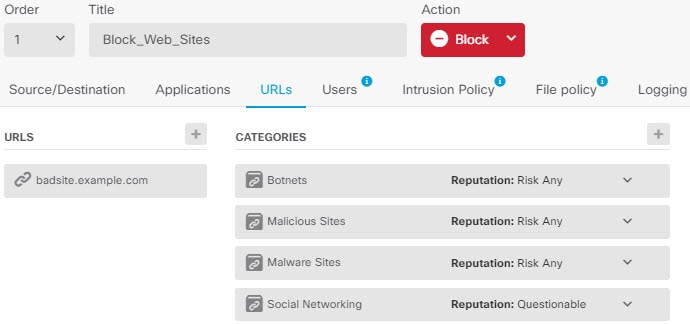

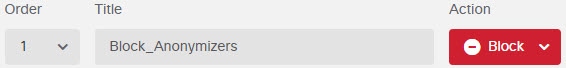

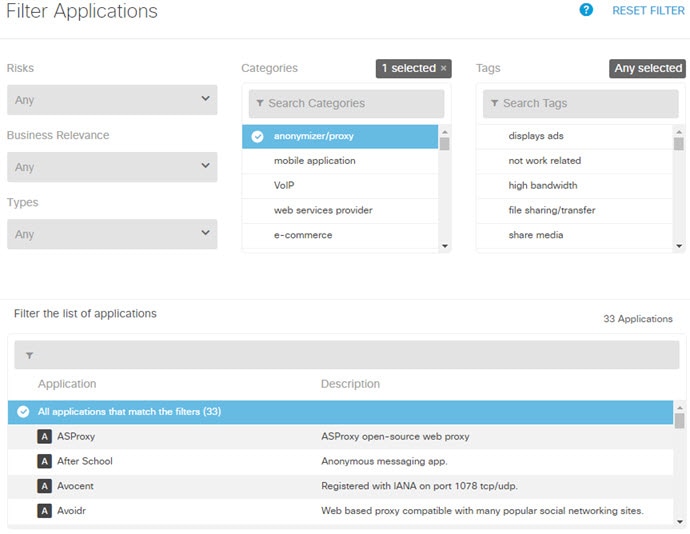

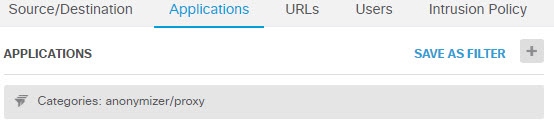

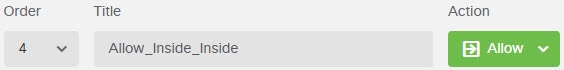

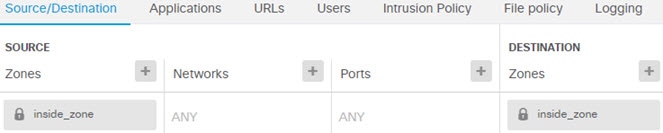

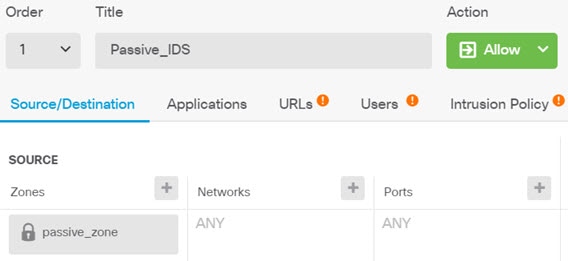

Policies(정책)를 선택하고 네트워크의 보안 정책을 구성합니다. 디바이스 설치 마법사를 사용하면 외부 인터페이스로 이동할 때 모든 인터페이스에 대한 inside-zone, outside-zone 및 인터페이스 NAT 간의 트래픽 플로우가 가능합니다. 새 인터페이스를 구성하는 경우에도 inside-zone 개체에 이러한 인터페이스를 추가하면 이러한 인터페이스에 액세스 제어 규칙이 자동으로 적용됩니다. 그러나 내부 인터페이스가 여러 개 있는 경우, inside-zone 간의 트래픽 플로우를 허용하기 위해 액세스 제어 규칙이 필요합니다. 다른 보안 영역을 추가하는 경우, 이러한 영역을 오고 가는 트래픽을 허용하는 규칙이 필요합니다. 이렇게 해야 변경 사항이 가장 적습니다. 또한, 다른 정책을 구성하여 추가 서비스를 제공할 수 있으며 NAT 및 액세스 규칙을 조정하여 조직에 필요한 결과를 얻을 수 있습니다. 다음과 같은 정책을 구성할 수 있습니다.

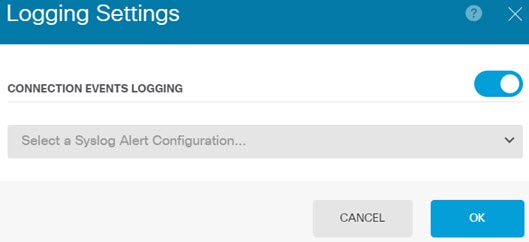

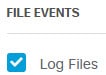

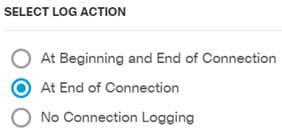

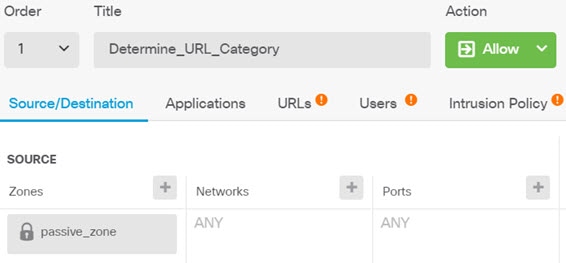

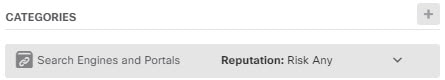

다음 예에는 액세스 제어 정책에서 inside-zone 및 dmz-zone 간의 트래픽을 허용하는 방법이 나와 있습니다. 이 예에서는 Logging(로깅)(At End of Connection(연결 종료 시)이 선택된 경우)을 제외하고는 다른 어떤 탭에도 옵션이 설정되어 있지 않습니다.  |

| 단계 7 |

변경 사항을 커밋합니다. |

피드백

피드백