침입 및 네트워크 분석 정책 정보

네트워크 분석 및 침입 정책은 침입 위협을 탐지 및 방지하기 위해 함께 작동합니다.

-

NAP(네트워크 분석 정책)는 트래픽을 디코딩하고 전처리하는 방법을 제어합니다. 이 정책의 목적은 향후 평가를 위함이며, 특히 침입 시도의 신호가 될 수 있는 변칙 트래픽의 경우 유효합니다.

-

침입 정책은 침입 및 전처리 규칙(침입 규칙으로 총칭함)을 사용하여 패턴 기반의 공격에 대한 디코딩된 패킷을 검사합니다. 규칙은 위협 트래픽을 방지(삭제)하고 이벤트를 생성하거나, 단순히 이를 탐지(알림)만 하고 이벤트를 생성할 수 있습니다.

시스템이 트래픽을 분석하기 때문에, 네트워크 분석 디코딩 및 전처리 단계는 침입 방지 단계보다 이전에 또는 별도로 발생합니다. 네트워크 분석 및 침입 정책은 폭넓고 심층적인 패킷 검사를 제공합니다. 이 둘을 함께 사용하면 호스트 및 호스트 데이터의 가용성, 무결성 및 기밀성을 위협할 수 있는 네트워크 트래픽을 탐지하고 알리고 방지할 수 있습니다.

시스템 정의 네트워크 분석 및 침입 정책

시스템에는 상호 보완하고 함께 작동하는 동일한 이름의 네트워크 분석 및 침입 정책 쌍이 여러 개 포함되어 있습니다. 예를 들어, “Balanced Security and Connectivity(보안과 연결의 균형 유지)”라는 이름으로 NAP 및 침입 정책이 모두 있으며 이 두 정책은 함께 사용해야 합니다. 시스템 제공 정책은 Cisco Talos Intelligence Group(Talos)에서 구성합니다. Talos에서는 이러한 정책에 대해 침입 및 전처리기 규칙 상태를 설정하고 전처리기 및 다른 고급 설정에 대한 초기 구성을 제공합니다.

새로운 취약성이 알려지면 Talos에서 침입 규칙 업데이트를 릴리스합니다. 이 규칙 업데이트는 모든 시스템 제공 네트워크 분석 또는 침입 정책을 수정할 수 있고 새롭게 업데이트된 침입 규칙 및 전처리기 규칙, 기존 규칙을 위한 수정된 상태, 그리고 수정된 기본 정책 설정을 제공할 수 있습니다. 규칙 업데이트는 또한 시스템 제공 정책에서 규칙을 삭제할 수 있고, 새로운 규칙 카테고리를 제공할 수 있으며, 기본 변수 집합을 수정할 수 있습니다.

규칙 데이터베이스를 수동으로 업데이트하거나 정기 업데이트 일정을 구성할 수 있습니다. 업데이트를 적용하려면 업데이트를 구축해야 합니다. 시스템 데이터베이스 업데이트에 대한 자세한 내용은 시스템 데이터베이스 업데이트를 참조하십시오.

시스템 제공 정책은 다음과 같습니다.

- Balanced Security and Connectivity(보안과 연결의 균형 유지) 네트워크 분석 및 침입 정책

-

이 정책은 속도 및 탐지 모두에 구축됩니다. 두 정책을 함께 사용하는 것은 대부분의 네트워크 및 구축 유형에 대해 좋은 시작점이 됩니다. 시스템에서는 Balanced Security and Connectivity(보안과 연결의 균형 유지) 네트워크 분석 정책을 기본값으로 사용합니다.

- Connectivity Over Security(연결이 보안에 우선함) 네트워크 분석 및 침입 정책

-

이러한 정책은 연결(모든 리소스에 접근할 수 있는 기능)이 네트워크 인프라 보안보다 우선하는 네트워크에 구축됩니다. 침입 정책은 Security Over Connectivity(보안이 연결에 우선함)에서 활성화된 것보다 훨씬 더 적은 규칙을 활성화합니다. 트래픽을 차단하는 가장 중요한 규칙만 사용 설정됩니다.

- Security Over Connectivity(보안이 연결에 우선함) 네트워크 분석 및 침입 정책

-

이러한 정책은 네트워크 인프라 보안이 사용자 편의보다 우선하는 네트워크에 구축됩니다. 침입 정책은 적합한 트래픽에 대해 경계하거나 중단할 수 있는 다양한 네트워크 이상 침입 규칙을 활성화합니다.

- Maximum Detection(최대 탐지) 네트워크 분석 및 침입 정책

-

이러한 정책은 Security over Connectivity(연결보다 보안 우선) 정책에서보다 네트워크 인프라 보안이 강조되는 네트워크에 구축되며, 운영에 더 큰 영향을 미칠 수 있습니다. 예를 들어 이 침입 정책에서는 악성코드, 익스플로잇 킷, 오래된 일반적인 취약점, 통제되지 않은 알려진 익스플로잇 등 다수의 위협 범주에서 규칙을 활성화합니다.

검사 모드: 방지 및 탐지

기본적으로 모든 침입 정책은 Prevention(차단) 모드에서 작동하여 IPS(침입 방지 시스템)를 구현합니다. Prevention(차단) 검사 모드에서 연결이 트래픽을 삭제하는 작업을 수행하는 침입 규칙과 일치하는 경우 연결이 능동적으로 차단됩니다.

대신 네트워크에서 침입 정책의 영향을 테스트하려는 경우, 모드를 IDS(침입 탐지 시스템)를 구현하는 모드를 Detection(탐지)로 변경할 수 있습니다. 이 검사 모드에서 삭제 규칙은 일치하는 연결에 대한 알림을 받는 알림 규칙처럼 처리되지만, 작업 결과는 Would Have Blocked(차단되었을 수 있음)가 되고 연결은 실제로 차단되지 않습니다.

침입 정책에 따라 검사 모드를 변경하면 차단 및 탐지를 혼합하여 사용할 수 있습니다.

Snort 3 네트워크 분석 정책(NAP)에도 검사 모드가 있습니다. 침입 정책과 달리 NAP 정책은 전역 정책이므로 모든 NAP 처리를 방지 또는 탐지 모드에서 실행해야 합니다. 침입 정책에 사용하는 것과 동일한 모드를 사용해야 합니다. 방지 및 탐지 정책이 혼합된 경우 가장 제한적인 침입 정책과 일치하도록 Prevention(방지)을 선택합니다.

침입 및 전처리기 규칙

침입 규칙은 시스템이 네트워크에서 취약점을 익스플로잇하려는 시도를 탐지하는 데 사용하는 키워드와 인수의 지정된 집합입니다. 시스템에서 네트워크 트래픽을 분석하면서 각 규칙에 지정된 조건과 패킷을 비교하고 데이터 패킷이 규칙에 지정된 모든 조건을 충족하는 경우 규칙을 트리거합니다.

시스템에는 Cisco Talos Intelligence Group(Talos)가 생성한 다음 유형의 규칙이 포함됩니다.

-

침입 규칙(공유 개체 규칙 및 표준 텍스트 규칙으로 세분화됨)

-

전처리기 규칙(네트워크 분석 정책에서 전처리기 및 패킷 디코더 탐지 옵션과 관련된 규칙). 대부분의 전처리기 규칙은 기본적으로 비활성화되어 있습니다.

다음 주제에서는 침입 규칙에 대해 자세히 설명합니다.

침입 규칙 특성

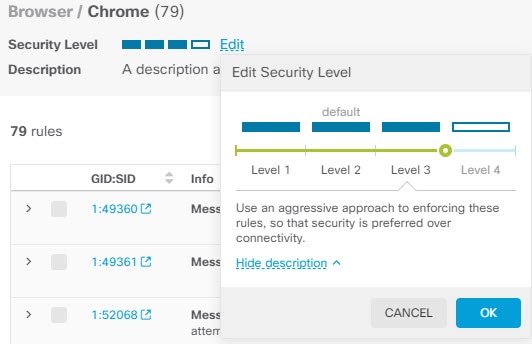

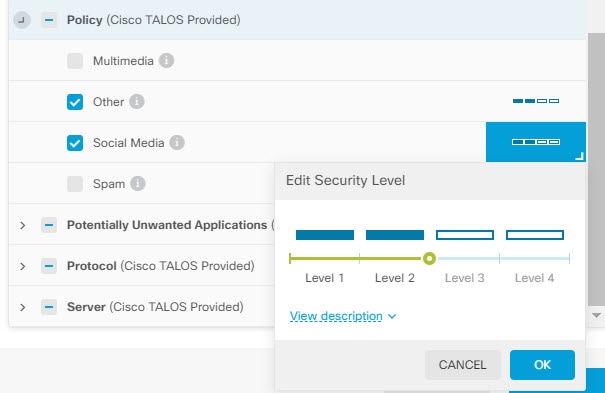

침입 정책을 확인하면 위협을 식별하는 데 사용할 수 있는 모든 침입 규칙 목록이 표시됩니다.

각 정책에 대한 규칙 목록은 동일합니다. 차이점은 각 규칙에 대해 구성된 작업에 있습니다. 30,000개 이상의 규칙이 있으므로, 목록을 스크롤하는 데 시간이 걸립니다. 목록을 스크롤하면 규칙이 표시됩니다.

다음은 각 규칙을 정의하는 특성입니다.

- > (서명 설명)

-

왼쪽 열의 > 버튼을 클릭하여 서명 설명을 엽니다. 설명은 트래픽을 규칙과 일치시키기 위해 Snort 검사 엔진에서 사용하는 실제 코드입니다. 코드에 대한 설명은 이 문서의 범위를 벗어나지만 Management Center 컨피그레이션 가이드에는 자세히 설명되어 있습니다. http://www.cisco.com/c/en/us/support/security/defense-center/products-installation-and-configuration-guides-list.html에서 해당하는 소프트웨어 버전의 문서를 선택하십시오. 침입 규칙 수정에 대한 정보를 찾아봅니다.

서명에는 특정 항목에 대한 변수가 포함됩니다. 자세한 내용은 기본 침입 변수 집합를 참고하십시오.

- GID

-

생성기 식별자(ID). 이 번호는 어떤 시스템 구성 요소가 규칙을 평가하고 이벤트를 생성하는지 나타냅니다. 1은 표준 텍스트 침입 규칙을 나타내고, 3은 공유 개체 침입 규칙을 나타냅니다. (이러한 규칙 유형의 차이점은 device manager 사용자에게 크게 중요하지 않습니다.) 이러한 규칙은 침입 정책을 구성할 때 관심을 가져야 할 주요 규칙입니다. 기타 GID에 대한 자세한 내용은 생성기 식별자를 참조하십시오.

- SID

-

SID(Snort 식별자)는 서명 ID라고도 합니다. 1000000보다 낮은 Snort ID는 Cisco Talos Intelligence Group(Talos)에서 생성했습니다.

- Action(작업)

-

선택한 침입 정책에 있는 이 규칙의 상태입니다. 규칙마다 "(Default(기본값))"가 작업에 추가되며, 이는 이 정책에 있는 규칙의 기본 작업입니다. 기본 설정으로 규칙을 되돌리려면 이 작업을 선택합니다. 가능한 작업은 다음과 같습니다.

-

Alert(알림) — 이 규칙이 트래픽과 일치할 경우 이벤트를 생성하지만 연결을 삭제하지는 않습니다.

-

Drop(삭제) — 이 규칙이 트래픽과 일치할 경우 이벤트를 생성하고 연결도 삭제합니다.

-

Disabled(비활성화됨) — 트래픽을 이 규칙과 일치시키지 않습니다. 아무런 이벤트도 생성되지 않습니다.

-

- Status(상태)

-

Snort 2 규칙의 경우 상태는 별도의 열에 표시됩니다. 규칙에 대한 기본 작업을 변경할 경우, 이 열에 "Overridden(재정의됨)"이 표시됩니다. 그렇지 않을 경우, 열이 비어 있습니다.

Snort 3 규칙의 경우 "Overridden(재정의됨)" 상태를 변경했으면 Action 특성의 맨 아래에 표시됩니다.

- Message(메시지)

-

이는 규칙의 이름이며, 해당 규칙으로 트리거된 이벤트에도 표시됩니다. 메시지는 일반적으로 서명이 일치하는 위협을 식별합니다. 각 위협에 대한 자세한 내용은 인터넷을 검색하여 참조할 수 있습니다.

기본 침입 변수 집합

침입 규칙 서명에는 특정 항목에 대한 변수가 포함됩니다. 아래에는 변수의 기본값이 나와 있으며, $HOME_NET 및 $EXTERNAL_NET이 가장 일반적으로 사용되는 변수입니다. 프로토콜은 포트 번호와 별도로 지정되므로, 포트 변수는 번호로만 존재합니다.

-

$DNS_SERVERS = $HOME_NET(임의의 IP 주소 의미)

-

$EXTERNAL_NET = 임의의 IP 주소

-

$FILE_DATA_PORTS = $HTTP_PORTS, 143, 110

-

$FTP_PORTS = 21, 2100, 3535

-

$GTP_PORTS = 3386, 2123, 2152

-

$HOME_NET = 임의의 IP 주소

-

$HTTP_PORTS = 144개의 포트 번호가 지정됨: 36, 80-90, 311, 383, 443, 555, 591, 593, 631, 666, 801, 808, 818, 901, 972, 1158, 1212, 1220, 1414, 1422, 1533, 1741, 1830, 1942, 2231, 2301, 2381, 2578, 2809, 2980, 3029, 3037, 3057, 3128, 3443, 3507, 3702, 4000, 4343, 4848, 5000, 5117, 5222, 5250, 5450, 5600, 5814, 6080, 6173, 6767, 6988, 7000, 7001, 7005, 7071, 7080, 7144, 7145, 7510, 7770, 7777-7779, 8000, 8001, 8008, 8014, 8015, 8020, 8028, 8040, 8060, 8080-8082, 8085, 8088, 8118, 8123, 8161, 8180-8182, 8222, 8243, 8280, 8300, 8333, 8344, 8400, 8443, 8500, 8509, 8787, 8800, 8888, 8899, 8983, 9000, 9002, 9060, 9080, 9090, 9091, 9111, 9290, 9443, 9447, 9710, 9788, 9999, 10000, 11371, 12601, 13014, 15489, 19980, 23472, 29991, 33300, 34412, 34443, 34444, 40007, 41080, 44449, 50000, 50002, 51423, 53331, 55252, 55555, 56712

-

$HTTP_SERVERS = $HOME_NET(임의의 IP 주소 의미)

-

$ORACLE_PORTS = 임의로 지정됨

-

$SHELLCODE_PORTS = 180

-

$SIP_PORTS = 5060, 5061, 5600

-

$SIP_SERVERS = $HOME_NET(임의의 IP 주소 의미)

-

$SMTP_SERVERS = $HOME_NET(임의의 IP 주소 의미)

-

$SNMP_SERVERS = $HOME_NET(임의의 IP 주소 의미)

-

$SQL_SERVERS = $HOME_NET(임의의 IP 주소 의미)

-

$SSH_PORTS = 22

-

$SSH_SERVERS = $HOME_NET(임의의 IP 주소 의미)

-

$TELNET_SERVERS = $HOME_NET(임의의 IP 주소 의미)

생성기 식별자

GID(생성기 식별자)는 침입 규칙을 평가하고 이벤트를 생성하는 하위 시스템을 식별합니다. 표준 텍스트 침입 규칙에는 생성기 ID 1이 있으며 공유 개체 침입 규칙에는 생성기 ID 3이 있습니다. 또한, 다양한 전처리기에 대한 여러 가지 규칙 집합이 있습니다. 다음 표에서는 GID에 대해 설명합니다.

|

ID |

Component(구성 요소) |

|---|---|

|

1 |

표준 텍스트 규칙 |

|

2 |

태그가 지정된 패킷 (태그가 지정된 세션에서 패킷을 생성하는 태그 생성기에 대한 규칙 ) |

|

3 |

공유 개체 규칙 |

|

102 |

HTTP 디코더 |

|

105 |

Back Orifice 탐지기 |

|

106 |

RPC 디코더 |

|

116 |

패킷 디코더 |

|

119, 120 |

HTTP 검사 전처리기 (GID 120 규칙은 서버별 HTTP 트래픽과 관련이 있음) |

|

122 |

포트스캔 탐지기 |

|

123 |

IP 조각 모음기 |

|

124 |

SMTP 디코더 (SMTP 동사를 대상으로 익스플로잇) |

|

125 |

FTP 디코더 |

|

126 |

텔넷 디코더 |

|

128 |

SSH 전처리기 |

|

129 |

스트림 전처리기 |

|

131 |

DNS 전처리기 |

|

133 |

DCE/RPC 전처리기 |

|

134 |

규칙 레이턴시, 패킷 레이턴시 (규칙 레이턴시가 침입 규칙의 그룹을 일시 중지(SID 1)하거나 다시 활성화(SID 2)하는 경우 또는 패킷 레이턴시 임계값이 초과되어 시스템이 패킷 검사를 중지하는 경우(SID 3), 이러한 규칙에 대한 이벤트가 생성됨) |

|

135 |

속도 기반 공격 탐지기 (네트워크의 호스트에 대한 과도한 연결) |

|

137 |

SSL 전처리기 |

|

138, 139 |

민감한 데이터 전처리기 |

|

140 |

SIP 전처리기 |

|

141 |

IMAP 전처리기 |

|

142 |

POP 전처리기 |

|

143 |

GTP 전처리기 |

|

144 |

Modbus 전처리기 |

|

145 |

DNP3 전처리기 |

네트워크 분석 정책

네트워크 분석 정책은 트래픽 전처리를 제어합니다. 전처리기는 트래픽을 정규화하고 프로토콜 이상 징후를 확인하여 트래픽의 추가 검사를 준비합니다. 네트워크 분석 관련 전처리는 보안 인텔리전스 삭제 및 SSL 암호 해독 후, 그리고 액세스 제어 및 침입/파일 검사 전에 발생합니다.

기본적으로 시스템에서는 Balanced Security and Connectivity(보안과 연결의 균형 유지) 네트워크 분석 정책을 사용하여 액세스 제어 정책에 의해 처리된 모든 트래픽을 전처리합니다. 그러나 액세스 제어 규칙에 대해 침입 정책을 구성하는 경우 시스템에서는 적용된 가장 적극적인 침입 정책과 일치하는 네트워크 분석 정책을 사용합니다. 예를 들어 액세스 제어 규칙에서 Security over Connectivity(보안이 연결에 우선함) 및 Balanced(보안과 연결의 균형 유지) 정책을 모두 사용하는 경우 시스템에서는 모든 트래픽에 대해 Security over Connectivity(보안이 연결에 우선함) NAP를 사용합니다. Snort 3 맞춤형 침입 정책의 경우 이러한 할당은 침입 정책에 할당된 기본 템플릿 정책에 따라 수행됩니다.

Snort 3을 사용하는 경우 정책을 명시적으로 선택하고 선택적으로 설정을 사용자 지정할 수 있습니다. 침입 정책을 직접 사용하거나 사용자 지정 침입 정책의 기본 정책으로 사용하는 경우 디바이스를 통과하는 대부분의 트래픽에 사용하는 침입 정책과 일치하는 이름의 정책을 선택하는 것이 좋습니다. 그런 다음 검사 모드를 변경하거나 네트워크의 트래픽을 고려하여 특정 검사기 또는 바인더 설정을 조정할 수 있습니다.

또한 침입 정책에서 전처리기 규칙을 활성화했는지 여부도 고려하십시오. 전처리기가 필요한 규칙을 활성화하는 경우 NAP에서 해당 검사기를 활성화해야 합니다. 각 검사기에 대해 검사한 포트(바인더)를 포함하여 검사기의 속성을 조정하여 네트워크에 대한 검사기 동작을 사용자 지정할 수도 있습니다.

참고 |

Snort 2를 사용하는 경우 시스템은 액세스 제어 규칙에서 적용하는 가장 제한적인 침입 정책과 동일한 이름의 NAP 정책을 사용하며, 검사기 또는 바인더 설정을 편집할 수 없습니다. |

피드백

피드백