가이드의 적합성 확인

이 가이드에서는 threat defense 디바이스에 포함된 Secure Firewall Device Manager(이전 Firepower Device Manager) 웹 기반 컨피그레이션 인터페이스를 사용하여 threat defense를 컨피그레이션하는 방법을 설명합니다.

device manager 사용을 통해 중소규모 네트워크에서 가장 흔히 사용되는 소프트웨어의 기본 기능을 구성할 수 있습니다. Firepower Device Manager는 디바이스를 하나 또는 몇 개만 포함하는 네트워크 용도로 특별히 설계되어 고성능 다중 디바이스 관리자를 사용해 여러 threat defense 디바이스가 포함된 대규모 네트워크를 제어하기를 원하지 않을 경우에 유용합니다.

다수의 디바이스를 관리하거나 threat defense에서 허용하는 더 복잡한 기능 및 컨피그레이션을 사용하려는 경우에는 통합형 device manager 대신 Secure Firewall Management Center(이전 Firepower Management Center)를 사용하여 디바이스를 컨피그레이션하십시오.

다음 디바이스에서 device manager를 사용할 수 있습니다.

|

디바이스 모델 |

최소 Threat Defense 소프트웨어 버전 |

|---|---|

|

Firepower 1010, 1120, 1140 |

6.4 |

|

Firepower 1150 |

6.5 |

|

Firepower 2110, 2120, 2130, 2140 |

6.2.1 |

|

Secure Firewall 3110, 3120, 3130, 3140 |

7.1 |

|

Firepower 4110, 4115, 4120, 4125, 4140, 4145, 4150 |

6.5 |

|

Firepower 4112 |

6.6 |

|

Firepower 9300 |

6.5 |

|

VMware용 Threat Defense Virtual |

6.2.2 |

|

Threat Defense Virtual KVM(Kernel-based Virtual Machine) 하이퍼바이저용 |

6.2.3 |

|

Threat Defense Virtual - Microsoft Azure Cloud용 |

6.5 |

|

Threat Defense Virtual - AWS(Amazon Web Services) Cloud용 |

6.6 |

|

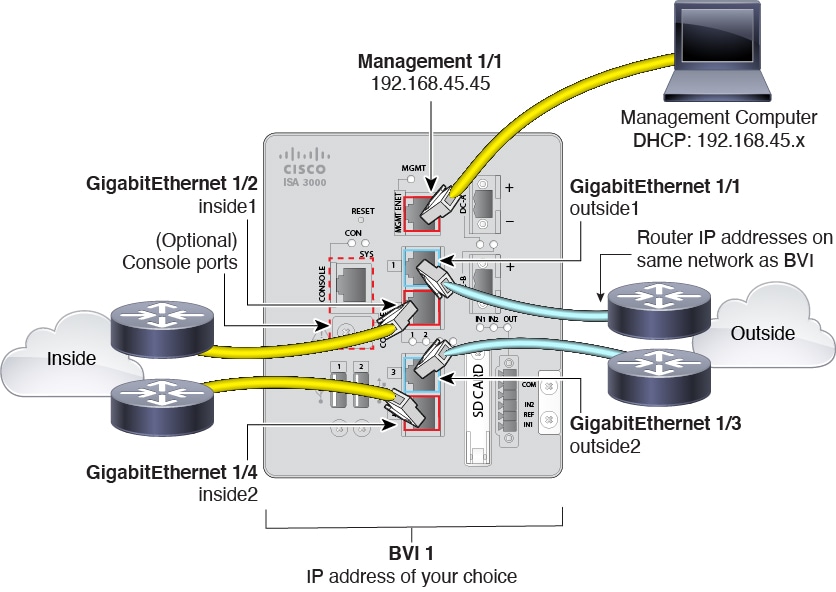

ISA 3000(Cisco 3000 Series Industrial Security Appliances) |

6.2.3 |

피드백

피드백