연결되는 사용자와 디바이스가 많을수록 복잡성도 커집니다. Cisco Security Cloud를 사용하면 IT 팀에서 더 쉽게 보안을 적용할 수 있으며, 네트워크에 보안을 적용하면 누가 어디에서 일하든 더 안전해집니다.

더 스마트하고 더 강력한 보안 제공

멀티 클라우드 환경 전체에서 조직을 보호하면서 보안 운영은 간소화하고 확장성은 높이며 데이터에 기반한 결과를 도출하세요. Cisco Talos를 사용하면 이 모든 것이 가능합니다.

사용자 경험 개선

장소 및 디바이스 종류와 관계없이 액세스를 제공하고 사전 대응적으로 보안 제어를 추가하여 공격자를 차단하는 완벽한 환경을 구축하세요.

비용 효율적인 방어 제공

복잡성은 줄이고 보안을 적용하면서 벤더를 통합하여 ROI를 개선하세요.

보안 탄력성 강화

통합된 End-to-End 보호가 가치는 극대화하고 위험은 최소화하며 모든 곳에서 보안 격차를 해소하여 진화하는 위협을 방어합니다. 네트워크 전체에서 액세스, 앱, 혁신을 보호하여 안전한 미래를 보장하세요.

Cisco Security Cloud에서 제공하는 보안 제품

Cisco User Protection Suite

어디에서나 원하는 디바이스에서 원하는 애플리케이션에 안전하게 액세스하세요. 사용자를 겨냥한 위협을 방어하고 하이브리드 업무를 위해 원활한 액세스를 제공합니다.

Cisco Cloud Protection Suite

하이브리드 및 멀티 클라우드 환경을 위한 강력하고 유연한 프레임워크로 앱과 데이터를 보호하세요.

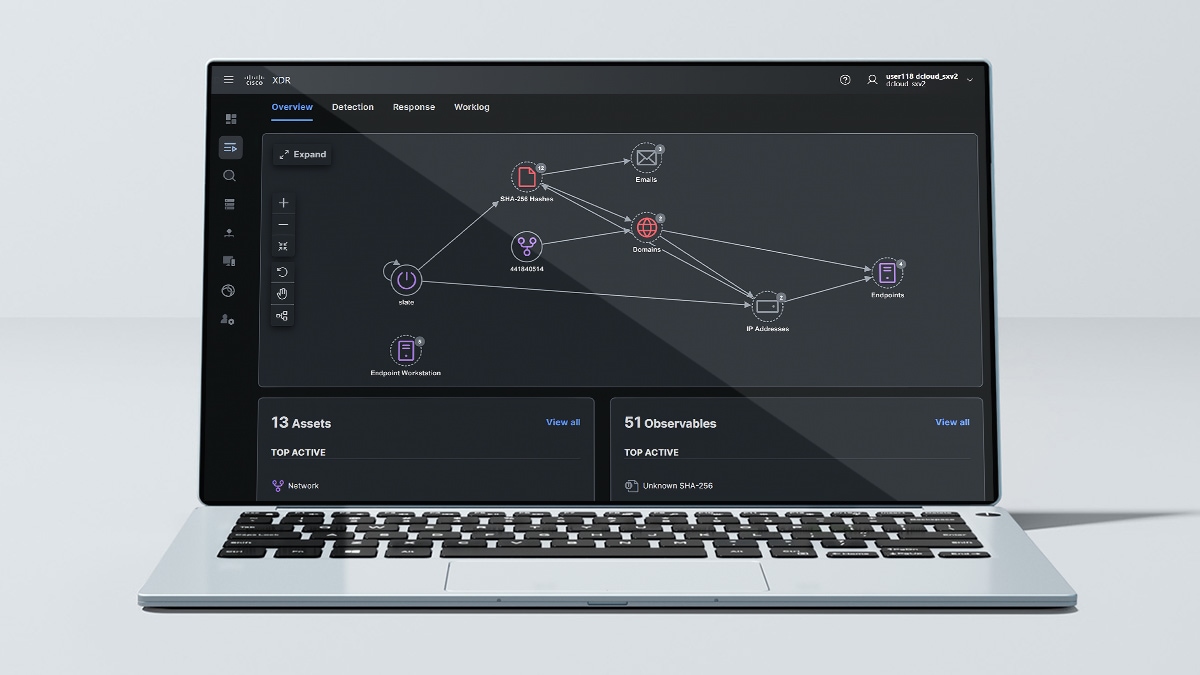

Cisco Breach Protection Suite

데이터에 입각한 AI 기반 보안에서 제공하는 통합된 방어 및 맥락 인사이트를 통해 인시던트를 조사하고 우선순위를 지정하며 해결하여 비즈니스를 보호하세요.

고객 사례 및 인사이트

보안 솔루션을 더욱 가치 있게

Cisco Security Enterprise Agreement

즉각적인 절감 효과

관리가 용이한 동의서 하나로 보안 소프트웨어 구매의 유연성을 경험해 보세요.

보안 서비스

전문가를 통한 비즈니스 보호

투자 가치를 최대화하고, 조직을 보호하기 위해 지속적으로 경계합니다.