IPv4 アクセスコントロールリストの制約事項

一般的なネットワーク セキュリティ

次は、ACL によるネットワーク セキュリティの設定の制約事項です。

-

番号付き ACL で使用できるすべてのコマンドが名前付き ACL でも使用できるわけではありません。インターフェイスのパケット フィルタおよびルート フィルタ用の ACL では、名前を使用できます。また、VLAN マップでも名前を指定できます。

-

標準 ACL と拡張 ACL に同じ名前は使用できません。

-

appletalk は、コマンドラインのヘルプ ストリングに表示されますが、deny および permit MAC アクセスリスト コンフィギュレーション モード コマンドの一致条件としてサポートされていません。

-

ACL を管理ポートに設定することはできません。

-

ACL ワイルドカードは、ダウンストリーム クライアント ポリシーではサポートされていません。

-

プロトコルの TCAM をプログラムしないインターフェイスと、アンロードされた ACL にスケール ACL を適用すると、他のプロトコルのトラフィックの既存の通常移動に影響を与える可能性があります。この制限は、に該当します。

-

ルータ ACL は、CPU 生成トラフィックを含むすべてのタイプのトラフィックに適用されます。

-

出力方向の ACL ロギングは、デバイスのコントロールプレーンから生成されたパケットではサポートされません。

-

存続可能時間(TTL)分類は、ACL ではサポートされていません。

-

ダウンロード可能な ACL に重複するエントリが含まれている場合、エントリは自動的にマージされません。その結果、802.1X セッション許可は失敗します。ダウンロード可能な ACL が、同じポートのポートベースのエントリや名前ベースのエントリなど、重複するエントリなしで最適化されていることを確認します。

-

ソフトウェアによって転送される、注入されたトラフィックでは、出力 ACL ルックアップはサポートされていません。

-

ACL は、レイヤ 3 インターフェイス(ルーテッドインターフェイスや VLAN インターフェイスなど)およびサブインターフェイスのみをサポートします。

IPv4 ACL ネットワーク インターフェイス

次の制限事項が、ネットワーク インターフェイスへの IPv4 ACL に適用されます。

-

インターフェイスへのアクセスを制御する場合、名前付き ACL または番号付き ACL を使用できます。

-

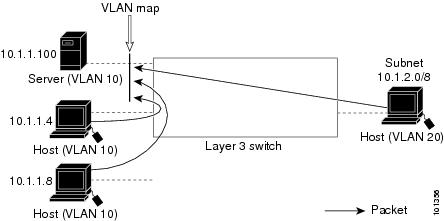

VLAN に属しているレイヤ 2 インターフェイスに ACL を適用した場合、レイヤ 2(ポート)ACL は VLAN インターフェイスに適用された入力方向のレイヤ 3 ACL、または VLAN に適用された VLAN マップよりも優先します。

-

レイヤ 3 インターフェイスに ACL が適用され、スイッチ上でルーティングがイネーブルになっていない場合は、SNMP、Telnet、Web トラフィックなど、CPU で処理されるパケットだけがフィルタリングされます。

-

パケットをフィルタリングするために preauth_ipv4_acl ACL が設定されている場合、ACL は認証後に削除されます。

-

レイヤ 2 インターフェイスに ACL を適用する場合、ルーティングを有効にする必要はありません。

レイヤ 2 インターフェイスの MAC ACL

MAC ACL を作成し、それをレイヤ 2 インターフェイスに適用すると、そのインターフェイスに着信する非 IP トラフィックをフィルタリングできます。MAC ACL を適用するときには、次の注意事項に留意してください。

-

同じレイヤ 2 インターフェイスには、IP アクセス リストと MAC アクセス リストを 1 つずつしか適用できません。IP アクセス リストは IP パケットだけをフィルタリングし、MAC アクセス リストは非 IP パケットをフィルタリングします。

-

1 つのレイヤ 2 インターフェイスに適用できる MAC アドレス リストは 1 つだけです。すでに MAC ACL が設定されているレイヤ 2 インターフェイスに MAC アクセス リストを適用すると、設定済みの ACL が新しい ACL に置き換えられます。

(注) |

mac access-group インターフェイス コンフィギュレーション コマンドは、物理レイヤ 2 インターフェイスに適用される場合のみ有効です。このコマンドは、EtherChannel ポート チャネルでは使用できません。 |

IP アクセス リスト エントリ シーケンス番号

-

この機能は、ダイナミック アクセス リスト、再帰アクセス リスト、またはファイアウォール アクセス リストをサポートしていません。

フィードバック

フィードバック