レイヤ 2 ネットワークアドレス変換

1 対 1 レイヤ 2 NAT(ネットワークアドレス変換)は、固有のパブリック IP アドレスを既存のプライベート IP アドレス(エンドデバイス)に割り当てるサービスです。この割り当てにより、エンドデバイスがプライベートサブネットおよびパブリックサブネット上で通信できます。このサービスは、NAT 対応デバイスで設定され、エンドデバイスに物理的にプログラムされた IP アドレスのパブリックでの「エイリアス」です。これは、通常 NAT デバイスでテーブルとして表されます。

レイヤ 2 NAT はテーブルを使用して、IPv4 アドレスをパブリックからプライベートおよびプライベートからパブリックの両方にラインレートで変換します。レイヤ 2 NAT は、一貫した高レベルの(bump-in-the-wire)ワイヤスピードの性能を提供するハードウェアベースの機能です。またこの機能は、拡張されたネットワーク セグメンテーション用の NAT 境界で複数の VLAN をサポートします。

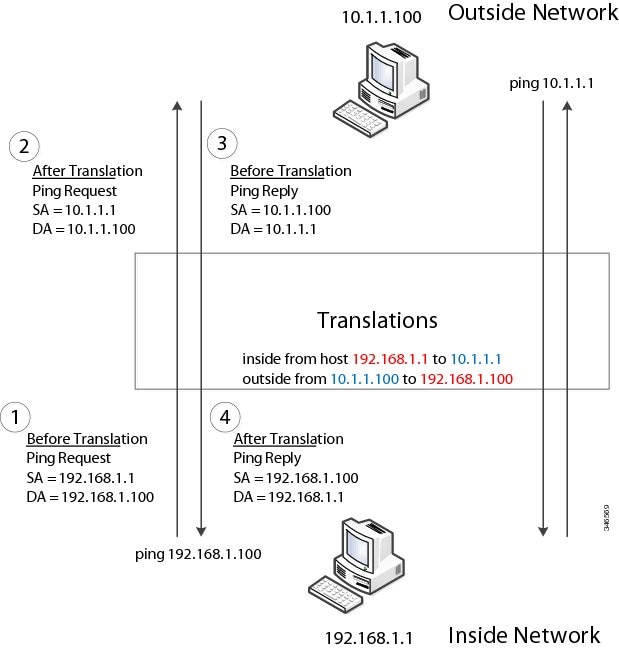

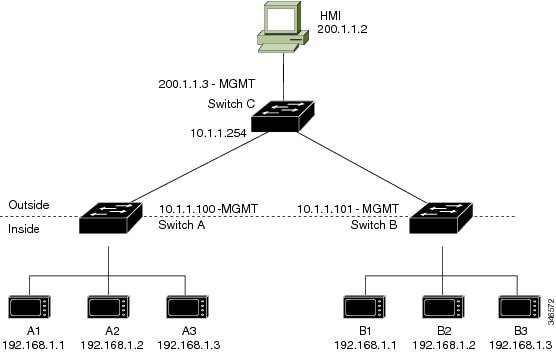

次に、レイヤ 2 NAT で 192.168.1.x ネットワークのセンサーと 10.1.1.x ネットワークの通信制御装置間のアドレスを変換する例を示します。

-

192.168.1.x ネットワークは内側/内部 IP アドレス空間、10.1.1.x ネットワークは外側または外部 IP アドレス空間です。

-

192.168.1.1 のセンサーが、「内部」アドレス 192.168.1.100 を使用して通信制御装置に ping 要求を送信します。

-

パケットが内部ネットワークから送信される前に、レイヤ 2 NAT は送信元アドレス(SA)を 10.1.1.1 へ、宛先アドレス(DA)を 10.1.1.100 へと変換します。

-

通信制御装置は 10.1.1.1 へ ping 応答を送信します。

-

パケットが内部ネットワークで受信されると、レイヤ 2 NAT は送信元アドレスを 192.168.1.100 へ、宛先アドレスを 192.168.1.1 へ変換します。

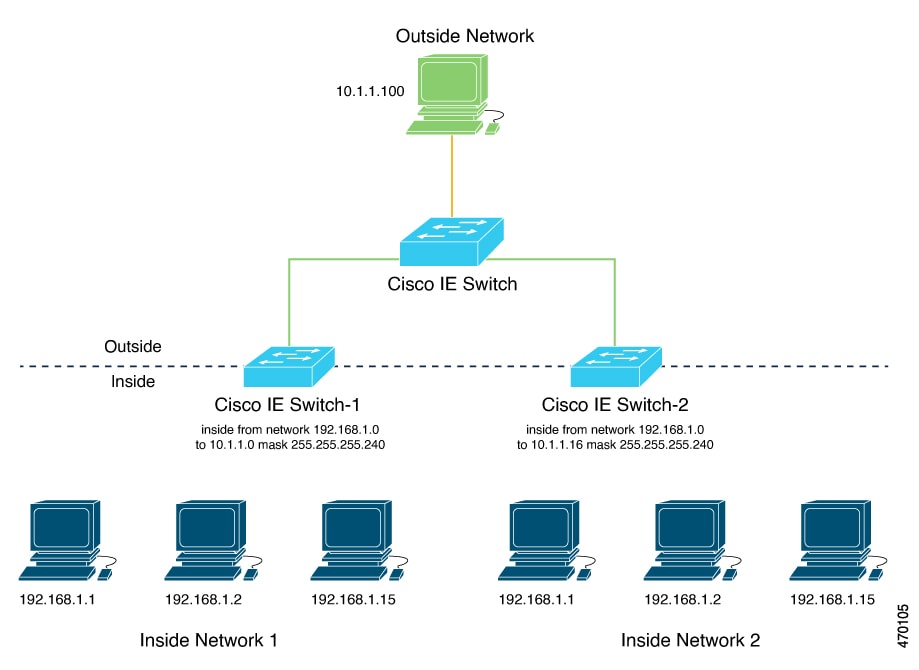

多数のノードに対して、サブネット内のすべてのデバイスの変換をまとめて有効にできます。この場合、内部ネットワーク 1 からのアドレスは 10.1.1.0/28 サブネットで外部アドレスに変換することができ、内部ネットワーク 2 からのアドレスは 10.1.1.16/28 サブネットで外部アドレスに変換することができます。各サブネットのアドレスはすべて 1 つのコマンドを使って変換できます。サブネットベースの変換を使用すると、レイヤ L2 NAT 規則を節約できます。スイッチには、レイヤ 2 NAT 規則の数に制限があります。サブネットを含む規則では、1 つの規則で複数のエンドデバイスを変換できます。

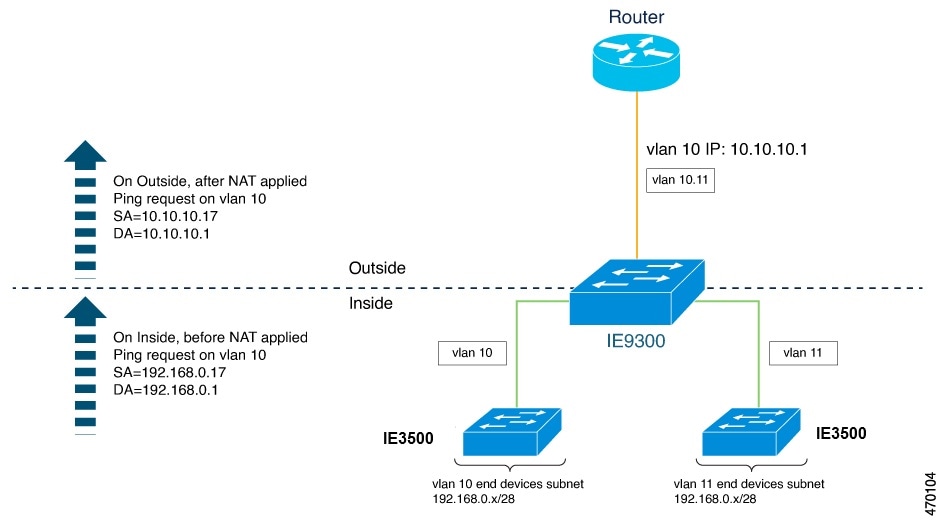

次の図は、レイヤ 2 MAC アドレスに基づいてイーサネットパケットを転送するアグリゲーションレイヤのスイッチを示しています。この例では、ルータはすべてのサブネットと VLAN のレイヤ 3 ゲートウェイです。

L2NAT インスタンス定義では、network コマンドを使用して、同じサブネット内の複数のデバイスの変換行を定義します。この場合、IP アドレスの最後のバイトが 16 で始まり 31 で終わる /28 サブネットです。VLAN のゲートウェイは、IP アドレスの最後のバイトが .1 で終わるルータです。外部ホスト変換は、ルータに提供されます。レイヤ 2 NAT 定義の network コマンドは、1 つのコマンドでサブネットに相当するホストを変換し、レイヤ 2 NAT 変換レコードを節約します。

Gi1/1 アップリンク インターフェイスには、VLAN 10 および VLAN 11 サブネット用のレイヤ 2 NAT 変換インスタンスがあります。インターフェイスは、複数のレイヤ 2 NAT インスタンス定義をサポートできます。

下流のスイッチは、レイヤ 2 NAT を実行せず上流のアグリゲーション レイヤ スイッチのレイヤ 2 NAT に依存するアクセスレイヤスイッチの例です。

次の例は、上の図の NAT 設定を示しています。

!

l2nat instance Subnet10-NAT

instance-id 1

permit all

fixup all

outside from host 10.10.10.1 to 192.168.0.1

inside from network 192.168.0.0 to 10.10.10.16 mask 255.255.255.240

!

l2nat instance Subnet11-NAT

instance-id 1

permit all

fixup all

outside from host 10.10.11.1 to 192.168.0.1

inside from network 192.168.0.0 to 10.10.11.16 mask 255.255.255.240

!

interface GigabitEthernet1/1

switchport mode trunk

l2nat Subnet10-NAT 10

l2nat Subnet11-NAT 11

!

Interface vlan 1

ip address 10.10.1.2

フィードバック

フィードバック