HTTPS トラフィックを制御する復号ポリシーの作成:概要

復号化ポリシーで、Web プロキシ内の HTTPS トラフィックの処理が定義されます。

-

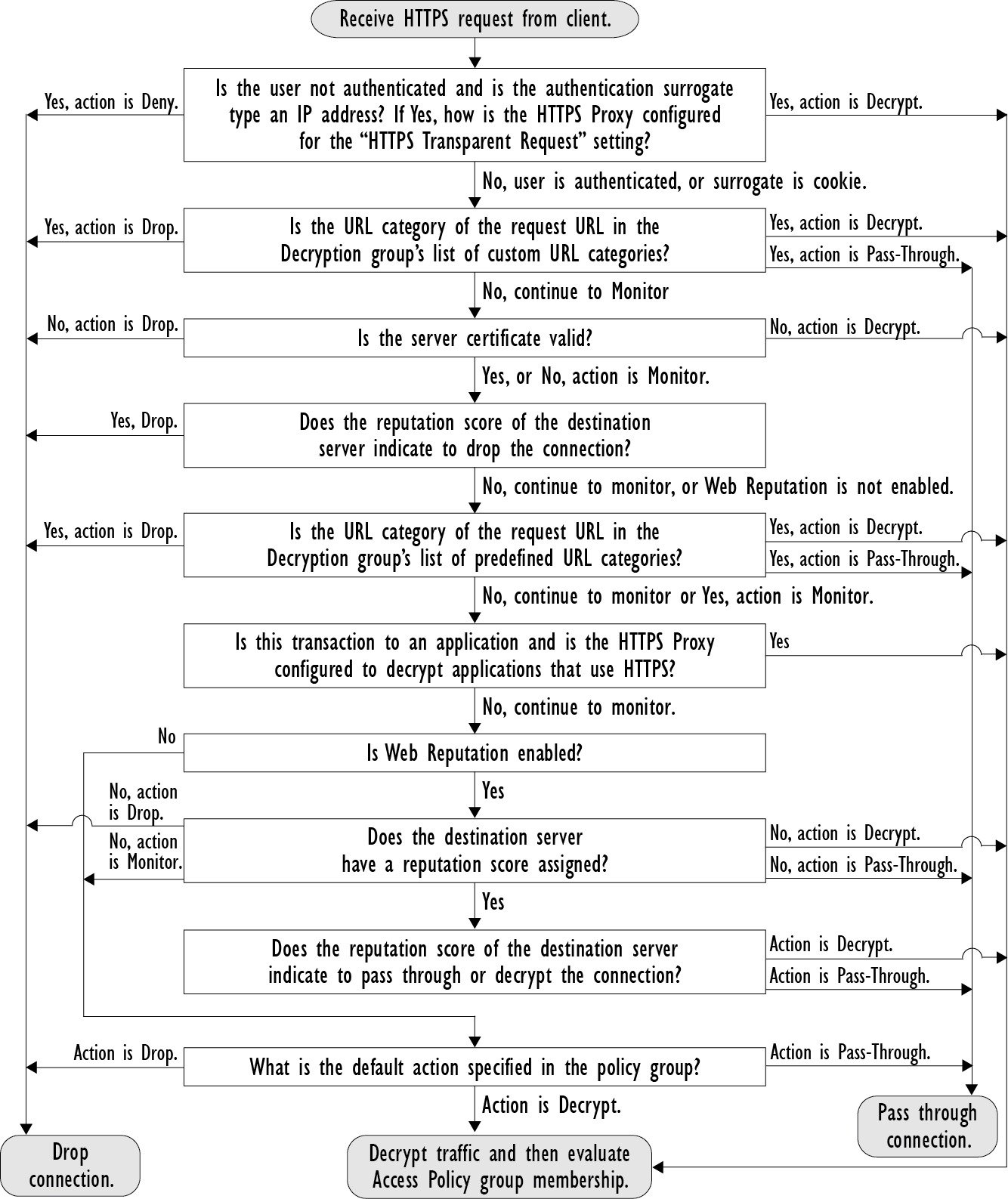

HTTPS トラフィックを復号化するタイミング。

-

無効な、または失効したセキュリティ証明書を使用する要求の処理方法。

HTTPS トラフィックを以下のように処理する復号化ポリシーを作成できます。

-

暗号化されたトラフィックをパススルーする。

-

トラフィックを復号化し、HTTP トラフィック用に定義されたコンテンツ ベースのアクセス ポリシーを適用する。これによって、マルウェアスキャンも可能になります

. -

HTTPS 接続をドロップする。

-

Web プロキシがポリシーに対して要求を評価しているときに、要求をモニターする(最終アクションは実行されない)。この評価によって、最終的にドロップ、パススルー、または復号化のアクションが実行されます。

注意 |

個人識別情報の取り扱いに注意してください。エンドユーザの HTTPS セッションを復号化することを選択した場合は、Web セキュリティアプライアンス のアクセス ログとレポートに個人識別情報が含まれることがあります。管理者は |

復号化ポリシー タスクによる HTTPS トラフィックの管理の概要

|

手順 |

復号化ポリシーによる HTTPS トラフィック管理のためのタスク リスト |

関連項目および手順へのリンク |

|---|---|---|

|

1 |

HTTPS プロキシをイネーブルにする |

|

|

2 |

証明書とキーをアップロードまたは生成する |

|

|

3 |

復号化オプションを設定する |

|

|

5 |

(任意)無効な証明書の処理を設定する |

|

|

6 |

(任意)リアルタイムの失効ステータス チェックをイネーブルにする |

|

|

7 |

(任意)信頼された証明書とブロックされた証明書を管理する |

フィードバック

フィードバック