ポリシーの適用に対するエンドユーザーの分類

この章で説明する内容は、次のとおりです。

ユーザーおよびクライアント ソフトウェアの分類:概要

識別プロファイルによるユーザーおよびユーザー エージェント(クライアント ソフトウェア)の分類は、以下の目的のために行われます。

- ポリシーの適用に対するトランザクション要求をグループ化します(SaaS を除く)。

- 識別および認証の要件の指定

AsyncOS はすべてのトランザクションに識別プロファイルを割り当てます。

- カスタム識別プロファイル:AsyncOS は、そのアイデンティティの条件に基づいてカスタム プロファイルを割り当てます。

- グローバル識別プロファイル:AsyncOS は、カスタム プロファイルの条件を満たさないトランザクションにグローバル プロファイルを割り当てます。デフォルトでは、グローバル プロファイルには認証が必要ありません。

AsyncOS は最初から順番に識別プロファイルを処理します。グローバル プロファイルは最後のプロファイルです。

識別プロファイルには 1 つの条件だけを含めることができます。複数の条件を含む識別プロファイルはすべての条件を満たす必要があります。

1 つのポリシーによって複数の識別プロファイルを要求できます。

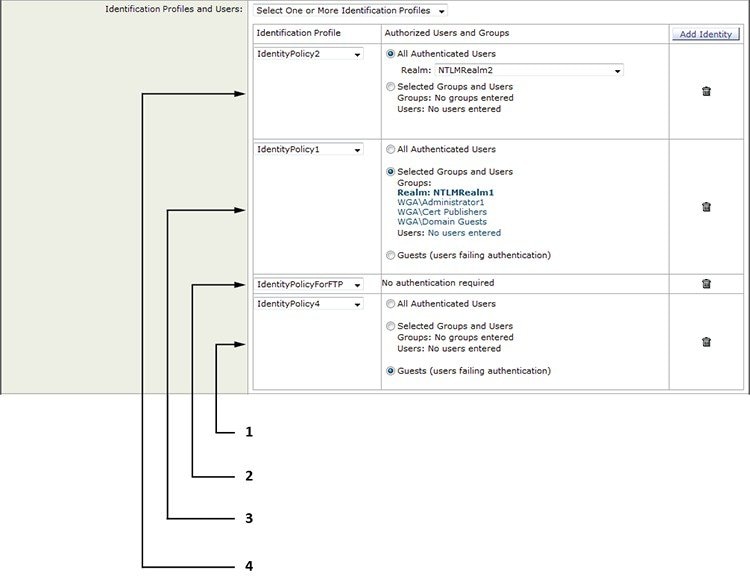

|

1 |

この識別プロファイルは、認証に失敗したユーザーにゲスト アクセスを許可し、それらのユーザーに適用されます。 |

|

2 |

この識別プロファイルには、認証は使用されません。 |

|

3 |

この識別プロファイルで指定されたユーザー グループは、このポリシーで認証されます。 |

|

4 |

この識別プロファイルでは認証シーケンスが使用され、このポリシーがシーケンス内の 1 つのレルムに適用されます。 |

ユーザーおよびクライアント ソフトウェアの分類:ベスト プラクティス

- 一般的な識別プロファイルを少数作成して、すべてのユーザーまたは少数の大きなユーザー グループに適用します。より詳細に管理する場合は、プロファイルではなくポリシーを使用します。

- 一意の条件で識別プロファイルを作成します。

- 透過 モードで展開する場合は、認証をサポートしていないサイトの識別プロファイルを作成します。認証のバイパス を参照してください。

識別プロファイルの条件

これらのトランザクションの特性は、以下の識別プロファイルの定義に使用できます。

|

オプション |

説明 |

|---|---|

|

サブネット(Subnet) |

クライアント サブネットは、ポリシーのサブネット リストに一致している必要があります。 |

|

プロトコル(Protocol) |

トランザクションで使用されるプロトコル(HTTP、HTTPS、SOCKS、またはネイティブ FTP) |

|

ポート(Port) |

要求のプロキシ ポートは、識別プロファイルのポート リストに記載されている必要があります(リストに記載がある場合)。明示的な転送接続のために、ブラウザに設定されたポートです。透過接続の場合は、宛先ポートと同じです。 |

|

ユーザー エージェント(User Agent) |

要求を行うユーザー エージェント(クライアント アプリケーション)は、識別プロファイルのユーザー エージェント リストに記載されている必要があります(リストに記載がある場合)。一部のユーザー エージェントは認証を処理できないため、認証を必要としないプロファイルを作成する必要があります。ユーザー エージェントには、アップデータやブラウザ(Internet Explorer、Mozilla Firefox など)などのプログラムが含まれています。 |

|

URL カテゴリ(URL Category) |

要求 URL の URL カテゴリは、識別プロファイルの URL カテゴリ リストに記載されている必要があります(リストに記載がある場合)。 |

|

認証要件(Authentication requirements) |

識別プロファイルが認証を必要とする場合は、クライアントの認証クレデンシャルが識別プロファイルの認証要件と一致する必要があります。 |

ユーザーおよびクライアント ソフトウェアの分類

始める前に

-

認証レルムを作成します。Active Directory 認証レルムの作成(NTLMSSP および基本)またはLDAP 認証レルムの作成を参照してください。

-

識別プロファイルへの変更を確定するときに、エンド ユーザーを再認証する必要あるので注意してください。

-

クラウド コネクタ モードの場合は、追加の識別プロファイル オプション(マシン ID)を使用できます。ポリシーの適用に対するマシンの識別を参照してください。

-

(任意)認証シーケンスを作成します。認証シーケンスの作成を参照してください

-

(任意)識別プロファイルにモバイル ユーザーを含める場合は、セキュア モビリティをイネーブルにします。

-

(任意)認証サロゲートについて理解しておきます。識別済みユーザーの追跡を参照してください。

手順

|

ステップ 1 |

[Web セキュリティ マネージャ(Web Security Manager)] > [識別プロファイル(Identification Profiles)] を選択します。 |

||||||||||||||||

|

ステップ 2 |

[プロファイルの追加(Add Profile)] をクリックしてプロファイルを追加します。 |

||||||||||||||||

|

ステップ 3 |

[識別プロファイルの有効化(Enable Identification Profile)] チェックボックスを使用して、このプロファイルをイネーブルにするか、プロファイルを削除せずにただちにディセーブルにします。 |

||||||||||||||||

|

ステップ 4 |

[名前(Name)] に一意のプロファイル名を割り当てます。 |

||||||||||||||||

|

ステップ 5 |

[説明(Description)] は任意です。 |

||||||||||||||||

|

ステップ 6 |

[上に挿入(Insert Above)] ドロップダウン リストから、このプロファイルを配置するポリシー テーブル内の位置を選択します。

|

||||||||||||||||

|

ステップ 7 |

[ユーザー識別方式(User Identification Method)] セクションで、識別方式を選択して関連パラメータを指定します。表示されるオプションは、選択した方法によって異なります。 |

||||||||||||||||

|

ステップ 8 |

[メンバーシップの定義(Membership Definition)] セクションで、選択した識別方式に適したメンバーシップ パラメータを指定します。以下の表に示すオプションは、すべてのユーザー識別方式で使用できるわけではありません。

|

||||||||||||||||

|

ステップ 9 |

変更を送信して確定します([送信(Submit)] と [変更を確定(Commit Changes)])。 |

||||||||||||||||

次のタスク

ID の有効化/無効化

始める前に

- 識別プロファイルをディセーブルにすると、関連するポリシーからその識別プロファイルが削除されるので注意してください。

- 識別プロファイルを再度イネーブルにしても、その識別プロファイルはポリシーに再び関連付けられません。

手順

|

ステップ 1 |

[Web セキュリティ マネージャ(Web Security Manager)] > [識別プロファイル(Identification Profiles)] を選択します。 |

|

ステップ 2 |

識別プロファイル テーブルのプロファイルをクリックして、そのプロファイルの [識別プロファイル(Identification Profile)] ページを開きます。 |

|

ステップ 3 |

[クライアント/ユーザー識別プロファイルの設定(Client/User Identification Profile Settings)] の真下にある [識別プロファイルの有効化(Enable dentification IProfile)] をオンまたはオフにします。 |

|

ステップ 4 |

変更を送信して確定します([送信(Submit)] と [変更を確定(Commit Changes)])。 |

識別プロファイルと認証

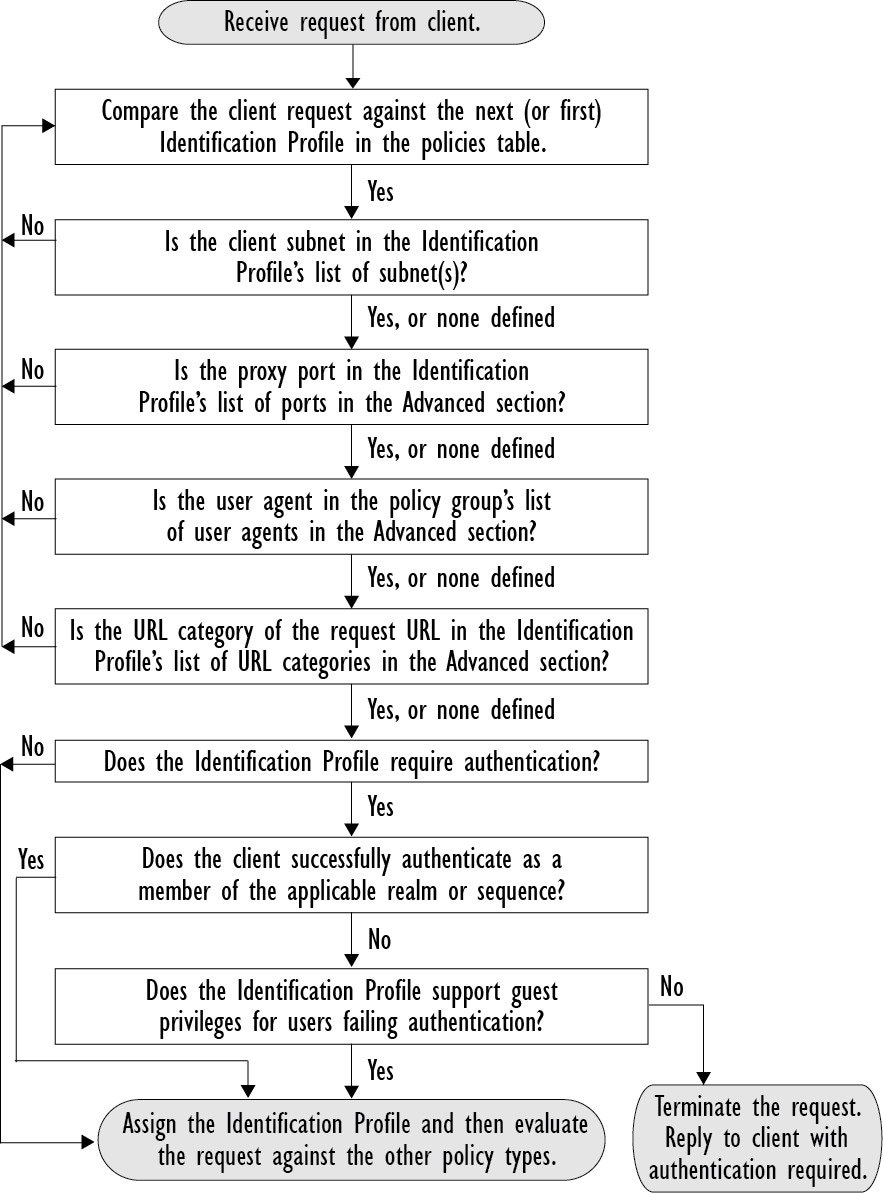

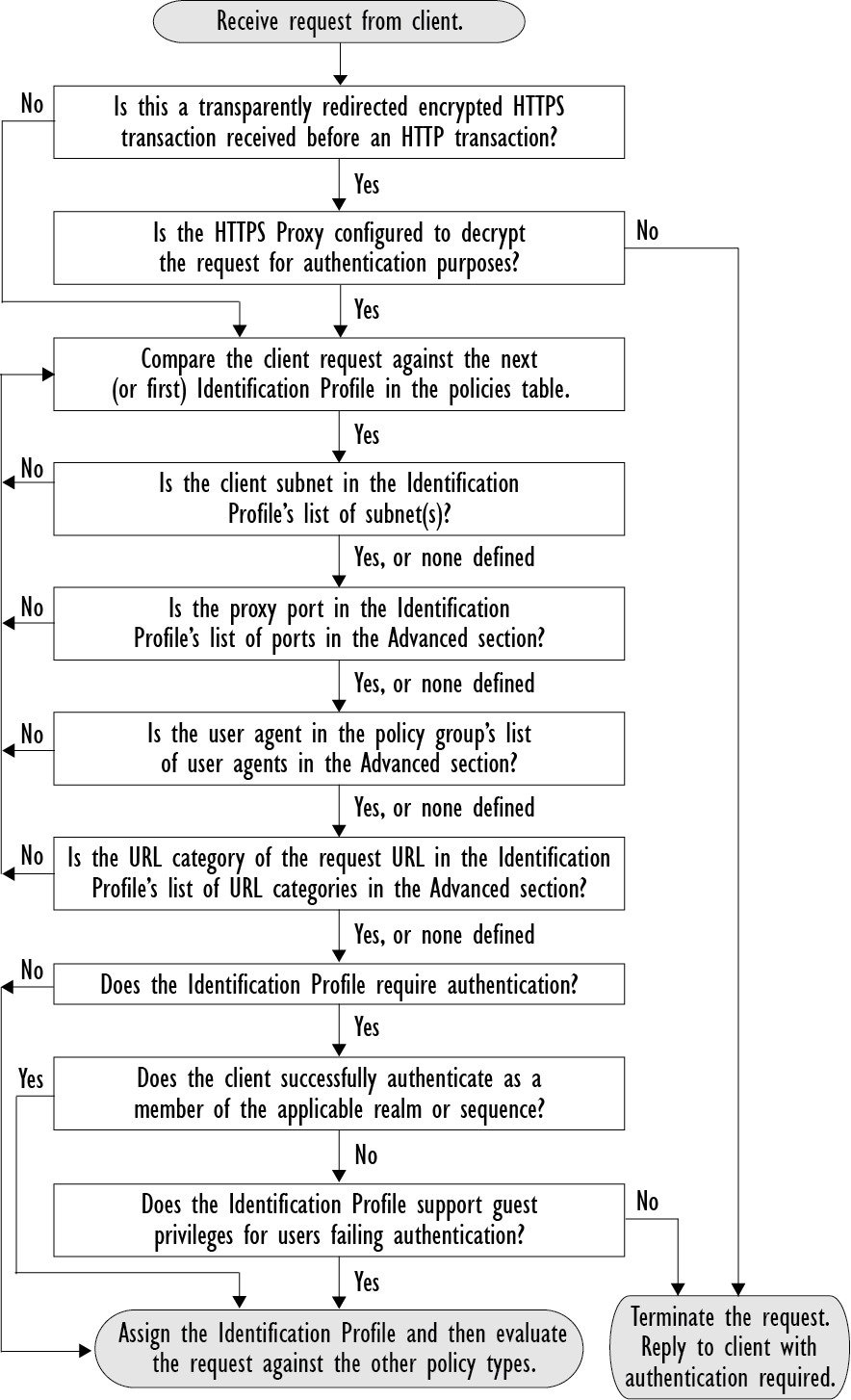

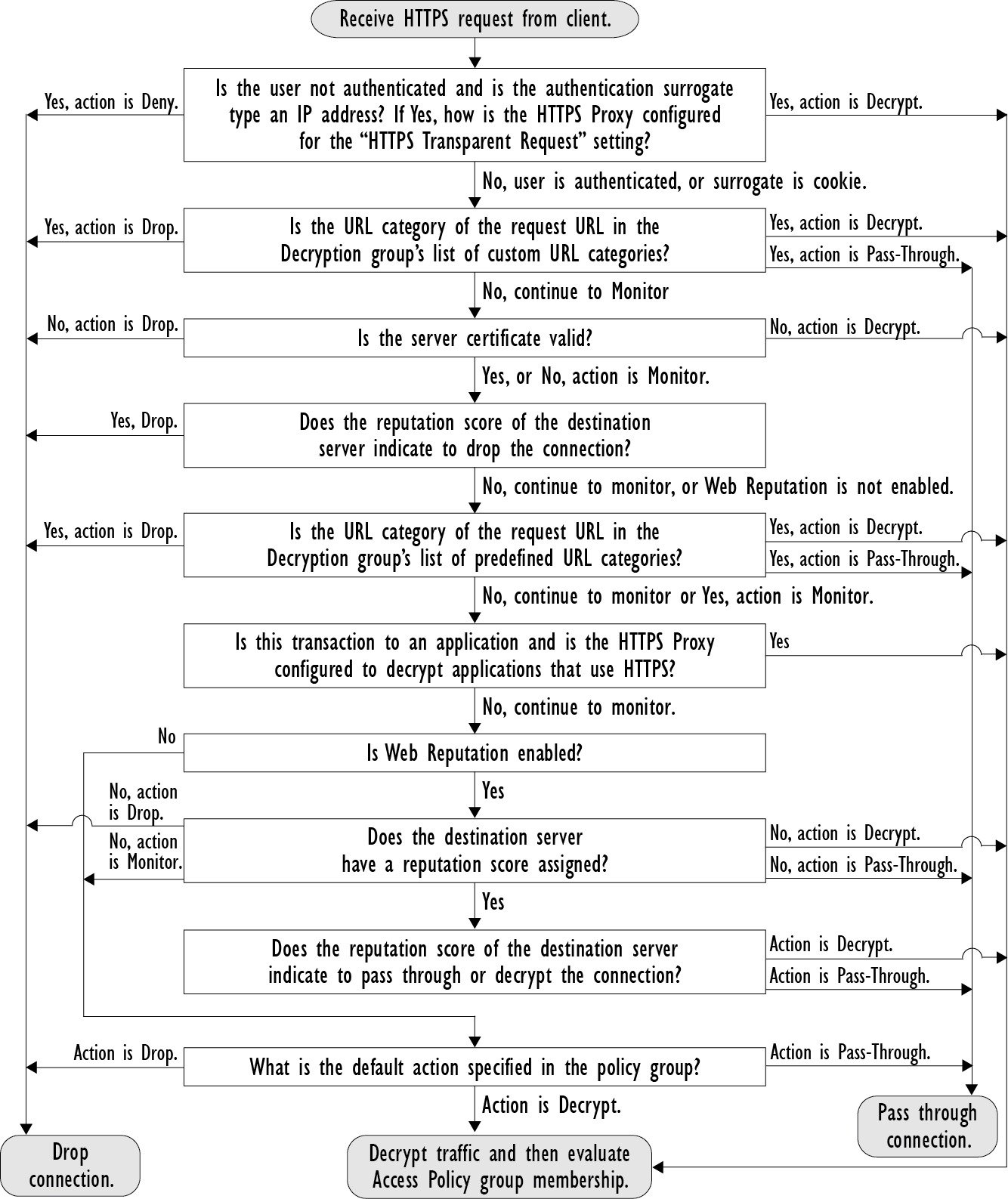

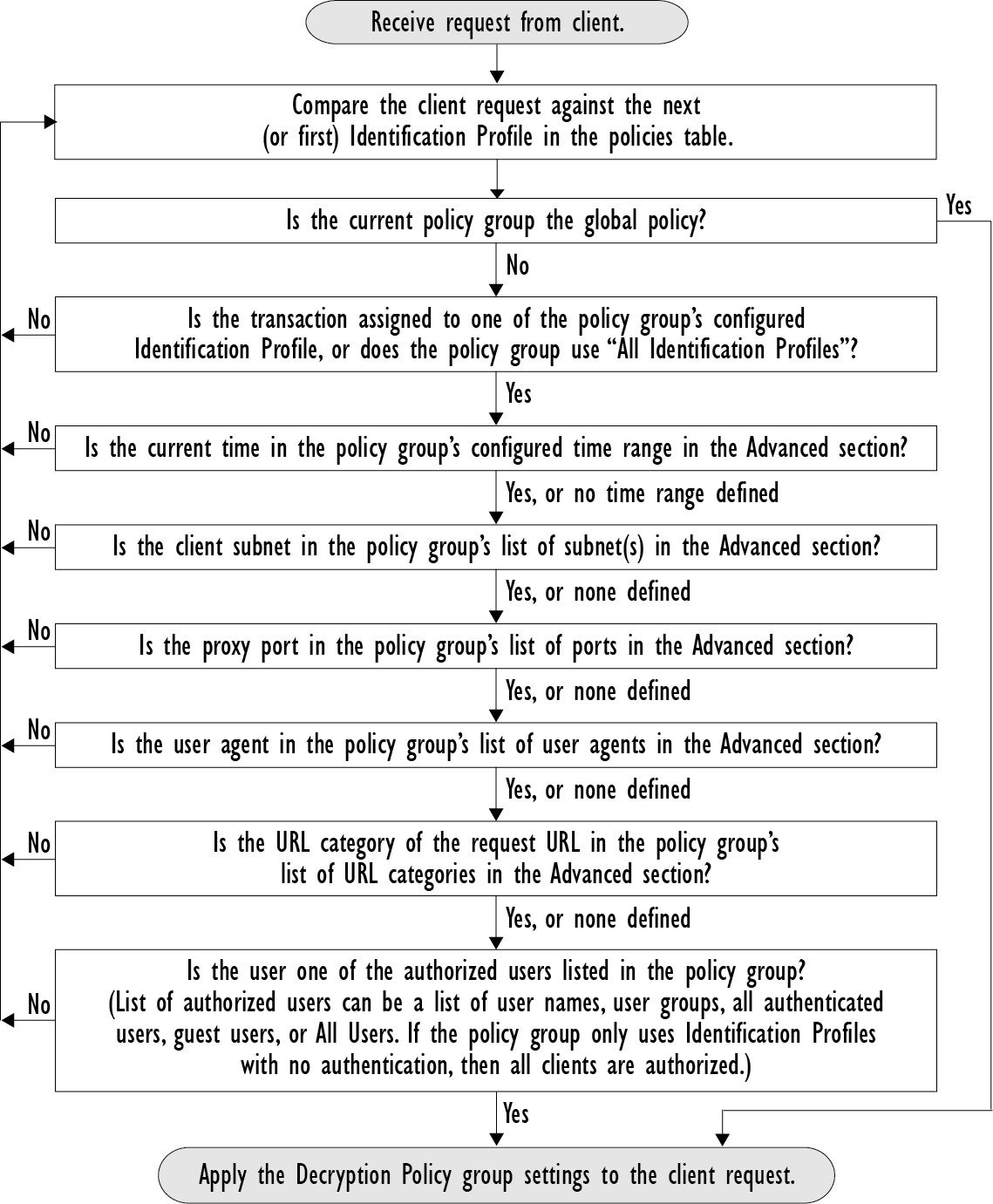

次の図に、識別プロファイルが次を使用するように設定されているときに、Web プロキシがクライアント要求を識別プロファイルに対して評価する方法を示します。

- 認証サロゲートなし

- 認証サロゲートとしての IP アドレス

- 透過的要求を使用する認証サロゲートとしてのクッキー

- 明示的要求を使用する認証サロゲートとしてのクッキー(クレデンシャルの暗号化がイネーブルになっている場合)

次の図に、識別プロファイルが認証サロゲートとして Cookie を使用し、クレデンシャルの暗号化を有効にして、要求が明示的に転送されるように設定されているときに、Web プロキシがクライアント要求を識別プロファイルに対して評価する方法を示します。

識別プロファイルのトラブルシューティング

識別プロファイルでのサロゲートタイプのトラブルシューティング

Cisco Web セキュリティアプライアンスが IP アドレスと Cookie ベースの認証サロゲートの両方を使用するように設定されていて、エンドユーザーからのアクセスが両方のアイデンティティに一致する場合、IP アドレスは Cookie ベースの認証サロゲートをオーバーライドします。

共有および個別コンピューターの両方を使用するネットワークでは、IP アドレスとサブネットに基づいて 2 つの異なる識別プロファイルを作成することをお勧めします。これにより、IP または Cookie 認証サロゲートが使用されるかどうかが決まります。

フィードバック

フィードバック