VPN への接続と接続解除

AnyConnect VPN 接続オプション

AnyConnect クライアントには、自動的に VPN セッションを接続、再接続、または切断するための多数のオプションが用意されています。これらのオプションは、ユーザが VPN に接続するために便利な方法を提供し、同時にネットワーク セキュリティの要件をサポートします。

AnyConnect 接続の開始とリスタート

VPN 接続サーバの設定を行い、ユーザが手動で接続するセキュア ゲートウェイの名前とアドレスを提供します。

便利な自動 VPN 接続を提供するための AnyConnect 機能を次から選択します。

また、強力なネットワーク セキュリティを適用したり、ネットワーク アクセスを VPN のみに制限したりするために、次の自動 VPN ポリシー オプションの使用を検討してください。

AnyConnect 接続の再ネゴシエートと維持

アクティビティが発生していない場合でも、ASA がユーザに対して AnyConnect VPN 接続を維持する長さを制限できます。VPN セッションがアイドルになった場合、接続を終了するか、または接続を再ネゴシエートできます。

-

キープアライブ:ASA はキープアライブ メッセージを定期的に送信します。これらのメッセージは、ASA によって無視されますが、クライアントと ASA の間の、デバイスを使用した接続の維持に役立ちます。

ASDM または CLI でキープアライブを設定する手順については、『Cisco ASA Series VPN Configuration Guide』の「Enable Keepalive」の項を参照してください。

-

デッド ピア検出:ASA および AnyConnect クライアントは、「R-U-There」メッセージを送信します。これらのメッセージは、IPsec のキープアライブ メッセージよりも少ない頻度で送信されます。ASA(ゲートウェイ)および AnyConnect クライアントの両方で DPD メッセージの送信を有効にして、タイムアウト間隔を設定できます。

-

クライアントが ASA の DPD メッセージに応答しない場合、ASA はもう 1 回試行してから、セッションを「再開待機」モードに移行します。このモードでは、ユーザはネットワークをローミングしたり、スリープ モードに移行してから後で接続を回復したりできます。アイドル タイムアウトが発生する前にユーザが再接続しなかった場合、ASA はトンネルを終了します。推奨されるゲートウェイ DPD 間隔は 300 秒です。

-

ASA がクライアントの DPD メッセージに応答しない場合、クライアントはもう 1 回試行してから、トンネルを終了します。推奨されるクライアント DPD 間隔は 30 秒です。

ASDM 内で DPD を設定する手順については、適切なリリースの『Cisco ASA Series VPN Configuration Guide』の「Configure Dead Peer Detection」の項を参照してください。

-

-

ベスト プラクティス:

-

クライアント DPD を 30 秒に設定します([グループ ポリシー(Group Policy)] > [詳細(Advanced)] > [AnyConnect 接続(AnyConnect Client)] > [デッド ピア検出(Dead Peer Detection)])。

-

サーバ DPD を 300 秒に設定します([グループ ポリシー(Group Policy)] > [詳細(Advanced)] > [AnyConnect 接続(AnyConnect Client)] > [デッド ピア検出(Dead Peer Detection)])。

-

SSL および IPsec の両方のキー再生成を 1 時間に設定します([グループ ポリシー(Group Policy)] > [詳細(Advanced)] > [AnyConnect 接続(AnyConnect Client)] > [キー再作成(Key Regeneration)])。

-

AnyConnect 接続の終了

AnyConnect 接続を終了するには、ユーザはセキュア ゲートウェイに対してエンドポイントを再認証し、新しい VPN 接続を作成する必要があります。

次の接続パラメータは、タイムアウトに基づいて、VPN セッションを終了します。

-

最大接続時間:ユーザの最大接続時間を分単位で設定します。ここで指定した時間が経過すると、システムは接続を終了します。また、無制限の接続時間(デフォルト)を許可することもできます。

-

VPN アイドル タイムアウト:セッションが指定した時間非アクティブである場合は、ユーザのセッションを終了します。VPN アイドル タイムアウトを設定しない場合は、デフォルトのアイドル タイムアウトが使用されます。

-

デフォルト アイドル タイムアウト:セッションが指定した時間非アクティブである場合は、ユーザのセッションを終了します。デフォルト値は 30 分(1800 秒)です。

これらのパラメータを設定するには、適切なリリースの『Cisco ASA Series VPN Configuration Guide』の「Specify a VPN Session Idle Timeout for a Group Policy」の項を参照してください。

VPN 接続サーバの設定

AnyConnect VPN サーバ リストは、VPN ユーザが接続するセキュア ゲートウェイを識別するホスト名とホスト アドレスのペアで構成されます。ホスト名は、エイリアス、FQDN、または IP アドレスで指定できます。

サーバ リストに追加されたホストは、AnyConnect GUI の [接続先(Connect to)] ドロップダウン リストに表示されます。その後、ユーザはドロップダウン リストから選択して VPN 接続を開始できます。リストの最上位にあるホストはデフォルト サーバで、GUI のドロップダウン リストの先頭に表示されます。ユーザがリストから代替サーバを選択した場合、その選択されたサーバが新しいデフォルト サーバになります。

サーバ リストにサーバを追加すると、その詳細を表示し、サーバ エントリを編集または削除るようになります。サーバ リストにサーバを追加するには、次の手順を実行します。

手順

| ステップ 1 |

VPN プロファイル エディタを開き、ナビゲーション ペインから [サーバ リスト(Server List)] を選択します。 |

||

| ステップ 2 |

[追加(Add)] をクリックします。 |

||

| ステップ 3 |

サーバのホスト名およびアドレスを設定します。 |

||

| ステップ 4 |

[バックアップ サーバ リスト(Backup Server List)] に、バックアップ サーバとしてフォールバックするサーバを入力します。名前に「&」または「<」文字を使用しないでください。

|

||

| ステップ 5 |

(任意)[ロード バランシング サーバ リスト(Load Balancing Server List)] . に、ロード バランシング サーバ を追加します。名前に「&」または「<」文字を使用しないでください。 このサーバ リスト エントリのホストにセキュリティ アプライアンスのロード バランシング クラスタを指定し、かつ Always-On 機能が有効になっている場合は、このリストにクラスタのロード バランシング デバイスを追加します。指定しなかった場合、ロード バランシング クラスタ内にあるバックアップ デバイスへのアクセスは Always-On 機能によりブロックされます。 |

||

| ステップ 6 |

クライアントがこの ASA に使用する [プライマリ プロトコル(Primary Protocol)] を指定します。 |

||

| ステップ 7 |

(任意)このサーバ用の SCEP を設定します。

|

||

| ステップ 8 |

[OK] をクリックします。 |

ログイン前の Windows VPN 接続の自動開始

Start Before Logon について

Start Before Logon(SBL)と呼ばれるこの機能によりユーザは、Windows へのログイン前に、企業インフラへの VPN 接続を確立できます。

SBL がインストールされ、有効になると、[ネットワーク接続(Network Connect)] ボタンは AnyConnect VPN および ネットワーク アクセス マネージャ UI を起動します。

SBL には、ネットワーク アクセス マネージャ タイルも含まれており、ユーザが設定したホーム ネットワーク プロファイルを使用した接続を可能にします。SBL モードで許可されるネットワーク プロファイルには、非 802.1X 認証モードを採用するすべてのメディア タイプ(オープン WEP、WPA/WPA2 パーソナル、および静的キー(WEP)ネットワークなど)が含まれます。

-

Windows では、Pre-Login Access Provider(PLAP)が AnyConnect SBL を実装するために使用されます。

PLAP では、Ctrl キー、Alt キー、および Del キーを同時に押すとウィンドウが表示され、そこでシステムにログインするか、ウィンドウの右下隅にある [ネットワーク接続(Network Connect)] ボタンでネットワーク接続(PLAP コンポーネント)を起動するかを選択できます。

PLAP は Windows の 32 ビット版と 64 ビット版をサポートします。

-

ユーザのコンピュータに Active Directory インフラストラクチャを導入済みである。

-

ネットワークでマッピングされるドライブを使用し、Microsoft Active Directory インフラストラクチャの認証を必要とする。

-

コンピュータのキャッシュにクレデンシャルを入れることができない(グループ ポリシーでキャッシュのクレデンシャル使用が許可されない場合)。このシナリオでは、コンピュータへのアクセスが許可される前にユーザのクレデンシャルが確認されるようにするため、ユーザは社内ネットワーク上のドメイン コントローラと通信できることが必要です。

-

ネットワーク リソースから、またはネットワーク リソースへのアクセスを必要とする場所からログイン スクリプトを実行する必要がある。SBL を有効にすると、ユーザは、ローカル インフラストラクチャおよび通常はオフィスにいるときに実行されるログイン スクリプトにアクセスできます。これには、ドメイン ログイン スクリプト、グループ ポリシー オブジェクト、およびユーザがシステムにログインするときに通常実行されるその他の Active Directory 機能が含まれます。

-

インフラストラクチャとの接続が必要な場合があるネットワーキング コンポーネント(MS NAP/CS NAC など)が存在する。

Start Before Logon の制限

-

AnyConnect は、高速ユーザ切り替えとの互換性がありません。

-

AnyConnect は、サードパーティの Start Before Logon アプリケーションでは起動できません。

Start Before Logon の設定

手順

| ステップ 1 | |

| ステップ 2 |

AnyConnect Start Before Logon モジュールのインストール

AnyConnect インストーラは、基盤となるオペレーティング システムを検出し、システム ディレクトリに AnyConnect SBL モジュールから適切な AnyConnect DLL を配置します。Windows 7 または Windows Server 2008 では、インストーラは、32 ビット版と 64 ビット版のどちらのオペレーティング システムが使用されているかを判別して、該当する PLAP コンポーネント(vpnplap.dll または vpnplap64.dll)をインストールします。

(注) |

VPNGINA または PLAP コンポーネントがインストールされたまま AnyConnect をアンインストールすると、VPNGINA または PLAP のコンポーネントは無効となり、リモート ユーザの画面に表示されなくなります。 |

SBL モジュールを事前展開するか、SBL モジュールをダウンロードするように ASA を設定することができます。AnyConnect を事前展開する場合は、Start Before Logon モジュールよりも先にコア クライアント ソフトウェアをインストールする必要があります。MSI ファイルを使用して AnyConnect コアおよび Start Before Logon コンポーネントを事前展開する場合は、正しい順序で実行する必要があります。

手順

| ステップ 1 |

ASDM で、 に移動します。 |

| ステップ 2 |

グループ ポリシーを選択し、新しいグループ ポリシーの [編集(Edit)] または [追加(Add)] をクリックします。 |

| ステップ 3 |

左側のナビゲーション ペインで を選択します。 |

| ステップ 4 |

[ダウンロードするオプションのクライアント モジュール(Optional Client Module for Download)] 設定の [継承(Inherit)] をオフにします。 |

| ステップ 5 |

ドロップダウン リストから AnyConnect SBL モジュールを選択します。 |

AnyConnect プロファイルでの SBL の有効化

始める前に

-

SBL は、呼び出されたときにネットワークに接続されている必要があります。場合によっては、ワイヤレス接続がワイヤレス インフラストラクチャに接続するユーザのクレデンシャルに依存するために、接続できないことがあります。このシナリオでは、ログインのクレデンシャル フェーズよりも SBL モードが優先されるため、接続できません。このような場合に SBL を機能させるには、ログインを通してクレデンシャルをキャッシュするようにワイヤレス接続を設定するか、その他のワイヤレス認証を設定する必要があります。

-

ネットワーク アクセス マネージャがインストールされている場合、デバイス接続を展開して、適切な接続を確実に使用できるようにする必要があります。

手順

| ステップ 1 |

VPN プロファイル エディタを開き、ナビゲーション ペインから [プリファレンス(Part 1)(Preferences (Part 1))] を選択します。 |

||

| ステップ 2 |

[ログイン前の起動の使用(Use Start Before Logon)] を選択します。 |

||

| ステップ 3 |

(任意)リモート ユーザが SBL を制御できるようにする場合は、[ユーザ制御可(User Controllable)] をオンにします。

|

Start Before Logon のトラブルシューティング

手順

| ステップ 1 |

AnyConnect プロファイルが ASA にロードされており、展開できるようになっていることを確認します。 |

| ステップ 2 |

以前のプロファイルを削除します(*.xml と指定してハード ドライブ上の格納場所を検索します)。 |

| ステップ 3 |

Windows の [プログラムの追加と削除(Add/Remove Programs)] を使用して SBL コンポーネントをアンインストールします。コンピュータをリブートして、再テストします。 |

| ステップ 4 |

イベント ビューアでユーザの AnyConnect ログをクリアし、再テストします。 |

| ステップ 5 |

セキュリティ アプライアンスを再度参照して、AnyConnect を再インストールします。 |

| ステップ 6 |

いったんリブートします。次回リブート時には、[ログイン前の起動(Start Before Logon)] プロンプトが表示されます。 |

| ステップ 7 |

DART バンドルを収集し、AnyConnect 管理者に送付します。 |

| ステップ 8 |

次のエラーが表示された場合は、ユーザの AnyConnect プロファイルを削除します。 |

| ステップ 9 |

.tmpl ファイルに戻って、コピーを .xml ファイルとして保存し、その XML ファイルをデフォルト プロファイルとして使用します。 |

AnyConnect 起動時の VPN 接続の自動開始

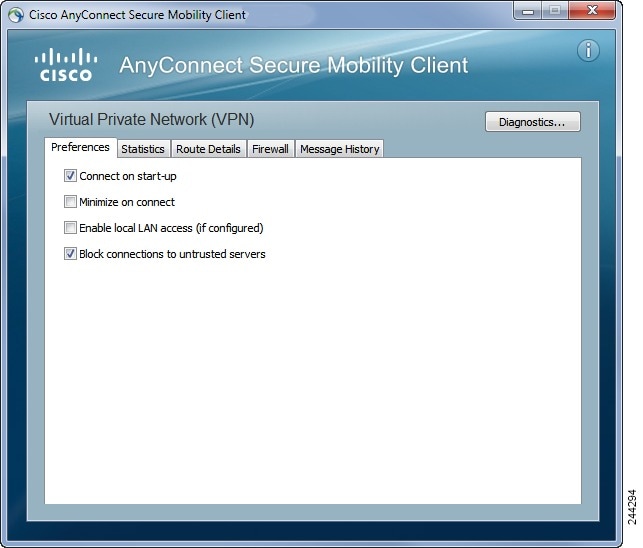

[起動時に自動接続(Auto Connect on Start)] とも呼ばれるこの機能は、AnyConnect が開始されると、VPN クライアント プロファイルで指定されたセキュア ゲートウェイへの VPN 接続を自動的に確立します。

[起動時に自動接続(Auto Connect on Start)] はデフォルトでは無効であり、ユーザはセキュア ゲートウェイを指定または選択する必要があります。

手順

| ステップ 1 |

VPN プロファイル エディタを開き、ナビゲーション ペインから [プリファレンス(Part 1)(Preferences (Part 1))] を選択します。 |

| ステップ 2 |

[起動時に自動接続(Auto Connect on Start)] を選択します。 |

| ステップ 3 |

(任意)[起動時に自動接続(Auto Connect on Start)] をユーザが制御できるようにするには、[ユーザ制御可(User Controllable)] を選択します。 |

Feedback

Feedback