概要

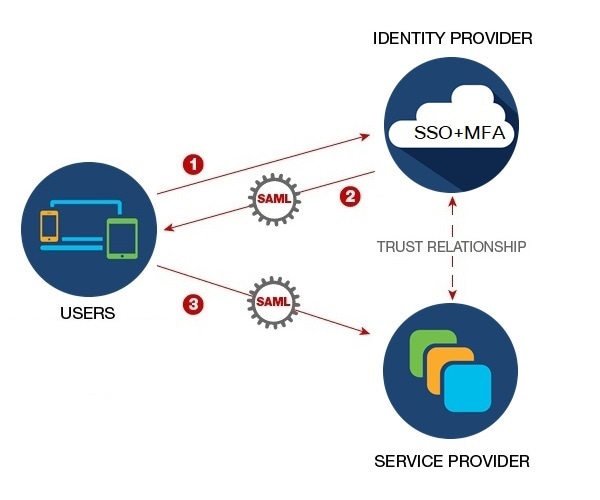

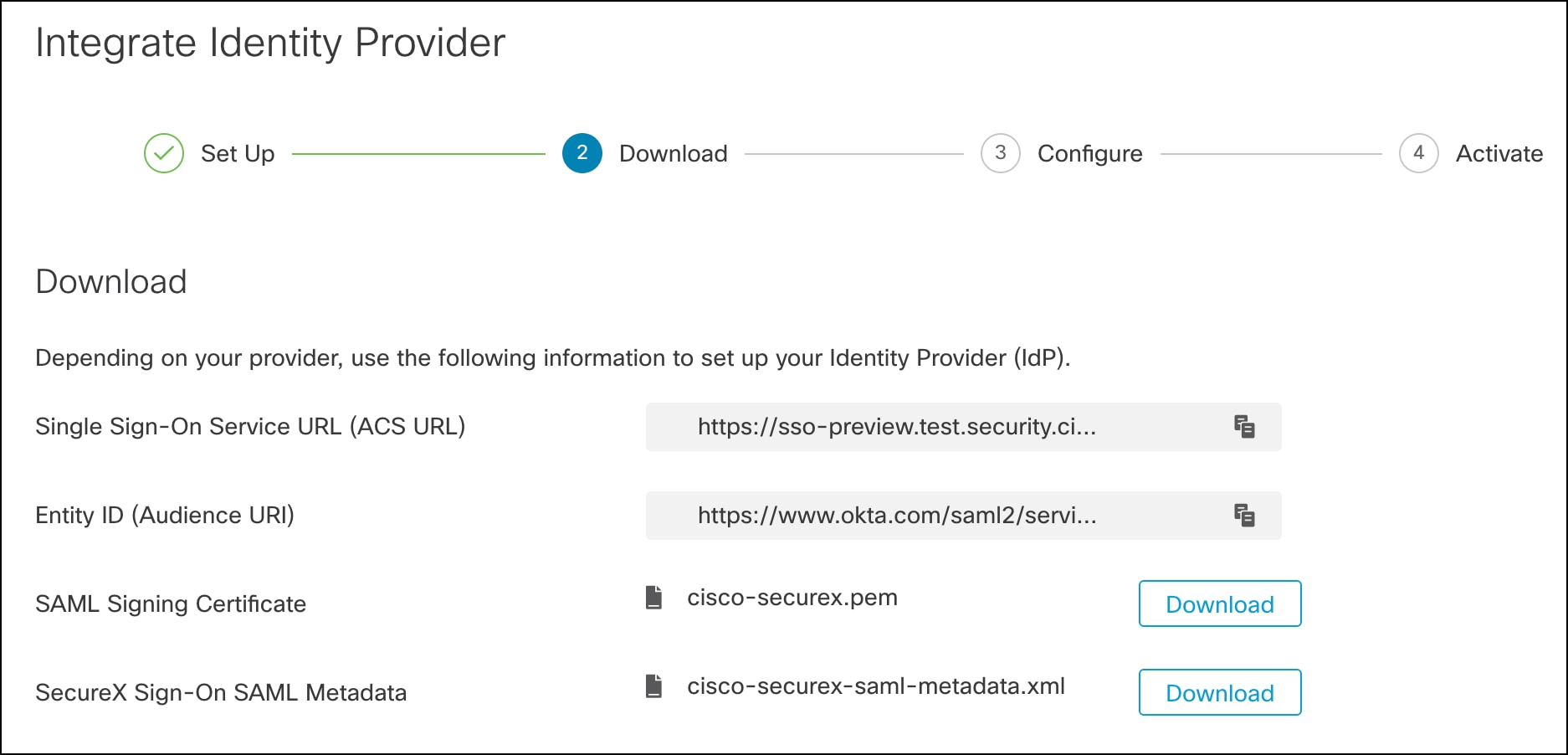

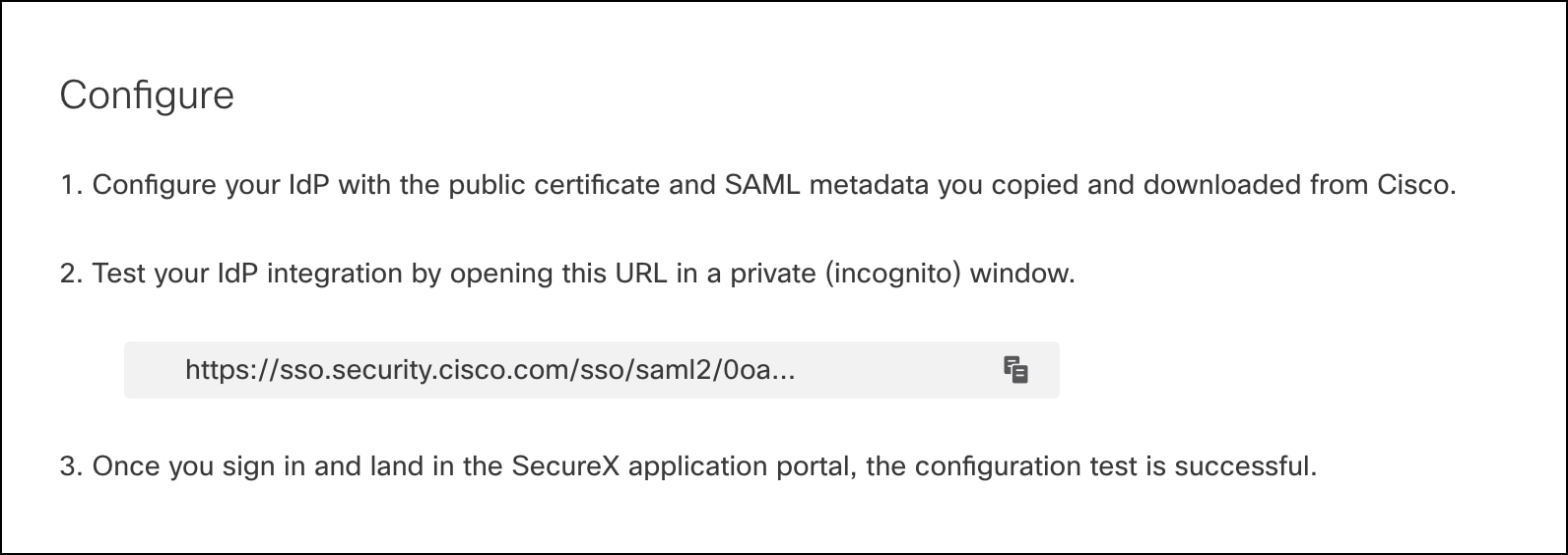

セキュリティ アサーション マークアップ言語(SAML)を使用して、独自またはサードパーティの ID プロバイダーを Security Cloud Sign On と統合できます。SAML は、ID プロバイダー(IdP)とサービスプロバイダー(SP)の間で認証および許可データを交換するための XML ベースのオープン標準です。ここでの SP は Security Cloud Sign On です。統合すると、ユーザーは通常のシングルサインオンのクレデンシャルを使用して Security Cloud Sign On にサインインできるようになります。

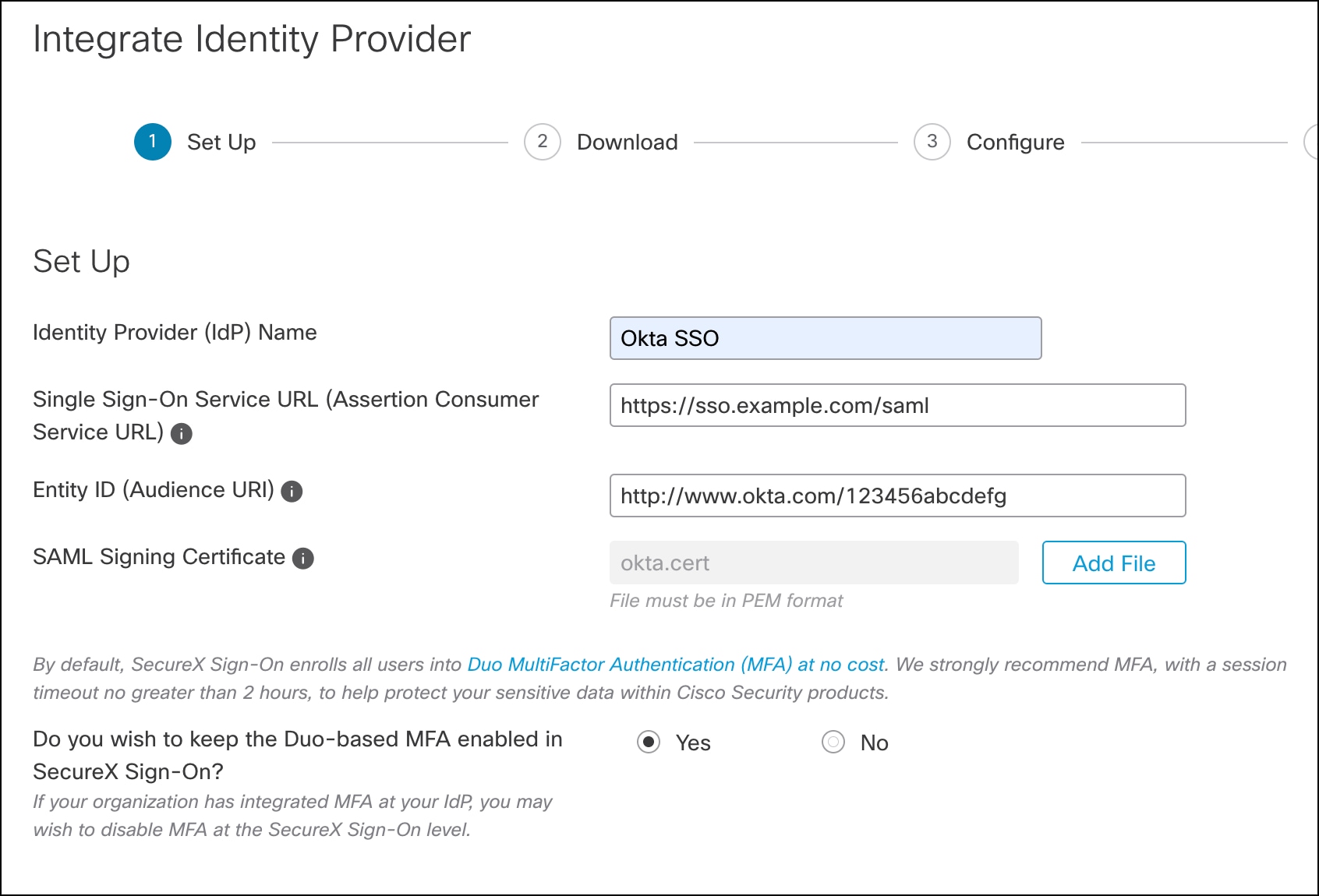

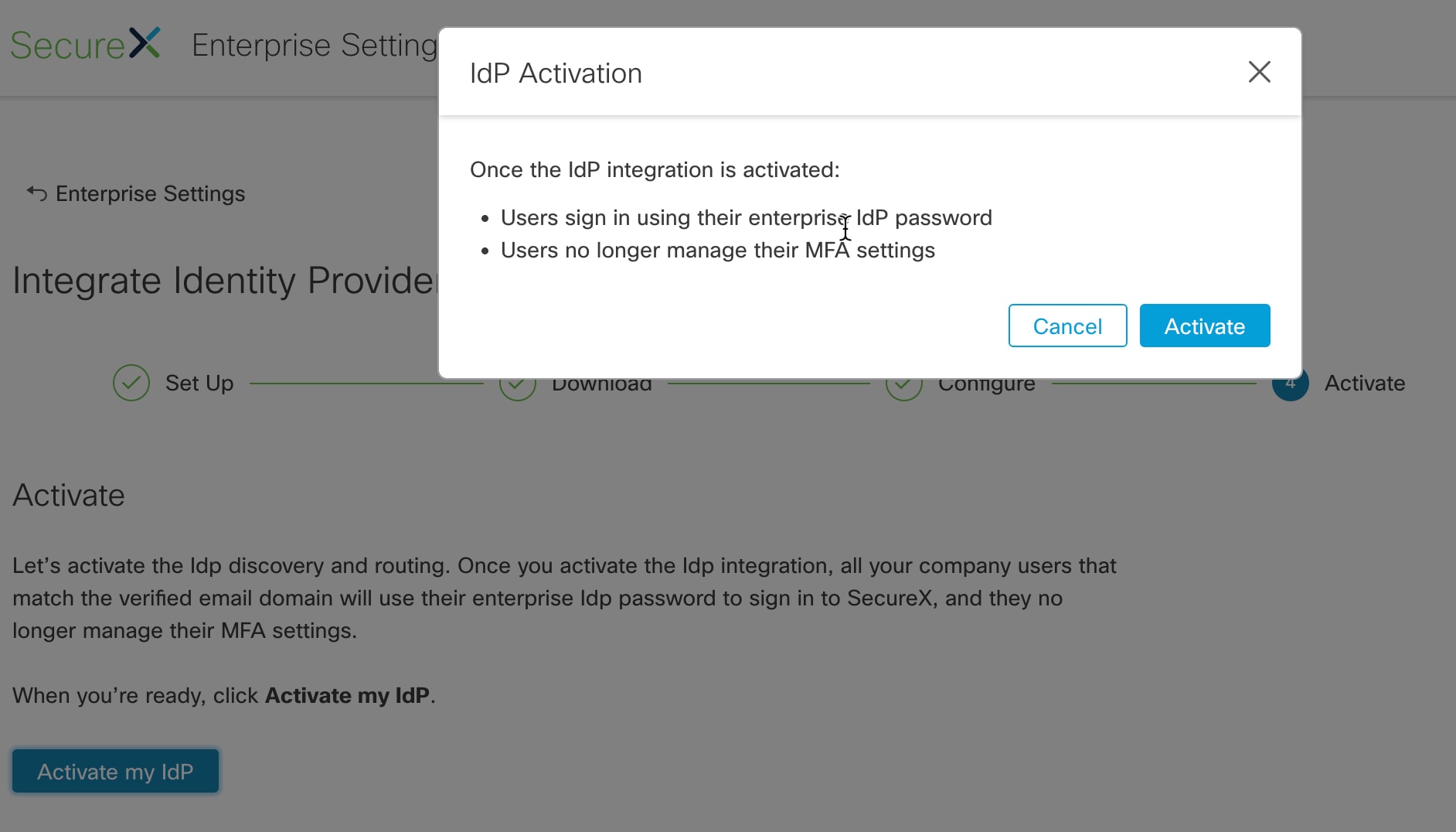

デフォルトでは、Security Cloud Sign On はすべての IdP のユーザーを Duo 多要素認証(MFA)に無料で登録します。組織ですでに MFA が IdP と統合されている場合、統合プロセス中に必要に応じて Duo ベースの MFA を無効にすることができます。

フィードバック

フィードバック