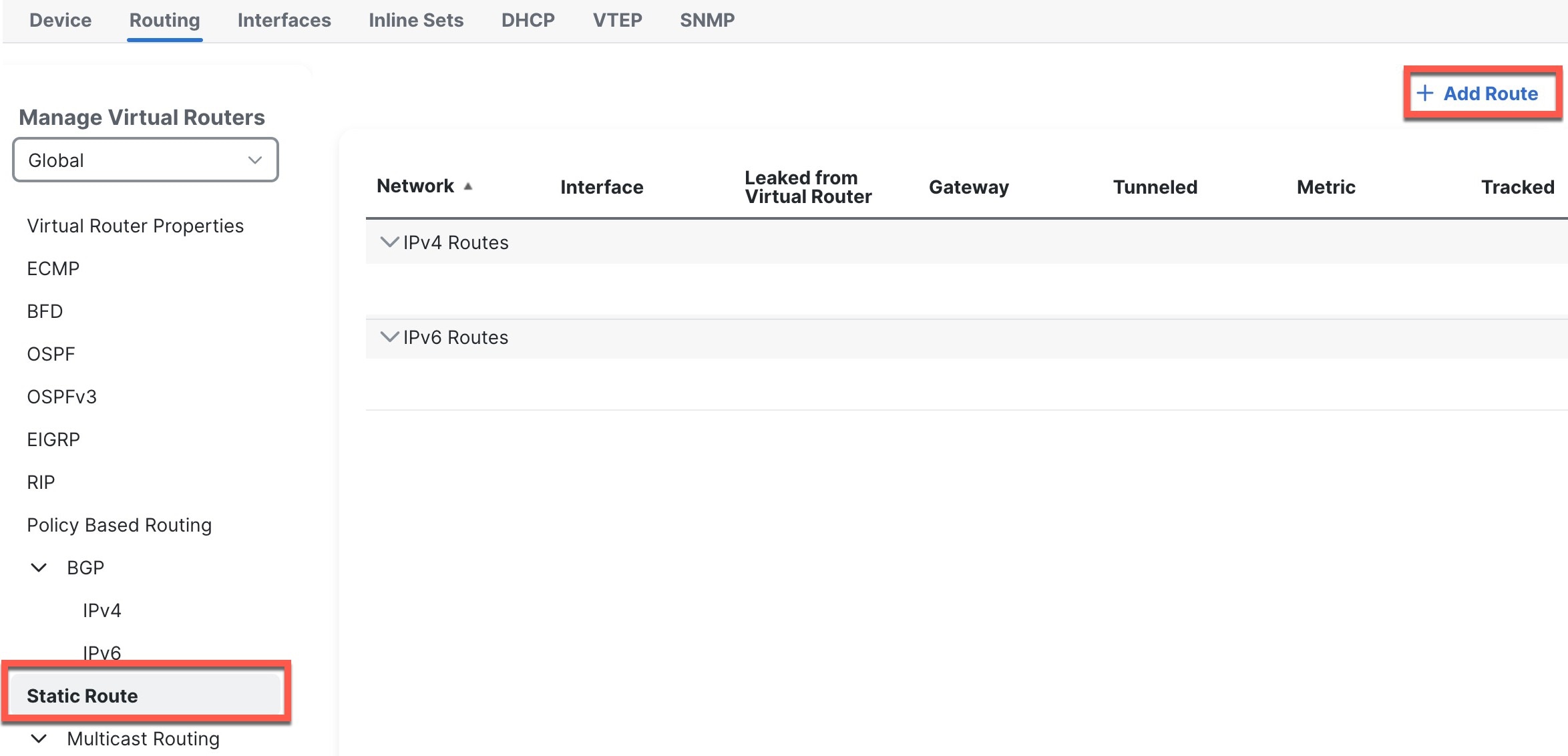

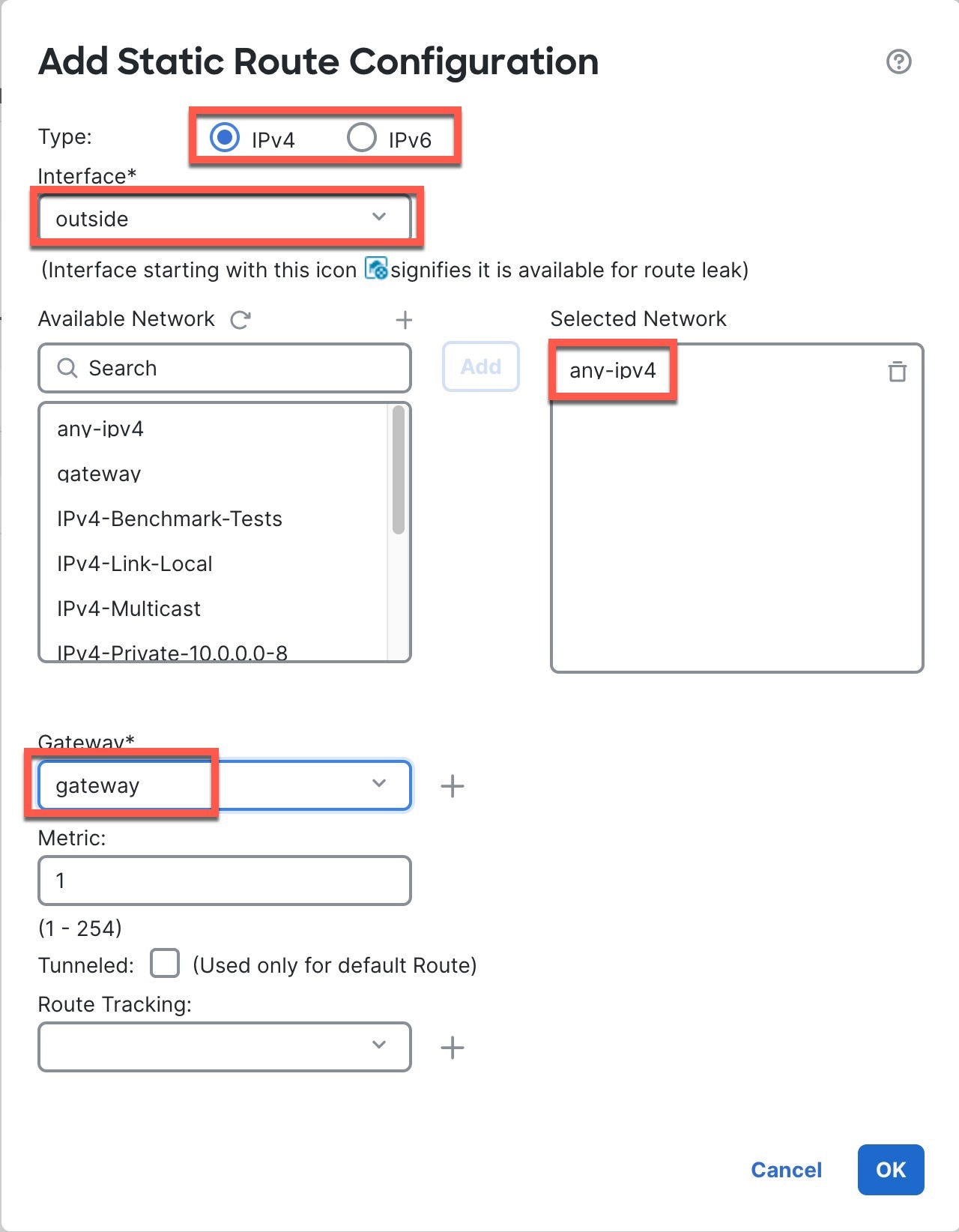

インターフェイスの設定

次の例では、静的アドレスを持つルーテッドモードの内部インターフェイスと、DHCP を使用するルーテッドモードの外部インターフェイスを設定します。また、内部 Web サーバー用の DMZ インターフェイスも追加します。

手順

|

ステップ 1 |

[デバイス(Devices)] > [デバイス管理(Device Management)] の順に選択し、ファイアウォールの [編集(Edit)]( |

|

ステップ 2 |

[インターフェイス(Interfaces)] をクリックします。

|

|

ステップ 3 |

40 Gb 以上のインターフェイスからブレークアウトポートを作成するには、インターフェイスの [ブレーク(Break)] アイコンをクリックします。 設定でフルインターフェイスをすでに使用している場合は、ブレークアウトを続行する前に設定を削除する必要があります。 |

|

ステップ 4 |

内部に使用するインターフェイスの [編集(Edit)]( ![[全般(General)] タブ](/c/dam/en/us/td/i/400001-500000/470001-480000/473001-474000/473822.jpg)

|

|

ステップ 5 |

外部に使用するインターフェイスの [編集(Edit)]( ![[全般(General)] タブ](/c/dam/en/us/td/i/400001-500000/470001-480000/473001-474000/473824.jpg)

|

|

ステップ 6 |

たとえば、Web サーバーをホストするように DMZ インターフェイスを設定します。 |

|

ステップ 7 |

[保存(Save)] をクリックします。 |

![[IPv4] タブ](/c/dam/en/us/td/i/400001-500000/470001-480000/473001-474000/473823.jpg)

![[IPv6] タブ](/c/dam/en/us/td/i/400001-500000/470001-480000/473001-474000/473826.jpg)

![[IPv4] タブ](/c/dam/en/us/td/i/400001-500000/470001-480000/473001-474000/473825.jpg)

フィードバック

フィードバック