ファイアウォールの電源の投入

システムの電源は、ファイアウォールの背面にあるロッカー電源スイッチによって制御されます。ロッカー電源スイッチは、ソフト通知を提供します。これにより、システムのグレースフルシャットダウンがサポートされ、システムソフトウェアおよびデータの破損のリスクが軽減されます。

(注) |

ファイアウォールを初めて起動するときは、Threat Defense の初期化に約 15 ~ 30 分かかります。 |

始める前に

ファイアウォールに対して信頼性の高い電力を供給することが重要です(無停電電源装置(UPS)を使用するなど)。最初のシャットダウンを行わないで電力が失われると、重大なファイルシステムの損傷を引き起こす可能性があります。バックグラウンドでは常に多数のプロセスが実行されていて、電力が失われると、システムをグレースフルシャットダウンできません。

手順

|

ステップ 1 |

電源コードをファイアウォールに接続し、電源コンセントに接続します。 |

|

ステップ 2 |

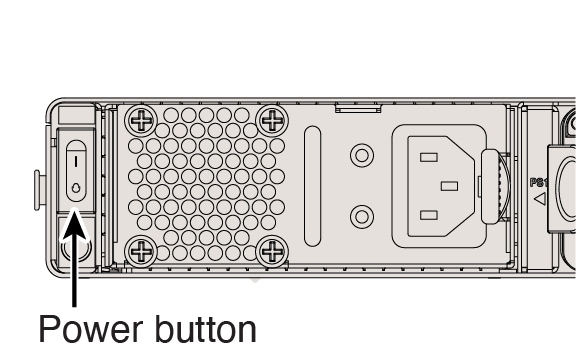

シャーシの背面で、電源コードに隣接するロッカー電源スイッチを使用して電源をオンにします。

|

|

ステップ 3 |

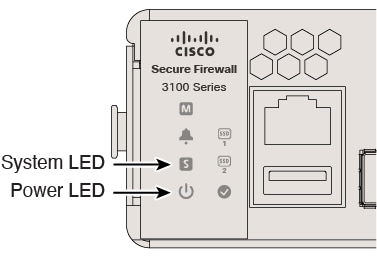

ファイアウォールの背面にある電源 LED を確認します。緑色に点灯している場合は、ファイアウォールの電源が入っています。

|

|

ステップ 4 |

ファイアウォールの背面にあるシステム LED を確認します。緑色に点灯している場合は、電源投入診断に合格しています。 |

フィードバック

フィードバック