要 件

次に、ファイアウォールのイベントデータを保存するために Security Analytics and Logging (OnPrem) を展開するためのアプライアンス要件を示します。

ファイアウォール アプライアンス

次のファイアウォール アプライアンスを展開する必要があります。

|

ソリューションのコンポーネント |

必要なバージョン |

Security Analytics and Logging (OnPrem) のライセンス |

注記 |

|---|---|---|---|

|

Secure Firewall Management Center(ハードウェアまたは仮想) |

v7.2+ 以前のバージョンを実行している management center の場合は、「https://cisco.com/go/sal-on-prem-docs」を参照してください。 |

なし |

|

|

Secure Firewall 管理対象のデバイス |

v7.0+(ウィザードを使用) Threat Defense v6.5 以降(syslog を使用) NGIPS v6.5(syslog を使用) |

none |

|

|

ASA デバイス |

v9.12+ |

なし |

Cisco Secure Network Analytics アプライアンス

Secure Network Analytics は次のように展開できます。

-

Data Store:Flow Collector を展開してイベントを取り込み、データストアを展開してイベントを保存し、Manager を展開してイベントを確認および照会します。

|

ソリューションのコンポーネント |

必要なバージョン |

Security Analytics and Logging (OnPrem) のライセンス |

注記 |

|---|---|---|---|

|

Manager |

Secure Network Analytics v7.5.2 |

なし |

|

|

Flow Collector |

Secure Network Analytics v7.5.2 |

なし |

|

|

データストア |

Secure Network Analytics v7.5.2 |

なし |

|

これらのコンポーネントに加えて、すべてのアプライアンスが NTP を使用して時刻を同期できることを確認する必要があります。

Secure Firewall または Secure Network Analytics アプライアンスのコンソールにリモートでアクセスする場合は、SSH 経由のアクセスを有効にできます。

Secure Network Analytics のライセンス

ライセンスなしで、Security Analytics and Logging (OnPrem) を 90 日間評価モードで使用できます。90 日間経過した後も Security Analytics and Logging (OnPrem) の使用を継続するには、ファイアウォール展開から Secure Network Analytics アプライアンスに syslog データで送信する見込みの 1 日あたりの GB に基づいて、スマートライセンスのロギングとトラブルシューティングのスマートライセンスを取得する必要があります。

(注) |

ライセンスの計算のために、データ量は最も近い GB 数(切り捨て)で報告されます。たとえば、1 日あたり 4.9 GB を送信する場合は、4 GB と報告されます。 |

Secure Network Analytics アプライアンスのライセンスに関する詳細については、『Secure Network Analytics Smart Software Licensing Guide』を参照してください。

Secure Network Analytics Resource Allocation

Security Analytics and Logging (OnPrem) に展開した場合、Secure Network Analytics は次の取り込みレートを提供します。

-

3 つのデータノードを備えたバーチャルエディション(VE)Data Store の展開では、平均で最大約 50k EPS を取り込むことができ、最大 175k EPS の短いバーストが可能です。

-

3 つのデータノードを備えたハードウェア Data Store の展開では、Security Analytics and Logging (OnPrem) および

sal_to_flow_cacheON で平均で最大約 15 万 EPS を取り込むことができます。

割り当てたハードドライブストレージに基づいて、数週間または数か月にわたってデータを保存できます。これらの推定値は、ネットワーク負荷、トラフィックスパイク、イベントごとに送信される情報など、さまざまな要因の影響を受けます。

(注) |

EPS の取り込みレートが高いと、Security Analytics and Logging (OnPrem)がデータをドロップする場合があります。さらに、接続、侵入、ファイル、マルウェアのイベントのみではなく、すべてのイベントタイプを送信する場合は、全体的な EPS の増加にしたがい、Security Analytics and Logging (OnPrem)がデータをドロップする場合があります。この場合はログファイルを確認します。 |

ネットワーク検出のファイアウォール ログ

Cisco Security Analytics and Logging(オンプレミス)データに基づくネットワーク検出を追加しました。この設定を有効にすると、トラフィック パターン、リスク、および攻撃の範囲をより詳細に把握できます。

Flow Collector 管理 UI の詳細設定に、トグル sal_to_flow_cache を使用して、ファイアウォール イベント ログの取り込みを有効化または無効化することができます。これは、ファイアウォールログの取り込みがすでに有効になっている場合に、ネットワーク検出を有効または無効にするために使用されます。

Flow Collector での詳細設定の編集の詳細については、「詳細設定」のヘルプトピックを参照してください。

(注) |

|

Data Store 推奨事項

最適なパフォーマンスを得るために、Manager VE、Flow Collector VE、および データストア VE を展開する場合は、次のリソースを割り当てます。

(注) |

シングルノードデータストア を使用している場合、または Secure Network Analytics でマルチテレメトリを有効にしている場合、リソースの割り当てとストレージ容量は次の推奨事項と異なる場合があります。詳細については、Secure Network Analytics アプライアンス設置ガイド(ハードウェアまたは仮想エディション)とシステム構成ガイド v7.5.2を参照してください。 |

|

リソース |

推奨 |

|---|---|

|

CPU |

8 |

|

RAM |

64 GB |

|

ハードドライブストレージ |

480 GB |

|

リソース |

推奨 |

|---|---|

|

CPU |

8 |

|

RAM |

70 GB |

|

ハードドライブストレージ |

480 GB |

|

リソース |

推奨 |

|---|---|

|

CPU |

データノードあたり 12 |

|

RAM |

データノードあたり 32 GB |

|

ハードドライブストレージ |

データノード VE あたり 5 TB、または 3 つのデータノードで合計 15 TB |

ハードウェア仕様

ハードウェアの仕様については、アプライアンスの仕様書を参照してください。

推定保持期間(3 つのデータノード)

データストア VE に割り当てるストレージスペースに基づいて、またはハードウェア展開がある場合は、Data Store 展開でおおよそ次の時間枠でデータを保存できます。

|

平均 EPS |

平均日次イベント |

仮想 |

ハードウェア |

|---|---|---|---|

|

1,000 |

8,650 万 |

1,500 日 |

3,000 日 |

|

5,000 |

4 億 3,000 万 |

300 日 |

600 日 |

|

10,000 |

8 億 6,500 万 |

150 日 |

300 日 |

|

20,000 |

17 億 3,000 万 |

75 日 |

150 日 |

|

25,000 |

21 億 6,000 万 |

60 日 |

120 日 |

|

50,000 |

43 億 2,000 万 |

30日 |

60 日後 |

|

75,000 |

64 億 8,000 万 |

サポート対象外 |

40 日 |

|

100,000 |

86 億 4,000 万 |

サポート対象外 |

30 日 |

データストアが最大ストレージキャパシティに達すると、着信データ用のスペースを確保するために最も古いデータが最初に削除されます。ストレージ容量を増やすには、Secure Network Analytics システム コンフィギュレーション ガイドを使用してデータノードを追加します。

(注) |

この推定取り込みおよび保存の期間について、これらのリソース割り当てでこれらの仮想アプライアンスをテストしました。仮想アプライアンスに十分な CPU または RAM を割り当てないと、リソース割り当てが不十分なために予期しないエラーが発生する場合があります。データノードのストレージ割り当てを 5 TB を超えて増やすと、リソース割り当てが不十分なために予期しないエラーが発生する可能性があります。 |

通信ポート

次の表に Data Store の展開の場合に Security Analytics and Logging (OnPrem) を統合するために開く必要がある通信ポートを示します。さらに、Secure Network Analytics 展開のために開く必要があるポートについては、「x2xx シリーズ ハードウェアアプライアンス設置ガイド」または 「Virtual Edition アプライアンス インストール ガイド」を参照してください。

|

送信元(クライアント) |

宛先(サーバ) |

ポート |

プロトコルまたは目的 |

|---|---|---|---|

|

Management Center、Threat Defense デバイス、Manager、Flow Collector およびデータストア |

外部インターネット(NTP サーバー) |

123/UDP |

すべて同じ NTP サーバへの NTP 時刻同期 |

|

ユーザワークステーション |

Management CenterおよびManager |

443/TCP |

Web ブラウザを使用した HTTPS 経由でのアプライアンスの Web インターフェイスへのログイン |

|

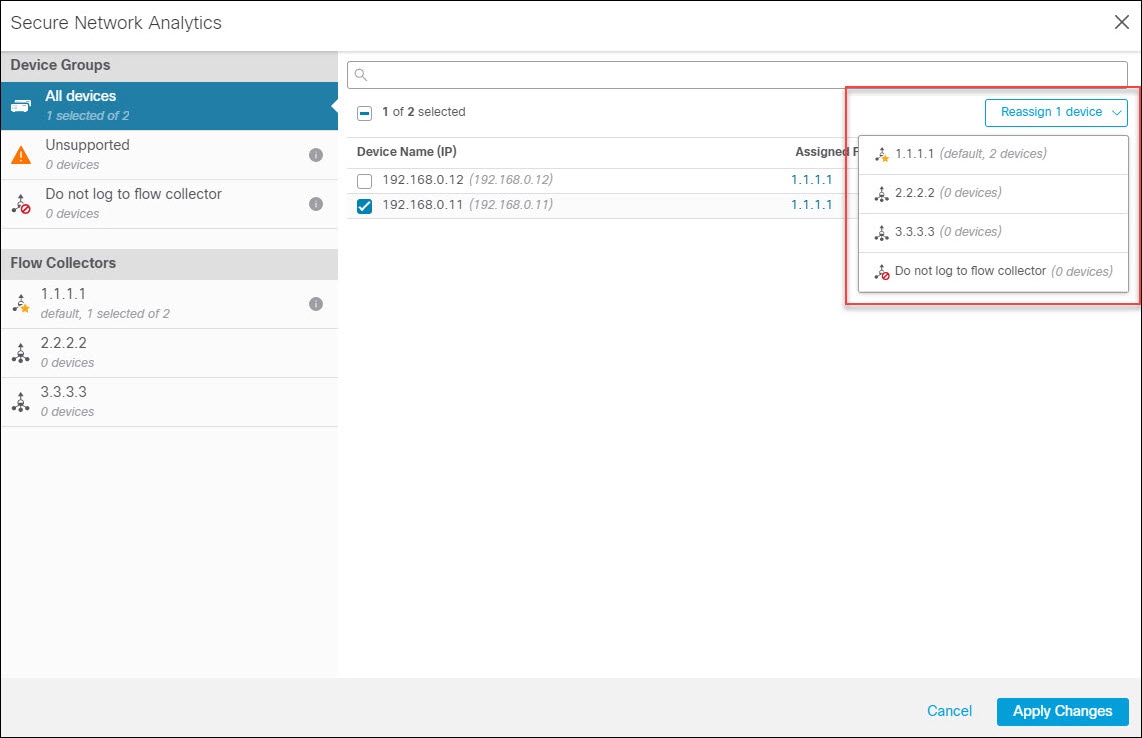

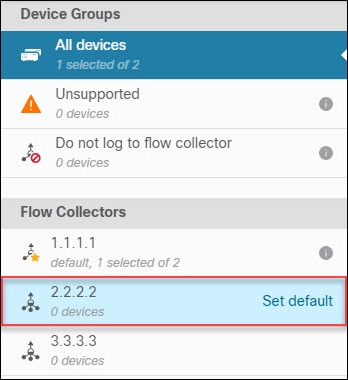

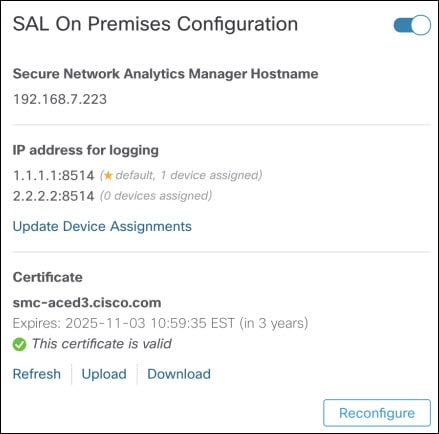

management center によって管理される Threat Defense デバイス |

Flow Collector |

8514/UDP |

threat defense デバイスからの syslog のエクスポート、Flow Collector への取り込み |

|

ASA デバイス |

Flow Collector |

8514/UDP |

ASA デバイスからの syslog のエクスポート、Flow Collector への取り込み |

| Management Center | Manager |

443/TCP |

management center から Manager へのリモートクエリ |

フィードバック

フィードバック