Cisco ISE 管理者

管理者は、次の目的で管理者ポータルを使用できます。

-

展開、ヘルプデスク操作、ネットワークデバイス、およびノードのモニタリングとトラブルシューティングの管理。

-

Cisco ISE のサービス、ポリシー、管理者アカウント、およびシステム設定と操作の管理。

-

管理者パスワードおよびユーザ パスワードを変更します。

CLI 管理者は、Cisco ISE アプリケーションの起動と停止、ソフトウェアのパッチとアップグレードの適用、Cisco ISE アプライアンスのリロードとシャットダウン、およびすべてのシステム ログとアプリケーション ログの表示を実行できます。CLI 管理者には特別な権限が付与されているため、CLI 管理者クレデンシャルを保護し、Cisco ISE 展開を設定および管理する Web ベースの管理者を作成することが推奨されます。

セットアップ時に設定したユーザ名とパスワードは、CLI への管理アクセスにのみ使用されます。このロールは、CLI 管理ユーザ(CLI 管理者)と見なされます。デフォルトでは、CLI 管理ユーザのユーザ名は admin、パスワードはセットアップで定義したパスワードです。デフォルトのパスワードはありません。この CLI 管理ユーザはデフォルトの admin ユーザであり、このユーザアカウントは削除できません。ただし、このアカウントのパスワードを有効化、無効化、または変更するオプションなど、他の管理者によって編集できます。

管理者を作成するか、または既存のユーザを管理者ロールに昇格できます。管理者は、対応する管理者権限を無効にすることで、単純なネットワーク ユーザ ステータスに降格することもできます。

管理者は、Cisco ISE システムを設定および操作するローカル権限を持つユーザです。

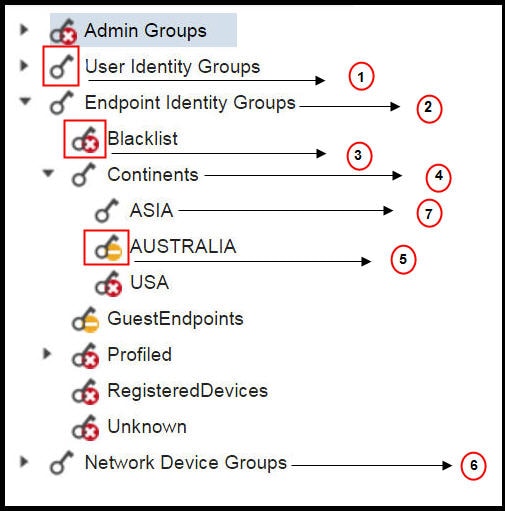

管理者は、1 つ以上の管理者グループに割り当てられます。

CLI 管理者への外部 ID ストアの使用の強制

外部 ID ソースによる認証は、内部データベースを使用するよりも安全性が高くなります。CLI 管理者向け RBAC は、外部 ID ストアをサポートしています。

前提条件

管理者ユーザを定義し、管理者グループに追加しておく必要があります。管理者はスーパー管理者である必要があります。

AD ユーザディレクトリでのユーザの属性の定義

Active Directory を実行している Windows サーバで、CLI 管理者として設定する予定の各ユーザの属性を変更します。

-

[サーバマネージャ(Server Manager)] ウィンドウを開き、[サーバマネージャ(Server Manager)] > [ロール(Roles)] > [Active Directory ドメインサービス(Active Directory Domain Services)] > [Active Directory のユーザとコンピュータ(Active Directory Users And Computers)] > [[ ad.adserver ] <ad_server>.local] に移動します。

-

[表示(View)] メニューで [高度な機能(Advanced Features)] を有効にし、ユーザの属性を編集できるようにします。

-

管理者ユーザが含まれている Active Directory グループに移動し、そのユーザを見つけます。

-

ユーザをダブルクリックして [プロパティ(Properties)] ウィンドウを開き、[属性エディタ(Attribute Editor)] を選択します。

-

任意の属性をクリックし、「gid」と入力して、属性

gidNumberを見つけます。gidNumber 属性が見つからない場合は、[フィルタ(Filter)] ボタンをクリックし、[値が設定されている属性のみを表示(Show only attributes that have values)] をオフにします。 -

属性名をダブルクリックして、各属性を編集します。各ユーザの設定を無効にする場合:

-

uidNumberに 60000 よりも大きな値を割り当てます。この値が一意であることを確認します。 -

gidNumberに 110 または 111 を割り当てます。 -

gidNumber 110 は管理者ユーザを表し、111 は読み取り専用ユーザを示します。

-

割り当ての後に uidNumber を変更しないでください。

-

gidNumber を変更した場合は、SSH 接続を行う前に 5 分以上待機してください。

-

AD ドメインへの管理者 CLI ユーザの参加

Cisco ISE CLI に接続し、identity-store コマンドを実行して管理者ユーザを ID ストアに割り当てます。たとえば、CLI 管理者ユーザを adpool1 として ISE に定義されている Active Directory にマッピングするには、 identity-store active-directory domain-name adpool1 user admincliuser を実行します。

参加が完了したら、Cisco ISE CLI に接続し、管理者 CLI ユーザとしてログインして設定を確認します。

このコマンドで使用するドメインが以前に ISE ノードに参加していた場合は、管理者コンソールでドメインに再参加する必要があります。

-

[管理(Administration)] > [IDの管理(Identity Management)] > [外部IDソース(External Identity Sources)] に移動します。

-

左側のペインで、[Active Directory] を選択し、Active Directory の名前を選択します。

-

右側のペインでは、AD 接続のステータスが [動作中(Operational)] と表示される場合があります。ただし、MS RPC または Kerberos のいずれかを使用して [テストユーザ(Test User)] との接続をテストすると、エラーが表示されます。

-

管理者 CLI ユーザとして Cisco ISE CLI にこの時点でもログインできることを確認します。

新しい管理者の作成

Cisco ISE 管理者は、特定の管理タスクを実行するために、特定のロールが割り当てられたアカウントが必要です。管理者アカウントを作成して、管理者が実行する必要がある管理タスクに基づいて 1 つ以上のロールを割り当てることができます。

[管理者ユーザ(Admin Users)] ウィンドウを使用して、Cisco ISE 管理者の属性の表示、作成、変更、削除、ステータスの変更、複製、または検索を実行できます。

(注) |

管理者ユーザのドメインが CLI と GUI の両方で同じである場合は、CLI で Active Directory アクセスを設定してから GUI に参加することをお勧めします。それ以外の場合は、そのドメインへの認証の失敗を回避するために、GUI からドメインに再参加する必要があります。 |

手順

| ステップ 1 |

を選択します。 |

| ステップ 2 |

ドロップダウンリストから、次のオプションのいずれかを選択します。

|

| ステップ 3 |

フィールドに値を入力します。[名前(Name)] フィールドでサポートされる文字は次のとおりです:# $ ’ ( ) * + -。/ @ _。 |

| ステップ 4 |

[送信(Submit)] をクリックして、新しい管理者を Cisco ISE 内部データベースに作成します。 |

Feedback

Feedback