Cisco Secure Firewall ASA および Secure Firewall Threat Defense 再イメージ化ガイド

このガイドでは、Secure Firewall ASA と Secure Firewall Threat Defense(旧 Firepower Threat Defense)間の再イメージ化の方法、および新しいイメージバージョンを使用した Threat Defense の再イメージ化の方法について説明します。この方法はアップグレードとは異なり、Threat Defense を工場出荷時のデフォルト状態に戻します。ASA の再イメージ化については、ASA の一般的な操作の設定ガイドを参照してください。このガイドでは、ASA の再イメージ化に複数の方法を使用できます。

サポート対象のモデル

ASA ソフトウェアまたは Threat Defense ソフトウェアのいずれかをサポートするモデルは、次のとおりです。ASA および Threat Defense バージョンのサポートについては、『ASA compatibility guide』または『Cisco Secure Firewall Threat Defense 互換性ガイド』を参照してください。

-

Firepower 1000

-

Cisco Secure Firewall 1200

-

Firepower 2100(Threat Defense 7.4 以前、ASA 9.20 以前)

-

Cisco Secure Firewall 3100

-

Cisco Secure Firewall 4200

-

ISA 3000

-

ASA 5506-X、5506W-X、および 5506H-X(Threat Defense 6.2.3 以前、ASA 9.16 以前)

-

ASA 5508-X(Threat Defense 7.0 以前、ASA 9.16 以前)

-

ASA 5512-X (Threat Defense 6.2.3 以前、ASA 9.12 以前)

-

ASA 5515-X(Threat Defense 6.4 以前、ASA 9.12 以前)

-

ASA 5516-X(Threat Defense 7.0 以前、ASA 9.16 以前)

-

ASA 5525-X(Threat Defense 6.6 以前、ASA 9.14 以前)

-

ASA 5545-X(Threat Defense 6.6 以前、ASA 9.14 以前)

-

ASA 5555-X(Threat Defense 6.6 以前、ASA 9.14 以前)

(注) |

Firepower 4100 および 9300 でも、ASA または Threat Defense のいずれかをサポートしますが、これらは論理デバイスとしてインストールされています。詳細については、FXOS の構成ガイドを参照してください。 |

(注) |

ASA 5512-X ~ 5555-X 上の Threat Defense の場合は、シスコのソリッド ステート ドライブ(SSD)を実装する必要があります。詳細については、ASA 5500-X のハードウェア ガイドを参照してください。ASA の場合は、ASA FirePOWER モジュールを使用するためにも SSD が必要です(ASA 5506-X、5508-X、および 5516-X には SSD が標準です)。 |

Firepower または Cisco Secure Firewall の再イメージ化

Firepower および Cisco Secure Firewall モデルは、脅威に対する防御 または ASA ソフトウェアのいずれかをサポートします。

ソフトウェアのダウンロード

Threat Defense ソフトウェアまたは ASA ソフトウェアを入手します。

(注) |

Cisco.com のログインおよびシスコ サービス契約が必要です。 |

|

Threat Defense モデル |

ダウンロードの場所 |

パッケージ |

|---|---|---|

|

Firepower 1000 |

||

|

Threat Defense package 使用しているモデル > [Firepower Threat Defense Software] > バージョンの順に選択します。 |

パッケージには、cisco-ftd-fp1k.7.4.1-172 などのファイル名が付けられています。SPA。 |

|

| Cisco Secure Firewall 1200 | ||

|

Threat Defense package 使用しているモデル > [Firepower Threat Defense Software] > バージョンの順に選択します。 |

パッケージには、Cisco_Secure_FW_TD_1200-7.6.0-01.sh.REL.tar のようなファイル名がついています。 |

|

|

Firepower 2100 |

||

|

Threat Defense package 使用しているモデル > [Firepower Threat Defense Software] > バージョンの順に選択します。 |

パッケージには、cisco-ftd-fp2k.7.4.1-172 などのファイル名が付けられています。SPA。 |

|

|

Cisco Secure Firewall 3100 |

||

|

Threat Defense package 使用しているモデル > [Firepower Threat Defense Software] > バージョンの順に選択します。 |

|

|

|

Cisco Secure Firewall 4200 |

||

|

Threat Defense package 使用しているモデル > [Firepower Threat Defense Software] > バージョンの順に選択します。 |

パッケージには、Cisco_Secure_FW_TD_4200-7.4.1-172.sh.REL.tar のようなファイル名がついています。 |

|

ASA モデル |

ダウンロードの場所 |

パッケージ |

|---|---|---|

|

Firepower 1000 |

||

|

ASA パッケージ 使用しているモデル > [Adaptive Security Appliance (ASA) Software] > バージョンの順に選択します。 |

パッケージには、次のようなファイル名が付けられています:cisco-asa-fp1k.9.20.2.2.SPA。このパッケージには ASA と ASDM が含まれています。 |

|

|

ASDM ソフトウェア(アップグレード) 現在の ASDM または ASA CLI を使って ASDM の以降のバージョンにアップグレードするには、使用しているモデル > [Adaptive Security Appliance (ASA) Device Manager] > バージョンの順に選択します。 |

ASDM ソフトウェアのファイルには asdm-7202.bin のような名前が付いています。 |

|

| Cisco Secure Firewall 1200 | ||

|

Firepower 2100 |

||

|

ASA パッケージ 使用しているモデル > [Adaptive Security Appliance (ASA) Software] > バージョンの順に選択します。 |

パッケージには、次のようなファイル名が付けられています:cisco-asa-fp2k.9.20.2.2.SPA。このパッケージには、ASA、ASDM、FXOS、および Secure Firewall Chassis Manager(旧 Firepower Chassis Manager)が含まれています。 |

|

|

ASDM ソフトウェア(アップグレード) 現在の ASDM または ASA CLI を使って ASDM の以降のバージョンにアップグレードするには、使用しているモデル > [Adaptive Security Appliance (ASA) Device Manager] > バージョンの順に選択します。 |

ASDM ソフトウェアのファイルには asdm-7202.bin のような名前が付いています。 |

|

|

Cisco Secure Firewall 3100 |

||

|

ASA パッケージ 使用しているモデル > [Adaptive Security Appliance (ASA) Software] > バージョンの順に選択します。 |

パッケージには、次のようなファイル名が付けられています:cisco-asa-fp3k.9.20.2.2.SPA。このパッケージには ASA と ASDM が含まれています。 |

|

|

ASDM ソフトウェア(アップグレード) 現在の ASDM または ASA CLI を使って ASDM の以降のバージョンにアップグレードするには、使用しているモデル > [Adaptive Security Appliance (ASA) Device Manager] > バージョンの順に選択します。 |

ASDM ソフトウェアのファイルには asdm-7202.bin のような名前が付いています。 |

|

|

Cisco Secure Firewall 4200 シリーズ |

||

|

ASA パッケージ 使用しているモデル > [Adaptive Security Appliance (ASA) Software] > バージョンの順に選択します。 |

パッケージには、次のようなファイル名が付けられています:cisco-asa-fp4200.9.20.2.2.SPA。このパッケージには ASA と ASDM が含まれています。 |

|

|

ASDM ソフトウェア(アップグレード) 現在の ASDM または ASA CLI を使って ASDM の以降のバージョンにアップグレードするには、使用しているモデル > [Adaptive Security Appliance (ASA) Device Manager] > バージョンの順に選択します。 |

ASDM ソフトウェアのファイルには asdm-7202.bin のような名前が付いています。 |

ASA→Threat Defense:Firepower または Cisco Secure Firewall

このタスクでは、ASA ソフトウェアから Threat Defense イメージを起動することによって、ASA から Threat Defense に Firepower または Cisco Secure Firewall デバイスを再イメージ化できます。

始める前に

-

アップロードするイメージが FTP、HTTP(S)、SCP、SMB、または TFTP サーバーか、EXT2/3/4 または VFAT/FAT32 でフォーマットされた USB ドライブで使用可能であることを確認します。

-

ASA インターフェイスを介してサーバーに到達できることを確認してください。デフォルト設定には次の内容が含まれます。

-

Ethernet 1/2(内部):192.168.1.1

-

Management 1/1(管理):1010/1210/1220:192.168.45.1、その他のモデル:DHCP およびデフォルトルート

-

Ethernet 1/1(外部):DHCP およびデフォルトルート

DHCP からのデフォルトルートがなく、リモートサーバーからダウンロードする必要がある場合は、route コマンドを使用してルートを設定します。

configure factory-default コマンドを使用して、Management 1/1(1010 /1210/1220)または Ethernet 1/2(その他のモデル)の静的 IP アドレスを設定することもできます。

-

-

SCP サーバーとの間でコピーを使用するには、次の手順を実行する必要があります。

-

ssh コマンドを使用して、ASA で SCP サーバーサブネット/ホストの SSH アクセスを有効にします。

-

crypto key generate コマンドを使用してキーペアを生成します。

-

-

(Firepower 2100)9.12 以前では、プラットフォームモードのみを使用できます。9.13 以降では、アプライアンスモードがデフォルトです。プラットフォームモードのデバイスを 9.13 以降にアップグレードすると、ASA はプラットフォームモードのままになります。モードを確認するには 、ASA CLI で show fxos mode コマンドを使用します。他のモデルはアプライアンスモードのみをサポートします。

プラットフォームモードの ASA がある場合は、FXOS を使用してイメージを再作成する必要があります。「ASA→Threat Defense :Firepower 2100 プラットフォームモード」を参照してください。

-

(Cisco Secure Firewall 3100)Cisco Secure Firewall 3100 で ASA から Threat Defense 7.3 以降に再イメージ化を行うには、最初に ASA を 9.19 以降にアップグレードして、7.3 で導入された新しいイメージタイプをサポートするように ROMMON のバージョンを更新する必要があります。『ASA upgrade guide』を参照してください。

手順

|

ステップ 1 |

ASA CLI に接続します。 |

||

|

ステップ 2 |

ASA CLI/ASDM またはスマート ソフトウェア ライセンシング サーバーから、スマート ソフトウェア ライセンシング サーバーの ASA の登録を解除します。 license smart deregister 例: |

||

|

ステップ 3 |

Threat Defense イメージをフラッシュ メモリにダウンロードします。この手順では FTP コピーを示します。 copy ftp://[[user@]server_ip[/path]/ftd_image_name diskn:/[path/]ftd_image_name USB ドライブを使用するには、disk1:// を指定します。ただし、disk2:// を使用する Firepower 2100 は除きます。

例:例: |

||

|

ステップ 4 |

Threat Defense イメージ(直前にアップロードしたもの)を起動します。 |

||

|

ステップ 5 |

シャーシが再起動するまで待ちます。 FXOS が最初に表示されますが、Threat Defense が表示されるまで待つ必要があります。 アプリケーションが起動し、アプリケーションに接続すると、EULA に同意し、CLI で初期設定を実行するように求められます。Secure Firewall Device Manager(旧 Firepower Device Manager)または Secure Firewall Management Center(旧 Firepower Management Center)のいずれかを使用してデバイスを管理できます。セットアップに進むには、http://www.cisco.com/go/ftd-asa-quick でご使用のモデルとマネージャのクイック スタート ガイドを参照してください。 例: |

ASA→Threat Defense :Firepower 2100 プラットフォームモード

このタスクでは、プラットフォームモードの Firepower 2100 を 脅威に対する防御 に再イメージ化することができます。

(注) |

この手順を実行すると、FXOS 管理者パスワードは Admin123 にリセットされます。 |

始める前に

-

この手順では、FXOS CLI を使用する必要があります。

-

9.12 以前では、プラットフォームモードのみを使用できます。9.13 以降では、アプライアンスモードがデフォルトです。プラットフォームモードのデバイスを 9.13 以降にアップグレードすると、ASA はプラットフォームモードのままになります。ASA CLI で show fxos mode コマンドを使用して、9.13 以降のモードを確認します。

アプライアンス モードの ASA がある場合、これらの FXOS コマンドにアクセスすることはできません。脅威に対する防御 への再イメージ化は ASA OS で行われます。ASA→Threat Defense:Firepower または Cisco Secure Firewallを参照してください。

手順

|

ステップ 1 |

アップロードするイメージが FXOS Management 1/1 インターフェイスに接続されている FTP、SCP、SFTP、または TFTP サーバーか、EXT2/3/4 または VFAT/FAT32 でフォーマットされた USB ドライブで使用できることを確認します。 FXOS Management 1/1 の IP アドレスを確認または変更するには、『Cisco Firepower 2100 Getting Started Guide』を参照してください。 |

|

ステップ 2 |

ASA CLI/ASDM またはスマート ソフトウェア ライセンシング サーバーから、スマート ソフトウェア ライセンシング サーバーの ASA の登録を解除します。 |

|

ステップ 3 |

コンソール ポート(推奨)または SSH のいずれかを使用して、FXOS CLI を Management 1/1 インターフェイスに接続します。コンソール ポートで接続する場合は、FXOS CLI にすぐにアクセスします。FXOS ログイン クレデンシャルを入力します。デフォルトのユーザー名は admin で、デフォルトのパスワードは Admin123 です。 SSH を使用して ASA 管理 IP アドレスに接続する場合は、FXOS にアクセスするために connect fxos と入力します。また、FXOS 管理 IP アドレスに直接 SSH 接続することもできます。 |

|

ステップ 4 |

シャーシにパッケージをダウンロードします。 |

|

ステップ 5 |

新しいパッケージのダウンロードが終了([ダウンロード済み(Downloaded)] の状態)したら、パッケージを起動します。 |

|

ステップ 6 |

シャーシが再起動するまで待ちます。 FXOS が最初に起動しますが、 脅威に対する防御 が起動するまで待つ必要があります。 アプリケーションが起動し、アプリケーションに接続すると、EULA に同意し、CLI で初期設定を実行するように求められます。Device Manager または Management Center を使用してデバイスを管理できます。セットアップに進むには、http://www.cisco.com/go/ftd-asa-quick でご使用のモデルとマネージャのクイック スタート ガイドを参照してください。 例: |

Threat Defense→ASA:Firepower または Cisco Secure Firewall

このタスクでは、Firepower または Cisco Secure Firewall デバイスを Threat Defense から ASA に再イメージ化できます。Firepower 2100 のデフォルトでは、ASA はアプライアンスモードです。再イメージ化した後は、プラットフォームモードに変更できます。

(注) |

この手順を実行すると、FXOS 管理者パスワードは Admin123 にリセットされます。 |

手順

|

ステップ 1 |

アップロードするイメージが Management 1/1 インターフェイス、または Cisco Secure Firewall 4200 の場合は Management 1/1 または 1/2 に接続されている FTP、HTTP(S)、SCP、SFTP、または TFTP サーバーか、EXT2/3/4 または VFAT/FAT32 でフォーマットされた USB ドライブで使用できることを確認します。 Management インターフェイス設定の詳細については、「Cisco Secure Firewall Threat Defense コマンドリファレンス」で Threat Defense の show network コマンドおよび configure network コマンドを参照してください。 |

|

ステップ 2 |

Threat Defense のライセンスを解除します。

|

|

ステップ 3 |

コンソール ポート(推奨)または SSH のいずれかを使用して、FXOS CLI を Management インターフェイスに接続します。コンソール ポートで接続する場合は、FXOS CLI にすぐにアクセスします。FXOS ログイン クレデンシャルを入力します。デフォルトのユーザー名は admin で、デフォルトのパスワードは Admin123 です。 SSH を使用して Threat Defense 管理 IP アドレスに接続する場合は、FXOS にアクセスするために connect fxos と入力します。 |

|

ステップ 4 |

シャーシにパッケージをダウンロードします。 |

|

ステップ 5 |

新しいパッケージのダウンロードが終了([ダウンロード済み(Downloaded)] の状態)したら、パッケージを起動します。 |

|

ステップ 6 |

シャーシが再起動するまで待ちます。 ASA 9.13 以降(デフォルトではアプライアンス モード) ASA が起動したら、CLI でユーザー EXEC モードにアクセスします。 例:ASA 9.12 以前(デフォルトではプラットフォームモード) FXOS が最初に起動しますが、 ASA が起動するまで待つ必要があります。 アプリケーションが起動し、アプリケーションに接続したら、CLI でユーザー EXEC モードにアクセスします。 例: |

Threat Defense→Threat Defense:Firepower または Cisco Secure Firewall

Cisco Secure Firewall 3100 の場合のみ、再イメージ化方法は現在のバージョンによって異なります。

Threat Defense→Threat Defense:Firepower または Cisco Secure Firewall(3100 を除く)

これらのモデル は、デバイスを工場出荷時のデフォルトの状態に復元するための設定のみの消去からイメージの置換に至るまで複数レベルの再イメージ化を提供します。

手順

|

ステップ 1 |

再イメージ化の手順については、『Troubleshooting Guide』を参照してください。 |

|

ステップ 2 |

新しいバージョンをロードする場合は、「Reimage the System with a New Software Version」の手順を使用します。 起動できない、パスワードをリセットするなどのトラブルシューティングには、他の再イメージ化方法を使用します。 |

Threat Defense→Threat Defense:Cisco Secure Firewall 3100

Cisco Secure Firewall 3100 は、設定のみの消去からイメージの置換、デバイスの工場出荷時のデフォルト状態への復元に至るまで、さまざまなレベルで再イメージ化を提供します。再イメージ化については、開始バージョンと終了バージョンに応じて次のオプションを参照してください。

手順

|

ステップ 1 |

7.2 への再イメージ化、または 7.3 以降から 7.3 以降への再イメージ化:再イメージ化の手順については、『Troubleshooting Guides』を参照してください。 新しいバージョンをロードする場合は、「Reimage the System with a New Software Version」の手順を使用します。 起動できない、パスワードをリセットするなどのトラブルシューティングには、他の再イメージ化方法を使用します。 |

||

|

ステップ 2 |

7.1/7.2 から 7.3 以降への再イメージ化:7.1/7.2 から 7.3 以降への再イメージ化を行う場合は、最初に ASA 9.19 以降に再イメージ化を実行してから 7.3 以降に再イメージ化を行う必要があります。 7.3 以降では新しいタイプのイメージファイルを使用しますが、このイメージファイルを使用するには、事前に ROMMON を更新しておく必要があります。そのため、7.3 以降への再イメージ化を行う前に ASA 9.19 以降(古い ROMMON でサポートされていますが、一緒に新しい ROMMON へアップグレードされます)に再イメージ化を実行しておく必要があります。個別の ROMMON アップデータはありません。

|

ASA→ASA:Firepower および Cisco Secure Firewall

ブートアップの問題をトラブルシューティングし、パスワードの回復を実行するには、ASA の再イメージ化が必要になる場合があります。通常のアップグレードでは、再イメージ化を実行する必要はありません。

手順

|

ステップ 1 |

再イメージ化の手順については、『Troubleshooting Guide』を参照してください。 |

|

ステップ 2 |

新しいソフトウェアイメージをロードするには、再イメージ化ではなく『ASA Upgrade Guide』を参照してください。 |

ASA 5500-x または ISA 3000 の再イメージ化

ASA 5500-X シリーズまたは ISA 3000 シリーズのモデルの多くは、Threat Defense ソフトウェアと ASA ソフトウェアのいずれかをサポートします。

必要なコンソール ポート アクセス

再イメージ化を実行するには、コンピュータをコンソール ポートに接続する必要があります。

ASA 5512-X、5515-X、5525-X、5545-X、および 5555-X では、サードパーティ製のシリアル USB 変換ケーブルを使用して接続する必要がある場合があります。他のモデルには、ミニ USB タイプ B コンソール ポートが搭載されているため、ミニ USB ケーブルを使用できます。Windows では、software.cisco.com から USB シリアル ドライバのインストールが必要な場合があります。コンソール ポート オプションおよびドライバ要件の詳細については、http://www.cisco.com/go/asa5500x-install でハードウェア ガイドを参照してください。

9600 ボー、8 データ ビット、パリティなし、1 ストップ ビット、フロー制御なしに設定されたターミナル エミュレータを使用します。

ソフトウェアのダウンロード

Threat Defense ソフトウェアまたは ASA、ASDM、および ASA FirePOWER モジュールソフトウェアを入手します。このドキュメントの手順を実行するには、初期ダウンロード用の TFTP サーバーにソフトウェアを配置する必要があります。他のイメージは、他のタイプ(HTTP、FTP など)のサーバからダウンロードできます。正確なソフトウェア パッケージとサーバ タイプについては、手順を参照してください。

(注) |

Cisco.com のログインおよびシスコ サービス契約が必要です。 |

注目 |

Threat Defense のブートイメージとシステムパッケージは、バージョンおよびモデルに固有です。プラットフォームに適切なブート イメージとシステム パッケージがあることを確認します。ブート イメージとシステム パッケージの間に不一致があると、ブート障害が発生する可能性があります。一致しない場合は、新しいシステム パッケージで古いブートイ メージが使用されます。 |

|

Threat Defense モデル |

ダウンロードの場所 |

パッケージ |

||

|---|---|---|---|---|

|

ASA 5506-X、ASA 5508-X、および ASA 5516-X |

http://www.cisco.com/go/asa-firepower-sw を参照してください。 |

|

||

|

ブート イメージ 使用しているモデル > [Firepower Threat Defense Software] > バージョンの順に選択します。 |

ブート イメージのファイルには ftd-boot-9.6.2.0.lfbff のような名前が付いています。 |

|||

|

システム ソフトウェア インストール パッケージ 使用しているモデル > [Firepower Threat Defense Software] > バージョンの順に選択します。 |

システム ソフトウェア インストール パッケージのファイルには ftd-6.1.0-330.pkg のような名前が付いています。 |

|||

|

ASA 5512-X ~ ASA 5555-X |

http://www.cisco.com/go/asa-firepower-sw を参照してください。 |

|

||

|

ブート イメージ 使用しているモデル > [Firepower Threat Defense Software] > バージョンの順に選択します。 |

ブート イメージのファイルには ftd-boot-9.6.2.0.cdisk のような名前が付いています。 |

|||

|

システム ソフトウェア インストール パッケージ 使用しているモデル > [Firepower Threat Defense Software] > バージョンの順に選択します。 |

システム ソフトウェア インストール パッケージのファイルには ftd-6.1.0-330.pkg のような名前が付いています。 |

|||

|

ISA 3000 |

http://www.cisco.com/go/isa3000-softwareを参照してください。 |

|

||

|

ブート イメージ 使用しているモデル > [Firepower Threat Defense Software] > バージョンの順に選択します。 |

ブート イメージのファイルには ftd-boot-9.9.2.0.lfbff のような名前が付いています。 |

|||

|

システム ソフトウェア インストール パッケージ 使用しているモデル > [Firepower Threat Defense Software] > バージョンの順に選択します。 |

システム ソフトウェア インストール パッケージのファイルには ftd-6.2.3-330.pkg のような名前が付いています。 |

|

ASA モデル |

ダウンロードの場所 |

パッケージ |

|---|---|---|

|

ASA 5506-X、ASA 5508-X、および ASA 5516-X |

||

|

ASA ソフトウェア 使用しているモデル > [Adaptive Security Appliance (ASA) Software] > バージョンの順に選択します。 |

ASA ソフトウェアのファイルには asa962-lfbff-k8.SPA のような名前が付いています。 |

|

|

ASDM ソフトウェア 使用しているモデル > [Adaptive Security Appliance (ASA) Device Manager] > バージョンの順に選択します。 |

ASDM ソフトウェアのファイルには asdm-762.bin のような名前が付いています。 |

|

|

REST API ソフトウェア 使用しているモデル > [Adaptive Security Appliance REST API Plugin] > バージョンの順に選択します。 |

API ソフトウェアのファイルには asa-restapi-132-lfbff-k8.SPA のような名前が付いています。REST API をインストールするには、『API クイック スタート ガイド』 を参照してください。 |

|

|

ROMmon ソフトウェア ご使用のモデル > [ASA Rommon Software] > バージョンの順に選択します。 |

ROMMON ソフトウェアのファイルには asa5500-firmware-1108.SPA のような名前が付いています。 |

|

|

ASA 5512-X ~ ASA 5555-X |

||

|

ASA ソフトウェア 使用しているモデル > [Software on Chassis] > [Adaptive Security Appliance (ASA) Software] > バージョンの順に選択します。 |

ASA ソフトウェアのファイルには asa962-smp-k8.bin のような名前が付いています。 |

|

|

ASDM ソフトウェア 使用しているモデル > [Software on Chassis] > [Adaptive Security Appliance (ASA) Device Manager] > バージョンの順に選択します。 |

ASDM ソフトウェアのファイルには asdm-762.bin のような名前が付いています。 |

|

|

REST API ソフトウェア 使用しているモデル > [Software on Chassis] > [Adaptive Security Appliance REST API Plugin] > バージョンの順に選択します。 |

API ソフトウェアのファイルには asa-restapi-132-lfbff-k8.SPA のような名前が付いています。REST API をインストールするには、『API クイック スタート ガイド』 を参照してください。 |

|

|

Cisco Application Policy Infrastructure Controller(APIC)の ASA デバイス パッケージ 使用しているモデル > [Software on Chassis] > [ASA for Application Centric Infrastructure (ACI) Device Packages] > バージョンの順に選択します。 |

APIC 1.2(7) 以降では、ファブリック挿入によるポリシー オーケストレーションまたはファブリック挿入のみのパッケージを選択します。デバイス ソフトウェアのファイルには asa-device-pkg-1.2.7.10.zip のような名前が付いています。ASA デバイス パッケージをインストールするには、『Cisco APIC Layer 4 to Layer 7 Services Deployment Guide』 の「Importing a Device Package」の章を参照してください。 |

|

|

ISA 3000 |

||

|

ASA ソフトウェア 使用しているモデル > [Adaptive Security Appliance (ASA) Software] > バージョンの順に選択します。 |

ASA ソフトウェアのファイルには asa962-lfbff-k8.SPA のような名前が付いています。 |

|

|

ASDM ソフトウェア 使用しているモデル > [Adaptive Security Appliance (ASA) Device Manager] > バージョンの順に選択します。 |

ASDM ソフトウェアのファイルには asdm-762.bin のような名前が付いています。 |

|

|

REST API ソフトウェア 使用しているモデル > [Adaptive Security Appliance REST API Plugin] > バージョンの順に選択します。 |

API ソフトウェアのファイルには asa-restapi-132-lfbff-k8.SPA のような名前が付いています。REST API をインストールするには、『API クイックスタート ガイド』 を参照してください。 |

ROMMON イメージのアップグレード(ASA 5506-X、5508-X、5516-X、および ISA 3000)

ASA 5506-X シリーズ、ASA 5508-X、ASA 5516-X、および ISA 3000 の ROMMON イメージをアップグレードするには、次の手順に従います。 ASA モデルの場合、システムの ROMMON バージョンは 1.1.8 以上である必要があります。最新バージョンへのアップグレードを推奨します。

新バージョンへのアップグレードのみ可能です。ダウングレードはできません。

注意 |

ASA 5506-X、5508-X、5516-X の ROMMON 1.1.15 へのアップグレード、および ISA 3000 の ROMMON 1.0.5 へのアップグレードには、以前の ROMMON バージョンの 2 倍の時間がかかります(約 15 分)。アップグレード中はデバイスの電源を再投入しないでください。アップグレードが 30 分以内に完了しないか、または失敗した場合は、シスコ テクニカル サポートに連絡してください。デバイスの電源を再投入したり、リセットしたりしないでください。 |

始める前に

Cisco.com から新しい ROMMON イメージを取得して、サーバー上に置いて ASA にコピーします。ASA は、FTP サーバー、TFTP サーバー、SCP サーバー、HTTP(S)サーバー、および SMB サーバーをサポートしています。次の URL からイメージをダウンロードします。

-

ASA 5506-X、5508-X、5516-X: https://software.cisco.com/download/home/286283326/type

-

ISA 3000: https://software.cisco.com/download/home/286288493/type

手順

|

ステップ 1 |

Threat Defense ソフトウェアの場合は、診断 CLI を入力してから、有効モードを開始します。 system support diagnostic-cli enable パスワードの入力を求められたら、パスワードを入力せずに Enter キーを押します。 例: |

|

ステップ 2 |

ROMMON イメージを ASA フラッシュ メモリにコピーします。この手順では、FTP コピーを表示します。他のサーバータイプのシンタックスの場合は copy ? と入力します。 copy ftp://[username:password@]server_ip/asa5500-firmware-xxxx.SPA disk0:asa5500-firmware-xxxx.SPA Threat Defense ソフトウェアの場合は、データインターフェイスが設定されていることを確認します。診断 CLI は、専用の管理インターフェイスにアクセスできません。また、CSCvn57678 により、copy コマンドは Threat Defense バージョンの通常の Threat Defense CLI では機能しない場合があるため、その方法で専用の管理インターフェイスにはアクセスできません。 |

|

ステップ 3 |

現在のバージョンを確認するには、show module コマンドを入力して、MAC アドレス範囲テーブルの Mod 1 の出力で Fw バージョンを調べます。 |

|

ステップ 4 |

ROMMON イメージをアップグレードします。 upgrade rommon disk0:asa5500-firmware-xxxx.SPA 例: |

|

ステップ 5 |

プロンプトが表示されたら、確認して ASA をリロードします。 ASA が ROMMON イメージをアップグレードして、その後オペレーティングシステムをリロードします。 |

ASA→Threat Defense :ASA 5500-X または ISA 3000

ASA を 脅威に対する防御 ソフトウェアに再イメージ化するには、ROMMON プロンプトにアクセスする必要があります。ROMMON では、管理インターフェイスで TFTP を使用して 脅威に対する防御 ブート イメージをダウンロードする必要があります。サポートされているのは TFTP のみです。その後、ブート イメージは、HTTP または FTP を使用して、脅威に対する防御 システム ソフトウェアのインストール パッケージをダウンロードできます。TFTP のダウンロードには時間がかかることがあります。パケットの損失を防ぐために、ASA と TFTP サーバーの間の接続が安定していることを確認してください。

始める前に

再イメージ化して ASA に戻すプロセスを容易にするために、次の手順を実行します。

-

backup コマンドを使用して完全なシステム バックアップを実行します。

詳細および他のバックアップ方法については、構成ガイドを参照してください。

-

現在のアクティベーション キーをコピーして保存します。これにより、show activation-key コマンドを使用してライセンスを再インストールできるようになります。

-

ISA 3000 で Management Center を使用している場合は、ハードウェアバイパスを無効にします。この機能は、バージョン 6.3 以降で Device Manager を使用している場合にのみ実行できます。

手順

|

ステップ 1 |

管理インターフェイスの ASA からアクセス可能な TFTP サーバーに 脅威に対する防御 ブート イメージ(ソフトウェアのダウンロードを参照)をダウンロードします。 ASA 5506-X、5508-X、5516-X、ISA 3000:管理 1/1 ポートを使用してイメージをダウンロードする必要があります。他のモデルでは、任意のインターフェイスを使用できます。 |

||

|

ステップ 2 |

管理インターフェイスの ASA からアクセス可能な HTTP または FTP サーバーに 脅威に対する防御 システム ソフトウェアのインストール パッケージをダウンロードします(ソフトウェアのダウンロードを参照)。 |

||

|

ステップ 3 |

コンソール ポートから、ASA をリロードします。 reload 例: |

||

|

ステップ 4 |

ブートアップ中に ROMMON プロンプトを表示するよう要求されたら、Esc を押します。 モニタを注視します。 例:この時点で、Esc を押します。 次のメッセージが表示された場合は、時間がかかりすぎです。起動の終了後、再度 ASA をリロードする必要があります。 |

||

|

ステップ 5 |

次の ROMMON コマンドを使用してネットワーク設定を指定し、ブート イメージをロードします。 interface interface_id address management_ip_address netmask subnet_mask server tftp_ip_address gateway gateway_ip_address filepath/filename set sync tftpdnld 脅威に対する防御 ブート イメージがダウンロードされ、ブート CLI にブートアップされます。 次の情報を参照してください。

例:ASA 5555-X の例: ASA 5506-X の例: サーバーへの接続をトラブルシューティングするには、Ping を実行します。 |

||

|

ステップ 6 |

setup と入力して、管理インターフェイスのネットワーク設定を行い、システム ソフトウェア パッケージをダウンロードしてインストールできるように HTTP または FTP サーバーへの一時的な接続を確立します。

例: |

||

|

ステップ 7 |

脅威に対する防御 システム ソフトウェアのインストール パッケージをダウンロードします。この手順では、HTTP のインストールを示します。 system install [noconfirm] url 確認メッセージに応答しない場合は、noconfirm オプションを指定します。 例:内部フラッシュ ドライブを消去するように求められます。y と入力します。 インストール プロセスによってフラッシュ ドライブが消去され、システム イメージがダウンロードされます。インストールを続行するように求められます。y と入力します。 インストールが完了したら、 Enter キーを押してデバイスをリブートします。 リブートには約 30 分かかりますが、より長時間かかる可能性があります。再起動時に、Threat Defense CLI が表示されます。 |

||

|

ステップ 8 |

ネットワーク接続をトラブルシューティングするには、次の例を参照してください。 例:ネットワーク インターフェイスの設定の表示 サーバーに対して ping を実行します。 traceroute を使用して、ネットワーク接続をテストします。 |

||

|

ステップ 9 |

インストールの失敗をトラブルシューティングするには、次の例を参照してください。 例:「Timed out」エラー ダウンロード段階で、ファイル サーバーに到達できない場合は、タイムアウトが原因で失敗します。 この場合は、ASA からファイル サーバーに到達可能であることを確認します。ファイル サーバに ping を実行することで確認できます。 「Package not found」エラー ファイル サーバーに到達可能であっても、ファイル パスまたは名前が間違っている場合は、「Package not found」というエラーでインストールが失敗します。 この場合は、Threat Defense パッケージのファイルパスと名前が正しいことを確認します。 インストールが不明なエラーで失敗した システム ソフトウェアのダウンロード後にインストールが行われると、原因は通常、「Installation failed with unknown error」と表示されます。このエラーが発生した場合は、インストール ログを表示して失敗をトラブルシューティングできます。 また、ブート CLI 関連の問題に対して同じコマンドを使用して、/var/log/cisco の下にある upgrade.log、pyos.log、commandd.log を表示することもできます。 |

||

|

ステップ 10 |

Device Manager または Management Center を使用してデバイスを管理できます。セットアップに進むには、http://www.cisco.com/go/ftd-asa-quick でご使用のモデルとマネージャのクイック スタート ガイドを参照してください。 |

Threat Defense →ASA:ASA 5500-X または ISA 3000

脅威に対する防御 を ASA ソフトウェアに再イメージ化するには、ROMMON プロンプトにアクセスする必要があります。ROMMON では、ディスクを消去し、管理インターフェイスで TFTP を使用して ASA イメージをダウンロードする必要があります。サポートされるのは、TFTP のみです。ASA をリロードしたら、基本設定を指定し、FirePOWER モジュール ソフトウェアをロードできます。

始める前に

-

パケットの損失を防ぐために、ASA と TFTP サーバーの間の接続が安定していることを確認してください。

手順

|

ステップ 1 |

Management Center から 脅威に対する防御 を管理している場合は、デバイスを Management Center から削除します。 |

|

ステップ 2 |

Device Manager を使用して 脅威に対する防御 を管理している場合は、必ず、Device Manager またはスマート ソフトウェア ライセンシング サーバーのいずれかから、スマート ソフトウェア ライセンシング サーバーのデバイスを登録解除してください。 |

|

ステップ 3 |

管理インターフェイスの 脅威に対する防御 でアクセス可能な TFTP サーバーに ASA イメージ(ソフトウェアのダウンロードを参照)をダウンロードします。 ASA 5506-X、5508-X、5516-X、ISA 3000:管理 1/1 ポートを使用してイメージをダウンロードする必要があります。他のモデルでは、任意のインターフェイスを使用できます。 |

|

ステップ 4 |

コンソールポートで、脅威に対する防御 デバイスを再起動します。 reboot yes と入力して再起動します。 例: |

|

ステップ 5 |

ブートアップ中に ROMMON プロンプトを表示するよう要求されたら、Esc を押します。 モニタを注視します。 例:この時点で、Esc を押します。 次のメッセージが表示された場合は時間がかかりすぎるため、ブート終了後に再度 脅威に対する防御 をリロードする必要があります。 |

|

ステップ 6 |

脅威に対する防御 のすべてのディスクを消去します。内部フラッシュは disk0 と呼ばれます。外部 USB ドライブがある場合、そのドライブは disk1 です。 例:この手順では、ASA が誤った設定ファイルのロードを試みることで多数のエラーが発生しないように、脅威に対する防御 ファイルを消去します。 |

|

ステップ 7 |

次の ROMMON コマンドを使用してネットワーク設定を指定し、ASA イメージをロードします。 interface interface_id address management_ip_address netmask subnet_mask server tftp_ip_address gateway gateway_ip_address filepath/filename set sync tftpdnld ASA イメージがダウンロードされ、CLI にブートアップされます。 次の情報を参照してください。

例:ASA 5555-X の例: ASA 5506-X の例: 例:サーバーへの接続をトラブルシューティングするには、Ping を実行します。 |

|

ステップ 8 |

ネットワークの設定を構成し、ディスクを準備します。 ASA の初期ブートアップ時は、ASA が設定されていません。インタラクティブ プロンプトに従って ASDM アクセス用に管理インターフェイスを設定するか、保存された設定を貼り付けるか、保存された設定がない場合は推奨設定(この後を参照)を貼り付けることができます。 保存された設定がない場合、ASA FirePOWER モジュールの使用を予定しているときは、推奨設定を貼り付けることをお勧めします。ASA FirePOWER モジュールは、管理インターフェイスで管理され、更新のためにインターネットにアクセスできる必要があります。シンプルな推奨ネットワーク配置には、Management(FirePOWER の管理専用)、内部インターフェイス(ASA の管理および内部トラフィック用)、および管理 PC を同じ内部ネットワークに接続するための内部スイッチが含まれます。ネットワーク配置の詳細については、次のクイック スタート ガイドを参照してください。 |

|

ステップ 9 |

ASA イメージと ASDM イメージをインストールします。 ROMMON モードから ASA を起動する場合、システム イメージはリロード間で保持されないため、やはりイメージをフラッシュ メモリにダウンロードする必要があります。また、ASDM をフラッシュ メモリにダウンロードする必要もあります。 |

|

ステップ 10 |

(任意) ASA FirePOWER モジュール ソフトウェアをインストールします。 ASA FirePOWER ブート イメージをインストールし、SSD を区分化して、この手順に従ってシステム ソフトウェアをインストールする必要があります。

|

|

ステップ 11 |

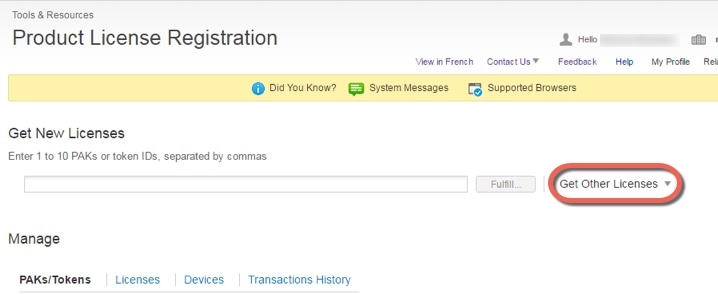

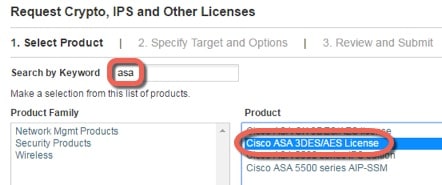

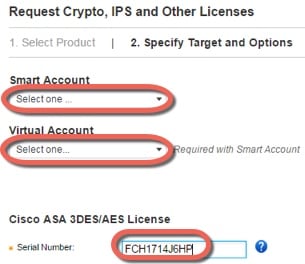

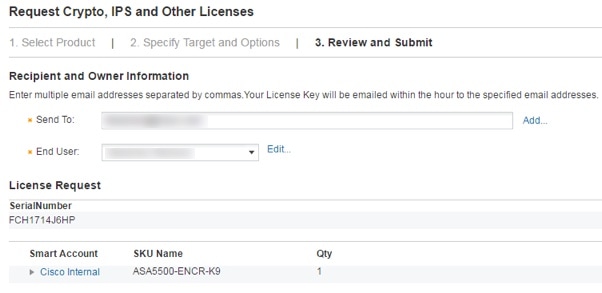

アクティベーション キーを保存しなかった既存の ASA の強力な暗号化ライセンスとその他のライセンスを取得します。http://www.cisco.com/go/license を参照してください。 セクションで、ライセンスを再ダウンロードできます。 ASDM(および他の多数の機能)を使用するには、高度暗号化(3DES/AES)ライセンスをインストールする必要があります。以前の手順で Threat Defense デバイスに再イメージ化する前に、この ASA からライセンス アクティベーション キーを保存した場合は、そのアクティベーションキーを再インストールできます。アクティベーション キーを保存していなくても、この ASA のライセンスを所有している場合は、ライセンスを再ダウンロードできます。新しい ASA の場合は、新しい ASA ライセンスを要求する必要があります。 |

|

ステップ 12 |

新しい ASA のライセンスを取得します。 |

|

ステップ 13 |

アクティベーション キーを適用します。 activation-key key 例:この ASA にはまだアクティベーション キーがインストールされていないため、「Failed to retrieve permanent activation key.」というメッセージが表示されます。このメッセージは無視できます。 永続キーを 1 つだけと、複数の時間ベース キーをインストールできます。新しい永続キーを入力した場合、すでにインストール済みのキーが上書きされます。3DES/AES ライセンスをインストールした後に追加のライセンスを注文した場合は、組み合わせたアクティベーション キーにすべてのライセンスと 3DES/AES ライセンスが含まれるため、3DES/AES 専用キーを上書きできます。 |

|

ステップ 14 |

ASA FirePOWER モジュールは、ASA とは別のライセンス メカニズムを使用します。ライセンスはプリインストールされていませんが、注文に応じて、次のライセンスのライセンス アクティベーション キーを取得できる PAK が記載されたプリントアウトがボックスに同梱されている場合があります。

ASA FirePOWER サービスを含む ASA 5500-X を購入していない場合は、アップグレード バンドルを購入して必要なライセンスを取得することができます。詳細については、『Cisco ASA with FirePOWER Services Ordering Guide』を参照してください。 購入できるその他のライセンスには、次のものがあります。

これらのライセンスは、ASA FirePOWER モジュールの PAK/ライセンス アクティベーション キーを生成します。発注情報については、『Cisco ASA with FirePOWER Services Ordering Guide』を参照してください。Cisco Secure Firewall Management Center 機能ライセンスも参照してください。 Control と Protection のライセンス、およびその他のオプションのライセンスをインストールする方法については、使用しているモデル用の ASA クイックスタート ガイドを参照してください。 |

Threat Defense →Threat Defense :ASA 5500-X または ISA 3000

この手順では、ROMMON を使用して既存の 脅威に対する防御 を新しいバージョンの 脅威に対する防御 ソフトウェアに再イメージ化する方法について説明します。この手順では、デバイスを工場出荷時のデフォルト状態に復元します。通常のアップグレードを実行する場合は、代わりにアップグレード ガイドを参照してください。

ROMMON では、管理インターフェイスで TFTP を使用して新しい 脅威に対する防御 ブートイメージをダウンロードする必要があります。サポートされているのは TFTP のみです。その後、ブート イメージは、HTTP または FTP を使用して、脅威に対する防御 システム ソフトウェアのインストール パッケージをダウンロードできます。TFTP のダウンロードには時間がかかる場合があります。パケットの損失を防ぐために、脅威に対する防御 と TFTP サーバーの間の接続が安定していることを確認してください。

手順

|

ステップ 1 |

Management Center を使用して 脅威に対する防御 を管理している場合は、デバイスを Management Center から削除します。 |

||

|

ステップ 2 |

Device Manager を使用して 脅威に対する防御 を管理している場合は、必ず Device Manager またはスマート ソフトウェア ライセンシング サーバーからスマート ソフトウェア ライセンシング サーバーのデバイスを登録解除してください。 |

||

|

ステップ 3 |

管理インターフェイスの 脅威に対する防御 からアクセス可能な TFTP サーバーに 脅威に対する防御 ブート イメージ(ソフトウェアのダウンロードを参照)をダウンロードします。 ASA 5506-X、5508-X、5516-X、ISA 3000:管理 1/1 ポートを使用してイメージをダウンロードする必要があります。他のモデルでは、任意のインターフェイスを使用できます。 |

||

|

ステップ 4 |

管理インターフェイスの 脅威に対する防御 からアクセス可能な HTTP または FTP サーバーに 脅威に対する防御 システムソフトウェアのインストールパッケージをダウンロードします(ソフトウェアのダウンロードを参照)。 |

||

|

ステップ 5 |

コンソールポートで、Threat Defense デバイスを再起動します。 reboot 例:yes と入力して再起動します。 例: |

||

|

ステップ 6 |

ブートアップ中に ROMMON プロンプトを表示するよう要求されたら、Esc を押します。 モニタを注視します。 例:この時点で、Esc を押します。 次のメッセージが表示された場合は、時間がかかりすぎています。起動の終了後、再度 脅威に対する防御 をリロードする必要があります。 |

||

|

ステップ 7 |

脅威に対する防御 上のすべてのディスクを消去します。内部フラッシュは disk0 と呼ばれます。外部 USB ドライブがある場合、そのドライブは disk1 です。 例:この手順では、古い 脅威に対する防御 ブート イメージとシステム イメージを消去します。システム イメージを消去しない場合は、次の手順でブート イメージをロードした後に、ブート プロセスをエスケープする必要があります。エスケープ ウィンドウが表示されない場合、脅威に対する防御 は古い 脅威に対する防御 システム イメージのロードを続行します。これには時間がかかることがあり、その場合は、この手順を再度開始する必要があります。 |

||

|

ステップ 8 |

次の ROMMON コマンドを使用して、ネットワーク設定を指定し、新しいブート イメージをロードします。 interface interface_id address management_ip_address netmask subnet_mask server tftp_ip_address gateway gateway_ip_address file path/filename set sync tftpdnld Threat Defense ブート イメージがダウンロードされ、ブート CLI にブートアップされます。

次の情報を参照してください。

例:ASA 5508-X の例: ASA 5555-X の例: サーバーへの接続をトラブルシューティングするには、Ping を実行します。 |

||

|

ステップ 9 |

setup と入力して、管理インターフェイスのネットワーク設定を行い、システム ソフトウェア パッケージをダウンロードしてインストールできるように HTTP または FTP サーバーへの一時的な接続を確立します。

例: |

||

|

ステップ 10 |

Threat Defense システム ソフトウェアのインストール パッケージをダウンロードします。この手順では、HTTP のインストールを示します。 system install [noconfirm] url 確認メッセージに応答しない場合は、noconfirm オプションを指定します。 例:内部フラッシュ ドライブを消去するように求められます。y と入力します。 インストール プロセスによってフラッシュ ドライブが消去され、システム イメージがダウンロードされます。インストールを続行するように求められます。y と入力します。 インストールが完了したら、 Enter キーを押してデバイスをリブートします。 リブートには約 30 分かかりますが、より長時間かかる可能性があります。再起動時に、Threat Defense CLI が表示されます。 |

||

|

ステップ 11 |

ネットワーク接続をトラブルシューティングするには、次の例を参照してください。 例:ネットワーク インターフェイスの設定の表示 サーバーに対して ping を実行します。 traceroute を使用して、ネットワーク接続をテストします。 |

||

|

ステップ 12 |

インストールの失敗をトラブルシューティングするには、次の例を参照してください。 例:「Timed out」エラー ダウンロード段階で、ファイル サーバーに到達できない場合は、タイムアウトが原因で失敗します。 この場合は、ASA からファイル サーバーに到達可能であることを確認します。ファイル サーバに ping を実行することで確認できます。 「Package not found」エラー ファイル サーバーに到達可能であっても、ファイル パスまたは名前が間違っている場合は、「Package not found」というエラーでインストールが失敗します。 この場合は、Threat Defense パッケージのファイルパスと名前が正しいことを確認します。 インストールが不明なエラーで失敗した システム ソフトウェアのダウンロード後にインストールが行われると、原因は通常、「Installation failed with unknown error」と表示されます。このエラーが発生した場合は、インストール ログを表示して失敗をトラブルシューティングできます。 また、ブート CLI 関連の問題に対して同じコマンドを使用して、/var/log/cisco の下にある upgrade.log、pyos.log、commandd.log を表示することもできます。 |

||

|

ステップ 13 |

Device Manager または Management Center を使用してデバイスを管理できます。セットアップに進むには、http://www.cisco.com/go/ftd-asa-quick でご使用のモデルとマネージャのクイック スタート ガイドを参照してください。 |

ASA→ASA:ASA 5500-X または ISA 3000

起動できない場合は、ROMMON を使用してイメージを起動できます。その後、ASA OS からフラッシュメモリに新しいイメージファイルをダウンロードできます。

手順

|

ステップ 1 |

ASA の電源を切ってから、再び電源をオンにします。 |

||

|

ステップ 2 |

スタートアップの間に、ROMMON モードに入るようにプロンプト表示されたら、Escape キーを押します。 |

||

|

ステップ 3 |

ROMMON モードで、IP アドレス、TFTP サーバ アドレス、ゲートウェイ アドレス、ソフトウェア イメージ ファイル、およびポートを含む、ASA に対するインターフェイス設定を次のように定義します。

|

||

|

ステップ 4 |

設定を検証します。 |

||

|

ステップ 5 |

TFTP サーバーに ping を送信します。 |

||

|

ステップ 6 |

ネットワーク設定を、後で使用できるように保管しておきます。 |

||

|

ステップ 7 |

システム ソフトウェア イメージをロードします。 ソフトウェア イメージが正常にロードされると、ASA は自動的に ROMMON モードを終了します。 |

||

|

ステップ 8 |

ROMMON モードから ASA を起動する場合、システム イメージはリロード間で保持されないため、やはりイメージをフラッシュ メモリにダウンロードする必要があります。完全なアップグレードの手順については、『Cisco ASA Upgrade Guide』を参照してください。 |

次のステップ

ご使用のモデルと管理アプリケーションのクイック スタート ガイドを参照してください。

-

ASA 5506-X

-

ASA 5512-X ~ ASA 5555-X

フィードバック

フィードバック