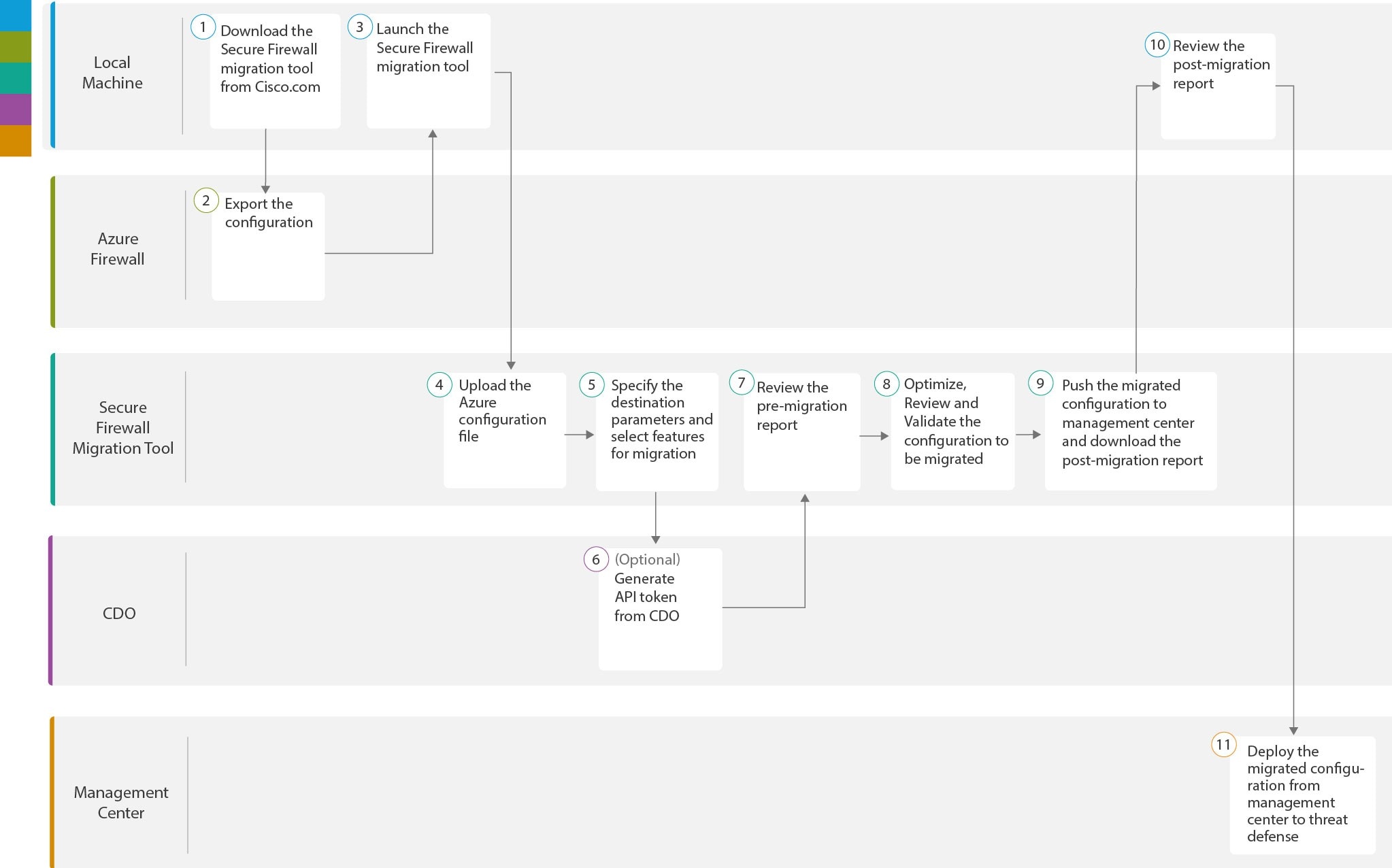

エンドツーエンドの手順

次のフローチャートは、Cisco Secure Firewall 移行ツールを使用して、Microsoft Azure ネイティブファイアウォールを Threat Defense に移行するワークフローを示しています。

|

ワークスペース |

手順 |

|

|---|---|---|

|

|

Local Machine |

Cisco.com から Cisco Secure Firewall 移行ツールをダウンロードします。詳細な手順については、「Cisco.com からの Cisco Secure Firewall 移行ツールのダウンロード」を参照してください。 |

|

|

Azure ファイアウォール |

構成ファイルのエクスポート:Azure ファイアウォールから構成をエクスポートする方法の詳細については、Microsoft Azure ネイティブファイアウォールからの構成のエクスポートを参照してください。 |

|

|

Local Machine |

ローカルマシンで Cisco Secure Firewall 移行ツールを起動します。詳細については、「Cisco Secure Firewall 移行ツールの起動」を参照してください。 |

|

|

Cisco Secure Firewall 移行ツール |

Azure ファイアウォールからエクスポートされた Azure 構成ファイルをアップロードします。詳細は、Microsoft Azure 構成ファイルのアップロードを参照してください。 |

|

|

Cisco Secure Firewall 移行ツール |

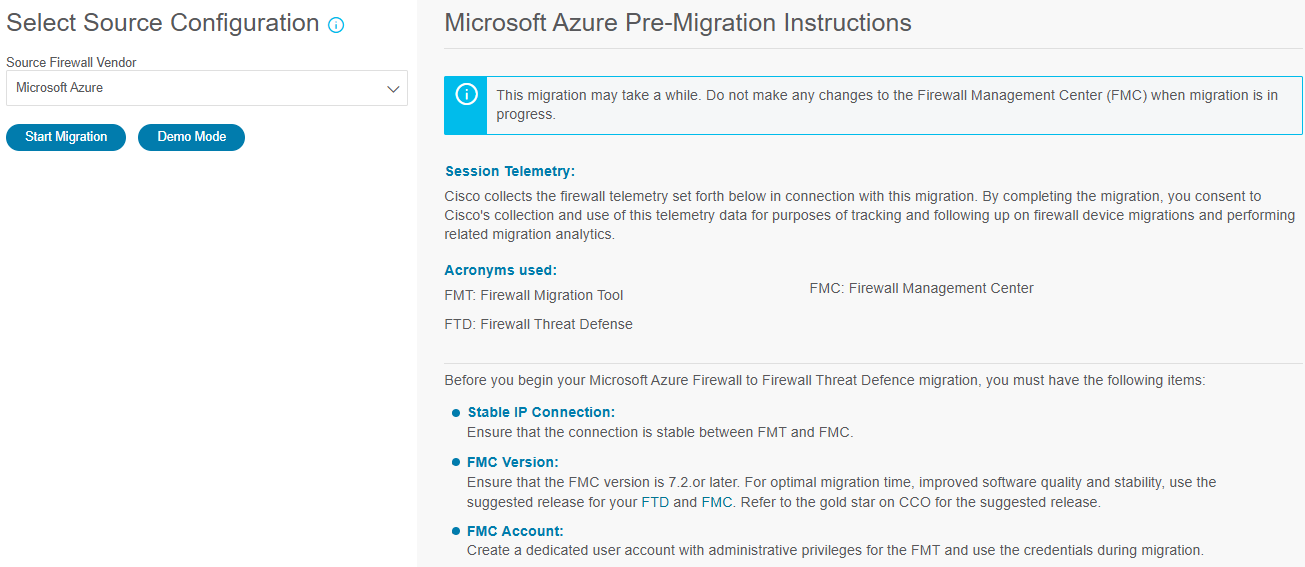

移行のための接続先パラメータを指定します。詳細な手順については、「Cisco Secure Firewall 移行ツールの接続先パラメータの指定」を参照してください。 |

|

|

CDO |

(オプション)この手順は、接続先 Management Center として クラウド提供型 Firewall Management Center を選択した場合に必須になります。詳細な手順については、「Cisco Secure Firewall 移行ツールの接続先パラメータの指定、ステップ 1」を参照してください。 |

|

|

Cisco Secure Firewall 移行ツール |

移行前レポートをダウンロードした場所に移動し、レポートを確認します。詳細な手順については、「移行前レポートの確認」を参照してください。 |

|

Cisco Secure Firewall 移行ツール |

構成を慎重に確認し、それが適切で、目指す デバイスの構成内容と一致することを確認します。詳細な手順については、「移行する構成の最適化、確認および検証」を参照してください。 |

|

|

|

Cisco Secure Firewall 移行ツール |

移行済み構成を Management Center に送信し、移行後レポートをダウンロードします。詳細な手順については、「移行された構成の Management Center へのプッシュ」を参照してください。 |

|

|

Local Machine |

移行後レポートをダウンロードした場所に移動し、レポートを確認します。詳細な手順については、「移行後レポートの確認と移行の完了」を参照してください。 |

|

|

Management Center |

移行した構成を Management Center から に展開します。詳細な手順については、「移行後レポートの確認と移行の完了」を参照してください。 |

フィードバック

フィードバック