|

|

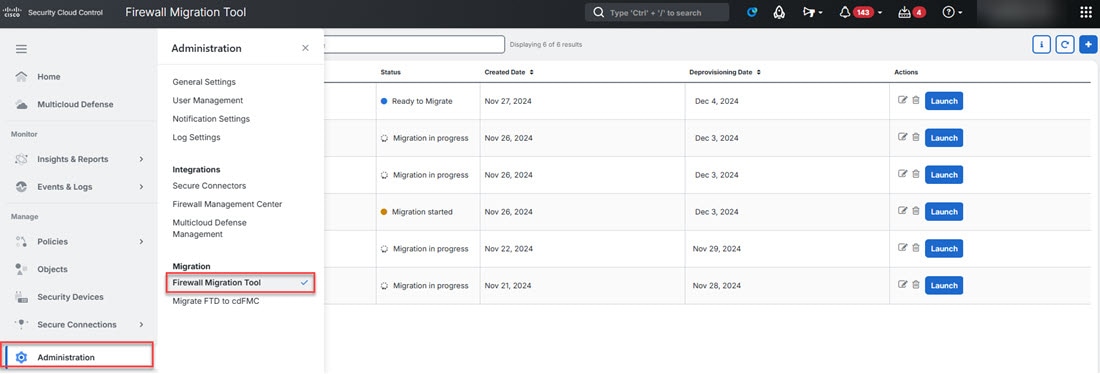

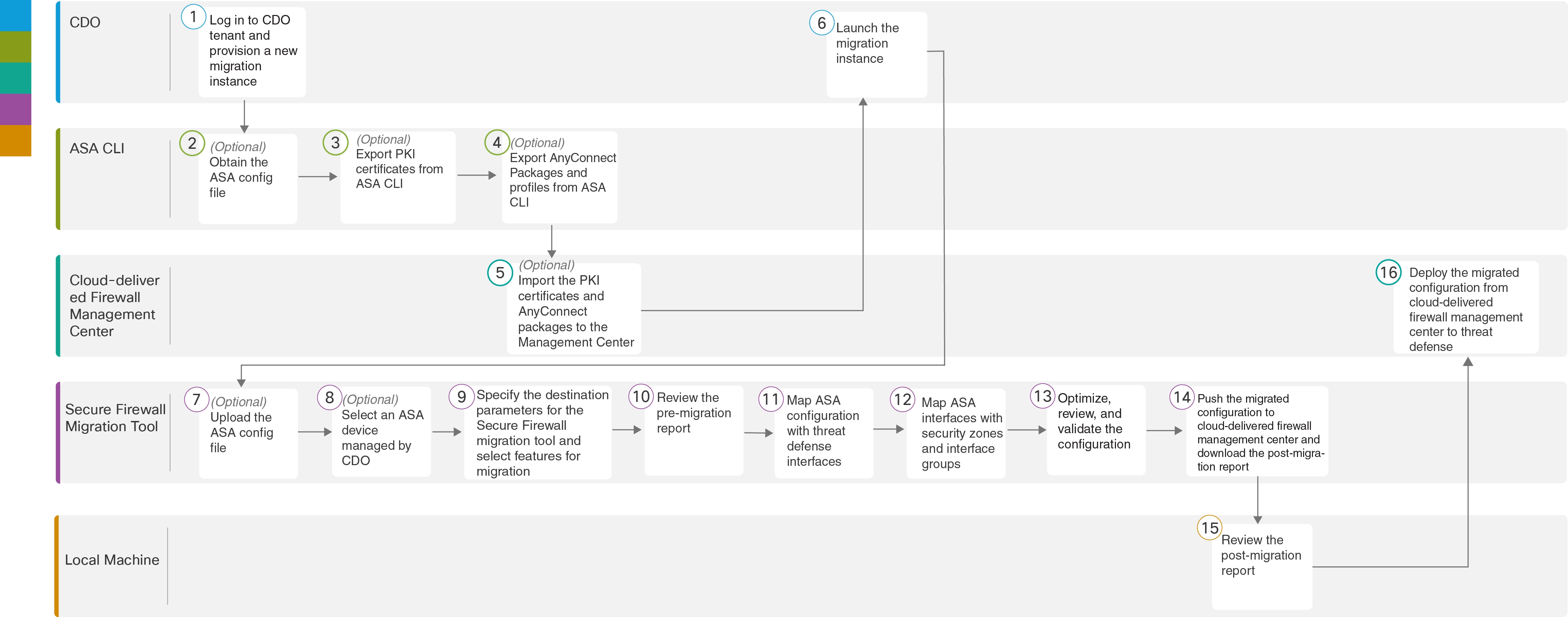

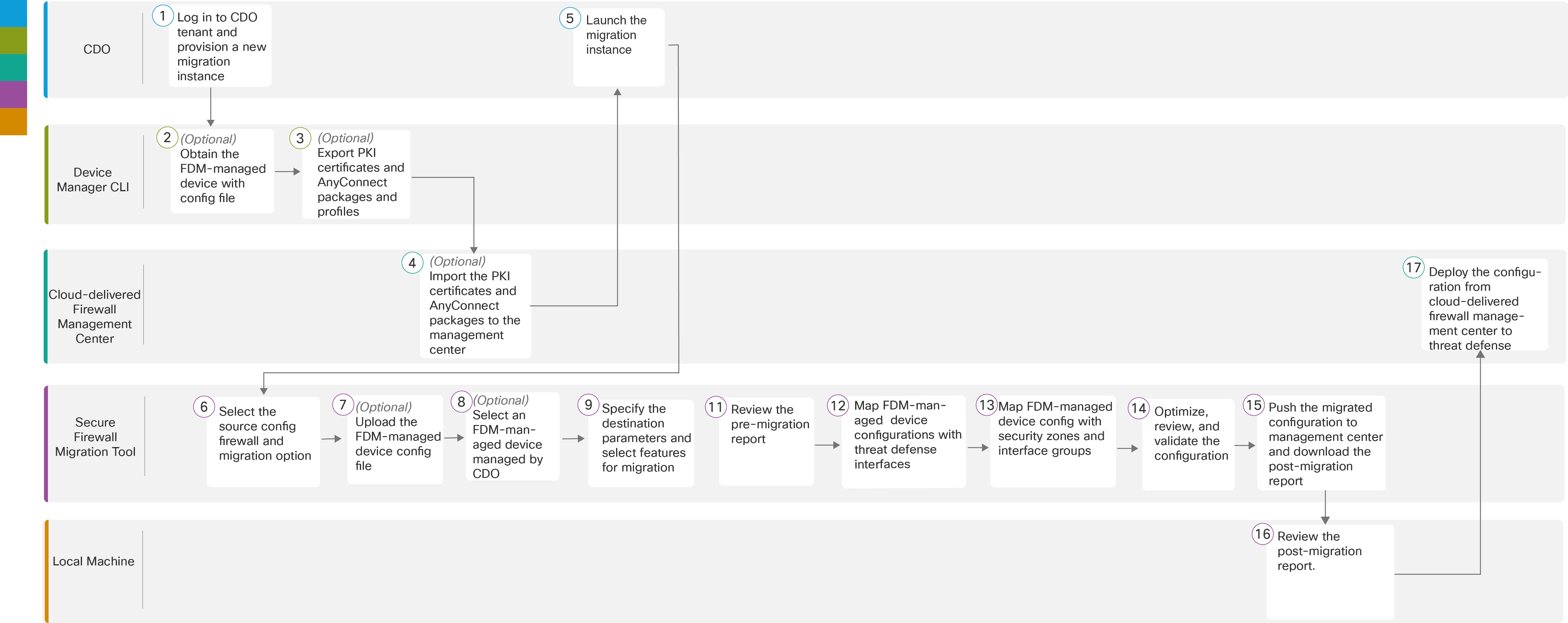

CDO

|

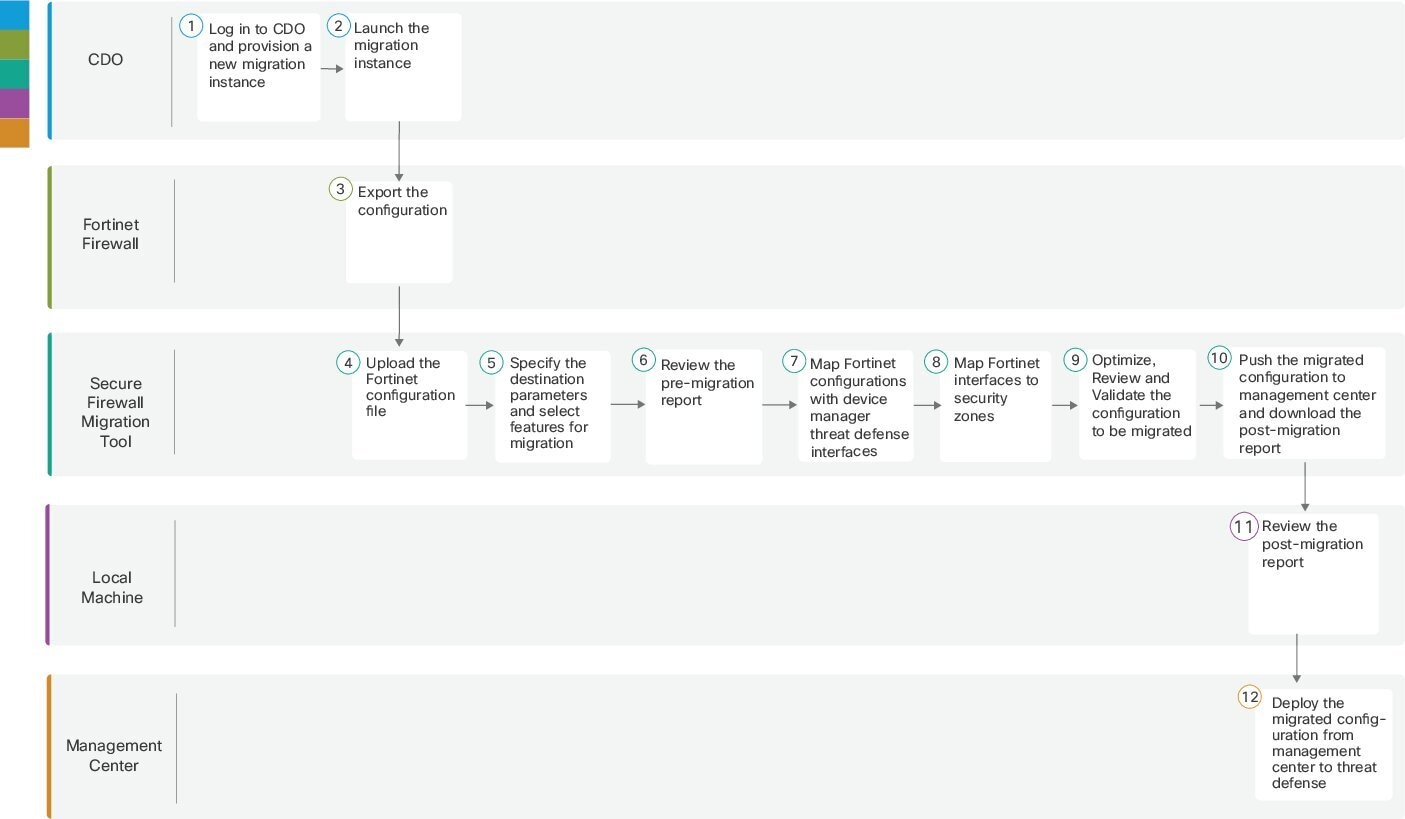

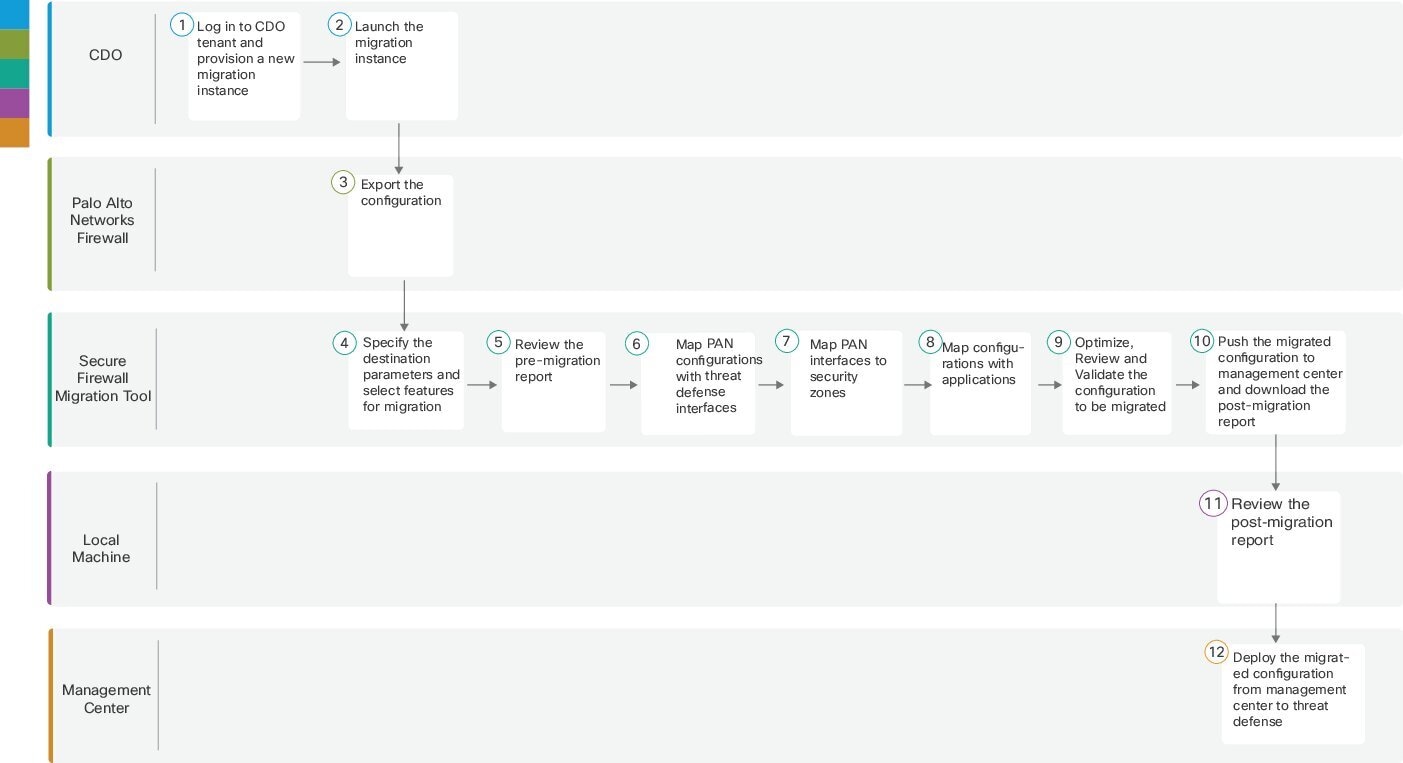

CDO テナントにログインし、 に移動し、青いプラスボタン  をクリックして、新しい移行インスタンスのプロビジョニングを開始します。 をクリックして、新しい移行インスタンスのプロビジョニングを開始します。

|

|

|

ASA CLI

|

(オプション)ASA 構成ファイルを取得します。ASA CLI から ASA 構成ファイルを取得するには、「Obtain the ASA Configuration File」を参照してください。[ソース構成の選択(Select Source Configuration)] で CDO 管理対象 ASA デバイスを選択する場合は、ステップ 3 に進みます。

|

|

|

ASA CLI

|

(オプション)ASA CLI から Public Key Infrastructure(PKI)証明書をエクスポートします。この手順は、サイト間 VPN およびリモートアクセス VPN 設定を ASA から Threat Defense に移行する予定がある場合にのみ必要です。ASA

CLI から PKI 証明書をエクスポートするには、「Export PKI Certificate from ASA and Import into Management Center」を参照してください。デバイスにリモートアクセス VPN 設定がない場合、またはサイト間 VPN およびリモートアクセス VPN を移行する予定がない場合は、ステップ 7 に進みます。

|

|

|

ASA CLI

|

(オプション)ASA CLI から AnyConnect パッケージおよびプロファイルをエクスポートします。この手順は、リモートアクセス VPN 機能を ASA から Threat Defense に移行する予定がある場合にのみ必要です。AnyConnect

パッケージおよびプロファイルを ASA CLI からエクスポートするには、「Retrieve AnyConnect Packages and Profiles」を参照してください。

|

|

|

クラウド提供型 Firewall Management Center

|

(オプション)PKI 証明書と AnyConnect パッケージを Management Center にインポートします。PKI 証明書を Management Center にインポートするには、「Export PKI Certificate from ASA and Import into Management Center」のステップ 2 および「Retrieve AnyConnect Packages and Profiles」を参照してください。

|

|

|

CDO

|

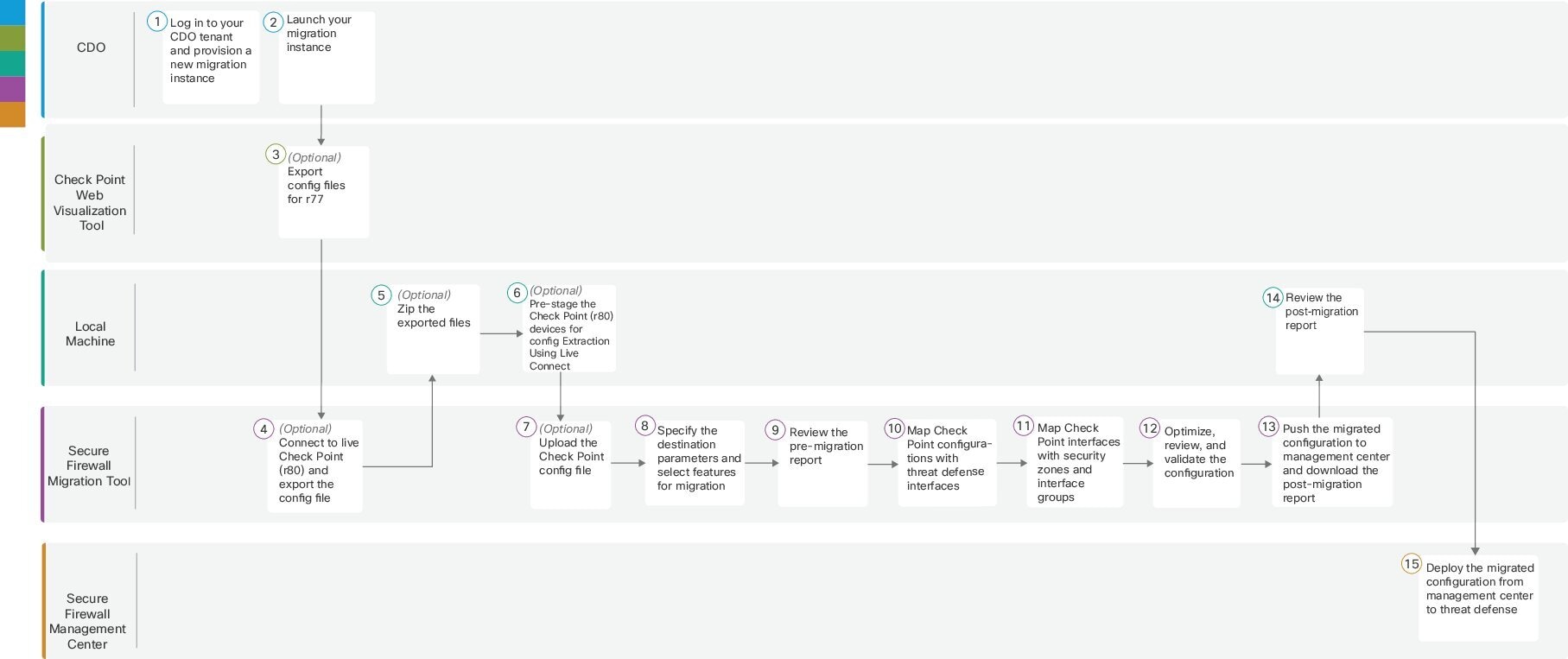

作成した移行インスタンスのステータスが [移行準備完了(Ready to Migrate)] であることを確認し、[起動(Launch)] をクリックします。Cisco Secure Firewall 移行ツールが新しいブラウザタブで開きます。

|

|

Cisco Secure Firewall 移行ツール

|

(オプション)ASA CLI から取得した ASA 構成ファイルをアップロードします。「Upload the ASA Configuration File」を参照してください。CDO で管理されている ASA デバイスから構成を移行する予定の場合は、ステップ 8 に進みます。

|

|

|

Cisco Secure Firewall 移行ツール

|

表示された、CDO テナントによって管理されている ASA デバイスのリストから、構成を移行するデバイスを選択します。ASA デバイスで複数のセキュリティコンテキストを設定している場合は、移行するコンテキストを選択するか、[プライマリコンテキストの選択(Primary

Context Selection)] ドロップダウンですべてのコンテキストを 1 つのインスタンスにマージすることを選択します。詳細については、「ASA プライマリ セキュリティ コンテキストの選択」を参照してください。

|

|

|

Cisco Secure Firewall 移行ツール

|

[ターゲットの選択(Select Target)] ページでは、CDO テナントでプロビジョニングされたクラウド提供型 Firewall Management Center がデフォルトで選択されています。

|

|

|

Cisco Secure Firewall 移行ツール

|

クラウド提供型 Firewall Management Center によって管理されている Threat Defense デバイスのリストからターゲットデバイスを選択するか、[FTDなしで続行(Proceed without FTD)] を選択して続行します。

|

|

|

Cisco Secure Firewall 移行ツール

|

移行前レポートをダウンロードして、解析された構成の詳細なサマリーを確認します。詳細な手順については、「移行前レポートの確認」を参照してください。

|

|

|

Cisco Secure Firewall 移行ツール

|

FTD インターフェイスと ASA 構成をマッピングします。

ASA と Threat Defense デバイスの物理インターフェイスとポート チャネル インターフェイスの名前は必ずしも同じではないため、ASA インターフェイスのマッピング先のターゲット Threat Defense デバイスのインターフェイスを選択できます。詳細については、「Map ASA Configurations with Secure Firewall Device Manager Threat Defense Interfaces」を参照してください。

|

|

|

Cisco Secure Firewall 移行ツール

|

ASA インターフェイスを既存の Threat Defense セキュリティゾーンおよびインターフェイスグループにマッピングします。詳細な手順については、「Map ASA Interfaces to Security Zones and Interface Groups」を参照してください。

|

|

|

Cisco Secure Firewall 移行ツール

|

構成の最適化、確認、検証は慎重に行い、ACL、オブジェクト、NAT、インターフェイス、ルート、サイト間 VPN、およびリモートアクセス VPN ルールが、宛先の Threat Defense デバイス向けに設定されていることを確認します。「Optimize, Review and Validate the Configuration」を参照してください。

|

|

|

Cisco Secure Firewall 移行ツール

|

構成の検証が成功したら、クラウド提供型 Firewall Management Center に構成をプッシュします。詳細については、「Push the Migrated Configuration to Management Center」を参照してください。

|

|

|

Local Machine

|

移行後レポートをダウンロードして確認します。移行後レポートに含まれる情報の詳細については、「Review the Post-Migration Report and Complete the Migration」を参照してください。

|

|

|

クラウド提供型 Firewall Management Center

|

新規に移行した構成を Threat Defense デバイスに展開します。

|

をクリックして、新しい移行インスタンスを初期化します。

をクリックして、新しい移行インスタンスを初期化します。

フィードバック

フィードバック