ポリシーアナライザおよびオプティマイザ について

広範なアクセス コントロール ポリシーがある Cisco Secure Firewall Threat Defense デバイス、特にファイアウォールの移行プロセスで生成されたポリシーには、多数の重複ルールまたはシャドウルールが存在する可能性があります。最適化されていないルールセットを含むこのように拡張されたポリシーは、デバイスメモリの過剰な消費、ルールのロードの遅延、検索時間の延長につながり、セキュリティポリシーの適用が非効率になり、ネットワーク速度が低下し、展開期間が長くなる可能性があります。

このような状況に対処するために、Security Cloud Control には ポリシーアナライザおよびオプティマイザ が用意されています。これは、セキュリティポリシーを分析し、異常を検出し、ポリシーを最適化するために実行できる修復に関する推奨事項を提供できる、インテリジェントなクラウドサービスであり、結果としてファイアウォールのパフォーマンスが向上します。ポリシーアナライザおよびオプティマイザ は、Security Cloud Control にオンボードされている クラウド提供型 Firewall Management Center と オンプレミス Firewall Management Center の両方のポリシーを分析できます。さらに、次のことを実行できます。

-

分析の概要や集約ヒットカウントに基づくポリシーのインサイトなど、ポリシーの正常性情報を包括的に可視化します。

-

スケジュールされた間隔で、または必要に応じてポリシーを定期的に分析します。

-

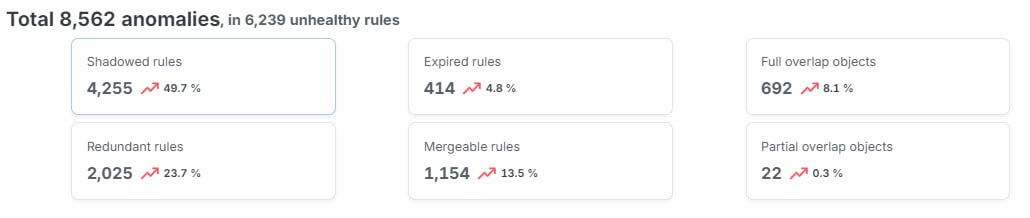

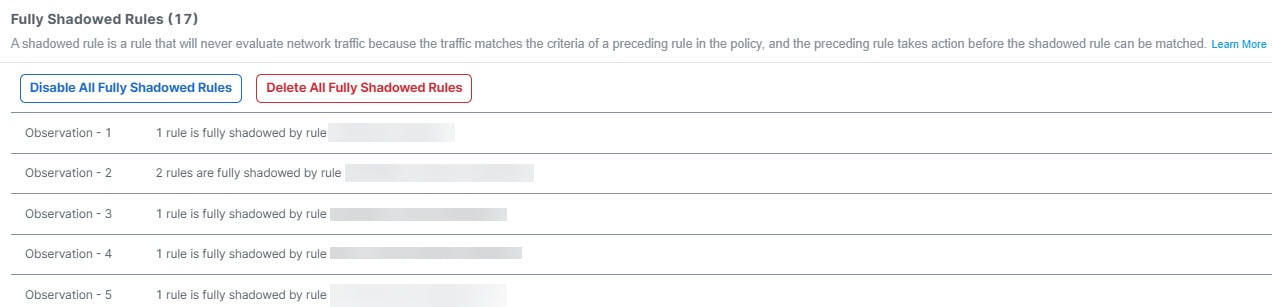

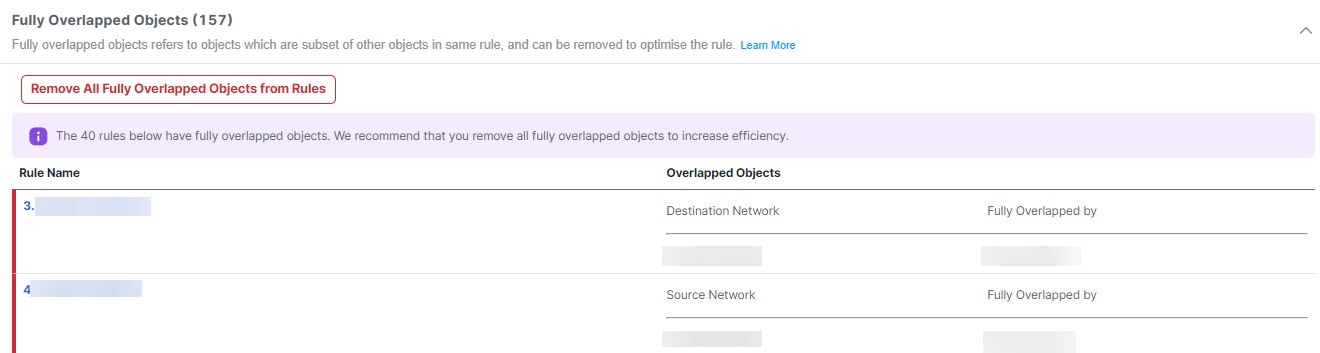

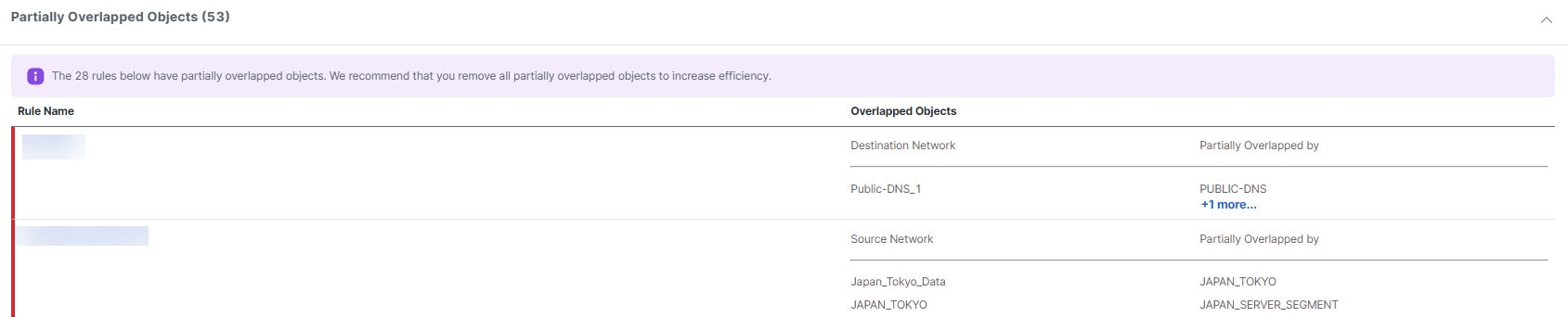

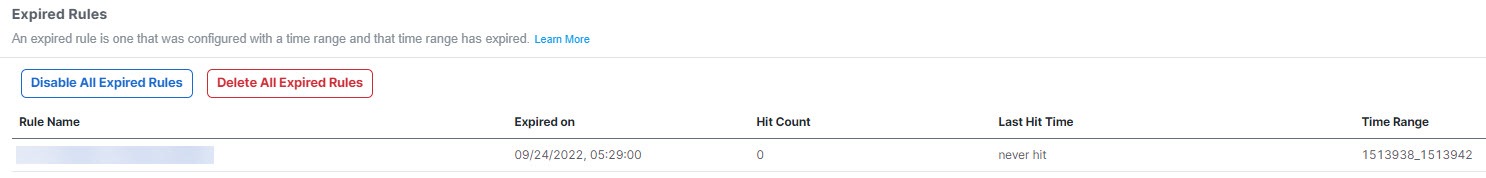

ルールの異常(ルールの重複、ルール内のオブジェクトの重複、期限切れのルールなど)を検出します。

管理者の便宜のために、Security Cloud Control の [サービス(Services)] ページ、左側のペインの 、および クラウド提供型 Firewall Management Center と オンプレミス Management Center の [アクセス制御(Access Control)] ポリシーページから ポリシーアナライザおよびオプティマイザ を起動できます。

分析、修復、およびレポート

ポリシーアナライザおよびオプティマイザ は、分析、修復、およびレポートのサービスを実行します。

分析

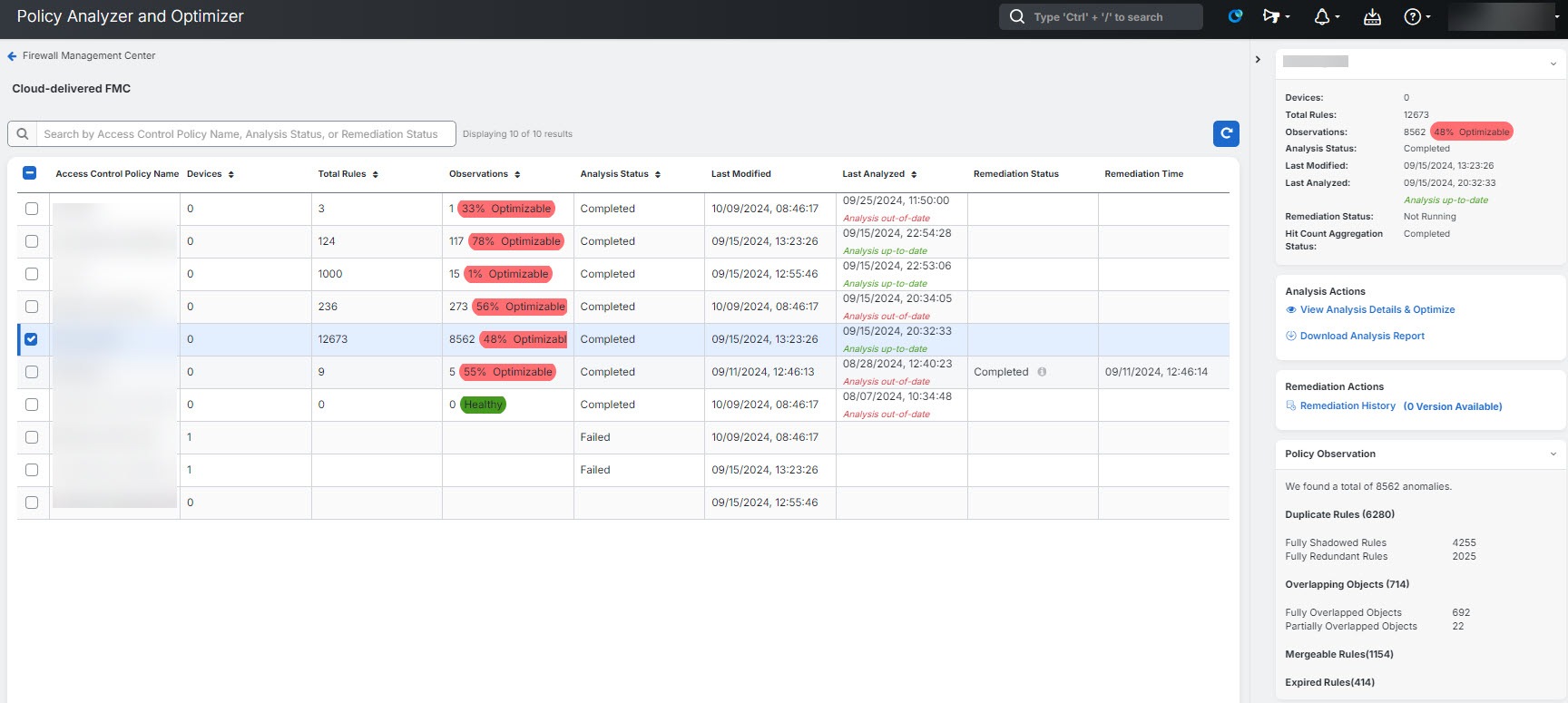

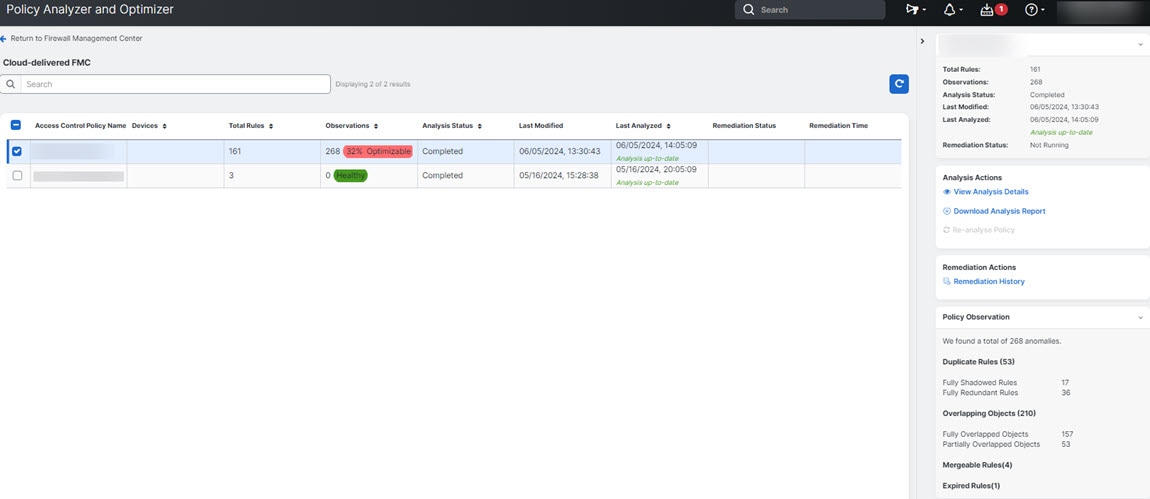

ポリシーアナライザおよびオプティマイザ は、ポリシーに対して クラウド提供型 Firewall Management Center および オンプレミス Management Center をポーリングし、ポリシーアナライザおよびオプティマイザ ページに表示します。[ポリシーアナライザとオプティマイザ(Policy Analyzer and Optimizer)] ページを開くには、左側のペインで をクリックし、[クラウド提供型FMC(Cloud-Delivered FMC)] または任意の オンプレミス Management Center を選択し、右側のペインで [ポリシーアナライザとオプティマイザ(Policy Analyzer and Optimizer)] を選択します。または、Security Cloud Control の左側のペインで、 を選択します。左上隅の [データソース(Data Source)] タブから、[クラウド提供型FMC(Cloud-Delivered FMC)] または任意の オンプレミス Management Center を選択します。

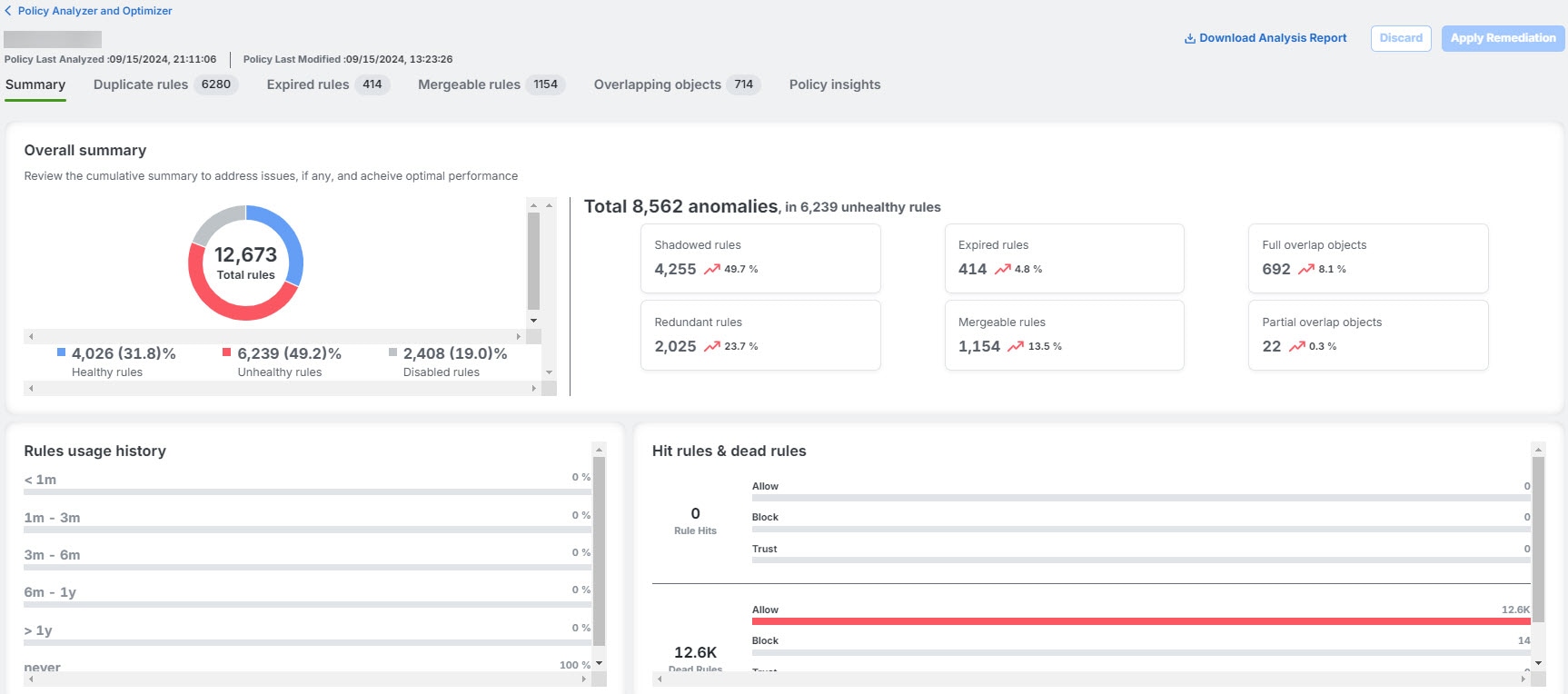

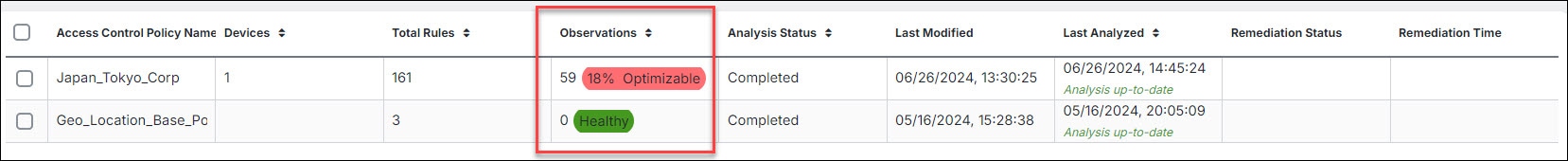

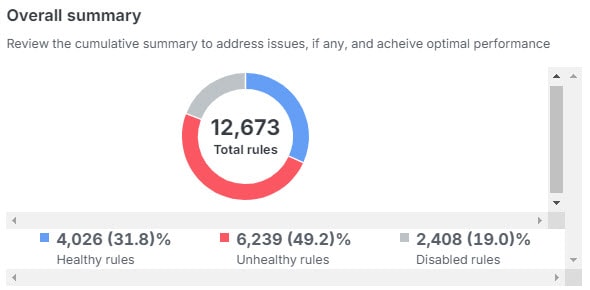

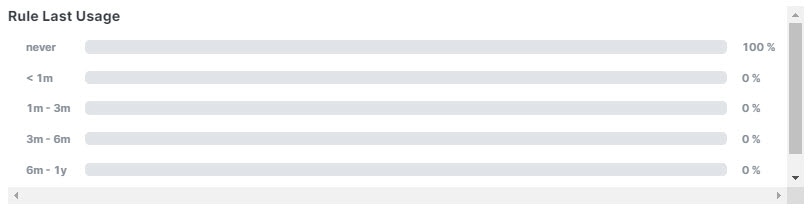

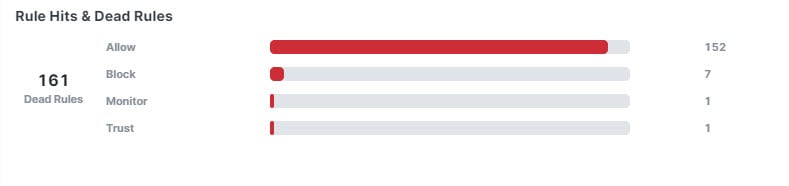

新しいアクセス コントロール ポリシーを作成した場合、またはポリシーをインポートした場合、ポリシーアナライザおよびオプティマイザ によってポリシーが識別されるまでに時間がかかります。識別されると、ポリシー分析を手動でトリガーできます。24 時間ごとに実行される自動分析を待つこともできます。分析が完了すると、ポリシーアナライザおよびオプティマイザ は、ポリシー内のルールの数、最適化できるポリシーの割合、および [ルールの正常性の概要(Rule Health Summary)]、[ルールの最新使用状況(Rule Last Usage)]、[ルールヒットとデッドルール(Rule Hits and Dead Rules)] などの情報を含む詳細な概要に関するインサイトを提供します。

(注) |

[観測内容(Observations)] 列の [最適化可能(Optimizable)] の割合は、推奨される修復が適用された場合に最適化できるポリシー内のルール数の概算値です。 |

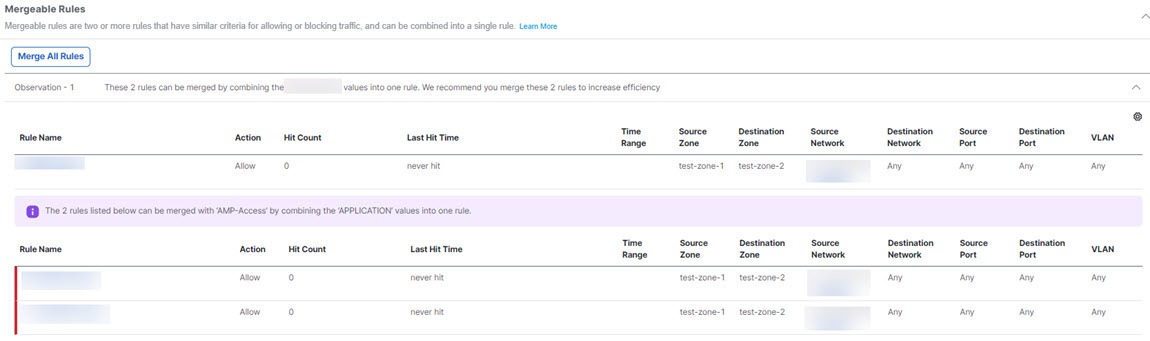

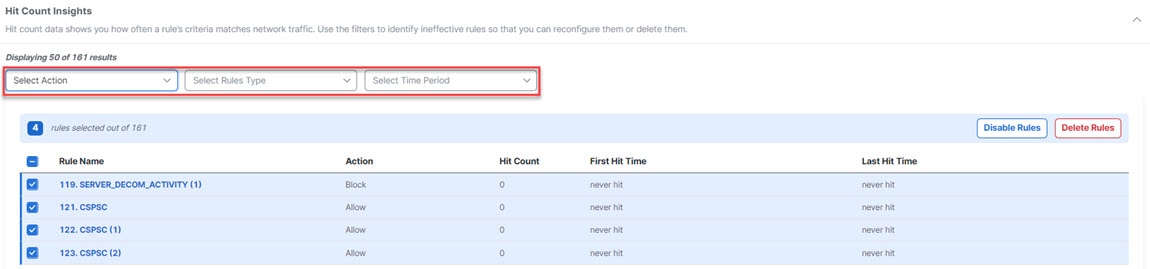

修復

ポリシー分析の概要には、セキュリティポリシーの正常性が示されており、ポリシーに適用する ポリシーアナライザおよびオプティマイザ によって提案された修復を選択できます。推奨される修復を使用して、重複ルール、重複するオブジェクト、期限切れのルール、および同様の許可およびブロック設定があるマージルールを無効化または削除できます。それらのルールは 1 つのルールにマージできます。ヒットカウントデータは、[ポリシーインサイト(Policy Insights)] タブに表示されます。[修復の適用(Apply Remediation)] を選択すると、選択した修復がポリシーに適用されます。

レポート

分析されたポリシーの詳細レポートを使用できます。ポリシーに修復が適用されると、修復レポートが利用可能になります。修復レポートには、存在していたポリシーの異常と適用された修復の統合リストが含まれており、PDF としてダウンロードできます。

)ボタンをクリックして、ページを手動で更新して新しいポリシーを表示します。

)ボタンをクリックして、ページを手動で更新して新しいポリシーを表示します。

フィードバック

フィードバック