概要

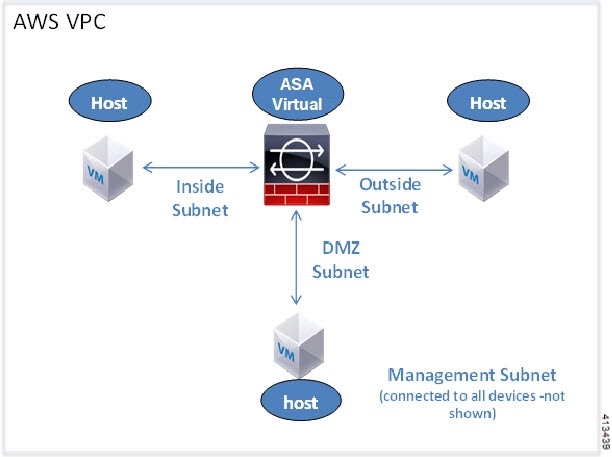

ASA 仮想 は、物理 ASA と同じソフトウェアを実行して、仮想フォームファクタにおいて実証済みのセキュリティ機能を提供します。ASA 仮想 は、パブリック AWS クラウドに導入できます。その後設定を行うことで、時間の経過とともにロケーションを展開、契約、またはシフトする仮想および物理データセンターのワークロードを保護できます。

ASA 仮想 は、次の AWS インスタンスタイプをサポートしています。

|

インスタンス |

属性 |

インターフェイスの最大数 |

|

|---|---|---|---|

|

vCPU |

メモリ(GB) |

||

|

c3.large |

2 |

3.75 |

3 |

|

c3.xlarge |

4 |

7.5 |

4 |

|

c3.2xlarge |

8 |

15 |

4 |

|

c4.large |

2 |

3.75 |

3 |

|

c4.xlarge |

4 |

7.5 |

4 |

|

c4.2xlarge |

8 |

15 |

4 |

|

c5.large |

2 |

4 |

3 |

|

c5.xlarge |

4 |

8 |

4 |

|

c5.2xlarge |

8 |

16 |

4 |

|

c5.4xlarge |

16 |

32 |

8 |

|

c5a.large |

2 |

4 |

3 |

|

c5a.xlarge |

4 |

8 |

4 |

|

c5a.2xlarge |

8 |

16 |

4 |

|

c5a.4xlarge |

16 |

32 |

8 |

|

c5ad.large |

2 |

4 |

3 |

|

c5ad.xlarge |

4 |

8 |

4 |

|

c5ad.2xlarge |

8 |

16 |

4 |

|

c5ad.4xlarge |

16 |

32 |

8 |

|

c5d.large |

2 |

4 |

3 |

|

c5d.xlarge |

4 |

8 |

4 |

|

c5d.2xlarge |

8 |

16 |

4 |

|

c5d.4xlarge |

16 |

32 |

8 |

|

c5n.large |

2 |

5.3 |

3 |

|

c5n.xlarge |

4 |

10.5 |

4 |

|

c5n.2xlarge |

8 |

21 |

4 |

|

c5n.4xlarge |

16 |

54 |

8 |

|

m4.large |

2 |

8 |

2 |

|

m4.xlarge |

4 |

16 |

4 |

|

m4.2xlarge |

8 |

32 |

4 |

|

m5n.large |

2 |

8 |

3 |

|

m5n.xlarge |

4 |

16 |

4 |

|

m5n.2xlarge |

8 |

32 |

4 |

|

m5n.4xlarge |

16 |

64 |

8 |

|

m5zn.large |

2 |

8 |

3 |

|

m5zn.xlarge |

4 |

16 |

4 |

|

m5zn.2xlarge |

8 |

32 |

4 |

|

c6i.large |

2 |

4 |

3 |

|

c6i.xlarge |

4 |

8 |

4 |

|

c6i.2xlarge |

8 |

16 |

4 |

|

c6i.4xlarge |

16 |

32 |

8 |

|

C6a.large |

2 |

4 |

3 |

|

C6a.xlarge |

4 |

8 |

4 |

|

C6a.2xlarge |

8 |

16 |

4 |

|

C6a.4xlarge |

16 |

32 |

8 |

|

c6in.large |

2 |

4 |

3 |

|

c6in.xlarge |

4 |

8 |

4 |

|

c6in.2xlarge |

8 |

16 |

4 |

|

c6in.4xlarge |

16 |

32 |

8 |

ヒント |

M4 または C4 インスタンスタイプを使用している場合は、パフォーマンスを向上させるために、Nitro ハイパーバイザと Elastic Network Adapter(ENA)インターフェイスドライバを使用する M5 または C5 インスタンスタイプに移行することを推奨します。 |

|

パフォーマンス階層 |

インスタンスタイプ(コア/RAM) |

レート制限(Rate Limit) |

RA VPN セッション制限 |

|---|---|---|---|

|

ASAv5 |

c5.large 2 コア/4 GB |

100 Mbps |

50 |

|

ASAv10 |

c5.large 2 コア/4 GB |

1 Gbps |

250 |

|

ASAv30 |

c5.xlarge 4 コア/8 GB |

[2 Gbps] |

750 |

|

ASAv50 |

c5.2xlarge 8 コア/16 GB |

10 Gbps |

10,000 |

|

ASAv100 |

c5n.4xlarge 16 コア/42 GB |

16 Gbps |

20,000 |

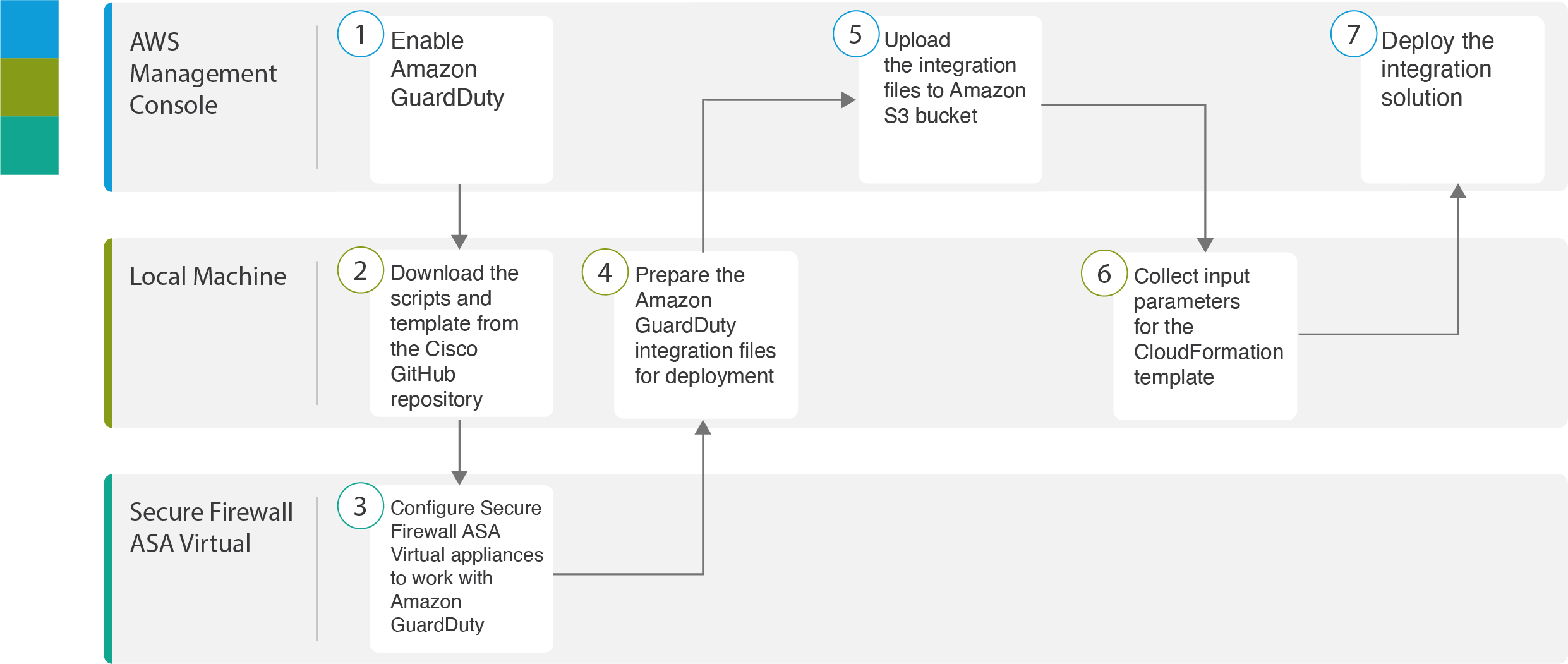

AWS にアカウントを作成し、AWS ウィザードを使用して ASA 仮想 をセットアップして、Amazon Machine Image(AMI)を選択します。AMI はインスタンスを起動するために必要なソフトウェア構成を含むテンプレートです。

重要 |

AMI イメージは AWS 環境の外部ではダウンロードできません。 |

フィードバック

フィードバック