|

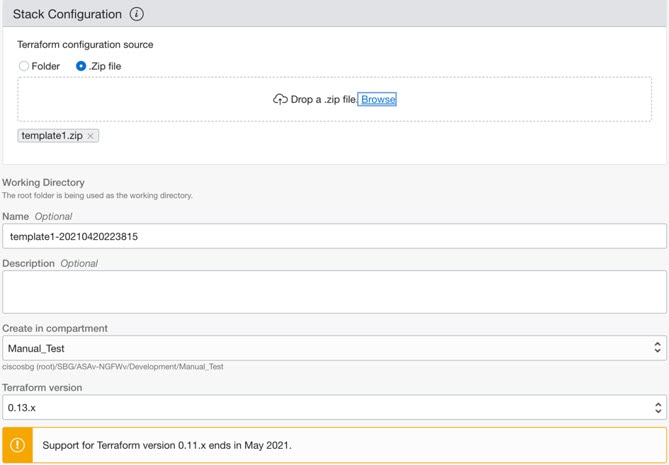

tenancy_ocid

|

文字列

|

アカウントが属するテナントの OCID。テナントの OCID を見つける方法については、こちらを参照してください。

テナントの OCID は ocid1.tenancy.oc1..<unique_ID> のようになります。

|

|

compartment_id

|

文字列

|

リソースを作成するコンパートメントの OCID。

例:ocid1.compartment.oc1..<unique_ID>

|

|

compartment_name

|

文字列

|

コンパートメント名

|

|

region

|

文字列

|

リソースを作成するリージョンの一意の識別子。

例:

us-phoenix-1, us-ashburn-1

|

|

lb_size

|

文字列

|

事前にプロビジョニングする外部および内部ロードバランサの合計帯域幅(入力および出力)を決定するテンプレート。

サポートされる値:100 Mbps、10 Mbps、10 Mbps-Micro、400 Mbps、8000 Mbps

例:100 Mbps

|

|

availability_domain

|

カンマ区切り値

|

例:Tpeb:PHX-AD-1

|

(注)

|

クラウドシェルで oci iam availability-domain list コマンドを実行して、可用性ドメイン名を取得します。

|

|

|

min_and_max_instance_count

|

カンマ区切り値

|

インスタンスプールに保持するインスタンスの最小数と最大数。

例:1,5

|

|

autoscale_group_prefix

|

文字列

|

テンプレートを使用して作成したリソースの名前に付けるプレフィックス。たとえば、リソースプレフィックスとして「autoscale」を指定すると、すべてのリソースはautoscale_resource1、autoscale_resource2 のように名前が付けられます。

|

|

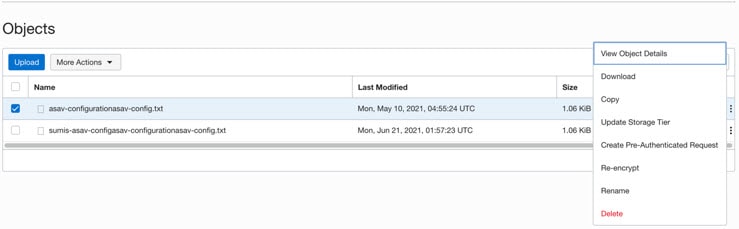

asav_config_file_url

|

URL

|

ASA 仮想 の構成用にオブジェクトストレージにアップロードする構成ファイルの URL。

|

(注)

|

構成ファイルの事前認証済みリクエスト URL を指定する必要があります

|

例:https://objectstorage.<region-name>. oraclecloud.com/<object-storage-name>/ oci-asav-configuration.txt

|

|

mgmt_subnet_ocid

|

文字列

|

使用する管理サブネットの OCID。

|

|

inside_subnet_ocid

|

文字列

|

使用する内部サブネットの OCID。

|

|

outside_subnet_ocid

|

文字列

|

使用する外部サブネットの OCID。

|

|

mgmt_nsg_ocid

|

文字列

|

使用する管理サブネットのネットワーク セキュリティ グループの OCID。

|

|

inside_nsg_ocid

|

文字列

|

使用する内部サブネットのネットワーク セキュリティ グループの OCID。

|

|

outside_nsg_ocid

|

文字列

|

使用する外部サブネットのネットワーク セキュリティ グループの OCID。

|

|

elb_listener_port

|

カンマ区切り値

|

外部ロードバランサリスナーの通信ポートのリスト。

例: 80

|

|

ilb_listener_port

|

カンマ区切り値

|

内部ロードバランサリスナーの通信ポートのリスト。

例: 80

|

|

health_check_port

|

文字列

|

ヘルスチェックを実行するロードバランサのバックエンドサーバーポート。

例:8080

|

|

instance_shape

|

文字列

|

作成するインスタンスのシェープ。シェイプにより、インスタンスに割り当てられる CPU の数、メモリの量、およびその他のリソースが決定されます。

サポートされているシェープ:「VM.Standard2.4」および「VM.Standard2.8」

|

|

lb_bs_policy

|

文字列

|

内部および外部ロードバランサのバックエンドセットに使用するロードバランサポリシー。ロードバランサポリシーの仕組みについて詳しくは、こちらを参照してください。

サポートされている値:「ROUND_ROBIN」、「LEAST_CONNECTIONS」、「IP_HASH」

|

|

image_name

|

文字列

|

インスタンスの構成に使用するマーケットプレイスのイメージ名。

デフォルト値:「Cisco ASA 仮想ファイアウォール(ASAv)」

|

(注)

|

カスタムイメージを展開する場合は、custom_image_ocid パラメータを設定する必要があります。

|

|

|

image_version

|

文字列

|

使用する OCI Marketplace で利用可能な ASA 仮想 イメージのバージョン。現在、9.15.1.15 および 9.16.1 バージョンが利用可能です。

デフォルト値:「Cisco ASA 仮想ファイアウォール(ASAv)」

|

|

scaling_thresholds

|

カンマ区切り値

|

スケールインとスケールアウトで使用する CPU 使用率のしきい値。スケールインとスケールアウトのしきい値をカンマで区切って入力します。

例:15,50

15 はスケールインのしきい値、50 はスケールアウトのしきい値です。

|

|

custom_image_ocid

|

文字列

|

マーケットプレイスイメージを使用しない場合に、インスタンス構成に使用するカスタムイメージの OCID。

|

(注)

|

custom_image_ocid はオプションパラメータです

|

|

|

asav_password

|

文字列

|

ASA 仮想 を構成するために SSH 接続する際の、ASA 仮想 の暗号化形式のパスワード。パスワードを暗号化する方法については、コンフィギュレーション ガイドを使用するか、こちらを参照してください。

|

|

cryptographic_endpoint

|

文字列

|

暗号化エンドポイントは、パスワードの復号化に使用される URL です。Vault で検索できます。

|

|

master_encryption_key_id

|

文字列

|

パスワードの暗号化に使用されたキーの OCID。Vault で検索できます。

|

|

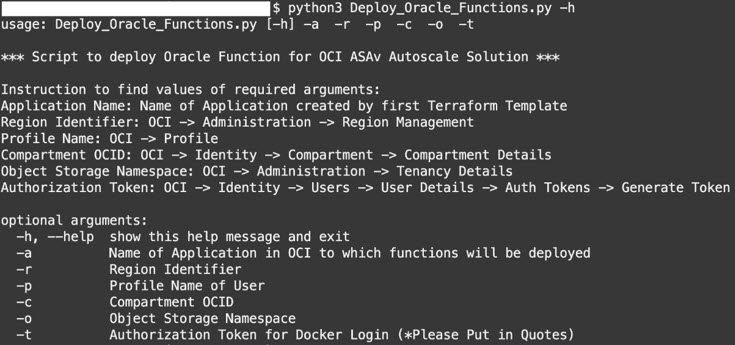

プロファイル名(Profile Name)

|

|

OCI のユーザーのプロファイル名です。ユーザーのプロファイルセクションの下にあります。

例:oracleidentitycloudservice/ <user>@<mail>.com

|

|

オブジェクトストレージの名前空間

|

|

テナントの作成時に作成される一意の識別子です。この値はで確認できます。

|

|

認証トークン(Authorization Token)

|

|

OCI コンテナレジストリに Oracle 関数をプッシュすることを許可する Docker へのログイン時のパスワードとして使用されます。トークンを取得するには、に移動します。

|

フィードバック

フィードバック