ASAv の VMware 機能のサポート

次の表に、ASAv の VMware 機能のサポートを示します。

|

機能 |

説明 |

サポート(あり/なし) |

注釈 |

|---|---|---|---|

|

コールド クローン |

クローニング中に VM の電源がオフになります。 |

あり |

¯ |

|

DRS |

動的リソースのスケジューリングおよび分散電源管理に使用されます。 |

Yes |

VMware のガイドラインを参照してください。 |

|

ホット追加 |

追加時に VM が動作しています。 |

なし |

¯ |

|

ホット クローン |

クローニング中に VM が動作しています。 |

なし |

¯ |

|

ホット リムーブ |

取り外し中に VM が動作しています。 |

なし |

¯ |

|

Snapshot |

VM が数秒間フリーズします。 |

あり |

使用には注意が必要です。トラフィックが失われる可能性があります。フェールオーバーが発生することがあります。 |

|

一時停止と再開 |

VM が一時停止され、その後再開します。 |

あり |

¯ |

|

vCloud Director |

VM の自動配置が可能になります。 |

なし |

¯ |

|

VM の移行 |

移行中に VM の電源がオフになります。 |

あり |

¯ |

|

VMotion |

VM のライブ マイグレーションに使用されます。 |

あり |

共有ストレージを使用します。vMotion に関するガイドラインを参照してください。 |

|

VMware FT |

VM の HA に使用されます。 |

なし |

ASAv マシンの障害に対して ASAv のフェールオーバーを使用します。 |

|

VMware HA |

ESXi およびサーバの障害に使用されます。 |

あり |

ASAv マシンの障害に対して ASAv のフェールオーバーを使用します。 |

|

VM ハートビートの VMware HA |

VM 障害に使用されます。 |

なし |

ASAv マシンの障害に対して ASAv のフェールオーバーを使用します。 |

|

VMware vSphere スタンドアロン Windows クライアント |

VM を導入するために使用されます。 |

あり |

¯ |

|

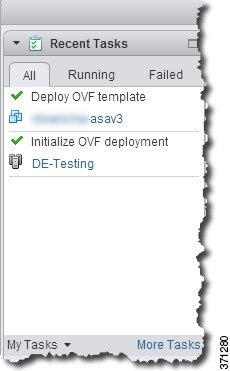

VMware vSphere Web Client |

VM を導入するために使用されます。 |

あり |

¯ |

フィードバック

フィードバック