ASDM 要件

ASDM Java の要件

ASDM は、Oracle JRE 8.0(asdm-version.bin)または OpenJRE 1.8.x(asdm-openjre-version.bin)を使用してインストールできます。

ASDM の Oracle バージョンが ASA パッケージに含まれています。 OpenJRE バージョンを使用する場合は、それを ASA にコピーし、そのバージョンの ASDM を使用するように ASA を構成する必要があります。

(注) |

ASDM は Linux ではサポートされていません。 |

|

オペレーティング システム |

ブラウザ |

Oracle JRE |

OpenJRE |

||||||

|---|---|---|---|---|---|---|---|---|---|

|

Firefox |

Safari |

Chrome |

|||||||

|

Microsoft Windows(英語および日本語):

|

対応 |

サポートなし |

対応 |

8.0 バージョン 8u261 以降 |

1.8

|

||||

|

Apple OS X 10.4 以降 |

はい |

はい |

対応(64 ビット バージョンのみ) |

8.0 バージョン 8u261 以降 |

1.8 |

||||

ASDM の互換性に関する注意事項

次の表に、ASDM の互換性に関する警告を示します。

|

条件 |

注意 |

||

|---|---|---|---|

|

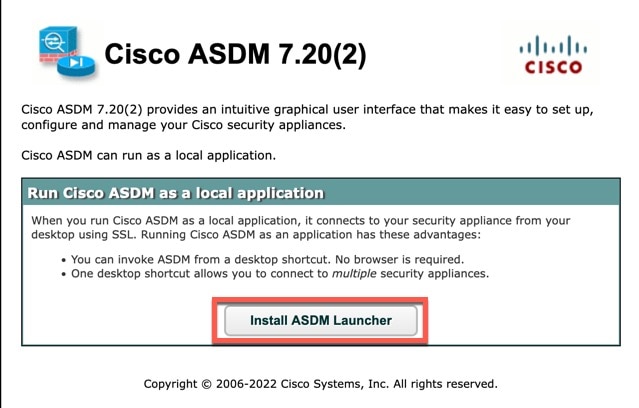

ASDM Launcher と ASDM バージョンの互換性 |

「デバイスマネージャを起動できません(Unable to Launch Device Manager)」というエラーメッセージが表示されます。 新しい ASDM バージョンにアップグレードしてからこのエラーが発生した場合は、最新の Launcher を再インストールする必要があります。

|

||

|

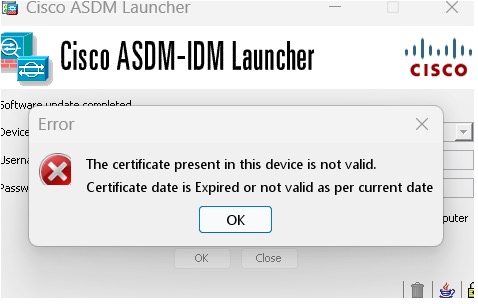

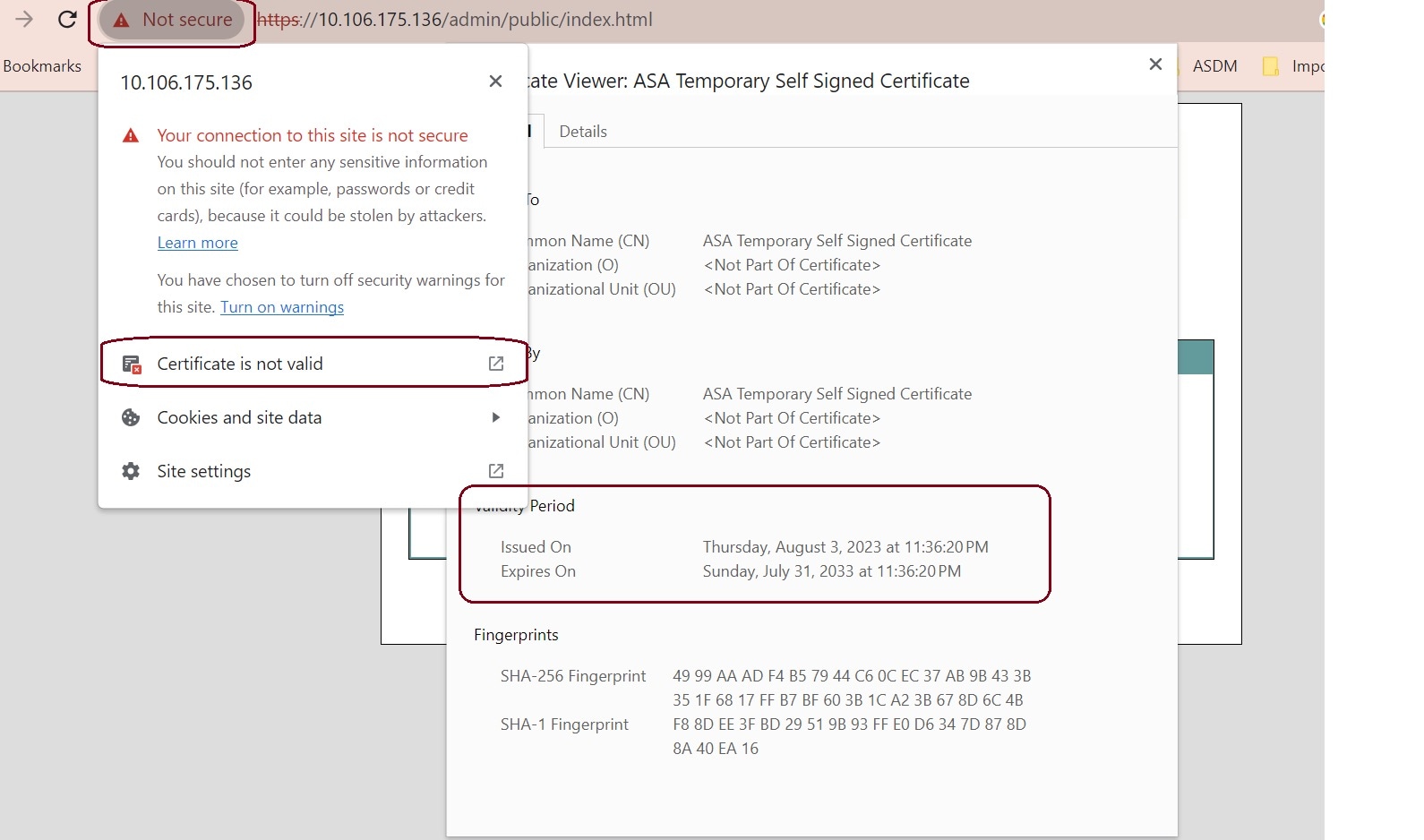

ASA との日時の不一致により、自己署名証明書が無効になります |

ASDM は自己署名 SSL 証明書を検証し、ASA の日付が証明書の [発行日(Issued On)] と [有効期限(Expires On)] の日付の範囲内にない場合は起動しません。日時が一致しない場合は、次のエラーが表示されます。

この問題を解決するには、ASA で正しい時刻を設定し、リロードします。 証明書の日付を確認するには、次の手順を実行します(例は Chrome)。

|

||

|

Windows Active Directory ディレクトリアクセス |

場合によっては、Windows ユーザーの Active Directory 設定によって、Windows で ASDM を正常に起動するために必要なプログラムファイルの場所へのアクセスが制限されることがあります。次のディレクトリへのアクセスが必要です。

Active Directory がディレクトリアクセスを制限している場合は、Active Directory 管理者にアクセスを要求する必要があります。 |

||

|

Windows 10 |

「This app can't run on your PC」エラー メッセージ。 ASDM ランチャをインストールすると、Windows 10 によって ASDM ショートカットターゲットが Windows Scripting Host パスに置き換えられて、このエラーが発生することがあります。ショートカットターゲットを修正するには、次の手順を実行します。

|

||

|

OS X |

OS X では、ASDM の初回実行時に、Java のインストールを要求される場合があります。必要に応じて、プロンプトに従います。インストールの完了後に ASDM が起動します。 |

||

|

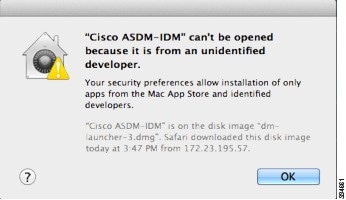

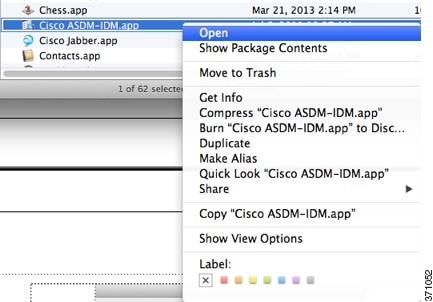

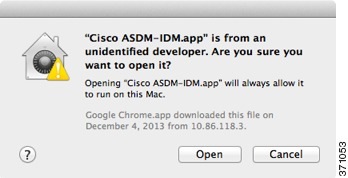

OS X 10.8 以降 |

ASDM は Apple Developer ID で署名されていないため、実行できるようにする必要があります。セキュリティの設定を変更しないと、エラー画面が表示されます。

|

||

|

(ASA 5500 および ISA 3000)ASA では強力な暗号化ライセンス(3DES/AES)が必要

|

ASDM では、ASA に SSL 接続する必要があります。Cisco が提供している 3DES PAK ライセンスを要求できます。

|

||

|

ASA が自己署名証明書または信頼できない証明書を使用する場合、Firefox と Safari では、IPv6 を介した HTTPS を使用して参照する場合にはセキュリティ例外を追加することはできません。https://bugzilla.mozilla.org/show_bug.cgi?id=633001 を参照してください。この警告は、Firefox または Safari から ASA に発信されるすべての SSL 接続に影響します(ASDM 接続を含む)。この警告を回避するには、信頼できる認証局が ASA に対して発行した適切な証明書を設定します。 |

||

|

RC4-MD5 および RC4-SHA1 アルゴリズム(これらのアルゴリズムはデフォルトでイネーブル)の両方を除外するために ASA の SSL 暗号化を変更した場合、Chrome の「SSL false start」機能のために Chrome は ASDM を起動できません。これらのアルゴリズムのいずれかを再度有効にすることを推奨します( ペインを参照)。または、「Run Chromium with flags」に従って --disable-ssl-false-start フラグを使用して Chrome の SSL false start を無効にできます。 |

フィードバック

フィードバック