スイッチ ポートについて

この項では、Firepower 1010/1210/1220 のスイッチ ポートについて説明します。

スイッチポートおよびインターフェイスについて

ポートとインターフェイス

1010/1210/1220 の物理インターフェイスごとに、その動作をファイアウォール インターフェイスまたはスイッチ ポートとして設定できます。物理インターフェイスとポートタイプ、およびスイッチポートを割り当てる論理 VLAN インターフェイスについては、次の情報を参照してください。

-

物理ファイアウォール インターフェイス:ルーテッドモードでは、これらのインターフェイスは、設定済みのセキュリティポリシーを使用してファイアウォールと VPN サービスを適用することによって、レイヤ 3 のネットワーク間でトラフィックを転送します。 トランスペアレントモードでは、これらのインターフェイスは、設定済みのセキュリティポリシーを使用してファイアウォールサービスを適用することによって、レイヤ 2 の同じネットワーク上のインターフェイス間でトラフィックを転送するブリッジグループメンバーです。ルーテッドモードでは、一部のインターフェイスでブリッジグループメンバーとして、その他のインターフェイスでレイヤ 3 インターフェイスとして、統合ルーティングおよびブリッジングを使用することもできます。デフォルトでは、イーサネット1/1インターフェイスはファイアウォールインターフェイスとして設定されます。

-

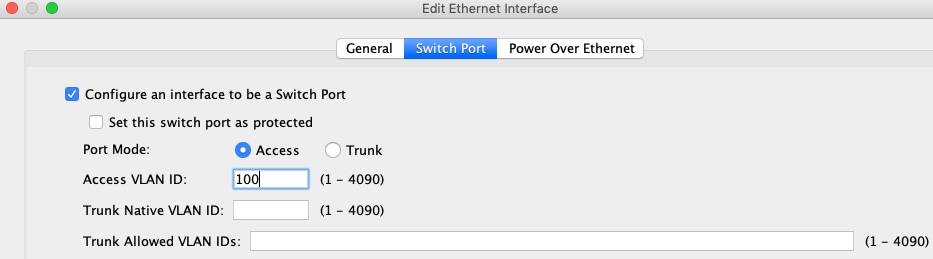

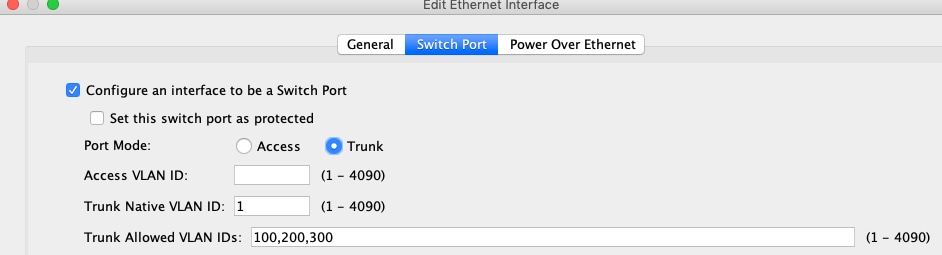

物理スイッチポート:スイッチポートは、ハードウェアのスイッチ機能を使用して、レイヤ 2 でトラフィックを転送します。同じ VLAN 上のスイッチポートは、ハードウェアスイッチングを使用して相互に通信できます。トラフィックには、ASA セキュリティポリシーは適用されません。アクセスポートはタグなしトラフィックのみを受け入れ、それらを単一のVLANに割り当てることができます。トランクポートはタグなしおよびタグ付きトラフィックを受け入れ、複数の VLAN に属することができます。デフォルトでは、イーサネット 1/2 ~ 1/8 (1010 および 1210)または 1/2 〜 1/10(1220)は VLAN 1 のアクセススイッチポートとして設定されています。Management インターフェイスをスイッチポートとして設定することはできません。

-

論理 VLAN インターフェイス:これらのインターフェイスは物理ファイアウォール インターフェイスと同じように動作しますが、サブインターフェイス、または EtherChannel インターフェイスを作成できないという例外があります。スイッチポートが別のネットワークと通信する必要がある場合、ASA デバイスは VLAN インターフェイスにセキュリティポリシーを適用し、別の論理 VLAN インターフェイスまたはファイアウォール インターフェイスにルーティングします。ブリッジグループメンバーとして VLAN インターフェイスで統合ルーティングおよびブリッジングを使用することもできます。同じ VLAN 上のスイッチポート間のトラフィックに ASA セキュリティポリシーは適用されませんが、ブリッジグループ内の VLAN 間のトラフィックにはセキュリティポリシーが適用されるため、ブリッジグループとスイッチポートを階層化して特定のセグメント間にセキュリティポリシーを適用できます。

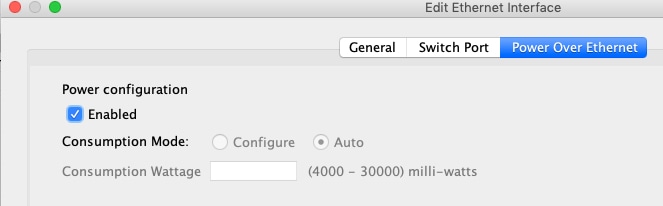

Power Over Ethernet

PoE は 次のように使用できます:

-

Firepower 1010:イーサネット 1/7 および 1/8 で、IEEE 802.3af(PoE)および 802.3at(PoE+)を使用して、ポートあたり最大 30 ワット、合計で最大 60 ワット供給。

-

Cisco Secure Firewall 1210CP:イーサネット 1/5、1/6、1/7、および 1/8 で、IEEE 802.3af(PoE)、802.3at(PoE+)、および 802.3bt(PoE++ および Hi-PoE) を使用して、ポートあたり最大 90 ワット、 合計で最大 120 W 供給。

PoE + およびそれ以降の規格では、リンク層検出プロトコル(Link Layer Discovery Protocol、LLDP)を使用して、電力レベルをネゴシエートします。電力は必要な場合にのみ提供されます。

インターフェイスをシャットダウンすると、デバイスへの電源がディセーブルになります。

Auto-MDI/MDIX 機能

すべてのスイッチポートで、デフォルトの自動ネゴシエーション設定に Auto-MDI/MDIX 機能も含まれています。Auto-MDI/MDIX は、オートネゴシエーション フェーズでストレート ケーブルを検出すると、内部クロスオーバーを実行することでクロス ケーブルによる接続を不要にします。インターフェイスの Auto-MDI/MDIX をイネーブルにするには、速度とデュプレックスのいずれかをオートネゴシエーションに設定する必要があります。速度とデュプレックスの両方に明示的に固定値を指定すると、両方の設定でオートネゴシエーションがディセーブルにされ、Auto-MDI/MDIX もディセーブルになります。速度と二重通信をそれぞれ 1000 と全二重に設定すると、インターフェイスでは常にオートネゴシエーションが実行されるため、Auto-MDI/MDIX は常に有効になり、無効にできません。

フィードバック

フィードバック