注意事項と制約事項

ESXi サーバーに ASA 仮想 の複数のインスタンスを作成して導入できます。ASA 仮想 の導入に使用される特定のハードウェアは、導入されるインスタンスの数や使用要件によって異なります。作成する各仮想アプライアンスには、ホスト マシン上での最小リソース割り当て(メモリ、CPU 数、およびディスク容量)が必要です。

重要 |

ASA 仮想 は、8GB のディスクストレージサイズで導入されます。ディスク容量のリソース割り当てを変更することはできません。 |

ASA 仮想 を導入する前に、次のガイドラインと制限事項を確認します。

VMWare ESXi での ASA 仮想 のシステム要件

最適なパフォーマンスを確保するために、以下の仕様に準拠していることを確認してください。ASA 仮想ASA 仮想 には、次の要件があります。

-

ホスト CPU は、仮想化拡張機能を備えたサーバークラスの x86 ベースの Intel または AMD CPU である必要があります。

たとえば、ASA 仮想 パフォーマンステストラボでは、2.6GHz で動作する Intel® Xeon® CPU E5-2690v4 プロセッサを搭載した Cisco Unified Computing System™(Cisco UCS®)C シリーズ M4 サーバーを最低限使用しています。

-

ASA 仮想 は、ESXi バージョン 6.0、6.5、6.7、7.0、7.0 アップグレード 1、7.0 アップグレード 2、7.0 アップグレード 3 をサポートします。

推奨される vNIC

最適なパフォーマンスを得るためには、次の vNIC を推奨します。

-

PCI パススルーでの i40e:サーバーの物理 NIC を VM に関連付け、DMA(ダイレクトメモリアクセス)を介して NIC と VM の間でパケットデータを転送します。パケットの移動に CPU サイクルは必要ありません。

-

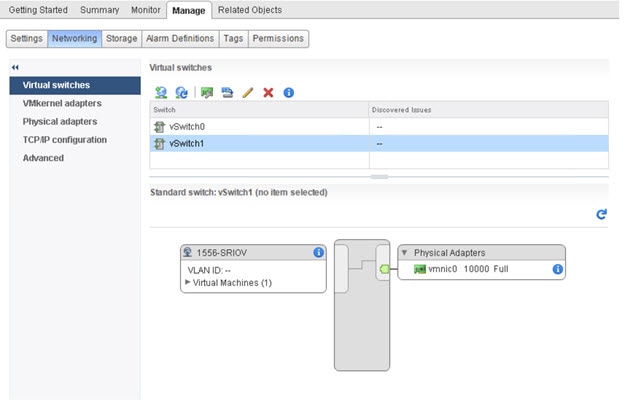

i40evf/ixgbe-vf:実質的に上記と同じですが(NIC と VM 間の DMA パケット)、NIC を複数の VM 間で共有できます。SR-IOV は、導入の柔軟性が高いため、一般的に推奨されます。注意事項と制約事項を参照してください。

-

vmxnet3:10Gbps の動作をサポートしますが、CPU サイクルも必要な準仮想化ネットワークドライバです。これが VMware のデフォルトです。

vmxnet3 を使用する場合は、TCP パフォーマンスの低下を避けるために大量受信オフロード(LRO)を無効にする必要があります。

パフォーマンスの最適化

ASA 仮想 の最高のパフォーマンスを実現するために、VM とホストの両方を調整することができます。詳細については、パフォーマンスの調整を参照してください。

-

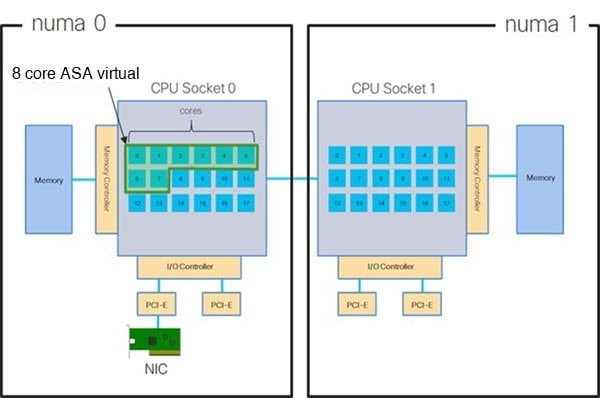

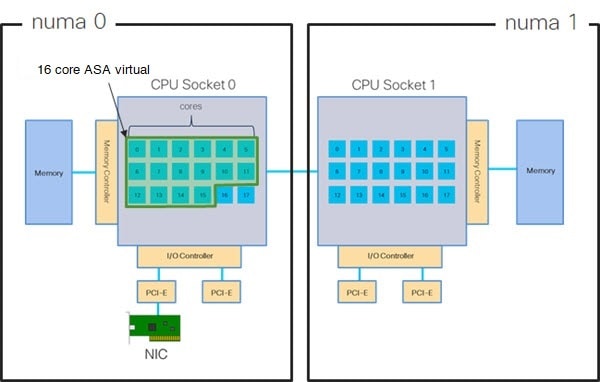

NUMA:ゲスト VM の CPU リソースを単一の Non-Uniform Memory Access(NUMA)ノードに分離することで、ASA 仮想 のパフォーマンスを向上できます。詳細については、NUMA のガイドラインを参照してください。

-

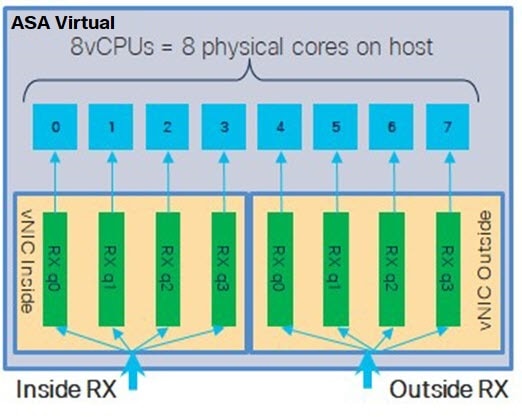

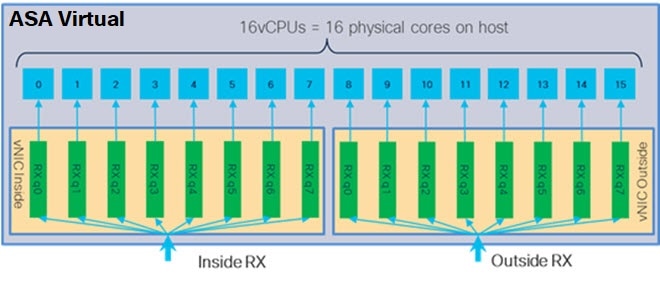

Receive Side Scaling:ASA 仮想 は Receive Side Scaling(RSS)をサポートしています。これは、ネットワークアダプタによって複数のプロセッサコアにネットワーク受信トラフィックを分散するために使用されるテクノロジーです。バージョン 9.13(1) 以降でサポートされています。詳細については、Receive Side Scaling(RSS)用の複数の RX キューを参照してください。

-

VPN の最適化:ASA 仮想 で VPN パフォーマンスを最適化するための追加の考慮事項については、VPN の最適化を参照してください。

クラスタリング

バージョン 9.17 以降、クラスタリングは VMware で展開された ASA 仮想インスタンスでサポートされます。詳細については、「ASA Cluster for the ASAv」を参照してください。

OVF ファイルのガイドライン

導入対象に基づいて、asav-vi.ovf ファイルまたは asav-esxi.ovf ファイルを選択します。

-

asav-vi:vCenter に導入する場合

-

asav-esxi:ESXi に導入する場合(vCenter なし)

-

ASA 仮想 OVF の導入は、ローカリゼーション(非英語モードでのコンポーネントのインストール)をサポートしません。ご自身の環境の VMware vCenter と LDAP サーバーが ASCII 互換モードでインストールされていることを確認してください。

-

ASA 仮想 をインストールして VM コンソールを使用する前に、キーボードを [United States English] に設定する必要があります。

-

ASA 仮想 を導入すると、2 つの異なる ISO イメージが ESXi ハイパーバイザにマウントされます。

-

マウントされた最初のドライブには、vSphere によって生成された OVF 環境変数が備わってます。

-

マウントされた 2 番目のドライブは day0.iso です。

注目

ASA 仮想 マシンが起動したら、両方のドライブのマウントを解除できます。ただし、 [電源投入時に接続(Connect at Power On)] がオフになっている場合でも、ドライブ 1(OVF 環境変数を使用)は、ASA 仮想 の電源をオフ/オンにするたびに常にマウントされます。

-

vSphere の OVF テンプレートのエクスポート機能は、既存の ASA 仮想 インスタンスパッケージを OVF テンプレートとしてエクスポートするのに役立ちます。エクスポートされた OVF テンプレートを使用して、同じ環境または異なる環境に ASA 仮想 インスタンスを導入できます。エクスポートされた OVF テンプレートを使用して vSphere に ASA 仮想 インスタンスを導入する前に、OVF ファイルの構成の詳細を変更して、導入の失敗を防ぐ必要があります。

ASA 仮想 のエクスポートされた OVF ファイルを変更するには、次の手順を実行します。

-

OVF テンプレートをエクスポートしたローカルマシンにログインします。

-

テキストエディタで OVF ファイルを参照して開きます。

-

<vmw:ExtraConfig vmw:key="monitor_control.pseudo_perfctr" vmw:value="TRUE"></vmw:ExtraConfig>タグが存在することを確認します。 -

<rasd:ResourceSubType>vmware.cdrom.iso</rasd:ResourceSubType>タグを削除します。または

<rasd:ResourceSubType>vmware.cdrom.iso</rasd:ResourceSubType>タグと<rasd:ResourceSubType>vmware.cdrom.remotepassthrough</rasd:ResourceSubType>タグを交換します。詳細については、VMware が公開した「Deploying an OVF fails on vCenter Server 5.1/5.5 when VMware tools are installed (2034422)」を参照してください。

-

UserPrivilege、OvfDeployment、およびControllerTypeのプロパティ値を入力します。次に例を示します。 - <Property ovf:qualifiers="ValueMap{"ovf", "ignore", "installer"}" ovf:type="string" ovf:key="OvfDeployment"> + <Property ovf:qualifiers="ValueMap{"ovf", "ignore", "installer"}" ovf:type="string" ovf:key="OvfDeployment" ovf:value="ovf"> - <Property ovf:type="string" ovf:key="ControllerType"> + <Property ovf:type="string" ovf:key="ControllerType" ovf:value="ASAv"> - <Property ovf:qualifiers="MinValue(0) MaxValue(255)" ovf:type="uint8" ovf:key="UserPrivilege"> + <Property ovf:qualifiers="MinValue(0) MaxValue(255)" ovf:type="uint8" ovf:key="UserPrivilege" ovf:value="15"> -

OVF ファイルを保存します。

-

OVF テンプレートを使用して、ASA 仮想 を導入します。VMware vSphere Web Client を使用した ASA 仮想 の導入 [英語] を参照してください。

ハイ アベイラビリティ ガイドラインのためのフェールオーバー

フェールオーバー配置の場合は、スタンバイ装置が同じライセンス権限付与を備えていることを確認してください(たとえば、両方の装置が 2Gbps の権限付与であることなど)。

重要 |

ASA 仮想 を使用して高可用性ペアを作成する場合は、データインターフェイスを各 ASA 仮想 に同じ順序で追加する必要があります。完全に同じインターフェイスが異なる順序で各 ASA 仮想 に追加されると、ASA 仮想 コンソールにエラーが表示されることがあります。また、フェールオーバー機能にも影響が出ることがあります。 |

ASA 仮想 内部インターフェイスまたは ASA 仮想 フェールオーバーの高可用性リンクに使用される ESX ポートグループについては、2 つの仮想 NIC を使用して ESX ポートグループのフェールオーバー順序を設定します(1 つはアクティブアップリンク、もう 1 つはスタンバイアップリンク)。この設定は、2 つの VM が相互に ping を実行したり、ASA 仮想 高可用性リンクを稼働させたりするために必要です。

vMotion に関するガイドライン

-

VMware では、vMotion を使用する場合、共有ストレージのみを使用する必要があります。ASA 仮想 の導入時に、ホスト クラスタがある場合は、ストレージをローカルに(特定のホスト上)または共有ホスト上でプロビジョニングできます。ただし、ASA 仮想 を vMotion を使用して別のホストに移行する場合、ローカル ストレージを使用するとエラーが発生します。

スループット用のメモリと vCPU の割り当てとライセンス

-

ASA 仮想 に割り当てられたメモリのサイズは、スループットレベルに合わせたものです。異なるスループットレベルのライセンスを要求する場合を除いて、[Edit Settings] ダイアログボックスのメモリ設定または vCPU ハードウェア設定は変更しないでください。アンダープロビジョニングは、パフォーマンスに影響を与える可能性があります。

(注)

メモリまたは vCPU ハードウェア設定を変更する必要がある場合は、ASA 仮想 のライセンスに記載されている値のみを使用してください。VMware が推奨するメモリ構成の最小値、デフォルト値、および最大値は使用しないでください。

CPU 予約

-

デフォルトでは、ASA 仮想 の CPU 予約は 1000 MHz です。共有、予約、および制限の設定([設定の編集(Edit Settings)] > [リソース(Resources)] > [CPU])を使用することで、ASA 仮想 に割り当てられる CPU リソースの量を変更できます。より低い設定で必要なトラフィック負荷が課されている状況で ASA 仮想 が目的を達成できる場合は、CPU 予約の設定を 1000 Mhz 未満にできます。ASA 仮想 によって使用される CPU の量は、動作しているハードウェア プラットフォームだけでなく、実行している作業のタイプと量によっても異なります。

仮想マシンの [Performance] タブの [Home] ビューに配置された [CPU Usage (MHz)] チャートから、すべての仮想マシンに関する CPU 使用率をホストの視点で確認できます。ASA 仮想 が標準的なトラフィック量を処理しているときの CPU 使用率のベンチマークを設定すると、その情報を CPU 予約の調整時の入力として使用できます。

詳細については、VMware から発行されている『CPU Performance Enhancement Advice』を参照してください。

-

リソース割り当てとオーバープロビジョニングまたはアンダープロビジョニングされたリソースを表示するには、ASA 仮想 show vm および show cpu コマンド、あるいは ASDM タブまたは ペインを使用できます。

-

ASA 仮想 バージョン 9.16.x 以降で、デバイス構成が 16 vCPU および 32GB RAM の ASAv100 から ASAv10 にダウングレードする場合は、デバイス構成を 1 vCPU および 4GB RAM にする必要があります。

UCS B シリーズ ハードウェアにおけるトランスペアレント モードに関するガイドライン

MAC フラップが、Cisco UCS B シリーズ ハードウェアのトランスペアレントモードで動作する一部の ASA 仮想 設定で発生することがあります。MAC アドレスがさまざまな場所で出現した場合、パケットはドロップされます。

VMware 環境にトランスペアレントモードで ASA 仮想 を導入する場合に MAC フラップを回避するには、次のガイドラインを参考にしてください。

-

VMware NIC チーミング:UCS B シリーズにトランスペアレントモードで ASA 仮想 を導入する場合、内部および外部インターフェイスに使用するポートグループにはアクティブアップリンクを 1 つだけ設定し、アップリンクは同じである必要があります。vCenter で VMware NIC チーミングを設定します。

NIC チーミングの設定方法の詳細については、VMware ドキュメントを参照してください。

-

ARP インスペクション:ASA 仮想 で ARP インスペクションを有効にし、受信インターフェイスで MAC および ARP エントリを静的に設定します。ARP インスペクションと有効化の詳細については、Cisco Secure Firewall ASA シリーズ コンフィギュレーション ガイド(一般的な操作)[英語] を参照してください。

その他のガイドラインと制限事項

-

ESXi 6.7、vCenter 6.7、ASA Virtual 9.12 以降を実行している場合、ASA Virtual は 2 つの CD/DVD IDE ドライブなしで起動します。

-

vSphere Web Client は ASA 仮想 OVA の導入ではサポートされないため、vSphere Client を使用してください。

フィードバック

フィードバック