概要

以下のセクションでは、Auto Scale ソリューションのコンポーネントが GCP の ASA 仮想 でどのように機能するかについて説明します。

Auto Scale ソリューションについて

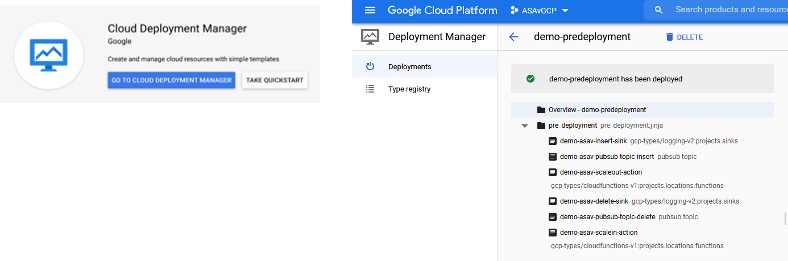

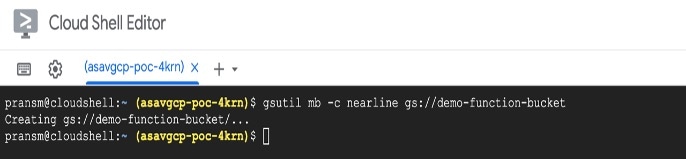

ASA 仮想 Auto Scale for GCP は、GCP によって提供されるサーバーレス インフラストラクチャ(クラウド機能、ロードバランサ、Pub/Sub、インスタンスグループなど)を利用した完全なサーバーレス導入です。

ASA 仮想 Auto Scale for GCP 導入の主な特徴は次のとおりです。

-

GCP Deployment Manager のテンプレートをベースとした導入。

-

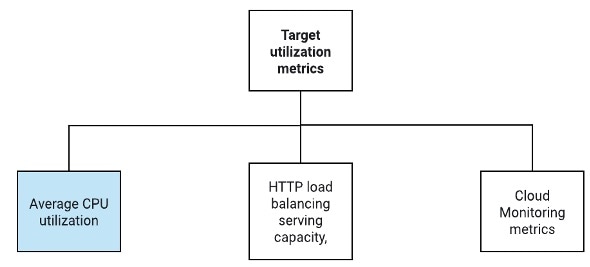

CPU に基づくスケーリングメトリックのサポート。

-

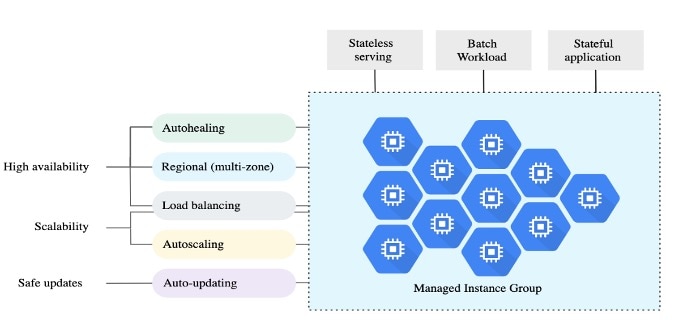

ASA 仮想 展開とマルチ可用性ゾーンのサポート。

-

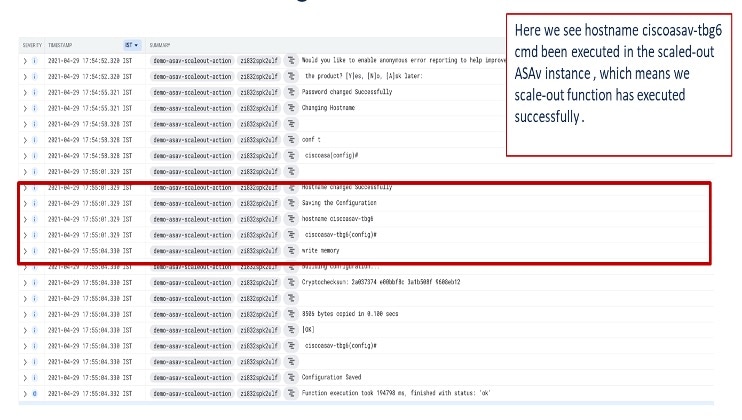

スケールアウトされた ASA 仮想 インスタンスに完全に自動化された構成を自動適用。

-

ロードバランサとマルチ可用性ゾーンのサポート。

-

シスコでは、導入を容易にするために、Auto Scale for GCP の導入パッケージを提供しています。

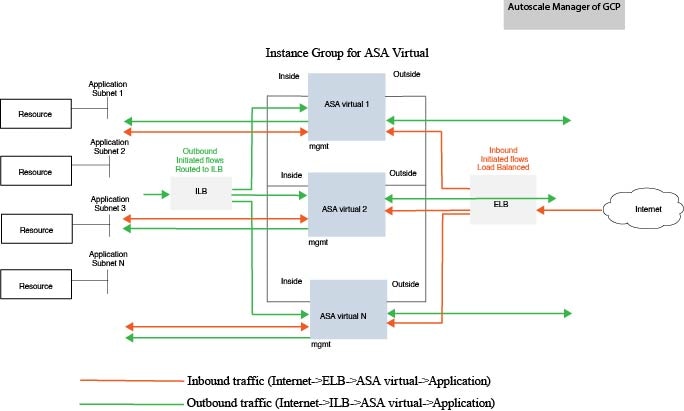

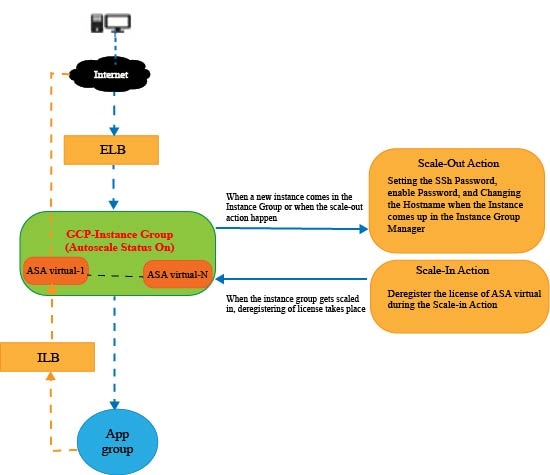

Auto Scale の導入例

ASA 仮想 Auto Scale for GCP は、ASA 仮想 インスタンスグループを GCP の内部ロードバランサ(ILB)と GCP の外部ロードバランサ(ELB)の間に配置する水平方向の自動スケーリングソリューションです。

-

ELB は、インターネットからのトラフィックをインスタンスグループ内の ASA 仮想 インスタンスに分散させます。その後、ファイアウォールからアプリケーションにトラフィックが転送されます。

-

ILB は、アプリケーションからのインターネットトラフィックをインスタンスグループ内の ASA 仮想 インスタンスに分散させます。その後、ファイアウォールからインターネットにトラフィックが転送されます。

-

ネットワークパケットが、単一の接続で両方(内部および外部)のロードバランサを通過することはありません。

-

スケールセット内の ASA 仮想 インスタンスの数は、負荷条件に基づいて自動的にスケーリングおよび設定されます。

スコープ

このドキュメントでは、ASA 仮想 Auto Scale for GCP ソリューションのサーバーレスコンポーネントを展開する詳細な手順について説明します。

重要 |

|

フィードバック

フィードバック