クラウドホスト型コントローラへのアクセスの取得

シスコ マネージド クラウドホスト型コントローラは、デフォルトで管理アクセス用にクローズされています。シスコでは、セキュリティ上の理由から、クラウドホスト型 Cisco Catalyst SD-WAN コントローラ 向けの 0.0.0.0/0 へのアクセスを許可していません。お客様のエンタープライズ VPN 内にアクセス用の特定のパブリック IP プレフィックスがあると考えられるため、そのパブリック IP プレフィックスのみがアクセス用にオープンされます。特定の送信元 IP プレフィックスについては、https と ssh のみを許可リストに含めるようにリクエストして、アクセスを制限できます。

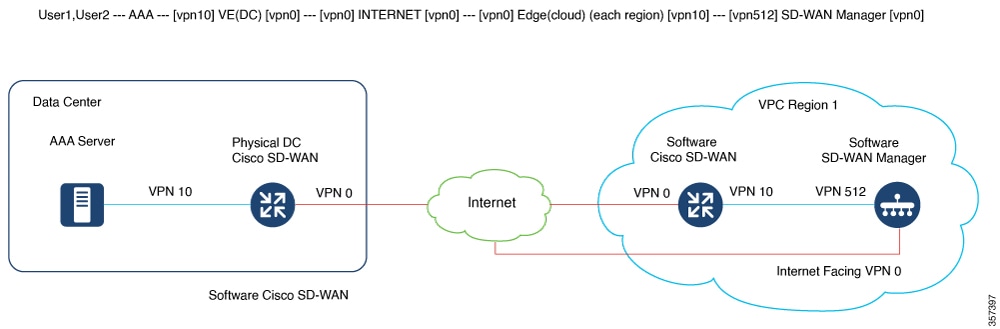

Cisco SD-WAN Cloud-Pro コントローラのインターフェイスにはプライベート IP アドレスがあります。各プライベート IP アドレスには、クラウド上のパブリック IP アドレスにマッピングされた 1 対 1 NAT があります。これらの IP アドレスは、インターフェイスが静的 IP または DHCP のどちらを使うように設定されているかどうかにかかわらず、変更されません。インスタンスが復旧または交換された場合にのみ IP アドレスが変更されます。

許可リストは、パブリック IP アドレスを持つすべてのコントローラのすべてのネットワークインターフェイスに適用されます。

インバウンドルールの更新

オーバーレイタイプに基づいて、Cisco SD-WAN Cloud-Pro コントローラセットに適用される許可リストを更新できます。

-

共有テナントオーバーレイ:Cisco SD-WAN Cloud-Pro コントローラセットに適用される許可リスト を更新または表示するには、Cisco TAC サポートでケースを開きます。

次のサポートを要求できます。

-

アクセスリストで許可される最大 5 つの IP プレフィックスを指定する

-

Cisco SD-WAN Manager ポータルへの Web ログインの IP プレフィックスへの

httpsアクセスのみを許可する

-

-

専用オーバーレイ:Cisco SD-WAN Cloud-Pro シングルテナント専用コントローラが、クラウド セキュリティ グループの許可リストを追加、削除、または変更できるようにするには、次のいずれかのオプションを使用します。

-

https://ssp.sdwan.cisco.com で Cisco Catalyst SD-WAN ポータル にログインし、アクセスリストを管理します。オーバーレイ コントローラ プロファイルを基本とするスマートアカウントの Cisco PNP スマートアカウント管理者である必要があります。

-

アクセスリストで許可される IP プレフィックスを最大 200 個指定できます。

-

Cisco TAC サポートケースをオープンして、次の情報を入力します。

-

オーバーレイ/VA 名

-

Cisco SD-WAN Manager IP/FQDN

-

IP アドレス

-

すべてのトラフィックまたは選択したトラフィック(https、SSH など)で IP アドレスを許可するかどうかの指定

-

-

コントローラの IP アドレスの表示やコントローラの IP アクセスリストの変更など、お客様の Cisco SD-WAN Cloud-Pro コントローラ インフラストラクチャに関連する運用タスクの表示と実行に使用される Cisco Catalyst SD-WAN ポータル にアクセスできるのは、スマートアカウント管理者のみです。ユーザーの SA 管理者権限を無効にするには、 Cisco Software Central の [Manage Smart Account] セクションに移動し、ユーザーをスマートアカウント管理者として削除します。または、IDP(ID プロバイダー)のオンボーディング機能を使用して、信頼できるユーザーに Cisco Catalyst SD-WAN ポータル へのアクセスを許可します。

フィードバック

フィードバック