AWS EKS クラスタを設定するための前提条件

AWS EKS クラスタを設定するための前提条件は次のとおりです。

Amazon リソースの要件

次の表に、Cisco Container Platform の導入要件によっては引き上げる必要がある Amazon リソースのデフォルトの制限について説明します。

(注) |

特定のリソースの制限を引き上げるには、Amazon のサポートに連絡する必要があります。 |

|

Amazon のリソース |

デフォルトの制限 |

説明 |

||

|---|---|---|---|---|

|

各 AWS アカウントのネットワーク アドレス変換(NAT) |

14 |

各 EKS クラスタは 3 つの NAT ゲートウェイを使用します。デフォルトの設定では、クラスタは 4 つまでに制限されています。 |

||

|

各 AWS アカウントの Amazon 仮想プライベート クラウド(Amazon VPC) |

3 |

各テナント クラスタには 個別の Amazon VPC が必要です。 |

||

|

各 AWS アカウントの Amazon Elastic Container Service for Kubernetes(Amazon EKS)クラスタ |

3 |

|

||

|

各地域の Elastic IP アドレス |

5 |

各 EKS クラスタは 3 つの Elastic IP アドレスを使用します。詳細については、 「Amazon VPC の制限」を参照してください。 |

||

|

各地域のインターネット ゲートウェイ |

5 |

各 EKS クラスタは 1 つのインターネット ゲートウェイを使用します。 |

Amazon アカウントへの AMI ファイルの追加

Cisco Container Platform は特定の AMI(Amazon マシン イメージ)ファイルを製品のリリースごとに生成します。AMI ファイルは、互換性のあるパッケージを使用してテナント クラスタを作成できるようにします。

AMI ファイルを Amazon アカウントで使用できるようにするには、12 桁の Amazon アカウント ID を含めてサポート ケースを提出する必要があります。AMI が Amazon アカウントで使用可能になると、通知が届きます。

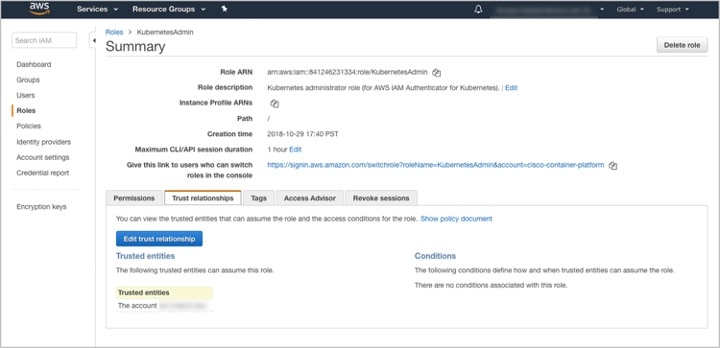

AWS ロールの作成

手順

| ステップ 1 |

https://console.aws.amazon.com/iam/ で AWS 管理コンソールにログインし、IAM コンソールを開きます。 |

| ステップ 2 |

IAM コンソールのナビゲーション ウィンドウで、[Roles] をクリックした後、[Create role] をクリックします。 |

| ステップ 3 |

[Select type of trusted entity] の下にある [Another AWS account] をクリックします。 |

| ステップ 4 |

[Account ID] フィールドに AWS のアカウント ID を入力した後、[Next] をクリックします。 |

| ステップ 5 |

許可ポリシーと許可境界を選択する画面をスキップし、[Next] をクリックします。 |

| ステップ 6 |

キーと値のペアとして選択したタグを追加することでロールにメタデータを追加し、[Next] をクリックします。 |

| ステップ 7 |

[Role name] フィールドに、ルールの名前として |

| ステップ 8 |

[Description] フィールドに任意の説明を入力し、[Create role] をクリックします。 |

| ステップ 9 |

ロールを作成したら、作成したロールまで移動し、そのロールの次の詳細情報を確認します。 |

AWS アカウント ポリシーの要件

プロバイダーの権限

AWS プロバイダー アカウントがルート アカウントでない場合は、EKS および EC2 のリソースの作成に必要な権限がそのアカウントにあることを確認する必要があります。

必要な最小権限は、サンプルの aws-provider-policy.json ファイルに含まれています。このファイルを作成してインポートし、必要な権限を設定することができます。

aws-provider-policy.json サンプル ファイル

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"cloudformation:*",

"elasticloadbalancing:*",

"autoscaling:*",

"ec2:*",

"eks:*",

"ecr:*",

"ecs:*",

"s3:*"

],

"Resource": "*"

},

{

"Effect": "Allow",

"Action": [

"iam:List*",

"iam:Get*",

"iam:PassRole",

"iam:AddRoleToInstanceProfile",

"iam:RemoveRoleFromInstanceProfile",

"iam:CreateRole",

"iam:CreateInstanceProfile",

"iam:DeleteInstanceProfile",

"iam:DeleteRole",

"iam:DeleteRolePolicy",

"iam:AttachRolePolicy",

"iam:DetachRolePolicy",

"iam:PutRolePolicy",

"iam:*AccessKey*",

"iam:*MFA*"

],

"Resource": "*"

}

]

}

フィードバック

フィードバック