TACACS+ の設定に関する情報

Terminal Access Controller Access Control System Plus(TACACS+)セキュリティ プロトコルは、Cisco Nexus デバイスにアクセスしようとするユーザーの検証を集中的に行います。TACACS+ サービスは、通常 UNIX または Windows NT ワークステーション上で稼働する TACACS+ デーモンのデータベースで管理されます。設定済みの TACACS+ 機能をCisco Nexus デバイス上で使用するには、TACACS+ サーバーへのアクセス権を持ち、このサーバーを設定する必要があります。

TACACS+ では、認証、許可、アカウンティングの各ファシリティを個別に提供します。TACACS+を使用すると、単一のアクセス コントロール サーバー(TACACS+ デーモン)で、各サービス(認証、許可、アカウンティング)を個別に提供できます。各サービスは固有のデータベースにアソシエートされており、デーモンの機能に応じて、そのサーバーまたはネットワーク上で使用可能な他のサービスを利用できます。

TACACS+ クライアント/サーバー プロトコルでは、トランスポート要件を満たすため TCP(TCP ポート 49)を使用します。Cisco Nexus デバイスは、TACACS+ プロトコルを使用して集中型の認証を行います。

Cisco NX-OS リリース 10.4(3)F 以降、TACACS+ サーバーを使用した X.509 証明書の SSH ベースの認証は、Cisco Nexus スイッチで aaa authorization ssh-certificate default group コマンドを使用して実行できます。設定の詳細については、「TACACS サーバーを使用した X.509 証明書ベースの SSH 認証の設定」を参照してください。

TACACS+ の利点

TACACS+ には、RADIUS 認証にはない次の利点があります。

-

独立した AAA ファシリティを提供する。たとえば、Cisco Nexus デバイスは、認証を行わずにアクセスを許可できます。

-

AAA クライアントとサーバ間のデータ送信に TCP トランスポート プロトコルを使用しているため、コネクション型プロトコルによる確実な転送を実行します。

-

スイッチと AAA サーバ間でプロトコル ペイロード全体を暗号化して、高度なデータ機密性を実現します。RADIUS プロトコルはパスワードだけを暗号化します。

TACACS+ を使用したユーザー ログイン

ユーザーが TACACS+ を使用して、Cisco Nexus デバイスに対しパスワード認証プロトコル(PAP)によるログインを試行すると、次のプロセスが実行されます。

-

Cisco Nexus デバイスが接続を確立すると、TACACS+ デーモンにアクセスして、ユーザー名とパスワードを取得します。

Note

TACACS+ では、デーモンがユーザーを認証するために十分な情報を得られるまで、デーモンとユーザーとの自由な対話を許可します。この動作では通常、ユーザー名とパスワードの入力が要求されますが、ユーザーの母親の旧姓など、その他の項目の入力が要求されることもあります。

-

Cisco Nexus デバイスが、TACACS+ デーモンから次のいずれかの応答を受信します。

-

ACCEPT:ユーザーの認証に成功したので、サービスを開始します。Cisco Nexus デバイスがユーザーの許可を要求している場合は、許可が開始されます。

-

REJECT:ユーザーの認証に失敗しました。TACACS+ デーモンは、ユーザーに対してそれ以上のアクセスを拒否するか、ログイン シーケンスを再試行するよう要求します。

-

ERROR:認証中に、デーモン内、またはデーモンとCisco Nexus デバイス間のネットワーク接続でエラーが発生しました。Cisco Nexus デバイスが ERROR 応答を受信した場合、スイッチは代わりのユーザー認証方式の使用を試します。

Cisco Nexus デバイスで許可がイネーブルになっている場合は、この後、許可フェーズの処理が実行されます。ユーザーは TACACS+ 許可に進む前に、まず TACACS+ 認証を正常に完了する必要があります。

-

-

TACACS+ 許可が必要な場合、Cisco Nexus デバイスは、再度、TACACS+ デーモンにアクセスします。デーモンは ACCEPT または REJECT 許可応答を返します。ACCEPT 応答には、ユーザに対する EXEC または NETWORK セッションの送信に使用される属性が含まれます。また ACCEPT 応答により、ユーザがアクセス可能なサービスが決まります。

この場合のサービスは次のとおりです。

-

Telnet、rlogin、ポイントツーポイント プロトコル(PPP)、シリアル ライン インターネット プロトコル(SLIP)、EXEC サービス

-

ホストまたはクライアントの IP アドレス(IPv4)、アクセス リスト、ユーザー タイムアウトなどの接続パラメータ

デフォルトの TACACS+ サーバー暗号化タイプと事前共有キー

TACACS+ サーバーに対してスイッチを認証するには、TACACS+ 事前共有キーを設定する必要があります。事前共有キーとは、Cisco Nexus デバイスと TACACS+ サーバー ホスト間の共有秘密テキスト ストリングです。キーの長さは 63 文字で、出力可能な任意の ASCII 文字を含めることができます(スペースは使用できません)。Cisco Nexus デバイス上のすべての TACACS+ サーバー設定で使用されるグローバルな事前共有秘密キーを設定できます。

グローバルな事前共有キーの設定は、個々の TACACS+ サーバーの設定時に key オプションを使用することによって無効にできます。

TACACS+ サーバのコマンド許可サポート

デフォルトでは、認証されたユーザーがコマンドライン インターフェイス(CLI)でコマンドを入力したときに、Cisco NX-OS ソフトウェアのローカル データベースに対してコマンド許可が行われます。また、TACACS+ を使用して、認証されたユーザに対して許可されたコマンドを確認することもできます。

TACACS+ サーバのモニタリング

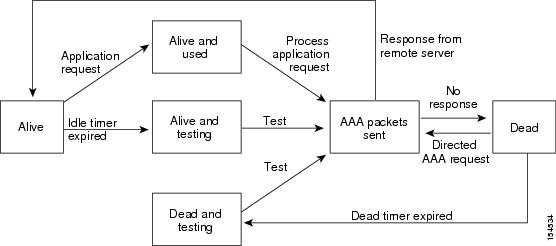

応答を返さない TACACS+ サーバーがあると、AAA 要求の処理に遅延が発生する可能性があります。AAA 要求の処理時間を節約するため、Cisco Nexus デバイスは定期的に TACACS+ サーバーをモニタリングし、TACACS+ サーバーが応答を返す(アライブ)かどうかを調べることができます。Cisco Nexus デバイスは、応答を返さない TACACS+ サーバーをデッド(dead)としてマークし、デッド TACACS+ サーバーには AAA 要求を送信しません。また、Cisco Nexus デバイスは定期的にデッド TACACS+ サーバーをモニタリングし、それらのサーバーが応答を返すようになった時点でアライブ状態に戻します。このプロセスでは、TACACS+ サーバーが稼働状態であることを確認してから、実際の AAA 要求がサーバーに送信されます。TACACS+ サーバーの状態がデッドまたはアライブに変わると、簡易ネットワーク管理プロトコル(SNMP)トラップが生成され、Cisco Nexus デバイスによって、パフォーマンスに影響が出る前に、障害が発生していることを知らせるエラー メッセージが表示されます。

次の図に、さまざまな TACACS+ サーバーの状態を示します。

Note |

アライブ サーバとデッド サーバのモニタリング間隔は異なります。これらはユーザが設定できます。TACACS+ サーバ モニタリングを実行するには、テスト認証要求を TACACS+ サーバに送信します。 |

フィードバック

フィードバック