AAA セキュリティ サービス

認証、許可、アカウンティング(AAA)機能では、Cisco Nexus デバイスを管理するユーザーの ID 確認、アクセス権付与、およびアクション追跡を実行できます。Cisco Nexus デバイスは、Remote Access Dial-In User Service(RADIUS)プロトコルまたは Terminal Access Controller Access Control device Plus(TACACS+)プロトコルをサポートします。

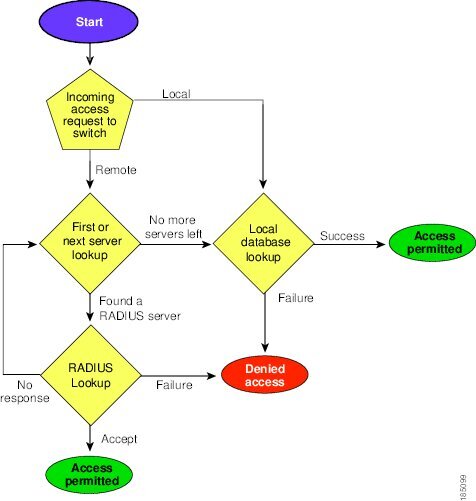

ユーザーが入力したユーザー ID とパスワードに基づいて、スイッチは、ローカル データベースを使用してローカル認証/ローカル許可を実行するか、1 つまたは複数の AAA サーバーを使用してリモート認証/リモート許可を実行します。スイッチと AAA サーバー間の通信は、事前共有秘密キーによって保護されます。すべての AAA サーバ用または特定の AAA サーバ専用に共通秘密キーを設定できます。

AAA セキュリティは、次のサービスを実行します。

-

認証:ユーザーを識別します。選択したセキュリティ プロトコルに応じて、ログインとパスワードのダイアログ、チャレンジ/レスポンス、メッセージング サポート、暗号化などが行われます。

-

許可:アクセス コントロールを実行します。

Cisco Nexus デバイスにアクセスする許可は、AAA サーバーからダウンロードされる属性によって提供されます。RADIUS や TACACS+ などのリモート セキュリティ サーバーは、適切なユーザーで該当する権利を定義した属性値(AV)のペアをアソシエートすることによって、ユーザーに特定の権限を付与します。

-

アカウンティング:課金、監査、レポートのための情報収集、ローカルでの情報のロギング、および AAA サーバーへの情報の送信の方式を提供します。

Note |

Cisco NX-OS ソフトウェアは、認証、許可、アカウンティングをそれぞれ個別にサポートします。たとえば、アカウンティングは設定せずに、認証と許可を設定したりできます。 |

フィードバック

フィードバック