ユーザ アカウントおよび RBAC の概要

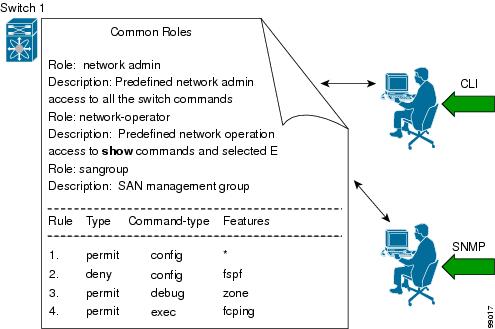

ユーザ アカウントの作成および管理を行い、Cisco MDS デバイス上で実行できる操作を制限するロールを割り当てることができます。ロールベース アクセス コントロール(RBAC)を使用すると、割り当てたロールにルールを定義して、ユーザが行える管理操作の権限を制限できます。

Cisco MDS 9000 ファミリ スイッチでは、すべてのユーザのアカウント情報がシステムに保管されます。ユーザーの認証情報、ユーザー名、ユーザー パスワード、パスワードの有効期限、およびロール メンバーシップが、そのユーザーのユーザー プロファイルに保存されます。

ここで説明するタスクを利用すると、ユーザーの作成および既存ユーザーのプロファイルの修正を実行できます。これらのタスクは管理者によって定義されている特権ユーザーに制限されます。

ユーザ アカウント

最大 256 のユーザ アカウントを作成できます。デフォルトでは、明示的に期限を指定しないかぎり、ユーザ アカウントは無期限に有効です。expire オプションを使用すると、ユーザ アカウントをディセーブルにする日付を設定できます。

ユーザーを作成する際、次の点に注意してください。

-

次の単語は予約済みのため、ユーザー設定には使用できません:bin、daemon、adm、lp、sync、shutdown、halt、mail、news、uucp、operator、games、gopher、ftp、nobody、nscd、mailnull、rpc、rpcuser、xfs、gdm、mtsuser、ftpuser、man、および sys。

-

ユーザー パスワードはスイッチ コンフィギュレーション ファイルに表示されません。

-

パスワードの長さは、ファブリックの検出用に Cisco DCNM で 8 文字以上を指定する必要があります。この制限は、Cisco DCNM リリース 5.2(1) から適用されます。

-

snmp-server user コマンドで指定したパスフレーズと、パスワード仕様username コマンドが同期します。

-

デフォルトでは、明示的に期限を指定しないかぎり、ユーザー アカウントは無期限に有効です。expire オプションを使用すると、ユーザー アカウントをディセーブルにする日付を設定できます。日付は YYYY-MM-DD 形式で指定します。

-

パスワードが簡潔である場合(短く、解読しやすい場合)、パスワード設定は拒否されます。サンプル設定のように、強力なパスワードを設定してください。パスワードでは大文字と小文字が区別されます。「admin」は Cisco MDS 9000 ファミリ スイッチのデフォルト パスワードではなくなりました。強力なパスワードを明確に設定する必要があります。

-

Cisco MDS NX-OS リリース 8.2(1) 以降、デフォルトのユーザー アカウントでは、SHA-2 で暗号化されたパスワードを使用します。作成された対応する SNMP ユーザーは引き続き MD5 で暗号化されます。MD5 で暗号化された既存のユーザー アカウントは、パスワードを変更しない限りそのままです。この機能は、Cisco MDS 9132T、MDS 9148S、MDS 9148T、MDS 9396S、MDS 9396T、MDS 9220i、MDS 9250i、および MDS 9700 シリーズのスイッチでサポートされています。

snmp-server user user-name role-name auth sha privacy-encryption コマンドを HMAC-SHA-96 認証レベルおよびプライバシー暗号化パラメータとともに使用して、ユーザーとそのロールの設定を変更します。 switch(config)# snmp-server user Bill network-admin auth sha abcd1234 priv abcdefgh -

トラブルシューティングのために internal キーワードを指定してコマンドを発行するには、network-admin グループのメンバーであるアカウントが必要です。

Caution |

Cisco MDS NX-OS では、ユーザ名が英数字で始まる限り、リモートで作成するか(TACACS+ または RADIUS を使用)ローカルで作成するかに関係なく、英数字または特定の特殊文字(+(プラス)、=(等号)、_(下線)、-(ハイフン)、\(バックスラッシュ)、および .(ピリオド))を使って作成したユーザ名がサポートされます。特殊文字(指定された特殊文字を除く)を使用してローカル ユーザー名を作成することはできません。サポートされていない特殊文字によるユーザー名が AAA サーバーに存在し、ログイン時に入力されると、そのユーザーはアクセスを拒否されます。 |

強力なパスワードの特性

強力なパスワードは、次の特性を持ちます。

-

長さが 8 文字以上である

-

複数の連続する文字("abcd" など)を含んでいない

-

複数の同じ文字の繰り返し("aaabbb" など)を含んでいない

-

辞書に載っている単語を含んでいない

-

正しい名前を含んでいない

-

大文字および小文字の両方が含まれている

-

数字が含まれている

強力なパスワードの例を次に示します。

-

If2CoM18

-

2004AsdfLkj30

-

Cb1955S21

パスワードの強度確認をイネーブルにすると、パスワードが単純である場合(短く、簡単に解読されるパスワードなど)に、Cisco MDS NX-OS ソフトウェアによってパスワード設定が拒否されます。サンプル設定のように、強力なパスワードを設定してください。パスワードは大文字と小文字が区別されます。

パスワード強度の確認

ユーザ アカウントに対して弱いパスワードを設定しないように、パスワードの強度確認機能をイネーブルにすることができます。

Note |

パスワード確認をイネーブル化にしても、既存パスワードの強度確認は行われません。 |

パスワードの強度の確認をイネーブルにするには、次の手順を実行します。

Procedure

|

Step 1 |

switch# configure terminal コンフィギュレーション モードに入ります。 |

|

Step 2 |

switch(config)# password strength-check パスワードの強度確認をイネーブルにします。デフォルトではイネーブルになっています。 パスワードの強度確認をディセーブルにするには、このコマンドの no 形式を使用します。 |

|

Step 3 |

switch(config)# exit (任意)グローバル コンフィギュレーション モードを終了します。 |

|

Step 4 |

switch(config)# show password strength-check (任意)パスワードの強度確認の設定を表示します。 |

|

Step 5 |

switch(config)# copy running-config startup-config (任意)実行コンフィギュレーションをスタートアップ コンフィギュレーションにコピーします。 |

ユーザーの設定

新規ユーザーの設定または既存ユーザーのプロファイル修正を行うには、次の手順を実行します。

Procedure

|

Step 1 |

switch# configure terminal コンフィギュレーション モードに入ります。 |

||

|

Step 2 |

switch(config)# username usam password abcd123AAA expire 2003-05-31 ユーザー アカウント(usam)を作成または更新し、パスワード(abcd123AAA)および有効期限 2003-05-31 を設定します。 |

||

|

Step 3 |

switch(config)# username msam password 0 abcd12AAA role network-operator ユーザー アカウント(msam)を作成または更新し、クリア テキスト(0 で示される)のパスワード(abcd12AAA)を指定します。パスワードの長さは 64 文字に制限されています。 |

||

|

Step 4 |

switch(config)# username user1 password 5 $1$UgOR6Xqb$z.HZlMk.ZGr9VH67a

|

||

|

Step 5 |

switch(config)# username usam role network-admin network-admin ロールに指定のユーザー(usam)を追加します。 |

||

|

Step 6 |

switch(config)# no username usam role vsan-admin (オプション)vsan-admin ロールから指定のユーザー(usam)を削除します。 |

||

|

Step 7 |

switch(config)# username admin sshkey ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAIEAtjIHrIt/3dDeohix6JcRSIYZ0EOdJ3l5RONWcwSgAuTUSrLk3a9hdYkzY94fhHmNGQGCjVg+8cbOxyH4Z1jcVFcrDogtQT+Q8dveqts/8XQhqkNAFeGy4u8TJ2Us3a9hdYkzY94fhHmNGQGCjVg+8cbOxyH4Z1jcVFcrDogtQT+Q8dveqts/8XQhqkNAFeGy4u8TJ2Us 既存のユーザー アカウント(admin)の SSH キーを指定します。 |

||

|

Step 8 |

switch(config)# no username admin sshkey ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAIEAtjIHrIt/3dDeohix6JcRSIYZ0EOdJ3l5RONWcwSgAuTUSrLk3a9hdYkzY94fhHmNGQGCjVg+8cbOxyH4Z1jcVFcrDogtQT+Q8dveqts/8XQhqkNAFeGy4u8TJ2Us3a9hdYkzY94fhHmNGQGCjVg+8cbOxyH4Z1jcVFcrDogtQT+Q8dveqts/8XQhqkNAFeGy4u8TJ2Us (オプション)ユーザー アカウント(admin)の SSH キーを削除します。 |

||

|

Step 9 |

switch(config)# username usam ssh-cert-dn usam-dn dsa 既存のユーザー アカウント(usam)の認証に使用する SSH X.509 証明書の識別名と DSA アルゴリズムを指定します。 |

||

|

Step 10 |

switch(config)# username user1 ssh-cert-dn user1-dn rsa 既存のユーザー アカウント(user1)の認証に使用する SSH X.509 証明書の識別名と RSA アルゴリズムを指定します。 |

||

|

Step 11 |

switch(config)# no username admin ssh-cert-dn admin-dn dsa ユーザー アカウント(admin)の SSH X.509 証明書の識別名を削除します。 |

ユーザーのログアウト

スイッチの他のユーザーをログアウトするには、clear user コマンドを使用します。

ログインしているすべてのユーザーの表示

次の例では、vsam という名前のユーザーが、スイッチからログアウトされます。

switch# clear user vsamログインしているユーザーのリストを表示するには、show users コマンドを使用します(次の例を参照)。

switch# show users

admin pts/7 Jan 12 20:56 (10.77.202.149)

admin pts/9 Jan 12 23:29 (user.example.com)

admin pts/10 Jan 13 03:05 (dhcp-10-10-1-1.example.com)

admin pts/11 Jan 13 01:53 (dhcp-10-10-2-2.example.com)

ユーザー アカウント情報の表示

指定したユーザーに関する情報の表示

ユーザー アカウントに関して設定されている情報を表示するには、show user-account コマンドを使用します。次の例を参照してください。

switch# show user-account user1

user:user1

this user account has no expiry date

roles:network-operator

no password set. Local login not allowed

Remote login through RADIUS is possible

switch# show user-account

show user-account

user:admin

this user account has no expiry date

roles:network-admin

user:usam

expires on Sat May 31 00:00:00 2003

roles:network-admin network-operator

user:msam

this user account has no expiry date

roles:network-operator

user:user1

this user account has no expiry date

roles:network-operator

no password set. local login not allowed

Remote login through RADIUS is possible

フィードバック

フィードバック