Cisco ACI with Microsoft Windows Azure Pack について

Cisco Application Centric Infrastructure(ACI)と Microsoft Windows Azure Pack の統合によって、テナントにセルフサービス エクスペリエンスが提供されます。

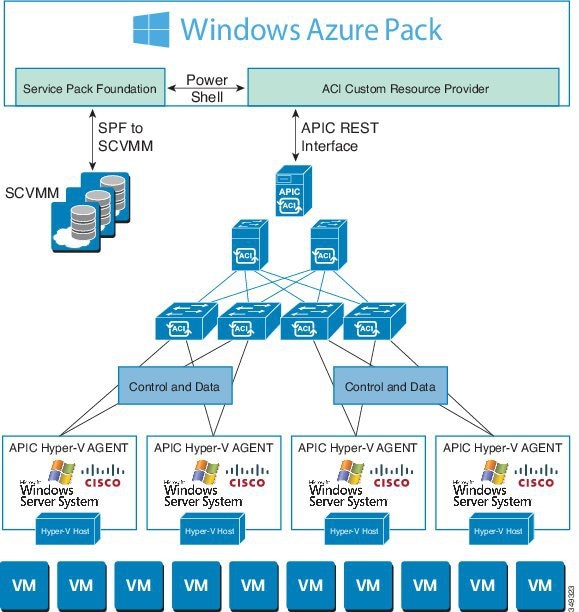

ACI によってプラットフォームのネットワーク管理機能が拡張されます。Microsoft Windows Azure Pack は、既存の Microsoft System Center Virtual Machine Manager(SCVMM)インストールの最上位に構築されます。Cisco ACI はこれらの各レイヤに統合ポイントを備えています。そのため、SCVMM 環境で実行した作業を活用でき、Microsoft Windows Azure Pack のインストールで使用することができます。

-

Cisco ACI with Microsoft Windows Azure Pack(Microsoft Windows Azure Pack for Windows Server)は、次の機能を含む Microsoft Azure テクノロジーのコレクションです。

-

テナント用の管理ポータル

-

管理者用の管理ポータル

-

サービス管理 API

-

-

Cisco ACI with Microsoft System Center Virtual Machine Manager:Cisco ACI with Microsoft System Center Virtual Machine Manager(SCVMM)を設定する方法の詳細については、「Cisco ACI with Microsoft SCVMM ソリューションの概要」を参照してください。

(注) |

Windows Azure パックで直接サーバ リターン (DSR) を設定することはできません。DSR を設定する場合は、Cisco APIC で行う必要があります。詳細については、『Cisco APIC レイヤ 4 ~ レイヤ 7 サービス導入ガイド』の「直接サーバ リターンの設定」の章を参照してください。 |

Cisco ACI with Microsoft Windows Azure Pack ソリューションの概要

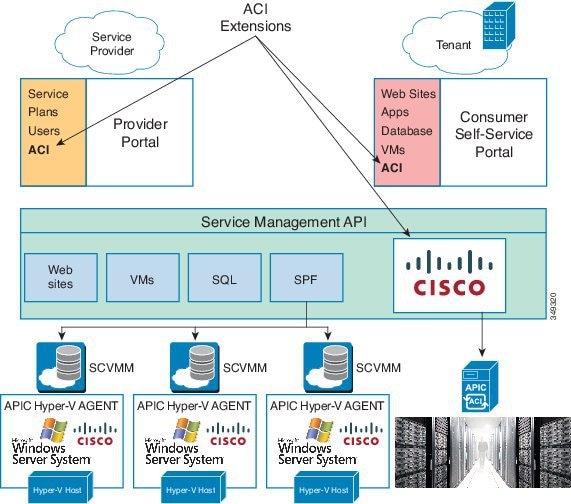

Cisco Application Centric Infrastructure (ACI) は Microsoft Windows Azure Pack と統合され、テナントのセルフサービス エクスペリエンスを提供します。 Windows Azure Pack の ACI リソース プロバイダは、ネットワーク管理のために Application Policy Infrastructure Controller (APIC) を駆動します。ネットワークは、System Center Virtual Machine Manager(SCVMM)で作成され、それぞれのテナントのために Windows Azure Pack で使用可能になります。ACI の F5 のレイヤ 4 ~レイヤ 7 機能、Citrix ロード バランサ、およびステートレスのファイアウォールがテナントに提供されます。詳細については、ロード バランシングの概要を参照してください。

Windows Server 向けの Windows Azure Pack は、Microsoft の顧客が使用可能な Microsoft Azure テクノロジーのコレクションで、データセンターへのインストールに追加コストはかかりません。Windows Server 2012 R2 および System Center 2012 R2 で動作し、Windows Azure テクノロジーを使用することで、Windows Azure エクスペリエンスとともに、豊富なセルフサービス、マルチテナント クラウド、一貫性の提供を実現します。

Windows Azure Pack には次の機能があります。

-

テナントの管理ポータル:ネットワーク、ブリッジ ドメイン、VM、ファイアウォール、ロード バランサ、外部接続、共有サービスなどのサービスをプロビジョニング、監視、および管理するためのカスタマイズ可能なセルフサービス ポータル。ユーザ ポータルの GUI を参照してください。

-

管理者の管理ポータル:リソース クラウド、ユーザ アカウント、テナントのオファー、クォータ、価格設定、Web サイトのクラウド、仮想マシンのクラウド、およびサービス バスのクラウドを設定し管理する管理者のためのポータル。

-

サービス管理 API:カスタム ポータルや課金システムなどのさまざまな統合シナリオの実現に役立つ REST API。

詳細については、管理者とテナント エクスペリエンスのユース ケース シナリオを参照してください。

物理トポロジと論理トポロジ

前の図は、Cisco Application Centric Infrastructure(ACI)ファブリックを使用した標準的な Windows Azure Pack 導入の代表的なトポロジを示しています。Windows Azure Pack と Application Policy Infrastructure Controller(APIC)間の接続は管理ネットワークを経由します。テナント インターフェイスは、GUI または REST API のどちらかを介して Windows Azure Pack のみを対象とします。テナントからは APIC に直接アクセスすることはできません。

Microsoft Windows Azure Pack での ACI 構造のマッピングについて

ここでは、Microsoft Windows Azure Pack での Cisco Application Centric Infrastructure(ACI)のマッピングの表を示します。

|

Windows Azure Pack |

ACI |

|---|---|

|

サブスクリプション |

テナント |

|

ネットワーク |

EPG |

|

ファイアウォール ルール |

テナント内の契約 |

|

共有サービス |

テナント間の契約 |

|

SCVMM クラウド |

VM ドメイン |

フィードバック

フィードバック