Cisco ACI と VMware vSphere Web クライアントについて

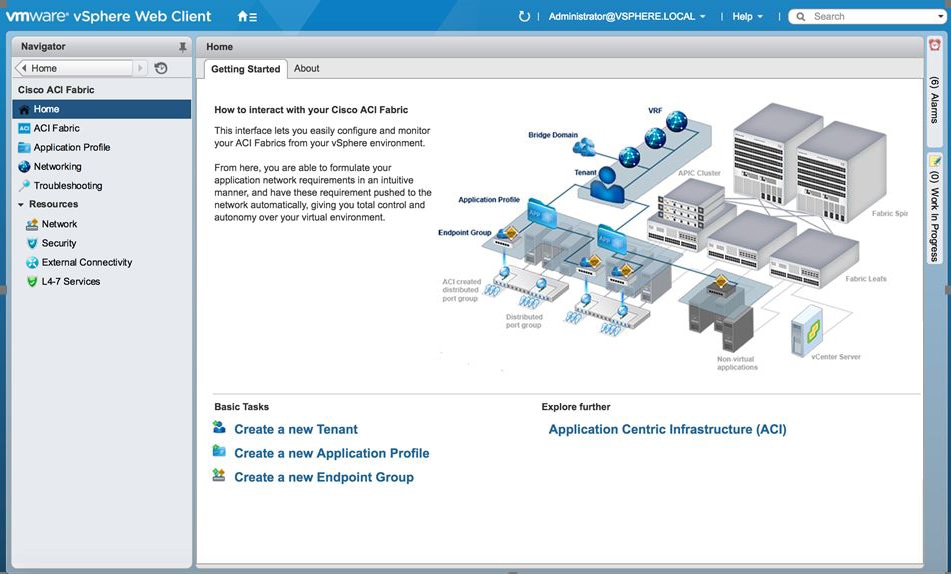

Cisco ACI vCenter プラグインは、vSphere Web クライアント内から ACI ファブリックを管理することを可能にするユーザ インターフェイスです。

これにより、VMware vSphere Web クライアントから VMware vCenter と ACI ファブリックの両方を一括管理することが可能になります。

Cisco ACI vCenter プラグインを使えば、仮想化管理者は、同じインフラストラクチャを共有しながら、ネットワーキング チームから独立して、ネットワークの接続性を定義することが可能になります。

詳細なネットワークの構成は、Cisco ACI vCenter プラグインの対象ではありません。仮想化管理者と直接関連する要素だけが表示されます。

Cisco APIC リリース 6.0(3) 以降、VMM ドメインは VMware vSphere 8.0 をサポートしています。ただし、vSphere 8.0 は vCenter プラグインをサポートしていません。 vCenter プラグインを使用する必要がある場合は、vSphere 7.0 を使用してください。

Cisco ACI vCenter プラグインの概要

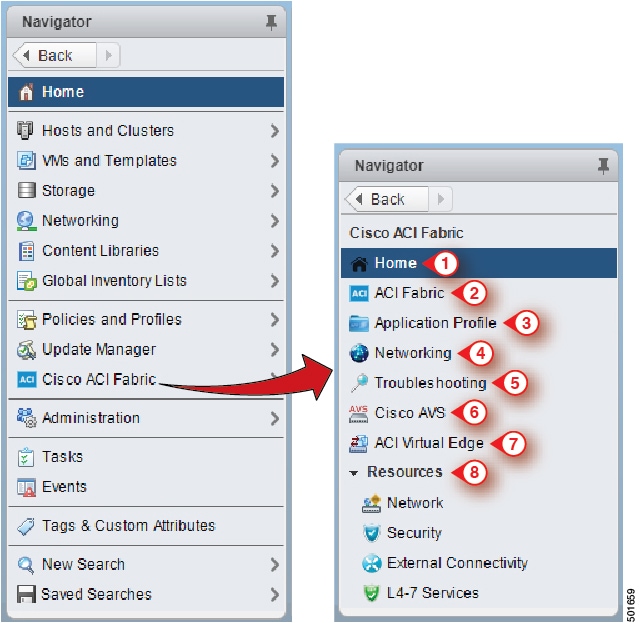

VMware vSphere Web クライアント用の Cisco Application Centric Infrastructure(ACI) vCenter プラグインは、GUI に Cisco ACI ファブリックと呼ばれる新しいビューを追加します。

Cisco Application Centric Infrastructure(ACI) vCenter プラグインは、ACI と vCenter との既存の統合は変更しませんが、EPG、uSeg EPG、契約、テナント、VRF、および VMware vSphere Web クライアントからのブリッジ ドメインを設定することができます。

Cisco Application Centric Infrastructure(ACI) vCenter プラグインはステートレスで、すべてを Application Policy Infrastructure Controller(APIC) から取得しますが、情報は一切保存しません。

Cisco ACI vCenter プラグインによって提供される機能の簡単な概要を次に示します:

詳細については、Cisco ACI vCenter プラグインの機能と制約事項を参照してください。

Cisco ACI vCenter プラグインでは、ACI ファブリックで次のオブジェクトの作成、読み取り、更新および削除 (CRUD) を行うことができます:

-

テナント

-

アプリケーション プロファイル

-

EPG / uSeg EPG

-

契約

-

VRF

-

ブリッジ ドメイン

Cisco ACI vCenter プラグインは、L2 および L3 Out の使用に関する、より限定された操作も提供します。すべての高度な設定は、APIC でも前もって行っておく必要があります。

-

事前設定された L2 および L3 Out は、契約のプロバイダまたはコンシューマとして使用できます。

-

作成、編集、または削除は行えません。

Cisco ACI vCenter プラグインではまた、契約に既存のグラフ テンプレートを適用して、事前設定された L4 ~ L7 サービスを利用することもできます。

-

グラフの既存のテンプレートを使用できませす。作成はできません。

-

機能プロファイルのうち、必須であるのに空のパラメータだけが表示され、設定できます。

Cisco ACI vCenter プラグインには、トラブルシューティングの機能もあります:

-

エンドポイントからエンドポイントへのセッション (障害、監査、イベント、統計、契約、Traceroute)

フィードバック

フィードバック