Cisco ACI の VM ネットワーキングによる Virtual Machine Manager のサポート

ACI VM ネットワー キングの利点

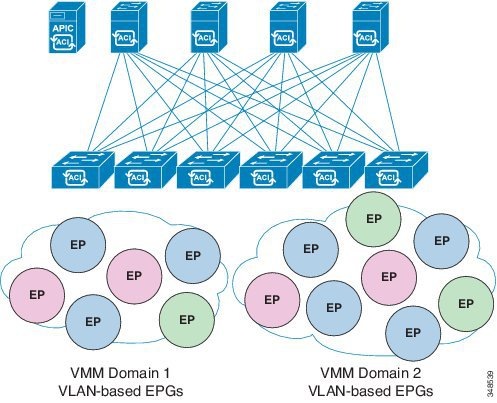

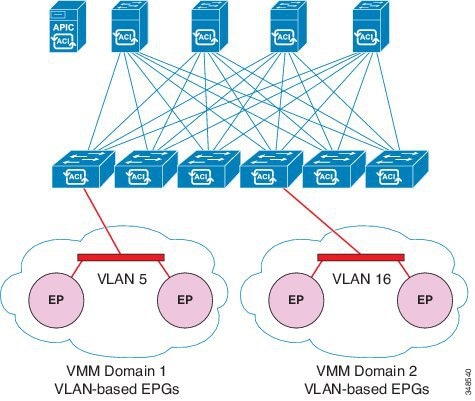

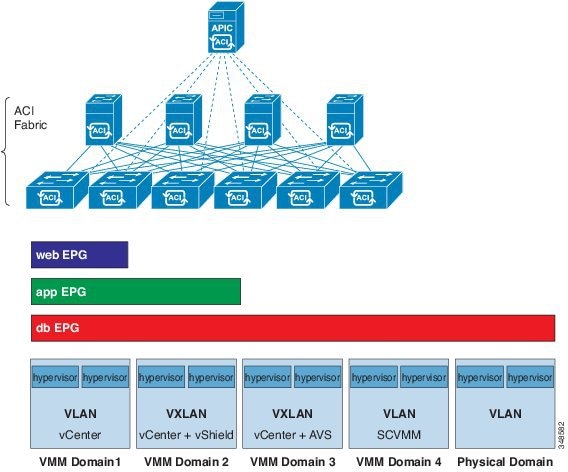

Cisco Application Centric Infrastructure(ACI)稼働マシン(VM)ネットワーキングは、複数のベンダーからハイパーバイザをサポートします。ハイパーバイザに対し、高パフォーマンスでスケーラブルな仮想データセンター インフラストラクチャへのプログラム可能で自動化されたアクセスを提供します。

プログラム可能性と自動化は、スケーラブルなデータ センター仮想化インフラストラクチャにおける重要な機能です。Cisco ACI オープン REST API により、ポリシー モデル ベースの Cisco ACI ファブリックとの仮想マシンの統合およびオーケストレーションが可能になります。Cisco ACI VM ネットワーキングでは、複数のベンダーからハイパーバイザにより管理されている仮想および物理ワークロードの両方でのポリシーの一貫した適用を可能にします。

接続可能なエンティティ プロファイルにより、VM のモビリティと、Cisco ACI ファブリック内の任意の場所にワークロードを簡単に配置できます。Cisco Application Policy Infrastructure Controller(APIC)は、一元化されたトラブルシューティング、アプリケーション ヘルス スコア、および仮想化モニタリングを提供します。Cisco ACI マルチハイパーバイザ VM 自動化により、手動構成と手動エラーが削減または排除されます。これにより、仮想化データセンターが多数の VM を信頼性が高く、コスト効率の優れた方法でサポートすることが可能になります。

サポートされている製品とベンダー

Cisco ACI は、次の製品およびベンダーの virtual machine managers(VMM)をサポートします。

-

Cisco Unified Computing System Manager(UCSM)

Cisco UCSM の統合は、Cisco Cisco APIC リリース 4.1(1) 以降でサポートされています。詳細については、『Cisco ACI 仮想化ガイド、リリース 4.1(1)』の「Cisco ACI と Cisco UCSM の統合」の章を参照してください。

-

Cisco Application Centric Infrastructure (ACI) 仮想ポッド (vPod)

Cisco ACI vPod は、Cisco APIC リリース 4.0(2) 以降で一般に利用可能です。詳細については、Cisco.com で Cisco ACI vPod のマニュアルを参照してください。

-

Cloud Foundry

Cloud Foundry と Cisco ACI との統合は、Cisco APIC リリース 3.1(2) 以降でサポートされています。詳細については、Cisco.com のナレッジ ベース記事「Cisco ACI と Cloud Found 統合」を参照してください。

-

Kubernetes

詳細については、Cisco.com の ナレッジ ベースの記事、 『Cisco ACI と Kubernetes の統合』を参照してください。

-

Microsoft System Center Virtual Machine Manager(SCVMM)

詳細については、Cisco.com の『Cisco ACI 仮想化ガイド』の「Microsoft SCVMM を搭載した Cisco ACI」および「Microsoft Windows Azure Pack を搭載した Cisco ACI」の章を参照してください。

-

OpenShift

詳細については、Cisco.com の OpenShift のマニュアルを参照してください。

-

Openstack

詳細については、Cisco.com の OpenStack のマニュアルを参照してください。

-

Red Hat 仮想化 (RHV)

詳細については、Cisco.com のナレッジ ベースの記事、 『Cisco ACI および Red Hat の統合』を参照してください。

-

VMware 仮想分散スイッチ(VDS)

詳細については、『Cisco ACI 仮想化ガイド』の「Cisco "ACI と VMware VDSの統合」の章を参照してください。

検証済みの相互運用可能な製品の最新のリストについては、『Cisco ACI Virtualization Compatibility Matrix』を参照してください)。

フィードバック

フィードバック