Cisco ACI with VMware vRealize について

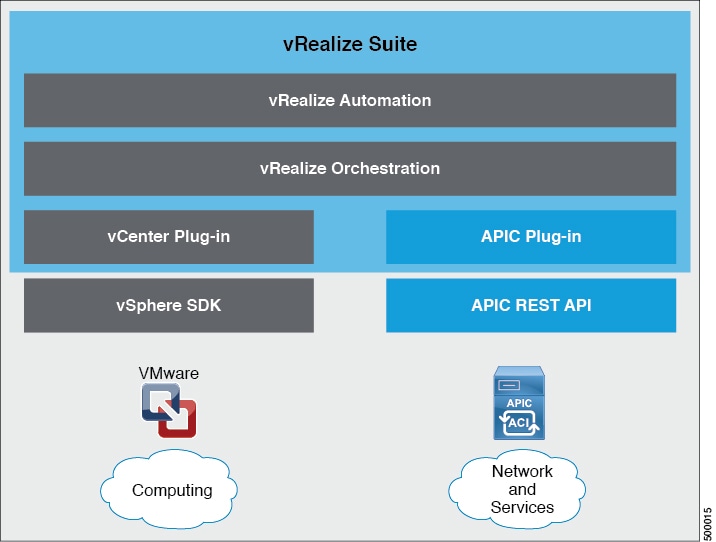

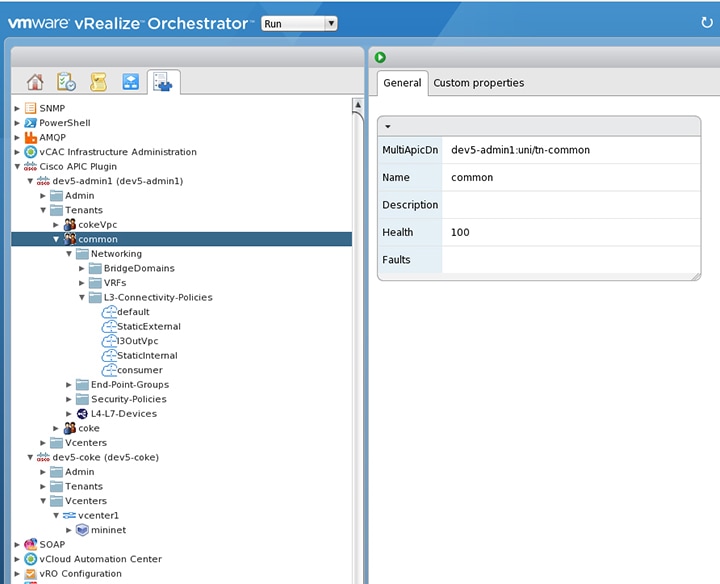

Cisco Application Centric Infrastructure(ACI)は、VMware vCenter との統合に加えて、VMware の製品 vRealize Automation (vRA) および vRealize Orchestrator (vRO) と統合されます。vRA と vRO は、マルチベンダー ハイブリッド クラウド環境を構築して管理する VMware vRealize スイートに含まれています。

Cisco APIC リリース 3.1(1) 以降、vRA および vRO は、VMware DVS に加えて Cisco アプリケーション セントリック インフラストラクチャ (ACI) 仮想 Edge(Cisco ACI Virtual Edge)をサポートします。

この章では、vRealize Automation リリース 7.x について説明します。Cisco ACI と VMware vRealize Automation、リリース 8.x の統合の詳細については、Cisco ACI vRealize 8 プラグイン ガイドを参照してください。

(注) |

Cisco Application Policy Infrastructure Controller(APIC)リリース 5.0(1) 以降、Cisco Application Virtual Switch(AVS)はサポートされません。 シスコの AVS を使用して Cisco APIC リリース 5.0(1) にアップグレードする場合、問題が発生した際にファブリックはサポートされません。また、シスコの AVSドメインに障害が発生します。 |

Cisco ACI with VMware vRealize ソリューションの概要

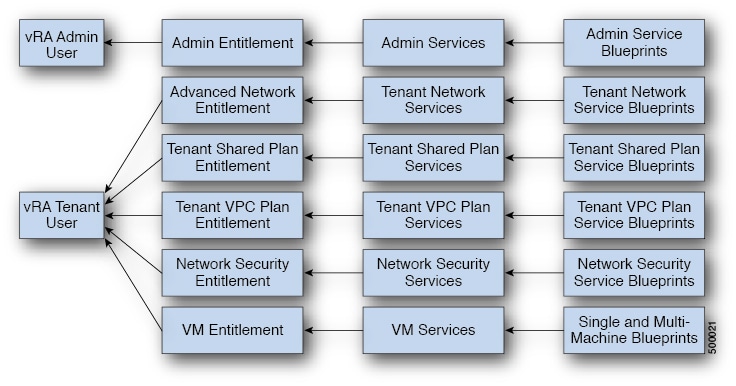

vRA の統合は、vRA にインポートされた一連のサービス ブループリントを通じて提供されます。サービス ブループリントでは vRO Application Policy Infrastructure Controller (APIC) ワークフローを活用して、テナントがネットワーキング コンポーネントを作成、管理および削除できるように、セルフサービス ポータルにカタログ項目を提供します。ACI ワークフローを持つ複数のマシンは、次の機能を使用できます。

-

自動作成テナント エンドポイント グループ (EPG)

-

APIC で必要なポリシー

-

vCenter での VM とポートグループの作成

-

各ポート グループへの VM の自動配置

-

APIC による作成

-

アクセス リストを使用するセキュリティ ポリシーの作成

-

L4-L7 サービスの設定および外部接続の提供

この消費モデルにより、ユーザはワンクリックで、事前定義されたカスタマイズ可能なコンピューティングおよびネットワーク ポリシーで、単一および複数層アプリケーション ワークロードを展開できます。カタログ項目がインフラストラクチャ管理者によって発行され、それにより詳細な権限をテナントごとに追加または削除できます。

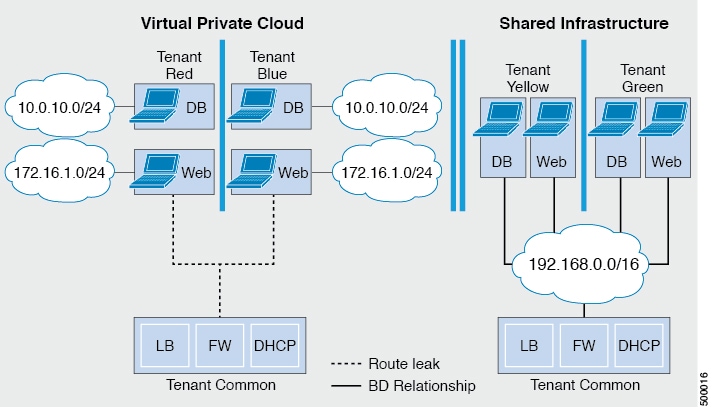

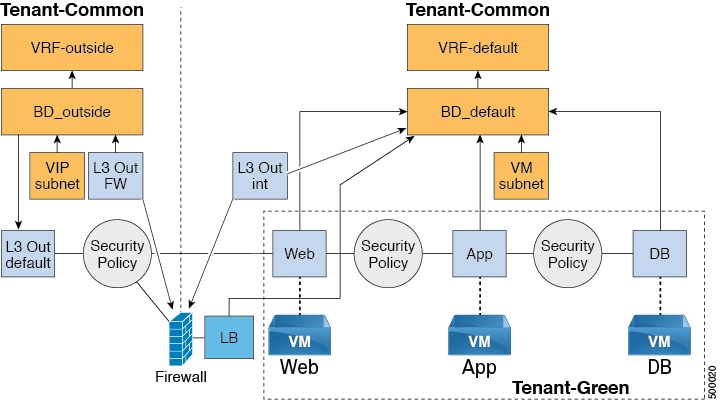

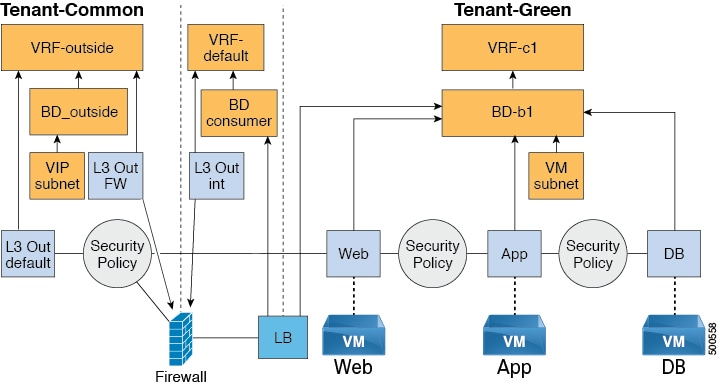

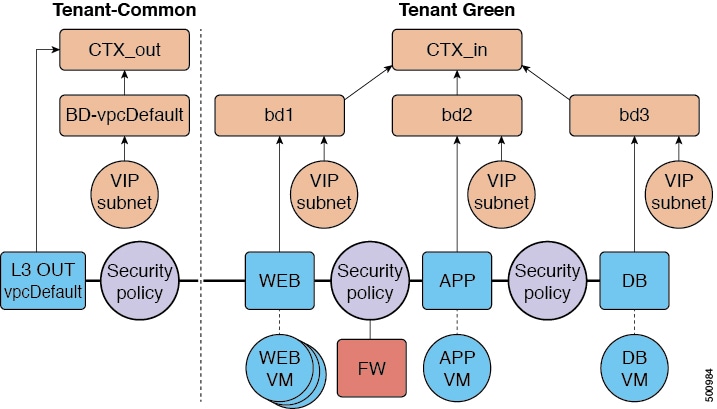

統合では、2 つのモードのネットワーキングが提供されます。

|

モード |

説明 |

|---|---|

|

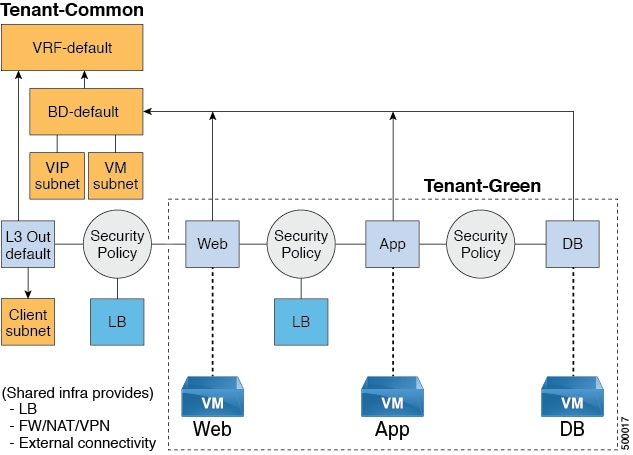

共有 |

共有モードは、使用する IP アドレス空間の好みがなく、共有コンテキスト (VRF) を持つ共有アドレス空間がテナント間で使用されるテナント向けです。ACI エンドポイント グループ (EPG) を使用して分離が提供され、ホワイト リスト メソッドを使用して EPG 間での接続が有効化されます。 |

|

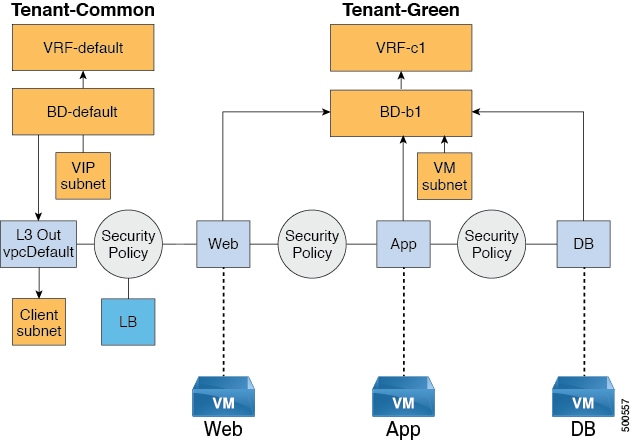

仮想プライベート クラウド (VPC) |

VPC モードでは独自のアドレス空間アーキテクチャが使用され、ネットワーク接続はテナントごとに一意のコンテキスト (VRF) を介して分離され、共通共有 L3 出力を介して外部接続が提供されます。 |

物理トポロジと論理トポロジ

ここでは、vRealize ACI 統合の論理モデルと、共有サービス プランと仮想プライベート クラウド プランの比較を示します。

詳細については、「Cisco APIC ベーシック コンフィギュレーション ガイド」を参照してください。

VMware vRealize における ACI 構造のマッピングについて

次の表に、Cisco ACI ポリシーと vRealize ポリシーの機能間の対応を示します。

|

Cisco ACI |

VMware vRealize |

|---|---|

|

テナント |

テナント |

|

EPG |

Networks |

|

レイヤ 3 外部接続 |

外部ルーテッド ネットワーク |

|

コントラクト |

セキュリティ ポリシー |

|

フィルタ |

ルール エントリ リスト |

|

L4-L7 サービス デバイス |

共有ロード バランサまたはファイアウォール |

このリストは、次の機能に関する詳細を示します。

-

テナント:テナントには、組織内の従業員、事業部門、アプリケーション所有者、またはアプリケーションを指定できます。サービス プロバイダーの場合は、ホスティング カスタマー(IT サービスを受けるために支払を行う個人または組織)を指定できます。

-

ネットワーク:Cisco ACI では、「ネットワーク」はアプリケーションをネットワークにマッピングするための新しいモデルを提供する EPG のことを指します。アドレスや VLAN などの転送構造を使用して接続やポリシーを適用する代わりに、EPG ではアプリケーション エンドポイントのグループ化を使用します。EPG は、vRealize ポータルでネットワークにマッピングされます。分離されたネットワークはアプリケーション、アプリケーション コンポーネントおよび層のコレクションのコンテナとして機能し、転送・ポリシー ロジックを適用するために使用できます。ネットワーク ポリシー、セキュリティおよび転送をアドレッシングから分離し、代わりにこれらを論理アプリケーション境界に適用します。vRealize でネットワークが作成される際、バックエンドでは vCenter のポート グループとして作成されます。vRealize テナントは、vCenter を使用してコンピューティング リソースを管理し、仮想マシンを適切なネットワークに接続できます。

-

レイヤ 3 外部接続:Cisco ACI ファブリックはレイヤ 3 外部ネットワークを介して外部に接続します。これらの構造を vRealize テナントで使用して、データセンター内、データセンター間、またはインターネット上の他のサービスにアクセスすることもできます。

-

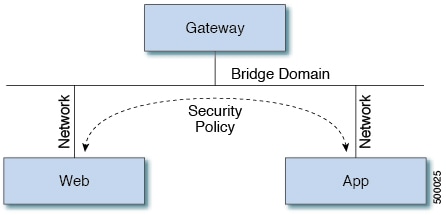

セキュリティ ポリシー:Cisco ACI はセキュリティが強化されたモデルの上に構築されており、ポリシー契約によって明示的に許可された場合を除き、EPG(分離されたネットワーク)間のトラフィックは拒否されます。Cisco ACI 契約は、vRealize ポータルでセキュリティ ポリシーにマッピングされます。セキュリティ ポリシーは、サービスを提供および使用するネットワーク(EPG)を記述します。セキュリティ ポリシーには、1 つ以上のルール エントリ リスト(フィルタ)、さまざまなアプリケーション間の通信を定義する一連のレイヤ 4 TCP またはユーザ データグラム プロトコル(UDP)ポート番号を記述するステートレス ファイアウォール ルールが含まれます。

-

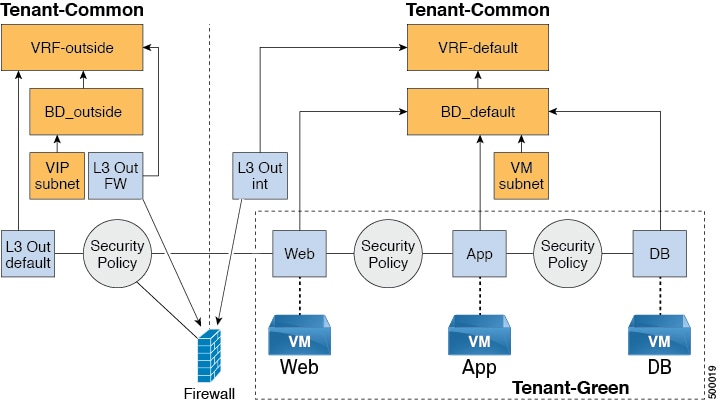

共有ロード バランサおよびファイアウォール:Cisco ACI は、サービスをアプリケーションの一体要素として扱います。必要なサービスはすべて、Application Policy Infrastructure Controller(APIC)でインスタンス化されるサービス グラフとして管理されます。ユーザはアプリケーションのサービスを定義し、サービス グラフはアプリケーションで必要な一連のネットワークおよびサービス機能を識別します。Cisco ACI には、そのサービスが Cisco ACI とネイティブに統合される L4-7 サービス ベンダーのオープン エコシステムがあります。この統合は、ベンダーによって記述され所有されるデバイス パッケージを介して実現します。APIC はネットワーク サービスを管理し、Cisco ACI ポリシー モデルに従ってサービスを実装します。vRealize 向けに、Cisco ACI は仮想および物理フォーム ファクタの両方で、F5 および Citrix ロード バランサおよび Cisco ASA ファイアウォールを提供しており、これらは Cisco ACI ファブリックに接続され、さまざまな vRealize テナントで共有されます。デバイスが Cisco ACI に統合されたら、vRealize 管理者はデバイスをプレミアム サービスとして追加し、プランをアップセルすることを選択できます。vRealize 管理者は共有デバイスの仮想 IP アドレス範囲を管理して、vRealize テナントのワークフローを簡易化します。

-

VPC プラン:VPC プランでは、vRealize テナントは独自のアドレス空間を定義し、DHCP サーバを再起動して、アドレス空間をネットワークにマッピングできます。VPC テナントは、共有サービス プランからロード バランシングなどのサービスを受けることもできます。このシナリオでは、デバイスに複数の仮想 NIC(vNIC)が存在します。1 つの vNIC はプライベート アドレス空間に接続し、もう 1 つは共有サービス インフラストラクチャに接続します。共有サービス インフラストラクチャに接続する vNIC には、インフラストラクチャによって割り当てられたアドレスがあり、インフラストラクチャが所有する共有ロード バランサを消費します。

イベント ブローカー VM のカスタマイズ

vRealize Automation イベント ブローカーは ユーザーが設定した事前定義の条件の下で、vRealize Orchestrator からワークフローを呼び出す、vRealize Automation ワークフロー サブスクリプション サービスです。これは、Cisco APIC 3.0 (1) 以降でサポートされています。

単一または階層アプリケーションの展開はイベント ブローカーに自動的に登録されます。マシン上の作成や削除など vRA で設定されている任意のマシンの操作は、イベント ブローカーをトリガします。これは、単一または多層アプリケーションに関連付けられているプロパティ グループによって定義されている Cisco APIC で事前設定された操作を起動します。

Cisco APIC ワークフロー サブスクリプションを追加するには、VMware vRealize Automation アプライアンスを ACI 向けに設定 次の手順を実行します。ワークフロー サブスクリプションしは自動的に追加されます。

フィードバック

フィードバック