システム設定について

Cisco DNA Center の使用を開始するには、最初にシステム設定を構成して、サーバーがネットワークの外部と通信し、セキュアな通信の確保やユーザーの認証といった主要なタスクを実行できるようにする必要があります。システム設定を構成するには、この章で説明されている手順を使用します。

(注) |

|

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

Cisco DNA Center の使用を開始するには、最初にシステム設定を構成して、サーバーがネットワークの外部と通信し、セキュアな通信の確保やユーザーの認証といった主要なタスクを実行できるようにする必要があります。システム設定を構成するには、この章で説明されている手順を使用します。

(注) |

|

Cisco DNA Center は、ロールベース アクセス コントロール(RBAC)をサポートします。ユーザープロファイルに割り当てられたロールは、ユーザーが実行する権限を持つ機能を定義します。Cisco DNA Center には、次の 3 つの主要なデフォルトユーザーロールがあります。

SUPER-ADMIN-ROLE

NETWORK-ADMIN-ROLE

OBSERVER-ROLE

SUPER-ADMIN-ROLE は、ユーザーに幅広い機能を提供し、カスタムロールの作成やユーザープロファイルへの割り当てなど、Cisco DNA Center GUI ですべてのアクションを実行できるようにします。NETWORK-ADMIN-ROLE と OBSERVER-ROLE は、Cisco DNA Center GUI での機能が制限されます。

Cisco DNA Center でアクションを実行できない場合、それを許可しないロールがユーザープロファイルに割り当てられていることが原因である可能性があります。詳細については、システム管理者に確認するか、またはCisco DNA Center 管理者ガイドを参照してください。

[System 360] タブには、Cisco DNA Center に関する一目でわかる情報が表示されます。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 |

||||||||||

|

ステップ 2 |

[System 360] ダッシュボードで、表示される次のデータメトリックを確認します。 クラスタ

システム管理

|

Cisco ISE には、Cisco DNA Center に関して次の 3 つの使用例があります。

Cisco ISE はユーザー、デバイス、クライアント認証用の AAA(「トリプル A」と発音)サーバーとして使用できます。アクセス コントロール ポリシーを使用していない場合、または Cisco ISE をデバイス認証用の AAA サーバーとして使用していない場合は、Cisco ISE のインストールおよび設定は不要です。

アクセス コントロール ポリシーは Cisco ISE を使用してアクセス制御を適用します。アクセス コントロール ポリシーを作成および使用する前に、Cisco DNA Center と Cisco ISE を統合します。このプロセスでは、特定のサービスを用いて Cisco ISE をインストールして設定し、Cisco DNA Center で Cisco ISE の設定を行う必要があります。Cisco DNA Center を用いた Cisco ISE のインストールと設定の詳細については、Cisco DNA Center 設置ガイドを参照してください。

ネットワークでのユーザー認証に Cisco ISE を使用している場合、Cisco ISE を統合するために アシュアランス を設定します。この統合により、有線クライアントの詳細(ユーザー名やオペレーティングシステムなど)を アシュアランス で確認できるようになります。詳細については、Cisco DNA Assurance ユーザガイド の「Cisco DNA Center の Cisco ISE 設定について」を参照してください。

Cisco ISE が正常に登録され、Cisco DNA Center で信頼性が確立されると、Cisco DNA Center は Cisco ISE と情報を共有します。 Cisco ISE を使って AAA サーバーとして構成されたサイトに割り当てられた Cisco DNA Center デバイスのインベントリデータは Cisco ISE に伝達されます。さらに、Cisco DNA Center におけるそれらの Cisco DNA Center デバイスに対するすべての更新(デバイス クレデンシャルなど)も Cisco ISE を変更によって更新します。

Cisco ISE を使って AAA サーバーとしてサイトに関連付けられている Cisco DNA Center デバイスが想定どおり Cisco ISE に伝達されない場合、Cisco DNA Center は一定期間待機した後、自動的に再試行します。この後続の試行は、 Cisco ISE への最初の Cisco DNA Center デバイス プッシュが、ネットワークの問題、Cisco ISE のダウンタイム、またはその他の自動訂正可能なエラーが原因で失敗した場合に行われます。Cisco DNA Center は、デバイスの追加または Cisco ISE へのデータの更新を再試行することで、 Cisco ISEとの最終的な一貫性の確立を試みます。ただし、Cisco ISE へのデバイスまたはデバイスデータの伝達が、Cisco ISE 自体による拒否が原因で入力検証エラーとして失敗した場合、再試行は行われません。

Cisco ISE について RADIUS の共有秘密を変更しても、Cisco ISE が Cisco DNA Center を更新する際にその変更は反映されません。Cisco DNA Center の共有秘密を Cisco ISE と一致するように更新するには、新しいパスワードで AAA サーバーを編集します。Cisco DNA Center は新しい証明書を Cisco ISE からダウンロードし、Cisco DNA Center を更新します。

Cisco ISE は既存のデバイス情報を Cisco DNA Center と共有しません。Cisco DNA Center が Cisco ISE 内のデバイスに関する情報を認識するには、そのデバイスに Cisco DNA Center と同じ名前を付ける必要があります。Cisco DNA Center と Cisco ISE は、デバイスのホスト名変数を通じて、この統合用に固有のデバイスを識別します。

(注) |

Cisco DNA Center インベントリ デバイスを Cisco ISE に伝達し、変更を更新するプロセスはすべて Cisco DNA Center 監査ログにキャプチャされます。Cisco DNA Center と Cisco ISE 間のワークフローに問題がある場合は、Cisco DNA Center GUI で監査ログの情報を確認します。 |

Cisco DNA Center は、プライマリ管理者 ISE ノードと統合されています。Cisco DNA Center から Cisco ISE にアクセスする場合は、このノードと接続します。

Cisco DNA Center は 15 分ごとに Cisco ISE をポーリングします。Cisco ISE サーバーがダウンした場合、Cisco DNA Center に Cisco ISE サーバーが赤色(到達不能)で表示されます。

Cisco ISE サーバーに到達不能な場合、Cisco DNA Center はポーリングを 15 秒に増やし、その後 30 秒、1 分、2 分、4 分といった具合に、最大ポーリング時間の 15 分になるまで倍増していきます。Cisco DNA Center は 15 分間隔でのポーリングを 3 日間継続します。Cisco DNA Center は接続が復活しない場合、ポーリングを停止し、Cisco ISE サーバーのステータスを [Untrusted] に更新します。この場合、Cisco DNA Center と Cisco ISE サーバー間の信頼関係を再確立する必要があります。

次の追加要件と推奨事項を確認して、Cisco DNA Center と Cisco ISE の統合を確認してください。

Cisco DNA Center と Cisco ISE の統合はプロキシ サーバー経由ではサポートされていません。プロキシサーバーを使用して設定されている Cisco ISE がネットワークにある場合、そのプロキシサーバーを使用しないように Cisco DNA Center を設定します。設定するにはプロキシサーバーの IP アドレスをバイパスします。

Cisco DNA Center と Cisco ISE の統合は、現在、Cisco DNA Center 仮想 IP アドレス(VIP)経由ではサポートされていません。Cisco DNA Center にエンタープライズ CA 発行の証明書を使用している場合は、サブジェクトの別名(SAN)拡張内にある Cisco DNA Center のすべてのインターフェイスの IP アドレスが Cisco DNA Center 証明書に含まれていることを確認します。Cisco DNA Center が 3 ノードクラスタの場合、3 ノードの全インターフェイスの IP アドレスが、Cisco DNA Center 証明書の SAN 拡張に含まれている必要があります。

Cisco ISE での管理者レベルのアクセス権が必要です。

Cisco ISE の管理者ユーザーのパスワードの有効期限を無効にします。または、期限が切れる前に、パスワードを忘れずに更新します。詳細については、Cisco Identity Services Engine Administrator Guideを参照してください。

Cisco ISE 証明書が変更された場合は、Cisco DNA Center を更新する必要があります。更新するには、AAA サーバー(Cisco ISE)を編集し、パスワードを再入力して保存します。これにより、Cisco DNA Center は新しい管理証明書の証明書チェーンを Cisco ISE からダウンロードし、Cisco DNA Center を更新します。Cisco ISE を HA モードで使用し、管理者証明書がプライマリまたはセカンダリ管理ノードで変更された場合は、Cisco DNA Center を更新する必要があります。

Cisco DNA Center は、pxGrid 経由で接続するように、自身の証明書、および Cisco ISE の証明書を設定します。pxGrid に対する別の証明書を使用して、別の pxGrid クライアント(Firepower など)に接続することもできます。これらの接続が、Cisco DNA Center および Cisco ISE の pxGrid 接続と干渉することはありません。

RADIUS のシークレットパスワードは変更できます。シークレットパスワードは、 で Cisco ISE を AAA サーバーとして設定する際に指定しています。シークレットパスワードを変更するには、 の順に選択し、[Change Shared Secret] リンクをクリックします。これにより、Cisco ISE は、Cisco DNA Center によって管理されているネットワークデバイスに接続するとき、新しいシークレットパスワードを使用するようになります。

分散 Cisco ISE クラスタでは、各ノードは PAN(管理)、MnT(監視とトラブルシューティング)、PSN(ポリシーサービス)などの特定の機能のみを実行します。PAN ノードでは管理証明書のみを使用し、PSN ノードでは EAP 認証証明書のみを使用することができます。ただし、この構成により pxGrid の Cisco DNA Center と Cisco ISE の統合が妨げられます。したがって、Cisco ISE プライマリ PAN ノードで EAP 認証証明書の使用を有効にすることをお勧めします。

アップグレード後に Cisco DNA Center が PSN を認識するようにするには、次の手順を実行する必要があります。

PSN に関連付けられている PAN を再度追加します。『Cisco Identity Services Engine Administrator Guide』の「Configure a Primary Policy Administration Node」のトピックを参照してください。

Cisco ISE を Cisco DNA Center と再統合します。『Cisco DNA Center Installation Guide』の「Integrate Cisco ISE with Catalyst Center」のトピックを参照してください。

Cisco DNA Center は、CRL 配布ポイント(CDP)および Online Certificate Status Protocol(OCSP)による証明書失効チェックをサポートしています。統合中に、Cisco DNA Center はポート 9060 で Cisco ISE 管理証明書を受信し、その Cisco ISE 管理証明書内の CDP および OCSP URL に基づいてその有効性を検証します。CDP(CRL のリストを含む)と OCSP の両方が設定されている場合、Cisco DNA Center は OCSP を使用して証明書の失効ステータスを確認し、OCSP URL にアクセスできない場合は CDP にフォールバックします。CDP に複数の CRL がある場合、Cisco DNA Center は最初の CRL に到達できない場合は、次の CRL に接続します。ただし、JDK PKI Oracle のバグにより、すべての CRL エントリはチェックされません。

プロキシは証明書の検証ではサポートされていません。Cisco DNA Center はプロキシなしで CRL および OCSP サーバーに接続します。

証明書の OCSP および CRL エントリはオプションです。

LDAP は、証明書検証用のプロトコルとしてサポートされていません。CDP または AIA 拡張に LDAP URL を含めないでください。

Cisco DNA Center から CDP および OCSP のすべての URL に到達できる必要があります。到達不能な URL が原因で、統合の失敗など、統合エクスペリエンスの低下が生じる可能性があります。

Cisco ISE の証明書のサブジェクト名と発行者は ASN.1 PrintableString 文字に準拠する必要があり、スペースと次の文字のみを使用できます:A ~ B、a ~ z、0 ~ 9、' ( ) + 、- . / : = ?

Cisco DNA Center では、有線エンドポイントとワイヤレスエンドポイントのデータを匿名化できます。ユーザー ID やデバイスのホスト名など、有線エンドポイントとワイヤレスエンドポイントの個人を特定できる情報をスクランブル化できます。

[Discovery] を実行する前に、匿名化が有効になっていることを確認します。[Discovery] を実行した後にデータを匿名化した場合、システムに入ってくる新しいデータは匿名化されますが、既存のデータは匿名化されません。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 |

|

ステップ 2 |

[Anonymize Data] ウィンドウで、[Enable Anonymization] チェックボックスをオンにします。 |

|

ステップ 3 |

[Save] をクリックします。 |

Cisco DNA Center は AAA サーバをユーザ認証に使用し、Cisco ISE をユーザ認証とアクセス制御の両方に使用します。この手順を使って Cisco ISE を含む AAA サーバを設定します。

Cisco ISE を使用してポリシーと AAA 機能の両方を実行する場合、Cisco DNA Center および Cisco ISE が統合されていることを確認します。

他の製品(Cisco ISE 以外)で AAA 機能を使用している場合、以下に注意してください。

AAA サーバーで Cisco DNA Center を登録します。これには、AAA サーバーと Cisco DNA Center の共有秘密を定義することが含まれます。

AAA サーバーで Cisco DNA Center の属性名を定義します。

Cisco DNA Center マルチホストクラスタの設定の場合は、AAA サーバーのマルチホストクラスタに、すべての個別のホスト IP アドレスと仮想 IP アドレスを定義します。

Cisco ISE を設定する前に、以下の点を確認してください。

Cisco ISE をネットワークに展開していること。サポートされている Cisco ISE バージョンの詳細については、『Cisco DNA Center Compatibility Matrix』を参照してください。Cisco ISE のインストールについては、Cisco Identity Services Engine インストールおよびアップグレードガイド [英語] を参照してください。

スタンドアロン ISE 展開環境がある場合は、Cisco DNA Center を Cisco ISE ノードと統合し、そのノード上で pxGrid サービスと外部 RESTful サービス(ERS)を有効にする必要があります。

(注) |

pxGrid 2.0 では Cisco ISE の展開で最大 4 つの pxGrid ノードを使用できますが、Cisco DNA Center 2.2.1.x 以前のリリースは 2 つを超える pxGrid ノードをサポートしていません。 |

分散型 Cisco ISE 展開がある場合:

Cisco DNA Center をプライマリポリシー管理ノード(PAN)と統合し、PAN 上で ERS を有効にする必要があります。

(注) |

PAN 経由で ERS を使用することを推奨します。ただし、バックアップの場合は、PSN 上で ERS を有効にできます。 |

分散型展開環境内のいずれかの Cisco ISE ノード上で pxGrid サービスを有効化する必要があります。PAN 上で pxGrid サービスを有効化することを選択できますが、必須ではありません。分散型展開環境にある任意の Cisco ISE ノード上で pxGrid を有効にできます。

TrustSec または SD-Access のコンテンツと PAC を処理するように Cisco ISE で設定する PSN は、 でも定義する必要があります。詳細については、『Cisco Identity Services Engine Administrator Guide』を参照してください。

ポート 443、5222、8910、9060 で Cisco DNA Center と Cisco ISE の通信を有効にする必要があります。

pxGrid が有効化されている Cisco ISE ホストには、Cisco ISE eth0 インターフェイスの IP アドレス上の Cisco DNA Center から到達できる必要があります。

Cisco ISE ノードは、アプライアンス NIC 経由でファブリック アンダーレイ ネットワークに到達できます。

Cisco ISE 管理ノード証明書のサブジェクト名またはサブジェクト代替名(SAN)のいずれかに Cisco ISE の IP アドレスまたは FQDN が含まれている必要があります。

Cisco DNA Center システム証明書の SAN フィールドに、Cisco DNA Center アプライアンスの IP アドレスと FQDN の両方がリストされている必要があります。

(注) |

Cisco ISE 2.4 パッチ 13、2.6 パッチ 7、および 2.7 パッチ 3 では、pxGrid 証明書に Cisco ISE のデフォルトの自己署名証明書を使用している場合、証明書が Cisco ISE によって拒否されることがあります。これは、その証明書の古いバージョンに、SSL サーバとして指定された Netscape Cert Type 拡張があるためです。これは、クライアント証明書が必要なため失敗します。 この問題は Cisco ISE 3.0 以降では発生しません。詳細については、Cisco Cloud APIC リリースノート [英語] を参照してください。 |

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。。 |

||||

|

ステップ 2 |

[Add] ドロップダウンリストから、[AAA] または [ISE] を選択します。 |

||||

|

ステップ 3 |

プライマリ AAA サーバーを設定するには、次の情報を入力します。

|

||||

|

ステップ 4 |

Cisco ISE サーバーを設定するには、次の詳細情報を入力します。

|

||||

|

ステップ 5 |

[Advanced Settings] をクリックして、設定を構成します。

|

||||

|

ステップ 6 |

[Add] をクリックします。 |

||||

|

ステップ 7 |

セカンダリサーバーを追加するには、前述の手順を繰り返します。 |

この手順で、Cisco AI Analytics 機能を有効にして、ネットワークデバイスとインベントリ、サイト階層、トロポジデータからネットワークイベントのデータを Cisco AI Cloud にエクスポートします。

Cisco DNA Center 用の Cisco DNA Advantage ソフトウェアライセンスを保有していることを確認してください。AI ネットワーク分析 アプリケーションは、Cisco DNA Advantage ソフトウェアライセンスに含まれています。

AI Network Analytics アプリケーションの最新バージョンがインストールされていることを確認してください。

ネットワークまたは HTTP プロキシが、次のクラウドホストへのアウトバウンド HTTPS(TCP 443)アクセスを許可するように設定されていることを確認します。

[api.use1.prd.kairos.ciscolabs.com](米国東部地域)

[api.euc1.prd.kairos.ciscolabs.com](EU 中央地域)

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。の順に選択します。 |

|

ステップ 2 |

[External Services] までスクロールし、[Cisco AI Analytics] を選択します。 |

|

ステップ 3 |

次のいずれかを実行します。

|

|

ステップ 4 |

[Success] ダイアログボックスで [Okay] をクリックします。 |

|

ステップ 5 |

(推奨)AI ネットワーク分析 ウィンドウで、[Download Configuration] ファイルをクリックします。 |

AI エージェントは、X.509 クライアント証明書を使用して AI クラウドへの認証を実行します。証明書は、AI クラウドへのテナントのオンボーディング時に AI クラウド CA によって作成および署名され、3 年間有効です(2021 年 8 月に 1 年に短縮)。有効期限が切れる前に、クラウド接続が失われないようにクライアント証明書を更新する必要があります。証明書の自動更新メカニズムが導入されています。このメカニズムでは、更新後に証明書を手動でバックアップする必要があります。新しい Cisco DNA Center を復元または移行する場合は、バックアップが必要です。

更新後、すべての AI 分析ウィンドウ(ピア比較、ヒートマップ、ネットワーク比較、トレンドおよびインサイト)に通知が表示され、新しい AI ネットワーク分析構成をバックアップするように指示されます。

Cisco AI Network Analytics のデータ収集を無効にするには、次のように AI Network Analytics 機能を無効にする必要があります。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。の順に選択します。 |

|

ステップ 2 |

[External Services] までスクロールし、[Cisco AI Analytics] を選択します。 |

|

ステップ 3 |

[AI Network Analytics] 領域で、[Enable AI Network Analytics] トグルボタンをクリックしてオフにします( |

|

ステップ 4 |

[Update] をクリックします。 |

|

ステップ 5 |

Cisco AI Network Analytics クラウドからネットワークデータを削除するには、Cisco Technical Response Center(TAC)に連絡してサポートリクエストをオープンします。 |

|

ステップ 6 |

以前の設定が間違って配置されている場合は、[Download configuration file] をクリックします。 |

機械推論ナレッジパックは、機械推論エンジン(MRE)がセキュリティの問題を特定し、根本原因の自動分析を改善するために使用する、段階的なワークフローです。これらのナレッジパックは、より多くの情報を受信しながら継続的に更新されます。機械推論ナレッジベースは、これらのナレッジパック(ワークフロー)のリポジトリです。最新のナレッジパックは、機械推論ナレッジベースが毎日自動で更新されるようCisco DNA Centerを設定するか、手動で更新することで入手できます。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。の順に選択します。 |

|

ステップ 2 |

[External Services] まで下にスクロールし、[Machine Reasoning Knowledge Base]を選択します。

機械推論ナレッジベースに新しいアップデートがある場合は、[Machine Reasoning Knowledge Base] ウィンドウに [AVAILABLE UPDATE] が表示され、アップデートの [Version] と [Details] が示されます。

|

|

ステップ 3 |

(推奨)[AUTO UPDATE] チェックボックスをオンにして、機械推論ナレッジベースを自動的に更新します。 自動更新は、Cisco DNA Center がクラウドの機械推論エンジンに正常に接続されている場合にのみ実行できます。 |

|

ステップ 4 |

機械推論ナレッジベースを Cisco DNA Center で手動で更新するには 、次のいずれかを実行します。

|

|

ステップ 5 |

[CISCO CX CLOUD SERVICE FOR NETWORK BUG IDENTIFIER AND SECURITY ADVISORY] チェックボックスをオンにして、ネットワークバグ ID およびセキュリティアドバイザリとの Cisco CX Cloud の連携を有効にします。 |

|

ステップ 6 |

[Security Advisories Settings] エリアで、[RECURRING SCAN] トグルボタンをクリックして、毎週の定期的なスキャンを有効または無効にします。 |

|

ステップ 7 |

[CISCO CX CLOUD] トグルボタンをクリックして、Cisco CX Cloud を有効または無効にします。 |

Cisco DNA Center の Cisco のクレデンシャルを設定できます。Cisco のクレデンシャルは、シスコの顧客またはパートナーとして制限付きの場所にアクセスするために、シスコの Web サイトのログインに使用するユーザー名とパスワードです。

(注) |

次の手順を使用して、Cisco DNA Center 用に設定された Cisco のクレデンシャルは、ソフトウェア イメージや更新プログラムをダウンロードするために使用されます。Cisco のクレデンシャルはまた、セキュリティのために、このプロセスによって暗号化されます。 |

SUPER-ADMIN-ROLE 権限を持つユーザのみがこの手順を実行することができます。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 |

|

ステップ 2 |

シスコユーザー名およびパスワードを入力してください。 |

|

ステップ 3 |

[Save] をクリックします。 cisco.com のログイン情報がソフトウェアとサービスに対して設定されます。 |

Cisco DNA Center に対して現在設定されている cisco.com のログイン情報を削除するには、次の手順を実行します。

(注) |

|

SUPER-ADMIN-ROLE 権限を持つユーザーのみがこの手順を実行することができます。詳細については、ユーザ ロールの概要を参照してください。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 |

|

ステップ 2 |

[Clear] をクリックします。 |

|

ステップ 3 |

表示されたダイアログボックスで、[Continue] をクリックして操作を確定します。 |

接続モードは、Cisco DNA Center と連携するネットワーク内のスマート対応デバイスと Cisco Smart Software Manager(SSM)の間の接続を管理します。異なる接続モードを設定するには、SUPER-ADMIN アクセス権限が必要です。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 次の接続モードを使用できます。

|

|

ステップ 2 |

Cisco SSM クラウドへの直接接続を有効にするには、[Direct] を選択します。 |

|

ステップ 3 |

組織のセキュリティを高める必要がある場合は、[On-Prem CSSM] を選択します。オンプレミスオプションでは、Cisco SSM クラウドでライセンスを管理する際に、インターネットで直接接続する代わりに Cisco SSM 機能のサブセットにアクセスできます。 |

|

ステップ 4 |

[Smart Proxy] を選択し、Cisco DNA Center を介して Cisco SSM クラウドにスマート対応デバイスを登録します。このモードでは、デバイスを Cisco SSM クラウドに直接接続する必要はありません。Cisco DNA Center は、デバイスからの要求を自身を介して Cisco SSM クラウドにプロキシします。 Call Home 設定をデバイスにプロビジョニングするときに、サテライトが FQDN で設定されている場合、IP アドレスの代わりにサテライトの FQDN がプッシュされます。 |

Cisco DNA Center を、Cisco Plug and Play(PnP)Connect のコントローラとして、リダイレクトサービス用に Cisco スマートアカウントに登録できます。これにより、Cisco PnP Connect クラウドポータルから Cisco DNA Center の PnP に、デバイスインベントリを同期することができます。

SUPER-ADMIN-ROLE またはシステム管理権限を持つ CUSTOM-ROLE のユーザーのみがこの手順を実行することができます。

スマートアカウントで、特定の機能の実行を許可するロールがユーザーに割り当てられます。

スマートアカウント管理者ユーザーは、すべてのバーチャルアカウントにアクセスできます。

ユーザーは、割り当てられたバーチャルアカウントにのみアクセスできます。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 |

|

ステップ 2 |

[Register] をクリックして、バーチャルアカウントを登録します。 |

|

ステップ 3 |

[Register Virtual Account] ウィンドウで、設定したスマートアカウントが [Select Smart Account] ドロップダウンリストに表示されます。[Select Virtual Account] ドロップダウンリストからアカウントを選択できます。 |

|

ステップ 4 |

必要な [IP] または [FQDN] オプションボタンをクリックします。 |

|

ステップ 5 |

コントローラの IP アドレスまたは FQDN(完全修飾ドメイン名)を入力します。 |

|

ステップ 6 |

プロファイル名を入力します。指定した設定を使用して、選択したバーチャルアカウントのプロファイルが作成されます。 |

|

ステップ 7 |

[Use as Default Controller Profile] チェックボックスをオンにして、この Cisco DNA Center コントローラを Cisco PnP Connect クラウドポータルにデフォルトコントローラとして登録します。 |

|

ステップ 8 |

[Register] をクリックします。 |

イベント通知を作成することで、プラグアンドプレイ(PnP)イベントが Cisco DNA Center で発生するたびに通知を受け取ります。サポートされているチャネルを設定し、イベント通知を作成する方法については、『Cisco DNA Center Platform User Guide』の「Work with Event Notifications」トピックを参照してください。

次の PnP イベントのイベント通知を作成してください。

| イベント名 | イベント ID | 説明 |

|---|---|---|

|

デバイスの追加に失敗しました。 |

NETWORK-TASK_FAILURE-3-008 |

デバイスは、単一または一括インポートでは追加されません。単一または一括インポートによってデバイスを追加すると、エラーが発生します。 |

|

デバイスの追加に成功しました。 |

NETWORK-TASK_COMPLETE-4-007 |

単一または一括インポートによってデバイスが正常に追加されました。 |

|

デバイスはエラー状態です。 |

NETWORK-ERROR_1-002 |

デバイスはエラー状態になります。 |

|

デバイスはプロビジョニング状態です。 |

NETWORK-INFO_4-003 |

デバイスはプロビジョニング状態になります。 |

|

デバイスがオンボーディング状態でスタックします。 |

NETWORK-TASK_PROGRESS-2-006 |

デバイスが 15 分以上オンボーディング状態でスタックしています。 |

|

デバイスが請求を待っています。 |

NETWORK-INFO_2-001 |

デバイスは未請求の状態になり、プロビジョニングの準備ができています。 |

|

スマートアカウントの同期に失敗しました。 |

NETWORK-TASK_FAILURE-1-005 |

一部のデバイスでスマートアカウントの同期に失敗しました。 |

|

スマートアカウントの同期に成功しました。 |

NETWORK-TASK_COMPLETE-4-004 |

一部のデバイスで、スマートアカウントの同期に成功しました。 |

シスコスマートアカウントのログイン情報は、スマート ライセンス アカウントに接続する目的で使用されます。ライセンスマネージャツールは、権限付与とライセンス管理のために、このスマートアカウントの詳細なライセンス情報を使用します。

SUPER-ADMIN-ROLE 権限を取得しておきます。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。[System] > [Settings] > [Cisco Accounts] > [Smart Account]。 |

||

|

ステップ 2 |

[Add] ボタンをクリックします。スマートアカウントのログイン情報を入力するように求められます。 |

||

|

ステップ 3 |

選択したスマートアカウントの名前を変更するには、[Change] をクリックします。Cisco SSM クラウドでスマート ライセンス アカウントへの接続に使用されるスマートアカウントを選択するように促されます。

|

||

|

ステップ 4 |

[View all virtual accounts] をクリックし、そのスマートアカウントに関連付けられているすべてのバーチャルアカウントを表示します。

|

||

|

ステップ 5 |

(オプション)スマートライセンス対応デバイスをバーチャルアカウントに自動登録する場合、[Auto register smart license enabled devices] チェックボックスをオンにします。スマートアカウントに関連付けられているバーチャルアカウントのリストが表示されます。 |

||

|

ステップ 6 |

必要なバーチャルアカウントを選択します。スマートライセンス対応デバイスがインベントリに追加されるたびに、選択したバーチャルアカウントに自動的に登録されます。 |

||

|

ステップ 7 |

ライセンスを取得したスマートアカウントユーザーとそれに関連する履歴データを削除する場合は、[Delete historical information] をクリックします。 [Delete Historical Data] スライドインペインには、ライセンスを取得したスマートアカウントユーザーが表示されます。また、Cisco DNA Center に現在存在していない既存のスマートアカウントも表示されますが、それらの履歴データは引き続き利用できます。 |

||

|

ステップ 8 |

[Smart Account list] エリアで、削除するスマートアカウントの横にあるチェックボックスをオンにします。 |

||

|

ステップ 9 |

[Delete] をクリックします。 |

||

|

ステップ 10 |

次の確認ウィンドウで、[Delete] をクリックします。 |

||

|

ステップ 11 |

[Delete the associated license historical information] チェックボックスをオンにして、関連するライセンスの履歴情報を削除します。 |

シスコ スマート ライセンシングを使用すると、Cisco SSM に Cisco DNA Center を登録できます。

スマートライセンスを使用するには、まず Cisco Software Central でスマートアカウントを設定する必要があります(software.cisco.com)。

シスコライセンスの詳細については、cisco.com/go/licensingguide を参照してください。

スマートライセンスを有効にするには、Cisco クレデンシャルを設定し(「シスコのクレデンシャルの設定」を参照)、Cisco SSM で Cisco DNA Center ライセンス規則をアップロードする必要があります。

スマートライセンスを有効にするには、 でスマートアカウントを追加する必要があります。詳細については、スマートアカウントの設定を参照してください。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。の順に選択します。 デフォルトでは、[Smart Account] の詳細が表示されます。 |

|

ステップ 2 |

登録するバーチャルアカウントを [Search Virtual Account] ドロップダウンリストから選択します。 |

|

ステップ 3 |

[Register] をクリックします。 |

|

ステップ 4 |

登録が正常に完了したら、[View Available Licenses] リンクをクリックして、Cisco DNA Center の使用可能なライセンスを確認します。 |

デバイスの可制御性とは、Cisco DNA Center におけるいくつかのデバイス層機能の同期状態を徹底するシステムレベルのプロセスです。この目的は、Cisco DNA Center がデバイスを管理するのに必要なネットワーク設定の導入を支援することです。ディスカバリを実行したり、インベントリにデバイスを追加したり、デバイスをサイトに割り当てたりすると、ネットワークデバイスに変更が加えられます。

デバイスにプッシュされる設定を表示するには、 に移動し、[Focus] ドロップダウンリストから [Provision] を選択します。[Provision Status] 列の [See Details] をクリックします。

(注) |

Cisco DNA Centerによりデバイスが設定または更新されると、トランザクションが監査ログにキャプチャされ、変更の追跡と問題のトラブルシューティングに使用できます。 |

下記のデバイス設定がデバイスの可制御性の一部として有効になります。

デバイス検出

SNMP クレデンシャル

NETCONF クレデンシャル

インベントリへのデバイスの追加

Cisco TrustSec(CTS)クレデンシャル

(注) |

[Global] サイトが Cisco ISE で AAA として設定されている場合にのみ、Cisco TrustSec(CTS)クレデンシャルがインベントリ中にプッシュされます。それ以外の場合は、CTS が Cisco ISE で AAAとして設定されている場合に「サイトへの割り当て」中にデバイスにプッシュされます。 |

デバイスのサイトへの割り当て

コントローラ証明書

(注) |

Cisco IOS デバイスの場合、PKCS 証明書の有効期限の処理で問題が発生しないように、デバイスの UI コンソールからタイムゾーンを設定することを推奨します。 |

SNMP トラップサーバ定義

Syslog サーバ定義

NetFlow サーバ定義

Wireless Service Assurance(WSA)

IPDT の有効化

デバイスの可制御性はデフォルトで有効です。デバイスの可制御性を有効にしたくない場合は、手動で無効にします。詳細については、デバイスの可制御性の設定を参照してください。

デバイスの可制御性が無効の場合、ディスカバリ実行時やデバイスのサイトへの割り当て時に、上述のクレデンシャルや機能が Cisco DNA Center で設定されることはありません。

次のような状況により、デバイスの可制御性によってデバイスにネットワーク設定が適用されるかどうかが決まります。

デバイス検出:SNMP と NETCONF クレデンシャルがまだデバイスに存在しない場合は、この設定が検出プロセス中に適用されます。

インベントリ内のデバイス:初期インベントリ収集が正常に終了すると、IPDT がデバイスで設定されます。

以前のリリースでは、次の IPDT コマンドが設定されていました。

ip device tracking

ip device tracking probe delay 60

ip device tracking probe use-sviインターフェイスごとに、次の手順を実行します。

interface $physicalInterface

ip device tracking maximum 65535現在のリリースでは、新しく検出されたデバイスに対して次の IPDT コマンドが設定されます。

device-tracking tracking

device-tracking policy IPDT_POLICY

tracking enableインターフェイスごとに、次の手順を実行します。

interface $physicalInterface

device-tracking attach-policy IPDT_POLICYグローバルサイト内のデバイス:デバイスが正常に追加、インポート、または検出されると、Cisco DNA Center はデフォルトでデバイスを [Managed] 状態にして [Global] サイトに割り当てます。グローバル サイト用の SNMP サーバ、Syslog サーバ、および NetFlow コレクタ設定が定義済みの場合でも、デバイス上のこれらの設定を変更 Cisco DNA Center しません。

サイトに移動されたデバイス:デバイスを [Global] サイトから、SNMP サーバ、Syslog サーバ、NetFlow コレクタ設定が定義済みの新しいサイトに移動させると、Cisco DNA Center ではデバイスのこれらの設定が新しいサイト用に定義された設定に変更されます。

サイトから削除されたデバイス:デバイスをサイトから削除する場合、Cisco DNA Center ではデバイスの SNMP サーバ、Syslog サーバ、NetFlow コレクタ設定が削除されません。

削除されるデバイスCisco DNA Center:デバイスを Cisco DNA Center から削除し、[Configuration Clean-up] チェックボックスがオンにすると、 SNMP サーバ、Syslog サーバ、および NetFlow コレクタ設定はデバイスから削除されます。

別のサイトに移動したデバイス:たとえばサイト A からサイト B にデバイスを移動させると、Cisco DNA Center ではデバイスの SNMP サーバ、Syslog サーバ、NetFlow コレクタ設定が、サイト B に割り当てられた設定に置き換えられます。

サイトテレメトリの変更の更新:デバイスの可制御性の範囲内にある設定に対する変更は、デバイスのプロビジョニング中、またはテレメトリ設定の更新アクションの実行時にネットワークデバイスに適用されます。

デバイスの制御可能性が有効になっている場合、Cisco DNA Centerがユーザーが提供した SNMP 資格情報を介してデバイスに接続できず、デバイス情報を収集できない場合、Cisco DNA Centerがユーザーが提供した SNMP 資格情報をデバイスにプッシュします。 SNMPv3 の場合、ユーザーは [Default] グループの下に作成されます。

(注) |

Cisco AireOS デバイスの場合、ユーザ指定の SNMPv3 パスフレーズには 12 ~ 31 文字が含まれている必要があります。 |

デバイスの可制御性は、Cisco DNA Centerでデバイスを管理するために必要なネットワーク設定の展開を支援します。

(注) |

デバイスの可制御性を無効にすると、[Device Controllability] ページに記載されているログイン情報または機能は、ディスカバリ時または実行時にデバイスに設定されません。 |

デバイスの可制御性はデフォルトで有効です。デバイスの可制御性を手動で無効にするには、次の手順を実行します。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。。 |

|

ステップ 2 |

[Enable Device Controllability] チェックボックスをオフにします。 |

|

ステップ 3 |

[Save] をクリックします。 |

ソフトウェアをダウンロードする前、またはデバイスをプロビジョニングする前に、エンドユーザーライセンス契約(EULA)に同意する必要があります。

(注) |

cisco.com のログイン情報をまだ設定していない場合は、先に進む前に、[Device EULA Acceptance] ウィンドウで設定するように求められます。 |

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 |

|

ステップ 2 |

[Cisco End User License Agreement] リンクをクリックし、EULA を読みます。 |

|

ステップ 3 |

[I have read and accept the Device EULA] チェックボックスをオンにします。 |

|

ステップ 4 |

[Save] をクリックします。 |

SNMP の再試行とタイムアウトの値を設定することができます。

SUPER-ADMIN-ROLE 権限を持つユーザのみがこの手順を実行することができます。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 |

|

ステップ 2 |

次のフィールドを設定します。

|

|

ステップ 3 |

[Save] をクリックします。 |

|

ステップ 4 |

(オプション)デフォルトの設定に戻すには、[Reset] をクリックしてから [Save] をクリックします。 |

Internet Control Message Protocol(ICMP)ping が有効になっていて、FlexConnect モードで到達不能なアクセスポイントがある場合、Cisco DNA Center は ICMP を使用して 5 分ごとにそれらのアクセスポイントに ping を実行し、到達可能性を強化します。

次の手順では、ICMP ping を有効にする方法について説明します。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 |

|

ステップ 2 |

[Enable ICMP ping for unreachable access Points in FlexConnect mode] チェックボックスをオンにします。 |

|

ステップ 3 |

[Save] をクリックします。 |

Cisco DNA Center では、PnP 導入準備の AP の場所として、PnP 要求中に割り当てられたサイトを使用できます。[Configure AP Location] チェックボックスをオンにすると、Cisco DNA Center は割り当てられたサイトを PnP 導入準備用の AP の場所として設定します。チェックボックスをオフにした場合は [Configure Access Points] ワークフローを使用して、PnP 導入準備用の AP の場所を設定します。詳細については、『Cisco DNA Center User Guide』の「AP Configuration in Cisco DNA Center」を参照してください。

(注) |

これらの設定は、Day-N 運用中には適用されません。Day-N 運用の AP の場所を設定するには、[Configure Access Points] ワークフローを使用します。 |

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 |

|

ステップ 2 |

[Configure AP Location] チェックボックスをオンにします。 |

|

ステップ 3 |

[Save] をクリックします。 |

イメージ配信サーバーは、ソフトウェアイメージの保管と配信に役立ちます。ソフトウェアイメージを配信するように最大 3 つの外部イメージ配信サーバーを設定できます。また、新しく追加されたイメージ配信サーバーに 1 つ以上のプロトコルを設定できます。

サポートされているサーバーの詳細については、Cisco DNA Center 管理者ガイド のトピック「バックアップサーバーの要件」にある「自動化データバックアップのサーバー要件」セクションを参照してください。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。。 |

||

|

ステップ 2 |

[Image Distribution Servers] ウィンドウで、[Servers] をクリックします。 [Image Distribution Servers] テーブルには、イメージ配信サーバーのホスト、ユーザー名、SFTP、SCP、および接続に関する詳細が表示されます。 |

||

|

ステップ 3 |

[Add] をクリックして新しいイメージ配信サーバを追加します。 [Add a New Image Distribution Server]スライドインペイン が表示されます。 |

||

|

ステップ 4 |

イメージ配信サーバについて、次の項目を設定します。

|

||

|

ステップ 5 |

[Save] をクリックします。 |

||

|

ステップ 6 |

一部のワイヤレスコントローラの旧バージョンのソフトウェアでは、SFTP の暗号方式として弱い暗号方式(SHA1 ベースの暗号など)しかサポートされていないため、Cisco DNA Center でソフトウェアイメージの管理やワイヤレスアシュアランスの設定を行うには、ワイヤレスコントローラからの SFTP 接続に対して SFTP 互換モードを有効にする必要があります。Cisco DNA Center の SFTP サーバーでは、弱い暗号方式のサポートを最大 90 日間まで一時的に有効にすることができます。弱い暗号を許可するには、以下を実行します。

|

||

|

ステップ 7 |

(任意) 設定を編集するには、対応するイメージ配信サーバーの横にある [Edit] アイコンをクリックし、必要な変更を行って [Save] をクリックします。 |

||

|

ステップ 8 |

(任意) イメージ配信サーバーを削除するには、イメージ配信サーバーの横にある [Delete] アイコンをクリックし、[Delete] をクリックします。 |

次の手順では、デバイスで許可を有効にする方法について説明します。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 |

||

|

ステップ 2 |

[Device Settings] ドロップダウンリストから [PnP Device Authorization] を選択します。

|

||

|

ステップ 3 |

[Device Authorization] チェックボックスをオンにしてデバイスで許可を有効にします。 |

||

|

ステップ 4 |

[Save] をクリックします。 |

Cisco DNA Center ではユーザー名とパスワードのカスタムプロンプトを作成できます。カスタムプロンプトを使用してデバイスに関する情報を収集するように、ネットワーク内のデバイスを構成できます。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。の順に選択します。 [Device Prompts] ウィンドウが開きます。 |

||

|

ステップ 2 |

[Create Custom Prompt] をクリックします。 [Create Custom Prompt] スライドインペインが開きます。 |

||

|

ステップ 3 |

ユーザー名のカスタムプロンプトを作成するには、次の手順を実行します。

|

||

|

ステップ 4 |

パスワードのカスタムプロンプトを作成するには、次の手順を実行します。

|

||

|

ステップ 5 |

カスタムプロンプトを必要な順序でドラッグアンドドロップします。

|

||

|

ステップ 6 |

編集アイコンをクリックして、カスタムプロンプトを編集します。 |

||

|

ステップ 7 |

カスタムプロンプトを削除するには、削除アイコンをクリックします。

|

Cisco DNA Center は、デバイスの実行構成の定期的なバックアップを実行します。バックアップの日時と、デバイスごとに保存できる構成ドリフトの合計数を選択できます。

(注) |

|

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 を選択します。 |

||

|

ステップ 2 |

[Configuration Archive] ウィンドウで、[Internal] タブをクリックします。 |

||

|

ステップ 3 |

[Number of config drift per device] ドロップダウンリストをクリックし、デバイスごとに保存する構成ドリフトの数を選択します。 デバイスごとに 7 ~ 50 の構成ドリフトを保存できます。保存される構成ドリフトの合計には、デバイスのすべてのラベル付き構成が含まれます。

|

||

|

ステップ 4 |

バックアップの日時を選択します。 選択したバックアップの日時は、ネットワークに展開された Cisco DNA Center クラスタのタイムゾーンに基づきます。 |

||

|

ステップ 5 |

[Save] をクリックします。 バックアップは、スケジュールした後にアクティビティセンターで表示できます。 |

||

|

ステップ 6 |

[External] タブをクリックして、デバイス構成をアーカイブするための外部サーバーを構成します。詳細については、アーカイブデバイス構成用の外部サーバーの構成を参照してください。 |

デバイスの実行コンフィギュレーションをアーカイブするための外部 SFTP サーバーを構成できます。

外部サーバーで SSH、SFTP、SCP が有効になっていることを確認します。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 を選択します。 |

||

|

ステップ 2 |

[Configuration Archive] ウィンドウで、[External] タブをクリックします。 |

||

|

ステップ 3 |

[Add] をクリックして、[External Repository] を追加します。

|

||

|

ステップ 4 |

[Add New External Repository] スライドインペインで、次の詳細を入力します。 |

||

|

ステップ 5 |

[Save] をクリックします。 |

||

|

ステップ 6 |

SFTP サーバーの詳細を編集するには、[Action] 列の編集ボタンをクリックします。 |

||

|

ステップ 7 |

SFTP サーバーを削除するには、[Action] 列の下にある削除ボタンをクリックします。 |

整合性検証(IV)では、主要なデバイスデータに対する、デバイス侵害の可能性を示す予期しない変更または無効な値を監視します(該当する場合)。この目的は、シスコデバイスに対する不正な変更の検出時間を大幅に短縮することで、侵害の影響を最小限に抑えることにあります。

(注) |

このリリースでは、IV で Cisco DNA Center にアップロードされたソフトウェアイメージの整合性検証チェックを実行します。整合性検証チェックを実行するために、IV サービスは、Known Good Value(KGV)ファイルをアップロードする必要があります。 |

セキュリティの整合性を提供するために、真正かつ有効なソフトウェアを実行しているものとしてシスコデバイスを検証する必要があります。現在、シスコデバイスには、真正なシスコソフトウェアを実行しているかどうかを判別するための参照ポイントがありません。IV では、収集されたイメージ整合性データをシスコソフトウェアの KGV と比較するためのシステムを使用します。

シスコは、その多くの製品の KGV が含まれる KGV データファイルを生成および発行しています。この KGV ファイルは標準の JSON 形式であり、シスコによって署名され、他のファイルとともに単一の KGV ファイルにバンドルされ、シスコの Web サイトから入手できます。KGV ファイルは、次の場所に掲載されています。

https://tools.cisco.com/cscrdr/security/center/files/trust/Cisco_KnownGoodValues.tar

KGV ファイルは IV にインポートされ、ネットワークデバイスから取得した整合性の測定を検証するために使用されます。

(注) |

デバイス整合性の測定値は IV に提供され、IV 内で完全に使用されます。IV と cisco.com の間の接続は必要ありません。KGV ファイルを保護された環境にエアギャップ転送し、IV にロードできます。 |

SUPER-ADMIN-ROLE 権限を持つユーザのみがこの手順を実行することができます。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 |

||

|

ステップ 2 |

現在の KGV ファイル情報を確認します。

|

||

|

ステップ 3 |

KGV ファイルをインポートするには、次のいずれかの手順を実行します。

|

||

|

ステップ 4 |

[Import Latest from Cisco] をクリックした場合は、cisco.com への接続が行われ、最新の KGV ファイルが自動的に Cisco DNA Center にインポートされます。

|

||

|

ステップ 5 |

[Import New from Local] をクリックした場合は、[Import KGV] ウィンドウが表示されます。 |

||

|

ステップ 6 |

次の手順のいずれかを実行してローカルにインポートします。

|

||

|

ステップ 7 |

[Import] をクリックします。 KGV ファイルが Cisco DNA Center にインポートされます。 |

||

|

ステップ 8 |

インポートが完了したら、GUI で現在の KGV ファイル情報を検証し、ファイルが更新されたことを確認します。 IV は、Cisco DNA Center が展開されてから 7 日後に最新の KGV ファイルを cisco.com からシステムに自動的にダウンロードします。自動ダウンロードは 7 日ごとに継続されます。KGV ファイルをローカルシステムに手動でダウンロードして、Cisco DNA Center にインポートすることもできます。たとえば、金曜日に新しい KGV ファイルが使用可能になり、自動ダウンロードが 7 日ごと(月曜日)に行われる場合は、手動でダウンロードできます。 次の KGV 自動ダウンロード情報が表示されます。

|

最新の KGV ファイルをインポートしたら、 を選択して、インポートされたイメージの整合性を表示します。

(注) |

すでにインポートされたイメージが検証不能ステータス(物理または仮想)である場合は、KGV ファイルをインポートした効果を [Image Repository] ウィンドウで確認できます。さらに、将来のイメージインポートでも、新しくアップロードした KGV を検証のために参照します(該当する場合)。 |

Cisco DNA Center を外部 IP アドレスマネージャ(IPAM)と通信するように設定できます。Cisco DNA Center を使用して、IP アドレスプールの作成、予約、または削除を行うと、Cisco DNA Center はその情報を外部 IPAM に伝達します。

外部 IP アドレスマネージャがセットアップされ、機能していることを確認します。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 |

||

|

ステップ 2 |

[Server Name] フィールドに、IPAM サーバーの名前を入力します。 |

||

|

ステップ 3 |

[Server URL] フィールドに、IPAM サーバーの URL または IP アドレスを入力します。 証明書がこのサーバーに対して信頼されていないことを示す警告アイコンとメッセージが表示されます。信頼証明書を IPAM から直接インポートするには、次の手順を実行します。 |

||

|

ステップ 4 |

[Username] および [Password] フィールドに、IPAM ログイン情報を入力します。 |

||

|

ステップ 5 |

[Provider] ドロップダウンリストからプロバイダーを選択します。

|

||

|

ステップ 6 |

[View] ドロップダウンリストから、デフォルトの IPAM ネットワークビューを選択します。専用ビューが 1 つ設定されている場合、[default] のみがドロップダウンリストに表示されます。ネットワークビューが IPAM で作成され、IP アドレスプールのコンテナとして使用されます。 |

||

|

ステップ 7 |

[Save] をクリックします。 |

証明書が正常に追加されたことを確認するには、 に移動します。

(注) |

信頼できる証明書では、証明書はサードパーティの信頼できる証明書として参照されます。 |

に移動し、外部 IP アドレスマネージャ設定が正常に完了したことを確認します。

Cisco DNA Center はクライアント 360 の Webex 会議セッション情報を提供します。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 |

|

ステップ 2 |

[Authenticate to Webex] をクリックします。 |

|

ステップ 3 |

[Cisco Webex] ポップアップウィンドウで、電子メールアドレスを入力し、[Sign In] をクリックします。 |

|

ステップ 4 |

パスワードを入力し、[Sign In] をクリックします。 Webex 認証が正常に完了します。 |

|

ステップ 5 |

[Default Email Domain for Webex Meetings Sign-In] で、Webex ユーザーの電子メールドメインを入力し、[Save] をクリックします。 Webex ドメインは組織全体に適用され、ドメインを使用するすべてのユーザーが会議を主催したり会議に参加したりできます。 |

|

ステップ 6 |

(任意) [Authentication Token] で、[Delete] をクリックして Webex 認証を削除します。 |

アクティブ化すると、Cisco DNA Center のアプリケーション 360 ダッシュボードとクライアント 360 ダッシュボードに通話品質メトリック情報が表示されます。

管理者権限を付与された Microsoft Teams アカウントが必要です。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 |

|

ステップ 2 |

[Region] ドロップダウンリストから目的の地域を選択します。 |

|

ステップ 3 |

|

|

ステップ 4 |

[Activate] をクリックします。 [Cisco DNA - Cloud] ウィンドウにリダイレクトされます。 |

|

ステップ 5 |

[Cisco DNA - Cloud] ウィンドウで、次の手順を実行します。 |

次の手順を使用して、Cisco DNA - Cloud サービスを介したデバイスでの MS-Teams 統合のステータスをアクティブ化、非アクティブ化、またはチェックします。

管理者権限を付与された Microsoft Teams アカウントが必要です。

|

ステップ 1 |

cisco.com ログイン情報を使用して [Cisco DNA - Cloud] にログインします。 cisco.com ログイン情報がない場合は、作成することができます。 |

|

ステップ 2 |

左上隅にあるメニューアイコンをクリックして次を選択します。アプリケーションと製品。 |

|

ステップ 3 |

[Region] ドロップダウンリストから目的の地域を選択します。 |

|

ステップ 4 |

|

|

ステップ 5 |

[AppX MS-Teams] タイルで、[Activate] をクリックします。詳細については、AppX MS-Teams 統合の構成を参照してください。 |

|

ステップ 6 |

製品がアクティブ化されたら、[Exit] をクリックします。 |

|

ステップ 7 |

[Applications] ウィンドウにリダイレクトされます。 |

|

ステップ 8 |

[AppX MS-Team] タイルをクリックして、[App 360] ウィンドウに詳細を表示します。 |

|

ステップ 9 |

(オプション)[App 360] ウィンドウから製品をアクティブ化するには、次の手順を実行します。 |

|

ステップ 10 |

(オプション)製品を非アクティブ化するには、次の手順を実行します。

|

|

ステップ 11 |

(オプション)AppX MS-Teams アプリケーションから製品の接続を解除するには、次の手順を実行します。 |

外部 ThousandEyes API エージェントと通信するように Cisco DNA Center を構成して、認証トークンを使用して ThousandEyes の統合を有効にできます。統合後、Cisco DNA Center はアプリケーション ヘルス ダッシュボードに ThousandEyes エージェントのテストデータを提供します。

ThousandEyes 統合を機能させるには、デバイスに ThousandEyes エージェントを展開する際に、[Provision] > [Network Devices] > [Inventory] テーブルの [Device Name] と同様のエージェントホスト名を設定する必要があります。

Cisco Catalyst 9300 および 9400 シリーズスイッチをサポートするアプリケーション ホスティングを介して ThousandEyes エージェントを展開したことを確認します。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 |

||

|

ステップ 2 |

[Insert new token here] フィールドに、認証トークンを入力します。

|

||

|

ステップ 3 |

[Save] をクリックします。 |

||

|

ステップ 4 |

(オプション)[Delete] をクリックして、OAuth ベアラートークンを削除します。 |

サービスの問題のトラブルシューティングに役立てるために、Cisco DNA Center サービスのログレベルを変更できます。

ログレベルによって、ログファイルでキャプチャされるデータ量が違います。各ログレベルは累積的です。つまり、各レベルには、指定されたレベル以上のレベルで生成されたデータがあれば、すべて含まれます。たとえば、ログ レベルを [Info] に設定すると、[Warn] および [Error] ログもキャプチャされます。より多くのデータをキャプチャして、問題のトラブルシューティングに役立つようにログレベルを調整することをお勧めします。たとえば、ログレベルを調整することで、より多くのデータをキャプチャし、根本原因分析または RCA サポートファイルで確認できるようになります。

サービスのデフォルトのログレベルには情報提供([Info])が含まれています。情報提供からのログレベルを、さまざまなログレベル([Debug] または [Trace])に変更して、より詳細な情報をキャプチャできます。

注意 |

開示される可能性がある情報のタイプによっては、[Debug] レベル以上で収集されたログでアクセスを制限する必要があります。 |

(注) |

ログファイルが作成されると Cisco DNA Center ホストの一元的な場所に保存され、GUI で表示されます。この場所から、Cisco DNA Center は、GUI()でログを照会して表示できます。ログは、過去 2 日間のクエリにのみ使用できます。2 日以上経過したログは、この場所から自動的に消去されます。 |

SUPER-ADMIN-ROLE 権限を持つユーザのみがこの手順を実行することができます。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 [Debugging Logs] ウィンドウが表示されます。 |

|

ステップ 2 |

[Service] ドロップダウンリストからサービスを選択し、そのログレベルを調節します。 [Service] ドロップダウンリストには、現在 Cisco DNA Center に設定され、実行中のサービスが表示されます。 |

|

ステップ 3 |

[Logger Name] を入力します。 これは、ロギングフレームワークにメッセージを出力するソフトウェアコンポーネントを制御するために追加された高度な機能です。この機能を使用する際は、十分注意してください。この機能を誤用すると、テクニカルサポートのために必要な情報が失われる可能性があります。ログメッセージは、ここで指定されたロガー(パッケージ)に対してのみ書き込まれます。デフォルトでは、ロガー名には com.cisco で始まるパッケージが含まれています。追加のパッケージ名はカンマ区切り値として入力できます。明示的に指示されていない限り、デフォルト値は削除しないでください。* を使用すると、すべてのパッケージがログに記録されます。 |

|

ステップ 4 |

[Logging Level] ドロップダウンリストで、サービスの新しいログレベルを選択します。 Cisco DNA Center では次のログレベルがサポートされています(詳細は以下、降順)。

|

|

ステップ 5 |

[Time Out] フィールドで、ログレベルの期間を選択します。 ログレベルの期間を 15 分単位で設定します(~無制限)。期間を無制限に指定する場合、トラブルシューティング作業が完了するたびに、デフォルトのログレベルをリセットする必要があります。 |

|

ステップ 6 |

選択内容を確認し、[Save] をクリックします。 |

の順に選択すると、グローバルレベルですべてのデバイスのポーリング間隔を更新できます。また、[Device Inventory] を選択すると、デバイスレベルで特定のデバイスのポーリング間隔を更新できます。[Network Resync Interval] を使用してポーリング間隔を設定すると、その値が [Device Inventory] ポーリング間隔値よりも優先されます。

SUPER-ADMIN-ROLE 権限を持つユーザのみがこの手順を実行することができます。

インベントリにデバイスがあることを確認します。デバイスがない場合は、ディスカバリ機能を使用して検出します。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 |

|

ステップ 2 |

[Resync Interval] フィールドに、新しい時間値(分)を入力します。 |

|

ステップ 3 |

(オプション)すべてのデバイスに対して設定された既存のポーリング間隔をオーバーライドする場合は、[Override for all devices] チェックボックスをオンにします。 |

|

ステップ 4 |

[Save] をクリックします。 |

監査ログは、Cisco DNA Centerで実行されているさまざまなアプリケーションに関する情報を取得します。さらに、監査ログは、デバイス Public Key Infrastructure(PKI)通知についての情報も取得します。これらの監査ログの情報は、アプリケーションまたはデバイス CA 証明書に関連する問題(ある場合)のトラブルシューティングを支援するために使用できます。

監査ログは、発生したシステムイベント、発生した場所、開始したユーザーを記録するシステムでもあります。監査ログを使用すると、監査用の別のログ ファイルにシステムの設定変更が記録されます。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 [Audit Logs] ウィンドウが開きます。このウィンドウで、ネットワーク内の現在のポリシーに関するログを表示できます。これらのポリシーは、Cisco DNA Center にインストールされているアプリケーションによってネットワークデバイスに適用されます。 |

||

|

ステップ 2 |

タイムラインスライダをクリックして、ウィンドウに表示するデータの時間範囲を次のとおり指定します。

|

||

|

ステップ 3 |

対応する子監査ログを表示するには、監査ログの横にある矢印をクリックします。 各監査ログは、いくつかの子監査ログの親になることができます。矢印をクリックすると、一連の追加の子監査ログを表示できます。

|

||

|

ステップ 4 |

(任意)左側のペインに表示された監査ログのリストで特定の監査ログメッセージをクリックします。右側のペインで [Event ID] > [Copy Event ID to Clipboard] をクリックします。コピーされた ID を API で使用すると、イベント ID に基づく監査ログメッセージを取得できます。 監査ログの右側のペインに各ポリシーの [Description]、[User]、[Interface]、[Destination] が表示されます。

|

||

|

ステップ 5 |

(任意)[Filter] をクリックして、[User ID]、[Log ID]、または [Description] でログをフィルタリングします。 |

||

|

ステップ 6 |

[Subscribe] をクリックして監査ログイベントを登録します。 syslog サーバーのリストが表示されます。 |

||

|

ステップ 7 |

登録する syslog サーバーのチェックボックスをオンにし、[Save] をクリックします。

|

||

|

ステップ 8 |

右側のペインで、[Search] フィールドを使用して、ログメッセージ内の特定のテキストを検索します。 |

||

|

ステップ 9 |

左上隅にあるメニューアイコンをクリックして次を選択します。 で、OS の更新やデバイスの交換などの予定、進行中、完了および失敗の管理タスクを確認します。 |

||

|

ステップ 10 |

左上隅にあるメニューアイコンをクリックして次を選択します。 タブで、進行中、完了、および失敗の作業項目を確認します。 |

セキュリティに関する推奨事項:より安全で簡単なログモニタリングのために、監査ログを Cisco DNA Center からネットワーク内のリモート Syslog サーバーにエクスポートすることを強く推奨します。

syslog サーバーを複数登録することで、監査ログを Cisco DNA Center から複数の syslog サーバーにエクスポートできます。

領域で syslog サーバーを設定します。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 |

|

ステップ 2 |

[Subscribe] をクリックします。 |

|

ステップ 3 |

登録する syslog サーバーを選択し、[Save] をクリックします。 |

|

ステップ 4 |

(任意) 登録を解除するには、syslog サーバーの選択を解除し、[Save] をクリックします。 |

Cisco DNA Center プラットフォーム では、API を使用して Syslog サーバーの監査ログを表示できます。[Developer Toolkit] の [Create Syslog Event Subscription] API を使用して、監査ログイベントの syslog サブスクリプションを作成できます。

監査ログイベントが発生するたびに、Syslog サーバーで監査ログイベントがリストされます。

[Visibility and Control of Configurations] 機能は、計画したネットワーク構成をデバイスに展開する前にセキュリティを強化するソリューションを提供します。優れた可視化機能により、デバイス構成を展開する前にプレビューできます(CLI および NETCONF コマンドを使用)。可視化機能はデフォルトで有効になっています。可視化機能が有効になっている場合は、確認するまでデバイス設定を展開できません。強化された制御により、計画されたネットワーク設定を IT サービス管理(ITSM)に送信して承認できます。制御が有効になっている場合は、IT 管理者が承認するまで設定を展開できません。

(注) |

タスク展開のスケジュール時に次のバナーメッセージが表示される場合、ワークフローで可視性と制御がサポートされます。 このワークフローでは、ネットワーク管理者などのユーザーがネットワークデバイスにワークフローを展開する前に、設定をプレビューできます。ワークフロー設定を構成するには、に移動します。 |

[ITSM Approval] を有効にできるように、Cisco DNA Center で ITSM が有効になっており、かつ設定されていることを確認します。ITSM を有効にし、設定する方法については、『Cisco DNA Center ITSM Integration Guide』の「Configure the Cisco DNA Center Automation Events for ITSM (ServiceNow) Bundle」を参照してください。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 |

|

ステップ 2 |

[Configuration Preview] トグルボタンをクリックして、可視性を有効または無効にします。 可視性を有効にした場合、デバイス設定を展開する前にプレビューする必要があります。 可視性を無効にした場合、デバイス設定を展開する前にプレビューを強制されなくなります。可視性が無効になっている場合は、プレビューの要否にかかわらず設定をスケジュールして展開できます。 |

|

ステップ 3 |

(任意) [ITSM Approval] トグルボタンをクリックして制御を有効または無効にします。 制御を有効にした場合、計画したネットワーク構成を展開する前に、ITSM 管理者に送信して承認を受ける必要があります。 制御を無効にした場合、計画したネットワーク構成を展開する前の ITSM の承認が不要になります。制御が無効になっている場合、ITSM の承認なしで設定を展開できます。 |

Cisco DNA Center で、実行中のタスクと作業項目、完了したタスクと作業項目、および失敗したタスクと作業項目に関する情報を表示できます。

タスクは、ユーザーまたはシステムがスケジュール設定した操作であり、繰り返される可能性があります。タスクがある場合、これは、スケジュールどおりに展開するために完了する必要がある対応する作業項目がないことを意味します。

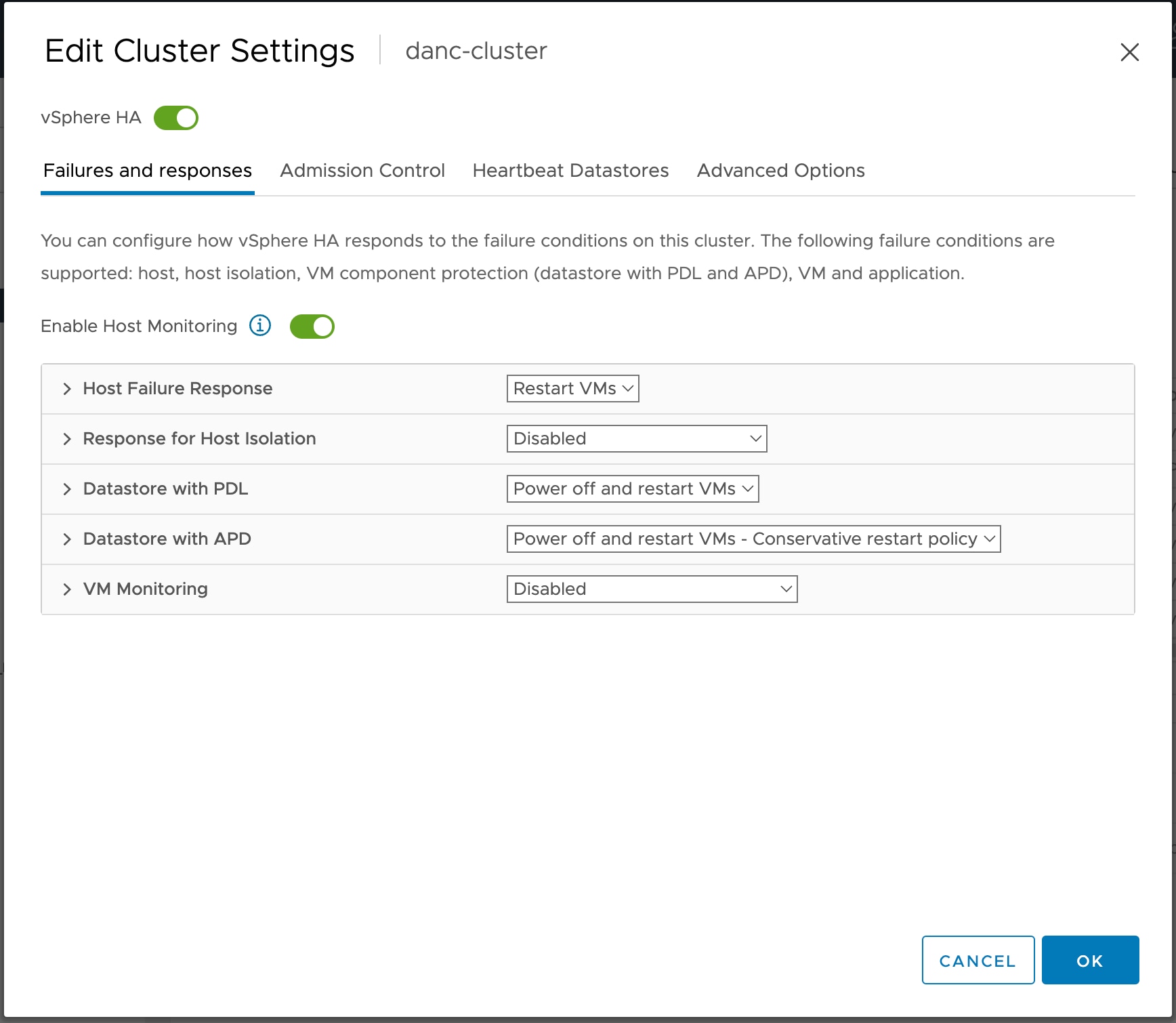

VMware vSphere 高可用性(HA)は、同じ vSphere クラスタ内の仮想マシンとそのホストをリンクすることで、ESXi 上の Cisco DNA Center に高可用性を提供します。vSphere HA が機能するには、共有ストレージが必要です。ホストに障害が発生すると、仮想マシンが代替ホストで再起動します。vSphere HA はその設定に基づいて障害に対応し、vSphere HA は次のレベルで障害を検出します。

ホストレベル

仮想マシン(VM)レベル

アプリケーションレベル

現在のリリースでは、 Cisco DNA Center はホストレベルの障害に対する高可用性のみをサポートします。

ホストレベルの障害に対して vSphere HA を設定するには、次の手順を実行します。

Cisco DNA Center 仮想アプライアンスが、障害が発生したホストを引き継ぐには、少なくとも 2 つのホストに、ESXi 上の Cisco DNA Center リリースノート で説明されている未予約の CPU/メモリリソースが必要です。

(注) |

Cisco DNA Center 仮想アプライアンスに、障害が発生したホストを引き継ぐための十分なリソースを確保するために、適切な設定で HA アドミッションコントロールを有効にします。この設定では、システムに影響を与えることなく仮想アプライアンスを別のホストで再起動できるようにする必要があります。必要なリソースが予約されていない場合、リソース不足のために、フェールオーバーホストで再起動した仮想アプライアンスに障害が発生する可能性があります。 |

|

ステップ 1 |

vSphere クライアントにログインします。 |

|

ステップ 2 |

デバイスメニューで適切な Cisco DNA Center クラスタを選択します。 |

|

ステップ 3 |

クラスタを設定するには、 を選択します。 |

|

ステップ 4 |

右上隅の [Edit] をクリックします。 |

|

ステップ 5 |

トグルボタンをクリックして vSphere HA を有効にします。 |

|

ステップ 6 |

[Failures and responses] を選択し、次の設定を指定します。

|

|

ステップ 7 |

[OK] をクリックします。 |

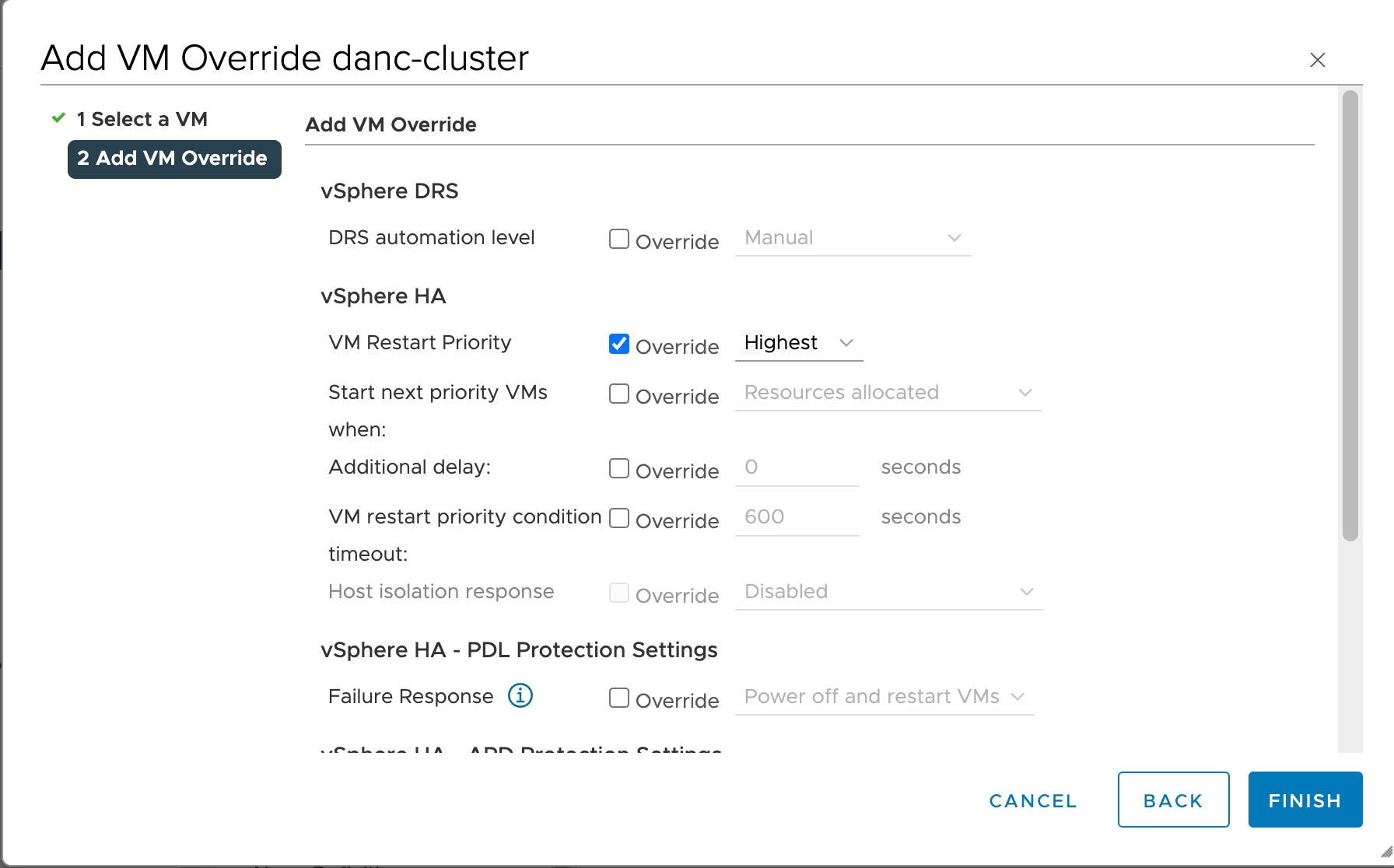

ホスト障害時に ESXi 上の Cisco DNA Center 仮想アプライアンスが優先的に再起動するようにするには、次の手順を実行します。

|

ステップ 1 |

vSphere クライアントにログインします。 |

|

ステップ 2 |

デバイスメニューで適切な ESXi 上の Cisco DNA Center クラスタを選択します。 |

|

ステップ 3 |

クラスタを設定するには、 を選択します。 |

|

ステップ 4 |

[Select a VM] ウィンドウで、展開済みの ESXi 上の Cisco DNA Center 仮想マシンを選択します。 |

|

ステップ 5 |

[OK] をクリックします。 |

|

ステップ 6 |

[Add VM Override] ウィンドウで、 に移動し、次の設定を指定します。

|

|

ステップ 7 |

[FINISH] をクリックします。 |

ESXi 上の Cisco DNA Center は、 VMware vSphere HA 機能を通じて高可用性をサポートします。vSphere HA クラスタを作成および使用するための VMware vSphere の実装と要件については、次の VMware vSphere 製品ドキュメント を参照してください。

ファイアウォールなどのルールが、Cisco DNA Center と Cisco DNA Center プラットフォーム と通信する必要があるサードパーティ製アプリケーションの間に存在する場合は、[Integration Settings] を設定する必要があります。Cisco DNA Center の IP アドレスが、インターネットや外部ネットワークに接続する別の IP アドレスに内部的にマッピングされる場合には、このような事例が発生します。

重要 |

Cisco DNA Center のバックアップおよび復元後、[Integration Settings] ページにアクセスし、(必要に応じて)次の手順を使用して [Callback URL Host Name] または [IP Address] を更新する必要があります。 |

Cisco DNA Center プラットフォーム をインストールしておきます。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 |

||

|

ステップ 2 |

サードパーティ製アプリケーションが Cisco DNA Center プラットフォームと通信するときに接続する必要がある [Callback URL Host Name] または [IP Address] を入力します。

|

||

|

ステップ 3 |

[Apply] をクリックします。 |

Cisco DNA Center にログインしたすべてのユーザーに表示されるメッセージを設定できます。

SUPER-ADMIN-ROLE またはシステム管理権限を持つ CUSTOM-ROLE のユーザーのみがこの手順を実行することができます。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 |

|

ステップ 2 |

[Login Message] テキストボックスにメッセージを入力します。 |

|

ステップ 3 |

[Save] をクリックします。 このメッセージは、Cisco DNA Center ログインページの [Log In] ボタンの下に表示されます。 後でこのメッセージを削除する場合は、次の手順を実行します。

|

ESXi 上の Cisco DNA Center と管理しているネットワークデバイスとの間の仲介として設定されているプロキシサーバーがある場合は、プロキシサーバーへのアクセスを設定する必要があります。

(注) |

ESXi 上の Cisco DNA Center は、Windows New Technology LAN Manager(NTLM)認証を使用するプロキシサーバーをサポートしていません。 |

SUPER-ADMIN-ROLE 権限を持つユーザーのみがこの手順を実行することができます。詳細については、ユーザ ロールの概要を参照してください。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。。 |

||

|

ステップ 2 |

[System Configuration] ドロップダウンリストから、を選択します。 |

||

|

ステップ 3 |

プロキシ サーバーの URL アドレスを入力します。 |

||

|

ステップ 4 |

プロキシサーバーのポート番号を入力します。

|

||

|

ステップ 5 |

(オプション)プロキシサーバーが認証を必要とする場合、[Update] をクリックして、プロキシサーバーにアクセスするためのユーザー名とパスワードを入力します。 |

||

|

ステップ 6 |

[Validate Settings] チェックボックスをオンにし、適用時に ESXi 上の Cisco DNA Center でプロキシ構成時の設定が検証されるようにします。 |

||

|

ステップ 7 |

選択内容を確認し、[Save] をクリックします。 選択内容をキャンセルするには、[Reset] をクリックします。既存のプロキシ設定を削除するには、[Delete] をクリックします。 プロキシを設定した後、[Proxy] ウィンドウに設定を表示できます。

|

Cisco DNA Center は、それ自体とモニターおよび管理対象のホスト/ネットワークデバイス用の多数のセキュリティ機能を提供します。セキュリティ機能は、明確に理解して、正しく設定する必要があります。次のセキュリティに関する推奨事項に従うことを強く推奨します。

Cisco DNA Center は、プライベート内部ネットワーク内、およびインターネットなどの信頼できないネットワークに対して Cisco DNA Center を開いていないファイアウォールの背後に導入してください。

管理ネットワークとエンタープライズ ネットワークが個別にある場合は、Cisco DNA Center の管理インターフェイスとエンタープライズ インターフェイスをそれぞれ管理ネットワークとエンタープライズ ネットワークに接続してください。これにより、Cisco DNA Center の管理に使用されるサービスと、ネットワークデバイスとの通信および管理に使用されるサービスとの間で確実にネットワーク分離が行われます。

3 ノードクラスタセットアップで Cisco DNA Center を展開する場合は、クラスタインターフェイスが分離されたネットワークに接続されていることを確認してください。

パッチのアナウンス後できる限り早急に、セキュリティパッチを含む重要なアップグレードで Cisco DNA Center をアップグレードしてください。詳細については、『Cisco DNA CenterUpgrade Guide』を参照してください。

HTTPS プロキシサーバーを使用する Cisco DNA Center によってアクセスされるリモート URL を制限してください。Cisco DNA Center は、インターネット経由でアクセスして、ソフトウェアアップデート、ライセンス、デバイスソフトウェアをダウンロードしたり、最新のマップ情報、ユーザーフィードバックなどを提供したりするように設定されています。これらの目的でインターネット接続を提供することは必須要件です。ただし、HTTPS プロキシサーバーを介して安全な接続を提供します。

既知の IP アドレスおよび範囲のみを許可し、未使用のポートへのネットワーク接続をブロックすることにより、ファイアウォールを使用した Cisco DNA Center への入力および出力管理とエンタープライズ ネットワーク接続を制限してください。

Cisco DNA Center の自己署名サーバー証明書を、内部認証局(CA)によって署名された証明書に置き換えてください。

使用しているネットワーク環境で可能な場合は、SFTP 互換モードを無効にします。このモードでは、レガシー ネットワーク デバイスが古い暗号スイートを使用して Cisco DNA Center に接続できます。

ブラウザベースのアプライアンス設定ウィザードを無効にします。このウィザードには、自己署名証明書が付属しています。

ネットワーク構成によっては、プロキシゲートウェイは、Cisco DNA Center と管理するリモートネットワーク(さまざまなネットワークデバイスを含む)の間に存在する可能性があります。80 や 443 などの一般的なポートは DMZ のゲートウェイプロキシを通過します。このため、Cisco DNA Center 用に設定されたネットワークデバイスからの SSL セッションは、プロキシゲートウェイで終了することになります。したがって、これらのリモートネットワーク内にあるネットワークデバイスは、プロキシゲートウェイ経由でのみ Cisco DNA Center と通信できます。ネットワークデバイスが Cisco DNA Center または、(存在する場合は)プロキシゲートウェイと安全で信頼できる接続を確立するため、ネットワークデバイスは、関連する CA ルート証明書で、または特定の状況ではサーバー独自の証明書を使って、適切にプロビジョニングされた PKI トラストストアを保有する必要があります。

PnP 検出/サービスによってデバイスのオンボード中にそのようなプロキシが配置されている場合は、ネットワークデバイスが安全に Cisco DNA Center を信頼および認証できるように、プロキシと Cisco DNA Center サーバー証明書を同一にすることを推奨します。

プロキシゲートウェイが Cisco DNA Center と管理対象のリモートネットワークの間に存在するネットワークトポロジでは、次の手順を実行してプロキシゲートウェイ証明書を Cisco DNA Center にインポートします。

SUPER-ADMIN-ROLE 権限を持つユーザのみがこの手順を実行することができます。

Cisco DNA Center とそのサービスに到達するプロキシゲートウェイの IP アドレスを使用する必要があります。

プロキシゲートウェイで現在使用されている証明書ファイルを持っている必要があります。証明書ファイルの内容は、次のいずれかで構成されている必要があります。

PEM または DER 形式のプロキシゲートウェイの証明書、および自己署名された証明書。

PEM または DER 形式のプロキシ ゲートウェイの証明書、および有効な既知の CA によって発行された証明書。

PEM または DER 形式のプロキシ ゲートウェイの証明書とそのチェーン。

デバイスとプロキシゲートウェイで使用される証明書は、次の手順に従って、Cisco DNA Center にインポートする必要があります。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。の順に選択します。 |

||

|

ステップ 2 |

[System Configuration] ドロップダウンリストから、 を選択します。 |

||

|

ステップ 3 |

[Proxy Certificate] ウィンドウで、(存在する場合は)現在のプロキシゲートウェイ証明書のデータを表示します。

|

||

|

ステップ 4 |

プロキシゲートウェイ証明書を追加するには、自己署名証明書または CA 証明書を [Drag and Drop Here] 領域にドラッグアンドドロップします。

|

||

|

ステップ 5 |

[Save] をクリックします。 |

||

|

ステップ 6 |

[Proxy Certificate] ウィンドウを更新し、更新されたプロキシゲートウェイ証明書のデータを表示します。 |

||

|

ステップ 7 |

プロキシゲートウェイ証明書の機能を有効にするには、[Enable] ボタンをクリックします。 [Enable] ボタンをクリックすると、プロキシゲートウェイからの要求時にコントローラがインポートされたプロキシゲートウェイ証明書を返します。[Enabled] ボタンをクリックしない場合、コントローラは独自の自己署名証明書またはインポートされた CA 証明書をプロキシゲートウェイに返します。 プロキシゲートウェイ証明書の機能が使用されている場合、[Enable] ボタンはグレー表示されます。 |

Cisco DNA Center とソフトウェアアップデートのダウンロード元である Cisco Cloud との間に設定されたプロキシサーバーで SSL 復号が有効になっている場合、正式な認証局から発行された証明書を使用してプロキシが構成されていることを確認してください。プライベート証明書を使用している場合は、次の手順を実行します。

(注) |

セキュリティを強化するため、ルートシェルへのアクセスは Cisco DNA Center で無効になっています。制限付きシェルでは、ユーザーは基礎となるオペレーティングシステムとファイルシステムにアクセスできないため、運用上のリスクが軽減されます。ただし、このセクションのコマンドを使用するには、Cisco TACに連絡して、ルートシェルに一時的にアクセスする必要があります。 制限付きシェルについてを参照してください。 |

|

ステップ 1 |

プロキシサーバーの証明書(.pem 形式)を Cisco DNA Center サーバーのディレクトリに転送します。 |

|

ステップ 2 |

maglev ユーザーとして Cisco DNA Center サーバーに SSH で接続し、次のコマンドを入力します。<directory> は証明書ファイルの場所、<proxy.pem> はプロキシサーバーの TLS/SSL 証明書ファイルです。 このコマンドは、次のような出力を返します。 |

|

ステップ 3 |

コマンド出力で、「1 added」の行を探し、追加された数がゼロでないことを確認します。チェーン内の証明書に基づき、この数は 1 または 1 を超える場合があります。 |

|

ステップ 4 |

次のコマンドを入力して、docker およびカタログサーバーを再起動します。 |

|

ステップ 5 |

Cisco DNA Center GUI にログインし、次の手順を実行します。

|

Cisco DNA Center は、セッション(HTTPS)の認証に使用される認証局管理機能をサポートしています。これらのセッションでは、CA と呼ばれる一般に認められた信頼されたエージェントを使用します。Cisco DNA Center は、認証局管理機能を使用して、内部 CA から X.509 証明書をインポートして保存し、管理します。インポートされた証明書は Cisco DNA Center のアイデンティティ証明書になり、Cisco DNA Center は認証のためにこの証明書をクライアントに提示します。クライアントは、ノースバウンド API アプリケーションとネットワークデバイスです。

Cisco DNA Center GUI を使用して次のファイルを(PEM または PKCS ファイル形式で)インポートできます。

X.509 証明書

秘密キー

(注) |

秘密キーについては、Cisco DNA Center で RSA キーのインポートをサポートしています。ユーザー自身のキー管理システムで秘密キーを保護してください。秘密キーのモジュラスサイズは最小でも 2048 ビット必要です。 Cisco DNA Center 2.3.4.x 以前の場合、DSA、DH、ECDH、および ECDSA キータイプはサポートされていないため、インポートしないでください。Cisco DNA Center 2.3.4.x 以前では、証明書チェーンに関連付けられたリーフ証明書を含む ECDH および ECDSA の形式はサポートされません。 Cisco DNA Center 2.3.5 以降では、すべてのキータイプがサポートされます。 |

インポートする前に、内部 CA で発行された有効な X.509 証明書と秘密キーを取得する必要があります。証明書は所有する秘密キーに対応している必要があります。インポートすると、X.509 証明書と秘密キーに基づくセキュリティ機能が自動的にアクティブ化されます。Cisco DNA Center は証明書を、要求するデバイスまたはアプリケーションに提示します。ノースバウンド API アプリケーションとネットワークデバイスでは、これらのログイン情報を使用して Cisco DNA Center との信頼関係を確立できます。

(注) |

自己署名証明書を使用したり、Cisco DNA Center にインポートしたりすることは推奨されません。内部 CA から有効な X.509 証明書をインポートすることをお勧めします。さらに、プラグアンドプレイ機能を正常に動作させるには、自己署名証明書(デフォルトで Cisco DNA Center にインストールされている)を、内部 CA によって署名された証明書に置き換える必要があります。 |

Cisco DNA Center は一度に 1 つのインポート済み X.509 証明書および秘密キーだけをサポートします。2 つ目の証明書および秘密キーをインポートすると、最初の(既存の)インポート済み証明書および秘密キーの値が上書きされます。

Cisco DNA Center では、GUI を介して証明書と秘密キーをインポートできます。Cisco DNA Center にインポートされる証明書(署名された証明書)につながる証明書チェーンに含まれる下位証明書がある場合は、それらの下位証明書とそれらの下位 CA のルート証明書が一緒に、インポートされる単一のファイルに追加される必要があります。これらの証明書を追加する場合は、認定の実際のチェーンと同じ順序で追加する必要があります。

次の証明書は、単一の PEM ファイルに一緒に貼り付ける必要があります。証明書のサブジェクト名と発行元を調べて、正しい証明書がインポートされ、正しい順序が維持されていることを確認してください。また、チェーンに含まれるすべての証明書が一緒に貼り付けられていることを確認してください。

[Signed Cisco DNA Center certificate]:件名フィールドに CN=<FQDN of Cisco DNA Center> が含まれていて、発行元が発行機関の CN を持っている。

(注) |

内部認証局(CA)による署名入りの証明書をインストールする場合は、Cisco DNA Center へのアクセスに使用するすべての DNS 名(Cisco DNA Center の FQDN を含む)が証明書の alt_names セクションで指定されていることを確認してください。詳細については、『Cisco DNA Center Security Best Practices Guide』の「Generate a Certificate Request Using Open SSL」を参照してください。 |

[Issuing (subordinate) CA certificate that issues the Cisco DNA Center certificate]:件名フィールドに Cisco DNA Center の証明書を発行する(下位)CA の CN が含まれていて、発行元がルート CA の CN である。

[Next issuing (root/subordinate CA) certificate that issues the subordinate CA certificate]:件名フィールドがルート CA で、発行元が件名フィールドと同じ値である。それらが同じ値でない場合は、その次の発行元を追加していきます。

Cisco DNA Center は、X.509 証明書と秘密キーの Cisco DNA Center へのインポートとストレージをサポートします。インポートをすると、証明書と秘密キーを使用して、Cisco DNA Center、ノースバウンド API アプリケーション、およびネットワーク デバイスの間に安全で信頼できる環境を作成することができます。

GUI の [Certificates] ウィンドウを使用して、証明書と秘密キーをインポートできます。

内部認証局によって発行された有効な X.509 証明書を取得します。証明書は、所有している秘密キーに対応している必要があります。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 |

||||

|

ステップ 2 |

[System] タブで、現在の証明書データを確認します。 このウィンドウを最初に表示したときに現在の証明書として表示されるのは、Cisco DNA Center の自己署名証明書のデータです。自己署名証明書の有効期限は、数年先に設定されています。

[System] タブには次のフィールドが表示されます。

|

||||

|

ステップ 3 |

[System Certificate] ウィンドウで、[Replace Certificate] をクリックします。 それ以外の場合は、[Download existing CSR] リンクが表示されます。既存の CSR をダウンロードしてプロバイダーに送信し、証明書を生成できます。既存の CSR を使用しない場合は、[Delete existing CSR] をクリックし、次の [Confirmation] ウィンドウで [Accept] をクリックします。[Generate New CSR] リンクが表示されます。 |

||||

|

ステップ 4 |

[Generate New CSR] リンクをクリックします。 |

||||

|

ステップ 5 |

[Certificate Signing Request Generator] ウィンドウで、必須フィールドに情報を入力します。 |

||||

|

ステップ 6 |

[Generate New CSR] をクリックします。 生成された新しい CSR は自動的にダウンロードされます。 [Certificate Signing] ウィンドウには、CSR のプロパティが表示され、次のことができます。

|

||||

|

ステップ 7 |

Cisco DNA Center にインポートする証明書のファイル形式タイプを選択します。

|

||||

|

ステップ 8 |

証明書発行元から p7b で証明書の完全なチェーン(サーバーおよび CA)が提供されていることを確認します。不明な場合は、次の手順を実行し、チェーンを確認して組み立てます。 |

||||

|

ステップ 9 |

証明書発行元からルーズファイルで証明書とその発行元 CA チェーンが提供された場合は、次の手順を実行します。 |

||||

|

ステップ 10 |

[PEM] ファイルの場合、次のタスクを実行します。

|

||||

|

ステップ 11 |

[PKCS] ファイルの場合、次のタスクを実行します。

|

||||

|

ステップ 12 |

[Save] をクリックします。

|

||||

|

ステップ 13 |

[Certificates] ウィンドウに戻り、更新された証明書データを確認します。 |

Cisco DNA Center では、ネットワークデバイスへの証明書の登録とプロビジョニングに Simple Certificate Enrollment Protocol(SCEP)が使用されます。独自の SCEP ブローカと証明書サービスを使用したり、外部の SCEP ブローカを使用したりできます。外部 SCEP ブローカをセットアップするには、以下の手順を実行します。

(注) |

SCEP の詳細については、「Simple Certificate Enrollment Protocol Overview」を参照してください。 |

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 。 |

||

|

ステップ 2 |

[Certificate Authority] ウィンドウで、[Use external SCEP broker] オプションボタンをクリックします。 |

||

|

ステップ 3 |

外部証明書をアップロードするには、次のいずれかのオプションを使用します。

|

||

|

ステップ 4 |

[Upload] をクリックします。 |

||

|

ステップ 5 |

デフォルトでは、[Manages Device Trustpoint] が有効になっています。つまり、デバイスで sdn-network-infra-iwan トラストポイントが設定されます。Cisco DNA Center次の手順を実行してください。

[Manages Device Trustpoint] が無効になっている場合、デバイスが有線およびワイヤレスのアシュアランステレメトリを Cisco DNA Center に送信するようにするため、デバイスに手動で sdn-network-infra-iwan トラストポイントを設定し、証明書をインポートする必要があります。「デバイス証明書トラストポイントの設定」を参照してください。 |

||

|

ステップ 6 |

[Save] をクリックします。 外部 CA 証明書がアップロードされます。 アップロードされた外部証明書を置き換える場合は、[Replace Certificate] をクリックし、必要な詳細を入力します。 |

外部証明書をアップロードした後、内部証明書に切り替える場合は、次の手順を実行します。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 。 |

|

ステップ 2 |

[Certificate Authority] ウィンドウで、[Use Cisco DNA Center] オプションボタンをクリックします。 |

|

ステップ 3 |

[Switching back to Internal Certificate Authority] アラートで、[Apply] をクリックします。 [Settings have been updated] メッセージが表示されます。詳細については、認証局のロールをルートから下位に変更を参照してください。 |

Cisco DNA Center では、デバイスを認証するための AAA サーバーまたは Cisco ISE サーバーなどの外部エンティティの設定に必要なデバイス証明書をダウンロードできます。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 。 |

|

ステップ 2 |

[Download] をクリックして、デバイス CA をエクスポートし、信頼できる CAとして外部エンティティに追加します。 |

証明書の管理

管理対象デバイスがデバイスを認証および識別するために Cisco DNA Center によって発行された証明書を表示および管理できます。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 [Device Certificate] ウィンドウには、発行された証明書のステータスが個別のステータスタブに表示されます。

|

|

ステップ 2 |

[Device Name] と [Issue To] の値に基づいて、証明書をフィルタリングできます。 |

|

ステップ 3 |

有効な証明書を取り消す場合は、次の手順を実行します。

|

|

ステップ 4 |

期限切れの証明書を削除するには、次の手順を実行します。

|

|

ステップ 5 |

証明書の詳細をエクスポートする場合は、[Export] をクリックします。 証明書の詳細が CSV 形式でエクスポートされます。 |

Cisco DNA Center では、Cisco DNA Center のプライベート(内部)CA で管理および監視しているネットワークデバイスの証明書の有効期間を変更できます。Cisco DNA Center での証明書の有効期間のデフォルト値は 365 日です。Cisco DNA Center GUI を使用して証明書の有効期間を変更すると、それ以降に Cisco DNA Center に対して証明書を要求するネットワークデバイスにその有効期間の値が割り当てられます。

(注) |

デバイス証明書のライフタイム値を CA 証明書のライフタイム値より大きくすることはできません。さらに、CA 証明書の残りの有効期間が設定されたデバイスの証明書の有効期間より短い場合、デバイス証明書の有効期間の値は CA 証明書の残りの有効期間と同じになります。 |

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 |

|

ステップ 2 |

デバイス証明書と現在のデバイス証明書の有効期間を確認します。 |

|

ステップ 3 |

[Device Certificate] ウィンドウで、[Modify] をクリックします。 |

|

ステップ 4 |

[Device Certificate Lifetime] ダイアログボックスに、新しい値を入力します(日数)。 |

|

ステップ 5 |

[Save] をクリックします。 |

デバイス CA は Cisco DNA Center のプライベート CA であり、サーバーとクライアントの間の接続の確立と保護に使用される証明書やキーを管理します。デバイス CA のロールをルート CA から下位 CA に変更するには、次の手順を実行します。

[Certificate Authority Management] ウィンドウの GUI を使用して、プライベート(内部)Cisco DNA Center CA のロールをルート CA から下位 CA に変更できます。このロールを変更する際は、次の手順を実行します。

Cisco DNA Center が下位 CA の役割を果たすようにする場合、すでにルート CA(たとえば Microsoft CA)があり、Cisco DNA Center を下位 CA として認めているものと見なされます。

下位 CA が完全に設定されていない限り、Cisco DNA Center は内部ルート CA としての役割を継続します。

Cisco DNA Center 用の証明書署名要求ファイルを生成し(次の手順の記述に従う)、手動で外部ルート CA に署名させる必要があります。

(注) |

Cisco DNA Center は、この期間中は内部ルート CA として実行し続けます。 |

証明書署名要求が外部ルート CA によって署名された後、GUI を使用してこの署名ファイルを Cisco DNA Center にインポートし直す必要があります(次の手順の記述に従う)。

インポート後、Cisco DNA Center は下位 CA として自身を初期化し、下位 CA の既存機能をすべて提供します。

内部ルート CA から下位 CA への切り替え前にデバイスの制御可能性が有効になっている場合(デフォルト)、新しいデバイス証明書は自動的に更新されます。

GUI に表示されている下位 CA 証明書有効期間は、証明書から読み取られたもので、システム時刻を使って計算されたものではありません。したがって今日、証明書を有効期間 1 年でインストールして来年の同じ時間に GUI で見ると、証明書の有効期間は 1 年間と表示されます。

下位 CA 証明書として PEM または DER 形式のみを使用できます。

下位 CA は上位の CA と連携しないため、上位レベルの証明書がある場合は、その失効に注意してください。このため、下位 CA からネットワークデバイスに対して、証明書の失効に関する情報が通知されることもありません。下位 CA にはこの情報がないため、すべてのネットワークデバイスは下位 CA を Cisco Discovery Protocol(CDP)送信元としてのみ使用します。

ルート CA 証明書のコピーが必要です。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 |

|

ステップ 2 |

[CA Management] タブをクリックします。 |

|

ステップ 3 |

GUI で既存のルートまたは下位 CA 証明書の設定情報を確認します。

|

|

ステップ 4 |

[CA Management] タブで、[Sub CA Mode] チェックボックスをオンにします。 |

|

ステップ 5 |

[Next] をクリックします。 |

|

ステップ 6 |

表示される警告内容を確認します。 次に例を示します。

|

|

ステップ 7 |

[OK] をクリックして続行します。 [Certificate Authority Management] ウィンドウに、[Import External Root CA Certificate] フィールドが表示されます。 |

|

ステップ 8 |

[Import External Root CA Certificate] フィールドにルート CA 証明書をドラッグ アンド ドロップして、[Upload] をクリックします。 ルート CA 証明書が Cisco DNA Center にアップロードされ、証明書署名要求の生成に使用されます。 アップロードプロセスが完了すると、「Certificate Uploaded Successfully」というメッセージが表示されます。 |

|

ステップ 9 |

[Next] をクリックします。 Cisco DNA Center で証明書署名要求が生成されて表示されます。 |

|

ステップ 10 |

Cisco DNA Center で生成された証明書署名要求を GUI で確認し、次のアクションのいずれかを実行します。

|

|

ステップ 11 |

証明書署名要求ファイルをルート CA に送信します。 ルート CA から下位 CA ファイルが返されます。このファイルを Cisco DNA Center にインポートし直す必要があります。 |

|

ステップ 12 |

ルート CA から下位 CA ファイルを受信した後、Cisco DNA Center の GUI に再度アクセスし、[Certificate Authority Management] ウィンドウに戻ります。 |

|

ステップ 13 |

[CA Management] タブをクリックします。 |

|

ステップ 14 |

[Change CA mode] ボタンの [Yes] をクリックします。 [Yes] をクリックすると、GUI に証明書署名要求が表示されます。 |

|

ステップ 15 |

[Next] をクリックします。 [Certificate Authority Management] ウィンドウに、[Import Sub CA Certificate] フィールドが表示されます。 |

|

ステップ 16 |

[Import Sub CA Certificate] フィールドに下位 CA 証明書をドラッグ アンド ドロップして、[Apply] をクリックします。 下位 CA 証明書が Cisco DNA Center にアップロードされます。 アップロードが完了すると、GUI の [CA Management] タブに、下位 CA モードが表示されます。 |

|

ステップ 17 |

[CA Management] タブのフィールドを確認します。

|

Cisco DNA Center では、既存の下位 CA の有効期間が 70% 以上経過している場合に、ユーザーがロールオーバー下位 CA として下位証明書を適用することができます。

下位 CA ロールオーバー プロビジョニングを開始するには、認証局のロールを下位 CA モードに変更しておく必要があります。認証局のロールをルートから下位に変更を参照してください。

現在の下位 CA 証明書の有効期限が 70 % 以上経過していることが必要です。この状態になると、Cisco DNA Center の [CA Management] タブの下に [Renew] ボタンが表示されます。

ロールオーバー下位 CA の署名付き証明書のコピーが必要です。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 。 |

|

ステップ 2 |

[CA Management] タブをクリックします。 |

|

ステップ 3 |

CA 証明書の設定情報を確認します。

|

|

ステップ 4 |

[Renew] をクリックします。 Cisco DNA Center は既存の下位 CA を使用して、ロールオーバー下位 CA の証明書署名要求を生成し、表示します。 |

|

ステップ 5 |

生成された証明書署名要求を GUI で確認し、次のアクションのいずれかを実行します。

|

|

ステップ 6 |

証明書署名要求ファイルをルート CA に送信します。 次にルート CA がロールオーバー下位 CA ファイルを返送してくると、それを Cisco DNA Center にインポートし直す必要があります。 下位 CA ロールオーバーの証明書署名要求は、RootCA モードから SubCA モードに切り替えた際にインポートした下位 CA に署名したルート CA と同じルート CA によって署名される必要があります。 |

|

ステップ 7 |

ルート CA からロールオーバー下位 CA ファイルを受信した後、[Certificate Authority Management] ウィンドウに戻ります。 |

|

ステップ 8 |

[CA Management] タブをクリックします。 |

|

ステップ 9 |

証明書署名要求が表示されている GUI で [Next] をクリックします。 [Certificate Authority Management] ウィンドウに、[Import Sub CA Certificate] フィールドが表示されます。 |

|

ステップ 10 |

下位ロールオーバー CA 証明書を [Import Sub CA Certificate] フィールドにドラッグアンドドロップし、[Apply] をクリックします。 ロールオーバー下位 CA 証明書が Cisco DNA Center にアップロードされます。 アップロードが終了すると、GUI が変更され、[CA Management] タブの [Renew] ボタンが無効になります。 |

Cisco DNA Center で [Manages Device Trustpoint] が無効になっている場合、デバイスが有線およびワイヤレス アシュアランス テレメトリを Cisco DNA Center に送信するようにするため、デバイスに手動で sdn-network-infra-iwan トラストポイントを設定し、証明書をインポートする必要があります。

SCEP を介して外部 CA から登録するには、次の手動設定が必要です。

|

ステップ 1 |

次のコマンドを入力します。 |

|

ステップ 2 |

(任意、ただし推奨)証明書を自動的に更新し、証明書の有効期限を回避します。 |

|

ステップ 3 |

(任意)登録 URL に到達可能なインターフェイスを指定します。それ以外の場合、http サービスの送信元インターフェイスがデフォルトで設定されます。 |

Cisco DNA Center は、Kubernetes によって生成された証明書や、Kong および資格情報マネージャサービスが使用する証明書など、多数の証明書を使用します。これらの証明書は 1 年間有効です。証明書はクラスタをインストールするとすぐに開始され、期限切れに設定される前に Cisco DNA Center によって 1 年自動的に更新されます。

期限切れになる前に証明書を更新することを推奨します。

今から 100 日間の間に期限切れになるように設定されている証明書のみを更新できます。この手順では、それ以降に期限切れになる証明書については何も実行されません。

このスクリプトでは、サードパーティ/認証局(CA)署名付き証明書ではなく、自己署名証明書のみを更新します。サードパーティ/CA 署名付き証明書の場合、スクリプトは Kubernetes と資格情報マネージャによって使用される内部証明書を更新します。

自己署名証明書の場合、更新プロセスではルート CA が変更されないため、証明書をデバイスにプッシュする必要はありません。

クラスタという用語は、単一ノードと 3 ノード Cisco DNA Center 設定の両方に適用されます。

|

ステップ 1 |

各クラスタノードが正常であり、問題が発生していないことを確認します。 |

|

ステップ 2 |

そのノードで現在使用されている証明書のリストとそれらの有効期限を表示するには、次のコマンドを入力します。 |

|

ステップ 3 |

次のコマンドを入力して、すぐに期限切れになるように設定されている証明書を更新します。 |

|

ステップ 4 |

他のクラスタノードに対して上記の手順を繰り返します。 |

|

ステップ 5 |

ユーティリティのヘルプを表示するには、次のように入力します。 |

Cisco DNA Center には、事前インストールされているシスコの信頼できる証明書バンドル(シスコが信頼する外部ルートバンドル)が含まれています。Cisco DNA Center は、シスコからの更新された信頼できる証明書バンドルのインポートとストレージもサポートしています。信頼できる証明書バンドルは、Cisco DNA Center およびそのアプリケーションとの信頼関係を確立するために、サポートされるシスコ ネットワーキング デバイスによって使用されます。

(注) |

シスコの信頼できる証明書バンドルは、サポートされているシスコデバイスのみをアンバンドルして使用できる、ios.p7b と呼ばれるファイルです。この ios.p7b ファイルには、シスコを含む有効な認証局のルート証明書が含まれています。このシスコの信頼できる証明書バンドルは、Cisco cloud(Cisco InfoSec)で使用できます。リンクは https://www.cisco.com/security/pki/ にあります。 |

この信頼できる証明書バンドルは、同じ CA を使用してすべてのネットワークデバイスの証明書および Cisco DNA Center の証明書を管理する、安全で便利な方法を提供します。信頼できる証明書バンドルは Cisco DNA Center によって使用され、自身の証明書およびプロキシゲートウェイ証明書(存在する場合)を検証し、それが有効な CA 署名付き証明書かを判断します。さらに、PnP ワークフローの開始時にネットワーク PnP 対応デバイスにアップロードできるように、また、その後の HTTPS ベースの接続で Cisco DNA Center を信頼できるように、信頼できる証明書バンドルを使用できます。

GUI の [Trusted Certificates] ウィンドウを使用して、シスコ トラストプール バンドルをインポートします。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 |

|

ステップ 2 |

[Trusted Certificates] ウィンドウで、[Update] ボタンをクリックして信頼できる証明書バンドルの新規ダウンロードおよびインストールを開始します。 [Update] ボタンは、ios.p7b ファイルの更新バージョンが使用可能で、インターネットアクセスが可能なときにのみアクティブになります。 Cisco DNA Center に新しい信頼できる証明書バンドルがダウンロードおよびインストールされると、Cisco DNA Center はシスコのデバイスのダウンロードをサポートするよう、この信頼できる証明書バンドルを使用可能にします。 |

|

ステップ 3 |

新しい証明書ファイルをインポートする場合は、[Import] をクリックしてローカルシステムから有効な証明書ファイルを選択し、[Import Certificate] ウィンドウで [Import] をクリックします。 |

|

ステップ 4 |

[Export] をクリックして、証明書の詳細を CSV 形式でエクスポートします。 |

セキュリティを強化するため、ルートシェルへのアクセスは無効になっています。Shell コマンドへのアクセスが制限されることで、ユーザーは基礎となるオペレーティングシステムとファイルシステムにアクセスできなくなるため、運用上のリスクが軽減されます。

セキュリティ上の理由から、Shell コマンドへのアクセスが制限されています。ただし、root shell に一時的にアクセスしたい場合は、Cisco TAC にお問い合わせください。

必要に応じて、次の限定されたリストのコマンドを使用できます。

$ help

Help:

cat concatenate and print files in restricted mode

clear clear the terminal screen

date display the current time in the given FORMAT, or set the system date

debug enable console debug logs

df file system information

dmesg print or control the kernel ring buffer.

du summarize disk usage of the set of FILEs, recursively for directories.

free quick summary of memory usage

history enable shell commands history

htop interactive process viewer.

ip print routing, network devices, interfaces and tunnels.

kubectl Interact with Kubernetes Cluster in a restricted manner.

last show a listing of last logged in users.

ls restricted file system view chrooted to maglev Home

lscpu print information about the CPU architecture.

magctl tool to manage a Maglev deployment

maglev-config tool to configure a Maglev deployment

manufacture_check tool to perform manufacturing checks

netstat print networking information.

nslookup query Internet name servers interactively.

ntpq standard NTP query program.

ping send ICMP ECHO_REQUEST to network hosts.

ps check status of active processes in the system

rca root cause analysis collection utilities

reboot Reboot the machine

rm delete files in restricted mode

route print the IP routing table.

runonce Execute runonce scripts

scp restricted secure copy

sftp secure file transfer

shutdown Shutdown the machine

ssh OpenSSH SSH client.

tail Print the last 10 lines of each FILE to standard output

top display sorted list of system processes

traceroute print the route packets trace to network host.

uname print system information.

uptime tell how long the system has been running.

vi text editor

w show who is logged on and what they are doing.Cisco DNA Center ではデフォルトでテレメトリデータが収集されますが、一部のデータ収集をオプトアウトできます。データ収集は、製品機能の開発を支援し、運用上の問題に対処して、より優れた価値と投資回収率(ROI)を実現することを目的としています。シスコが収集するデータの種類は、Cisco.com ID、システム、機能の使用状況、ネットワーク デバイス インベントリ、およびソフトウェア利用資格です。収集されるデータの詳しいリストについては、「Cisco DNA Center のデータシート」を参照してください。一部のデータ収集をオプトアウトするには、シスコのアカウント担当者および Cisco Technical Assistance Center(TAC)にお問い合わせください。

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。[Telemetry Collection] ウィンドウから、ライセンス契約、プライバシーポリシー、プライバシーデータシートを確認できます。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 |

|

ステップ 2 |

テレメトリコレクションの契約を確認するには、[End User License Agreement] をクリックします。 |

|

ステップ 3 |

(任意) テレメトリコレクションを無効にするには、[Telemetry Collection] チェックボックスをオフにして [Update] をクリックします。 |

Cisco DNA Center は、統合 vManage 設定を使用して Cisco vEdge 展開をサポートします。vEdge トポロジをプロビジョニングする前に、[Settings] ウィンドウで vManage の詳細を保存できます。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 |

|

ステップ 2 |

vManage プロパティを設定します。

|

|

ステップ 3 |

vManage 証明書をアップロードするには、[Select a file from your computer] をクリックします。 |

|

ステップ 4 |

[Save] をクリックします。 |

アカウント ロックアウト ポリシーを設定して、ユーザーによるログインの試行、アカウントのロックアウト期間、ログインの再試行回数を管理できます。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 |

||

|

ステップ 2 |

[Enforce Account Lockout] トグルボタンをクリックして、チェックマークが表示された状態にします。 |

||

|

ステップ 3 |

[Enforce Account Lockout] の次のパラメータの値を入力します。

|

||

|

ステップ 4 |

ドロップダウンリストから [Idle Session Timeout] の値を選択します。 |

||

|

ステップ 5 |

[Save] をクリックします。 セッションをアイドル状態のままにすると、セッションタイムアウトの 5 分前に [Session Timeout] ダイアログボックスが表示されます。セッションを続行する場合は、[Stay signed in] をクリックします。[Sign out] をクリックすると、すぐにセッションを終了できます。 |

パスワード有効期限ポリシーを設定して、以下を管理できます。

パスワードの有効期限の通知間隔。

パスワードが期限切れになる前にユーザーに通知が表示される日数。

猶予期間。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 |

||

|

ステップ 2 |

[Enforce Password Expiry] トグルボタンをクリックして、チェックマークが表示された状態にします。 |

||

|

ステップ 3 |

次の [Enforce Password Expiry] パラメータの値を入力します。

|

||

|

ステップ 4 |

[Save] をクリックして、パスワード有効期限設定を保存します。 |

IP アクセス制御を使用すると、ホストまたはネットワークの IP アドレスに基づいて Cisco DNA Center へのアクセスを制御できます。Cisco DNA Center では、IP アクセス制御に次のオプションがあります。

すべての IP アドレスに Cisco DNA Center へのアクセスを許可します。デフォルトでは、すべての IP アドレスが Cisco DNA Center にアクセスできます。

選択した IP アドレスのみに Cisco DNA Center へのアクセスを許可します。

IP アクセス制御を構成し、選択した IP アドレスのみに Cisco DNA Center へのアクセスを許可するには、次の手順を実行します。

SUPER-ADMIN-ROLE 権限を取得しておきます。

Cisco DNA Center サービスサブネット、クラスタサービスサブネット、およびクラスタ インターフェイス サブネットを許可サブネットのリストに追加します。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 |

||

|

ステップ 2 |

[リストされている IP アドレスのみに接続を許可する(Allow only listed IP addresses to connect)] オプションボタンをクリックします。 |

||

|

ステップ 3 |

[Add IP List] をクリックします。 |

||

|

ステップ 4 |

[Add IP] スライドインペインの [IP Address] フィールドに、IPv4 アドレスを入力します。

|

||

|

ステップ 5 |

[Subnet Mask] フィールドにサブネット マスクを入力します。 サブネットマスクの有効範囲は 0 ~ 32 です。 |

||

|

ステップ 6 |

[Save] をクリックします。 |

IP アクセスリストに IP アドレスを追加するには、次の手順を実行します。

IP アクセス制御が有効になっていることを確認してください。詳細については、IP アクセス制御の有効化を参照してください。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 |

|

ステップ 2 |

[Add] をクリックします。 |

|

ステップ 3 |

[Add IP] スライドインペインの [IP Address] フィールドに、ホストまたはネットワークの IPv4 アドレスを入力します。 |

|

ステップ 4 |

[Subnet Mask] フィールドにサブネット マスクを入力します。

|

|

ステップ 5 |

[Save] をクリックします。 |

IP アクセスリストから IP アドレスを削除して Cisco DNA Center へのアクセスを無効にするには、以下の手順を実行します。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 |

|

ステップ 2 |

[Action] 列で、対応する IP アドレスの [Action] アイコンをクリックします。 |

|

ステップ 3 |

[Delete] をクリックします。 |

SUPER-ADMIN-ROLE 権限を取得しておきます。

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 の順に選択します。 |

|

ステップ 2 |

[Allow all IP addresses to connect] オプションボタンをクリックします。 |