RV34xシリーズルータでの侵入防御システムの設定

目的

このドキュメントの目的は、RV34xシリーズルータで侵入防御システム(IPS)を設定する方法を説明することです。

はじめに

侵入防御システム(IPS)は、トラフィックをスキャンして、ブロックする既知の攻撃パターンを探します。ルータを通過するパケットとセッションを監視し、Cisco IPSシグニチャのいずれかに一致するように各パケットをスキャンします。疑わしいアクティビティを検出すると、そのアクティビティをログに記録するか、ブロックするように設計されています。IPSおよびアンチウイルスデータベースと定義を更新することが重要です。これらは手動または自動で更新できます。

Cisco Intrusion Prevention Systemに関する次のビデオをご覧ください。

ただし、IPSはルータのパフォーマンスに影響を与える可能性があります。一般に、Hypertext Transfer Protocol(HTTP;ハイパーテキスト転送プロトコル)とFile Transfer Protocol(FTP;ファイル転送プロトコル)のトラフィックのスループット合計には影響しませんが、同時接続の最大数を大幅に減らす可能性があります。

重要:現在、ルータの負荷が高い場合、問題が悪化する可能性があります。

次の表は、さまざまな構成でのパフォーマンスに関して予想される統計情報を示しています。実際のパフォーマンスはさまざまな要因によって異なる可能性があるため、これらの値を参考にしてください。

| 同時接続 | 接続レート | HTTPスループット | FTPスループット | |

| デフォルト設定 | 40000 | 3,000 | 982 MB/秒 | 981 MB/秒 |

| APP制御を有効にする | 15000-16000 | 1300 | 982 MB/秒 | 981 MB/秒 |

| ウイルス対策を有効にする | 16000 | 1,500 | 982 MB/秒 | 981 MB/秒 |

| IPSの有効化 | 17000 | 1300 | 982 MB/秒 | 981 MB/秒 |

| App Control Antivirus & IPSの有効化 | 15000-16000 | 1,000 | 982 MB/秒 | 981 MB/秒 |

次のフィールドは、次のように定義されています。

Concurrent Connections:同時接続の合計数。たとえば、あるサイトからファイルをダウンロードする場合、その接続が1つであれば、別の接続となるSpotifyからのストリーミングオーディオは2つの同時接続になります。

Connection Rate:処理可能な1秒あたりの接続要求の数。

HTTP/FTPスループット:HTTPおよびFTPスループットは、MB/秒単位のダウンロードレートです。

セキュリティライセンスが更新され、既存のアプリケーションおよびWebフィルタリングに加えて、IPS保護が追加されました。セキュリティライセンスを取得するには、スマートアカウントが必要です。アクティブなスマートアカウントがない場合は、このドキュメントのセクション1が必要です。

RV34xでアンチウイルスを設定する方法については、ここをクリックしてください。

適用可能なデバイス

・ RV34x

[Software Version]

・ 1.0.03.x

目次

2. 侵入防御システムの設定

4. 侵入防御システム署名表

5. IPSステータス

6. IPS定義の更新

7.まとめ

Smart Licensing

アクティブなスマートアカウントがない場合は、次の手順に進む必要があります。

スマートライセンスアカウントの設定中に問題が発生した場合、当社のサポートチームが潜在的な問題を解決し、複数の方法で連絡を取ることができます。お好みの方法を使用して連絡してください。

・ルータコミュニティ:Cisco Small Business Support Community

・ RV34xシリーズに関するFAQ:RV34xシリーズルータに関するFAQ

・スマートライセンスの概要:スマートソフトウェアライセンス

・スマートライセンスに関するFAQ:パートナー、ディストリビュータ、お客様向けのスマートライセンスおよびスマートアカウントに関するFAQ

・ケースの送信:サポートケースマネージャ

・米国/カナダのサポート電話番号:1-866-606-1866またはSmall Business TACの連絡先

・ライセンス電子メール:licensing@cisco.com

ステップ 1:最近Cisco.comアカウントを作成したか、アクセスした場合は、独自のスマートライセンスアカウントを作成するためのメッセージが表示されます。表示されていない場合は、ここをクリックして、スマートライセンスアカウント作成ページに移動します。ログインが必要な場合があります。

注:スマートアカウントのリクエスト手順の詳細については、ここをクリックしてください。

ステップ 2:ルータのスマートライセンスを購入する際、ベンダーは一意のライセンスIDをスマートライセンスアカウントに移動するプロセスを作成する必要があります。以下の表は、バンドルの購入時に必要な情報を示しています。

注:IPSとアンチウイルスは、Webフィルタリングとアプリケーションフィルタリングに使用されるセキュリティライセンスの一部です。

| 必要な情報 | 情報の検索 |

| Cisco.comユーザID | アカウントプロファイルに保存されています。ここをクリックすることもできます。 |

| スマートライセンスアカウント名 | ライセンスを購入する前にスマートアカウントを作成しておくことをお勧めします。 これは、「スマートライセンスアカウントの作成」の記事のステップ8です。 |

| スマートライセンスSKU | デバイスの製品IDコード。 例:RV340-K9-NA |

注:ライセンスを購入し、そのライセンスが仮想アカウントに表示されない場合は、リセラーに転送を依頼するようにフォローアップするか、シスコに問い合わせてください。

プロセスをできるだけ迅速に進めるために、ライセンス請求書、シスコSO番号、およびスマートアカウントライセンスページのスクリーンショット(シスコのチームと共有するため)を用意してください。

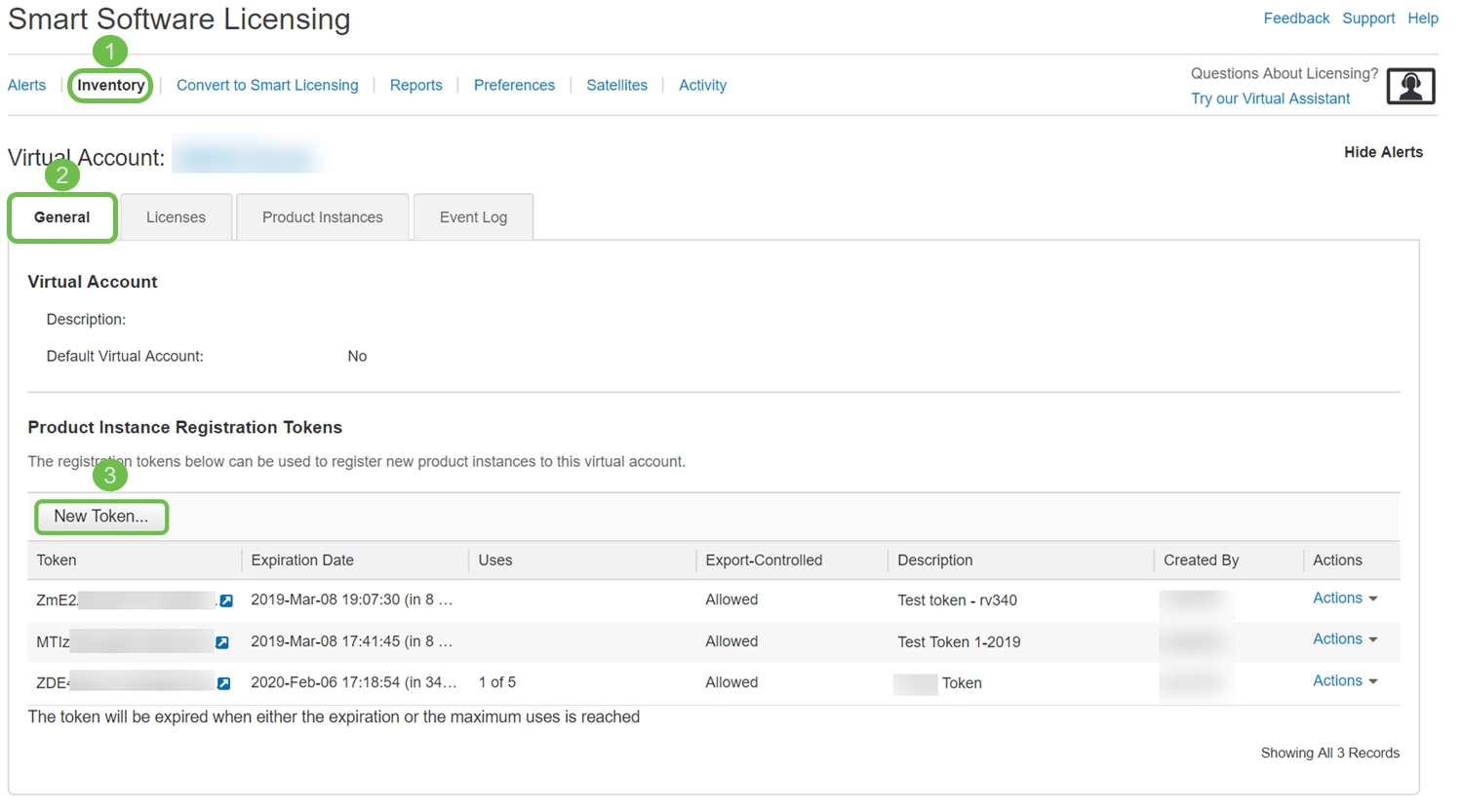

ステップ 3:トークンを生成するには、スマートソフトウェアライセンスアカウントに移動します。次に、Inventory > General Tabの順にクリックします。New Token...ボタンをクリックします。

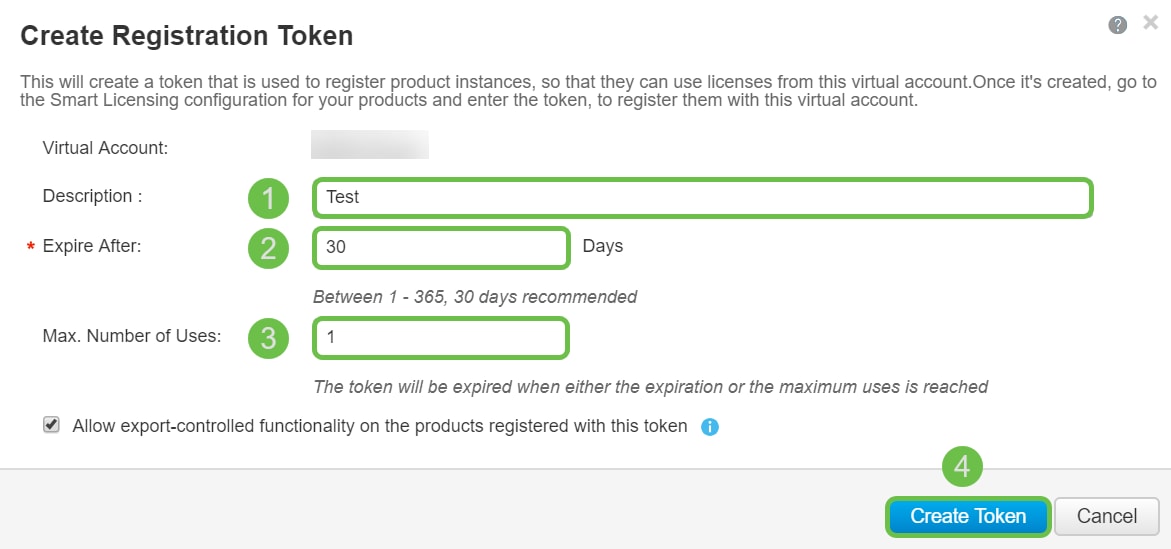

ステップ 4:Create Registration Tokenウィンドウが開きます。Description、Expire After、およびMaxを入力します。使用数。次に、Create Token ボタンを押します。

注:Expire Afterには30日が推奨されます。

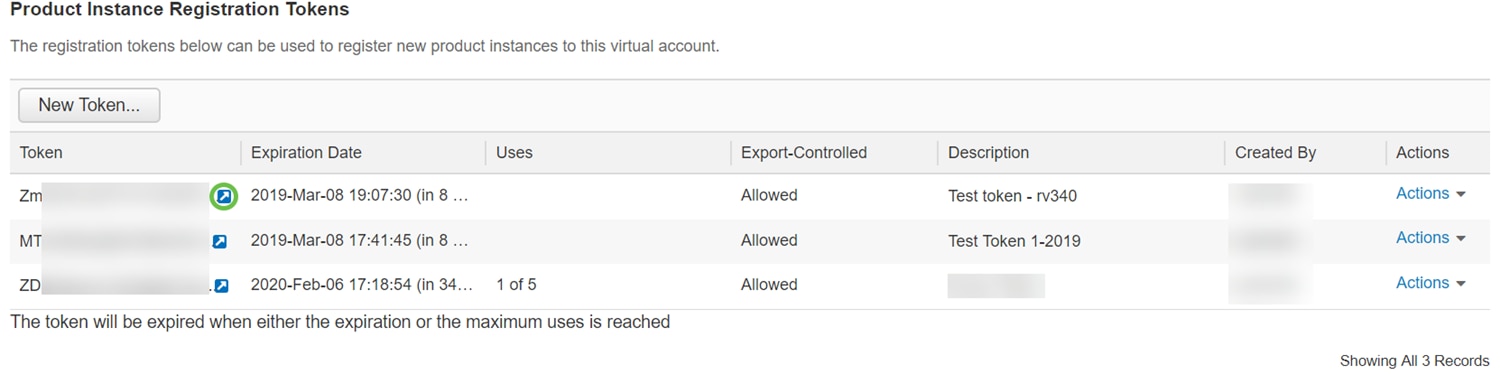

ステップ 5:トークンが生成されたら、最近作成したトークンの右側にあるトークンリンク(白い矢印付きの青いボックス)ボタンをクリックします。

手順 6:Tokenウィンドウが完全なトークンとともに表示され、コピーできるようになります。トークンを強調表示して右クリックし、Copyをクリックします。または、キーボードのctrlボタンを押しながらcをクリックすると、テキストがコピーされます。

手順 7:トークンをコピーしたら、デバイスにログインし、トークンキーをアップロードする必要があります。ルータのWeb設定ページにログインします。

ステップ 8:Licenseに移動します。

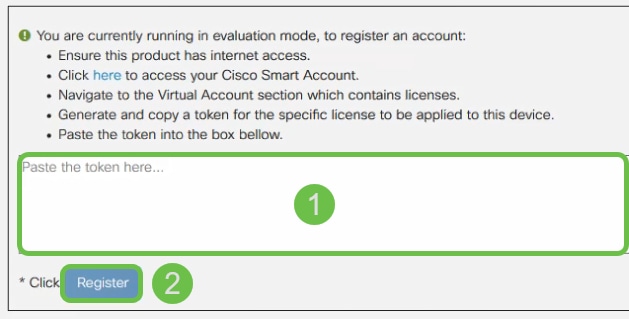

ステップ 9:デバイスの登録が解除されると、ライセンス認証ステータスが評価モードとして一覧表示されます。Smart Licensing Managerページから生成したトークン(このセクションのステップ6)を貼り付けます。次にRegisterをクリックします。

注:登録プロセスには時間がかかる場合があります。プロセスが完了するまでお待ちください。

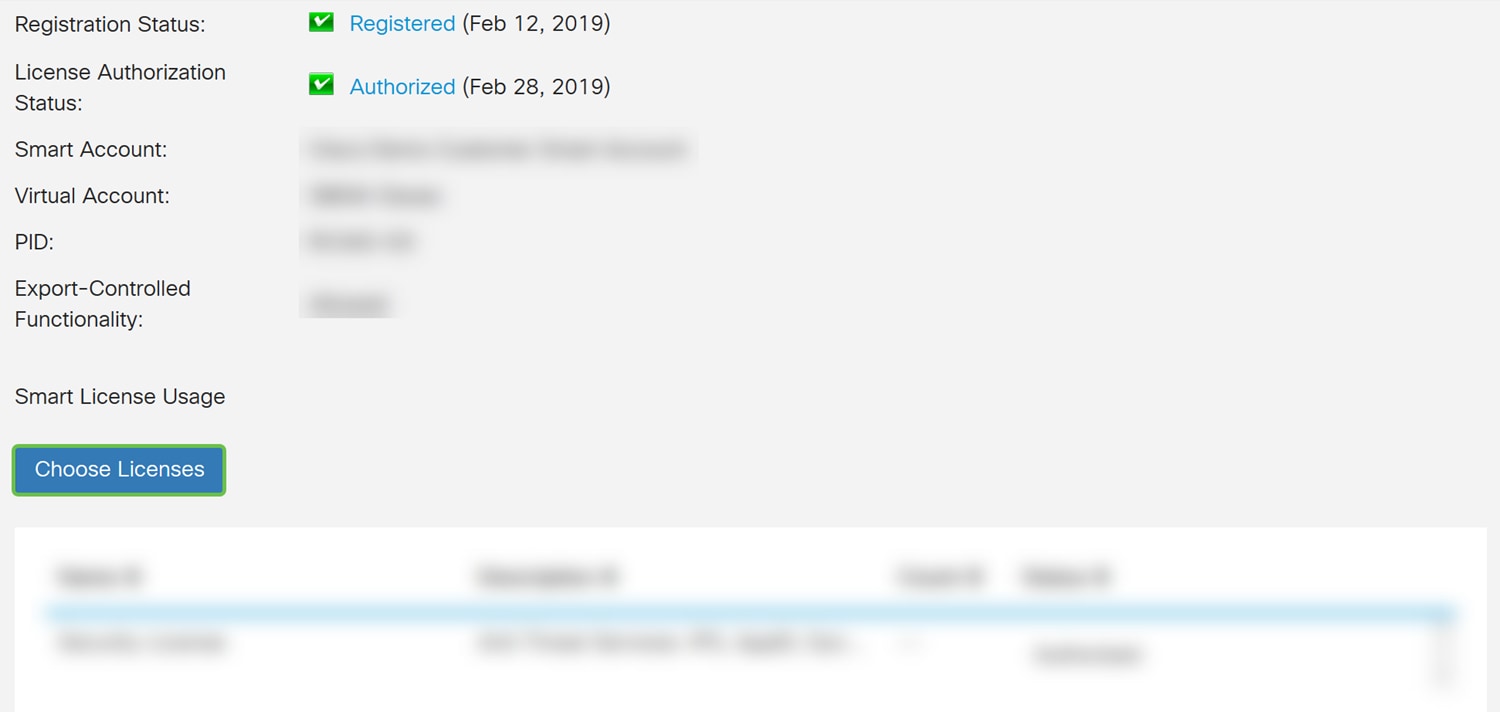

ステップ 10:トークンを登録したら、ライセンスを割り当てる必要があります。Choose Licensesボタンをクリックします。

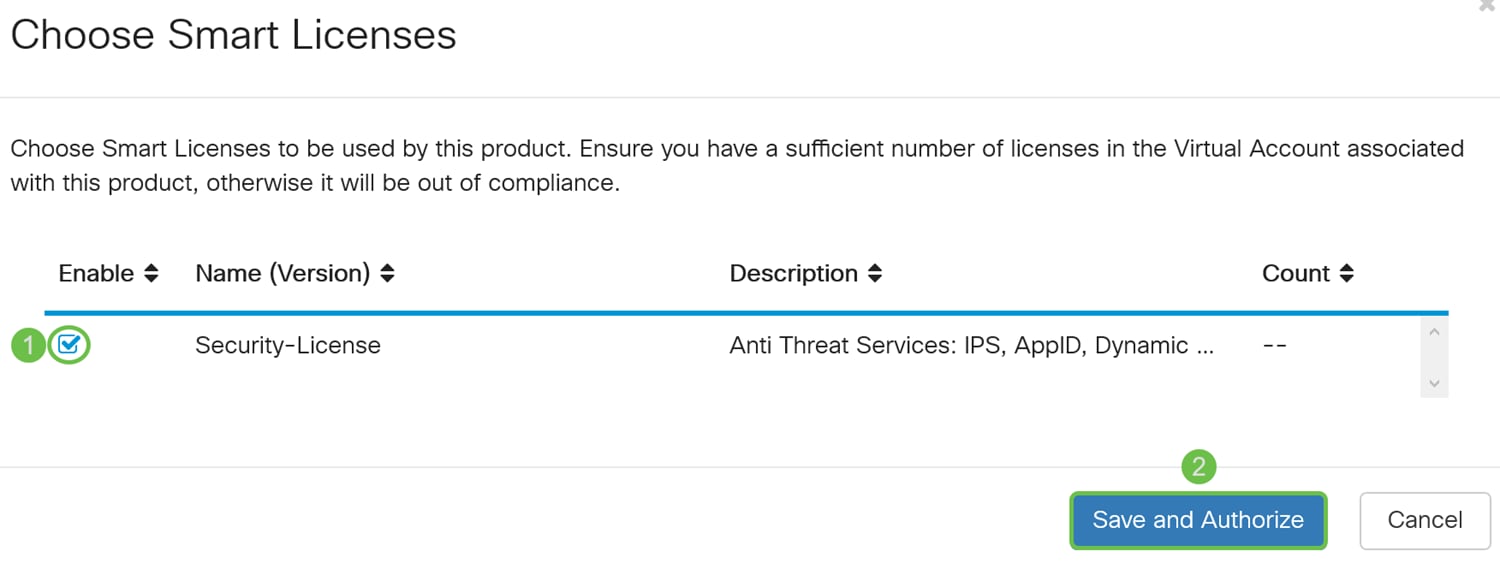

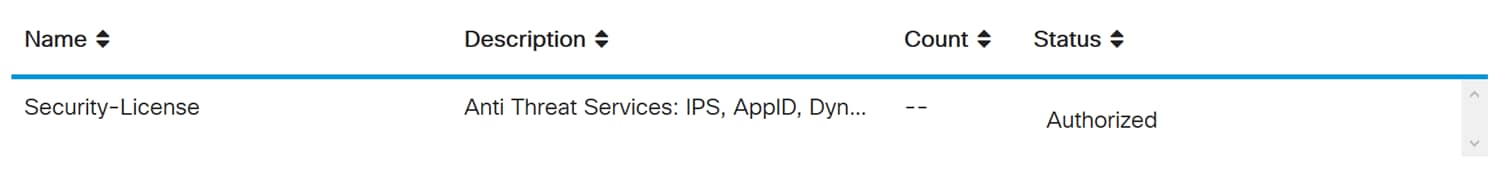

ステップ 11Choose Smart Licensesウィンドウが表示されます。Security-Licenseにチェックマークを入れてから、Save and Authorizeを押します。

ステップ 12セキュリティライセンスのステータスはAuthorizedになりました。

これで、侵入防御システムの設定に進むことができるはずです。

侵入防御システムの設定

ステップ 1:まだルータにログインしていない場合は、ルータのWeb設定ページにログインします。

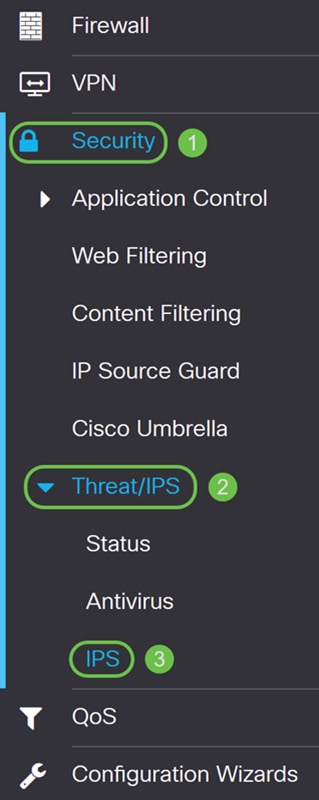

ステップ 2:Security > Threat/IPS > IPSの順に選択します。

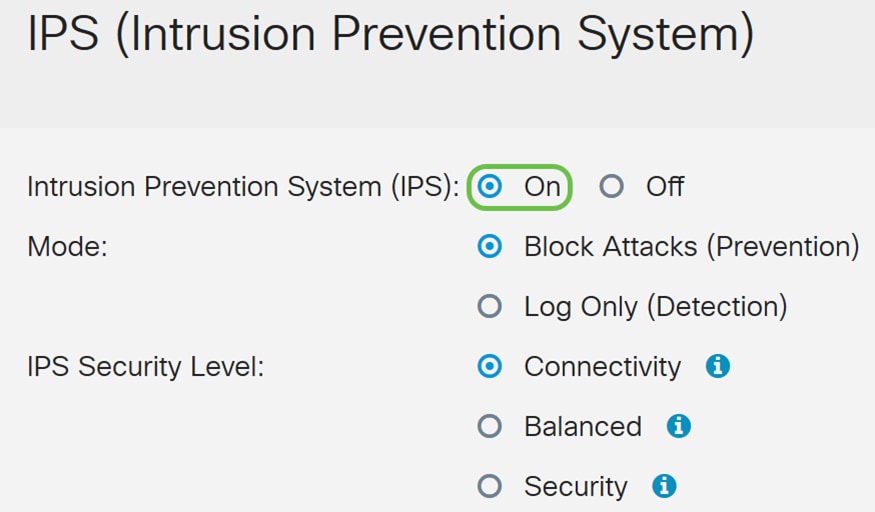

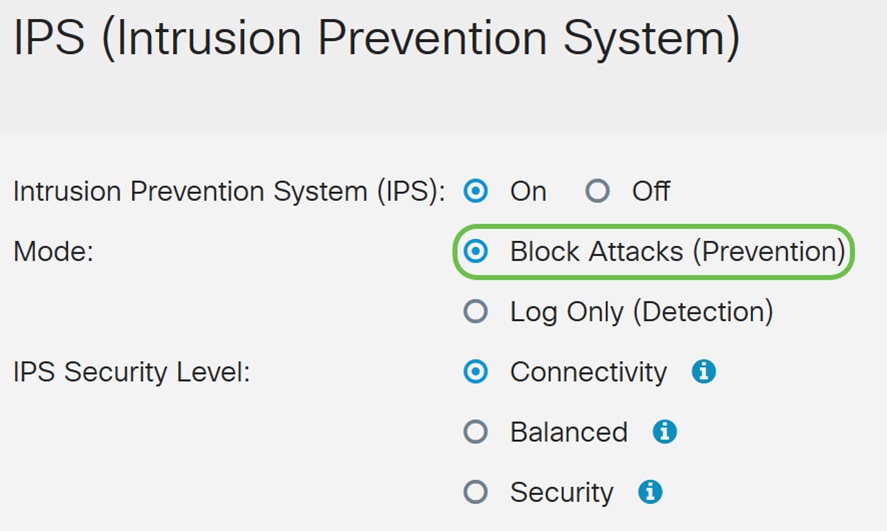

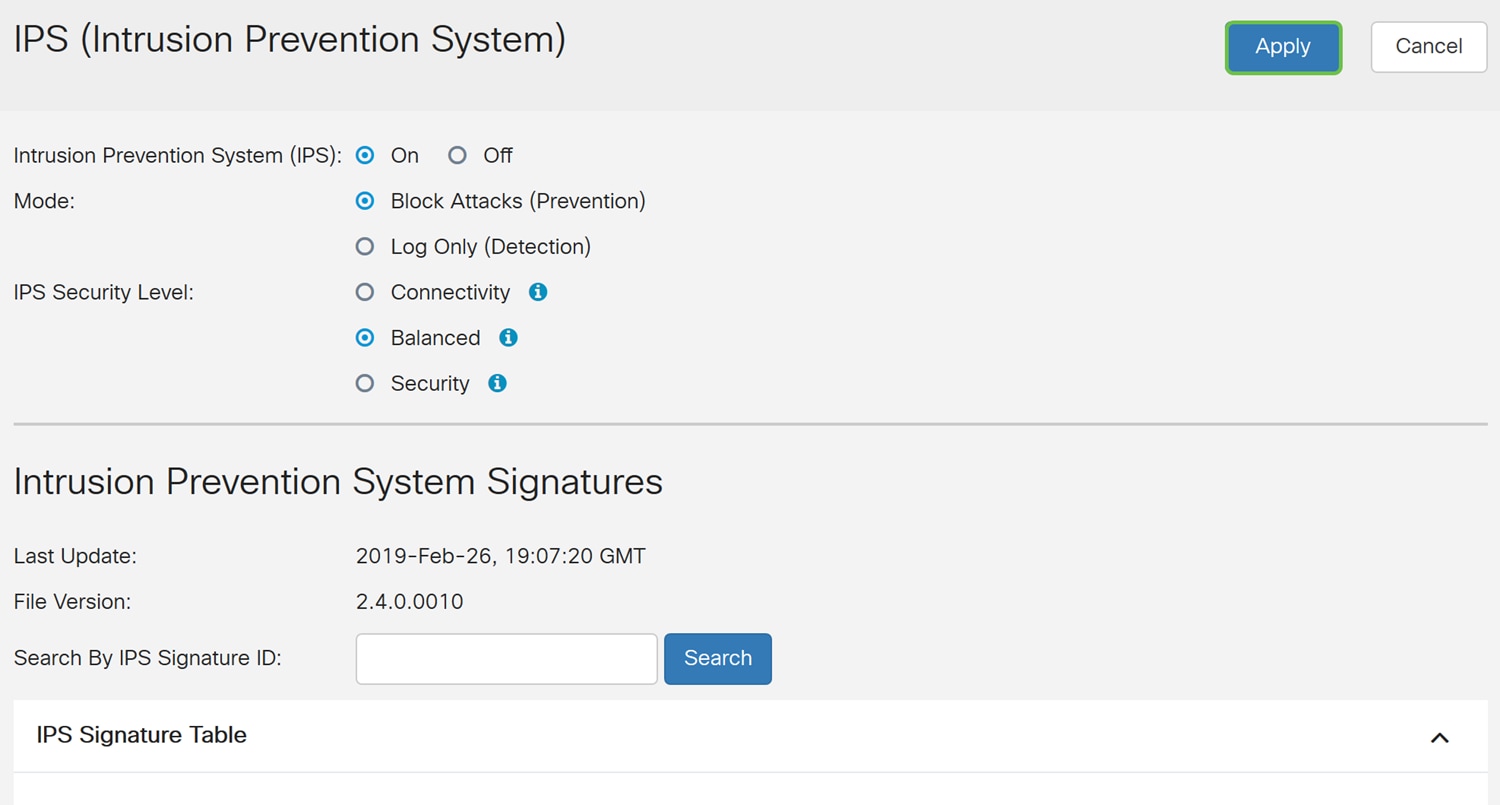

ステップ 3:侵入防御システム(IPS)機能を有効にするには、Onを選択します。オフにするには、Offを選択します。

この例では、Onを選択します。

ステップ 4:Block Attacks (Prevention) またはLog Onlyのいずれかを選択します。この例では、Block Attacks (Prevention)を選択します。 次のオプションが定義されています。

・ Block Attacks (Prevention):すべての攻撃をブロックする場合に選択します。また、異常のログも記録します。

・ Log Only:このオプションは、異常が特定された場合にのみ(クライアント情報、シグニチャIDなどを含む)ログを生成します。接続には影響しません。

ステップ 5:使用するIPSセキュリティレベルを選択します。次のオプションが定義されています。

・ Connectivity:このモードは、最も重大な攻撃を検出します。これにより最小限の保護が提供され、(重大度の高い)リスク攻撃のみが検出されます。これは最も安全性の低いオプションです。

・ Balanced:選択されたモードでは、重大な攻撃とともに重大な攻撃が検出されます。これにより、中程度の保護が実現されます。(重大度が高く中程度の)検査は、低リスクのシグニチャを渡すことで行われます。これは、IPSの中間レベルのセキュリティです。

・ セキュリティ:セキュリティモードは、通常の攻撃と、重大および重大な攻撃を検出します。これにより、最も強力な保護が提供されます。すべてのルール(高、中、低の重大度)が検査されます。これは、IPSの最高のセキュリティレベルです。

注:セキュリティレベルを高くするほど、監視される攻撃の数が増え、システムのパフォーマンスに与える影響も大きくなります。

このデモンストレーションでは、Balancedを選択します。

侵入防御システム(IPS)シグニチャ

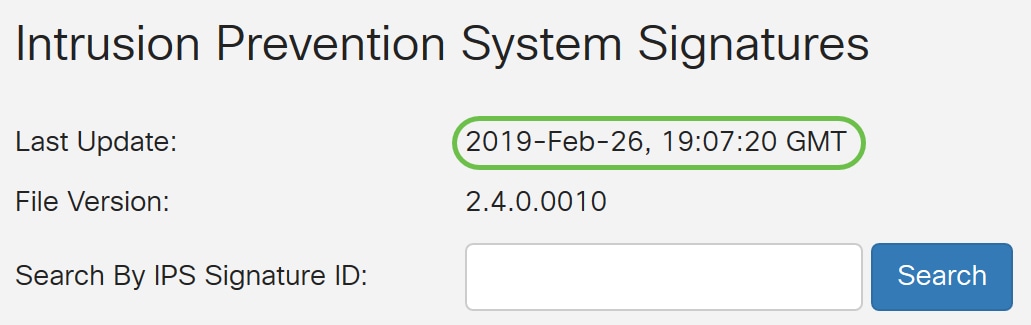

手順 6:Last Updateフィールドには、最後に更新されたシグニチャの日時が表示されます。

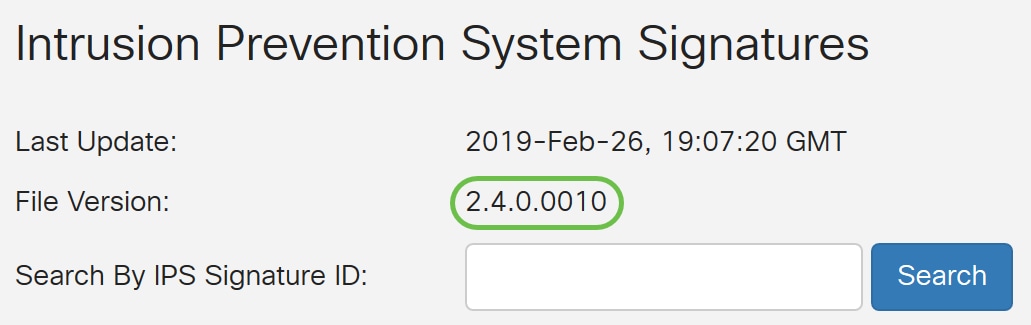

手順 7:File Versionには、使用されているシグニチャのバージョンが表示されます。

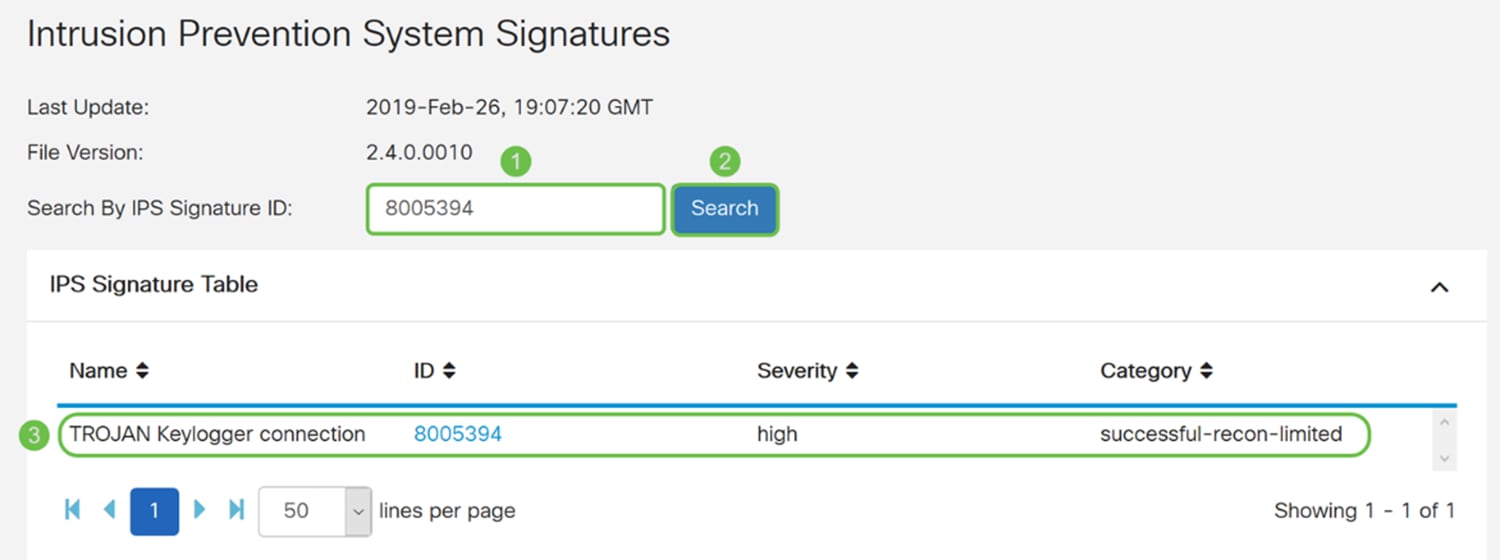

ステップ 8:シグニチャIDを検索するには、Search by IPS Signature IDフィールドにSignature IDを入力し、Searchをクリックして、シグニチャがサポートされているかどうかを確認します。シグニチャIDがサポートされている場合、テーブルは次に示すような結果で更新されます。

注:シグニチャIDがサポートされていない場合、このテーブルには何も表示されません。

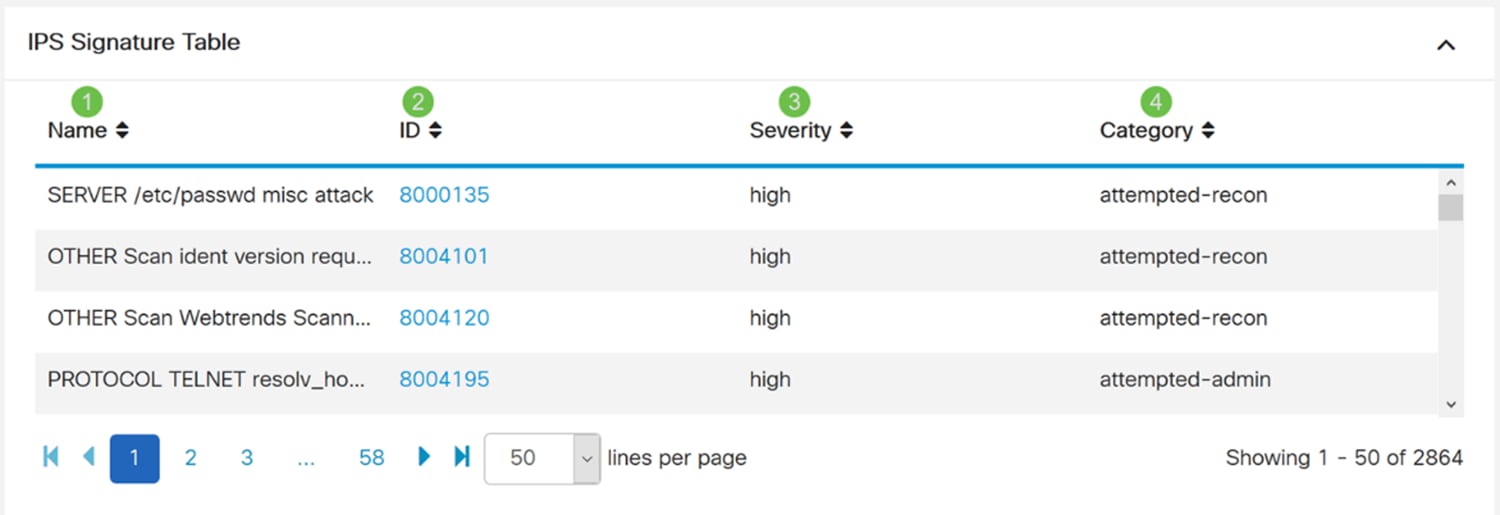

侵入防御システムのシグニチャテーブル

ステップ 9:IPSシグニチャテーブルでは、次のフィールドが次のように定義されています。

・ Name:シグニチャの名前。

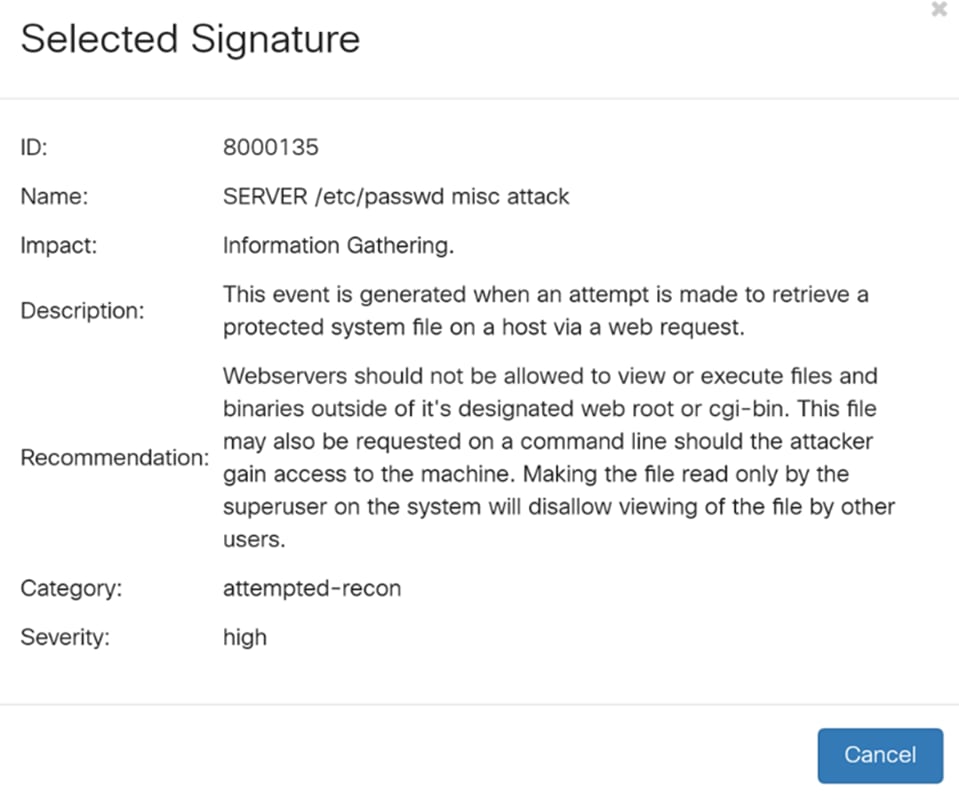

・ ID:シグニチャの一意の識別子。IDをクリックするとウィンドウが開き、選択したシグニチャの詳細が表示されます。

・ Severity:重大度レベルはセキュリティへの影響を示します。

・ Category:シグニチャが属するカテゴリ。

ステップ10:(オプション)IPSシグニチャテーブルでシグニチャIDをクリックすると、選択したシグニチャの詳細情報を示すウィンドウが表示されます。

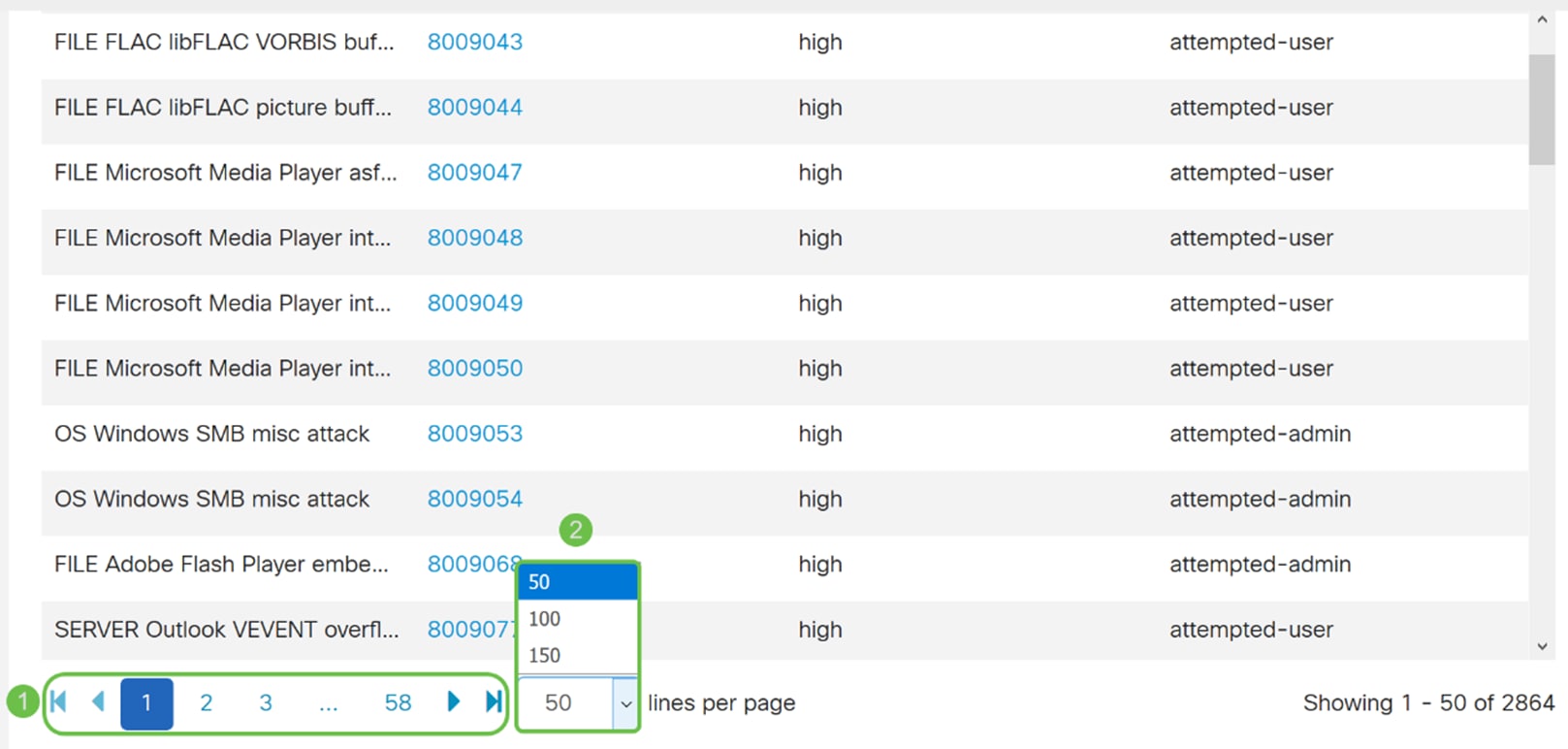

ステップ 11IPSシグニチャテーブルの下部で、矢印と、テーブルを前後に移動する番号を選択します。また、lines per pageドロップダウンリストで、1ページあたりの回線数(50、100、または150)を選択することもできます。

ステップ 12Applyをクリックして、変更内容を実行コンフィギュレーションファイルに保存します。

注:ルータが使用しているすべての設定は、現在実行中のコンフィギュレーションファイルにあります。このファイルは揮発性であり、リブート後は保持されません。リブート後も設定を保持するには、実行コンフィギュレーションファイルをスタートアップコンフィギュレーションファイルにコピーします。

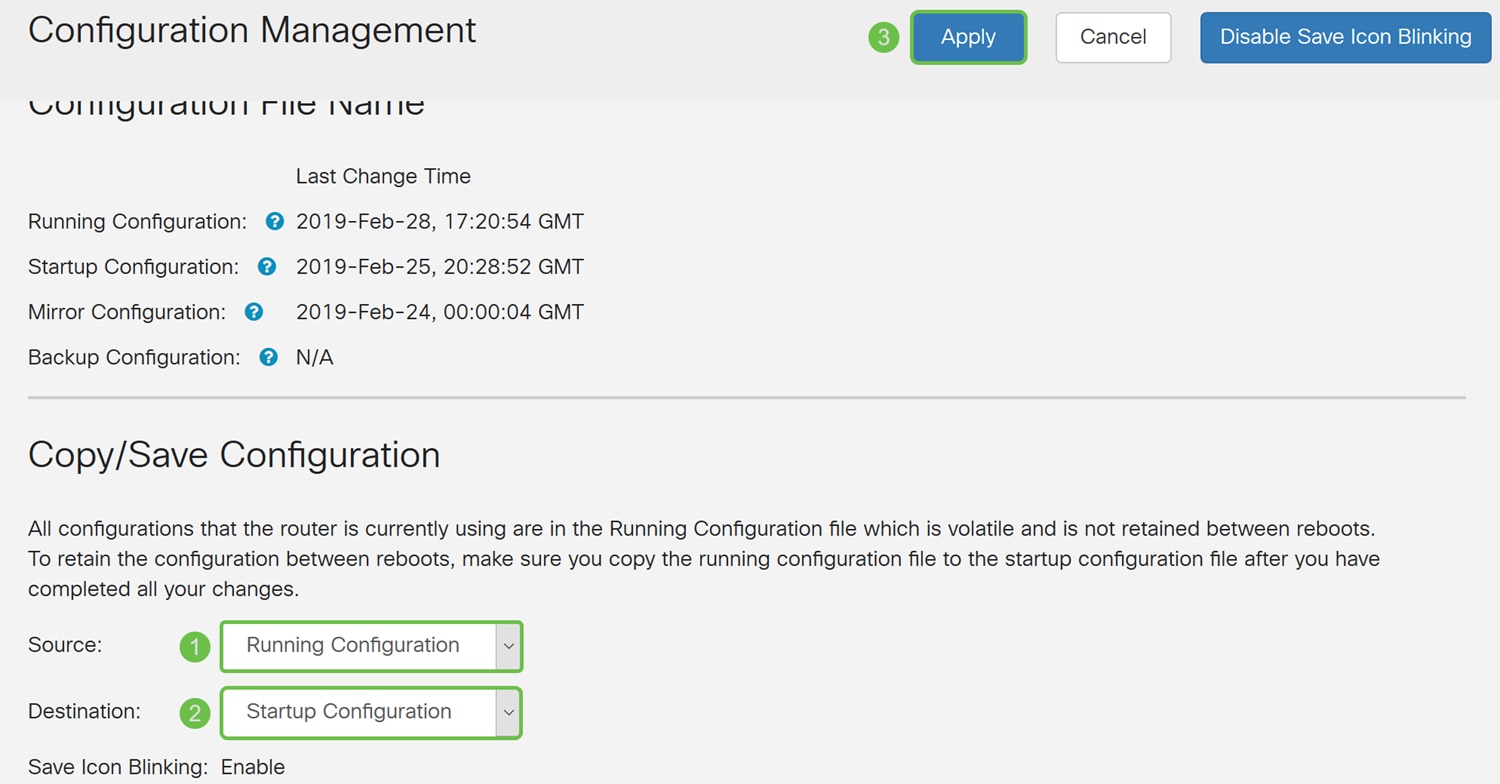

次のいくつかの手順では、実行コンフィギュレーションをスタートアップコンフィギュレーションにコピーする方法について説明します。

ステップ 13ページの上部にあるFloppy Disk (Save)アイコンをクリックします。これにより、Configuration Managementにリダイレクトされ、実行コンフィギュレーションがスタートアップコンフィギュレーションに保存されます。

ステップ 14:Configuration Managementで、Copy/Save Configurationセクションまでスクロールダウンします。送信元が実行コンフィギュレーション、宛先がスタートアップコンフィギュレーションであることを確認します。[APPLY] をクリックします。これにより、実行コンフィギュレーションファイルがスタートアップコンフィギュレーションファイルにコピーされ、リブート間の設定が保持されます。

IPSステータス

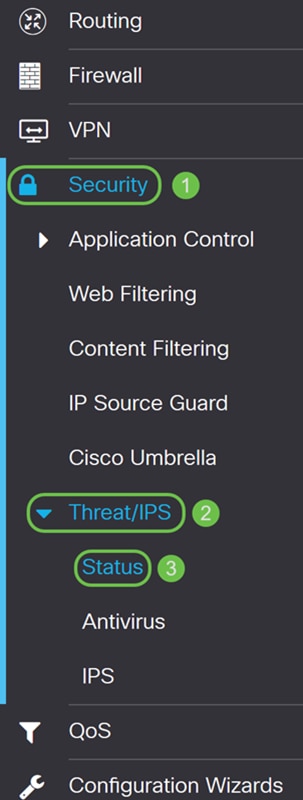

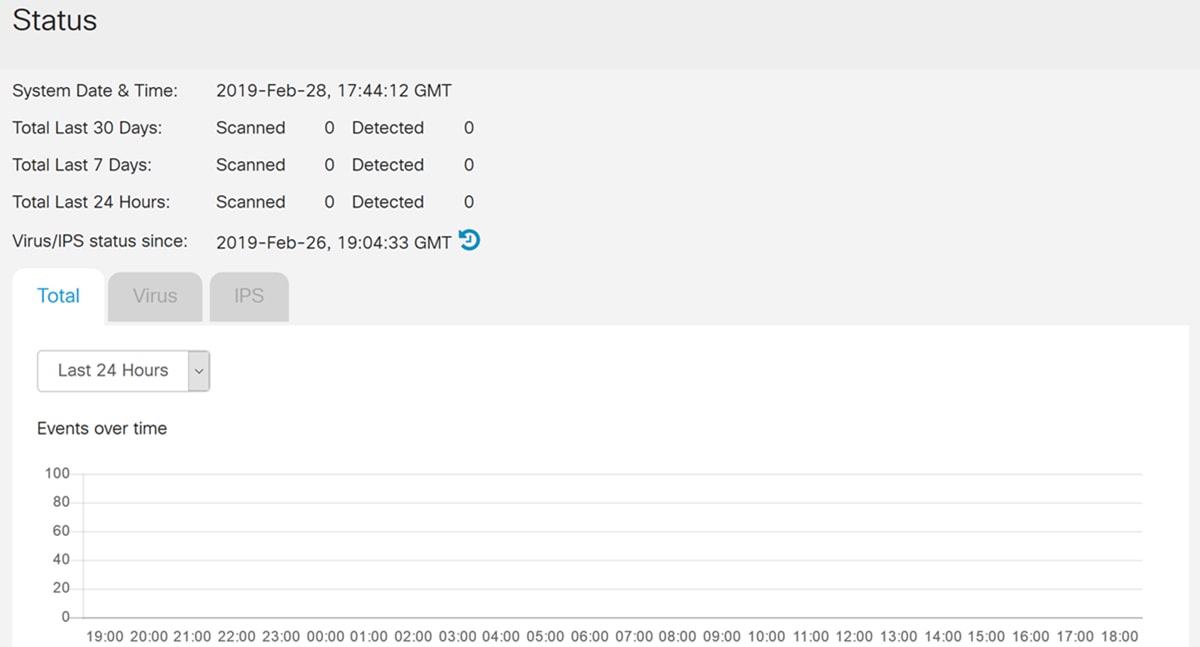

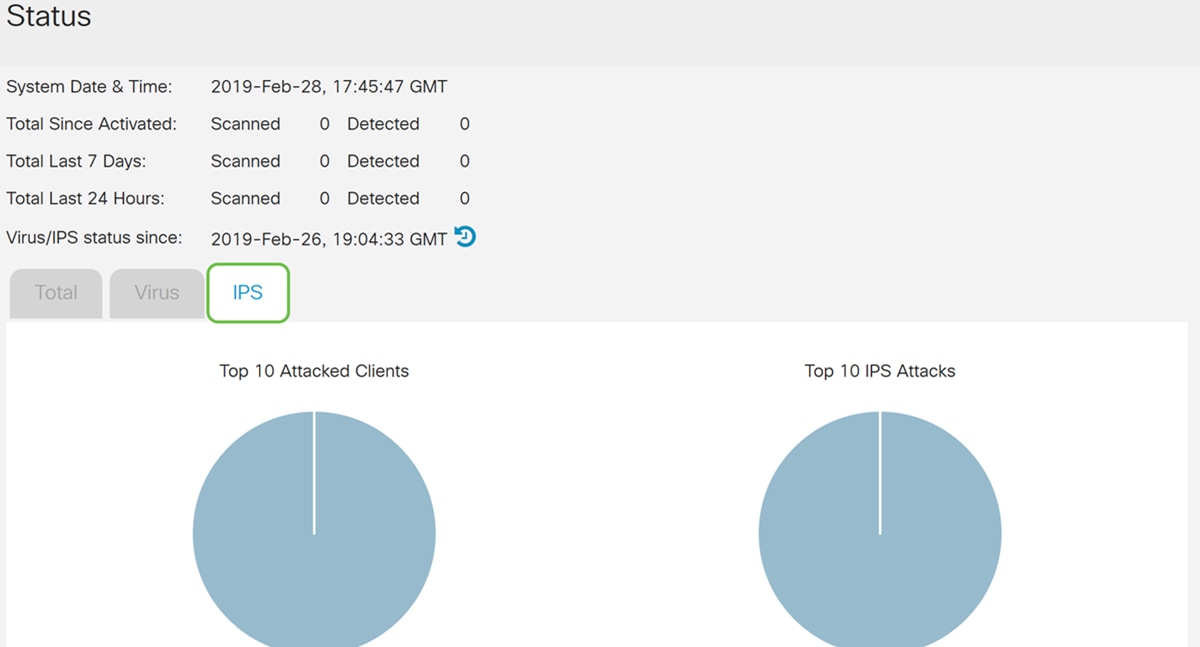

ステップ 1:Security > Threat/IPS > Statusの順に移動します。

ステップ 2:Statusページには、Anti ThreatおよびIPS機能が設定されている場合の脅威と攻撃の詳細が表示されます。このダッシュボードでは、イベント全体の概要と、検出された脅威や攻撃に関する詳細な情報が、日、週、月などの選択に従って表示されます。

ステップ 3:IPSタブをクリックします。これにより、攻撃されたクライアントの上位10件と、IPS攻撃の上位10件が表示されます。

IPS定義の更新

IPS定義は、手動または自動で更新できます。手順1 ~ 2ではIPS定義を手動で更新する方法を示し、手順3 ~ 6ではIPS定義を自動的に更新する方法を示します。

ベストプラクティス:セキュリティシグニチャは毎週、自動的にアップデートすることをお勧めします。

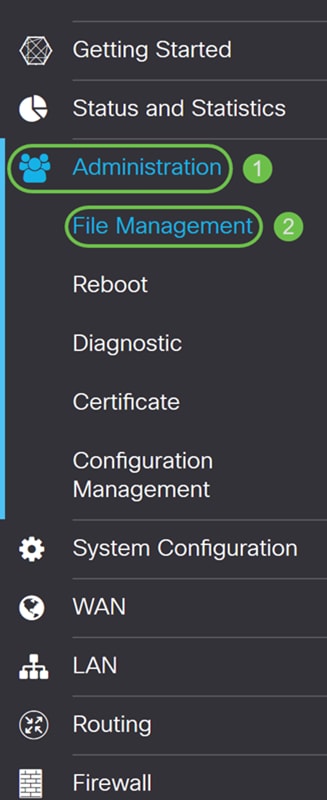

ステップ 1:IPS定義を手動で更新するには、Administration > File Managementの順に選択します。

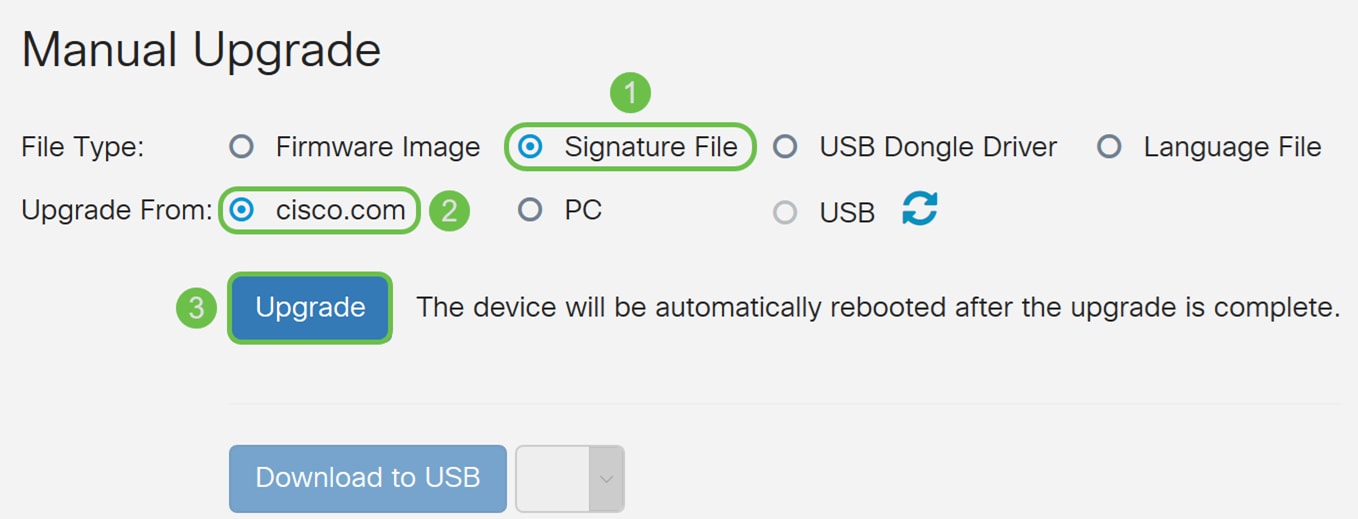

ステップ 2:File ManagementページのManual Upgradeセクションまで下にスクロールします。File TypeにはSignature Fileを選択し、Upgrade Fromにはcisco.comを選択します。次に、Upgradeを押します。これにより、最新のセキュリティシグニチャがダウンロードされ、インストールされます。

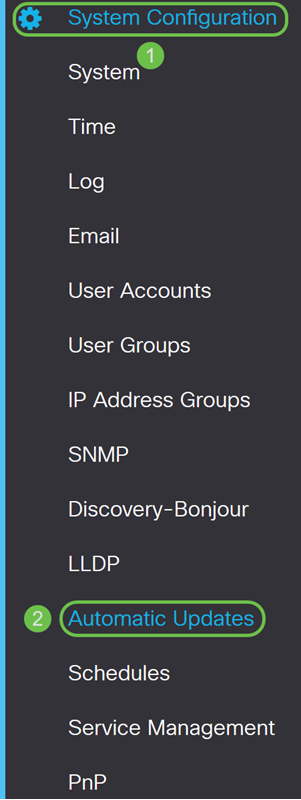

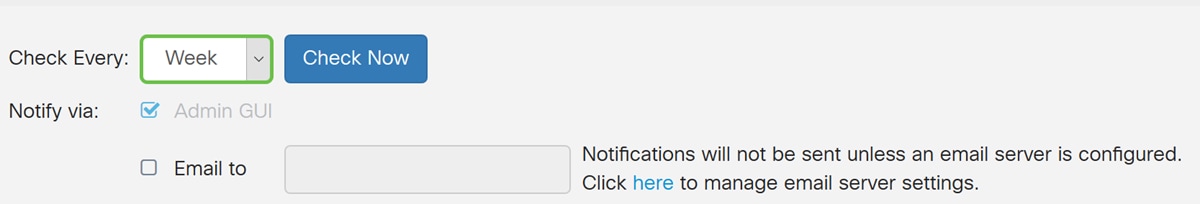

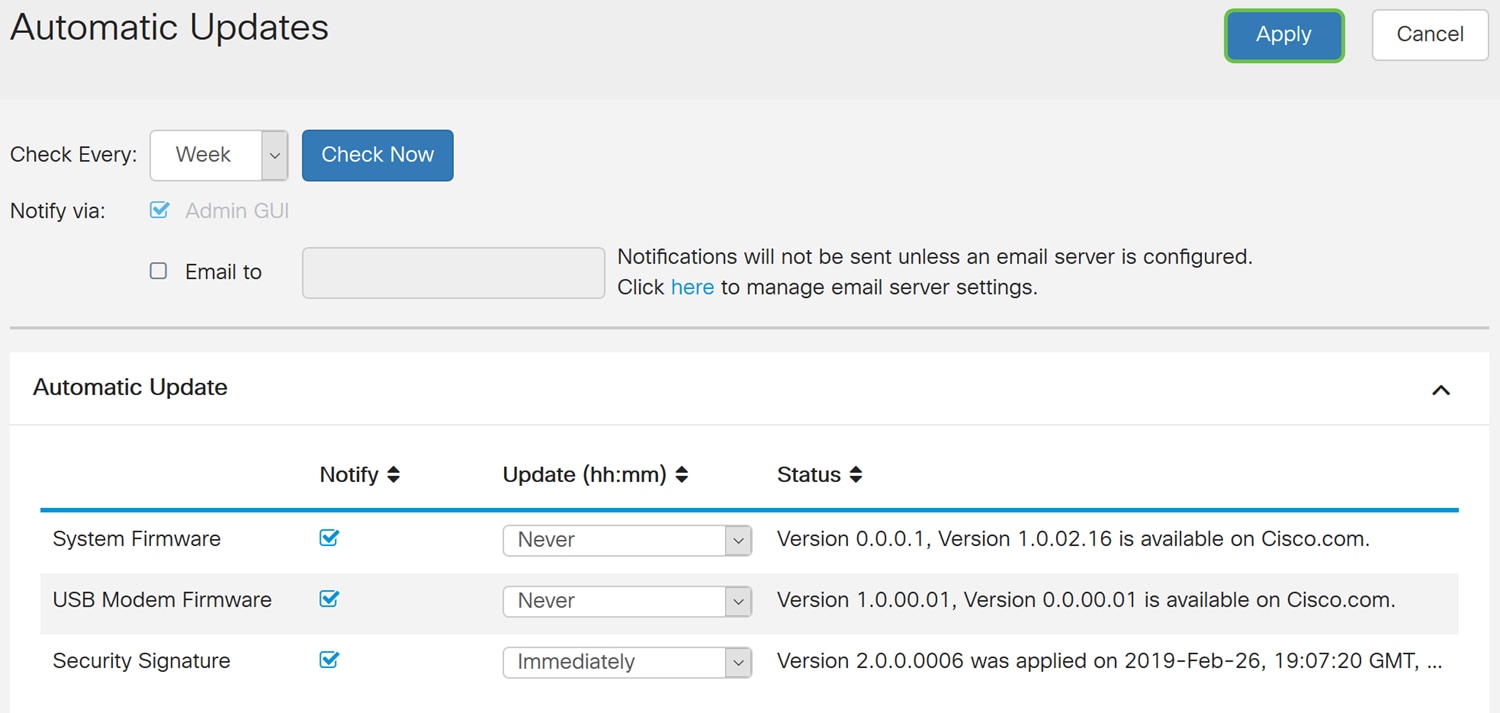

ステップ 3:IPS定義を自動的に更新するには、System Configuration > Automatic Updatesの順に選択します。

ステップ 4:自動更新ページが開きます。アップデートを毎週または毎月チェックするオプションがあります。ルータから電子メールまたはWeb UIで通知を受け取ることができます。この例では、毎週確認することを選択します。

注:セキュリティシグニチャは毎週、自動的にアップデートすることをお勧めします。

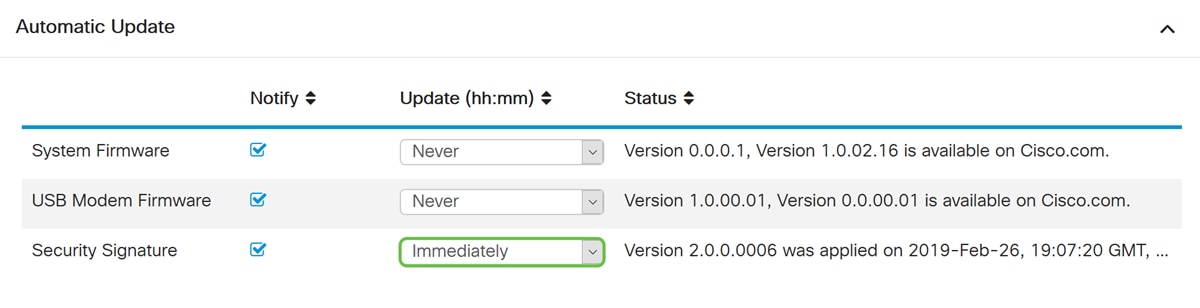

ステップ 5:Automatic Updateセクションまでスクロールダウンして、Security Signatureフィールドを探します。Security Signature Updateドロップダウンリストで、自動更新する時刻を選択します。この例では、「Immediately」を選択します。

手順 6:Applyをクリックして、変更を実行コンフィギュレーションファイルに保存します。

注:スタートアップコンフィギュレーションファイルに実行コンフィギュレーションファイルをコピーするには、上部のフロッピーディスクアイコンをクリックして構成管理ページに移動します。これにより、リブート間の設定を保持できます。

結論

これで、RV34xシリーズルータの侵入防御システム(IPS)が正しく設定されました。

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

19-Mar-2019 |

初版 |

フィードバック

フィードバック