はじめに

このドキュメントでは、Catalyst 8300ルータにHSECライセンスをオンラインモードでインストールする方法について説明します。

前提条件

次のトピックの知識:

- スマートライセンスに関する知識

- Cisco IOS® XEに関する知識

- HSECライセンスの知識このライセンスは、輸出規制ライセンスとも呼ばれます。

ルータの前提条件:

背景説明

「Catalyst 8000シリーズ物理プラットフォームのライセンスとスループットの設定」には公式のガイドがありますが、さまざまなCatalyst 8000ルータプラットフォーム間でのライセンス機能の組み合せについて説明しています。

このガイドは、インスタンスがCisco Smart Software Manager(CSSM)に直接接続されている場合のAutonomousモードで動作する8300のみに焦点を当てています。

使用するコンポーネント

この記事では、次の要素を使用します。

注:安定したゴールデンスターまたは推奨バージョンのソフトウェアが最新であることを確認してください。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

コンセプト

スマートライセンス認証コード(SLAC)

スマートライセンス認証コードは、HSECライセンスを使用するためにデバイスにインストールする必要があるコードです。

このコードは、デバイスから要求され、デバイスにインストールされる必要があります。その後、暗号化されたトラフィックのスループットレベルを高く設定できます。

『Catalyst 8000シリーズ物理プラットフォームのライセンスとスループットの設定』の公式ドキュメントガイドにある「HSECK9ライセンスの使用に関するガイドライン」セクションを参照してください。

詳細については、「ポリシーを使用したスマートライセンスのタスクライブラリ」を参照してください。

Cisco Software Smart Manager(CSSM)

これは、ライセンスを管理するクラウド内のリモートサーバエンティティです。

CSSMにはCisco Software Centralからアクセスできます。この場所からレガシーのSmart Software Managerにアクセスできます。また、Cisco License Centralから更新済みのWebページバージョンにアクセスすることもできます。

手順

ステップ 1:デバイスにCisco DNAブートレベルがあることを確認する

Cisco DNAの起動レベルと機能については、『Matrix Cisco DNA Software, SD-WAN and Routing Matrices』を参照してください。

show versionコマンドを使用して、デバイスがブートレベルであることを確認します。

Router#show version

Technology Package License Information:

-----------------------------------------------------------------

Technology Type Technology-package Technology-package

Current Next Reboot

-----------------------------------------------------------------

Smart License Perpetual network-advantage network-advantage

Smart License Subscription dna-advantage dna-advantage

ステップ 2:スマートトランスポートとデフォルトURLの定義

Router(config)#license smart transport smart

Router(config)#license smart url default

ステップ 3:必要に応じてプロキシを定義

Router(config)#license smart proxy address

Router(config)#license smart proxy port

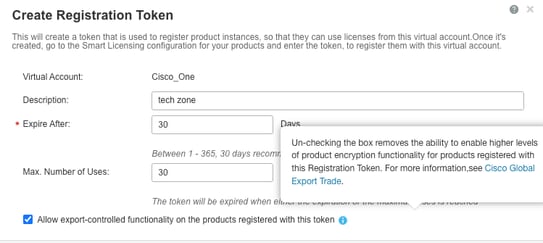

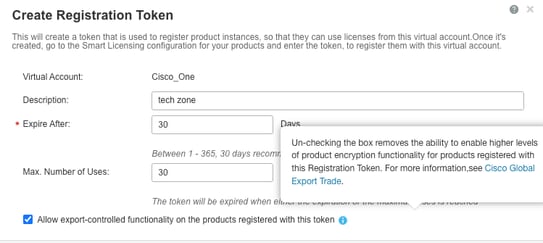

ステップ 4:登録に使用されるトークンで許可されるエクスポート制御機能を確認する

デバイスがCSSMに登録されたら、次のスクリーンショットに示すように、エクスポート制御機能を許可するトークンが許可されていることを確認します。

ステップ 5:デバイスでのトークンの設定

Router#license smart trust idtoken all force

インストールされているshow logと信頼コードで、CSSMへの通信の復元を確認できます

*Dec 1 23:42:28.633: %SMART_LIC-5-COMM_RESTORED: Communications with Cisco Smart Software Manager (CSSM) restored

*Dec 1 23:42:28.656: %SMART_LIC-6-POLICY_INSTALL_SUCCESS: A new licensing policy was successfully installed

*Dec 1 23:42:28.720: %SMART_LIC-6-TRUST_INSTALL_SUCCESS: A new licensing trust code was successfully installed on P:C8300-1N1S-4T2X,S:.

手順 6:show license statusコマンドを使用して、インストールされた信頼コードと受信されたACKを確認する

Router#show license status

Utility:

Status: DISABLED

Smart Licensing Using Policy:

Status: ENABLED

Account Information:

Smart Account: As of Dec 01 23:41:50 2025 UTC

Virtual Account:

Data Privacy:

Sending Hostname: yes

Callhome hostname privacy: DISABLED

Smart Licensing hostname privacy: DISABLED

Version privacy: DISABLED

Transport:

Type: Smart

URL: https://smartreceiver.cisco.com/licservice/license

Proxy:

Address:

Port:

Username:

Password:

VRF:

Policy:

Policy in use: Installed On Dec 01 23:42:28 2025 UTC

Policy name: SLE Policy

Reporting ACK required: yes (Customer Policy)

Unenforced/Non-Export Perpetual Attributes:

First report requirement (days): 30 (Customer Policy)

Reporting frequency (days): 60 (Customer Policy)

Report on change (days): 60 (Customer Policy)

Unenforced/Non-Export Subscription Attributes:

First report requirement (days): 120 (Customer Policy)

Reporting frequency (days): 111 (Customer Policy)

Report on change (days): 111 (Customer Policy)

Enforced (Perpetual/Subscription) License Attributes:

First report requirement (days): 30 (Customer Policy)

Reporting frequency (days): 90 (Customer Policy)

Report on change (days): 60 (Customer Policy)

Export (Perpetual/Subscription) License Attributes:

First report requirement (days): 30 (Customer Policy)

Reporting frequency (days): 30 (Customer Policy)

Report on change (days): 30 (Customer Policy)

Miscellaneous:

Custom Id:

Usage Reporting:

Last ACK received: Dec 01 23:48:00 2025 UTC<<<<<<<< ACK

Next ACK deadline: Jan 30 23:48:00 2026 UTC

Reporting push interval: 30 days

Next ACK push check:

Next report push: Dec 31 23:43:03 2025 UTC

Last report push: Dec 01 23:43:03 2025 UTC

Last report file write:

Trust Code Installed: Dec 01 23:42:28 2025 UTC<<<<<<<<<<

Device Telemetry Report Summary:

================================

Data Channel: AVAILABLE

Reports on disk: 1

手順 7:show license authorizationコマンドを使用した既存の認可の確認

Show license authorizationは、HSECまたはエクスポートコントロールの認証コードがインストールされているかどうかを示します。

注:一部のデバイスでは、このスマートライセンス認証コード(SLAC)が注文に含まれている場合、このコードがすでに工場からインストールされています。

Router#show license authorization

Last Data Push:

Last File Export:

Overall status:

Active: PID:C8300-1N1S-4T2X,SN:

Status: NOT INSTALLED

Purchased Licenses:

No Purchase Information Available

Router#

インストールされていない場合は、次の手順に進みます。

ステップ 8:SLACの要求

まだ認証コードがインストールされていない場合は、製品インスタンス、つまりデバイスからSLACコードを要求します。

SLACを要求するには、license feature hseck9コマンドを使用します。

Router(config)#license feature hseck9

その後、SLACコードが正常にインポートされたことを確認できます。

Router(config)#

*Dec 1 23:55:06.978: %SMART_LIC-6-AUTHORIZATION_INSTALL_SUCCESS: A new licensing authorization code was successfully installed on PID:C8300-1N1S-4T2X,SN:

*Dec 1 23:55:07.004: %SMART_LIC-6-EXPORT_CONTROLLED: Usage of export controlled features is allowed for feature hseck9

ステップ 9:許可の確認

SLACが要求されたら、show license authorizationを実行して、認証コードが正しくインストールされていることを確認できます。

Router#show license authorization

Last Data Push: Dec 01 23:55:06 2025 UTC via Smart

Last File Export:

Overall status:

Active: PID:C8300-1N1S-4T2X,SN:

Status: SMART AUTHORIZATION INSTALLED on Dec 01 23:55:06 2025 UTC

Last Confirmation code:

Authorizations:

Router US Export Lic. for DNA (DNA_HSEC):

Description: U.S. Export Restriction Compliance license for DNA based Routers

Total available count: 1

Enforcement type: EXPORT RESTRICTED

Term information:

Active: PID:C8300-1N1S-4T2X,SN:

Authorization type: SMART AUTHORIZATION INSTALLED

License type: PERPETUAL

Term Count: 1

Purchased Licenses:

No Purchase Information Available

Router#

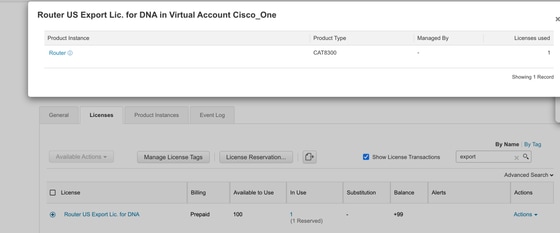

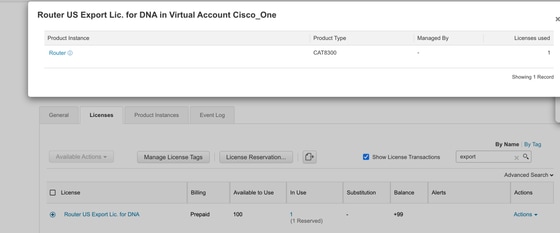

ポータルで、ライセンスが消費され、予約されていることを確認します。

スループットの変更

SLACが正常にインストールされたら、それに応じてスループットを変更します。

Router(config)#platform hardware throughput crypto 2.5G

% These values don't take effect until the next reboot. Please save the configuration.

Router(config)#

*Dec 2 00:01:19.108: %CRYPTO_SL_TP_LEVELS-6-SAVE_CONFIG_AND_RELOAD: New throughput level not applied until reload; please save config

Router(config)#do wr

Building configuration...

[OK]

Router(config)#

*Dec 2 00:01:28.776: %SYS-6-PRIVCFG_ENCRYPT_SUCCESS: Successfully encrypted private config file

Router(config)#do reload

WARNING:

Boot variable either does not exist or buffer is too small

This may impact autoboot of the router. Proceed with caution

Do you wish to proceed with reload anyway[confirm]

Proceed with reload? [confirm]

注:デフォルトでは、暗号化されていないトラフィックのスロットルは解除されます。

show platform hardware throughput cryptoコマンドを使用して、現在の暗号化スループットを確認します。

Router#show platform hardware throughput crypto

Current configured crypto throughput level: 2.5G

フィードバック

フィードバック