Paramétrage de domaine et Internet

Configuration des domaines d’accès limité

Vous pouvez configurer le téléphone pour qu’il s’enregistre, se mette à disposition, mette à jour le micrologiciel et envoie des rapports à l’aide des serveurs spécifiés. Il n’est pas possible d’effectuer un enregistrement, une mise à disposition, une mise à niveau et un rapport qui n’utilisent pas les serveurs spécifiés sur le téléphone. Si vous spécifiez les serveurs à utiliser, assurez-vous que les serveurs que vous saisissez dans les champs suivants sont inclus dans la liste :

-

Règle de profil, Règle de profil B, Règle de profil C et Règle de profil D sous l’onglet Mise à disposition

-

Règle de mise à niveau et Règle de mise à niveau du casque Cisco sur l’onglet Mise à disposition

-

Règle de rapport sous l’onglet Mise à disposition

-

Règle d’autorité de certification personnalisée sur l’onglet Mise à disposition

-

Proxy et Proxy sortant sur l’onglet Poste(n)

Avant de commencer

Procédure

|

Étape 1 |

Sélectionnez . |

|

Étape 2 |

Dans la section Configuration système, dans le champ Domaines d’accès restreint, saisissez le nom de domaine complets (FQDN) de chaque serveur. Séparez les noms de domaines complets par des virgules. Exemple:Vous pouvez également configurer ce paramètre dans le fichier de configuration XML du téléphone (cfg.xml) en entrant une chaîne au format suivant : |

|

Étape 3 |

Cliquez sur Envoyer toutes les modifications. |

Configurer les options DHCP

Avant de commencer

Procédure

|

Étape 1 |

Sélectionnez . |

|

Étape 2 |

Dans la section Profil de configuration, définissez les paramètres Option DHCP à utiliser et Option DHCPv6 à utiliser comme décrit dans le tableau Paramètres de configuration des options DHCP. |

|

Étape 3 |

Cliquez sur Envoyer toutes les modifications. |

Paramètres de configuration des options DHCP

Le tableau suivant définit la fonction et l’utilisation des paramètres de configuration des options DHCP dans la section Profil de configuration sous l’onglet Voix > Mise à disposition de la page Web du téléphone. Il définit également la syntaxe de la chaîne ajoutée au fichier de configuration du téléphone à l’aide du code XML (cfg.xml) pour configurer un paramètre.

|

Paramètre |

Description |

|---|---|

|

DHCP Option To Use |

Options DHCP, délimitées par des virgules, utilisées pour récupérer le micrologiciel et les profils. Exécutez l’une des actions suivantes :

Par défaut : 66,160,159,150,60,43,125 |

|

DHCPv6 Option To Use |

Options DHCPv6, délimitées par des virgules, utilisées pour récupérer le micrologiciel et les profils. Exécutez l’une des actions suivantes :

Par défaut : 17 160 159 |

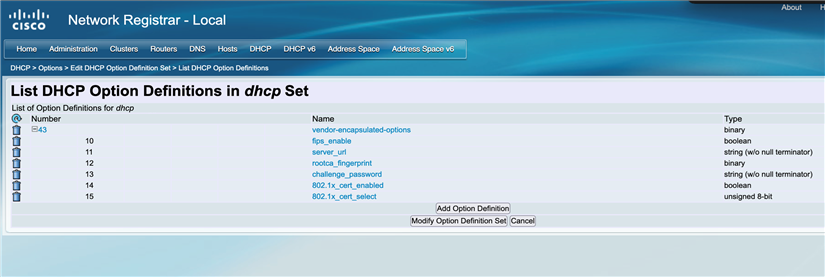

Prise en charge de l’option DHCP

Le tableau suivant énumère les options DHCP prises en charge par les téléphones multiplateformes.

|

Norme de réseau |

Description |

|---|---|

|

DHCP option 1 |

Masque de sous-réseau |

|

DHCP option 2 |

Time offset |

|

DHCP option 3 |

Routeur |

|

DHCP option 6 |

Serveur de noms de domaine |

|

DHCP option 15 |

Nom du domaine |

|

DHCP option 41 |

Durée de bail de l’adresse IP |

|

DHCP option 42 |

Serveur NTP |

|

DHCP option 43 |

Informations spécifiques au fournisseur Utilisable pour la détection du serveur de configuration automatique TR.69 (ACS) |

|

DHCP option 56 |

Serveur NTP Configuration du serveur NTP avec IPv6 |

|

DHCP option 60 |

Identifiant de la classe du fournisseur |

|

DHCP option 66 |

Nom du serveur TFTP |

|

DHCP option 125 |

Informations spécifiques au fournisseur, qui identifient le fournisseur Utilisable pour la détection du serveur de configuration automatique TR.69 (ACS) |

|

DHCP option 150 |

Serveur TFTP |

|

DHCP option 159 |

Adresse IP du serveur de mise à disposition |

|

DHCP option 160 |

URL de mise à disposition |

Commentaires

Commentaires