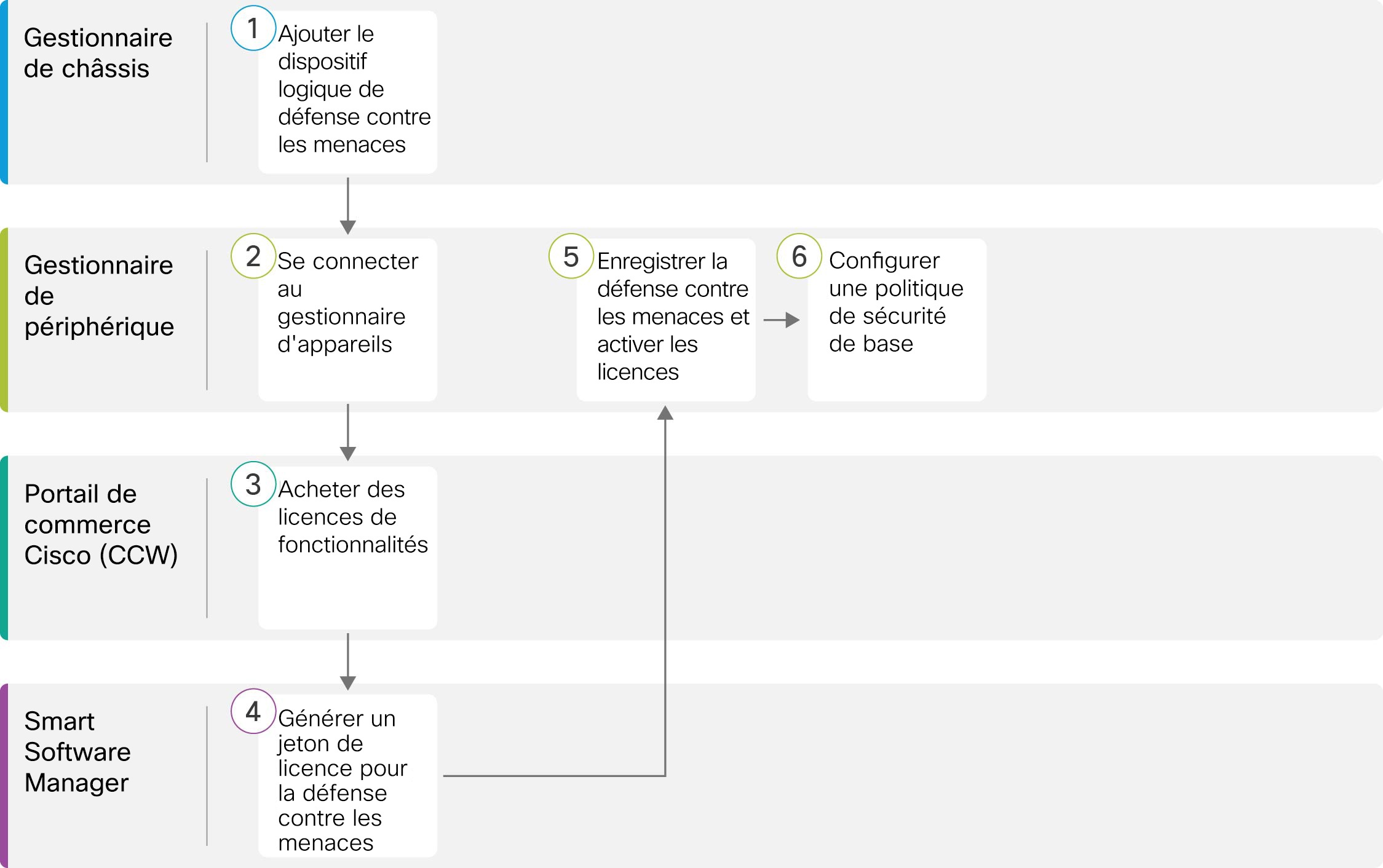

Procédure de bout en bout

Consultez les tâches suivantes pour déployer et configurer Défense contre les menaces sur votre châssis.

|

Espace de travail |

Étapes |

|

|---|---|---|

|

|

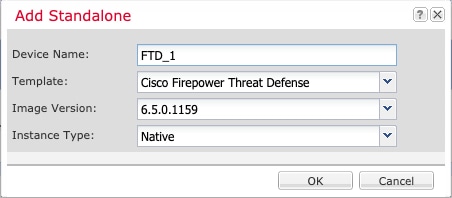

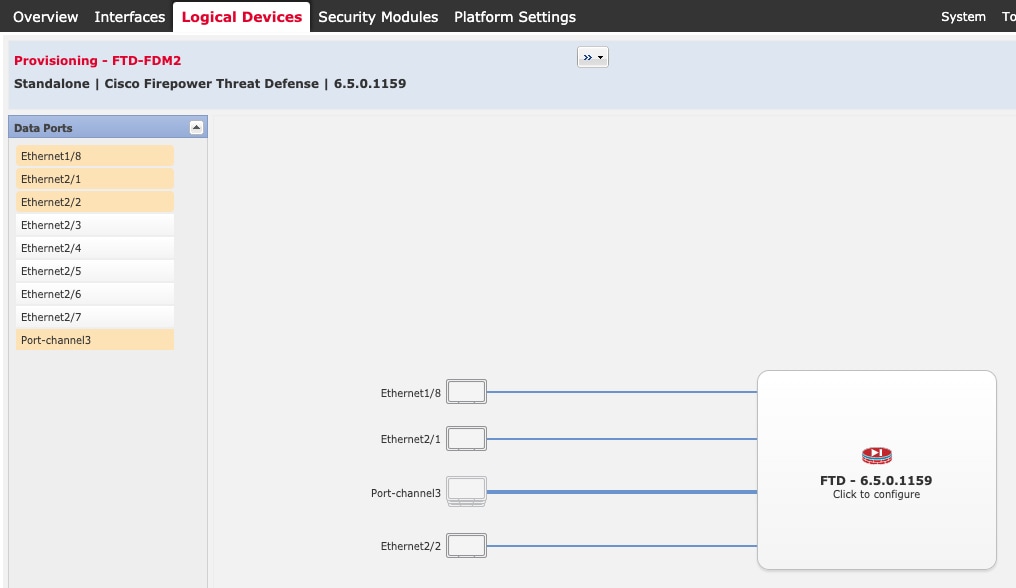

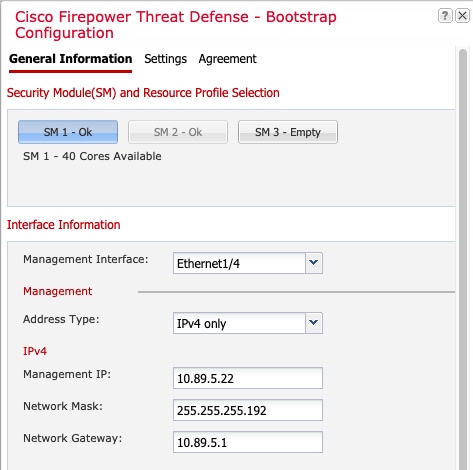

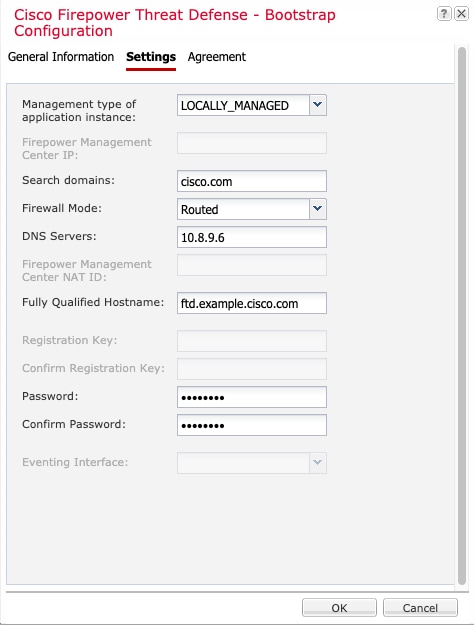

Gestionnaire de châssis |

Gestionnaire de châssis : ajouter le dispositif logique Défense contre les menaces. |

|

|

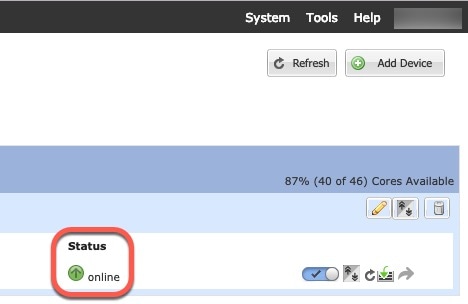

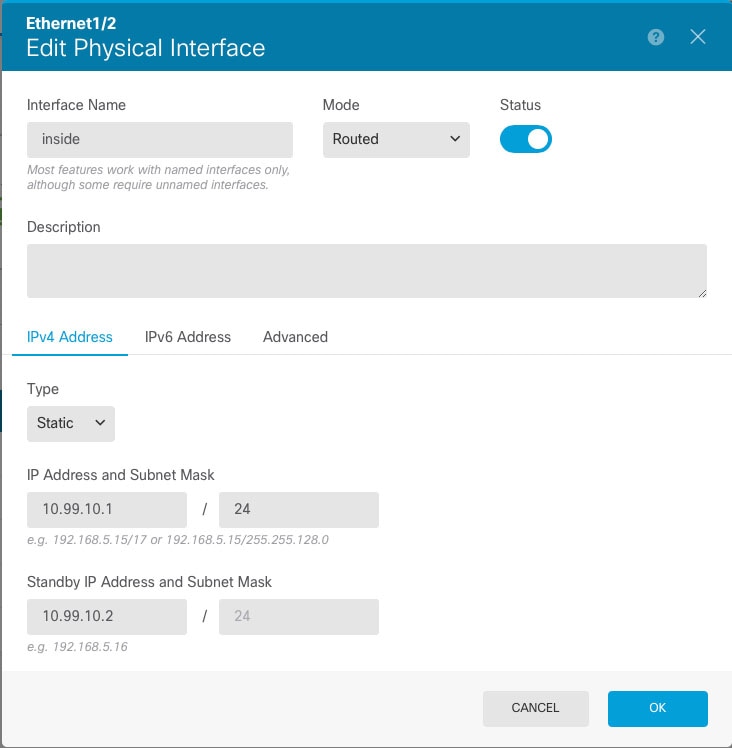

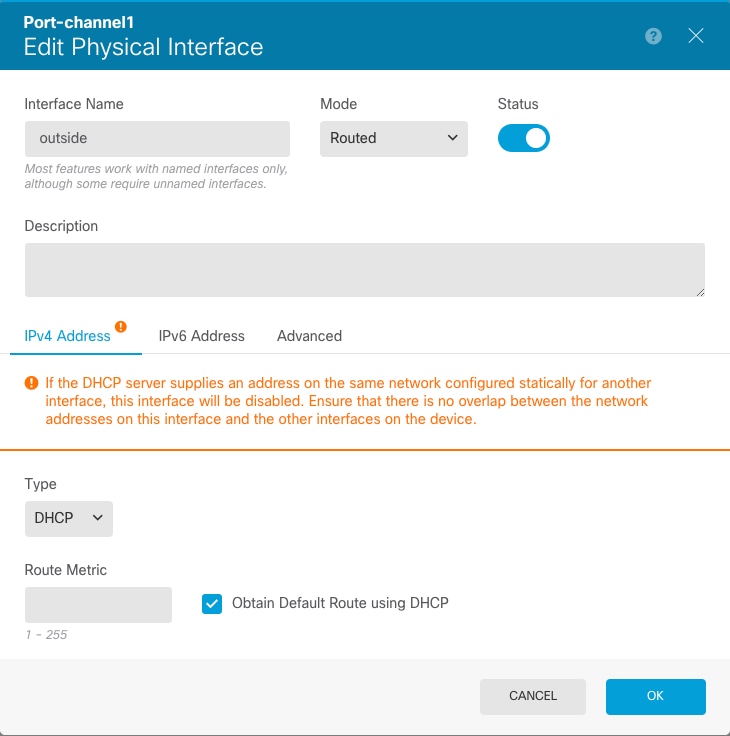

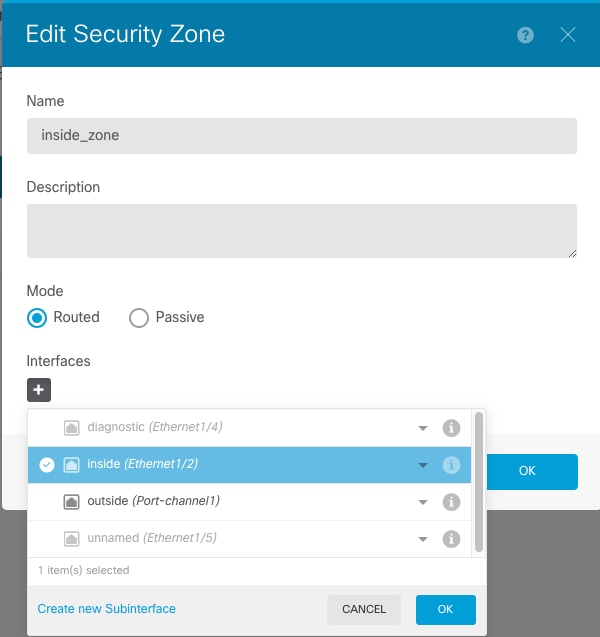

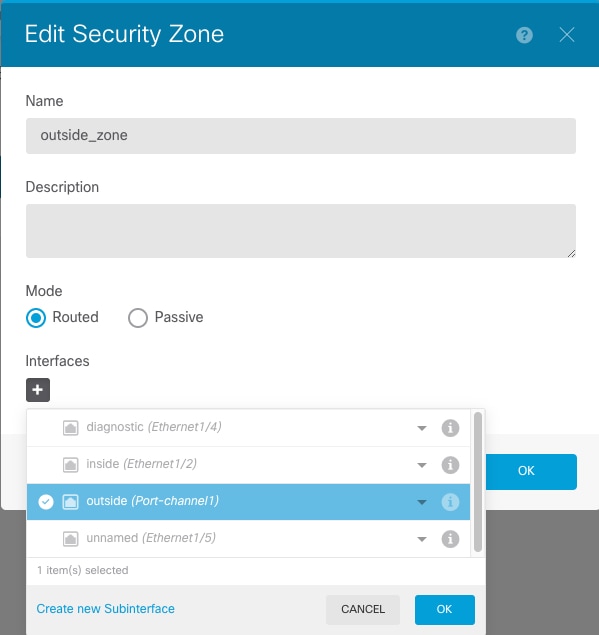

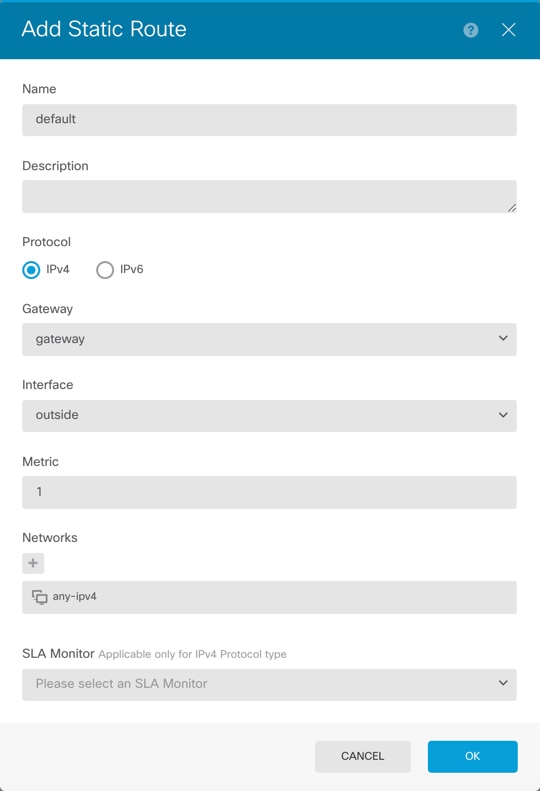

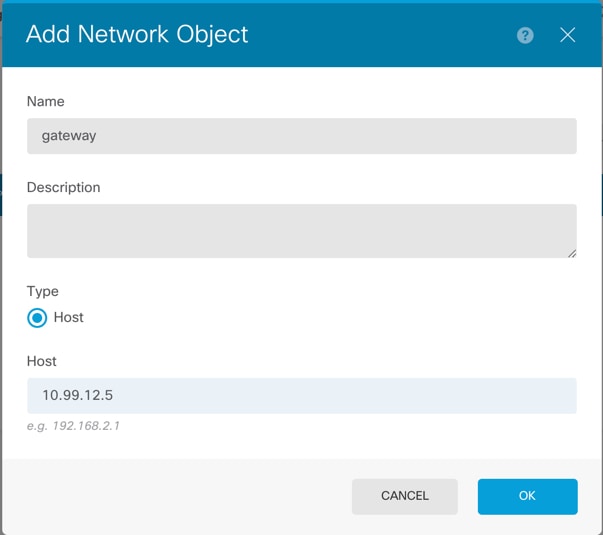

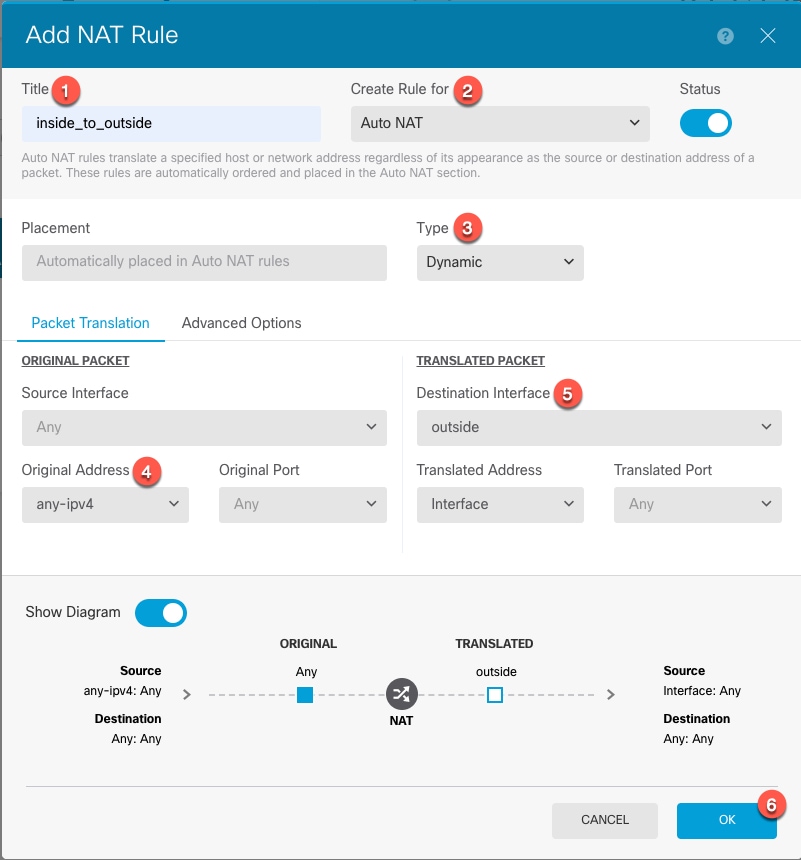

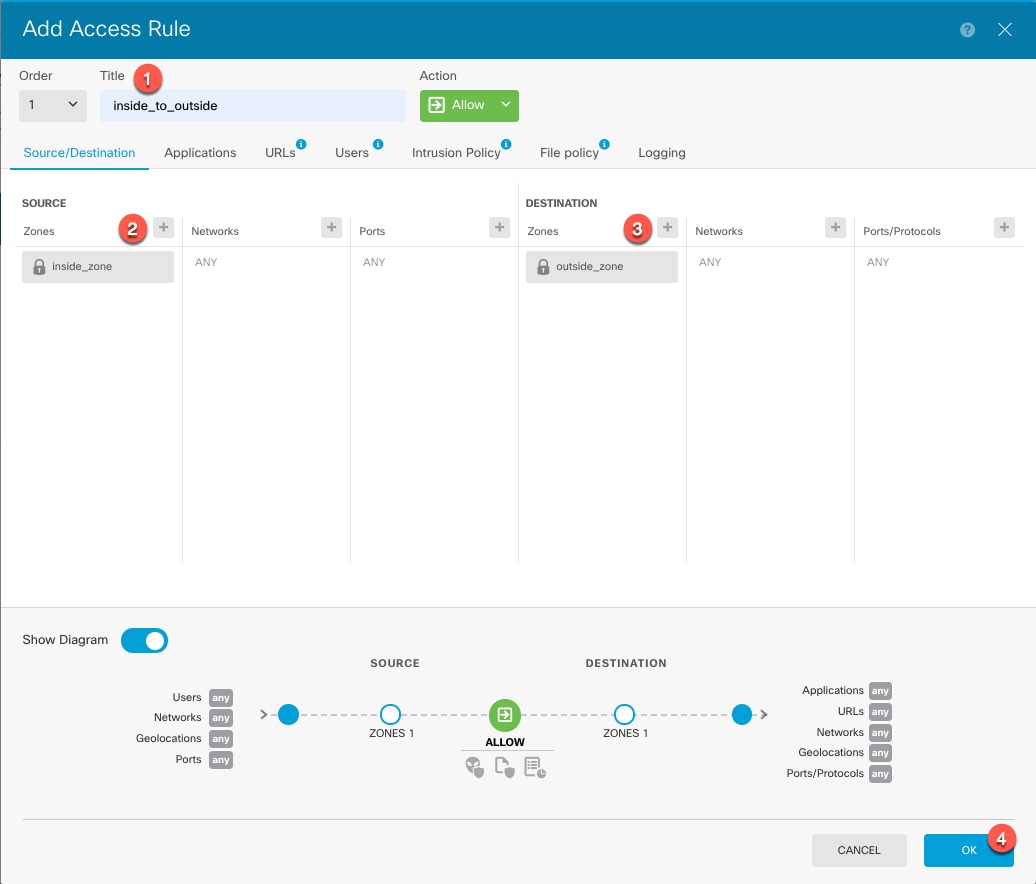

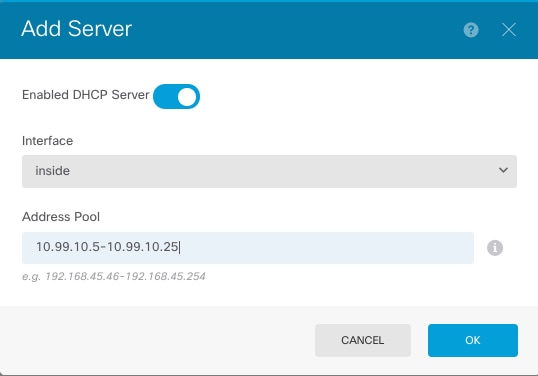

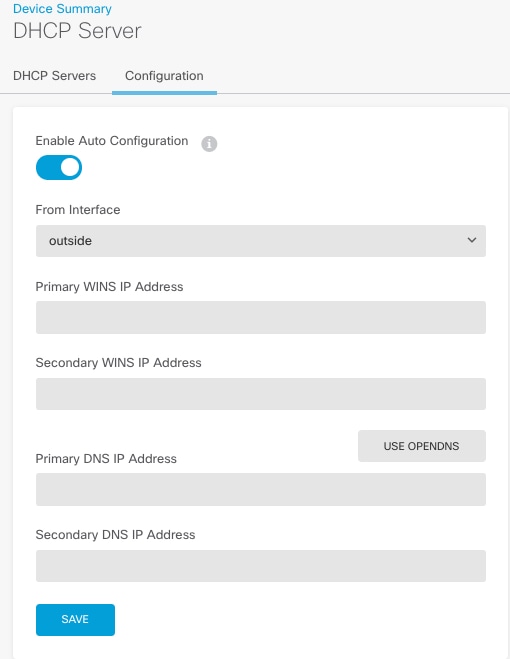

Gestionnaire d'appareil |

|

|

|

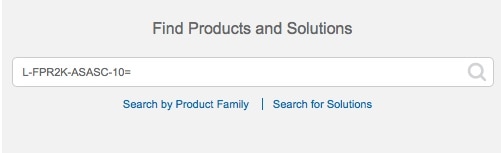

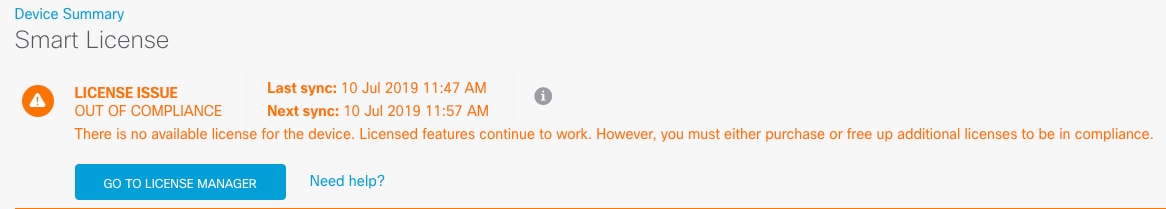

Portail de commerce Cisco (CCW) |

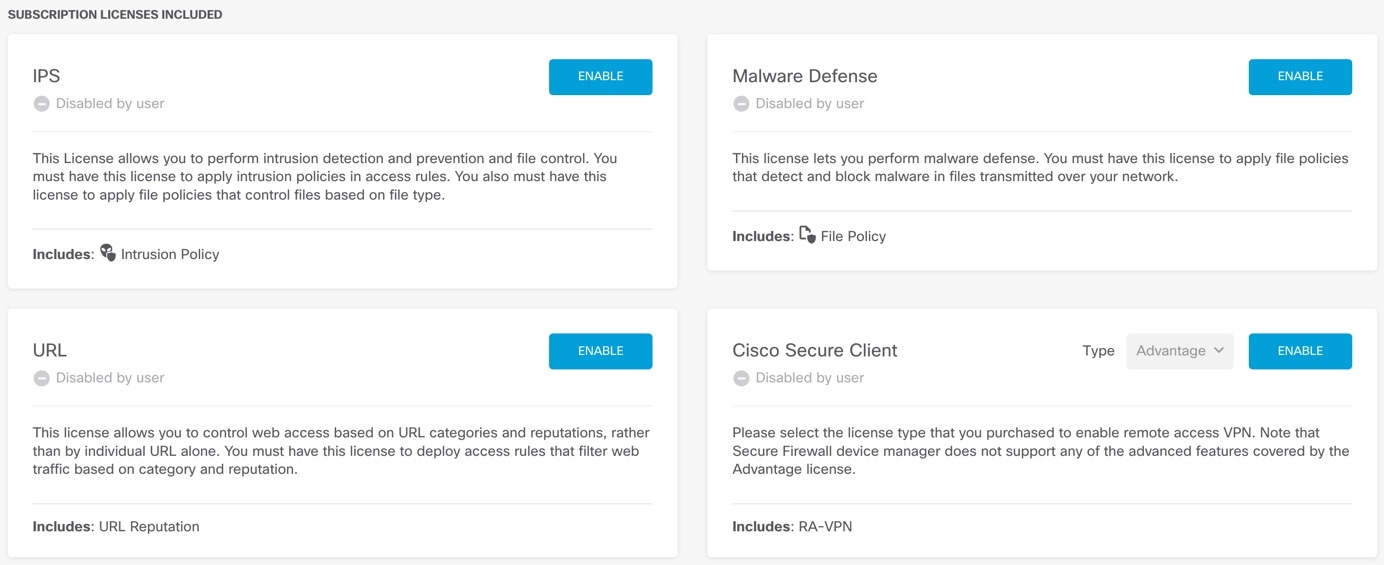

Configurer les licences : Achetez des licences de fonctionnalités. |

|

|

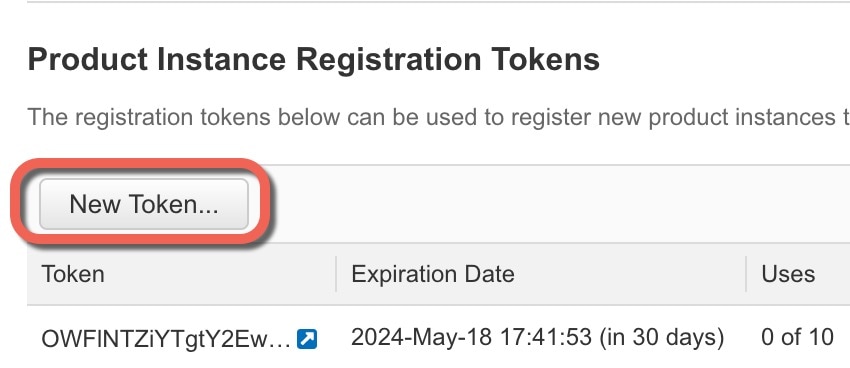

Smart Software Manager |

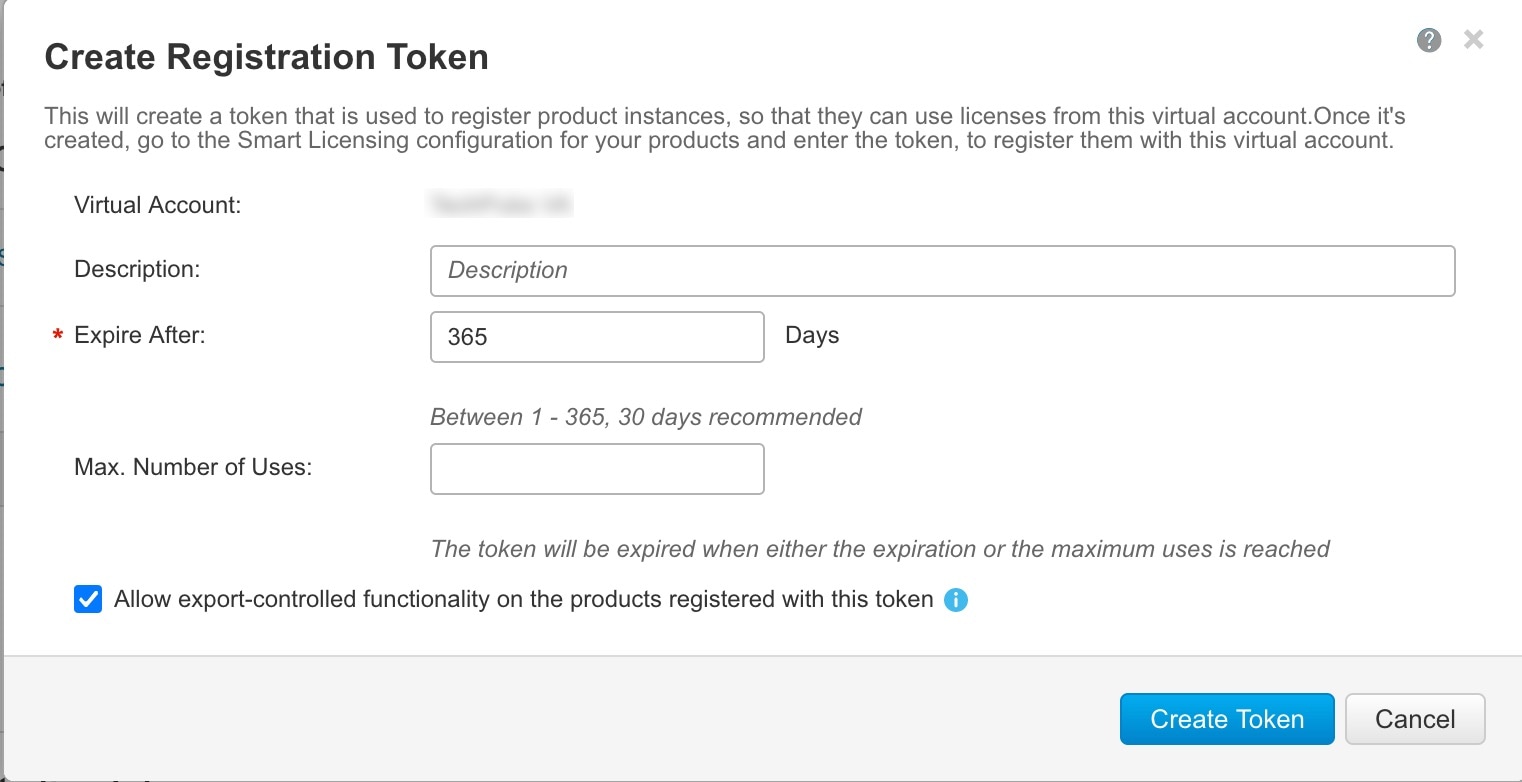

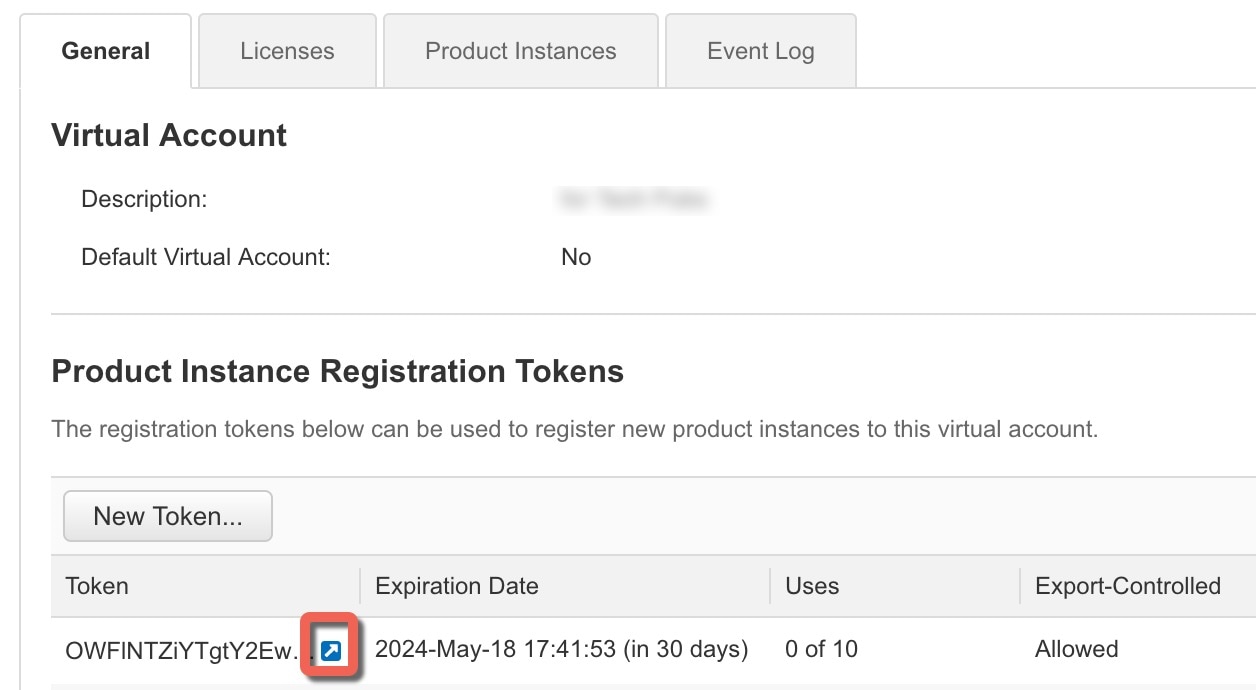

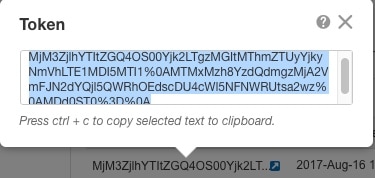

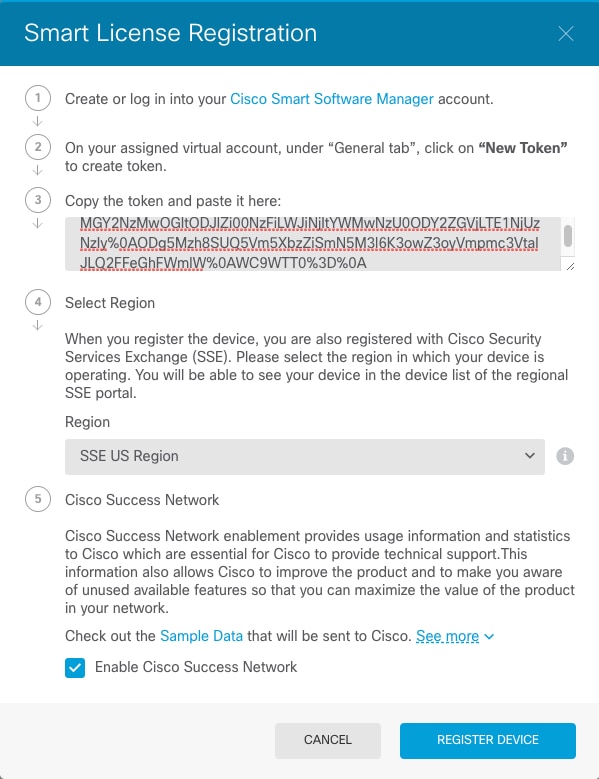

Configurer les licences : Générer un jeton de licence pour gestionnaire d'appareil. |

|

|

Gestionnaire d'appareil |

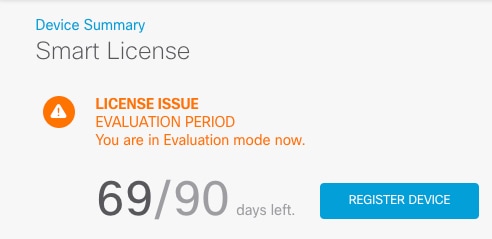

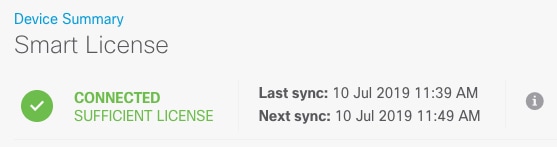

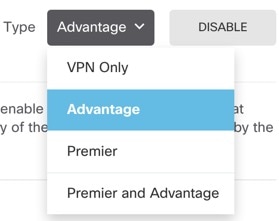

Configurer les licences : enregistrer gestionnaire d'appareil auprès du serveur de licences Smart et activez les licences de fonctionnalités. |

|

|

Gestionnaire d'appareil |

Commentaires

Commentaires