Activez les interfaces Défense contre les menaces, affectez-les aux zones de sécurité et définissez les adresses IP. En règle générale, vous devez configurer

au moins deux interfaces pour que le système transmette un trafic significatif. Normalement, vous auriez une interface externe

qui fait face à Internet ou au routeur en amont, et une ou plusieurs interfaces internes pour les réseaux de votre entreprise.

Certaines de ces interfaces peuvent être des «zones démilitarisées» (DMZ), où vous placez des ressources accessibles au public,

comme votre serveur Web.

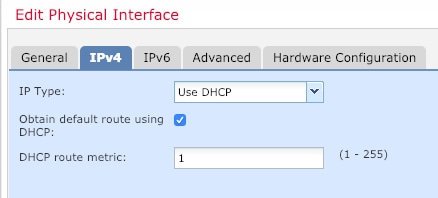

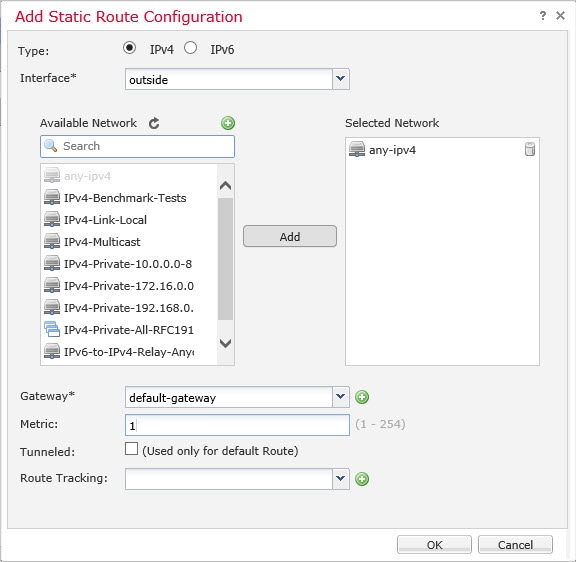

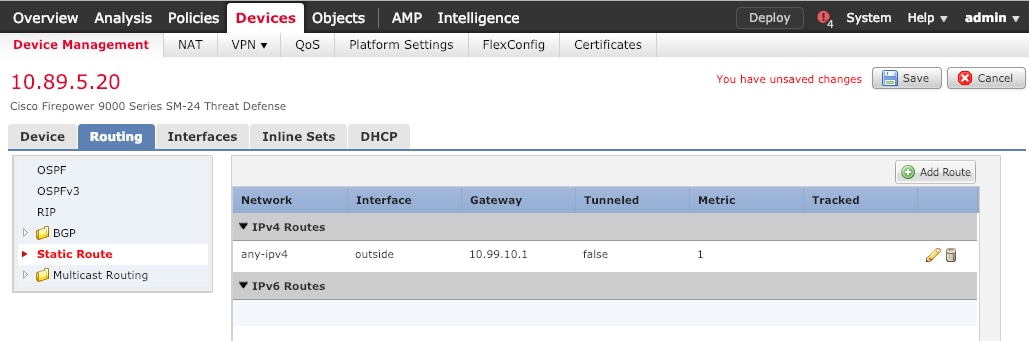

Une situation typique de routage de périphérie consiste à obtenir l’adresse de l’interface externe via DHCP auprès de votre

fournisseur de services Internet, pendant que vous définissez des adresses statiques sur les interfaces internes.

Dans l'exemple suivant, une interface interne est configurée en mode routage avec une adresse statique et une interface externe

est configurée en mode routage à l'aide de DHCP.

|

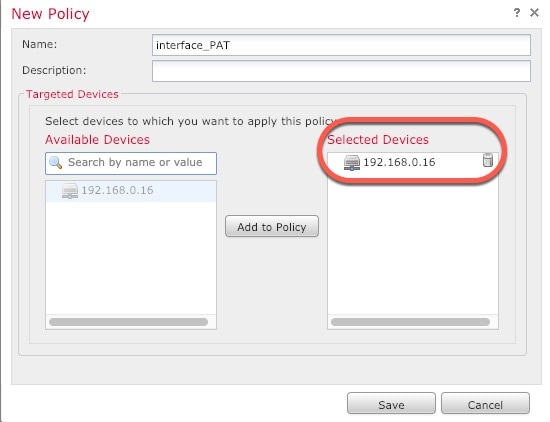

Étape 1

|

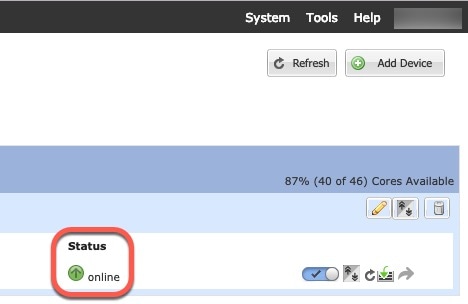

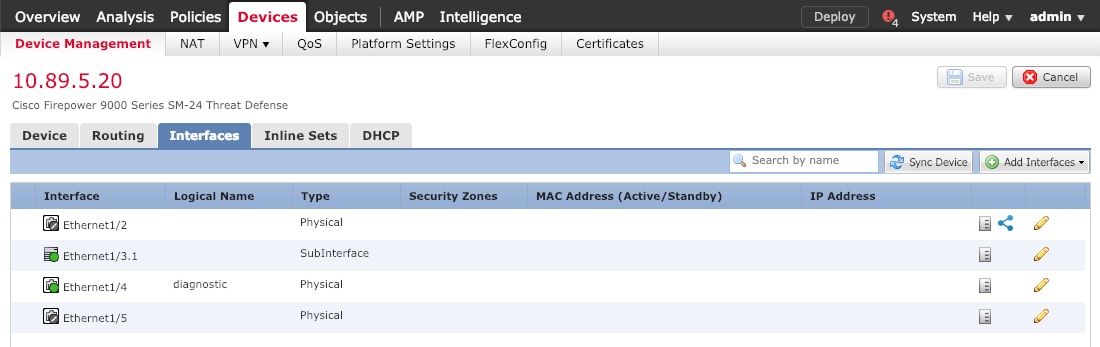

Choisissez , et cliquez sur Modifier ( ) pour le pare-feu. ) pour le pare-feu.

|

|

Étape 2

|

Cliquez sur Interfaces.

|

|

Étape 3

|

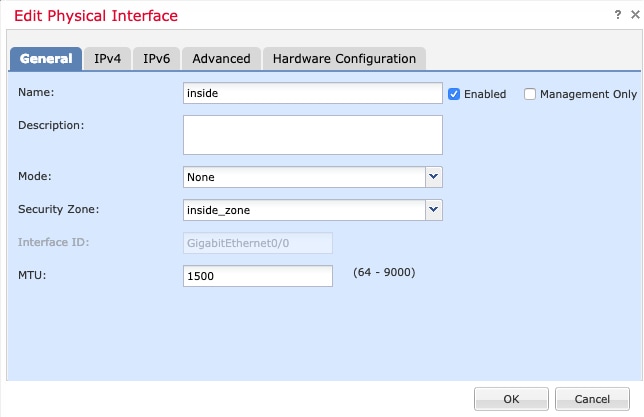

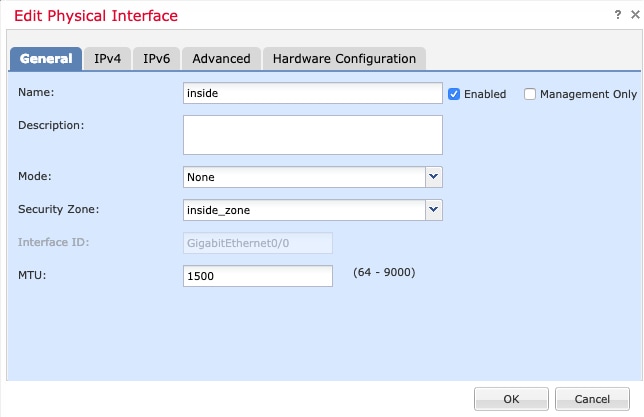

Cliquez sur Modifier ( ) pour l'interface que vous voulez utiliser pour l'intérieur. ) pour l'interface que vous voulez utiliser pour l'intérieur.

L'onglet General (Général) s'affiche.

-

Entrez un nom Name (nom) renfermant au maximum 48 caractères.

Par exemple, nommez l’interface interne.

-

Cochez la case Enabled (activer).

-

Laissez le Mode défini sur None (aucun).

-

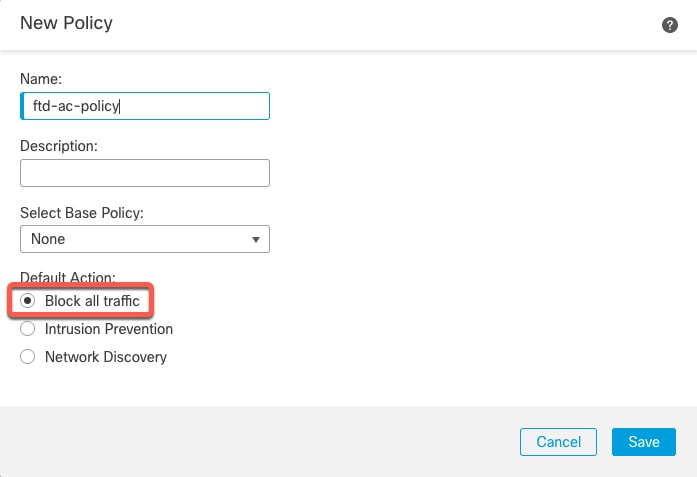

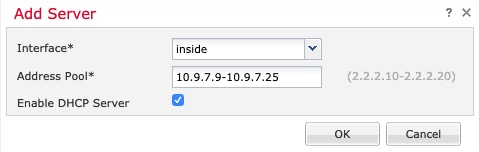

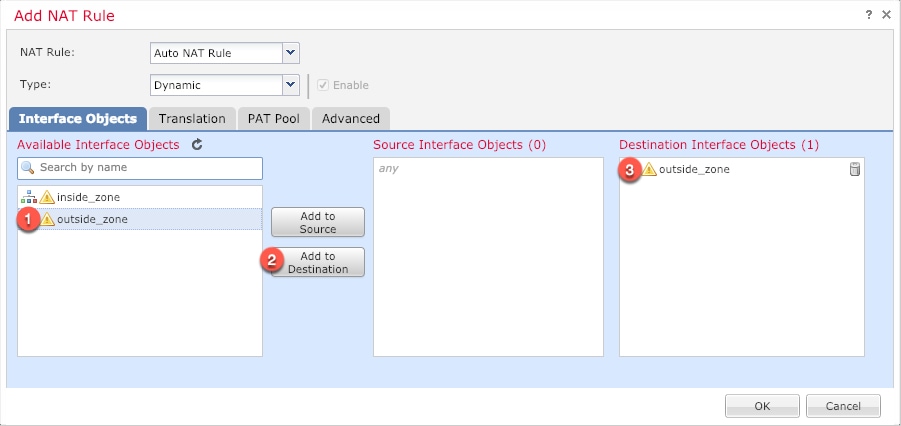

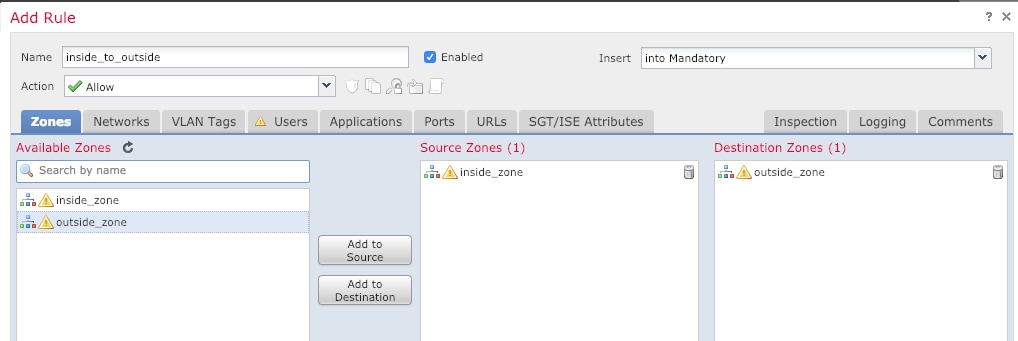

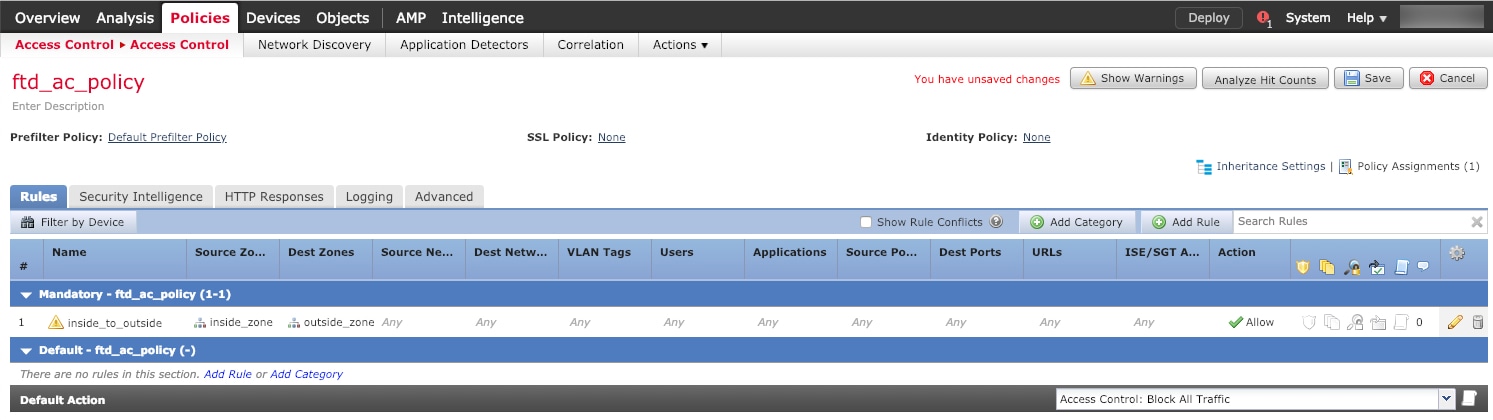

Dans la liste déroulante Security Zone (zone de sécurité), choisissez une zone de sécurité interne existante ou ajoutez-en une en cliquant sur New (nouveau).

Par exemple, ajoutez une zone appelée inside_zone (zone interne). Chaque interface doit être affectée à une zone de sécurité ou à un groupe

d’interfaces. Une interface ne peut appartenir qu'à une seule zone de sécurité, mais peut également appartenir à plusieurs

groupes d'interfaces. Vous appliquez votre politique de sécurité en fonction des zones ou des groupes. Par exemple, vous pouvez

affecter l’interface interne à la zone interne; et l’interface externe avec la zone externe. Ensuite, vous pouvez configurer

votre politique de contrôle d’accès pour permettre au trafic d’être acheminé de l’intérieur vers l’extérieur, mais pas de

l’extérieur vers l’intérieur. La plupart des politiques ne prennent en charge que les zones de sécurité; vous pouvez utiliser

des zones ou des groupes d’interface dans les politiques NAT, les politiques de préfiltre et les politiques QOS.

-

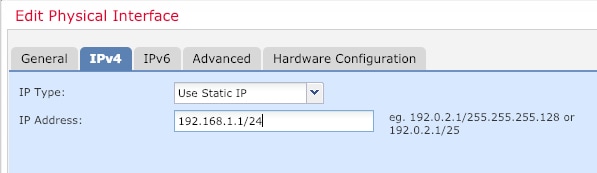

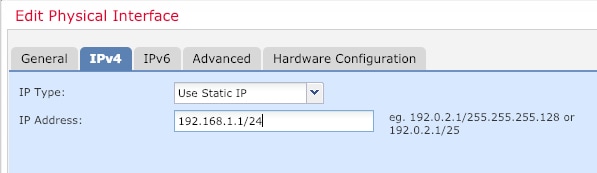

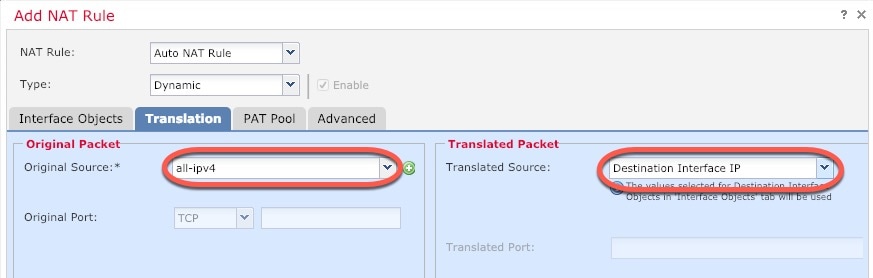

Cliquez sur l'onglet IPv4 ou IPv6.

-

IPv4 : Sélectionnez Use Static IP (utiliser une adresse IP statique) dans la liste déroulante et saisissez une adresse IP et un masque de sous-réseau en notation

oblique.

Par exemple, entrez 192.168.1.1/24.

-

IPv6 : Cochez la case Autoconfiguration pour la configuration automatique sans état.

-

Cliquez sur OK.

|

|

Étape 4

|

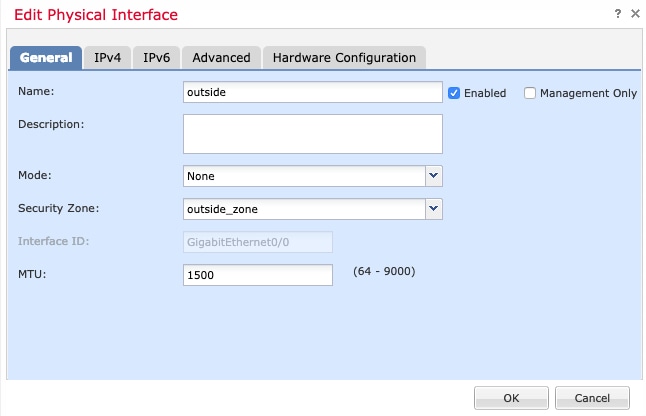

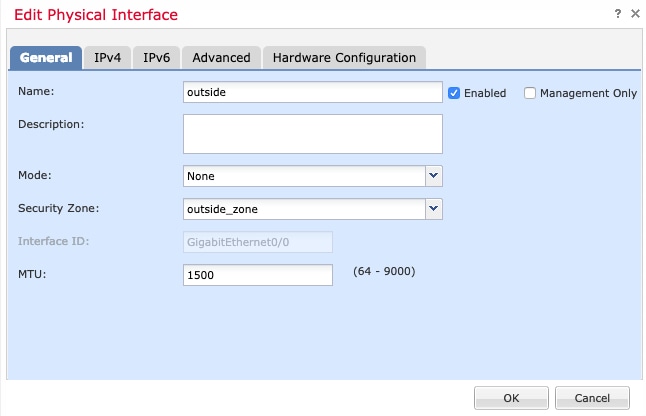

Cliquez sur Modifier ( ) pour l'interface que vous souhaitez utiliser à l'extérieur. ) pour l'interface que vous souhaitez utiliser à l'extérieur.

L'onglet General (Général) s'affiche.

|

Remarque

|

Si vous avez préconfiguré cette interface pour l'accès des gestionnaires, l'interface sera déjà nommée, activée et adressée.

Vous ne devez modifier aucun de ces paramètres de base, car cela perturberait la connexion du gestionnaire centre de gestion. Vous pouvez toujours configurer la zone de sécurité sur cet écran pour les politiques de trafic traversant.

|

-

Entrez un nom Name (nom) renfermant au maximum 48 caractères.

Par exemple, nommez l’interface externe.

-

Cochez la case Enabled (activer).

-

Laissez le Mode défini sur None (aucun).

-

Dans la liste déroulante Security Zone (zone de sécurité), choisissez une zone de sécurité externe existante ou ajoutez-en une en cliquant sur New (nouveau).

Par exemple, ajoutez une zone appelée outside_zone.

-

Cliquez sur l'onglet IPv4 ou IPv6.

-

Cliquez sur OK.

|

|

Étape 5

|

Cliquez sur Save (enregistrer).

|

)

)

)

)

)

)

)

)

Commentaires

Commentaires