Ce guide est-il pour vous?

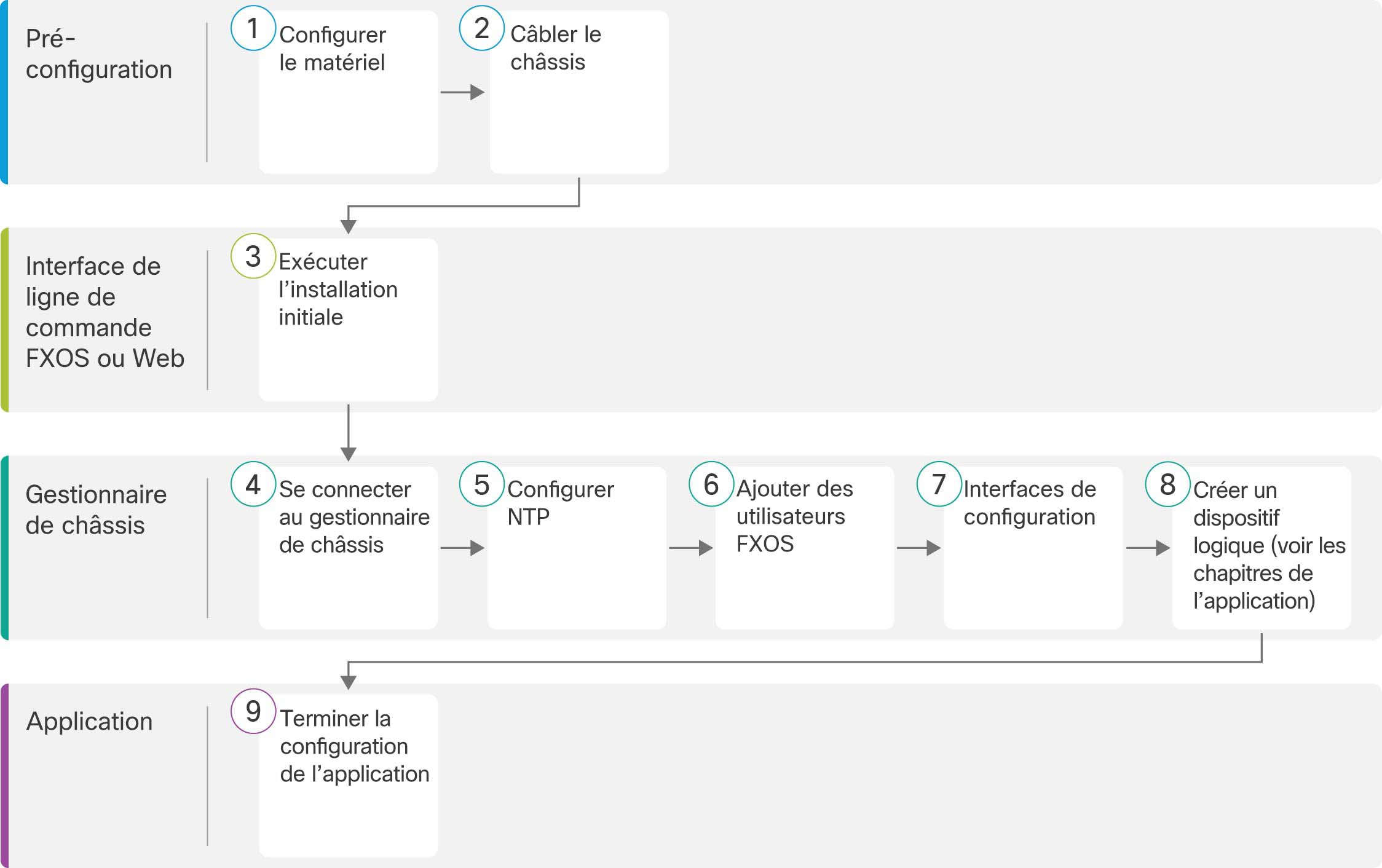

Ce guide décrit comment configurer le châssis Firepower 9300 pour une utilisation avec l’ASA ou l’application Défense contre les menaces. Ce guide décrit les déploiements suivants :

-

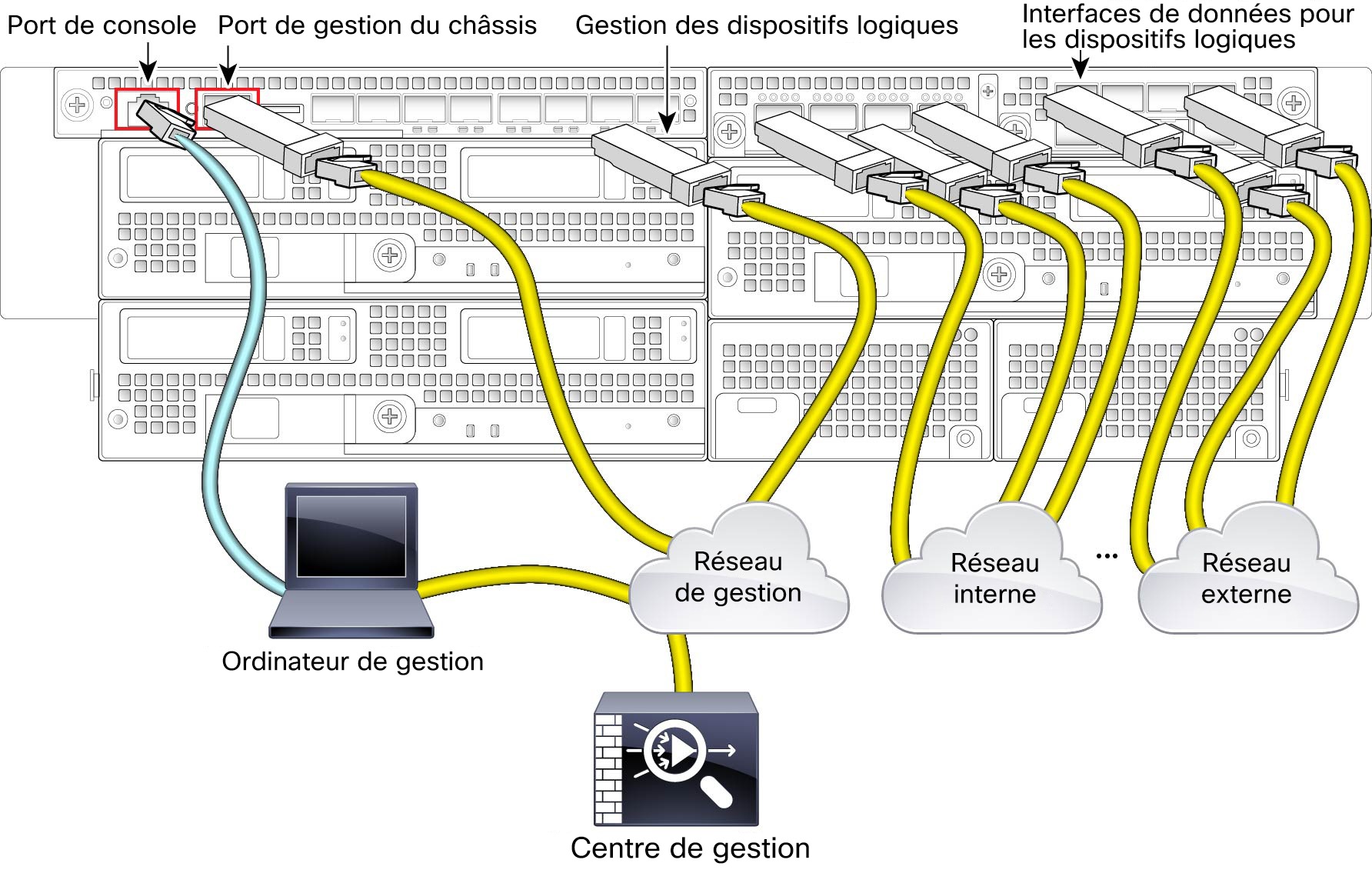

Défense contre les menaces autonome en tant qu’instance native ou de contenant (fonctionnalité multi-instances) à l’aide de centre de gestion

-

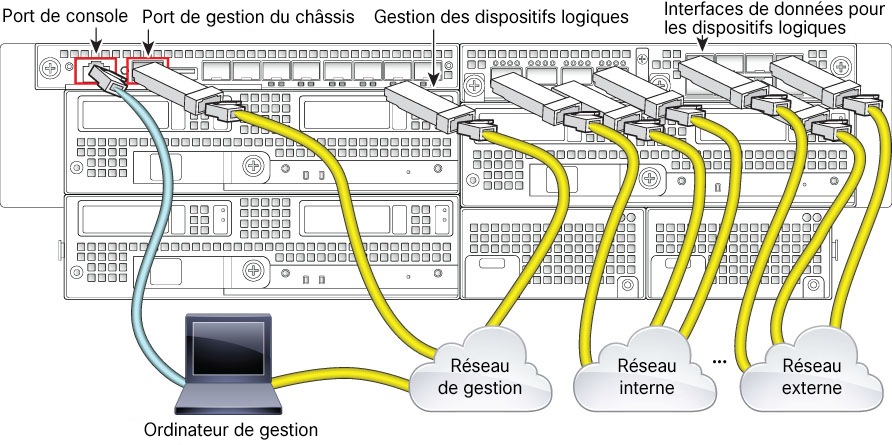

Défense contre les menaces autonome utilisant le gestionnaire d'appareil

Remarque

Le gestionnaire d'appareil ne prend pas en charge la fonctionnalité multi-instances.

-

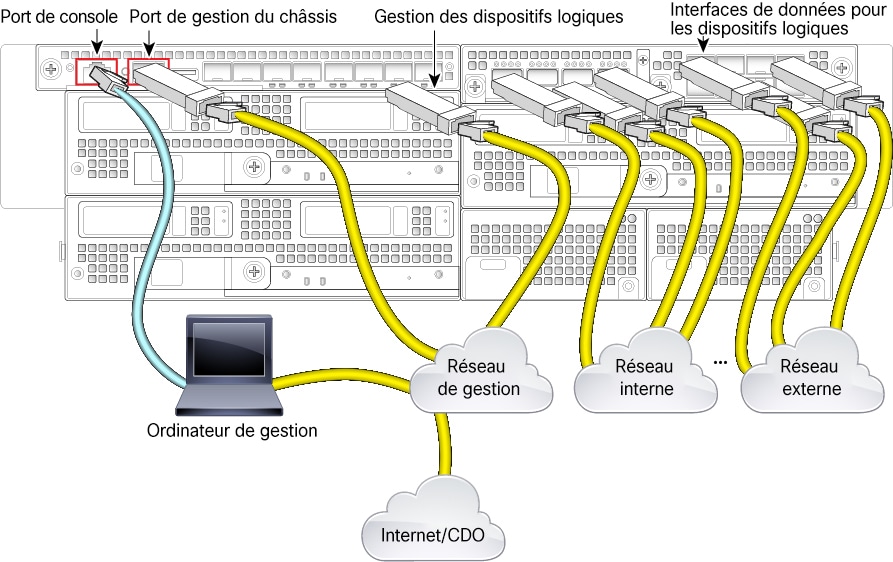

Défense contre les menaces autonome utilisant CDO

Remarque

CDO ne prend pas en charge la fonctionnalité multi-instances.

-

ASA autonome utilisant ASDM

Ce chapitre n’aborde pas les déploiements suivants. Pour en savoir plus à ce sujet, consultez les guides de configuration pour FXOS, ASA, FDM, CDO et FMC :

-

Haute disponibilité/Basculement

-

Mise en grappe (ASA ou Défense contre les menaces utilisant centre de gestion uniquement)

-

Multi-instances (Défense contre les menaces utilisant centre de gestion uniquement)

-

Application de décorateurs Radware DefensePro

-

Configuration de l’interface de ligne de commande (ASA ou FXOS uniquement)

Ce guide vous montre la configuration d’une politique de sécurité de base; si vous avez des exigences plus avancées, consultez le guide de configuration.

)

)

)

)

)

) Commentaires

Commentaires