Téléversement de fichiers des clients au Cisco Technical Assistance Center (TAC, Centre d’assistance technique de Cisco)

Table des matières

Introduction

Aperçu

Téléverser un fichier à l’aide du Support Case Manager (SCM, Outil de gestion des dossiers d’assistance)

Téléchargement d'un fichier dans un dossier

Customer eXperience Drive

Aperçu du service

Protocoles pris en charge

Jeton de téléversement CXD

Récupérer un jeton de téléversement pour une SR (Service Request, demande d’assistance)

Utiliser SCM

Téléverser des fichiers vers CXD

À partir de postes de travail clients

Directement à partir d’un appareil Cisco

API de téléversement de fichier

Exemple de code Python pour utiliser l’API PUT

Téléverser une pièce jointe à un courrier électronique

Chiffrer des fichiers

Chiffrer des fichiers à l’aide de WinZip

Chiffrer des fichiers à l’aide de Tar et de OpenSSL

Chiffrer des fichiers à l’aide de Gzip et de GnuPG

Transmettre le mot de passe au spécialiste du service à la clientèle du Technical Assistance Center (TAC, Centre d’assistance technique)

Gestion des données des pièces jointes au dossier client

Résumé

Additional Information

Introduction

Ce document décrit comment télécharger des fichiers vers le centre d'assistance technique de Cisco (TAC).

Aperçu

Les ingénieurs du support client du TAC peuvent vous aider à résoudre un problème en temps utile lorsqu'ils ont des fichiers pertinents joints au problème. Vous avez plusieurs options pour télécharger les fichiers liés à votre problème. Certaines de ces options sont moins sécurisées et peuvent entraîner certains risques inhérents. Chaque option comporte des limites que vous devez prendre en compte avant de choisir une option de téléchargement appropriée. Le Tableau 1 présente les méthodes de téléversement proposées ainsi que des détails concernant le chiffrement, la taille limite des fichiers et d’autres renseignements utiles.

Tableau 1. Méthodes de téléversement offertes

| Méthodes offertes (en ordre de préférence) | Les fichiers sont chiffrés pendant le transfert | Les fichiers sont chiffrés en entreposage | Taille limite de fichier recommandée | |

|---|---|---|---|---|

| Support Case Manager (SCM, Outil de gestion des dossiers d’assistance) | Oui |

Oui |

Aucune limite | |

| Customer eXperience Drive | Oui* |

Oui |

Aucune limite | |

| Courrier électronique à attach@cisco.com | Non** |

Oui |

20 Mo ou moins, selon les limites du serveur de courrier du client |

|

* Concerne tous les protocoles sauf FTP. Lors de l'utilisation du protocole FTP, il est vivement recommandé de chiffrer les données avant de les télécharger. **Vous devez chiffrer avant le transfert. Le transit sécurisé est garanti uniquement à partir du point où le courrier électronique/la pièce jointe atteint le réseau Cisco, et non du côté du réseau du client ou du fournisseur de messagerie. | ||||

Téléverser un fichier à l’aide du Support Case Manager (SCM, Outil de gestion des dossiers d’assistance)

La méthode de téléchargement de fichiers SCM (Support Case Manager) est une option sécurisée permettant de télécharger des fichiers vers des dossiers. Le canal de communication entre votre périphérique informatique et Cisco est chiffré. Les fichiers téléversés à l’aide de la méthode SCM sont immédiatement liés au dossier de la demande d’assistance et entreposés dans un format chiffré.

Téléchargement d'un fichier dans un dossier

Une fois le dossier envoyé, vous pouvez télécharger des fichiers.

Étape 1. Connectez-vous à SCM.

Étape 2. Pour afficher et modifier le dossier, cliquez sur son numéro ou sur son titre dans la liste. La page Récapitulatif du dossier s'ouvre.

Étape 3. Cliquez Add Files pour choisir un fichier et le télécharger en tant que pièce jointe au dossier. Le système affiche l'outil SCM File Uploader.

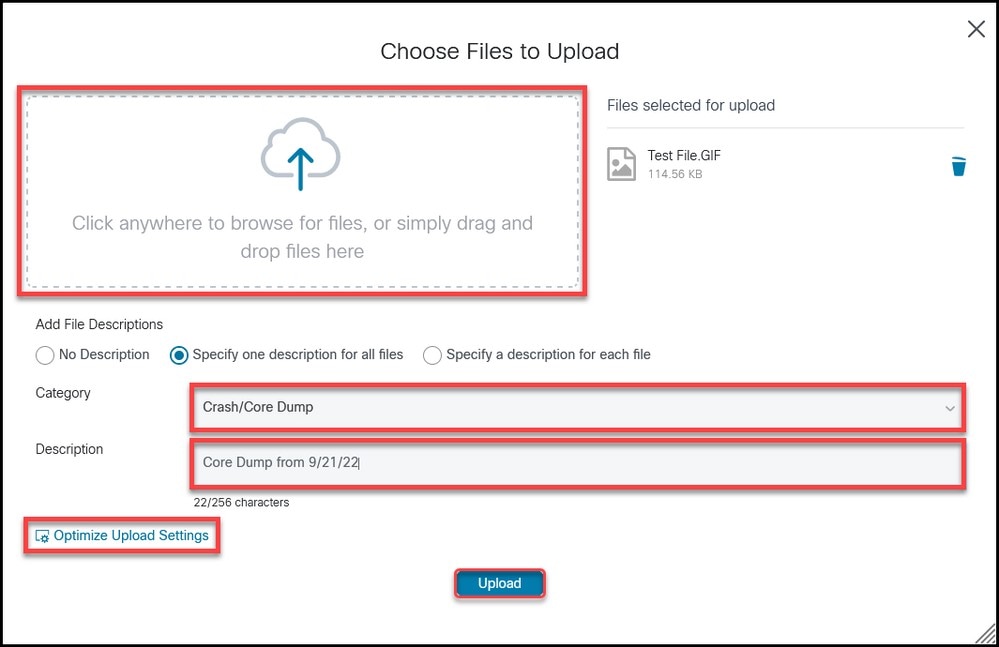

Étape 4. Dans la boîte de dialogue, Choose Files to Upload faites glisser les fichiers que vous souhaitez télécharger ou cliquez à l'intérieur pour parcourir votre ordinateur local à la recherche des fichiers à télécharger.

Étape 5. Ajoutez une description et spécifiez une catégorie pour tous les fichiers, ou individuellement.

Étape 6. Cliquez Upload pour démarrer le processus de téléchargement.

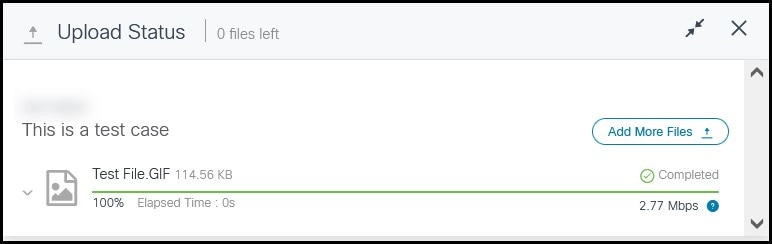

Étape 7. Une fois tous les téléchargements terminés, vous pouvez fermer la fenêtre ou cliquer sur Add More Files pour télécharger d'autres fichiers.

Étape 8. Les fichiers téléchargés peuvent être gérés dans l'Attachmentsonglet.

Customer eXperience Drive

Aperçu du service

Customer eXperience Drive (CXD) est un service de téléversement de fichier multiprotocoles sans limites sur la taille des fichiers téléversés. Il aide les clients Cisco ayant des demandes de service (SR) actives à télécharger des données directement sur un dossier à l'aide d'un ensemble unique d'informations d'identification créées par SR. Les protocoles pris en charge par le service CXD sont nativement pris en charge par les produits Cisco, ce qui permet à ces appareils de téléverser des données directement dans les dossiers des demandes d’assistance (SR).

Protocoles pris en charge

Le tableau 2 indique les protocoles pris en charge par le service CXD. Il est intéressant de noter que, quel que soit le protocole utilisé, il n’y a aucune limite quant à la taille du fichier téléversé.

Tableau 2. Protocoles pris en charge par le service CXD

| Nom | Protocole/port | Chiffré | Ports des canaux de données | Remarques |

|---|---|---|---|---|

| Protocole de transfert de fichier sécurisé (SFTP, Secure File Transfer Protocol) | TCP/22 |

Oui |

S/O |

|

| Protocole SCP (Secure Copy Protocol) | TCP/22 |

Oui |

S/O |

|

| Protocole HTTPS (Hypertext Transfer Protocol Secure) | TCP/443 |

Oui |

S/O |

Seuls les téléchargements basés sur API sont pris en charge. |

| Protocole de transfert de fichier de SSL (FTPS) implicite | TCP/990 |

Oui |

30000-40000 |

Les pare-feu ne peuvent pas analyser les transferts FTPS, car leur canal de contrôle est chiffré. Ainsi, le pare-feu doit autoriser la connectivité sortante pour la plage complète des ports de données. |

| Protocole de transfert de fichier de SSL (FTPS) explicite | TCP/21 |

Oui |

30000-40000 |

|

| File Transfer Protocol FTP | TCP/21 |

Oui |

30000-40000 |

Cisco ne recommande absolument pas l’utilisation du protocole FTP, car ce protocole ne prend pas en charge le chiffrement. S'il doit être utilisé, les données doivent être chiffrées avant le transfert. Les pare-feu doivent analyser le trafic FTP afin de permettre une mise en place adéquate des canaux de données Si le protocole FTP n’est pas analysé tout au long du réseau, les pare-feu doivent permettre une connectivité sortante pour la plage complète des ports de données. |

Jeton de téléversement CXD

CXD crée des jetons de téléversement uniques à chaque demande d’assistance (SR, Service Request). Le numéro de la demande d’assistance (SR) et le jeton sont utilisés comme nom d’utilisateur et mot de passe pour authentifier le service, puis pour téléverser des fichiers en rapport avec la demande d’assistance (SR).

Récupérer un jeton de téléversement pour une SR (Service Request, demande d’assistance)

Utiliser SCM

Lorsqu'une demande de service est ouverte, les utilisateurs doivent créer le jeton de téléchargement pour télécharger la pièce jointe.

Afin de récupérer/générer le jeton de téléchargement, complétez ces étapes :

Étape 1. Connectez-vous à SCM.

Étape 2. Pour afficher et modifier un dossier, cliquez sur son numéro ou sur son titre dans la liste. La page Récapitulatif du dossier s'ouvre.

Étape 3. Cliquez sur l'Attachmentsonglet.

Étape 4. Cliquez sur Generate Token. Une fois le jeton généré, il s'affiche en regard du bouton Generate Token (Générer un jeton).

Téléverser des fichiers vers CXD

À partir de postes de travail clients

En général, l'utilisateur n'a qu'à utiliser un client, selon le protocole, pour se connecter à cxd.cisco.com, s'authentifier en utilisant le numéro SR comme nom d'utilisateur et le jeton de téléchargement comme mot de passe, et finalement télécharger un fichier. Selon le protocole et le client, les étapes utilisateur peuvent être différentes. Il est toujours recommandé de consulter la documentation du client pour plus de détails.

Directement à partir d’un appareil Cisco

Tous les périphériques Cisco ont des clients de transfert de fichiers intégrés, généralement utilisés à l'aide d'une commande copy ou redirect . Les équipements Cisco exécutés sur une distribution Linux prennent généralement en charge une ou plusieurs des intégrations scp, sftp et curl pour SCP, SFTP et HTTPS.

API de téléversement de fichier

L’API de téléversement de fichier utilise la commande HTTP PUT pour téléverser des fichiers vers le système CXD. Pour une compatibilité et une simplicité d'intégration maximales, l'API reste simple.

Méthode HTTP : PUT

URL: https://cxd.cisco.com/home/<nom de fichier à destination >

Header (En-tête) :

Tableau 5. En-têtes API de téléchargement de fichiers CXD

| Key (Clé) | Type | Valeur |

|---|---|---|

Autorisation |

Chaîne (string) |

Chaîne d’auth. HTTP de base |

Le corps est constitué des données du fichier. Cette requête est d’autant plus simple qu’il n’y a aucun champ et aucun formulaire dans ce cas.

Exemple de code Python pour utiliser l’API PUT

Notez que le code suppose que le fichier est stocké dans le même chemin que celui à partir duquel vous l'exécutez.

import requests

from requests.auth import HTTPBasicAuth

username = 'SR Number'

password = 'Upload Token'

auth = HTTPBasicAuth(username, password)

filename = 'showtech.txt' # Destination filename

url = f'https://cxd.cisco.com/home/{filename}'

headers = {"Expect": "100-continue"}

file_path = 'Local Path to the File'

with open(file_path, 'rb') as f:

r = requests.put(url + filename, f, auth=auth, headers=headers)

if r.status_code == 201:

print("File Uploaded Successfully")

Téléverser une pièce jointe à un courrier électronique

Si SCM et CXD ne fonctionnent pas pour vous, une autre méthode de téléchargement de fichier est le téléchargement de pièces jointes par e-mail. Notez que cette méthode est par définition non sécurisée ; ni le fichier joint ni la session de communication n’est chiffré lors du transfert entre le client et Cisco. La responsabilité du chiffrement des fichiers avant le téléversement en tant que pièce jointe d’un courrier électronique incombe explicitement au client. Pour renforcer la sécurité, il est recommandé de masquer ou de supprimer toutes les informations sensibles, telles que les mots de passe, de tout fichier de configuration ou journal envoyé sur un canal non sécurisé. Pour de plus amples renseignements, consultez la section Chiffrer des fichiers.

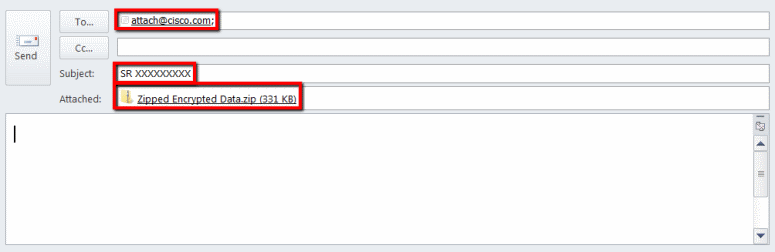

Une fois que les fichiers sont chiffrés, téléversez les renseignements et les fichiers supplémentaires au moyen d’un courrier électronique à l’adresse attach@cisco.com avec le numéro de la demande d’assistance dans l’objet du message, par exemple : subject = Case xxxxxxxxx (Objet = Demande d’assistance xxxxxxxxx).

La taille limite des pièces jointes est de 20 Mo par message. Les pièces jointes à un courrier électronique ne sont pas chiffrées pendant le transfert, mais elles sont immédiatement liées à la demande d’assistance spécifiée et elles sont sauvegardées dans un format chiffré.

Joignez le fichier à un e-mail et envoyez le message à attach@cisco.com comme indiqué dans cette capture d'écran.

La capture d'écran précédente affiche un e-mail Microsoft Outlook contenant une pièce jointe ZIP chiffrée, l'adresse de destination correcte et un objet correctement formaté. D'autres clients de messagerie doivent fournir les mêmes fonctionnalités et fonctionner aussi bien que Microsoft Outlook.

Chiffrer des fichiers

Les exemples suivants indiquent comment chiffrer des fichiers en utilisant trois méthodes parmi plusieurs méthodes disponibles, dont WinZip, les commandes tar et openssl de Linux, ainsi que les commandes Gzip et GnuPG de Linux. Un chiffrement fort tel qu'AES-128 doit être utilisé afin de protéger correctement les données. Si vous utilisez une application ZIP, une application qui prend en charge le chiffrement AES doit être utilisée. Les versions plus anciennes des applications ZIP prennent en charge un système de chiffrement symétrique qui n'est pas sécurisé et ne doit pas être utilisé.

Chiffrer des fichiers à l’aide de WinZip

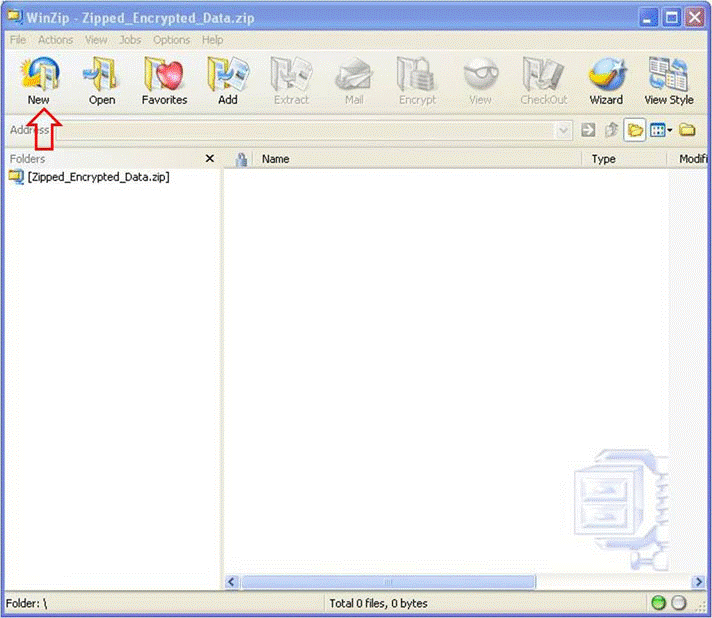

Cette section explique comment chiffrer des fichiers à l'aide de l'application WinZip. D'autres applications offrent les mêmes fonctionnalités et fonctionnent aussi bien que WinZip.

Étape 1 : création d'un fichier d'archive ZIP Dans l'interface graphique WinZip, cliquez sur New et suivez les invites du menu afin de créer un nouveau fichier d'archive ZIP portant le nom approprié. Le système affiche le fichier d'archive ZIP nouvellement créé.

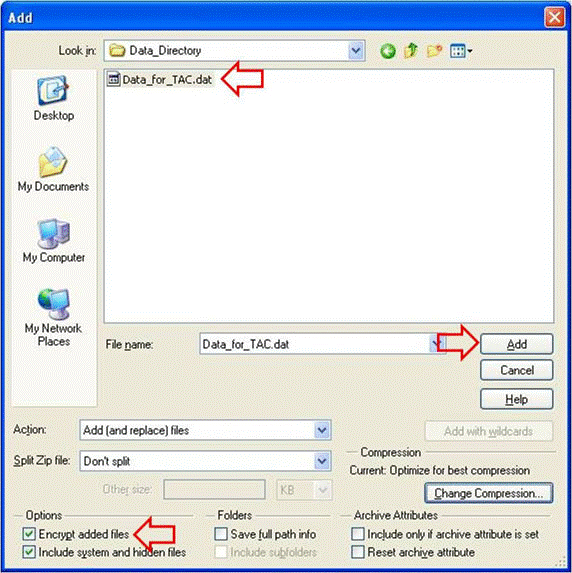

Étape 2. Ajoutez le(s) fichier(s) à télécharger dans le fichier d'archive ZIP et cochez la Encrypt added files case. Dans la fenêtre principale de WinZip, cliquez sur, Add puis sélectionnez le ou les fichiers à télécharger. La Encrypt added files case à cocher doit être activée.

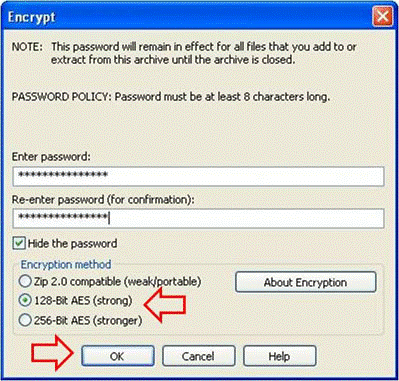

Étape 3. Chiffrez le fichier à l’aide du chiffrement AES et d’un mot de passe fort :

- Cliquez

Adddans la fenêtre de sélection de fichier afin d'ouvrir laEncryptfenêtre. - Dans la

Encryptfenêtre, créez un mot de passe fort approprié. Le mot de passe est communiqué au spécialiste du service à la clientèle responsable de la demande d’assistance, comme il en est question à la section Transmettre le mot de passe au spécialiste du service à la clientèle du Technical Assistance Center (TAC, Centre d’assistance technique). - Choisissez l’une des méthodes de chiffrement AES.

- Cliquez

OKafin de chiffrer le(s) fichier(s) et d'afficher la fenêtre principale de WinZip.

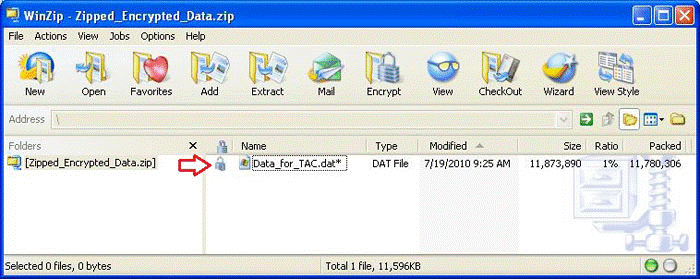

Étape 4. Vérifiez que le fichier est chiffré. Les fichiers chiffrés sont identifiés par un astérisque placé à la fin de leur nom, ou par une icône de cadenas dans la colonne Encryption (Chiffrement).

Chiffrer des fichiers à l’aide de Tar et de OpenSSL

Cette section montre comment chiffrer des fichiers à l'aide de la ligne de commande tar et des openssl commandes Linux. D'autres commandes d'archivage et de cryptage offrent les mêmes fonctionnalités et fonctionnent aussi bien sous Linux ou Unix.

Étape 1 : créez une archive tar du fichier et chiffrez-la via OpenSSL à l'aide du chiffrement AES et d'un mot de passe fort, comme illustré dans l'exemple suivant. Le résultat de la commande indique la syntaxe combinée tar et de la openssl commande permettant de chiffrer le ou les fichiers à l'aide du chiffrement AES.

[user@linux ~] $ tar cvzf - Data_for_TAC.dat | openssl aes-128-cbc -k

Str0ng_passWo5D |

dd of=Data_for_TAC.aes128 Data_for_TAC.dat

60+1 records in

60+1 records out

Chiffrer des fichiers à l’aide de Gzip et de GnuPG

Cette section explique comment chiffrer des fichiers à l'aide des commandes Gzip et GnuPG de la ligne de commande Linux. D'autres commandes d'archivage et de cryptage offrent les mêmes fonctionnalités et fonctionnent aussi bien sous Linux ou Unix. La sortie de commande indique la syntaxe des commandes gzip et gpg nécessaires pour chiffrer un ou des fichiers à l’aide de l’algorithme de chiffrement AES.

Étape 1. Compressez le fichier à l’aide de Gzip :

[user@linux ~] $ gzip -9 Data_for_TAC.dat

Étape 2. Chiffrez le fichier via GnuPG à l'aide du chiffre AES et d'un mot de passe fort :

user@linux ~]$ gpg –cipher-algo AES –armor –output Data_for_TAC.dat.gz.asc –symmetric Data_for_TAC.dat.gz

Étape 3. Entrez et confirmez le mot de passe fort à l’invite de la phrase de passe :

Saisissez la phrase de passe :

Répétez phrase de passe :

Transmettre le mot de passe au spécialiste du service à la clientèle du Technical Assistance Center (TAC, Centre d’assistance technique)

Lorsque vous chiffrez des pièces jointes, transmettez le mot de passe au spécialiste du service à la clientèle responsable de la demande d’assistance. La pratique exemplaire suggère que vous utilisiez une méthode de communication autre que celle utilisée pour téléverser le fichier. Si vous avez utilisé un courrier électronique ou FTPS pour téléverser le fichier, transmettez le mot de passe à l’aide d’une autre méthode, par exemple par téléphone ou par l’entremise d’une mise à jour de la demande d’assistance dans le SCM.

Gestion des données des pièces jointes au dossier client

Les fichiers téléchargés vers le dossier FTP du centre d'assistance technique sont gérés conformément aux politiques de Cisco. La documentation relative aux contrôles et à la conservation des données se trouve dans la Fiche technique sur la confidentialité du TAC.

Résumé

Il existe plusieurs options pour télécharger des informations vers le centre d'assistance technique afin de les aider à résoudre les problèmes. Le SCM et l’outil de téléversement HTML 5 de Cisco permettent tous deux d’effectuer un téléversement sécurisé par l’entremise d’un fureteur, alors que le système CXD permet d’effectuer un téléversement par l’entremise d’un fureteur, d’une API web, et de multiples protocoles qui sont pris en charge par différents types de clients et d’appareils Cisco.

Si vous ne pouvez pas utiliser le SCM, l’outil de téléversement de fichier HTML 5 de Cisco, ni un protocole pris en charge par le système CXD autre que FTP, les méthodes les moins acceptables pour téléverser des fichiers sont FTP, avec CXD, ou un message électronique envoyé à l’adresse attach@cisco.com. Si vous utilisez l’une de ces méthodes, il est vivement conseillé de chiffrer vos fichiers avant le transfert. Pour de plus amples renseignements, consultez la section Chiffrer des fichiers. Vous devez utiliser un mot de passe fort et le communiquer à l'ingénieur du support client hors bande, par exemple par téléphone ou par mise à jour du dossier SCM.

Le personnel autorisé de Cisco dispose d’un accès instantané à tous les fichiers par l’entremise du système de suivi de la demande d’assistance pour toute la durée d’activité de la demande d’assistance, et pendant dix-huit mois après la fermeture définitive de la demande.

- Au bout de 18 mois, les fichiers peuvent être déplacés vers un stockage d'archivage.

- À tout moment, une personne-ressource autorisée à représenter le client peut demander expressément qu’un fichier spécifique soit supprimé d’une demande d’assistance.

- Les fichiers dans le dossier FTP sont conservés pendant que quatre jours.

Additional Information

- Accéder aux services techniques de Cisco :

- Coordonnées du service d’assistance Cisco à l’échelle mondiale

- Guide des services techniques de Cisco

- Produits de conférence Cisco

- GNU Privacy Guard

- The OpenSSL Project (Le projet OpenSSL)

- WinZip

Ce document fait partie de Cisco Security Research & Operations

Ce document est fourni tel quel et n’implique aucune sorte de garantie, notamment les garanties de valeur marchande ou d’adéquation à une utilisation particulière. Votre utilisation des renseignements cités dans ce document ou dans les ressources connexes engage votre seule responsabilité. Cisco se réserve le droit de modifier ou de mettre à jour ce document à tout moment.

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

3.0 |

12-Apr-2024

|

Suppression de la section Conservation des fichiers client et ajout de la section Gestion des données des pièces jointes des dossiers client. |

2.0 |

01-Nov-2023

|

Suppression de la section Case File Uploader et mise à jour de la section Customer eXperience Drive |

1.0 |

14-Nov-2017

|

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Ce document s’applique à ces produits

- Centre de contact - Produits retirés

- Commutateurs - Produits retirés

- Conférence - Produits retirés

- Routeurs - Produits retirés

- Réseau optique - Produits retirés

- Réseaux de stockage Produits retirés

- Sans fil - Produits retirés

- Serveurs - Produits UCS (Unified Computing) retirés

- Sécurité - Produits retirés

- Terminaux de collaboration - Produits retirés

Commentaires

Commentaires