Domänen- und Interneteinstellungen

Domänen mit beschränktem Zugriff konfigurieren

Sie können das Telefon so konfigurieren, dass es nur über die angegebenen Server registriert, bereitgestellt wird, Firmware-Upgrades durchführt und Berichte sendet. Alle Registrierungen, Bereitstellung, Upgrades und Berichte, die die angegebenen Server nicht verwenden, können nicht auf dem Telefon ausgeführt werden. Wenn Sie die zu verwendenden Server angeben, stellen Sie sicher, dass die in den folgenden Feldern eingegebenen Server in der Liste aufgeführt sind:

-

Profilregel, Profilregel B, Profilregel C und Profilregel D auf der Registerkarte Bereitstellung

-

Upgrade-Regel und Upgrade-Regel für Cisco-Headset auf der Registerkarte Bereitstellung

-

Berichtsregel auf der Registerkarte Bereitstellung

-

Benutzerdefinierte CA-Regel auf der Registerkarte Bereitstellung

-

Proxy und ausgehender Proxy auf der Registerkarte Durchwahl(n)

Vorbereitungen

Prozedur

|

Schritt 1 |

Wählen Sie aus. |

|

Schritt 2 |

Suchen die das Feld Domänen mit eingeschränktem Zugriff im Abschnitt Systemkonfiguration und geben Sie für jeden Server den vollständigen Domänennamen (FQDNs) ein. Trennen Sie die FQDNs durch Kommata. Beispiel:Sie können diesen Parameter in der XML-Konfigurationsdatei (cfg.xml) des Telefons konfigurieren, indem Sie eine Zeichenfolge in folgendem Format eingeben: |

|

Schritt 3 |

Klicken Sie auf Submit All Changes. |

DHCP-Optionen konfigurieren

Vorbereitungen

Prozedur

|

Schritt 1 |

Wählen Sie aus. |

|

Schritt 2 |

Legen Sie im Abschnitt Konfigurationsprofil die Parameter Zu verwendende DHCP-Option und Zu verwendende DHCPv6-Option wie in Tabelle Parameter für die Konfigurierung der DHCP-Optionen beschrieben fest. |

|

Schritt 3 |

Klicken Sie auf Submit All Changes. |

Parameter für die Konfigurierung der DHCP-Optionen

Die folgende Tabelle definiert die Funktion und den Gebrauch der Parameter für die Konfiguration der DHCP-Optionen im Abschnitt „Konfigurationsprofil“ auf der Registerkarte „Sprache > Bereitstellung“ auf der Telefon-Weboberfläche. Außerdem wird die Syntax der Zeichenfolge definiert, die in der Telefon-Konfigurationsdatei mit dem XML-Code (cfg.xml) hinzugefügt wird, um einen Parameter zu konfigurieren.

|

Parameter |

Beschreibung |

|---|---|

|

DHCP Option To Use (Zu verwendende DHCP-Option) |

Durch Kommas getrennte DHCP-Optionen, die zum Abrufen der Firmware und Profile verwendet werden. Führen Sie eine der folgenden Aktionen aus:

Standard: 66,160,159,150,60,43,125 |

|

Zu verwendende DHCPv6-Option |

DHCPv6-Optionen, durch Kommas getrennt, wird zum Abrufen von Firmware und Profilen verwendet. Führen Sie eine der folgenden Aktionen aus:

Standard: 17.160.159 |

Unterstützung der DHCP-Option

Die folgende Tabelle listet de DHCP-Optionen auf, die von Multiplattform-Telefonen unterstützt werden.

|

Netzwerkstandard |

Beschreibung |

|---|---|

|

DHCP-Option 1 |

Subnetzmaske |

|

DHCP-Option 2 |

Time offset (Zeitoffset) |

|

DHCP-Option 3 |

Router |

|

DHCP-Option 6 |

Domänennamenserver |

|

DHCP-Option 15 |

Domänenname |

|

DHCP-Option 41 |

IP-Adressen-Leasezeit |

|

DHCP-Option 42 |

NTP-Server |

|

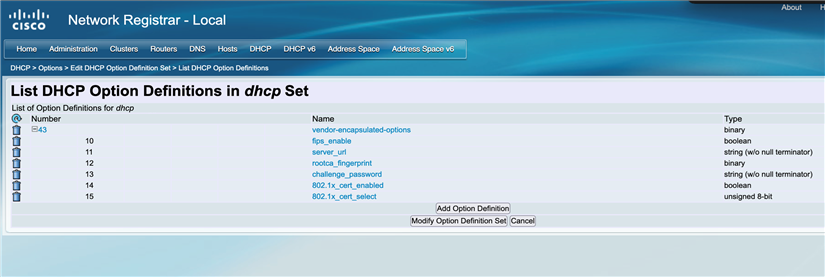

DHCP-Option 43 |

Anbieterspezifische Informationen Kann für die Erkennung des TR.69-ACS-Servers (Auto Configurations Server) verwendet werden. |

|

DHCP-Option 56 |

NTP-Server NTP-Server-Konfiguration mit IPv6 |

|

DHCP-Option 60 |

VCI (Vendor Class Identifier) |

|

DHCP-Option 66 |

TFTP-Servername |

|

DHCP-Option 125 |

Anbieterspezifische Informationen Kann für die Erkennung des TR.69-ACS-Servers (Auto Configurations Server) verwendet werden. |

|

DHCP-Option 150 |

TFTP-Server |

|

DHCP-Option 159 |

Bereitstellungsserver-IP |

|

DHCP-Option 160 |

Bereitstellungs-URL |

Feedback

Feedback