Qu'est-ce qu'un pare-feu d'application web (WAF) ?

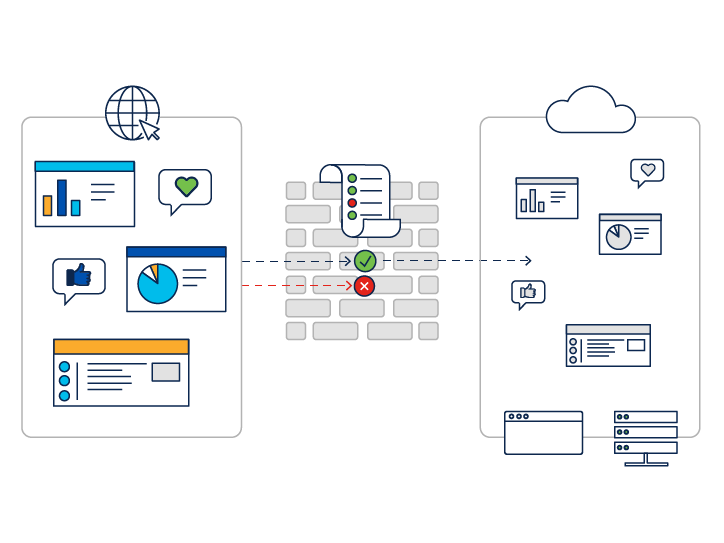

Les pare-feu d'application web (WAF) constituent un mécanisme essentiel de sécurité pour les sites web, les applications mobiles et les API. Ils surveillent, filtrent et bloquent les paquets de données arrivant et sortant des applications web pour les protéger contre les menaces. Les WAF sont conçus (entraînés) pour détecter les flux de sécurité dangereux les plus fréquents dans le trafic web et pour vous en protéger. Ils sont donc essentiels pour les entreprises en ligne comme les commerçants, les banques, les établissements de santé et les réseaux sociaux, qui doivent éviter tout accès non autorisé aux données sensibles. Les WAF peuvent être déployés sous forme de solutions basées dans le réseau, dans le cloud ou sur l'hôte pour offrir une visibilité sur les données des applications au niveau de la couche applicative HTTP.

Les applications web et mobiles et les API étant sujettes à des risques pour la sécurité qui peuvent perturber l'activité ou épuiser les ressources, les pare-feu d'application web sont conçus pour contrecarrer les exploits web habituels comme les robots malveillants. Les WAF vous protègent contre les menaces qui compromettent la disponibilité, la sécurité ou les ressources, notamment les attaques zero-day, les robots et les malwares.

Comment fonctionne un WAF ?

Un WAF inspecte les requêtes HTTP et applique des règles prédéfinies pour identifier le trafic malveillant. Il peut s'agir d'un logiciel, d'une appliance ou d'un service. Le WAF analyse les éléments suivants des conversations HTTP :

- Requêtes GET : ces demandes récupèrent des données sur le serveur.

- Requêtes POST : ces demandes envoient des données au serveur pour modifier son état.

- Requêtes PUT : ces demandes envoient des données au serveur à des fins de mise à jour ou de création.

- Requêtes DELETE : ces demandes visent à supprimer des données.

Le WAF analyse également les en-têtes, les chaînes de requête et le corps des demandes HTTP à la recherche de signes malveillants. En cas de correspondance, le WAF bloque la requête et envoie une alerte à l'équipe de sécurité.

Pourquoi la sécurité du WAF est-elle importante ?

Les WAF sont essentiels pour la sécurité des entreprises en ligne. Ils protègent les données sensibles, empêchent les fuites, évitent l'injection de code malveillant dans le serveur et respectent les exigences de conformité comme la norme PCI DSS (Payment Card Industry Data Security Standard). Les entreprises ont de plus en plus recours à des applications web et des objets connectés, c'est pourquoi les hackers essaient de cibler leurs vulnérabilités. Intégrer un WAF avec d'autres outils de sécurité comme Cisco Duo 2FA et la protection Cisco contre les malwares vous assure une stratégie de défense robuste.

Dans quelle mesure le WAF contribue-t-il à la sécurité des applications web ?

De nombreuses applications sont créées en utilisant une combinaison de code open source, tiers et interne. Les WAF ajoutent une couche supplémentaire de sécurité au niveau des applications existantes ou mal conçues, afin d'améliorer les pratiques de conception sécurisée en bloquant les vecteurs d'attaque courants et en empêchant le trafic malveillant d'atteindre l'application. Vous trouverez ci-dessous une liste des atouts spécifiques des pare-feu d'application web.

- Les WAF bloquent le trafic malveillant avant qu'il atteigne une application web, empêchant ainsi les violations de données et d'autres attaques.

- Les WAF contribuent à protéger vos données sensibles, comme vos numéros de cartes bancaires et les informations personnelles identifiables de vos clients, contre tout accès non autorisé.

- Les WAF respectent les exigences de conformité, comme la norme PCI DSS, en bloquant le trafic qui enfreint ces exigences.

- Les WAF collaborent avec d'autres outils de sécurité, comme les systèmes de détection des intrusions (IDS), les systèmes de prévention des intrusions (IPS) et les pare-feu, pour créer une défense multicouche bien plus efficace pour empêcher les attaques.

Quelle est la différence entre un WAF et d'autres outils ?

Les pare-feu réseau gèrent les couches de niveau inférieur, alors que le pare-feu d'application web se concentre sur les couches de niveau supérieur où les applications web sont plus vulnérables. Le WAF est vital pour une sécurité robuste des applications.

Quelle est la différence entre un WAF et un pare-feu réseau ?

Les pare-feu réseau gèrent les couches de niveau inférieur, alors que le pare-feu d'application web se concentre sur les couches de niveau supérieur où les applications web sont plus vulnérables. Le WAF est vital pour une sécurité robuste des applications.

Les applications web ont-elles besoin d'un pare-feu ?

En positionnant un WAF devant les applications web, celles-ci sont protégées collectivement. Son efficacité contre des attaques comme le cross-site scripting et les attaques par injection est particulièrement intéressante.

Quelle est la relation entre le protocole HTTP et le WAF ?

Le WAF intervient pour analyser des requêtes légitimes et lutter contre des attaques comme les injections, le cross-site scripting, les innondations HTTP et Slowloris, pour assurer des interactions web plus sûres.

Quelles sont les différences entre un WAF, un système de prévention des intrusions (IPS) et un pare-feu de nouvelle génération ?

Voici les différences basiques entre un WAF, un IPS et un pare-feu de nouvelle génération. Un système IPS s'appuie sur les signatures et a une portée plus large, agissant au niveau des couches 3 et 4, tandis qu'un WAF n'opère qu'au niveau de la couche applicative (couche 7). Un WAF protège les applications web en analysant chaque requête HTTP et les WAF classiques autorisent des actions en fonction des politiques de sécurité. Les pare-feu de nouvelle génération sont des pare-feu avancés qui intègrent des fonctionnalités IPS et de couche applicative.