域和互联网设置

配置域受限访问域

您可以将电话配置为仅使用指定的服务器注册、设置、进行固件升级和发送报告。 不能在电话上执行不使用指定服务器的注册、设置、升级和报告。 如果您指定要使用的服务器,请确保在以下字段中输入的服务器包含在列表中:

-

设置选项卡上的配置文件规则、配置文件规则 B、配置文件规则 C 和配置文件规则 D

-

设置选项卡上的升级规则和 Cisco 头戴式耳机升级规则

-

设置选项卡上的报告规则

-

设置选项卡上的自定义 CA 规则

-

分机 (n) 选项卡上的代理和出站代理

开始之前

过程

|

步骤 1 |

选择。 |

|

步骤 2 |

在 System Configuration 部分的 Restricted Access Domains 字段中,输入每台服务器的完全限定域名 (FQDN)。 用逗号分隔 FQDN。 示例:您可以通过输入以下格式的字符串,在电话配置 XML 文件 (cfg.xml) 中配置此参数: |

|

步骤 3 |

单击 Submit All Changes。 |

配置 DHCP 选项

开始之前

过程

|

步骤 1 |

选择。 |

|

步骤 2 |

在 Configuration Profile 部分,如 DHCP 选项配置参数表中所述设置 DHCP Option To Use 和 DHCPv6 Option To Use 参数。 |

|

步骤 3 |

单击 Submit All Changes。 |

DHCP 选项配置参数

下表定义了电话 Web 界面中 Voice > Provisioning 选项卡下 Configuration Profile 部分中 DHCP Options Configuration 参数的功能和用法。 它还定义了电话配置文件中添加的字符串的语法,其中包含用于配置参数的 XML(cfg.xml) 代码。

|

参数 |

说明 |

|---|---|

|

使用的 DHCP 选项 |

DHCP 选项用逗号分隔,用于检索固件和配置文件。 执行下列操作之一:

默认值:66,160,159,150,60,43,125 |

|

DHCPv6 Option To Use |

DHCPv6 选项,用逗号分隔,用于检索固件和配置文件。 执行下列操作之一:

默认值:17,160,159 |

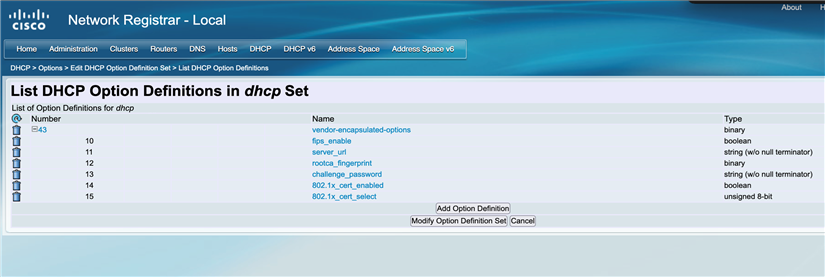

DHCP 选项支持

下表列出了多平台电话支持的 DHCP 选项。

|

网络标准 |

说明 |

|---|---|

|

DHCP 选项 1 |

子网掩码 |

|

DHCP 选项 2 |

时间偏移量 |

|

DHCP 选项 3 |

路由器 |

|

DHCP 选项 6 |

域名服务器 |

|

DHCP 选项 15 |

域名 |

|

DHCP 选项 41 |

IP 地址租用时间 |

|

DHCP 选项 42 |

NTP 服务器 |

|

DHCP 选项 43 |

供应商特定信息 可用于发现 TR.69 自动配置服务器 (ACS)。 |

|

DHCP 选项 56 |

NTP 服务器 使用 IPv6 的 NTP 服务器配置 |

|

DHCP 选项 60 |

供应商类别标识符 |

|

DHCP 选项 66 |

TFTP 服务器名称 |

|

DHCP 选项 125 |

供应商识别供应商特定信息 可用于发现 TR.69 自动配置服务器 (ACS)。 |

|

DHCP 选项 150 |

TFTP 服务器 |

|

DHCP 选项 159 |

设置服务器 IP |

|

DHCP 选项 160 |

设置 URL |

反馈

反馈