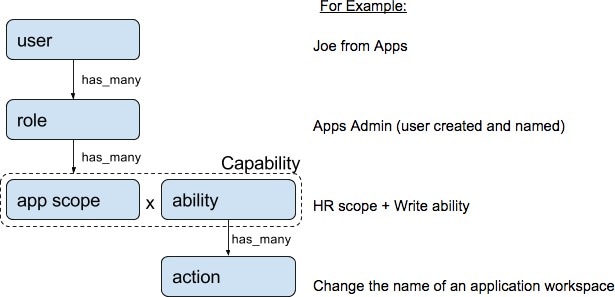

用户

要访问用户 (Users) 页面,站点管理员从导航窗格中选择管理用户访问()。

用户 (Users) 页面显示运营商用户以及与页面标题范围关联的用户。

运营商用户没有范围;系统会为用户分配允许他们跨根范围执行操作的角色。

添加用户

Before you begin

-

您必须是站点管理员才能在 Cisco Secure Workload 中添加用户。

-

如果为用户分配了多租户范围,则只能选择分配给同一范围的角色。

-

要恢复用户的密码,拥有邮件帐户的站点管理员可以使用用户的用户名生成随机密码来恢复密码。

Note |

此页面会按在页眉上选择的范围首选项进行过滤。 |

Procedure

|

Step 1 |

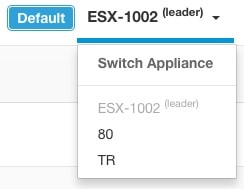

如果适用,请从页眉中选择相应的根范围。 |

||||||||||||

|

Step 2 |

从导航窗格中,选择管理用户访问用户()。 |

||||||||||||

|

Step 3 |

点击创建用户 (Create User)。 |

||||||||||||

|

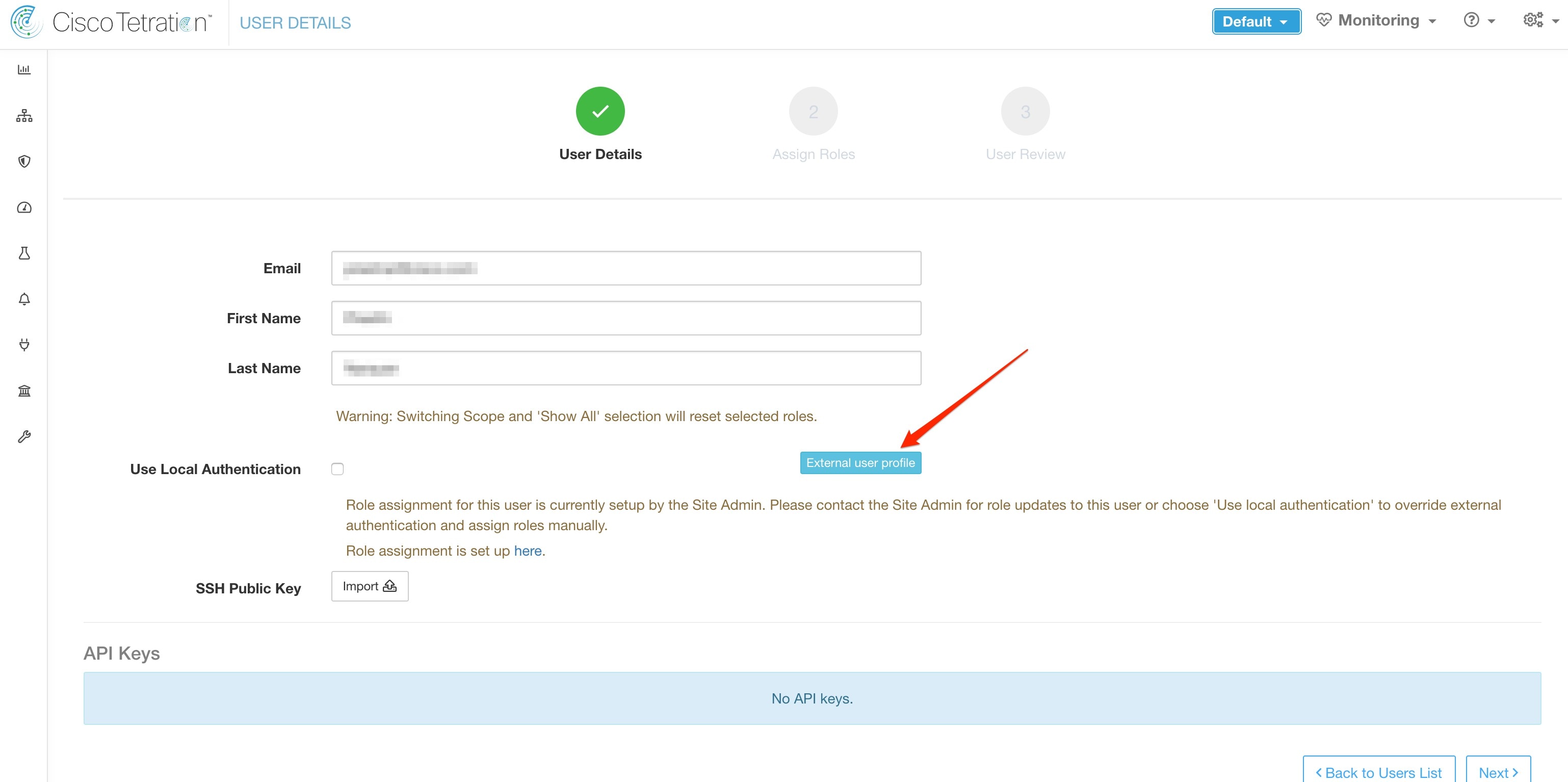

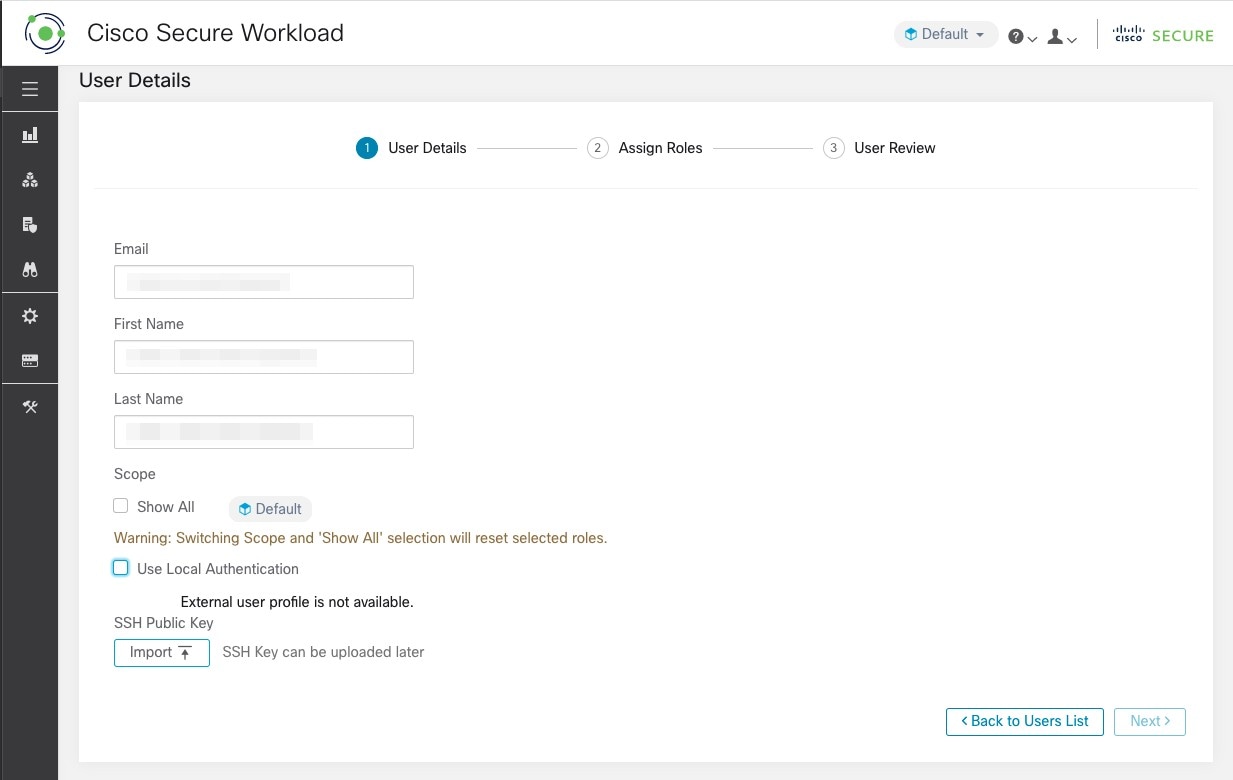

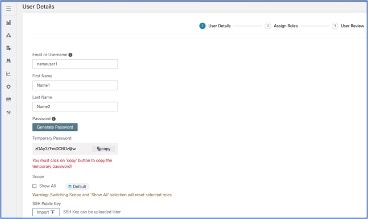

Step 4 |

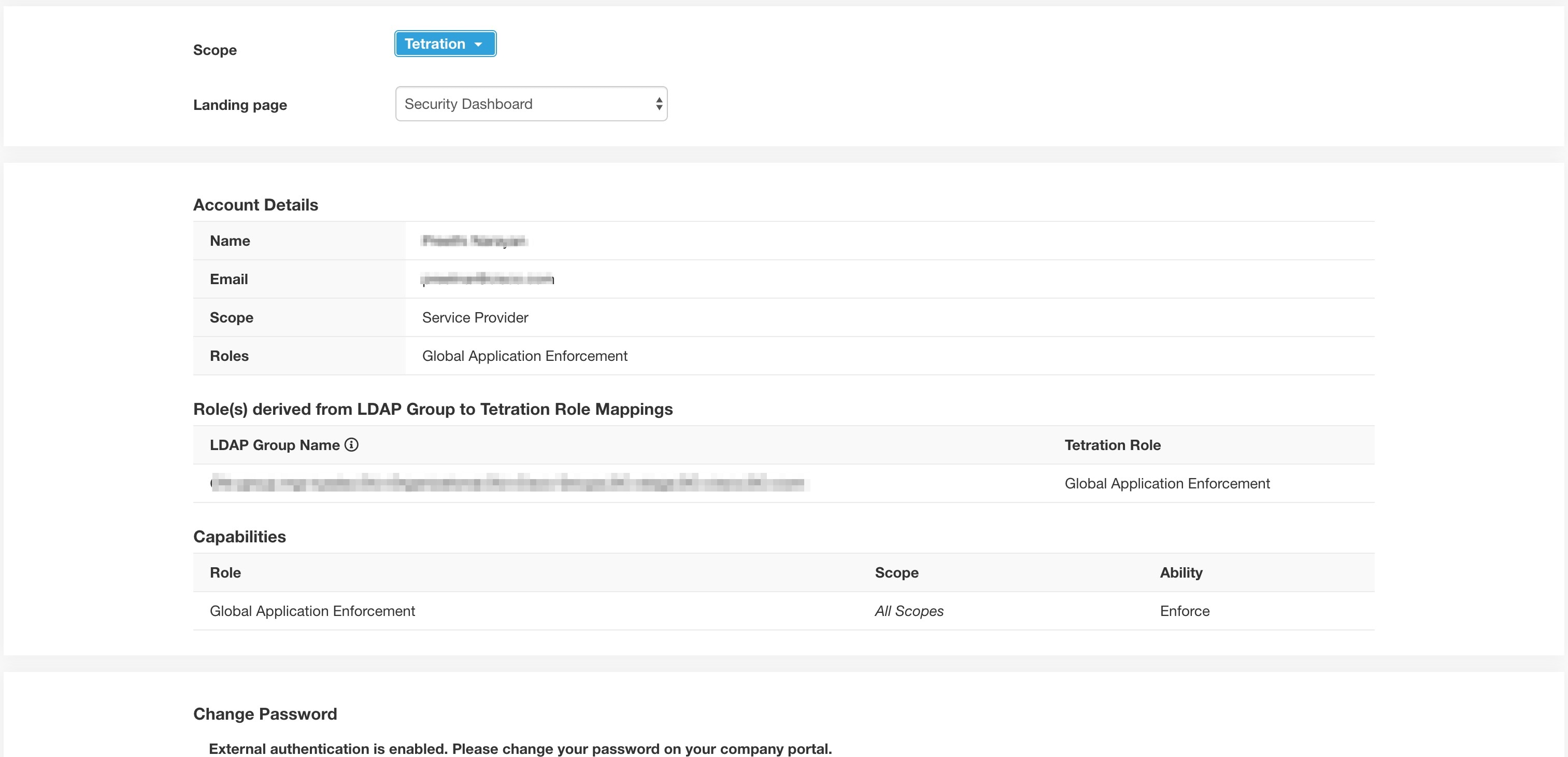

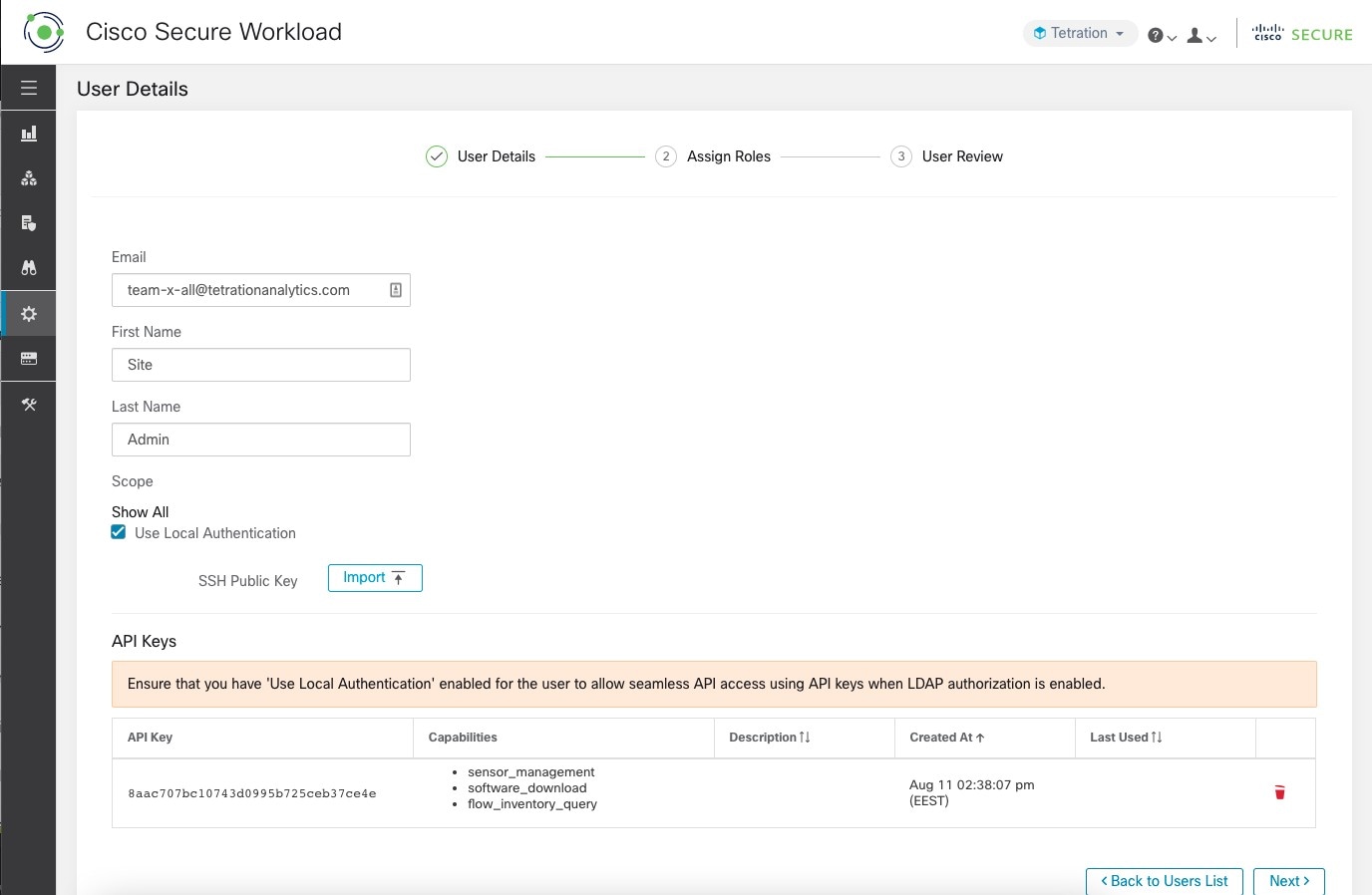

更新用户详细信息 (User Details) 下的以下字段。

|

||||||||||||

|

Step 5 |

点击下一步 (Next)。 |

||||||||||||

|

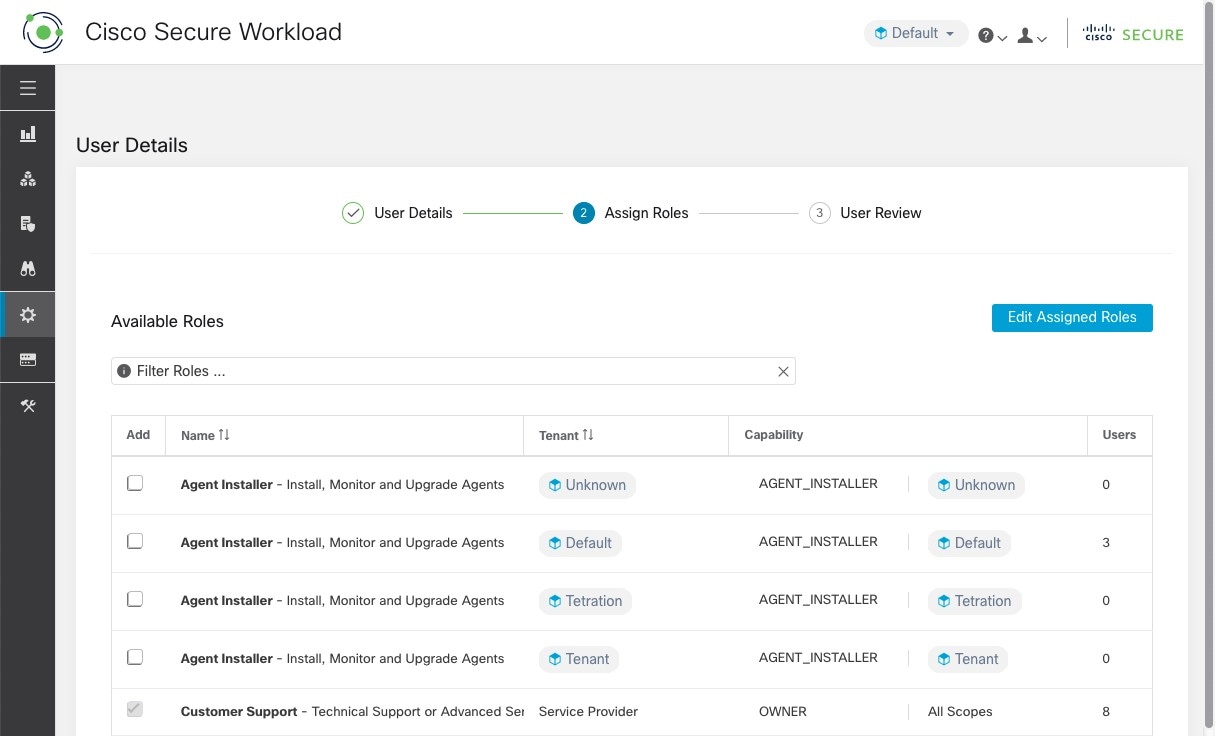

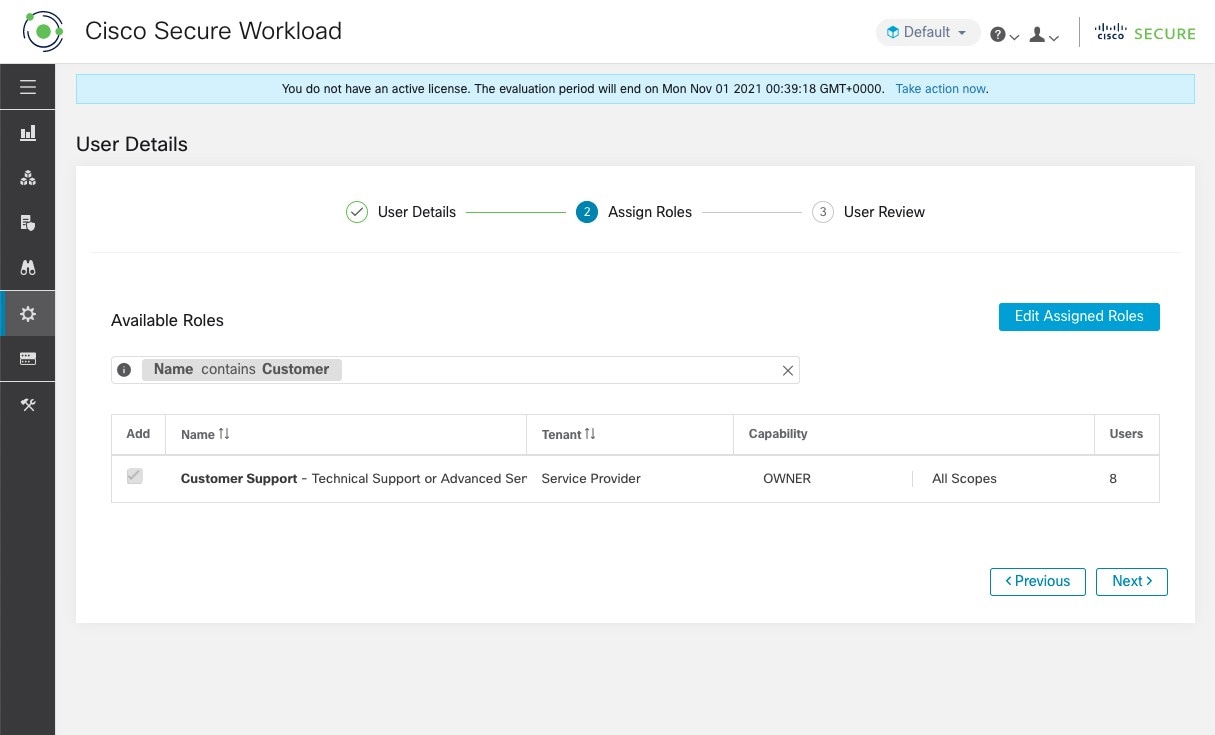

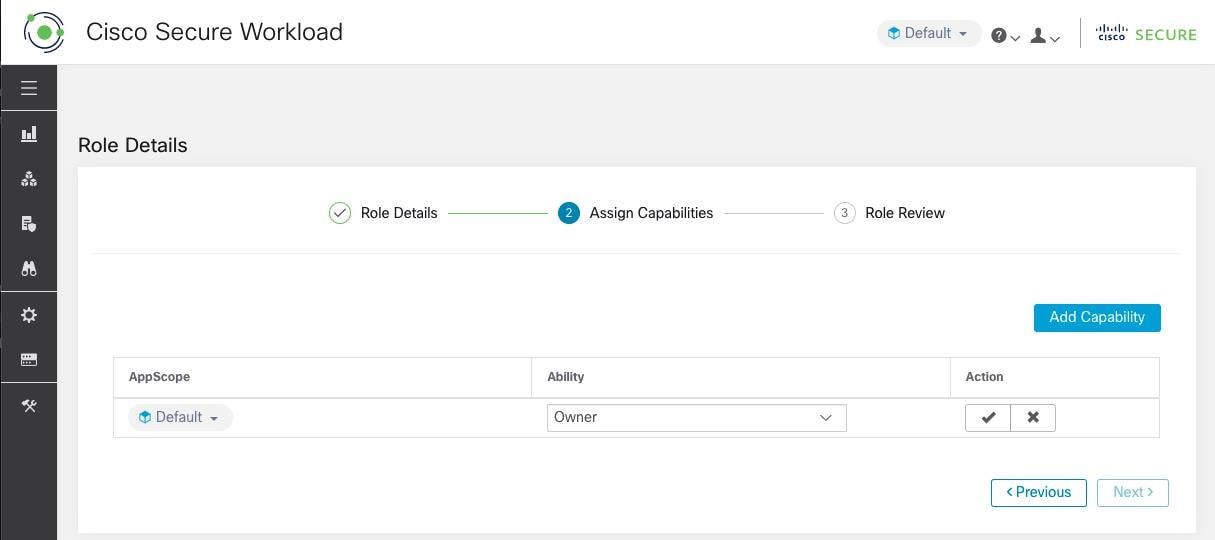

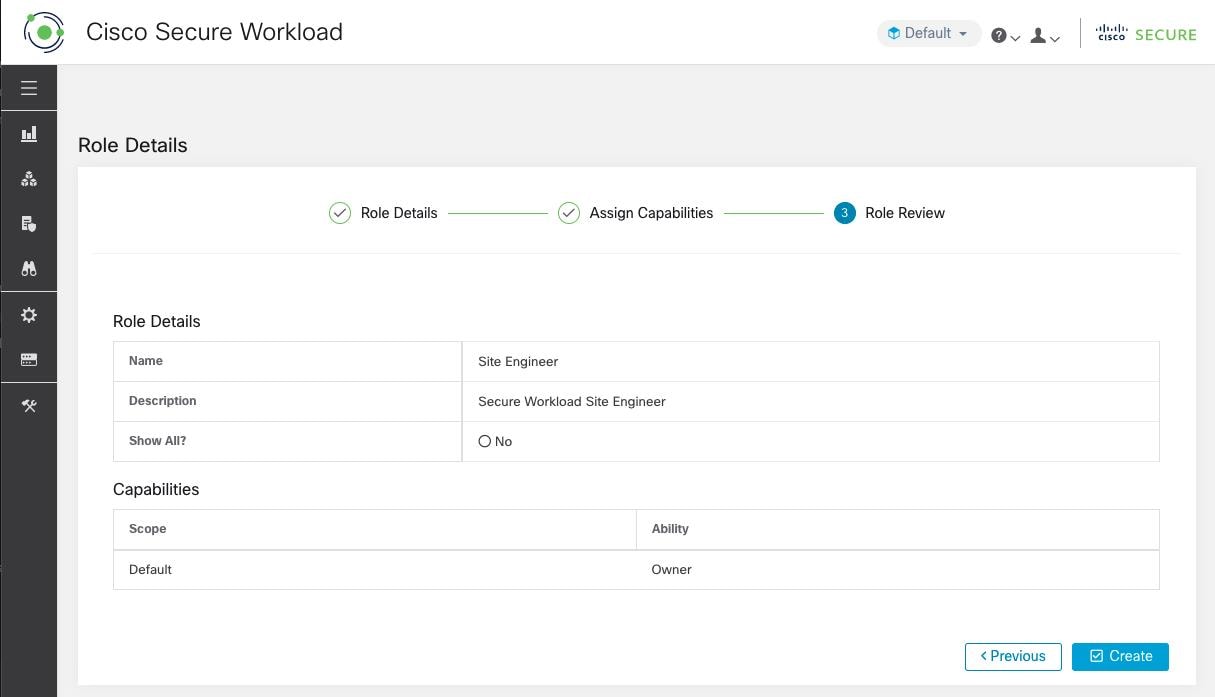

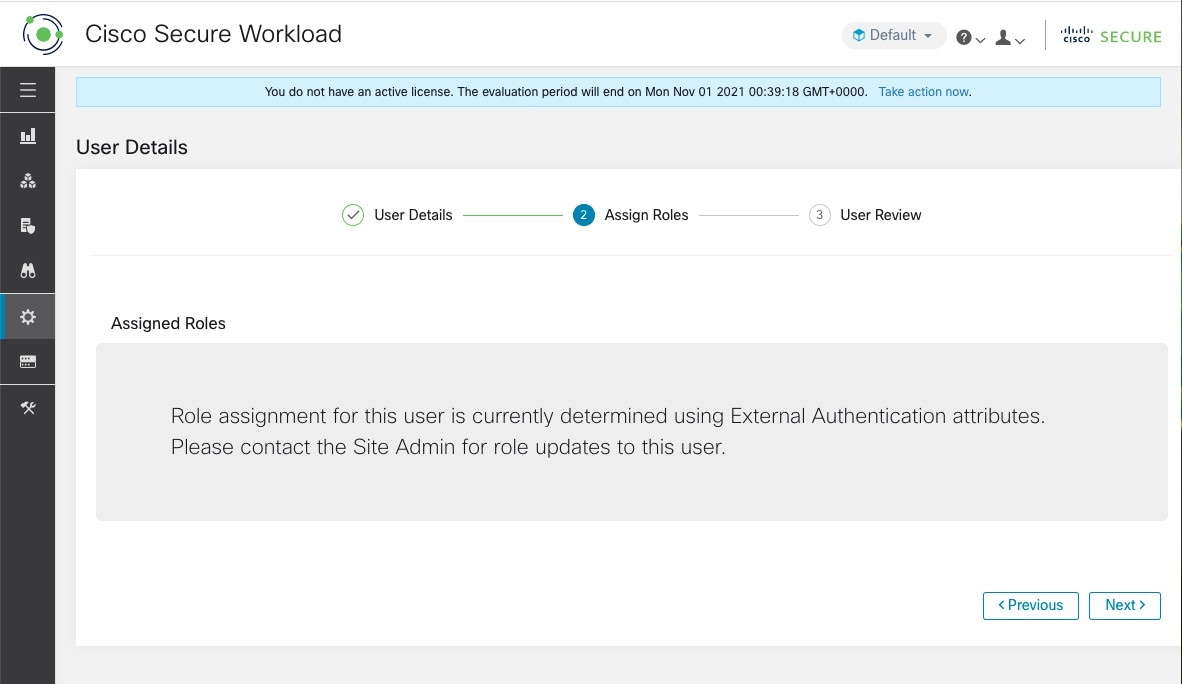

Step 6 |

在分配角色 (Assign Roles) 下,向用户添加或删除分配的角色。

|

||||||||||||

|

Step 7 |

点击下一步 (Next)。 |

||||||||||||

|

Step 8 |

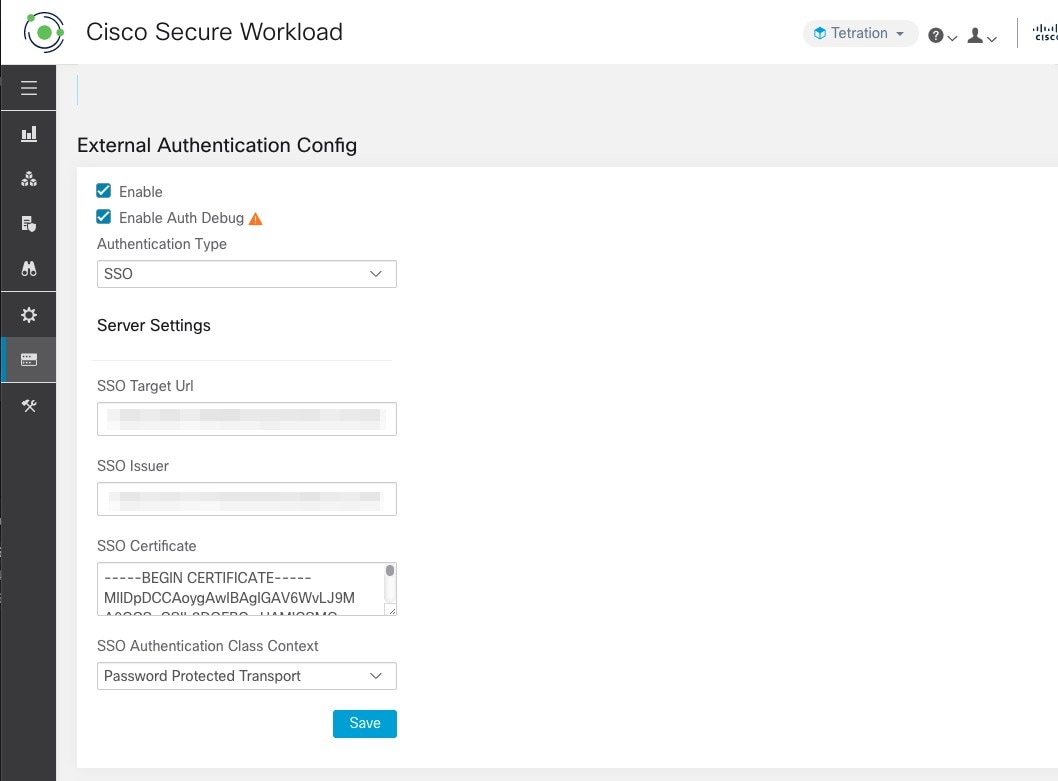

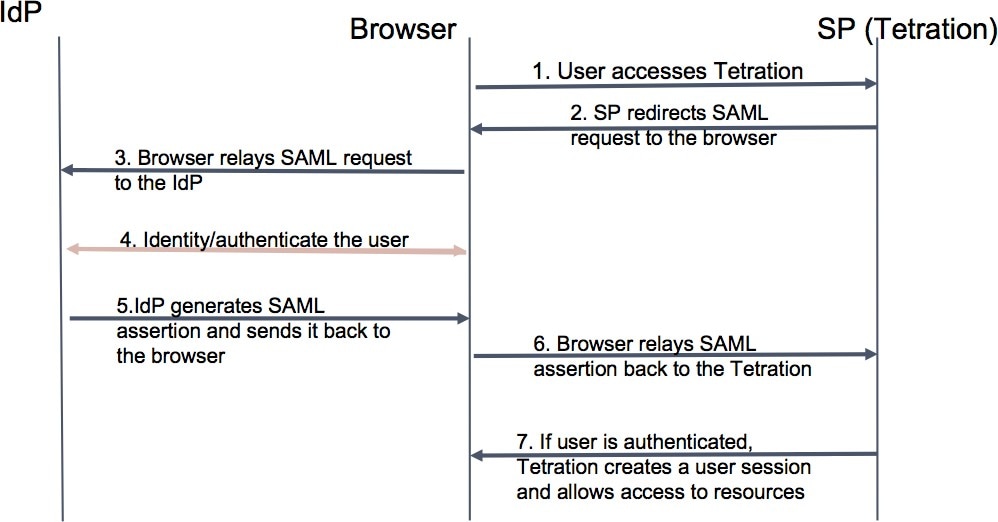

在用户查看 (User Review) 下,查看用户详细信息和分配的角色。点击创建 (Create)。 如果启用了外部身份验证,则会显示身份验证详细信息。 在 Cisco Secure Workload 中添加用户后,系统会向注册的电子邮件 ID 发送激活电子邮件以设置密码。

|

编辑用户详细信息或角色

Before you begin

您必须是站点管理员 才能编辑 Cisco Secure Workload 中的用户。

Note |

此页面会按在页眉上选择的范围首选项进行过滤。 |

Procedure

|

Step 1 |

如果适用,请从页眉中选择相应的根范围。 |

|

Step 2 |

从导航窗格中,选择管理用户访问用户()。 |

|

Step 3 |

对于所需的用户帐户,在操作 (Actions) 下点击编辑 (Edit)。 |

|

Step 4 |

编辑以下详细信息。 |

停用用户帐户

Note |

为了保持变更日志审计的一致性,只能停用用户,而不能从数据库中删除用户。 |

Before you begin

您必须是站点管理员或根范围所有者用户。

Note |

此页面会按在页眉上选择的范围首选项进行过滤。 |

Procedure

|

Step 1 |

在左侧的导航栏中,点击。 |

|

Step 2 |

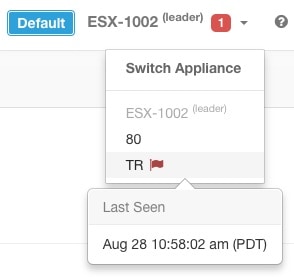

如果适用,请从页面右上角选择相应的根范围。 |

|

Step 3 |

在要停用的帐户行中,点击右列中的停用 (Deactivate) 按钮。 要查看已停用的用户,请切换隐藏已删除的用户 (Hide Deleted Users) 按钮。 |

重新激活用户帐户

如果用户已被停用,您可以重新激活该用户。

Before you begin

您必须是站点管理员或根范围所有者用户。

Note |

此页面会按在页眉上选择的范围首选项进行过滤。 |

Procedure

|

Step 1 |

在左侧的导航栏中,点击。 |

|

Step 2 |

如果适用,请从页面右上角选择相应的根范围。 |

|

Step 3 |

切换隐藏已删除用户以显示所有用户,包括已停用的用户。 |

|

Step 4 |

对于所需的已停用帐户,请点击右列中的恢复以重新激活该帐户。 |

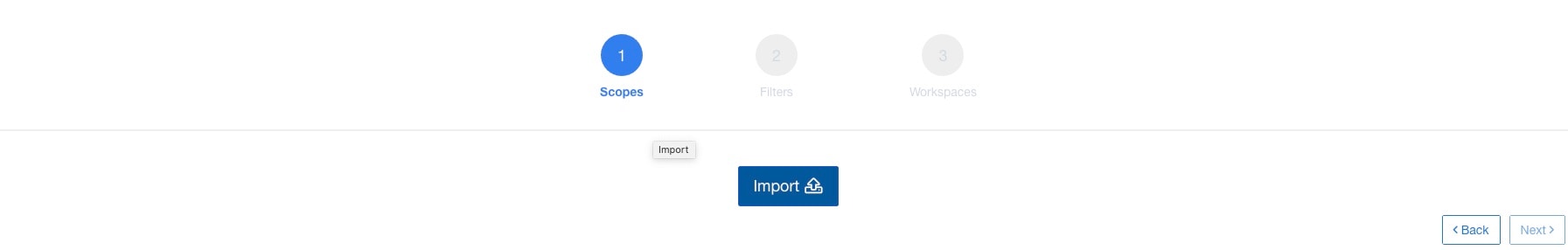

导入 SSH 公钥

要通过其中一个收集器 IP 地址以 ta_guest 用户身份启用 SSH 访问,则可以为每位用户导入 SSH 公钥。此菜单仅对站点管理员和在根范围具有 SCOPE_OWNER 功能的用户可用。SSH 公钥在 7 天后自动到期。

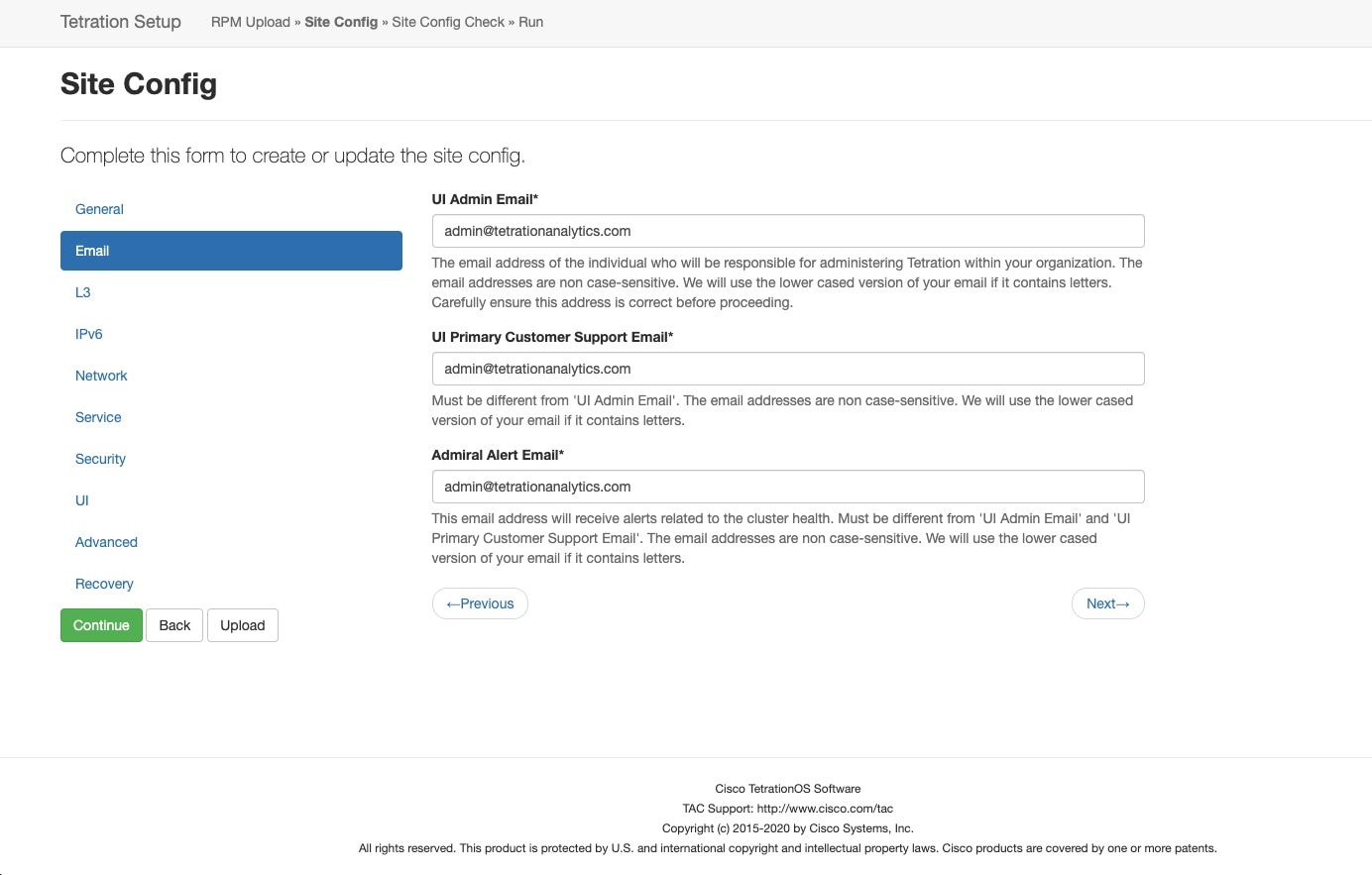

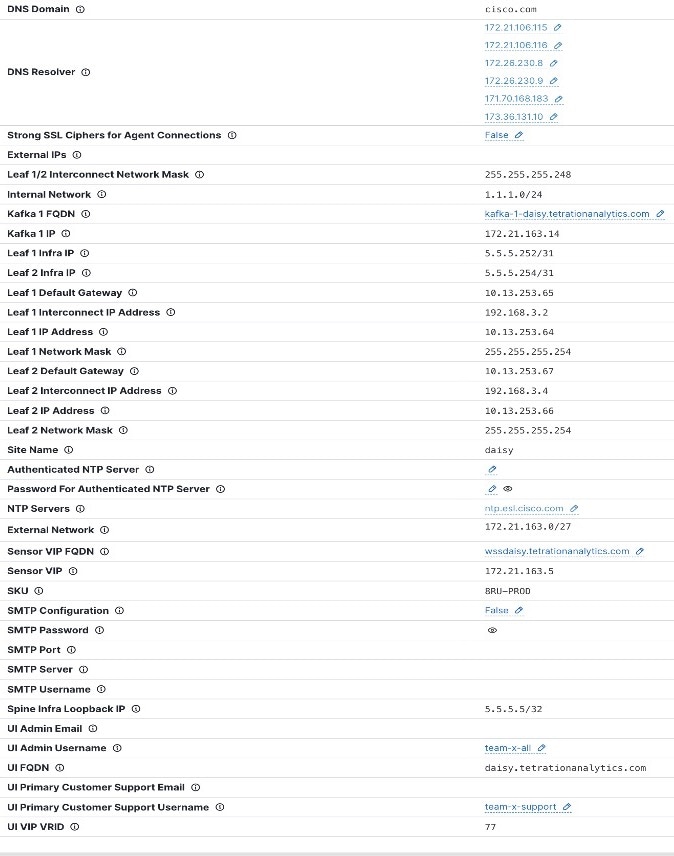

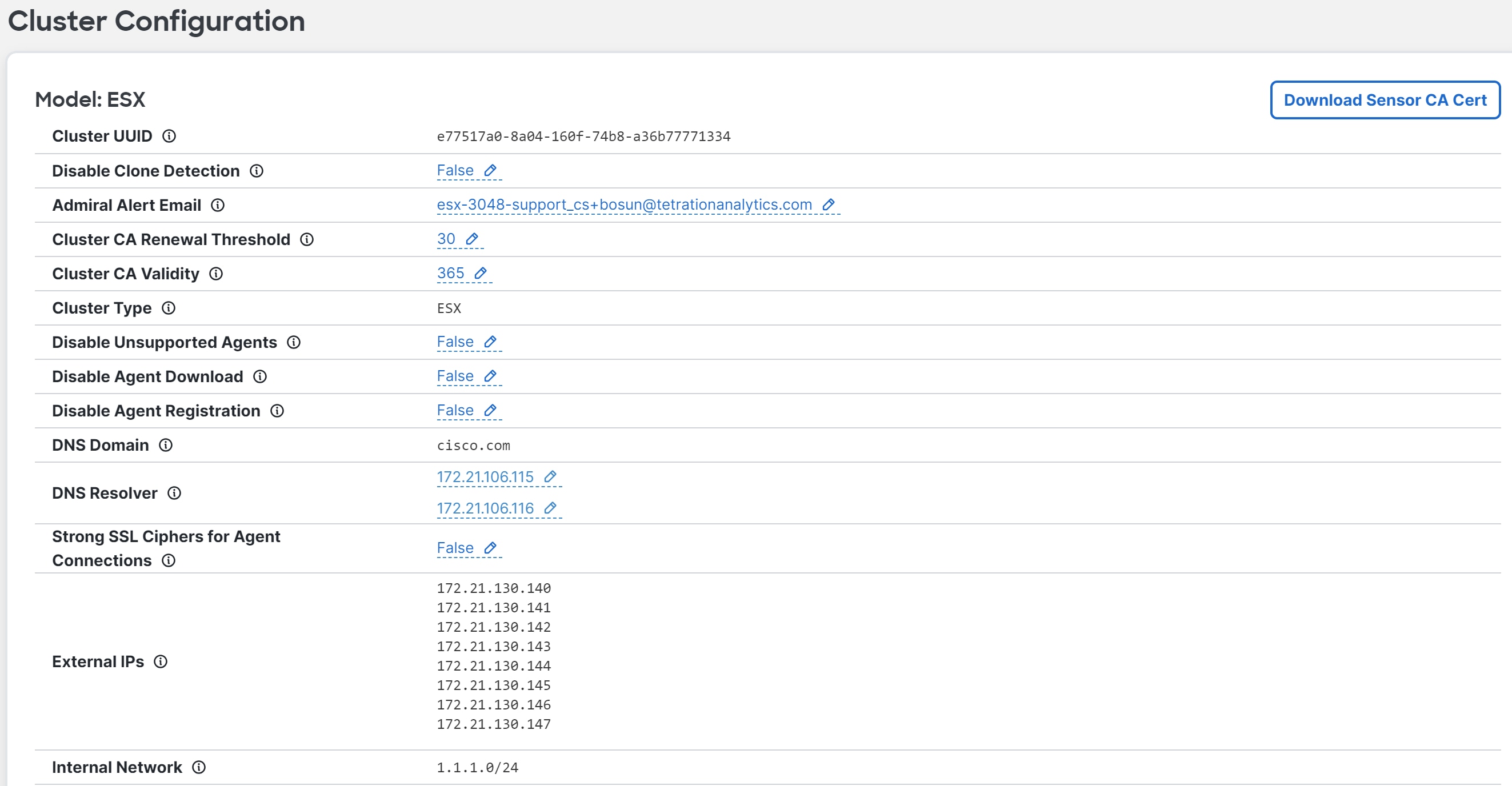

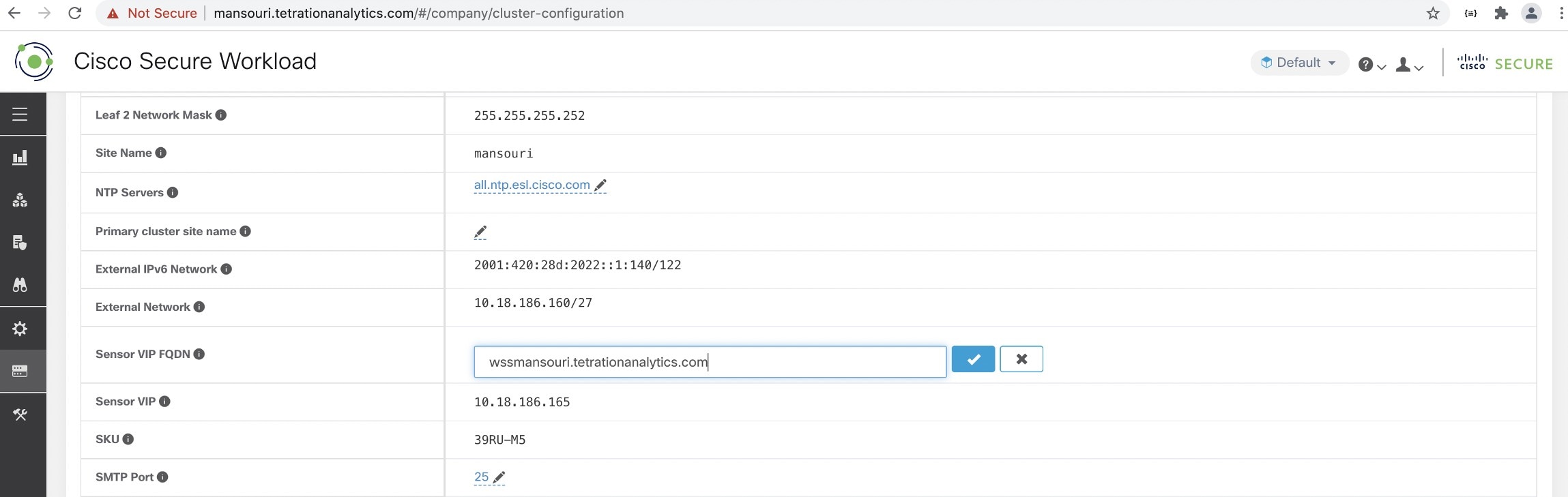

Cisco Secure Workload 设置中的站点配置

本部分介绍站点管理员如何在 Cisco Secure Workload 设置过程中设置站点。

添加了 UI 管理员用户名和 UI 主要客户支持用户名字段、UI 管理员用户名 (UI Admin Username) 和 UI 主要客户支持用户名 (UI Primary Customer Support username),以便在禁用 SMTP 时允许设置密码和确认用户名。

|

字段 |

说明 |

|---|---|

| UI 管理员邮件 (UI Admin Email) |

在您的组织内负责管理 Cisco Secure Workload 的人员的邮件地址。 |

| UI 主要客户支持邮件 (UI Primary Customer Support Email) |

主要支持人员的邮件地址。必须与“UI 管理员邮件”(UI Admin Email) 不同。 |

| Admiral 警报邮件 (Admiral Alert Email) |

此邮件地址接收与集群运行状况相关的警报。必须与“UI 管理员邮件”(UI Admin Email) 和“UI 主要客户支持邮件”(UI Primary Customer Support Email) 不同。 |

邮箱地址不区分大小写。如果邮件包含字母,则会使用小写版本。

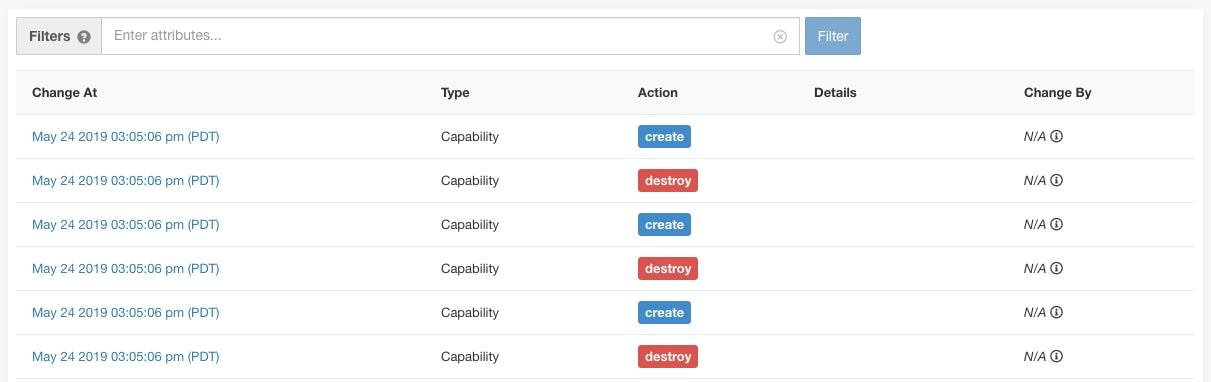

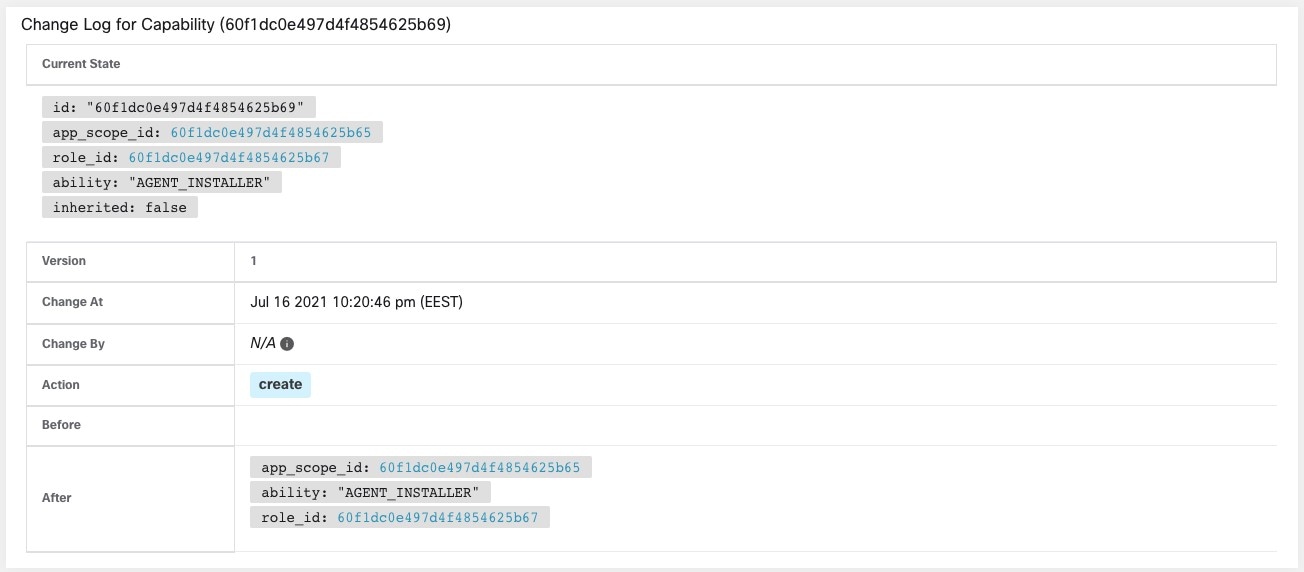

变更日志 - 用户

站点管理员和在根范围上具有范围所有者能力的用户可以通过点击操作 (Actions) 列下的更改日志 (Change Log) 图标来查看每位用户的更改日志。

有关详细信息,请参阅更改日志。根范围所有者只能查看属于其范围的实体的变更日志条目。

反馈

反馈