漏洞控制面板

选择评分系统和范围,根据严重性和其他属性详细信息查看 CVE。

Cisco Secure Workload 中使用的不同评分系统包括:

-

通用漏洞评分系统 (CVSS):CVSS 是 CVE 严重性的定性衡量标准,级别从低到严重。评分可帮助您确定最关键严重性的响应优先级。CVSS V3 是 CVSS 评分机制的最新版本。

-

思科安全风险评分:思科安全风险评分提供对工作负载中 CVE 的准确风险评估。风险评分可帮助您了解组织的风险状况,并帮助您的安全团队确定补救策略的优先次序。

|

评分系统 |

属性 |

|---|---|

|

思科安全风险评分 |

|

|

CVSS V3 |

|

|

CVSS V2 |

|

该控制面板突出显示了所选范围内的漏洞分布情况,并按不同属性显示漏洞,例如,漏洞利用的复杂性、能否通过网络来利用漏洞,或者攻击者是否需要本地访问工作负载。此外,统计信息还能过滤出可被远程利用且利用复杂性最低的漏洞。

通过从 NIST、Microsoft、Oracle 和思科漏洞管理等常见来源检索最新的 CVE 详细信息,Cisco Secure Workload 中的 CVE 威胁数据库每 24 小时更新一次。如果 Cisco Secure Workload 集群处于气隙环境中,则必须从 https://updates.tetrationcloud.com 下载 CVE 威胁数据包并上传到 Cisco Secure Workload。

通过使用工作负载中已知 CVE 的评分和所需属性,您可以:

-

创建资产过滤器。请参阅资产过滤器。

-

配置微分段策略以阻止来自受影响工作负载的外部通信,并将虚拟修补规则发布到 Cisco Secure Firewall Management Center。

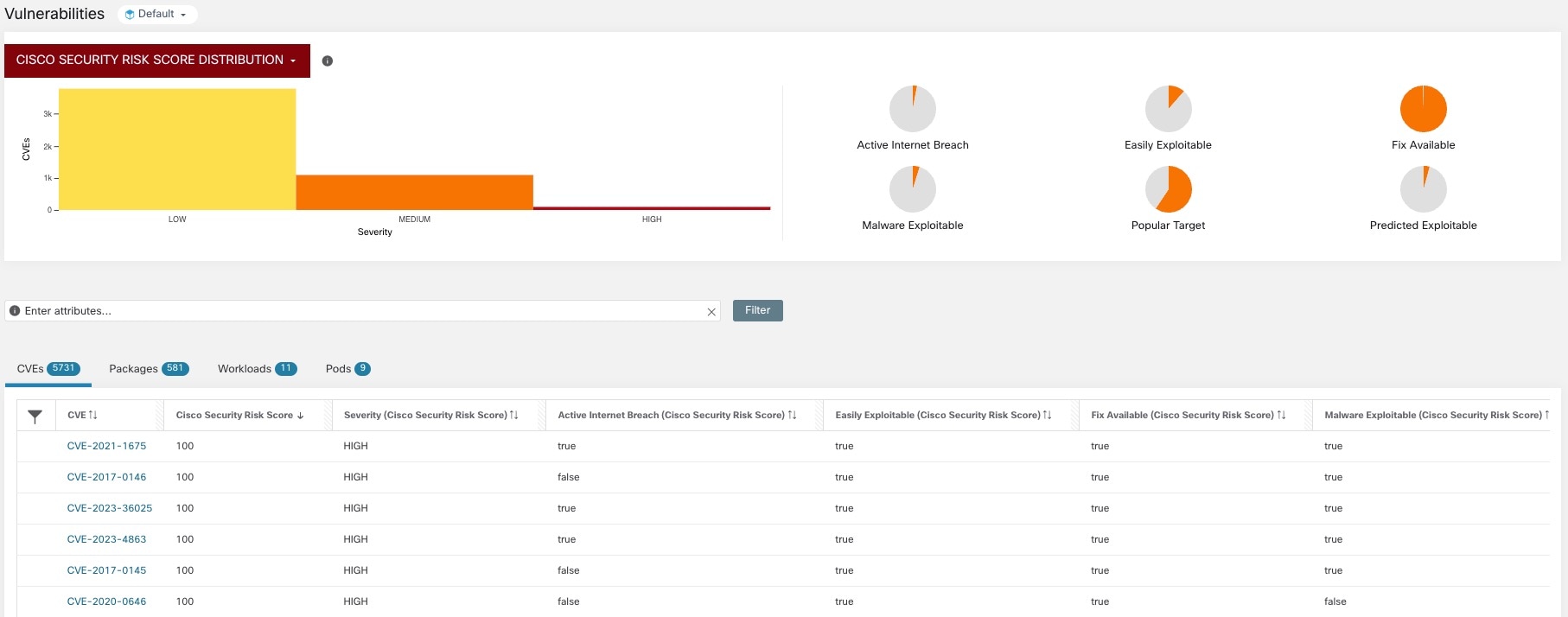

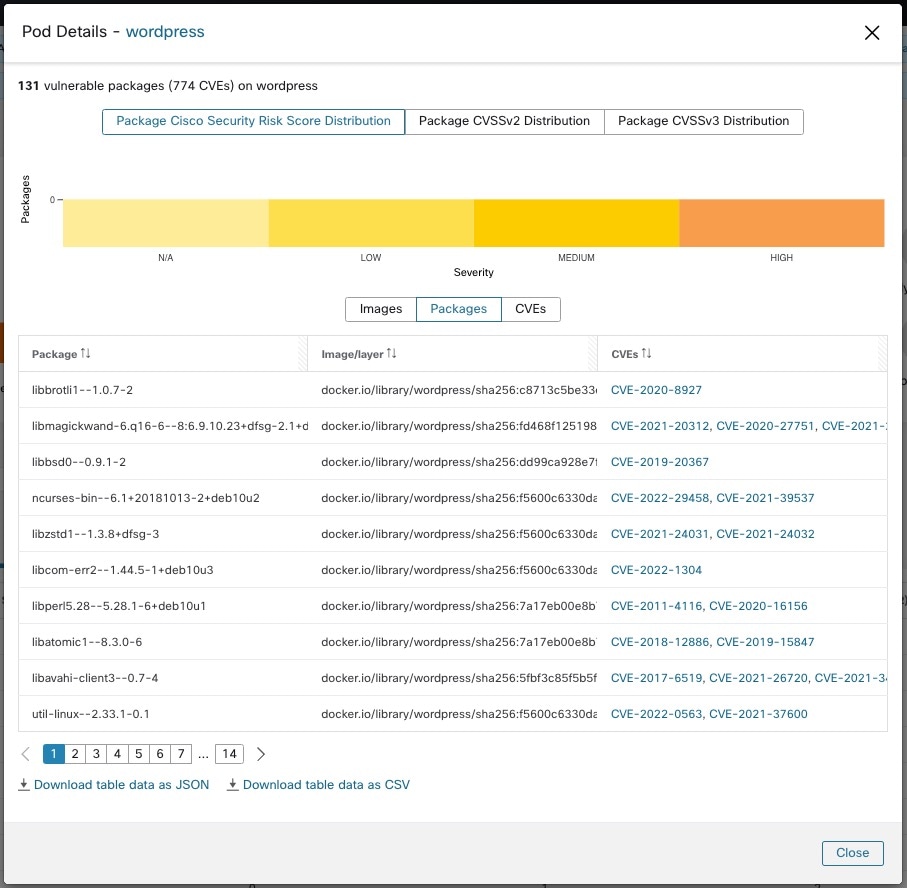

要查看“漏洞”(Vulnerabilities) 页面,请从导航窗格中选择。系统将显示使用不同评分系统识别出的漏洞。图表和构件会根据评分系统显示漏洞数量、相关风险级别和属性,以确定需要立即关注的工作负载和需要立即打补丁以降低风险的软件包。

以下选项卡根据图形或构件的选定部分进行过滤:

-

CVE 选项卡会突出显示所选范围内需要注意的漏洞。

-

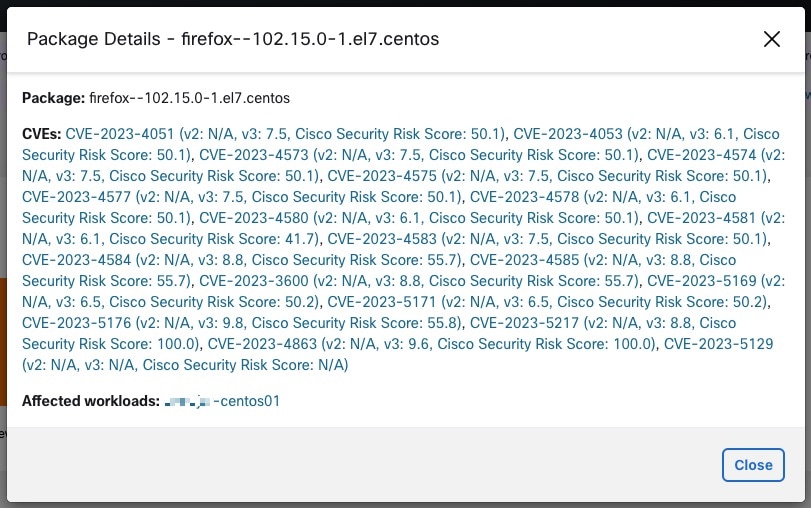

软件包 (Packages) 选项卡列出了必须修补的软件包。

-

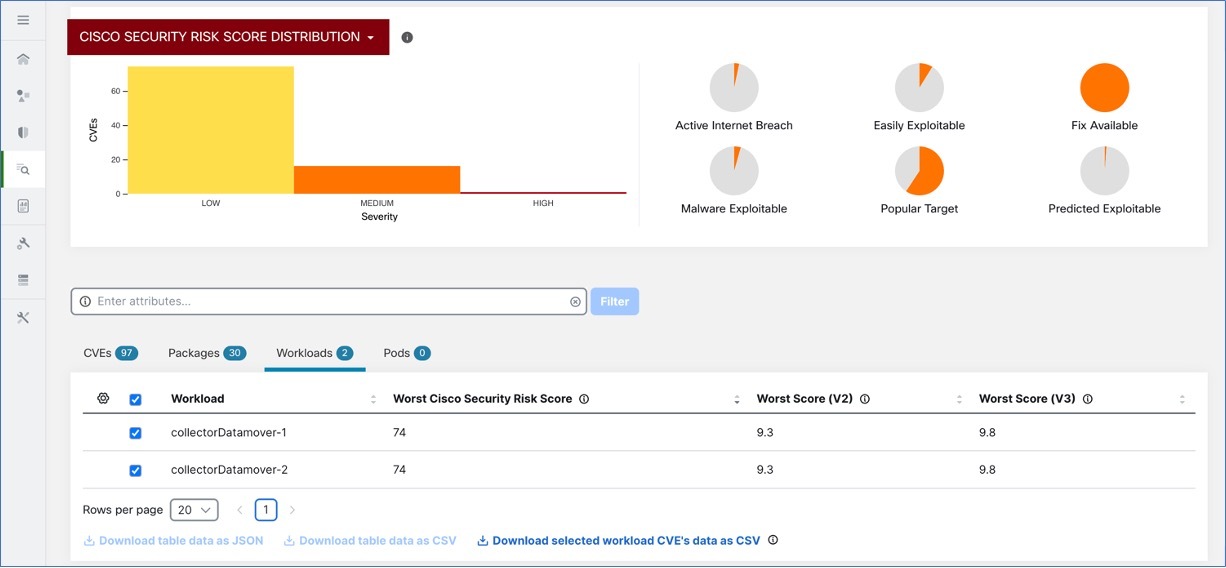

工作负载 (Workloads) 选项卡列出所选范围内受影响的工作负载。

-

Pod 选项卡列出所选范围内受影响的 Kubernetes Pod。

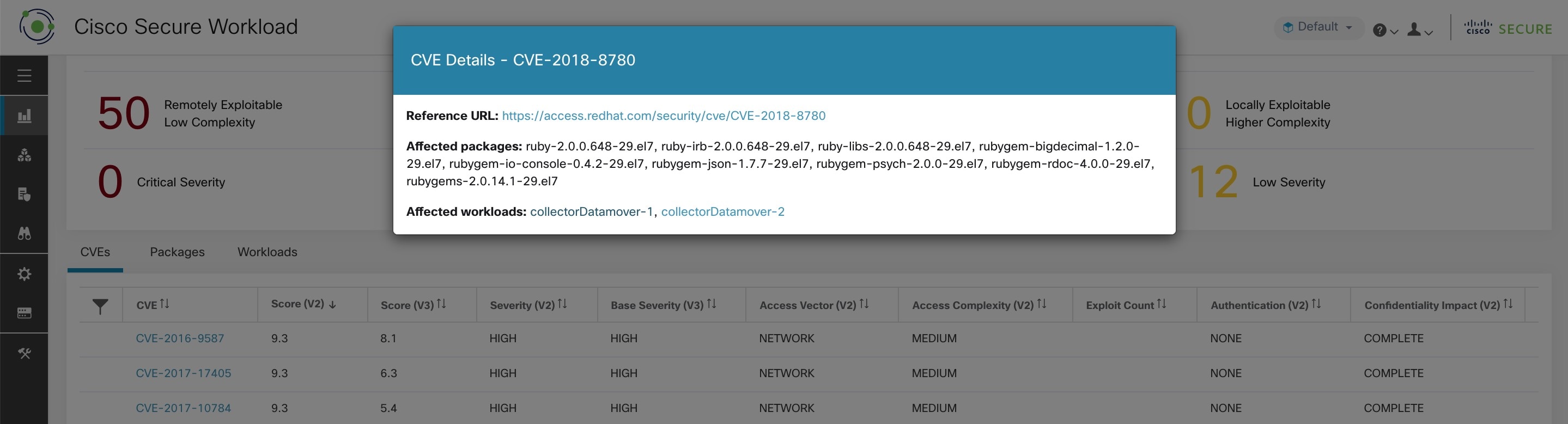

有关详细信息,请点击选项卡中所需的行。例如,点击“软件包”(Packages) 选项卡中的一行,以查看安装了软件包或版本的工作负载以及该软件包的关联漏洞。可使用下载链接将显示的列表下载为 JSON 或 CSV 文件。

反馈

反馈